目录

需要eNSP各种配置命令的点击链接自取:华为eNSP各种设备配置命令大全PDF版_ensp配置命令大全资源-CSDN文库

主要命令

//创建备份组

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]vrrp vrid 1 virtual-ip 192.168.1.254

//修改优先级

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]vrrp vrid 1 priority 120

//手动关闭交换机接口

[Huawei]interface e0/0/1

[Huawei-Ethernet0/0/1]shutdown

//查看VRRP信息

[R3]display vrrp

//修改为非抢占模式

[R2-GigabitEthernet0/0/1]vrrp vrid 2 preempt-mode disable

/ * * * * * * * 在R2上配置上行接口监视 * * * * * * * * /

//监视上行接口(与本路由器相连的R1的GE 0/0/0,当此接口断掉时,裁剪优先级60)

[R2-GigabitEthernet0/0/1]vrrp vrid 1 track interface g0/0/0 reduced 60

/ * * * * * * * VRRP接口认证 * * * * * * * /

//对VRRP虚拟组1配置接口认证,方式为MD5,密码为huawei

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]vrrp vrid 1 authentication-mode md5 huawei

实验一、VRRP基础配置

原理概述

VRRP(Virtual Router Redundancy Protocol,虚拟路由器冗余协议),是一种容错协议。该协议通过把几台路由设备联合组成一台虚拟的路由设备,该虚拟路由器在本地局域网拥有唯一的一个虚拟ID和虚拟IP地址。

实际上,该虚拟路由器在本地局域网由一个Master设备和若干Backup设备组成。正常情况下,业务全部由Master承担,所有用户端仅需设置此虚拟IP为网关地址。

当Master出现故障时,Backup接替工作,及时将业务切换到备份路由器,从而保持通信的连续性和可靠性。而用户端无需做任何配置更改,对故障无感知。

VRRP的Master选举基于优先级,优先级的取值范围是0-255,默认情况下,配置优先级为100。在接口上可以通过配置优先级的大小来手工选择Master设备。

IETF组织推出了VRRP协议,主机在多个出口网关的情况下,仅需要配置一个虚拟网关IP地址作为出口网关即可,解决了局域网主机访问外部网络的可靠性问题。

实验目的

1、理解VRRP的应用场景;

2、掌握VRRP虚拟路由器的配置;

3、掌握修改VRRP优先级的方法;

4、掌握查看VRRP主备状态的方法。

实验内容

模拟企业网络场景。公司内部所有员工的电脑,通过交换机LSW1连接到公司网络,LSW1连接到公司出口网关路由器。为了提高网络的可靠性,公司使用两台路由器R2、R3作为双出口连接到外网路由器R1。R1、R2、R3之间运行OSPF协议。在双网关的情况下,如果PC上配置R2或R3的真实IP地址作为网关,当一路由器出现故障时,就需要手动更改PC的网关IP,若网络中有大量的PC就会带来很大的影响。为了能够使故障所造成的断网影响达到最小化,增强网络的可靠性,现在在R2与R3之间部署VRRP协议,这样当任意网关发生故障时就能够自动切换而无需更改PC的网关IP地址。

实验拓扑

实验编址

| 设备 | 接口 | IP地址 | 子网掩码 | 默认网关 |

| R1(AR1220) | GE 0/0/0 | 192.168.2.254 | 255.255.255.0 | N/A |

| GE 0/0/1 | 192.168.3.254 | 255.255.255.0 | N/A | |

| R2 | GE 0/0/0 | 192.168.2.100 | 255.255.255.0 | N/A |

| GE 0/0/1 | 192.168.1.100 | 255.255.255.0 | N/A | |

| R3 | GE 0/0/1 | 192.168.3.200 | 255.255.255.0 | N/A |

| GE 0/0/0 | 192.168.1.200 | 255.255.255.0 | N/A | |

| PC1 | Ethernet 0/0/1 | 192.168.1.1 | 255.255.255.0 | 192.168.1.254 |

| PC2 | Ethernet 0/0/1 | 192.168.1.2 | 255.255.255.0 | 192.168.1.254 |

实验步骤

1、基本配置

根据实验编址进行相应的基本IP地址配置,并ping命令检测各直连链路的连通性。

[R1]int g0/0/0

[R1-GigabitEthernet0/0/0]ip address 192.168.2.254 24

[R1-GigabitEthernet0/0/0]int g0/0/1

[R1-GigabitEthernet0/0/1]ip address 192.168.3.254 24

[R2]int g0/0/0

[R2-GigabitEthernet0/0/0]ip address 192.168.2.100 24

[R2-GigabitEthernet0/0/0]int g0/0/1

[R2-GigabitEthernet0/0/1]ip address 192.168.1.100 24

[R3]int g0/0/0

[R3-GigabitEthernet0/0/0]ip address 192.168.1.200 24

[R3-GigabitEthernet0/0/0]int g0/0/1

[R3-GigabitEthernet0/0/1]ip address 192.168.3.200 24测试结果

2、部署OSPF网络

在公司出口网关路由器R1、R2和外网路由器R3上配置OSPF协议,使用进程号1,且所有网段均通告进区域0.

[R1]ospf 1

[R1-ospf-1]area 0

[R1-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255

[R1-ospf-1-area-0.0.0.0]network 192.168.3.0 0.0.0.255

[R2]ospf 1

[R2-ospf-1]area 0

[R2-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.255

[R2-ospf-1-area-0.0.0.0]network 192.168.2.0 0.0.0.255

[R3]ospf 1

[R3-ospf-1]area 0

[R3-ospf-1-area-0.0.0.0]network 192.168.1.0 0.0.0.255

[R3-ospf-1-area-0.0.0.0]network 192.168.3.0 0.0.0.255配置完成后,在R1上查看OSPF邻居建立情况

3、配置VRRP协议

为了提高网络的可靠性,公司采用双出口的方式连接到外网。现在打算针对两台出口网关路由器实现主备备份,即正常情况,只有主网关工作,当其发生故障时能够自动切换到备份网关。现在通过配置VRRP协议来实现这样的需求。

在R2和R3上配置VRRP协议,使用vrrp vrid 1 virtual-ip 命令创建VRRP备份组,指定即R1和R2处于同一个VRRP备份组内,VRRP备份组号为1,配置虚拟IP为192.168.1.254。注意:虚拟IP地址必须和当前接口在同一网段。

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]vrrp vrid 1 virtual-ip 192.168.1.254

[R3]int g0/0/0

[R3-GigabitEthernet0/0/0]vrrp vrid 1 virtual-ip 192.168.1.254经过配置后,PC将使用虚拟路由器IP地址作为默认网关。

在VRRP协议中,优先级决定路由器在备份组中的角色,优先级高的成为Master。如果优先级相同,比较接口的IP地址大小,较大的成为Master。优先级默认为100,0被系统保留,255保留给IP地址拥有者使用。

现在配置R2的优先级为120,R3的优先级保持默认的100不变,这样可以使R2成为Master,R3位Backup。

[R2]int g0/0/1

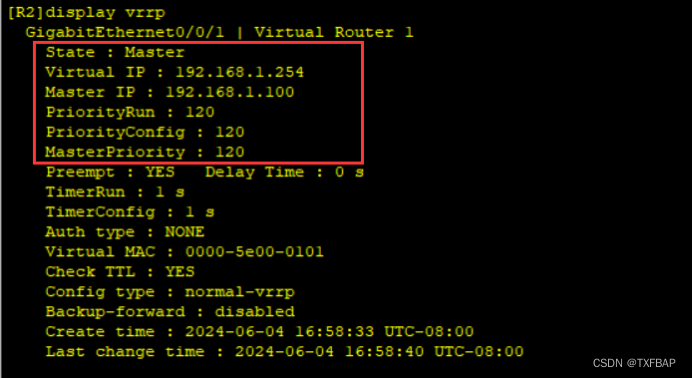

[R2-GigabitEthernet0/0/1]vrrp vrid 1 priority 120 配置完成后,在R2和R3上使用display vrrp 命令查看VRRP信息。

可以看到,R2的VRRP状态是Master,R3是Backup。两处都处于VRRP备份组1中,

PriorityRun

表示设备当前的运行优先级

PriorityConfig

表示为该设备配置IDE优先级

MasterPriority

表示该备份组中Master的优先级

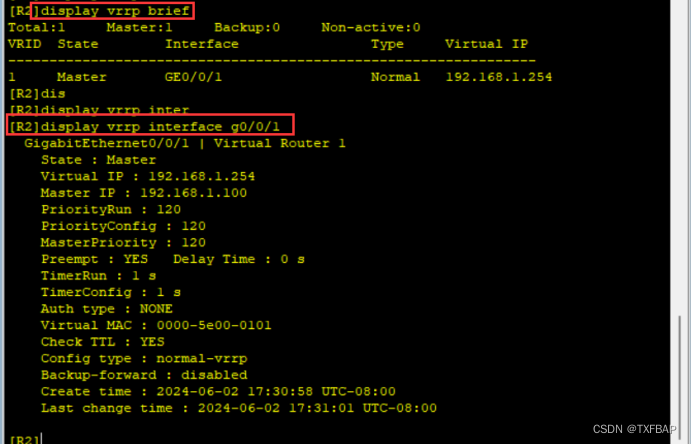

也可以使用display vrrp brief或display vrrp interface命令来显示VRRP的工作状态,以R2为例:

测试PC访问公网时的数据包转发路径。

可以观察此时都是通过R2转发。

4、验证VRRP主备切换

先在手动模拟网络出现故障,将LSW1的g0/0/1接口关闭。

[Huawei]interface e0/0/1

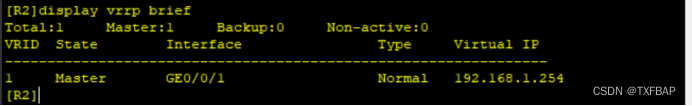

[Huawei-Ethernet0/0/1]shutdown 经过3S左右,使用display vrrp 查看R3的VRRP信息。

可以观察R3切换成为Master,从而能够确保用户对公网的访问,几乎感知不到故障的发生。

测试PC访问公网时的数据包转发路径。

发现数据包发送路径切换到R3。

如果R2从故障中恢复,手动开启LSW1的E 0/0/1接口。

[Huawei-Ethernet0/0/1]undo shutdown 查看R2从R3的VRRP工作状态。

可以看到Master设备又立刻重新切换至R2。

测试PC访问公网时的数据包转发路径。

可以验证也切换回R2转发。而这整个过程对于用户来说是透明的。

实验二、配置VRRP多备份组

原理概述

当VRRP配置为单备份组时,业务全部由Master 设备承担,而 Backup设备完全处于空闲状态,没有得到充分利用。VRRP可以通过配置多备份组来实现负载分担,有效地解决了这一问题。

VRRP 允许同一台设备的同一个接口加入多个VRRP备份组,在不同备份组中有不同的优先级,使得各备份组中的Master 设备不同,也就是建立多个虚拟网关路由器。各主机可以使用不同的虚拟组路由器作为网关出口,这样可以达到分担数据流而又相互备份的目的,充分利用了每一台设备的资源。

VRRP的优先级取值范围中,255是保留给IP地址拥有者使用的,当一个VRRP路由器的物理端口IP地址和虚拟路由器的虚拟IP地址相同,这台路由器称为虚拟IP地址拥有者,VRRP优先级自动设置为255;优先级0也是特殊值,当Master设备删除VRRP配置停止运行VRRP时,会发送优先级为0的VRRP报文通知 Backup设备,当Backup收到该消息后,立刻从 Backup状态转为Master状态。

实验目的

1、理解VRRP多备份组的应用场景

2、掌握VRRP多备份组的配置方法

3、理解VRRP的运行优先级和配置优先级

4、理解VRRP虚拟地址拥有者的应用

实验内容

本实验模拟企业网络场景。该公司使用两台路由器R2和R3作为出口网关连接到外网R1,R2和R3运行VRRP协议,两台路由器在同一个虚拟组。当R2为主路由器时,所有业务流量都由R2承担,高峰期时会造成网络阻塞,而R3一直处于空闲状态,这样就造成了一台路由器资源的浪费。现在为了优化公司网络,增加设备利用率,需要在R2和R3之间部署双备份组VRRP,使得R2、R3分别为两个备份组的Master,保证设备的利用率。

实验拓扑

见实验一

实验编址

| 设备 | 接口 | IP地址 | 子网掩码 | 默认网关 |

| R1(AR1220) | GE 0/0/0 | 192.168.2.254 | 255.255.255.0 | N/A |

| GE 0/0/1 | 192.168.3.254 | 255.255.255.0 | N/A | |

| R2 | GE 0/0/0 | 192.168.2.100 | 255.255.255.0 | N/A |

| GE 0/0/1 | 192.168.1.100 | 255.255.255.0 | N/A | |

| R3 | GE 0/0/1 | 192.168.3.200 | 255.255.255.0 | N/A |

| GE 0/0/0 | 192.168.1.200 | 255.255.255.0 | N/A | |

| PC1 | Ethernet 0/0/1 | 192.168.1.1 | 255.255.255.0 | 192.168.1.254 |

| PC2 | Ethernet 0/0/1 | 192.168.1.2 | 255.255.255.0 | 192.168.1.253 |

实验步骤

1、基本配置

见实验一

2、部署OSPF网络

见实验一

3、配置VRRP双备份组

为了提高网络的可靠性,公司采用双出口的形式连接到外网。但是如果采用普通的VRRP单备份组配置,就会有一台设备处在空闲状态。为了提高设备的利用率,现决定采用双备份组的配置,使得不同的设备成为不同备份组中的Master,一起承担网络流量。

在R2和R3上创建VRRP虚拟组1,虚拟IP为172.16.1.254,指定R2的优先级为120,R3的优先级保持默认优先级不变。

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]vrrp vrid 1 virtual-ip 192.168.1.254

[R2-GigabitEthernet0/0/1]vrrp vrid 1 priority 120

[R3]int g0/0/0

[R3-GigabitEthernet0/0/0]vrrp vrid 1 virtual-ip 192.168.1.254

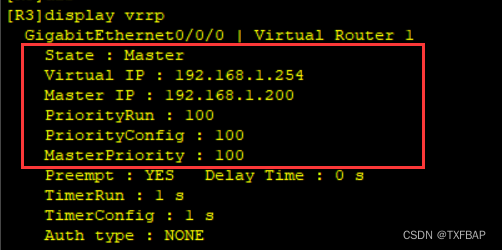

配置完成后,分别查看R2、R3的VRRP信息。

之后会看到,R2为组1的Master,R3为组1的Backup。

在R2和R3上创建VRRP虚拟组2,虚拟IP为192.168.1.253,指定R3的优先级为120,R2的优先级保持默认优先级不变。

//组2

[R2-GigabitEthernet0/0/1]vrrp vrid 2 virtual-ip 192.168.1.253

[R3-GigabitEthernet0/0/0]vrrp vrid 2 virtual-ip 192.168.1.253

[R3-GigabitEthernet0/0/0]vrrp vrid 2 priority 120配置完成后,分别查看R2、R3的VRRP信息。

可以看到,R3为组2的Master,R2为组2的Backup。

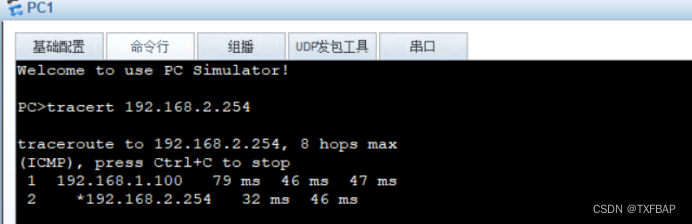

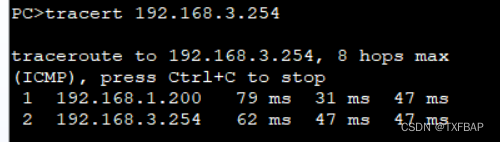

在PC1上设置网关为192.168.1.254,PC2的网关设置为192.168.1.253,并在PC1上执行tracert 192.168.2.254命令;PC2上执行tracert 192.168.3.254命令。PC2

会发现,PC1通过R2访问外网,PC2通过R3访问外网。实现了网络优化的需求。

4、验证VRRP抢占特性

在虚拟组2中R3位Master路由器,优先级为120。现在虚拟组2中修改R2的抢占模式为非抢占方式(默认是抢占方式),把优先级修改为200,即大于R3的优先级。

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]vrrp vrid 2 preempt-mode disable

[R2-GigabitEthernet0/0/1]vrrp vrid 2 priority 200配置完成后,在R2上查看虚拟组2的信息。

可以看到,尽管R2配置的优先级大于R3,并且最终运行优先级也大于R3,但是由于R2是非抢占模式,R2不会抢占成为Master。

5、配置虚拟IP拥有者

在虚拟组1中,R2的配置优先级为120,R3的配置优先级为默认的100,R2暂时是虚拟组1的Master路由器。现在为了保证R2在虚拟组1始终是Master,在R2的GE 0/0/1接口上修改地址为192.168.1.254/24,这样R2就成为了该虚拟组的虚拟IP地址拥有者。

[R2-GigabitEthernet0/0/1]ip address 192.168.1.254 24

Warning: The priority of this VRRP backup group has changed to 255 and will not

change.

[R3-GigabitEthernet0/0/0]vrrp vrid 1 priority 254配置完成后,使用命令查看主备状态。

最终发现R3无法抢占成为虚拟组1的Master。

在R2上查看VRRP信息

可以观察到,虽然R2在虚拟组1的配置优先级为120,但是在成为了虚拟P地址拥有者之后,其运行优先级为255,高于R3的优先级254,所以R3无法抢占成为该组的Master。这再次验证了Master的选举及抢占都是比较运行优先级。

实验三、配置VRRP跟踪接口及认证

原理概述

当VRRP的Master 设备的上行接口出现问题,而Master设备一直保持Active状态,那么就会导致网络出现中断,所以必须要使得VRRP的运行状态和上行接口能够关联。

在配置了VRRP冗余的网络中,为了进一步提高网络可靠性,需要在Master设备上配置上行接口监视,监视连接了外网的出接口。即当此接口断掉时,自动减小优先级一定的数值(该数值由人为配置),使减小后的优先级小于Backup设备的优先级,这样 Backup设备就会抢占Master角色接替工作。

VRRP支持报文的认证。默认情况下,设备对要发送和接收的VRRP报文不进行任何认证处理,认为收到的都是真实的、合法的VRRP报文。为了使VRRP运行更加安全和稳定,可以配置VRRP的认证。VRRP支持简单字符(Simple)认证方式和MD5认证方式,用户可根据安全需要选择认证方式。

实验目的

1、理解VRRP监视接口的应用场景;

2、掌握VRRP监视接口的配置方法;

3、掌握VRRP认证的配置方法。

实验内容

本实验模拟企业网络场景。该公司使用两台路由器R2和R3作为出口网关连接到外网路由器R1,且R2和R3运行 VRRP协议,两台路由器在同一个虚拟组1,R2为Master路由器。一次公司网络故障,突然所有主机都不能访问外网了,经检查发现是R2与外网路由器R1之间的链路断掉了,而VRRP的 Master 角色并没有发生切换,所有流量仍发送给R2,导致无法访问外网。现在需对此网络进行优化,进一步提高可靠性和安全性,需要在 Master 设备上做VRRP的上行接口监视,当上行接口故障时,自动降低 VRRP优先级使Backup设备能抢占Master 角色,接替工作;当链路恢复时,R2又能自动切换回Master 设备,并且在 Master与 Backup设备之间配置VRRP认证,提高安全性。

实验拓扑

见实验一

实验编址

| 设备 | 接口 | IP地址 | 子网掩码 | 默认网关 |

| R1(AR1220) | GE 0/0/0 | 192.168.2.254 | 255.255.255.0 | N/A |

| GE 0/0/1 | 192.168.3.254 | 255.255.255.0 | N/A | |

| R2 | GE 0/0/0 | 192.168.2.100 | 255.255.255.0 | N/A |

| GE 0/0/1 | 192.168.1.100 | 255.255.255.0 | N/A | |

| R3 | GE 0/0/1 | 192.168.3.200 | 255.255.255.0 | N/A |

| GE 0/0/0 | 192.168.1.200 | 255.255.255.0 | N/A | |

| PC1 | Ethernet 0/0/1 | 192.168.1.1 | 255.255.255.0 | 192.168.1.254 |

| PC2 | Ethernet 0/0/1 | 192.168.1.2 | 255.255.255.0 | 192.168.1.254 |

实验步骤

1、基本配置

见实验一

2、部署OSPF网络

见实验一

3、VRRP基本配置

见实验一

配置完成后,查看R2、R3上的VRRP信息。

可以看到,R2为Master,R3为Backup。

此时公司网络发生故障,R2与外网路由器R1之间的链路出现问题,无故断掉。关掉R1的GE 0/0/0接口模拟故障。

此时,再查看主备情况。

观察到路由器R2的Master 角色并没有发生切换,所有流量仍发送给R2,导致此时用户无法访问外网,连通性测试(如下)。即 VRRP 无法通过感知上行接口发生故障来完成主备设备切换。

故障发生之前:

故障发生之后:

4、配置上行接口监视

为了进一步提高网络的可靠性和安全性,需要在Master 设备R2上配置VRRP的上行接口监视。当R2的上行接口发生故障时,将自动降低优先级使得Backup设备能抢占Master 角色,接替工作,将网络中断所造成的影响最小化。

在R1上恢复GE O/0/0接口,并在R2上配置上行接口监视。监视上行接口GE 0/0/0,当此接口断掉时,裁减优先级60,使优先级变为60,小于R3的优先级100。

配置完成后,关闭R1的 GE0/0/0接口,模拟故障发生,并查看主备的切换情况。

可以观察到,当R2上监视指定接口的状态为DOWN时,VRRP优先级被裁减掉60,变成60,小于路由器R3的优先级100,由于R3的VRRP默认为抢占模式,从而变成了Backup,由R3成为新的Master并继续网络的转发。

默认情况下,当被监视的接口变为DOWN时,VRRP优先级的数值降低10。

5、在R2和R3上配置VRRP认证

默认情况下,设备对要发送的VRRP报文不进行任何认证处理,收到VRRP报文的设备也不进行任何检测,认为收到的都是真实的、合法的VRRP报文。可以通过配置更改VRRP的认证模式,使VRRP对报文进行验证,从而增强安全性。

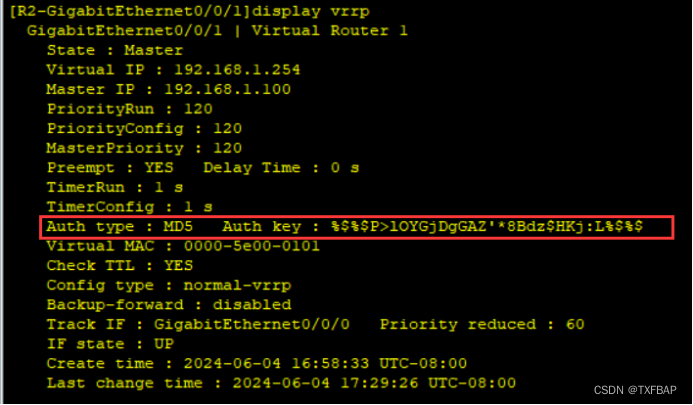

在R2和R3上对VRRP虚拟组1配置接口认证,认证方式为MD5,密码为 huawei。

注意:在配置VRRP报文认证时,同一VRRP备份组的认证方式必须相同,否则Master设备和Backup设备无法协商成功。

[R2]int g0/0/1

[R2-GigabitEthernet0/0/1]vrrp vrid 1 authentication-mode md5 huawei

[R3]int g0/0/0

[R3-GigabitEthernet0/0/0]vrrp vrid 1 authentication-mode md5 huawei配置完成后,查看主备的切换情况

可以看到,“Auth type”字段显示为“MD5”,“Auth key”字段显示“%$%$=2-%7KQzKHwP#3Q[$'#TKjf0%$%$”,即VRRP备份组1的报文认证方式为MD5认证,以密文为“%$%$=2-%7KQzKHwP#3Q[$'#TKjf0%$%$”的形式显示。

3692

3692

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?