Python武器库开发-武器库篇之文件上传漏洞扫描器(六十二)

文件上传漏洞简介以及危害

文件上传漏洞是指在网站或应用程序中,攻击者可以通过合法的文件上传功能,由于对用户上传的文件没有进行严格的验证和过滤,导致攻击者可以上传恶意文件到服务器上,从而实施各种攻击。这些恶意文件可以是包含恶意代码的可执行文件、脚本文件、WebShell、图片上传、文件分享或其他恶意文件。

文件上传漏洞的危害性非常高,主要表现在以下几个方面:

-

执行任意代码:通过上传恶意文件,攻击者可以在服务器上执行任意代码,包括系统命令,从而完全控制服务器。这可能导致敏感数据泄露、服务器被用于发起其他攻击等。

-

网站篡改:上传的恶意文件可以用来篡改网站内容,包括修改页面内容、插入恶意链接、植入恶意脚本等,从而对用户进行钓鱼、诱导下载恶意软件等。

-

敏感信息泄露:攻击者可以利用文件上传漏洞,上传恶意文件来窃取敏感信息,如用户密码、用户会话信息等。

-

跨站脚本攻击(XSS):上传的恶意文件可以用于存储型XSS攻击,通过注入恶意脚本代码,攻击者可以获取用户的敏感信息、窃取用户会话等。

-

应用程序逻辑漏洞利用:上传的恶意文件可以被攻击者利用来绕过应用程序的安全机制,攻击其他漏洞,例如路径遍历漏洞、代码执行漏洞等。

文件上传漏洞扫描器

文件上传漏洞扫描器是一种安全工具,用于检测网站或应用程序中的文件上传漏洞。它会自动扫描目标网站或应用程序,尝试上传各种类型的文件,然后检查是否存在文件上传漏洞。一旦发现漏洞,扫描器会报告并提供相应的建议修复方法。

以下是一些常用的文件上传漏洞扫描器:

-

Burp Suite:Burp Suite是一款流行的网络安全工具包,其中包含了一个功能强大的文件上传漏洞扫描器。

-

OWASP ZAP:OWASP ZAP是一个开源的网络应用程序安全扫描工具,也包含了文件上传漏洞扫描功能。

-

Nikto:Nikto是一款面向Web服务器的漏洞扫描工具,其中包含了文件上传漏洞扫描功能。

-

Nessus:Nessus是一种常用的漏洞扫描工具,它可以检测文件上传漏洞以及其他各种漏洞。

-

Acunetix:Acunetix是一种全面的Web应用程序安全测试工具,其中包含了文件上传漏洞扫描功能。

文件上传漏洞扫描器代码实现

接下来我们就用python开发一段 文件上传漏洞扫描器,代码内容如下:

#!/usr/bin/env python

import requests

def check_file_upload(url,image_path,fuzz_file_extensions):

try:

with open(image_path,'rb') as file:

#将拓展名和文件名组合

for extension in fuzz_file_extensions:

image_filename = f"image.{extension}"

files = {"upload_file":(image_filename,file)}

data = {"submit":"true"}

response = requests.post(url,files=files,data=data)

#检测响应中是否有漏洞特地表示

#此处为‘success’,这里需要用户根据当前网站的返回情况自定义

if "success" in response.text:

print(f"文件上传漏洞存在,上传的文件名为{image_filename}")

break

else:

print(f"未检测到文件上传漏洞")

except FileNotFoundError:

print(f"错误,文件{image_filename}未找到")

except Exception as e:

print(f"发生错误:{e}")

if __name__ == '__main__':

url = "需要检测文件上传漏洞的URL地址"

image_url = "需要上传的恶意文件绝对路径"

#要进行fuzz的文件拓展名,这里也需要用户根据当前网站的返回情况自定义

fuzz_file_extensions = ["php","php3","Php","html"]

check_file_upload(url,image_url,fuzz_file_extensions)

代码逻辑分析

这段代码是一个文件上传漏洞检测的功能函数。 首先导入了requests库,然后定义了一个名为check_file_upload的函数,该函数接受三个参数:url、image_path和fuzz_file_extensions。

在函数中,首先尝试打开指定路径的文件,如果文件不存在会抛出FileNotFoundError异常并打印相应的错误信息。如果文件存在,就开始进行文件上传漏洞检测。

在检测过程中,循环遍历fuzz_file_extensions列表中的每个拓展名。将拓展名和固定的文件名"image"组合成新的文件名,然后构建一个字典files,其中键为"upload_file",值为一个元组,元组的第一个元素为文件名,第二个元素为已打开的文件对象。

接下来构建一个字典data,其中键为"submit",值为"true",作为请求的数据。

然后使用requests库的post方法发送POST请求,参数包括URL、files和data。将文件和数据一起发送到指定的URL,并获得响应对象response。

在响应中判断"success"是否在响应的文本中,如果存在,则表示存在文件上传漏洞,打印相应的信息并跳出循环。如果不存在,则打印未检测到文件上传漏洞的信息。

最后,使用异常处理捕获可能出现的异常,并打印相应的错误信息。

在主程序中,定义了url、image_url和fuzz_file_extensions变量,并调用check_file_upload函数进行文件上传漏洞检测。

运行效果图

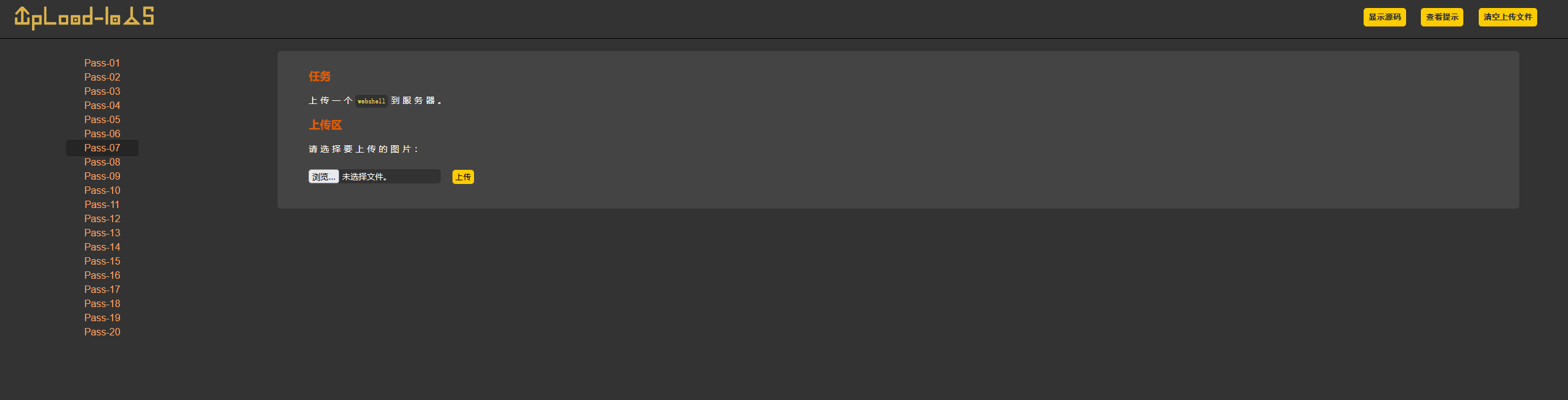

如下是我们这串代码的实际运行效果图,这里我们使用 upload-lab 靶场作为演示:

如图,成功的判断了该页面存在文件上传漏洞:

5294

5294

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?