当我们需要保存重要或者涉及隐私的文件时,就需要使用加密文件夹。对于比较小的文件,比如500M以下,可以右键打包成.rar,在打包界面里设置相应的密码,下次解压时输入密码即可解压。对于比较大的文件,比如,500M以上文件,这时就需要软件来加密,例如,filewall、Lockdir。这里介绍Lockdir的注册和使用方法。

1)下载Lockdir5.51软件

地址:http://download.csdn.net/detail/dengjiancheng/2286880

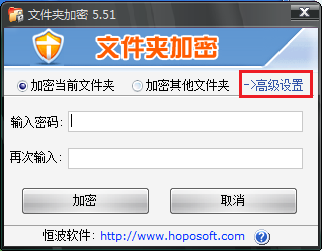

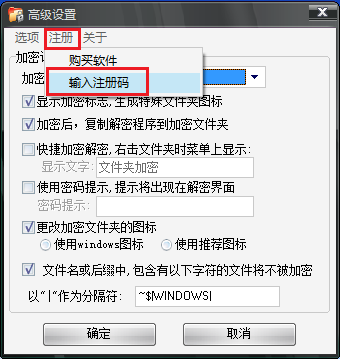

2)注册软件

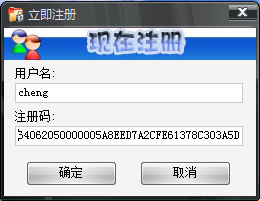

下载后解压,点击lockdir_59013.exe —–》 高级设置 —》 注册 –-》 输入注册码

用户名:Cheng

注册码:64062050000005A8EED7A2CFE61378C303A5DBBF18FF9

如图(1)、(2)、(3)所示:

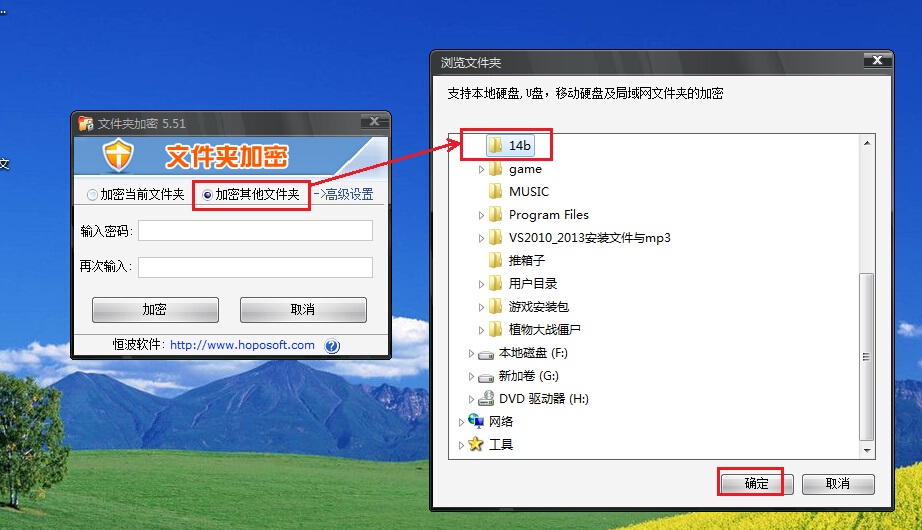

3)解密文件夹和解密文件夹

3.1)这里以加密“文件夹14b”为例,步骤如下:

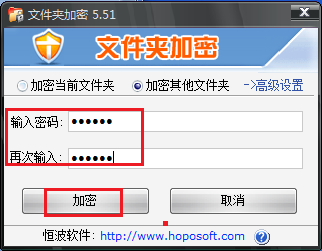

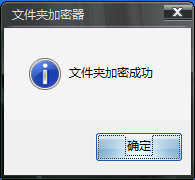

点击 lockdir_59103.exe —》 加密其他文件夹 —》 点击 14b —》确定—–》 输入密码:比如,123456 —》确定。如图(4)、(5)、(6)所示:

3.2)这里以解密 “文件夹 14b”为例,步骤如下:

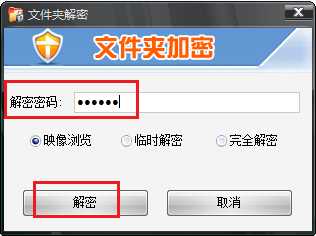

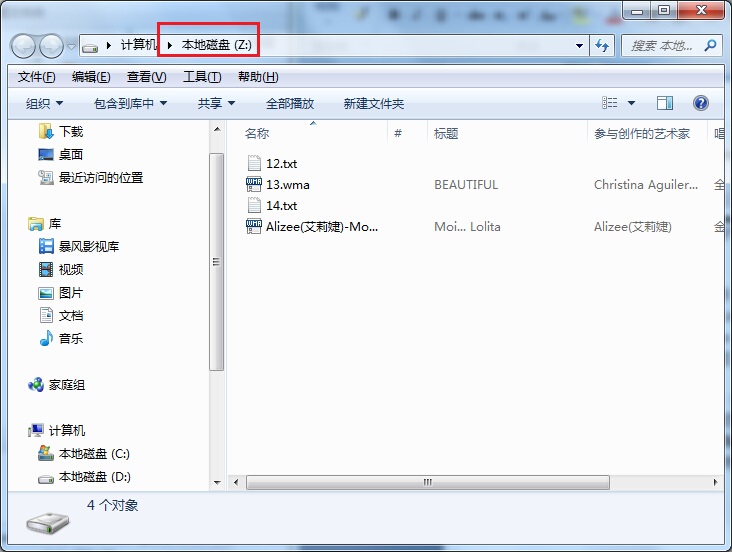

打开 文件夹14b,发现里面有一个文件为lockdir_59103.exe,该文件就是要解密的文件,双击lockdir_59103.exe —-》输入 “解密密码”: 123456(解密密码和加密密码是相同的) —–》 确定,这时就会弹出 “本地磁盘(Z:)”里面就是解密后的文件。如图(7)、(8)所示:

2281

2281

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?