CMS Made Simple(CMSMS)是一个免费的开放源码内容管理系统,为开发人员、程序员和网站所有者提供基于网络的开发和管理功能。

在 2.2.9.1 之前的版本中,CMS Made Simple 存在一个未验证的 SQL 注入漏洞,攻击者可利用该漏洞获取管理员密码或密码重置令牌。结合后台的 SSTI 漏洞([CVE-2021-26120](https://github.com/vulhub/vulhub/tree/master/cmsms/CVE-2021-26120)),攻击者可在目标服务器上执行任意代码。

执行命令启动一个CMS Made Simple 2.2.9.1服务器:

```

docker compose up -d

```

环境启动后,访问`http://your-ip/install.php`并安装CMS服务。

安装过程请根据页面中的安装向导来进行,其中MySQL数据库的地址是`db`,数据库名是`cmsms`,账号和密码均为`root`。

使用<https://www.exploit-db.com/exploits/46635>中的脚本来利用SQL注入漏洞

python3 -u http://靶机ip

这里注意脚本需要再print语句后加一对括号

这里我看脚本执行感觉是做的盲注,然后是一个一个字符去做了爆破

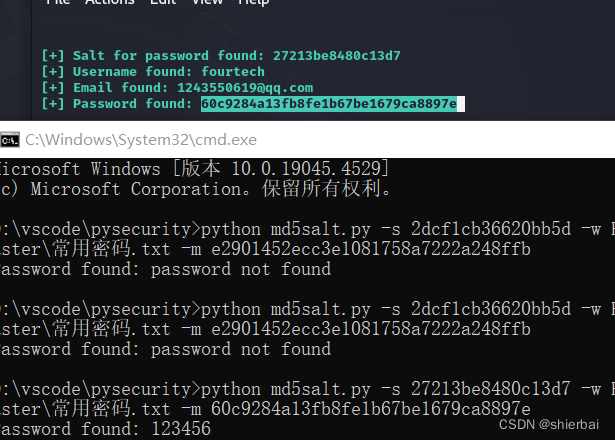

可见密码做了加密,这里丢去解密无果,查了发现是先拼接了一个字段再进行md5加密的

docker exec -i -t cve-2019-9053_web_1 bash

进入/etc/passwd

可以看到

后记:

写了一个脚本做后续破解

结果如图

331

331

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?