计算机网络——wireshark抓包

1. 以太帧分析

实验步骤

-

在命令行输入

ifconfig命令得到如图:

-

由上图可知,网关地址为

10.22.63.255,开启wireshark抓包服务,添加过滤规则,同时在命令行输入ping 10.22.63.255,ping网关

-

过滤搜索得到

-

ping同一网段的一台主机

实验结果分析

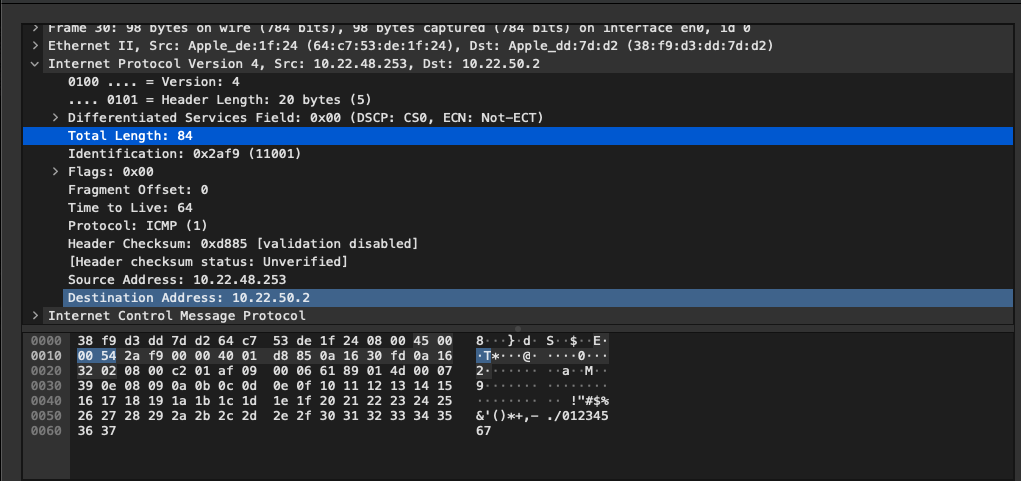

ping网关数据如图

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-ij7Ec2gk-1636377150185)(http://i.niupic.com/images/2021/11/01/9FjU.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sqPjYgLL-1636377150187)(/Users/mainjay/Downloads/mSGBykp89OjfcHg.png)]

ping同一网段数据如图

结果分析(以ping网关为例)

数据链路层

| 内容 | 说明 |

|---|---|

| Ethernet II | 以太网协议版本 II |

| Source: Apple_de:1f:24 | 厂名:序号 |

| (64:c7:53: de:1f:24) | 网卡地址 |

| Type: IPv4 (0x0800) | 协议类型 |

网络层

| 内容 | 说明 |

|---|---|

| Src: 10.22.61.215 | 源地址 |

| Dst: 10.22.63.255 | 目的地址 |

| Version: 4 | 互联网协议 |

| … 0101 = Header Length: 20 bytes (5) | 帧头部长度 |

| Differentiated Services Field: 0x00 (DSCP: CS0, ECN: Not-ECT) | 差分服务字段 |

| Total Length: 84 | 帧的总长度 |

| Identification: 0x5524 (21796) | 标志字段 |

| Flags: 0x00 | 标记字段 |

| Fragment Offset: 0 | 分段偏移量 |

| Time to Live: 64 | 生存期 ITL |

| Protocol: ICMP (1) | 上层协议 |

| Header Checksum: 0x9383 [validation disabled] | 头部数据的校验和 |

| [Header checksum status: Unverified] | 头部数据的校验和状态 |

| Source Address: 10.22.61.215 | 源IP 地址 |

| Destination Address: 10.22.63.255 | 目的IP 地址 |

2. ARP 数据包

实验步骤

-

清空本机APM缓存

-

在

wireshark中添加过滤条件,进行筛选,进行抓包

-

ping同一网段的主机,在本机命令行输入ping 10.22.191.128

-

ping不同的主机,在本机命令行输入ping baidu.com

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-q9dseZJ5-1636377150201)(http://i.niupic.com/images/2021/11/08/9G4R.png)]

结果分析

ping不同网段结果如图

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-CtgFjdCD-1636377150205)(http://i.niupic.com/images/2021/11/08/9G4T.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-0Mi8x2AK-1636377150208)(http://i.niupic.com/images/2021/11/08/9G4V.png)]

ping相同网段结果如图

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-KnOp3KZI-1636377150212)(http://i.niupic.com/images/2021/11/08/9G56.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-tKXUETGO-1636377150214)(http://i.niupic.com/images/2021/11/08/9G58.png)]

ARP数据包分析

数据如图

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-sUVhbPfB-1636377150218)(http://i.niupic.com/images/2021/11/08/9G4M.png)]

数据分析

| 内容 | 说明 |

|---|---|

| Ethernet II | 以太网协议版本 II |

| Src: Apple_6b:a1:5c (08:f8:bc:6b:a1:5c) | 源主机MAC地址 |

| Broadcast (ff:ff:ff:ff:ff:ff) | 广播包 |

| Type: ARP (0x0806) | 协议类型 |

| Hardware type: Ethernet (1) | 硬件类型(标识链路层协议) |

| Protocol type: IPv4 (0x0800) | 协议类型(标识网络层协议) |

| Hardware size: 6 | 硬件地址大小(标识MAC地址长度) |

| Protocol size: 4 | 协议地址大小(标识IP地址长度) |

| Opcode: request (1) | 操作代码(标识ARP数据包类型1表示请求,2表示回应) |

| Sender MAC address: Apple_6b:a1:5c (08:f8:bc:6b:a1:5c) | 发送者MAC |

| Sender IP address: 0.0.0.0 | 发送者IP |

| Target MAC address: 00:00:00_00:00:00 (00:00:00:00:00:00) | 目标MAC(此处全0表示在请求) |

| Target IP address: 10.22.76.228 | 目标IP |

ARP流程分析

-

本地(主机A)IP地址为

10.22.48.253,MAC地址为64:c7:53:de:1f:24; -

目标主机(主机B)的IP地址为

10.22.50.2,MAC地址为38:f9:d3:dd:7d:d2;

-

根据主机A上的 ARP缓存内容,IP确定用于访问主机B的转发IP地址是

10.22.50.2。然后A主机在自己的本地ARP缓存中检查主机B的匹配MAC地址。 -

如果主机A在ARP缓存中没有找到映射,它将询问

10.22.50.2的硬件地址,从而将ARP请求帧广播到本地网络上的所有主机。源主机A的IP地址和MAC地址都包括在ARP请求中。本地网络上的每台主机都接收到ARP请求并且检查是否与自己的IP地址匹配。如果主机发现请求的IP地址与自己的IP地址不匹配,它将丢弃ARP请求。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-oYxxksb0-1636377150220)(http://i.niupic.com/images/2021/11/08/9G4N.png)]上图为将ARP请求帧广播到本地网络上的所有主机 -

主机B确定ARP请求中的IP地址与自己的IP地址匹配,则将主机A的IP地址和MAC地址映射添加到本地ARP缓存中。

-

主机B将包含其MAC地址的ARP回复消息直接发送回主机A。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-fuvMYX9a-1636377150223)(http://i.niupic.com/images/2021/11/08/9G4P.png)]

上图为通过

wireshark过滤筛选出得到目标主机对主机A的回复信息 -

当主机A收到从主机B发来的ARP回复消息时,会用主机B的IP和MAC地址映射更新ARP缓存。主机B的MAC地址一旦确定,主机A就能向主机B发送IP通信了。

上图为主机A和主机B互相通信

8012

8012

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?