Cisco Packet Tracer

用来学习,查看封包和解包的过程

课程链接

学银在线 http://www.xueyinonline.com/detail/216843891

中国大学MOOC(慕课)https://www.icourse163.org/course/HNKJ-1461816178

老师的网站是http://mooc1.hnust.edu.cn/course/204353963.html这里也有详细的讲解。

想要中文软件包的朋友们可以点以下链接

http://mooc1.hnust.edu.cn/nodedetailcontroller/visitnodedetail?courseId=204353963&knowledgeId=160785945

以上内容都是老师的心血我只是个搬运工,感谢老师的辛劳,让我学习到更多的知识。

想要官方源下载的朋友点以下链接进行下载(注:官方下载前要注册帐号__注册和下载是免费的。)

https://www.netacad.com/zh-hans/courses/packet-tracer

03 端口和服务的关系.wmv

虚拟机-桥接,虚拟机就像主机上那样接到路由器上一样,正常访问局域网中的其他电脑

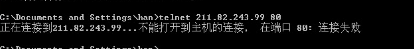

操作系统的端口中,小于1024的端口号被系统所占用

如osi层中应用层的协议一打开,对应的tcp 端口就会被打开,相当于tcp协议及端口是应用层协议的底层实现

如远程桌面协议的3389端口,在tcp层以端口为标识,标记RDP协议的数据,即

服务是以端口来区分的

以ip地址定位服务器

使用目标端口定位服务

服务使服务器监听端口 ,如下,例子,远程桌面在没有打开时,3389端口没有处于监听状态,打开了,就处于监听状态

可以使用netstat -an来查看监听的端口

同时可以用netstat -anb查看哪个进程占用了端口,因为端口是不能被两个进程同时打开的

04 端口和网络安全.wmv

端口与安全的关系

作者讲了一个例子,如果只是WEB服务器,就只开80端口,别的没有用的都不用开,这样会有效的禁止不安全的使用

06 更改服务的默认端口.wmv

在WINDOWS中的服务中打开对应的服务,其中自动的选项是开机自动打开,再用命令行查看是否有打开

如RDP 远程桌面协议的端口号,也可以修改注册表的方式来修改默认的端口号

CMD-》REGEDIT-》HKEY-LOCAL-MACHINE-》SYSTEM-》CURRENTCONTROLSET-》详细如下

如下,将3389修改成4000

用NETSTAT -AN发现端口仍为3389

这时需要在本机上重新开关一下远程桌面协议,即重启一下

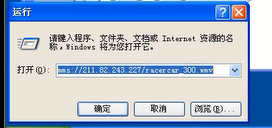

在客户机上用MSTSC

就访问了修改默认端口后的远程桌面

总结:客户端与服务端的端口协议一定要匹配才能访问

公司内部一般可以通过修改端口,迷惑攻击者

07 端口扫描.wmv

黑客通过端口扫描(用端口扫描工具)可以知道目标机上运行了哪些服务

若结果访问不了或者是端口访问失败,说明服务不能访问,原因 有很多,路由器不让TCP 80端口通行,服务没有运行,即存在两种可能

1.网络路由不通

2.服务没有运行

00 服务器和客户机的概念.wrf

客户端与服务端可以在同一台机器中

01 OSI参考模型.wrf

分层的好处:

**

数据通信的每一个环节发生变化,都不会影响其他环节

各个厂商设备标准化

**

应用层 能够产生网络流量的网络应用程序 QQ IE

表示层 需要处理的是:加密 压缩 二进制等

会话层 查木马(查看可疑的会话 WIN7可用netstat -nb查看哪个进程在运行)

tips:

木马(后台运行的程序)对于电脑来说,就是开机启动的服务,在当前所用的程序关掉后,在用netstat -nb 仍能找到可疑进程,这就可能是木马程序,只需要在本地电脑中服务中查看就知道,

将其关闭或删除,如下面有程序路径,将其删除掉或禁止掉就行

那么怎样判断所查看的服务是否是系统服务,万一误删了怎么办?

可以用msconfig查看非系统服务:

还可以从系统的开机启动项中找木马:(也可以将其全部禁用,只留下主要的,可以加快开机速度)

02 OSI参考模型2.wrf

传输层:

可靠传输(一个包搞不定的),

不可靠传输(不建立会话,一个包就能搞定的,如多播),

滑动窗口技术(默认可靠传输,一个包返回一个ack,后面尝试发2个包返回一个ack,确认网络可靠后,8个包一个ack,类似这样的可靠确认机制,多少个包确认一次,取决于当前网络的可靠程序,多少包就相当于窗口大小,可靠性决定窗口的大小,互联网上的网络不稳定时非常有用),

流量控制(客户机处理不过来,服务机就暂停等会儿再发的机制)

03 排错角度看OSI参考模型.wrf

从底层开始向高层逐一排查 可以通过查看机器上的tx rx数据包字节数来判断是否通畅

**

物理层错误 连接是否正常

数据链路层 ADSL拨号数据链路层通 网络层才能通**

网络层怎么知识对应的mac地址的?

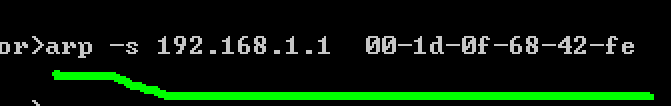

通过arp地址解析协议获取目标ip对应的mac地址,命令如下:

arp -a

也可以用arp -s静态指定mac地址,这样就不用动态获取了, 若此时后面的mac地址不是所在ip默认的mac地址,则会产生ping不通网关的情况,此类网络故障称之为arp欺骗

以下arp -s

静态指定网关(ip)的mac地址,也可以防止上面所述的网络故障,如同给网络设备设定静态ip一样,给特定目标ip设定mac地址

上不了网时也可以用以下方法清空本地的缓存映射

网络层: 选择路径上出现的故障 如计算机没有设置网关

表示层: IE乱码(字符编码不对)

应用层: IE插件(恶意插件)

04 从安全角度来看OSI参考模型.wrf

物理层安全

数据链路层安全 在交换机的端口上绑定MAC地址

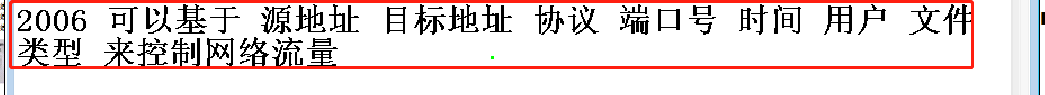

网络层安全 在网络设备上指定ACL控制数据包流量(封端口,如现在很多应用都走80端口,QQ也可以走,因此这种方式不太可靠)

应用层安全 杀毒软件 应用层防火墙 (又叫高级防火墙),如微软的ISA2006

05 网络设计三层模型.wrf

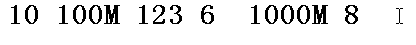

接入层交换机 直接接用户计算机的交换机 端口多 10M &100M

汇集层交换机 接接入层交换机的交换机 端口带宽高 接口比接入层交换机少(一般)

核心层交换机 连接汇集层交换机

注意**:视频在讲到光纤达不到真正速度时,可能是材质达不到(即网线)**

06 网络设备.wrf

集线器(hub) 不安全,是一个大的冲突域

10M 100M 100米(网线的长度一般不超过100m) 可以接30台左右计算机

网桥

网桥的端口可以直接接hub最后变成变换机

变换机 基于mac地址转发数据 安全 端口带宽独享 是一个大的广播域

标准以太网10M/快速以太网100M/G 1000M

路由器 基于IP地址转发数据,它拥有广域网接口(ADSL拨号),ACL,隔绝广播

网线,双绞线 8根 4对

同种设备连接用交叉线(需要收发,收接发,因此交叉),

不同设备用直通线

全反线,通过 console调路由器

查看计算机是百兆还是千兆,如下方法看速度:

07 半双工和全双工以太网.wrf

半双工:HUB连接的网

全双工:交换机连接的网

以下方式查看全双工还是半双工(好像在无线网卡中没有找到)

16 回顾 windows防火墙和IPSec.wmv

ping与pathping(两个在osi都为ICMP协议中实现)的区别

pathping 是跟踪路径,计算丢包率的,是ping的升级版

17 IGMP协议的作用.wmv

IGMP协议:在路由器接口配置,用来检测网络中是否有接收某个组播的计算机

广播,多播(组播)的概念 如下图,当右边公司的人觉得领导讲话没有意思,全都退出来时,网线中也没有必要发送一份数据过去了

18 流媒体服务器点播和多播.wmv

点播

出现播放时,查一下ipset筛选

检查一下策略

后面发现是文件名写错了,就可以播放了,其中mms://是流媒体协议

用服务器验证了点播,播放视频,播放时,可前进可后退

多播:

播放视频时,不可前进与后退(就像看电视一样)

19 ARP协议作用与网络安全.wmv

ARP协议:

将IP地址通过广播解析成MAC地址

利用ARP协议先天性不足,黑客用来攻击网格

如下黑客攻击,ARP欺骗的方法,中间是接的是交换机

中间人攻击,D就是那个中间人的角色

常用的网络攻击软件,如网络执法官这个黑客软件,就用是的是ARP欺骗,控制谁和谁不能通讯,给一个错误的MAC地址,ARP防火墙可以防止这种软件,利用就是

只接收第一次MAC地址响应,其他的删除掉,

这样就完成了反欺骗

还有如P2P终解者:利用ARP欺骗,代理网关的角色,控制网内的流量

20 添加IP地址和MAC地址静态映射防止MAC地址欺骗.wmv

用arp -s指定錯誤的静态mac地址,從而实现ARP欺骗

以上说明:A 能上网说明互联网没问题,B能通A 说明IP地址没有冲突,分析:

B 解析路由器MAC地址时错误得到的MAC 地址是错误的,有可能发生了ARP欺骗

如果将IP地址,MAC地址映射都弄成静态的,且对的,即添加静态的IP地址,MAC地址的对应关系,

就无需动态获取,也就可以跳过ARP欺骗

21 使用抓包工具排错.wmv

作者所用的工具软件:Ethereal

问题解决讲述案例:

253

253

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?