A模块总和下

比赛题库-A模块总和下

文章目录

- A模块总和下

- 前言

- 一、解题过程

- 1.赋予user1用户对数据库所有表只有select,insert,delete,update权限

- 2.sshd修改SSH连接界面静置时间

- 3.sshd修改登录记录的等级为INFO

- 4.sshd禁止登陆后显示信息

- 5.vsftpd同一客户机IP地址允许最大客户端连接数10

- 6.vsftpd最大客户端连接数为100

- 7.vsftpd设置数据连接的超时时间为2分钟

- 8.vsftpd设置本地用户创建文件的权限为022

- 9.iis关闭FTP匿名访问

- 10.为了解决IIS短文件名漏洞,设置URL序列为~

- 11.设置网站最大并发连接数为10

- 12.密码策略必须同时满足大小写字母、数字、特殊字符

- 13.用户登录系统时,应该有“For authorized users only”提示信息

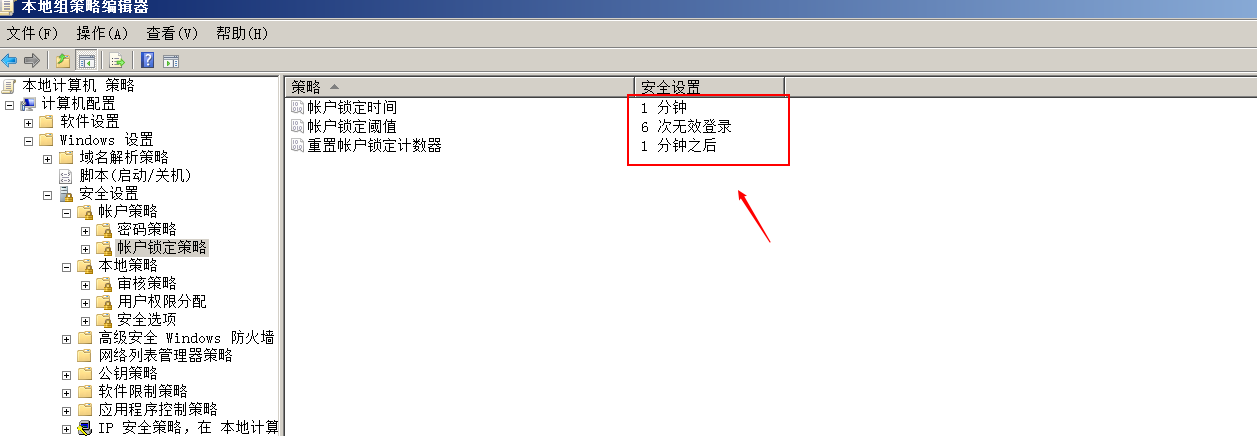

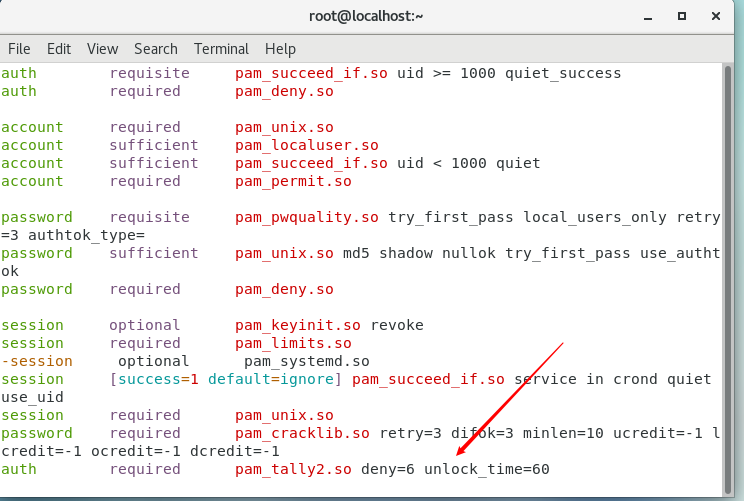

- 14.一分钟内仅允许5次登录失败的尝试,超过5次,登录帐号锁定1分钟

- 15.远程用户非活动会话连接超时应小于等于5分钟

- 16.对服务器进行远程管理安全性SSL加固,防止敏感信息泄露被监听

- 17.查找并删除服务器中可能存在的帐号hacker

- 18.普通用户进行最小权限管理,对关闭系统仅限管理员帐号

- 19.对Web网站进行HTTP重定向HTTPS设置,仅使用HTTPS协议访问网站(Windows)(注:证书颁发给test.com 并通过https://www.test.com访问Web网站);

- 20.Windows系统禁用445端口

- 21.Windows系统禁用23端口

- 22.Linux系统使用iptables禁用23端口

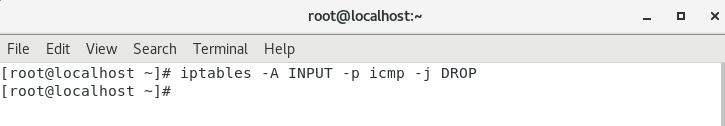

- 23.Linux系统使用iptables禁止别人ping通

- 24.nginx禁止目录浏览和隐藏服务器版本和信息显示

- 25.nginx限制HTTP请求方式,只允许GET、HEAD、POST

- 26.nginx设置客户端请求主体读取超时时间为10

- 27.nginx设置客户端请求头读取超时时间为10

- 28.将Nginx服务降权,使用www用户启动服务

- 29.修改ssh服务端口为2222

- 30.ssh禁止root用户远程登录

- 31.设置root用户的计划任务。每天早上7:50自动开启ssh服务,22:50关闭;每周六的7:30重新启动ssh服务

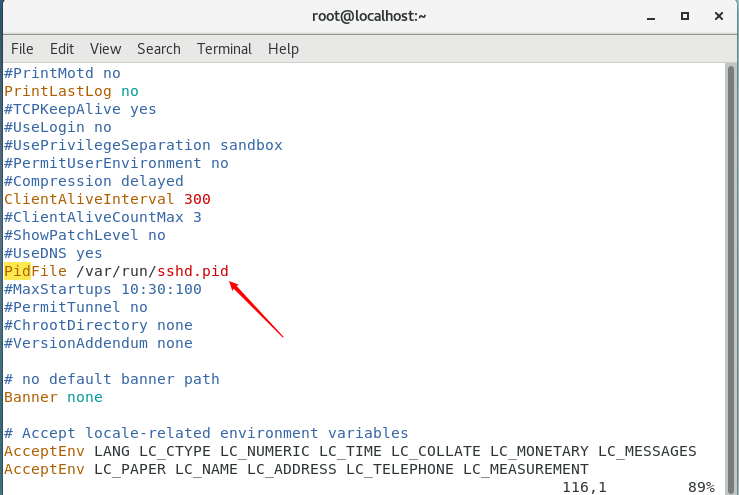

- 32.修改SSHD的PID档案存放地

- 33.设置运行vsftpd的非特权系统用户为pyftp

- 34.vsftpd限制客户端连接的端口范围在50000-60000

- 35.vsftpd限制本地用户登陆活动范围限制在home目录

- 36.关闭IIS的WebDAV功能增强网站的安全性

- 37.禁用TCP/IP上的NetBIOS协议,关闭监听的 UDP 137(netbios-ns)、UDP 138(netbios-dgm)以及 TCP 139(netbios-ssn)端口

- 38.在本地策略里配置禁用未登陆前关机

- 39.设置从屏幕保护恢复时需要输入密码,并将屏幕保护自动开启时间设定为五分钟

- 40.对于远程登录的帐户,设置不活动超过时间5分钟自动断开连接

- 41.为防止Nmap扫描软件探测到关键信息,设置iptables防火墙策略对3306号端口进行流量处理

- 42.为防止SSH服务被暴力枚举,设置iptables防火墙策略仅允许172.16.10.0/24网段内的主机通过SSH连接本机

- 43.为防御IP碎片攻击,设置iptables防火墙策略限制IP碎片的数量,仅允许每秒处理1000个

- 44.在密码过期的前5天开始提示用户在过期之前更改密码

- 45.要求任何用户在登录到Windows前都必须按CTRL+ALT+DEL

- 46.禁止SAM 帐户和共享的匿名枚举

- 47.禁用来宾帐户

- 48.设置防火墙允许本机转发除ICMP协议以外的所有数据包

- 49.为防止Nmap等扫描软件探测到关键信息,设置iptables防火墙策略对80号端口进行流量处理

- 50.为防御拒绝服务攻击,设置iptables防火墙策略对传入的流量进行过滤,限制每分钟允许3个包传入,并将瞬间流量设定为一次最多处理6个数据包(超过上限的网络数据包将丢弃不予处理)

- 51.只允许转发来自172.16.0.0/24局域网段的DNS解析请求数据包

- 总结

前言

路漫漫其修远兮,吾将上下而求索。

一、解题过程

1.赋予user1用户对数据库所有表只有select,insert,delete,update权限

2.sshd修改SSH连接界面静置时间

3.sshd修改登录记录的等级为INFO

4.sshd禁止登陆后显示信息

5.vsftpd同一客户机IP地址允许最大客户端连接数10

6.vsftpd最大客户端连接数为100

7.vsftpd设置数据连接的超时时间为2分钟

8.vsftpd设置本地用户创建文件的权限为022

9.iis关闭FTP匿名访问

10.为了解决IIS短文件名漏洞,设置URL序列为~

11.设置网站最大并发连接数为10

12.密码策略必须同时满足大小写字母、数字、特殊字符

13.用户登录系统时,应该有“For authorized users only”提示信息

修改/etc/issue

14.一分钟内仅允许5次登录失败的尝试,超过5次,登录帐号锁定1分钟

15.远程用户非活动会话连接超时应小于等于5分钟

16.对服务器进行远程管理安全性SSL加固,防止敏感信息泄露被监听

17.查找并删除服务器中可能存在的帐号hacker

18.普通用户进行最小权限管理,对关闭系统仅限管理员帐号

19.对Web网站进行HTTP重定向HTTPS设置,仅使用HTTPS协议访问网站(Windows)(注:证书颁发给test.com 并通过https://www.test.com访问Web网站);

20.Windows系统禁用445端口

21.Windows系统禁用23端口

22.Linux系统使用iptables禁用23端口

23.Linux系统使用iptables禁止别人ping通

24.nginx禁止目录浏览和隐藏服务器版本和信息显示

25.nginx限制HTTP请求方式,只允许GET、HEAD、POST

26.nginx设置客户端请求主体读取超时时间为10

27.nginx设置客户端请求头读取超时时间为10

28.将Nginx服务降权,使用www用户启动服务

29.修改ssh服务端口为2222

30.ssh禁止root用户远程登录

31.设置root用户的计划任务。每天早上7:50自动开启ssh服务,22:50关闭;每周六的7:30重新启动ssh服务

32.修改SSHD的PID档案存放地

33.设置运行vsftpd的非特权系统用户为pyftp

34.vsftpd限制客户端连接的端口范围在50000-60000

35.vsftpd限制本地用户登陆活动范围限制在home目录

36.关闭IIS的WebDAV功能增强网站的安全性

37.禁用TCP/IP上的NetBIOS协议,关闭监听的 UDP 137(netbios-ns)、UDP 138(netbios-dgm)以及 TCP 139(netbios-ssn)端口

38.在本地策略里配置禁用未登陆前关机

39.设置从屏幕保护恢复时需要输入密码,并将屏幕保护自动开启时间设定为五分钟

40.对于远程登录的帐户,设置不活动超过时间5分钟自动断开连接

41.为防止Nmap扫描软件探测到关键信息,设置iptables防火墙策略对3306号端口进行流量处理

42.为防止SSH服务被暴力枚举,设置iptables防火墙策略仅允许172.16.10.0/24网段内的主机通过SSH连接本机

43.为防御IP碎片攻击,设置iptables防火墙策略限制IP碎片的数量,仅允许每秒处理1000个

44.在密码过期的前5天开始提示用户在过期之前更改密码

45.要求任何用户在登录到Windows前都必须按CTRL+ALT+DEL

46.禁止SAM 帐户和共享的匿名枚举

47.禁用来宾帐户

48.设置防火墙允许本机转发除ICMP协议以外的所有数据包

49.为防止Nmap等扫描软件探测到关键信息,设置iptables防火墙策略对80号端口进行流量处理

50.为防御拒绝服务攻击,设置iptables防火墙策略对传入的流量进行过滤,限制每分钟允许3个包传入,并将瞬间流量设定为一次最多处理6个数据包(超过上限的网络数据包将丢弃不予处理)

51.只允许转发来自172.16.0.0/24局域网段的DNS解析请求数据包

总结

答应我,变得流弊!

592

592

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?