在做恶意样本静态分析的时候会有一些样本,使用对抗反汇编的方法,一般的对抗反汇编的方法就是加壳,这里我就不介绍了,我这里说两个比较简单的对抗反汇编的方法,一种使用:无效指令,一种使用:花指令。

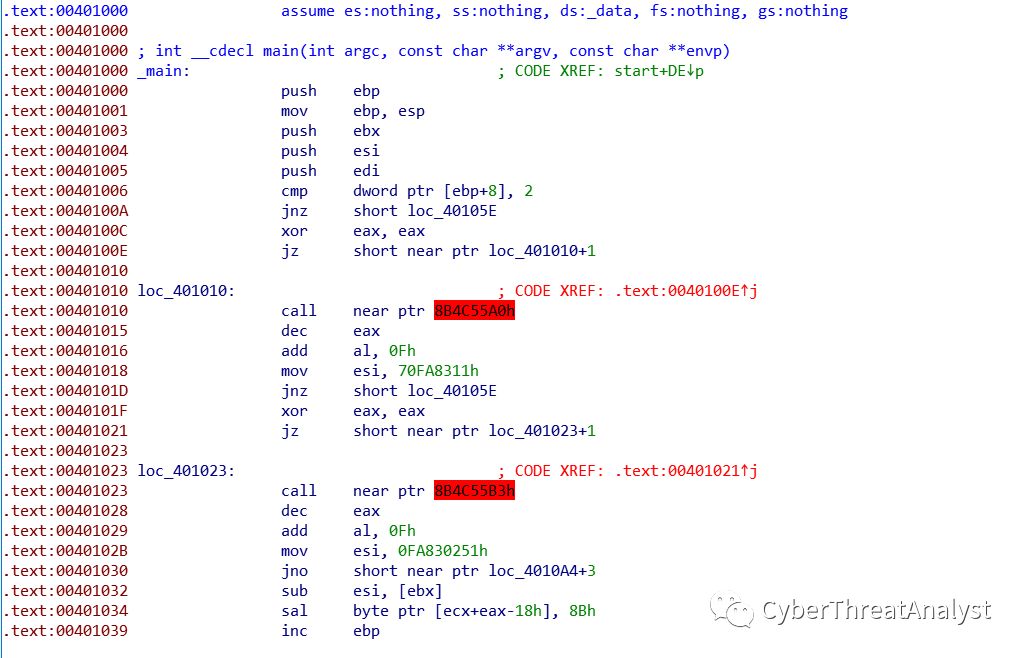

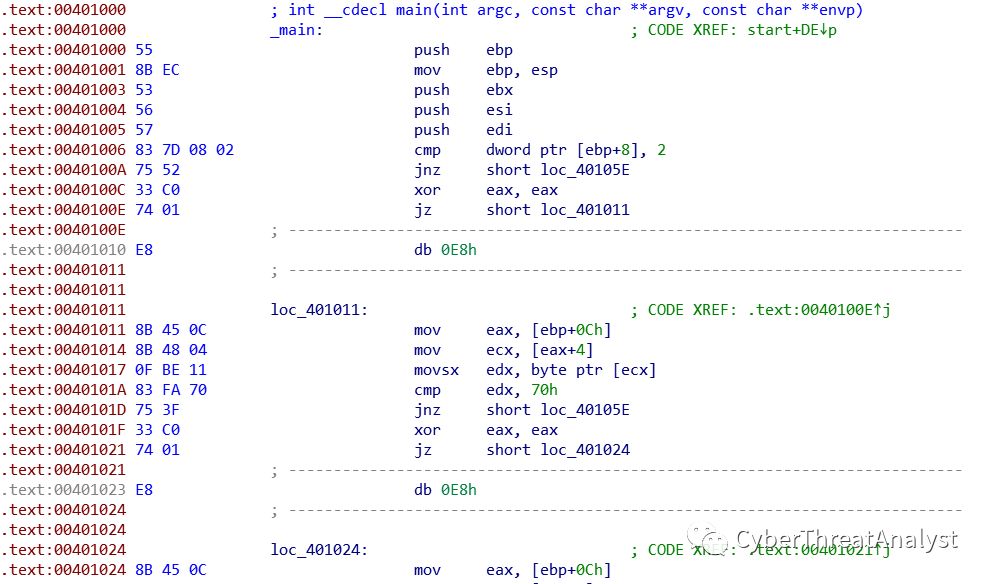

使用无效指令,对抗反汇编,使用IDA打开恶意样本之后,如下所示:

00401010处的CALL指令,跳转到一个错误的地址处,很明显是IDA解析出了问题,我们可以看看它的机器码:

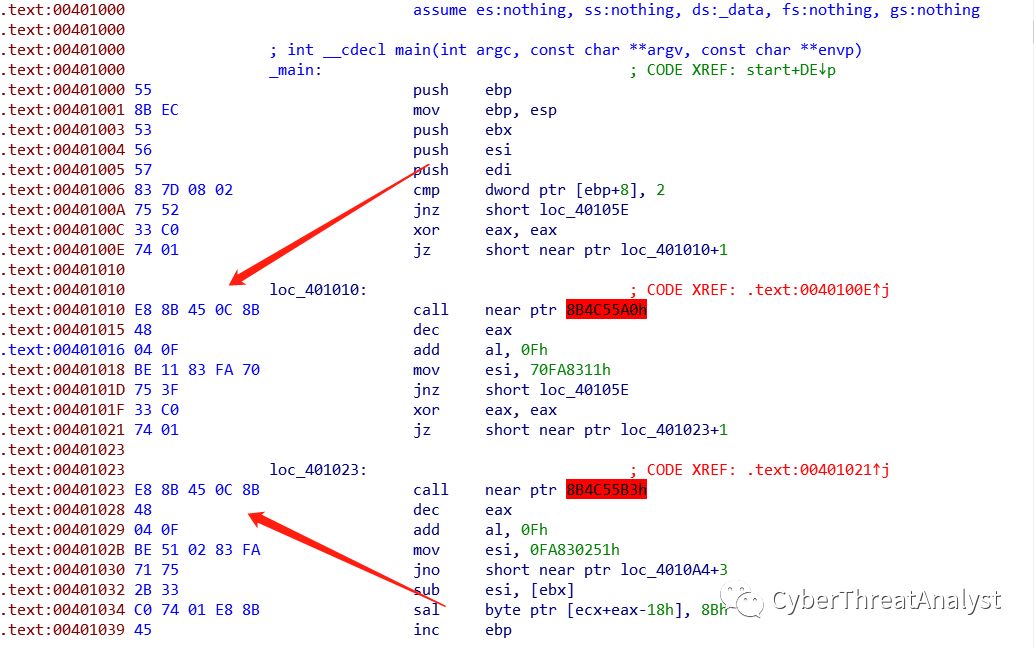

相应的机器码:

E8 8B 45 0C 8B

E8 8B 45 0C 8B

这里要注意一下这个E8指令,它是一个CALL指令,我们再看它前面的指令

jz short near ptr loc_401010+1

意思是跳转到下一条指令,我们需要E8这条指令转化为数字,如下:

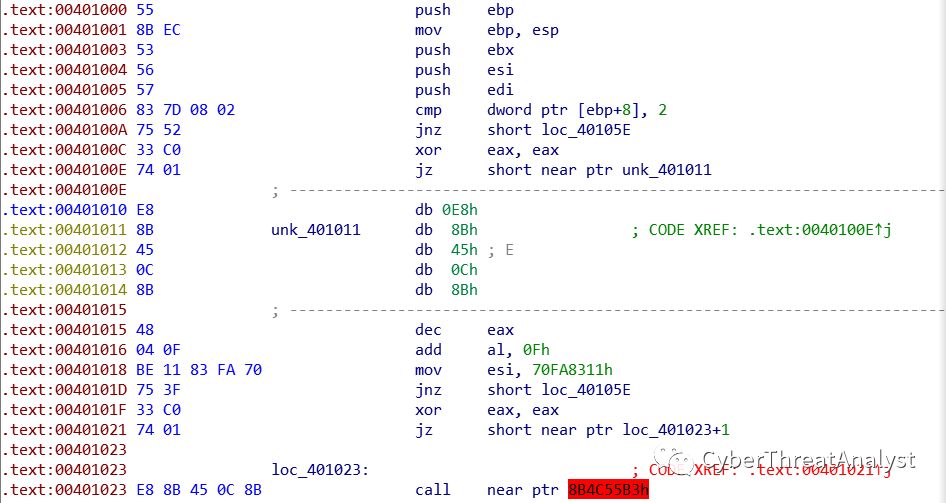

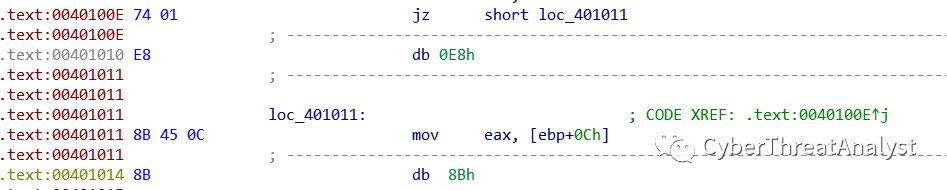

然后前面的jz指令跳转到了00401011的位置,我们重新把这条指令的机器码转化为代码,如下:

同样将下面的代码中的E8指令过滤掉,然后转化为代码如下:

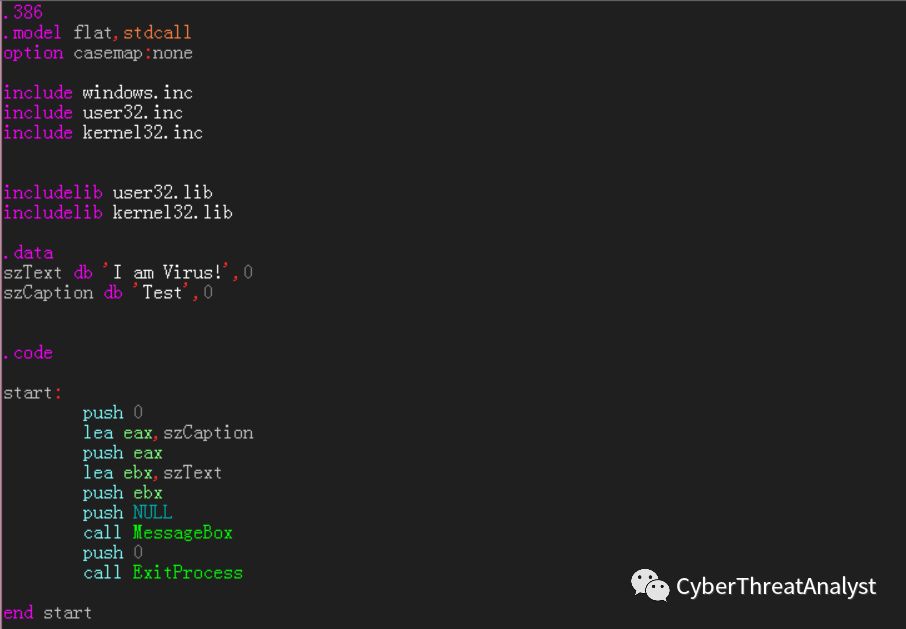

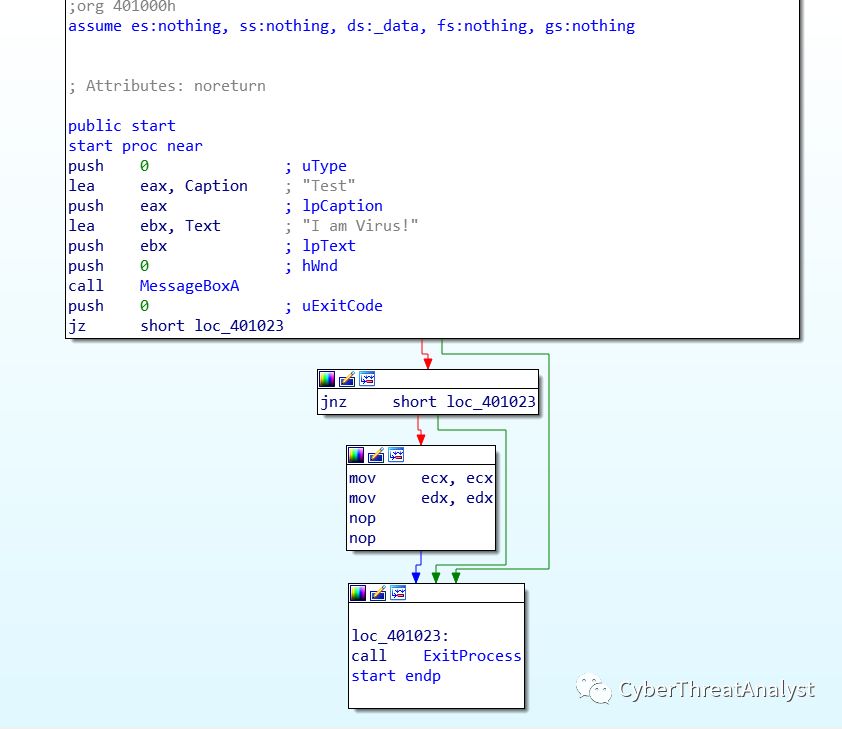

使用花指令,对抗反汇编,我们先写一个简单的程序,如下:

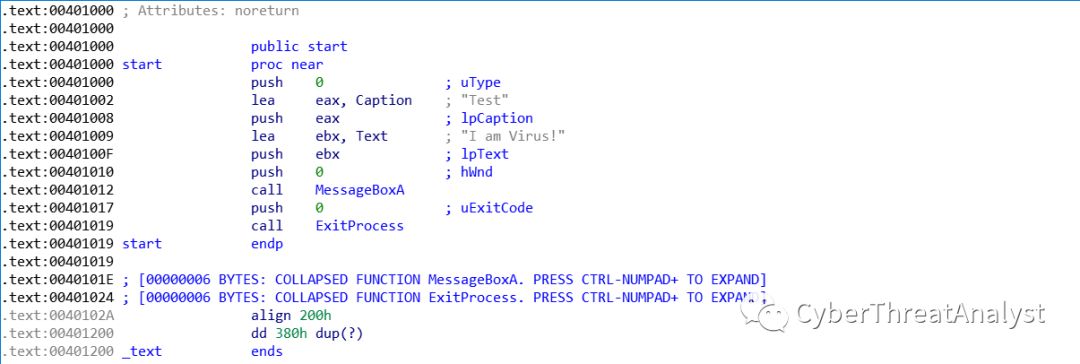

编译之后用IDA打开程序,很容易就看出程序的代码,如下:

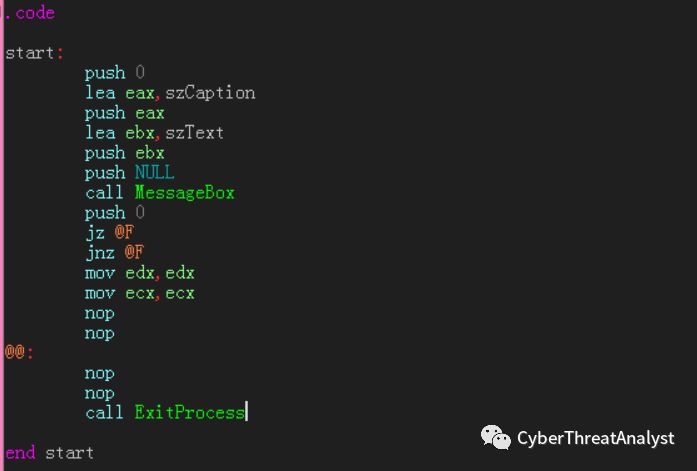

然后我们修改一下程序,加一些简单的跳转和垃圾代码,如下:

编译完之后,拖到IDA里显示如下:

会多出一些流程跳转,分支判断的显示,如果程序比较大,而且里面包含的这样的跳转比较多,就会给分析人员分析增加复杂度,以上两种方法只是简单的反对抗汇编,最直接有效的方式,当然是写个壳,然后把整人PE文件包裹起来,这样用IDA打开之后,就全是壳代码,无法解析,只能动态调试解壳之后,才能静态分析。

本文介绍了两种简单的对抗反汇编的策略:使用无效指令和花指令。无效指令通过在代码中插入错误地址的调用,使IDA等反汇编工具解析出错。花指令则通过添加跳转和垃圾代码增加静态分析的复杂度,使得程序结构难以理解。对于更强大的对抗,可以使用加壳技术,完全包裹PE文件,防止静态分析。

本文介绍了两种简单的对抗反汇编的策略:使用无效指令和花指令。无效指令通过在代码中插入错误地址的调用,使IDA等反汇编工具解析出错。花指令则通过添加跳转和垃圾代码增加静态分析的复杂度,使得程序结构难以理解。对于更强大的对抗,可以使用加壳技术,完全包裹PE文件,防止静态分析。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?