前言

本次复赛市场为3.5小时,主要考察了计算机取证、手机取证和服务器取证。

按照要求上交了试卷和答题卡,因此没留下赛题,以下是个人回忆版。

VC启动镜像后,没有找到案件背景,但是不影响回答题目。

检材有以下:

手机部分

1.检材的手机型号是?

2.检材手机的蓝牙Mac地址是?

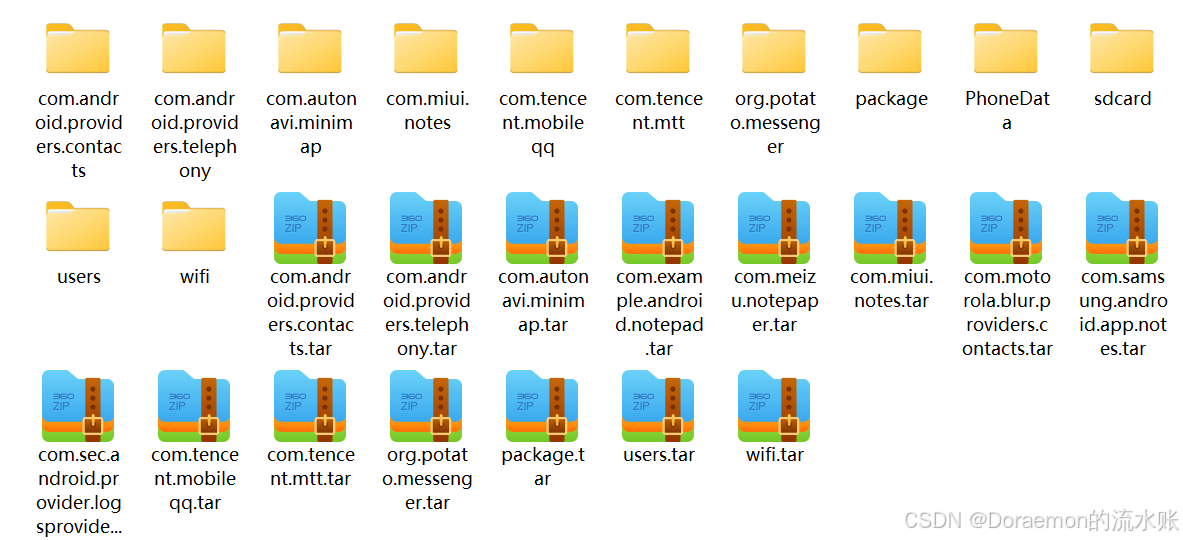

这道题给的镜像没法直接识别,需要解压缩目录下的压缩文件后,软件就可以识别到了。

3.手机应用“Potato"的包名是?

4.Potato用户的内部ID?

5.受害人的手机号?

看到了Potato上只有与Hong的聊天,Hong为受害人。

6.嫌疑人的手机号?

Potato号主的

7.受害人的邮箱?

8.手机中有一张照片带Exif信息,这个照片的MD5是?

一共两张照片,发现其中一个有exif信息,直接算MD5

9.手机Potato的登录码是?

10.手机在某时的所在城市?

计算机部分

1.计算机检材磁盘总扇区数?

2.账户admin的NT密码哈希值?

3.计算机惠普打印机驱动的版本号?

(这个没做出来,只看到了打印机型号,待填坑)

4.计算机自启动哪个程序被禁用?

仿真起来看,设置里搜启动。

5.计算机中有个加密容器,其Md5是?

文件名和位置都很可疑的就是这个

6.加密容器解密密钥文件的Md5是?

仿真起来,看到提示”VC:大神“,猜测桌面上的大神.txt就是密钥文件

7.该容器的加密算法?

8.计算机搜索过Steghide,是用的哪个浏览器?

9.计算机在哪年哪月比较活跃?

时间线查看

10.计算机中发恶意视频软件app的邮箱是哪个?

11.视频APP的邀请码是?

12.计算机上嫌疑人访问后台用的浏览器是?

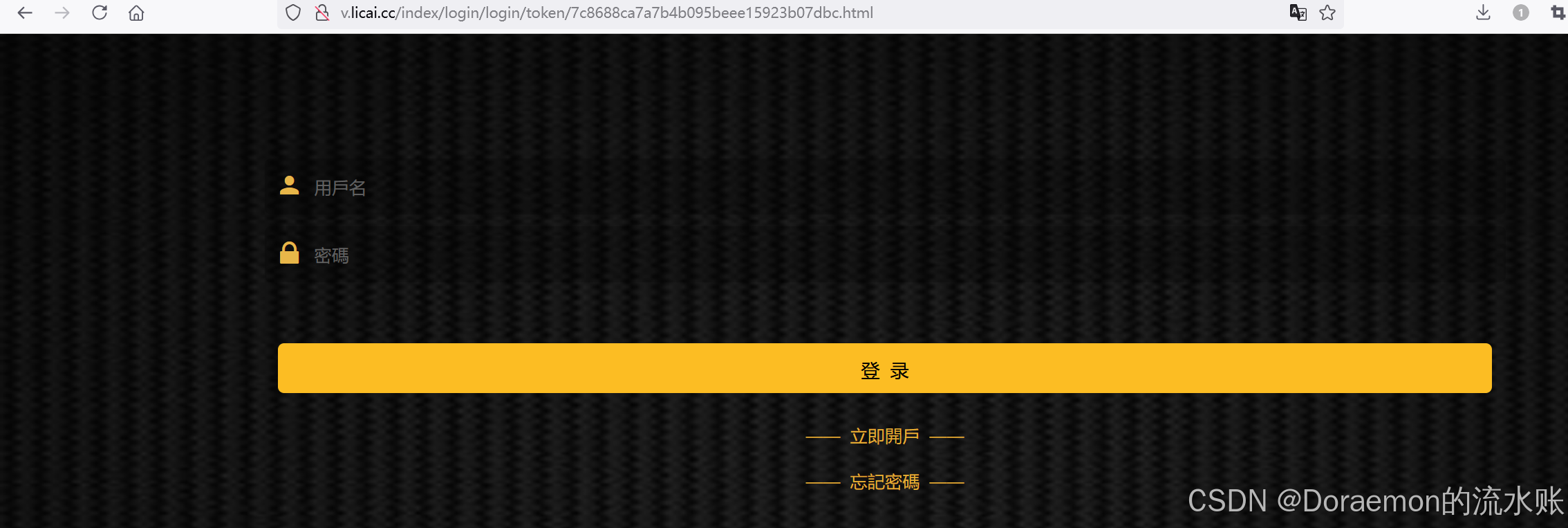

猜测是马铃薯视频对应的后台,嫌疑人邮件里说让受害人发一下邀请码,后台就能看见,因此抓包APK发送邀请码,发现后台地址竟是honglian7001,接着搜一下浏览器记录

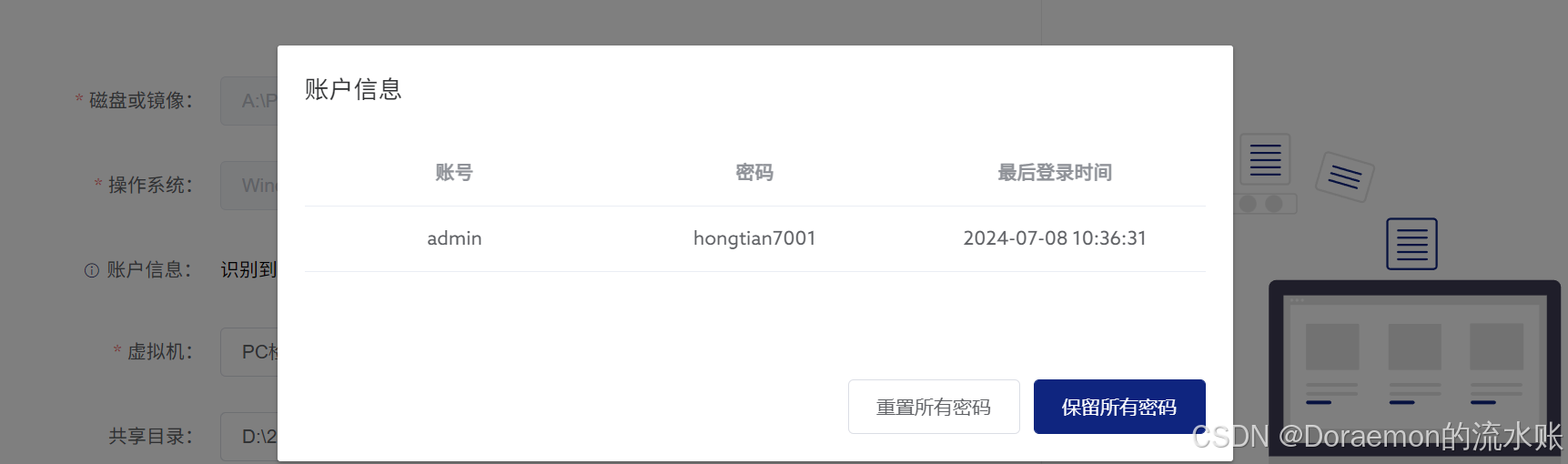

13.计算机admin账户的密码是?

14.受害人张某的银行卡后四位?

看到容器磁盘一个文件夹里的手机截图,两次张(8203),一次苏,都给同一个账户转钱

15.嫌疑人的银行卡后四位?

见上(2436)

16.被害人张有财手机号多少?

看账本金额,转了10000和3000的就是他

17.加密隐写图片的密码是?

脚本加个cmd变量打印显示,跑起来发现卡在123456不动了,验证一下发现OK

服务器部分

是个zip和z01在一起,使用的是分卷压缩,解压zip就行,四个镜像同时仿真起来,看到一个系统盘和三个数据盘

看网卡配置,VM配个192.168.100.8的IP

启动docker

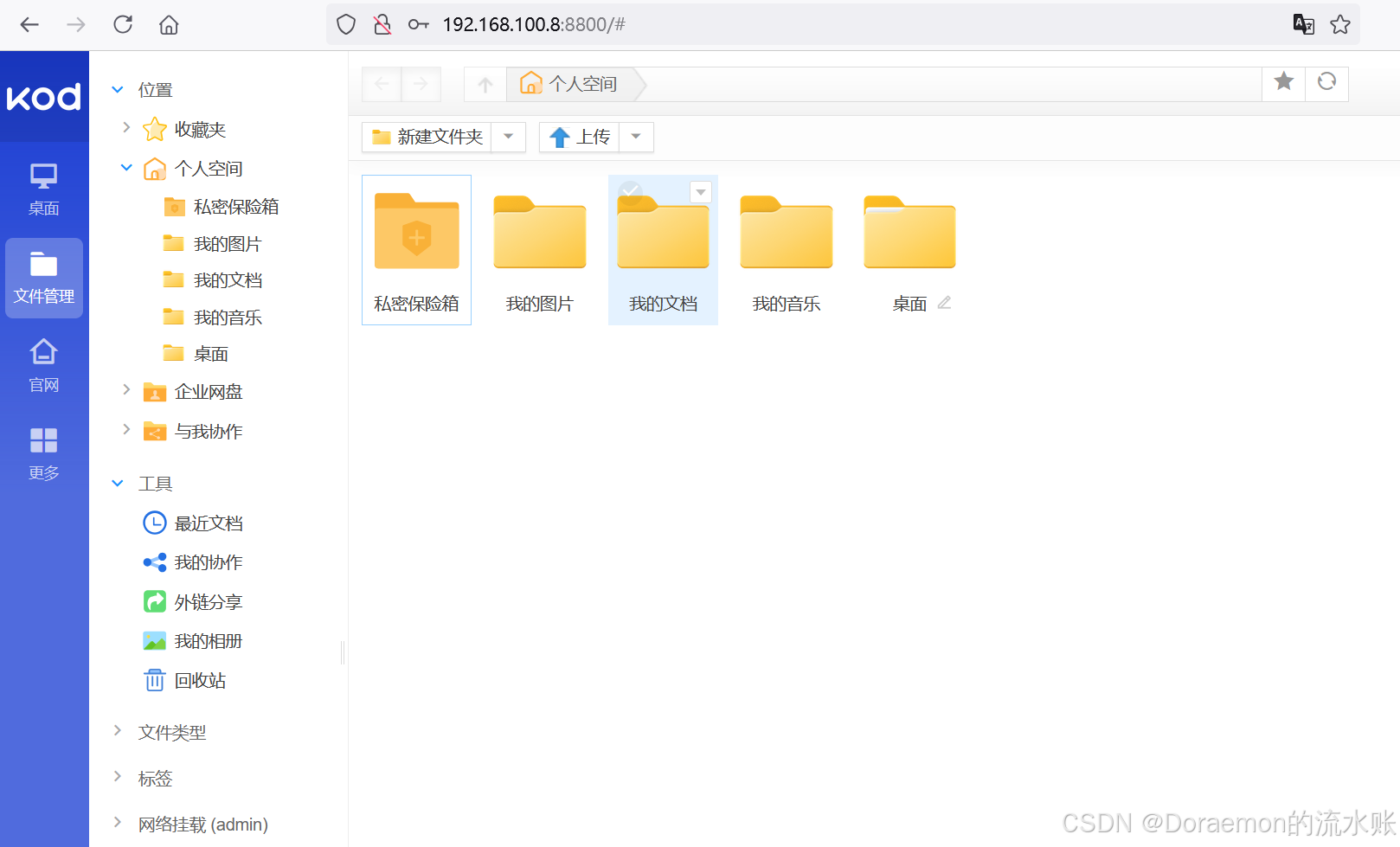

docker是个可道云的界面

接着连接文件管理软件,发现在/home/wwwroot下面搭建了licai网站

连接数据库,蒙到了密码root,root,蒙不到就修改my.cnf

userinfo表里看admin密码,赛后联网查了一下是admin888

或者用VS搜upwd,找到了log

又读到下方题干涉及Raid重组,猜测镜像2-4是Raid,FTK挂在后放进UFS自动识别,Raid5常规左同步,顺序234,大小512,导入取证分析软件

1.服务器操作系统?

Ubuntu

2.服务器版本?

22.04

3.服务器docker版本?

4.服务器docker-compose版本?

5.登录界面的退出函数是?

6.涉案nginx配置文件位置

7.raid的类型是?

UFS自动识别:raid-5

8.raid磁盘中带flag的图片,flag为多少?

9..raid磁盘中xlsx文件的MD5为多少?

857

857

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?