平航杯电子取证WP

写在前面

第一章(手机部分没检材,后补)

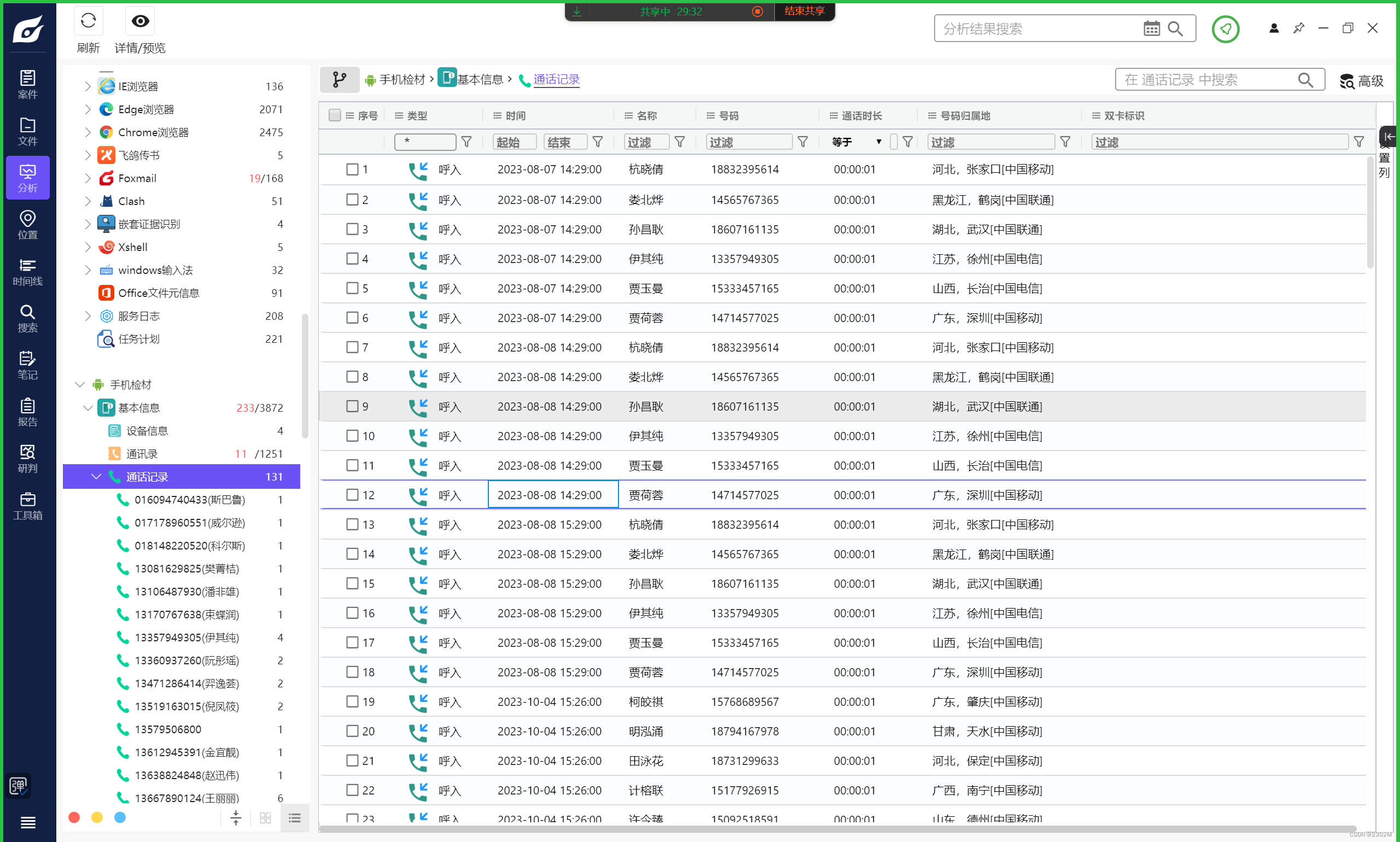

1.通过分析该手机数据,请确认嫌疑人通讯录中归属地为浙江的好友有几人?【标准格式:5】*_

54

2.通过分析该手机数据,请确认嫌疑人2024-02-08到过哪个城市?【标准格式:杭州】*_

3.通过分析该手机数据,请确认嫌疑人电话联系最频繁的人手机号为?【标准格式:13912341234】*_

导出之后进行筛选

4.通过分析该手机数据,请确认嫌疑人浏览器中所下载的txt文件名称为?【标准格式:abcde.txt】*_

5.通过分析该手机数据,请确认嫌疑人尾号3333的银行卡余额为?【标准格式:2000元】*_

6.通过分析该手机数据,请确认嫌疑人尾号3333的银行卡卡号为?【标准格式:6222955832959482345】*_

7.通过分析该手机数据,请确认嫌疑人车牌号为?【标准格式:京A12345】*_

8.通过分析该手机数据,请判断嫌疑人公司地址为?【标准格式:浙江省杭州市滨江区长河街道650号】*_

9.通过分析该手机数据,请确认嫌疑人绑定“印象笔记”的手机号为?【标准格式:13658868888】*_

10.通过分析该手机数据,请确认嫌疑人MetaMask钱包的密码是多少?【标准格式:12345678】*_

11.通过分析该手机数据,请确认嫌疑人共计成功卖出名单多少次?【标准格式:3】*_

12.通过分析该手机数据,请确认嫌疑人登录网易邮箱的账号为?【标准格式:wosiheike@163.com】*_

13.通过分析该手机数据,请确认嫌疑人所使用服务器的密码为?【标准格式:123456】*_

14.通过分析该手机数据,请确认嫌疑人登录的Telegram应用的ID号为?【标准格式:12345678】*_

15.通过分析该手机数据,请确认嫌疑人所使用Telegram应用绑定手机号为?【标准格式:13912341234】*_

16.通过分析该手机数据,请确认在Telegram上有购买名单意向的买家昵称是?【标准格式:小小鸟】*_

17.通过分析该手机数据,请确认该嫌疑人所记录成功攻击过的网站数量是多少?【标准格式:10】*_

18.通过分析该手机数据,请确认该嫌疑人给买家的体验版名单中,民族信息备注“汉”的有几人?【标准格式:8】*_

19.通过分析该手机数据,请确认嫌疑人所使用的虚拟币交易所名称为?【标准格式:币安】*_

20.接上题,请确认最近一次购买名单的买家,其虚拟币钱包地址为?【标准格式:0x970609ba2c160a1b491b90867681918bdc9773af】*_

计算机取证部分

21.检查嫌疑人的计算机镜像,当前计算机名称为?【标准格式:ABC123】*_

方法2:火眼直接查看

22.检查嫌疑人的计算机镜像,计算机中最近一次开机时间为?【标准格式:2024-01-01 00:00:00】*_

方法1:仿真取证->进入事件查看器后筛选日志事件ID为6005的事件

方法2:火眼直接查看

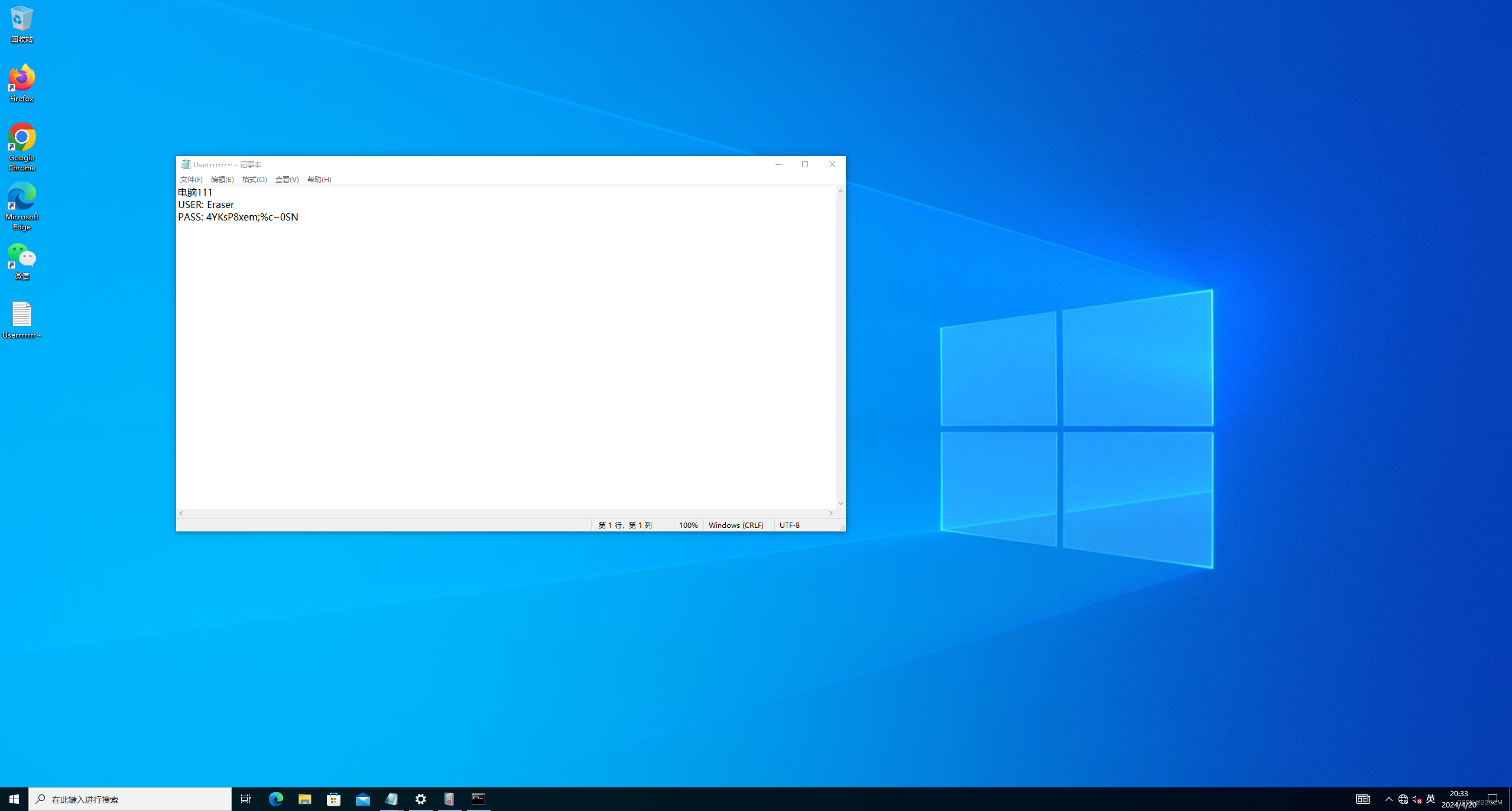

23.检查嫌疑人的计算机镜像,用户名“Eraser”的登录密码为?【标准格式:ABC123】*_

方法1:仿真进入系统后发现桌面上有文件,直接查看后进行验证得到密码

24.检查嫌疑人的计算机镜像,计算机中网络适配器“Ethernet0”的MAC地址为?【标准格式:00:00:00:00:00:00】*_

方法1:仿真取证后查看网络信息

方法2:打开火眼取证,查看网络连接

最后得到MAC00:0c:29:67:29:3f

25.检查嫌疑人的计算机镜像,请判断软件“VeraCrypt”的安装时间为?【标准格式:2024-01-01 00:00:00】*_

方法1:仿真取证之后进入VC安装目录下,查看文件修改时间/进入控制面板,查看安装时间,两者相互校验之后得到结果

方法2:火眼到软件安装目录查看时间

最终时间2024-03-21 09:41:01

26.分析嫌疑人的计算机镜像,请判断用户下载的文件“VeraCrypt Setup 1.26.7.exe”共占多少个簇?【标准格式:123456】*_

火眼取证分析直接查看文件MetaAddr得到结果37066

27.检查嫌疑人的计算机镜像,计算机中最近曾插入过一个西数移动硬盘设备,该设备的序列号为?【标准格式:ABC123】*_

火眼分析取证直接查看USB信息,得到WD Elements,再获得序列号为WX72A2090VZ5

28.检查嫌疑人的计算机镜像,嫌疑人于电脑中保存了一些照片,其中一张与笔记本电脑相关的照片的拍摄地点为?【标准格式:杭州市西湖区XX大厦】*_

直接查看图片详细信息

再下一步便是把经纬度输进在线网站里面查一下,但是这里基本上准不了,毕竟考虑到很多网站的精度。。。

29.检查嫌疑人的计算机镜像,VPN目前所使用的代理端口为?【标准格式:1234】*_

方法1:进入仿真机,直接按照Clash的配置文件去查。。。直接查看到端口就是默认的7890

30.检查嫌疑人的计算机镜像,嫌疑人所使用的VPN中,连接节点“日本A01”所使用到的密码为?【标准格式:1111111e-1112-111b-1118-d11711d11a11】*_

仿真机进入Clash的配置文件目录C:/Users/Eraser/.config/clash/profiles/,查看.yml文件,在里面直接拿查看到密码ffd48cde-69a2-381b-86f8-d5f7a3d63a74

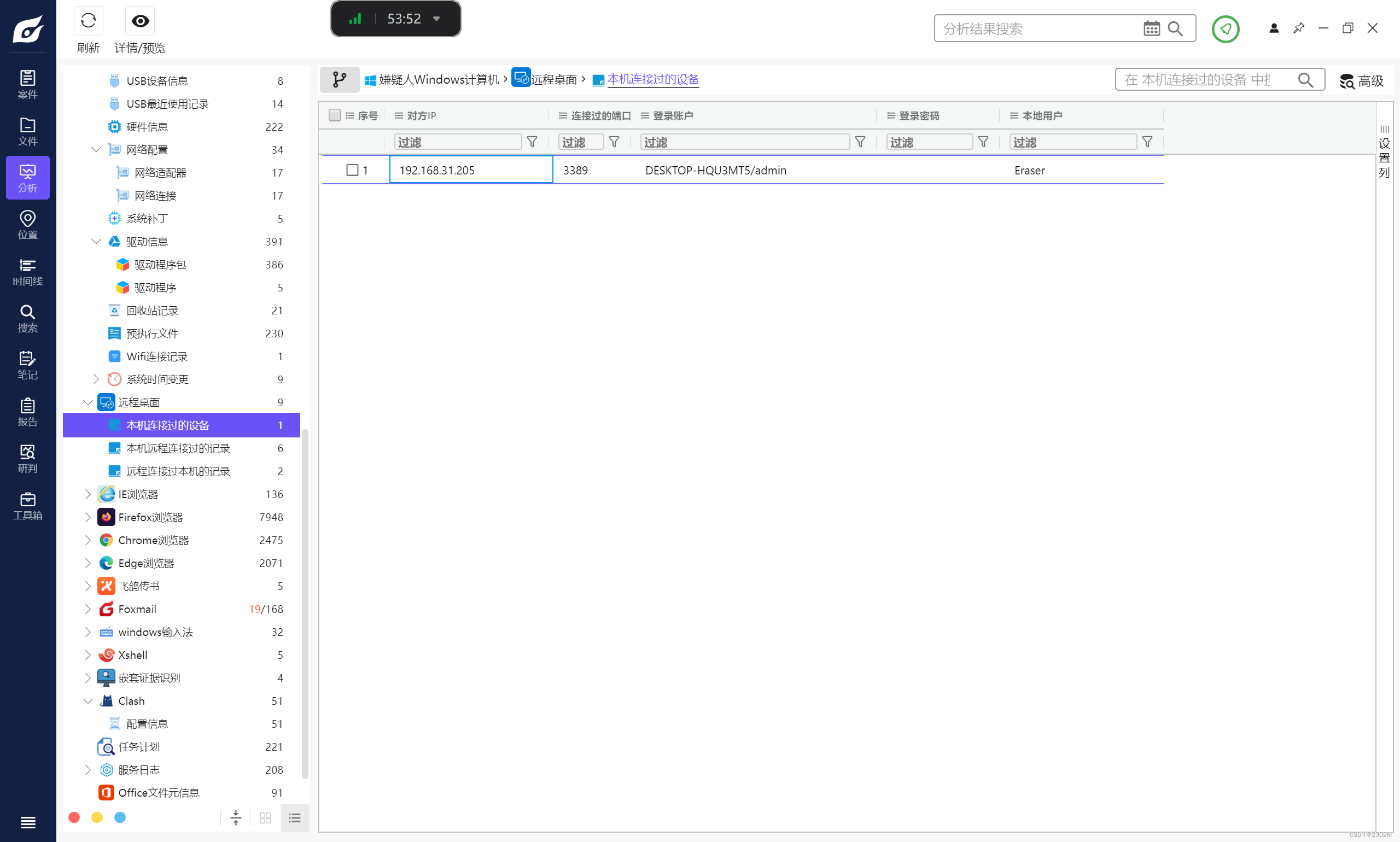

31.检查嫌疑人的计算机镜像,嫌疑人成功远程连接过的IP地址除了192.168.172.191,还有哪个IP地址?【标准格式:192.168.0.1】*_

192.168.31.205

32.接上题,嫌疑人第一次SSH连接该IP地址的时间为?【标准格式:2024-01-01 00:00】*_

33.检查嫌疑人的计算机镜像,嫌疑人曾接收过一封与售卖个人信息相关的广告邮件,其发送方的IP地址为?【标准格式:192.168.0.1】*_

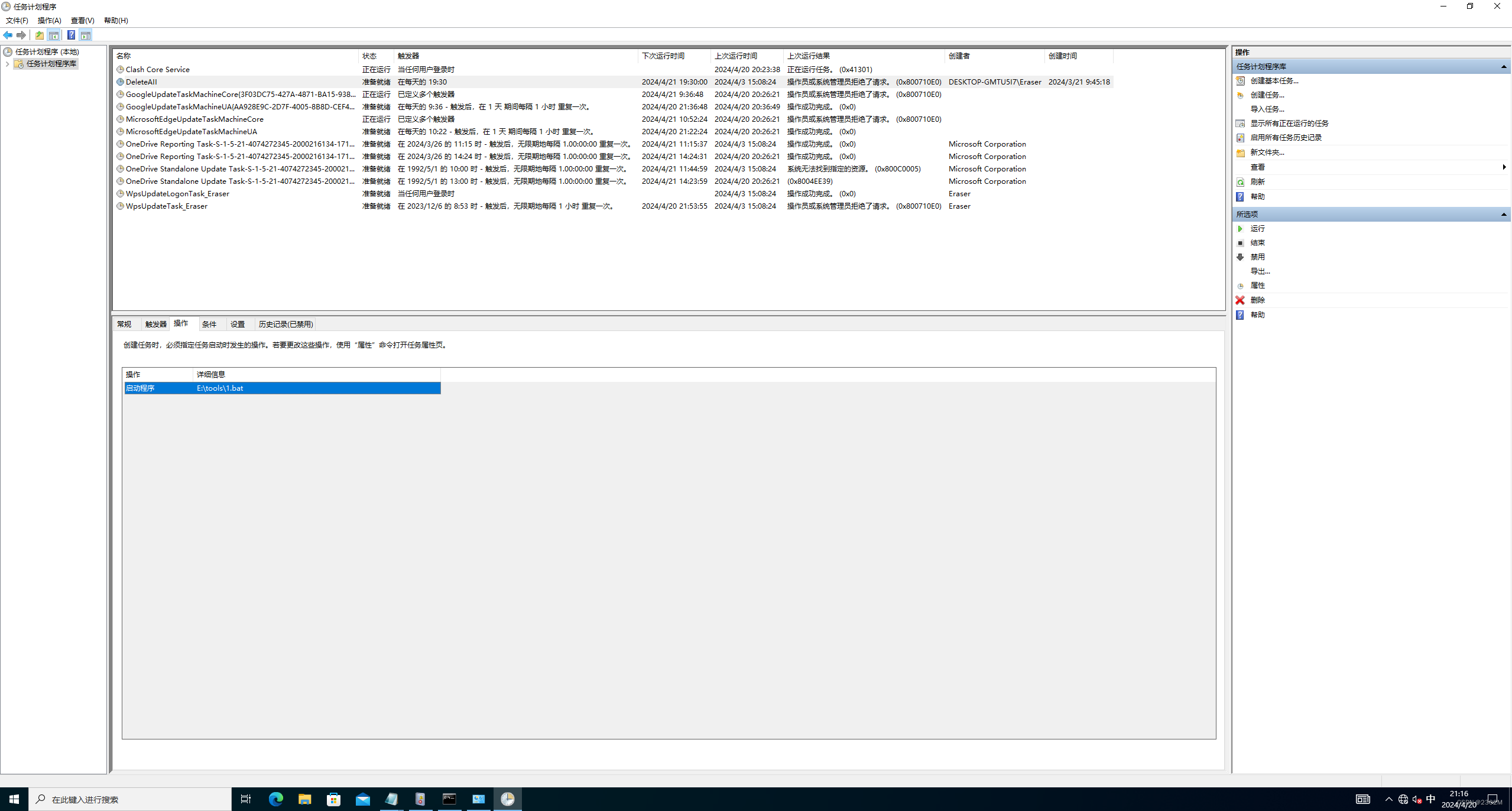

34.检查嫌疑人的计算机镜像,嫌疑人曾创建了一个计划任务,该任务主要实现什么功能?

方法1:进入仿真机,Win+R后taskschd.msc进入计划任务管理,查看其中内容后得知其每天晚上七点半都要运行E:/tools/1.bat文件DeleteAll,想来是删除文件的操作了

35.接上题,该计划任务的触发时间为?【标准格式:00:00】*_

由上题可知,每天19:30都会触发。

36.检查嫌疑人的计算机镜像,嫌疑人创建的Kali虚拟机root用户密码为?【标准格式:123456】*_

37.检查嫌疑人的计算机镜像,嫌疑人在Kali虚拟机内扫描过一些IP地址,未被扫描过的IP地址为?

38.检查嫌疑人的计算机镜像,嫌疑人电脑内存在一些word文档记录了攻击payload,属于哪些攻击种类?

弱密码攻击

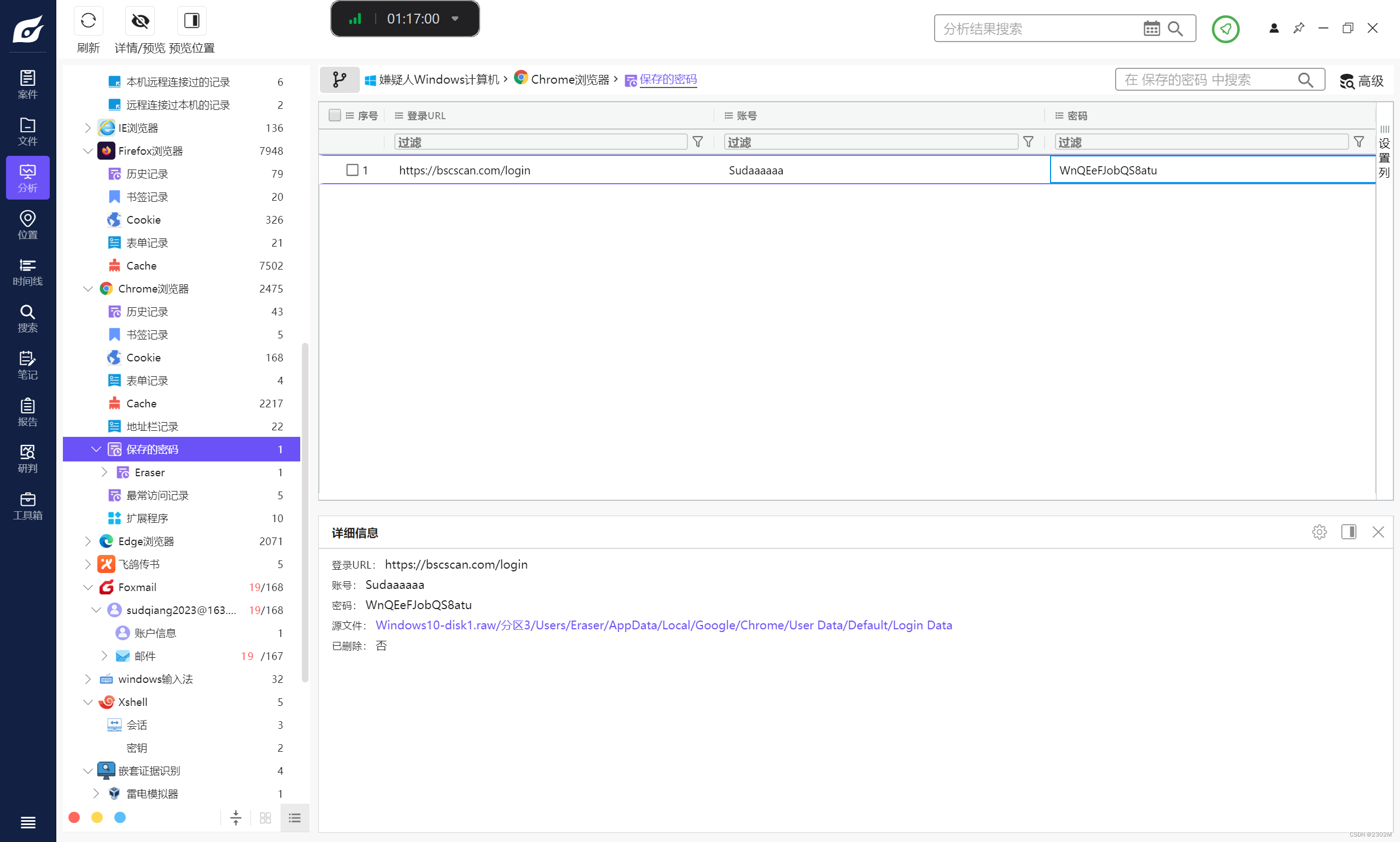

39.检查嫌疑人的计算机镜像,嫌疑人在“bscscan.com”网站的用户密码为?【标准格式:ABC123】*_

直接火眼查看保存的密码WnQEeFJobQS8atu

40.检查嫌疑人的计算机镜像,嫌疑人曾使用过MetaMask虚拟币插件,该插件的插件ID为?【标准格式:aaaihaaeagaeaaehleaaaadaeagpgaaa】*_

进入仿真机的Chrome浏览器,查看扩展程序,再进入详情界面,插件ID可以直接看到

`

`

41.检查嫌疑人的计算机镜像,嫌疑人曾使用过MetaMask虚拟币钱包,嫌疑人的钱包地址为?【标准格式:0x44f4f36f33428cbD85Df946637CfDb7f89e1511C】*_

42.检查嫌疑人的计算机镜像,嫌疑人在哪个虚拟币网络内存在虚拟币资产?

43.检查嫌疑人的计算机镜像,嫌疑人挂载加密容器时使用的密码为?【标准格式:ABC123】*_

44.检查嫌疑人的计算机镜像,嫌疑人在该浏览器中的书签“CryptBB”的添加时间为?【标准格式:2024-01-01 00:00】*_

45.检查嫌疑人的计算机镜像,嫌疑人曾使用网络测绘引擎对几个酒店网站域名进行扫描,下列哪个酒店官网未被嫌疑人使用Censys引擎扫描过?【标准格式:A】

46.检查嫌疑人的计算机镜像,开房记录内存在一位姓名为“* Shaheenur Rahman”的酒店顾客,其出生日期为?【标准格式:20230101】*_

内存镜像取证

47.检查嫌疑人计算机的内存镜像,该计算机中用户“eraser”的登录密码为?【标准格式:123】*_

48.检查嫌疑人计算机的内存镜像,该计算机的计算机名为?【标准格式:123456】*_

49.检查嫌疑人计算机的内存镜像,该计算机上次UTC+8关机时间为?【标准格式:2024-01-01 00:00:00】*_

50.检查嫌疑人计算机的内存镜像,抓捕时嫌疑人正在远程连接另一台计算机,该计算机IP地址为?【标准格式:123】*_

51.检查嫌疑人计算机的内存镜像,抓捕时嫌疑人正在远程连接另一台计算机,嫌疑人使用的连接工具为?

52.检查嫌疑人计算机的内存镜像,该计算机中存在名为“wpscenter”的进程,该进程的UTC+8退出时间为?【标准格式:2024-01-01 00:00:00】*_

53.检查嫌疑人计算机的内存镜像,计算机中存在名为“wps”的进程,此进程是否使用了qwindows.dll库?【标准格式:是 / 否】*_

54.检查嫌疑人计算机的内存镜像,抓捕时该嫌疑人正在使用WPS编辑一个论坛的守则文档,该文档的存放路径为?【标准格式:C:\Windows\System32\】*_

55.检查嫌疑人计算机的内存镜像,抓捕时该嫌疑人正在使用WPS编辑一个论坛的守则文档,2022版守则文档的MD5值为?【标准格式:e10adc3949ba59abbe56e057f20f883e】*_

56.检查嫌疑人计算机的内存镜像,抓捕时该嫌疑人正在使用WPS编辑一个论坛的守则文档,如果他将所持有的酒店记录个人信息按2024版守则在该论坛售卖掉,能够获得多少USDT?【标准格式:123456】*_

服务器部分

57.当前服务器是什么系统? 【标准格式:Windows】*_

Linux直接分析就行了

58.当前系统的版本号是?【标准格式:1.1.1】*_

7.9.2009 (Core)

59.系统的主机名是什么?【标准格式:admin.abc】*_

localhost.localdomain

60.宝塔的用户名是?【标准格式:abc123】*_

命令:bt 14直接获取宝塔用户名dyat4ahg

61.宝塔面板所绑定SSL证书的域名是?【标准格式:www.abc.cc.ua】*_

利用bt 5命令重置密码后登录宝塔面板,在面板设置->安全设置->面板SSL界面看到SSL证书域名www.zhuandaqian1.pp.ua

62.网站搭建在哪个中间件上?【标准格式:Caddy】*_

Nginx

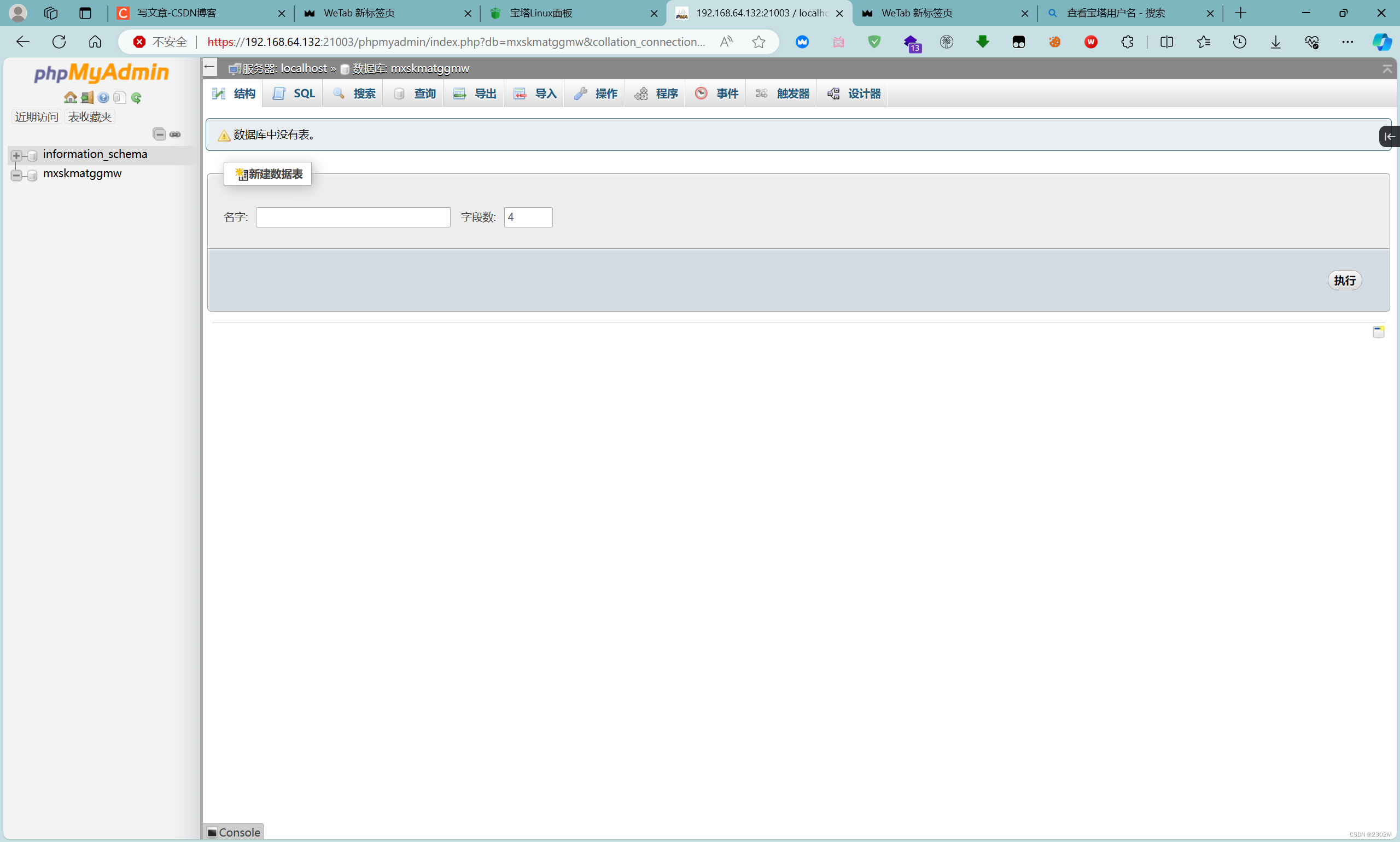

63.服务器中,哪个数据库没有任何表?【标准格式:abc】*_

进入phpadmin就可以看到了,只有mxskmatggmw没有任何表

64.网站搭建时的内网访问地址是?【标准格式:192.168.0.1】*_

192.168.5.112

65.以下哪些ip是登录过网站后台的非内网ip?

66.网站后台登录入口是哪个文件? 【标准格式:xcsdsfcasfc.php】*_

先进文件目录中直接就能看到那个奇怪的文件Ag5FPmmjz9224@!.php,再用仿真网站直接访问就发现是后台了

67.网站的商城钱包赠送比例是?【标准格式:20%】*_

68.最开始在哪一天有会员登录网站?【标准格式: 2077年7月1日】*_

69.这个网站的源代码是从哪里下载的?【标准格式: asdfgjib.cn】*_

看到favicon.ico对应就知道是刀客源码

70.服务器在哪天开始提供L2TP的VPN服务?【标准格式:2077年7月1日】*_

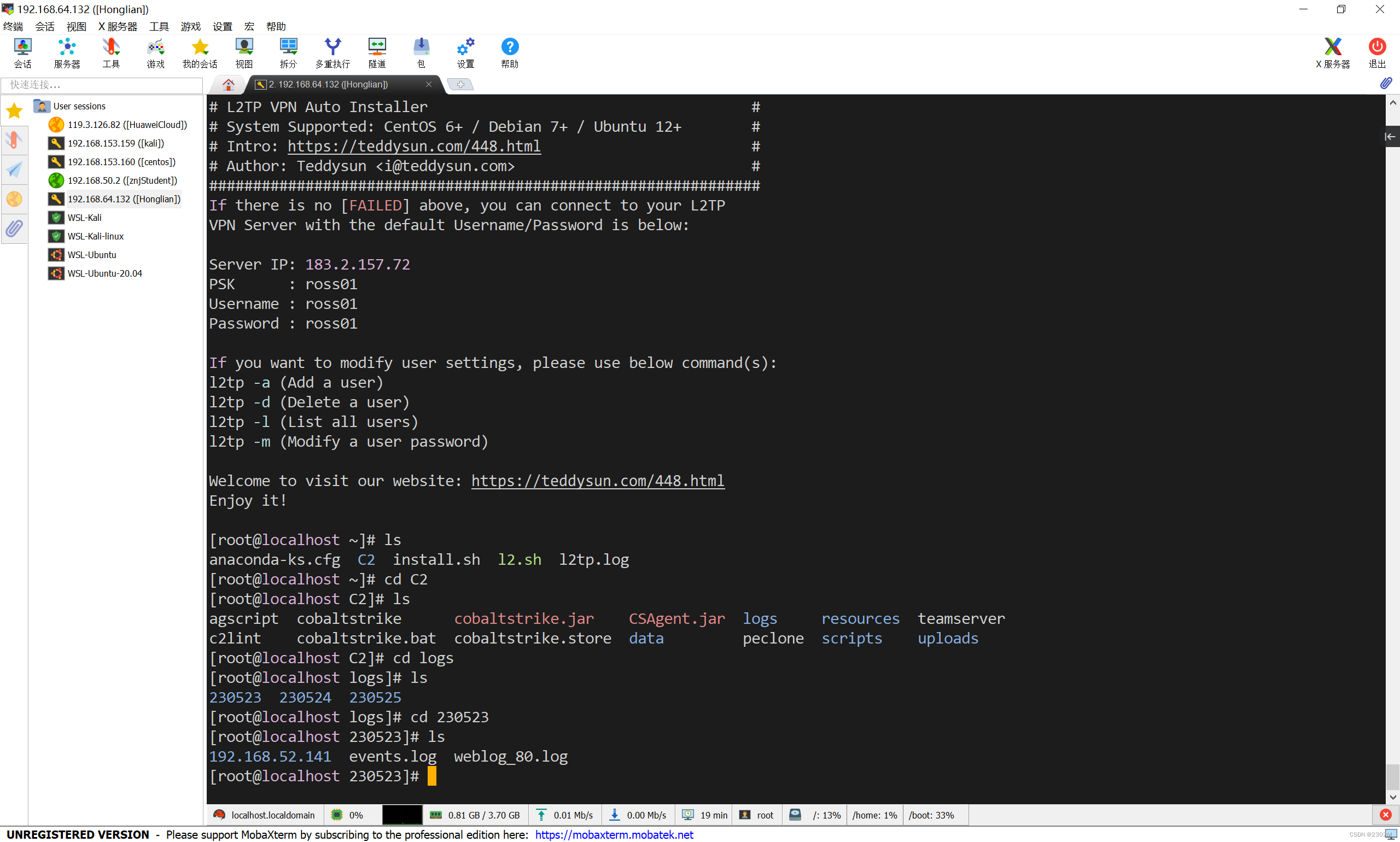

2023年8月15日,从l2tp.log文件

71.哪些地区的ip登录过服务器?

72.服务器提供VPN的ip地址是?【标准格式:192.168.0.1】*_

183.2.157.72

73.服务器中存在一个远控软件,软件名是什么?【标准格式:ABC】*_

进入C2目录,发现就是CobaltStrike

74.服务器远控过受害人孙笑川的电脑,最早是哪一天控制的?【标准格式:2077年7月1日】*_

从日志文件可以看得出来,2023年5月23日最早

75.嫌疑人尝试在受害人电脑上上传一个视频文件,其文件在孙笑川电脑上的绝对路径是?【标准格式:C:\Abc\Abc\Abc\123.mp4】*_

C:\Users\Administrator\Desktop\1.avi

1784

1784

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?