Web安全工具—nc(瑞士军刀)持续更新

提要:本文主要介绍NC工具的常用功能和原理,其他功能后续可在实际使用中进行学习和记录

简介:NC又被称为netcat,安全界成为瑞士军刀,其通常作用于渗透测试中信息收集和内网渗透阶段

主要功能:

常用参数介绍:

-n参数:后面只能加IP地址,不支持直接加域名,省去了DNS解析的过程,节省时间,提高效率

-u参数:使用UDP模式

-v参数:列出执行过程的详细信息,和nmap,tcpdump中的参数意义相同

-z参数不进行I/O,含义是说仅仅去使用ping探测目标是否开放相应端口,不进行任何的交互,默认使用TCP模式进行扫描

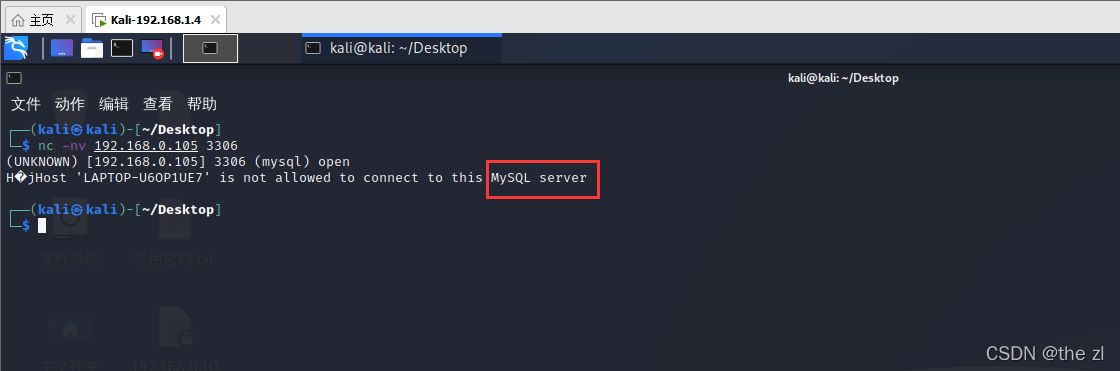

一:端口探测,相当于telnet,也可以探测目标的banner信息

常用命令:

nc -nv 192.168.0.105 3306 探测TCP端口

nc -nv -u 192.168.0.105 3306 探测UDP端口

wireshark抓包判断其默认为TCP扫描方式探测

banner信息:

二:传输文本信息

适用场景:电子取证,当目标机器被攻击后,为了不破坏现场,需要提出大量的信息和文件进行分析,这个时候便可以使用nc的文本传输机制。

文本传输机制:需要两台装了nc的PC,其中kali作为电子取证PC,另外一台设备为电子取证设备

监听2237端口:-l代表监听模式,-p指定监听的端口

连接电子取证PC nc -nv 192.168.1.4 2237

电子取证PC发送数字,受害者发送字母进行通信:

电子取证方法:此时便可以通过在受害机器上输入需要查看的信息然后连接电子取证PC既可实现信息同步

受害设备:

电子取证设备:

总结: nc工具常用的就是端口探测和banner信息探测,可以通过上述实验发现,banner信息的探测原理是nc连接目标端口,然后根据其返回的信息来进行判断目标banner信息,后续会对其他功能进行完善。

1069

1069

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?