等保-Linux等保测评

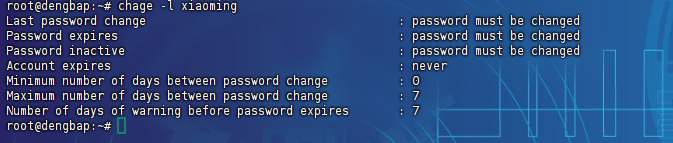

1.查看相应文件,账户xiaoming的密码设定多久过期

root@dengbap:~# chage -l xiaoming

Last password change : password must be changed

Password expires : password must be changed

Password inactive : password must be changed

Account expires : never

Minimum number of days between password change : 0

Maximum number of days between password change : 7

Number of days of warning before password expires : 7

flag{7}

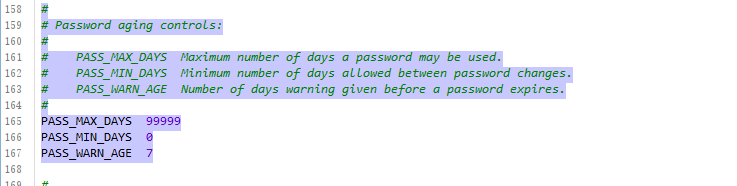

2.查看相应文件,设置的密码到期规则是多少按照flag{提醒时间-最大时间}进行提交

查看/etc/login.defs文件

#

# Password aging controls:

#

# PASS_MAX_DAYS Maximum number of days a password may be used.

# PASS_MIN_DAYS Minimum number of days allowed between password changes.

# PASS_WARN_AGE Number of days warning given before a password expires.

#

PASS_MAX_DAYS 99999

PASS_MIN_DAYS 0

PASS_WARN_AGE 7

flag{7-99999}

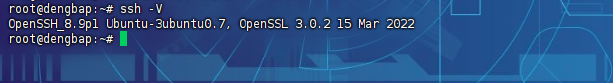

3.已安装ssh,请提交当前SSH版本

root@dengbap:~# ssh -V

OpenSSH_8.9p1 Ubuntu-3ubuntu0.7, OpenSSL 3.0.2 15 Mar 2022

flag{OpenSSH_8.9p1}

4.对passwd及shadow文件权限分配进行权限值提交并提交是否合规如:644+true

root@dengbap:~# ls -l /etc/passwd

-rwxr-xr-x 1 root root 2304 Jun 25 16:19 /etc/passwd

root@dengbap:~# ls -l /etc/shadow

-rwxr-xr-x 1 root shadow 1766 Jun 25 18:20 /etc/shadow文件为755权限,但是正常情况应该是644权限,所以false

flag{755+false}

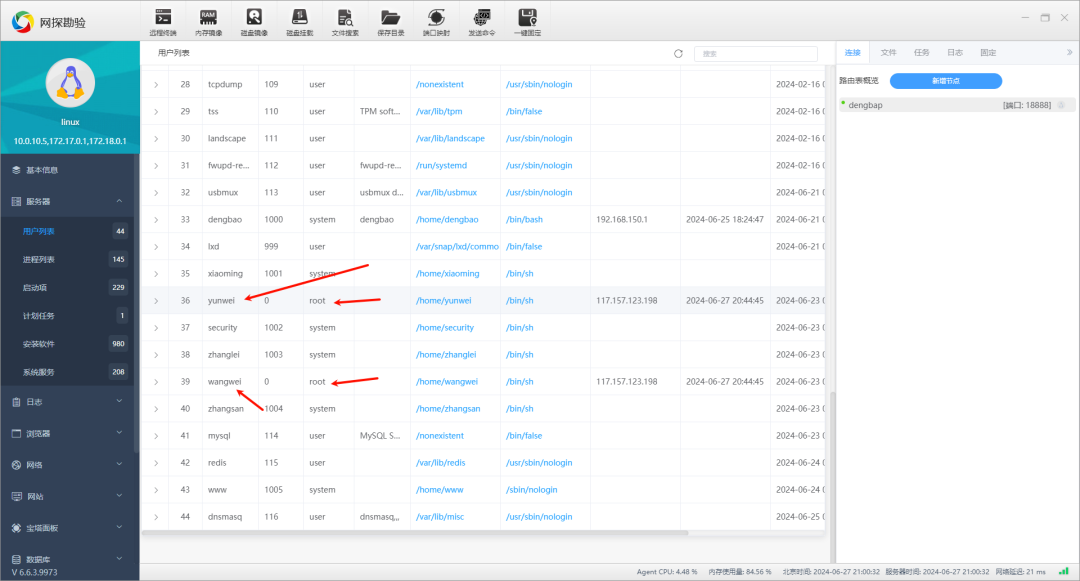

5.结合相关知识检查在系统中存在可疑用户,进行提交用户名,多个用户名以+号连接

可以看到这两个用户是有root权限的

flag{yunwei+wangwei}

6.结合相关知识,对没有进行权限分离的用户进行提交

权限分离是指将文件的读取和写入权限分配给不同的用户或用户组

root@dengbap:~# cat /etc/sudoers

# User privilege specification

root ALL=(ALL:ALL) ALL

zhangsan ALL=(ALL:ALL) ALL

# Members of the admin group may gain root privileges

%admin ALL=(ALL) ALLflag{zhangsan}

7.结合相关知识,提交审计日志功能状态

本来以为是audit但是发现没有安装audit所以查询了syslog

root@dengbap:~# systemctl status syslog

● rsyslog.service -SystemLoggingService

Loaded: loaded (/lib/systemd/system/rsyslog.service; enabled; vendor preset: enabled)

Active: active (running) since Thu2024-06-2720:41:27+08;26min ago

TriggeredBy:● syslog.socket

Docs: man:rsyslogd(8)

man:rsyslog.conf(5)

https://www.rsyslog.com/doc/

Main PID:628(rsyslogd)

Tasks:4(limit:4553)

Memory:2.8M

CPU:24ms

CGroup:/system.slice/rsyslog.service

└─628/usr/sbin/rsyslogd -n -iNONE

Jun2720:41:27 dengbap systemd[1]:StartingSystemLoggingService...

Jun2720:41:27 dengbap rsyslogd[628]: imuxsock:Acquired UNIX socket '/run/systemd/journal/syslog'(fd 3)from systemd.[v8.2112.0]

Jun2720:41:27 dengbap systemd[1]:StartedSystemLoggingService.

Jun2720:41:27 dengbap rsyslogd[628]: rsyslogd's groupid changed to 113

Jun 27 20:41:27 dengbap rsyslogd[628]: rsyslogd's userid changed to 107

Jun2720:41:27 dengbap rsyslogd[628]:[origin software="rsyslogd" swVersion="8.2112.0" x-pid="628" x-info="https://www.rsyslog.com"] startflag{active}

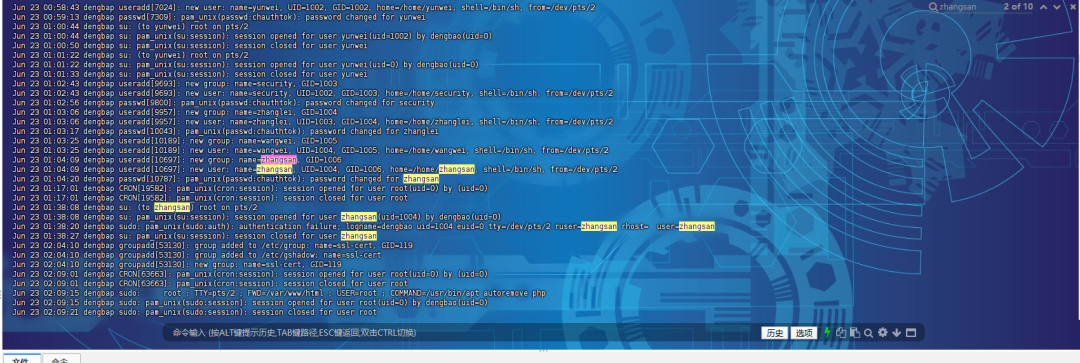

8.审计相关日志,查看zhangsan用户尝试使用sudo但登录失败的日志,提交其时间,如flag{Jun 23 00:39:52}

cat /var/log/auth.log

-

• 6月23日01:04:09,系统上创建了一个新的用户

zhangsan和一个新的组zhangsan,用户ID(UID)为1004,组ID(GID)为1006。用户的主目录设置为/home/zhangsan,登录shell为/bin/sh。这个操作是通过/dev/pts/2终端进行的。 -

• 01:04:20,

zhangsan用户的密码被更改了 -

• 01:17:01,有一个CRON作业为

root用户打开了会话,但随后立即关闭了 -

• 01:38:08,用户

root通过/dev/pts/2终端切换到了用户zhangsan。su命令用于切换用户身份,pam_unix模块为会话打开了认证 -

• 01:38:20,用户

dengbao尝试使用sudo以zhangsan用户的身份执行命令,但认证失败 -

• 01:38:27,

su会话为用户zhangsan关闭了。这表明用户zhangsan的身份切换会话结束

flag{Jun 23 01:38:20}

9.结合相关合规知识,提交相关系统内核版本

root@dengbap:~# uname -a

Linux dengbap 5.15.0-112-generic #122-Ubuntu SMP Thu May 23 07:48:21 UTC 2024 x86_64 x86_64 x86_64 GNU/Linuxflag{5.15.0-112-generic}

10.对开启的端口排查,结合应急响应知识,对开放的相关恶意端口进行提交

发现开启了下列端口:

root@dengbap:~# netstat -lntp

ActiveInternet connections (only servers)

ProtoRecv-Q Send-Q LocalAddressForeignAddressState PID/Program name

tcp 00127.0.0.53:530.0.0.0:* LISTEN 584/systemd-resolve

tcp 00127.0.0.1:63790.0.0.0:* LISTEN 627/redis-server 12

tcp 00127.0.0.1:350930.0.0.0:* LISTEN 662/containerd

tcp 000.0.0.0:55660.0.0.0:* LISTEN 2209/nginx: master

tcp 00127.0.0.1:188900.0.0.0:* LISTEN 12301/sshd: root

tcp 00127.0.0.1:171310.0.0.0:* LISTEN 2209/nginx: master

tcp 00127.0.0.1:170330.0.0.0:* LISTEN 2209/nginx: master

tcp 00127.0.0.1:172210.0.0.0:* LISTEN 2209/nginx: master

tcp 000.0.0.0:80900.0.0.0:* LISTEN 890/phpstudy

tcp 00127.0.0.1:112110.0.0.0:* LISTEN 1165/memcached

tcp 00127.0.0.1:153290.0.0.0:* LISTEN 2209/nginx: master

tcp 00127.0.0.1:173800.0.0.0:* LISTEN 2209/nginx: master

tcp 00127.0.0.1:174000.0.0.0:* LISTEN 2209/nginx: master

tcp 00127.0.0.1:154450.0.0.0:* LISTEN 2209/nginx: master

tcp 000.0.0.0:220.0.0.0:* LISTEN 700/sshd:/usr/sbin

tcp 000.0.0.0:123450.0.0.0:* LISTEN 2209/nginx: master

tcp 00127.0.0.1:155380.0.0.0:* LISTEN 2209/nginx: master

tcp 00127.0.0.1:156400.0.0.0:* LISTEN 2209/nginx: master

tcp 00127.0.0.1:55380.0.0.0:* LISTEN 2152/php-fpm: maste

tcp 000.0.0.0:330600.0.0.0:* LISTEN 2161/docker-proxy

tcp 000.0.0.0:88990.0.0.0:* LISTEN 2209/nginx: master

tcp 000.0.0.0:88480.0.0.0:* LISTEN 2151/docker-proxy

tcp 000.0.0.0:90800.0.0.0:* LISTEN 2315/WorkerMan: mas

tcp6 00:::3306:::* LISTEN 1904/mysqld

tcp6 00:::22:::* LISTEN 700/sshd:/usr/sbin

tcp6 00:::18888:::* LISTEN 12281/forkd

tcp6 00::1:6379:::* LISTEN 627/redis-server 12

tcp6 00:::33060:::* LISTEN 2175/docker-proxy

tcp6 00:::8848:::* LISTEN 2177/docker-proxy 5566、8090、22、12345、33060、8899、8848、9080

登录小皮面板

===============================================

感谢您的耐心等待,安装已经完成

请用浏览器访问面板:

外网:http://112.36.232.236:9080/48D41A

内网:http://192.168.150.50:9080/48D41A

系统初始账号:admin

系统初始密码:SSSntuCCY8

官网:https://www.xp.cn

webpanel:running

phpstudy:running记得xp 5 重置一下密码

在网站目录中看到占用了 12345、5566、8899三个端口,然后5566网站目录是/www/admin/hack

有问题!进去看一看有个 .hacker.php,里面是一句话木马。所以这个就是恶意端口

flag{5566}

11.已知相应的WEB恶意端口,提交其隐藏文件中flag

就是上个题的文件里的一句话木马密码

flag{7815696ecbf1c96e6894b779456d330e}

12.结合相关知识,提交MySQL存在空口令风险的用户名,多个用户名已+连接

题目已经说了

MySQL账号密码: root dengbao123 端口: 33060

MySQL为docker搭建,推荐远程工具连接看user表,哪个用户没有密码

flag{yunwei}

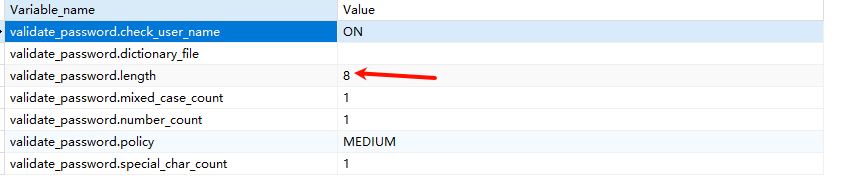

13.结合相关知识,对MySQL密码复杂度查询到的最小长度进行提交

SHOW VARIABLES LIKE 'validate_password%';

flag{8}

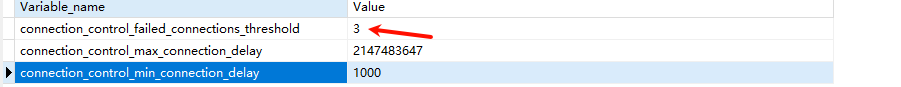

14.结合相关知识,对MySQL登录最大失败次数查询并提交

SHOW VARIABLES LIKE 'connection_control%';

flag{3}

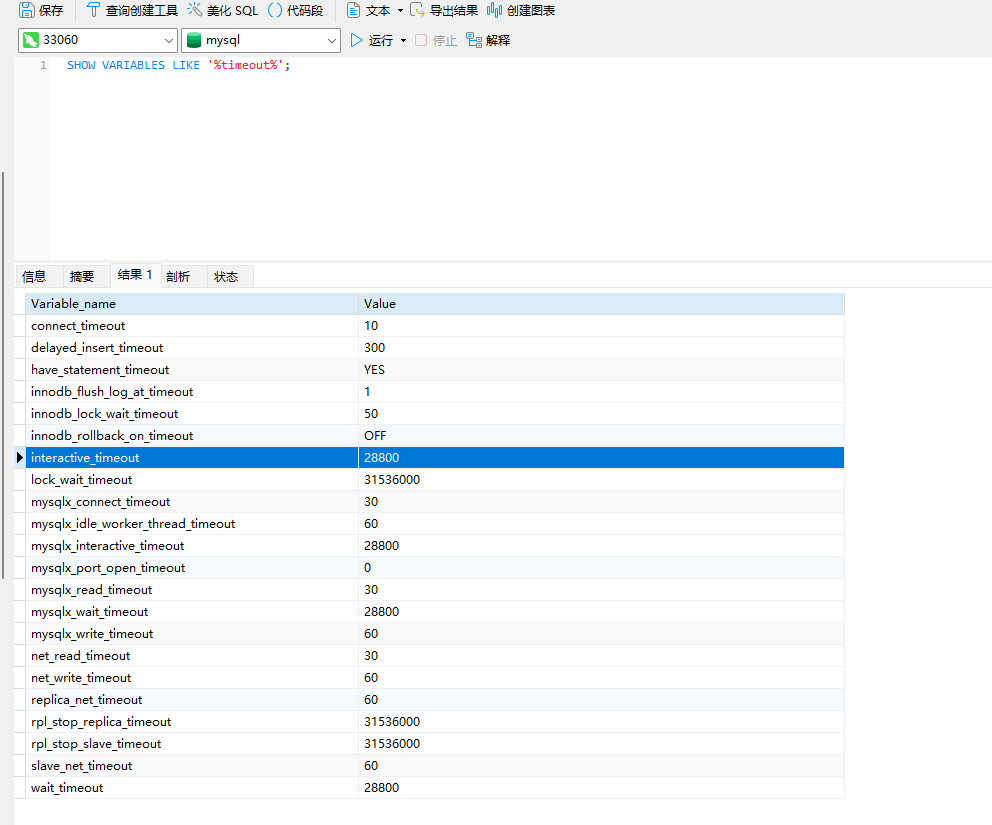

15.结合相关知识,对MySQL超时返回最大时常进行提交(秒为单位)

SHOW VARIABLES LIKE '%timeout%';

flag{28800}

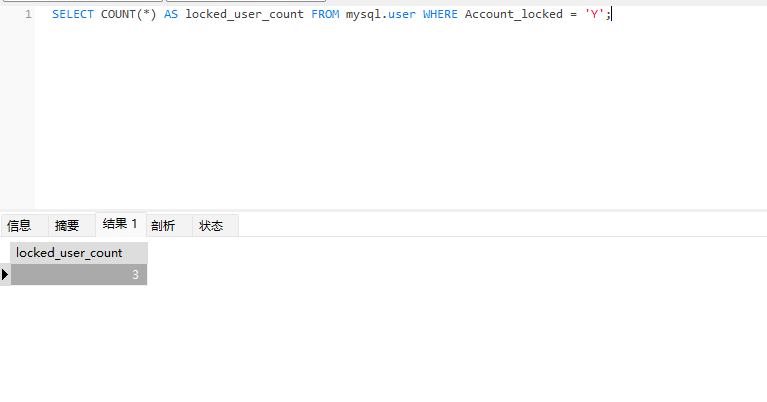

16.结合相关知识,对MySQL锁定用户数量进行提交

SELECT COUNT(*) AS locked_user_count FROM mysql.user WHERE Account_locked = 'Y';

flag{3}

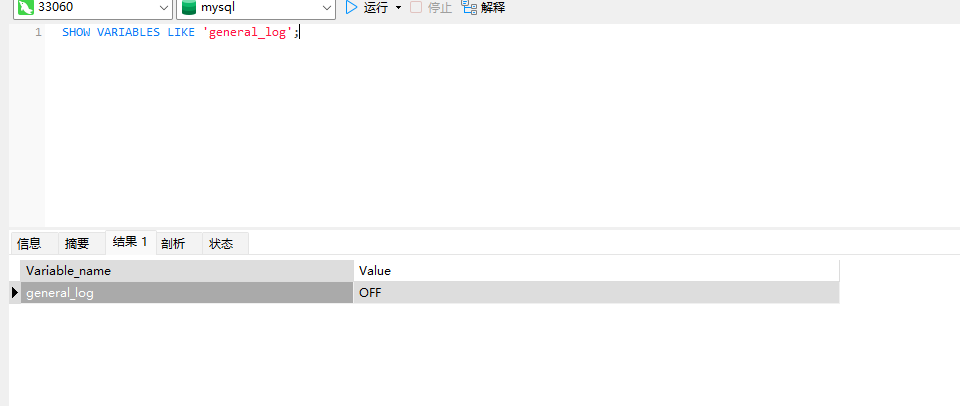

17.提交MySQL全局日志状态 OFF或ON

SHOW VARIABLES LIKE 'general_log';

flag{OFF}

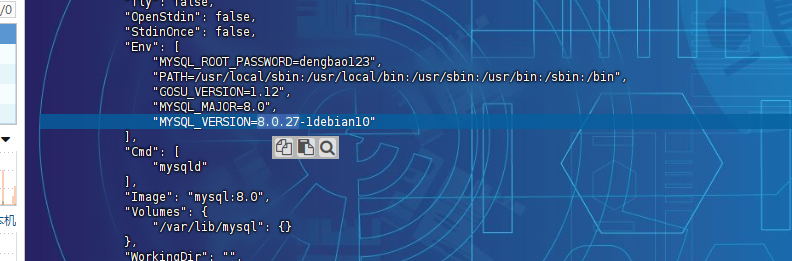

18.提交当前MySQL数据库版本

root@dengbap:~# docker inspect e73e48294aa2

flag{8.0.27}

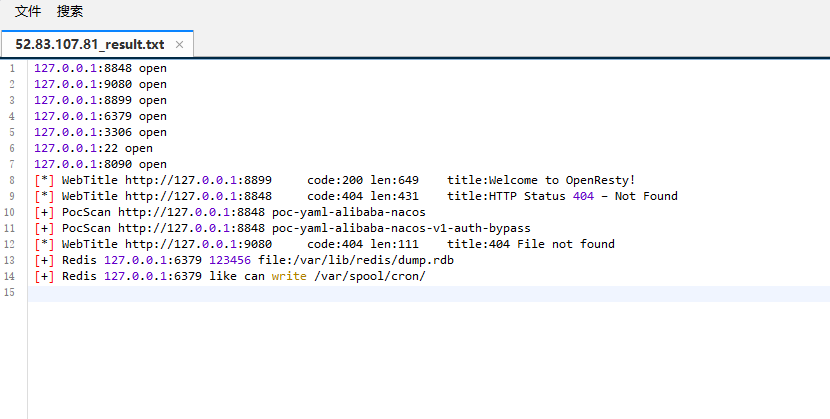

19.使用/root/fscan/fscan对本地进行扫描,对存在漏洞的端口进行提交,多个端口以+连接

这个目录下面自带扫描结果。

flag{8848+6379}

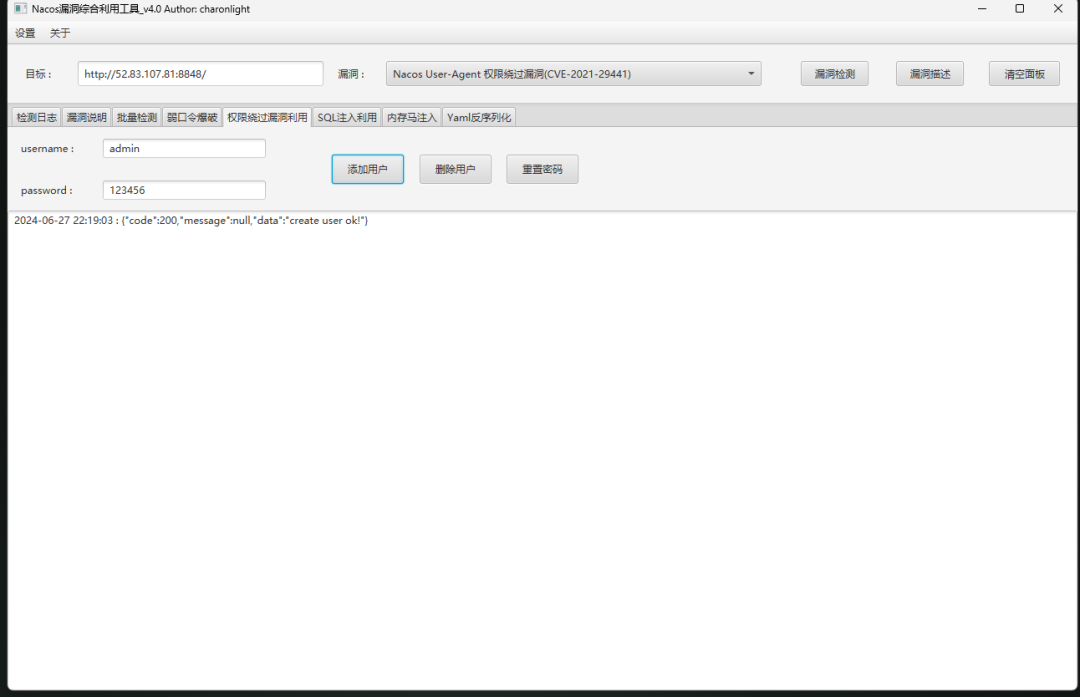

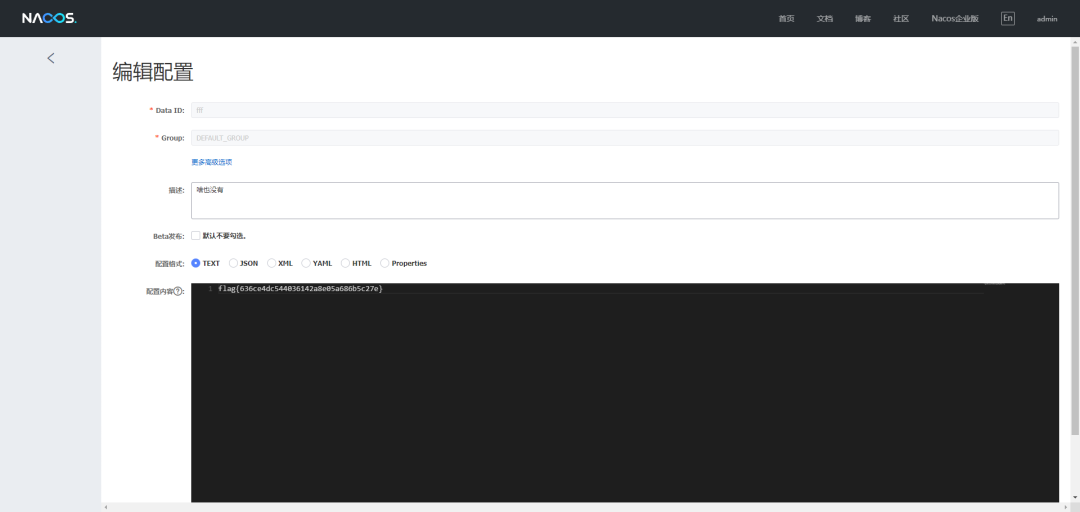

20.根据找到其中的一个应用服务漏洞,提交数据中的flag

我就是个脚本小子,直接用工具charonlight/NacosExploitGUI

flag{636ce4dc544036142a8e05a686b5c27e}

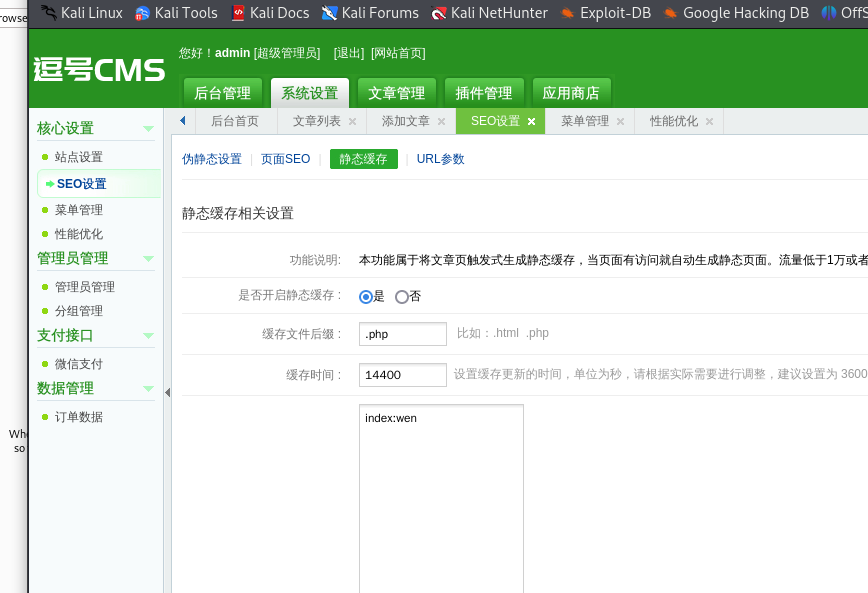

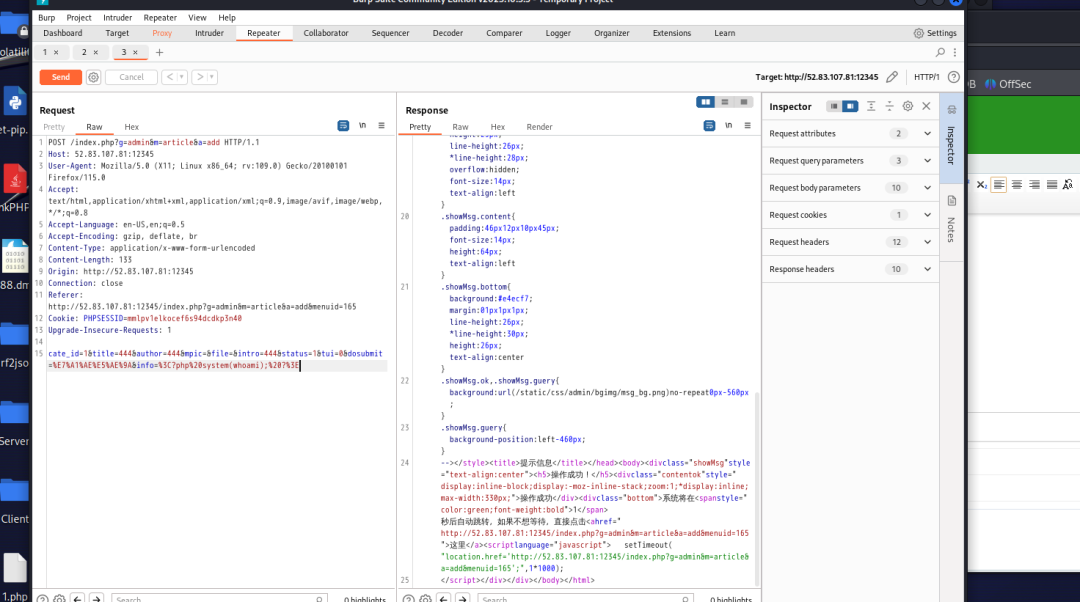

21.根据搭建服务端口12345进行渗透测试,提交命令执行的whoami回显包

后台里面,文章编辑处有过滤

在后台先开启缓存,然后改为php

编辑文章,然后抓包 改info为url编码后的命令

进入文章,因为开启了缓存,然后是php,所以把html改为php就能执行

flag{www}

2454

2454

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?