功夫再高也怕菜刀

原理

流量分析,foremost

步骤

1、下载附件,打开发现是流量包,然后我们使用foremost分解一下,得到一个加密的压缩包,提示压缩包内的文件是flag.txt,所以我们只需要获得压缩包的密码就能得到flag了。

2、接下来上wireshark,按照下图配置搜索flag.txt。

得到位置在1150行,我们尝试去找那个6666.jpg。右键,追踪,TCP流。

3、我们需要知道一个知识点,jpg格式是以:FFD8FF开头,以FFD9结尾

的。所以复制从FFD8FF到(最后一个)FFD9的所有内容,用hex workshop新建一个文件,改名后缀jpg便可得解压缩密钥。(注意直接粘贴不了,要用到上方的小图标工具)

4、输入密钥到解压缩便可获得flag。

如来十三掌

佛曰加密,rot13,base64

stegano

1、下载附件,打开发现是pdf,然后我们在浏览器中打开它

2、全选pdf内容复制到txt文档中,发现内容中有一串AAABBB的地方

3、接下来我们把“A”换成“.”,把“B”换成“-”,得到:

-.-. — -. --. .-. .- - …- .-… .- - … — -. … --…-- …-. .-… .- --. —… .---- -. …- .---- … .---- -… .-… …-- – …-- … … …- --. …–

4、解密摩斯密码,得到:

CONGRATULATIONSFLAG1NV151BL3M3554G3

flag为:

flag{1NV151BL3M3554G3}

simpleRAR

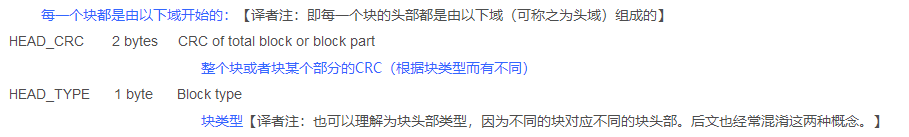

原理

rar文件头,ps分离图层,hexworkshop更改文件,补全二维码定位符。

步骤

1、下载文件,解压被告知文件头损坏,用hexworkshop打开附件

2、可以看到从here后面开始就应该是secret.png的部分了,百度了一下rar每个块的开头

我们要的是文件块而不是子块,于是更改7A为74,成功解压,发现是一张空白的图片。

3、继续用hexworkshop打开,发现为GIF格式,于是修改后缀名。

4、用PS打开gif,发现有两个图层,分离图层,且将分离出的两个图层分别拖进Stegsolve,得到两张半张的二维码图片

5、拼接并补全定位符,扫描二维码得到flag。

base64stego

原理

zip伪加密,base64隐写

步骤

1、使用ZipCenOp.jar(cmd)

java -jar ZipCenOp.jar r flag.zip#把flag.zip放到该目录下

2、解压文件,得到base64隐写的txt文件,参考华为杯的一道misc题。

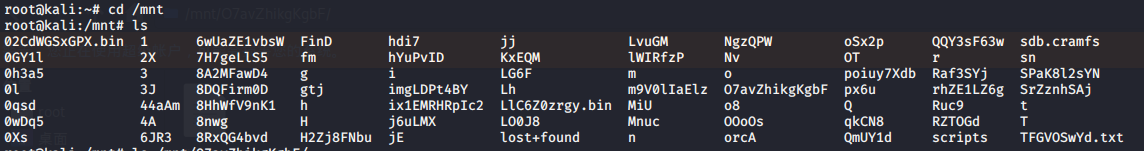

ext3

原理

日志文件系统:常用于Linux操作系统,所以把它挂载到linux系统上(mnt目录)

mount 文件名 /mnt

步骤

1、题目名字叫ext3,那么文件应该可以在linux下进行挂载。下载文件放到kali里面,运行 mount 3cb6228ec57f48e080168918d3b9fe36 /mnt/, 在/mnt/下面看到有一堆文件夹。

2、执行 find | grep 'flag',得到flag.txt文件目录,cat即可。

1061

1061

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?