Check Point

它是一家以色列的公司,是面向全球企业用户业内领先的信息安全解决方案提供商。Check Point 解决方案对恶意软件、勒索软件和高级目标威胁的防范率处于业界领先水准,可有效保护客户免受网络攻击,在2020网络防火墙魔力象限处于领先水准。

Check Point 介绍

做防火墙的,一个字:强!!!!!!

Check Point 系统

在熟悉他之前要先知道它的系统组成

※ Linux,没错,最底层的系统是基于Linux的

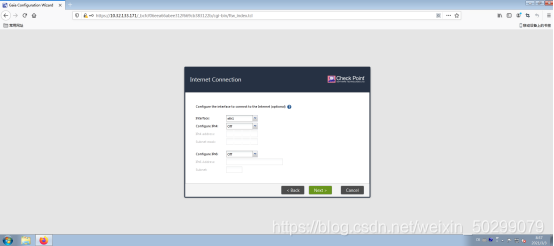

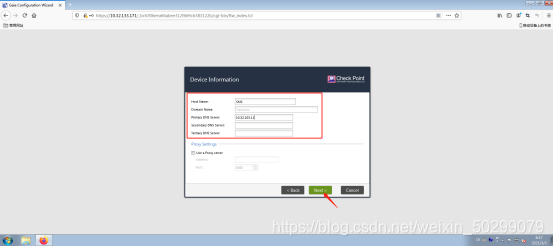

※ Gaia,是Check Point自己的系统,通过GUI界面管理,类似于网络设备的Web界面,在下文中会展现它的GUI界面

※ CP,在Gaia的基础上安装,是Check Point真正的系统,策略都在此上边做,但是不能做路由,IP地址等(需要到Gaia界面去做哦)

Check Point 部署方式

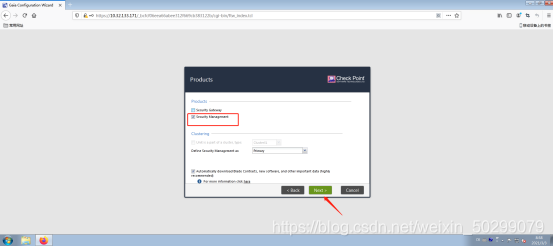

Check Point包含两部分,一个是Security Gateway,一个是Security Manager Services;

两种部署方式:

※ Standalone,独立管理,在一个防火墙上安装Security Gateway和Security Manager Services

※ Central,集中管理,Security Gateway和Security Manager Services是分开安装的,前者作为防火墙的主要工作者,后者主要做集中管理的,类似于网管平台

两者之间通过Security Internal Communication(SIC)进行通信

※ Check Point SmartConsole 管理软件

Check Point 部署与基础

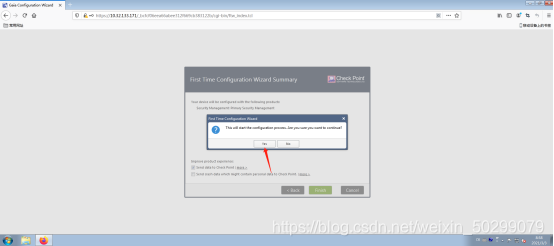

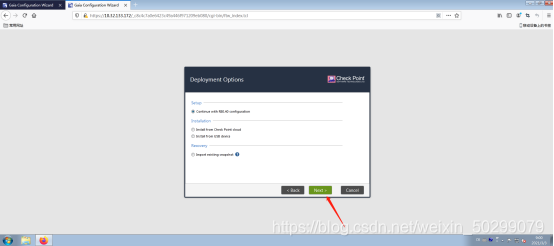

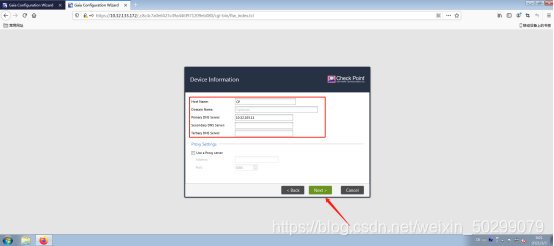

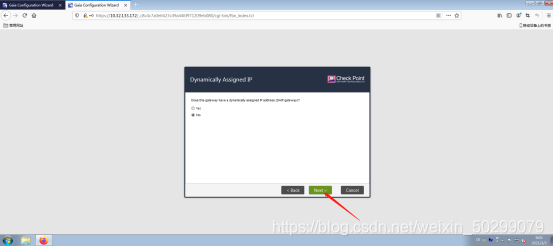

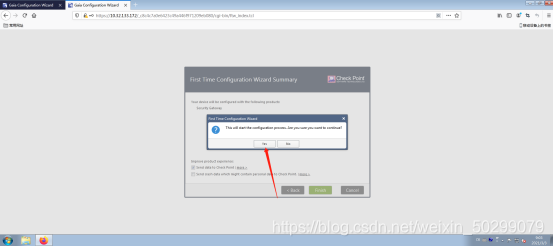

本文部署方式为集中管理方式,部署在Vmware虚拟机上。废话不多说,开搞!

- 修改底层IP地址,通过Web登陆Gaia系统部署SMS和CP

①SMS

gw-49c35e> set interface eth0 ipv4-address 10.32.133.171 mask-length 24

gw-49c35e> set static-route default nexthop gateway address 10.32.133.254 on

gw-49c35e> save config

②CP

gw-49c35e> set interface eth0 ipv4-address 10.32.133.172 mask-length 24

gw-49c35e> set static-route default nexthop gateway address 10.32.133.254 on

gw-49c35e> save config

PS:注意此处密码为SMS添加CP时要填写的key

-

通过Check Point SmartConsole软件登陆SMS

-

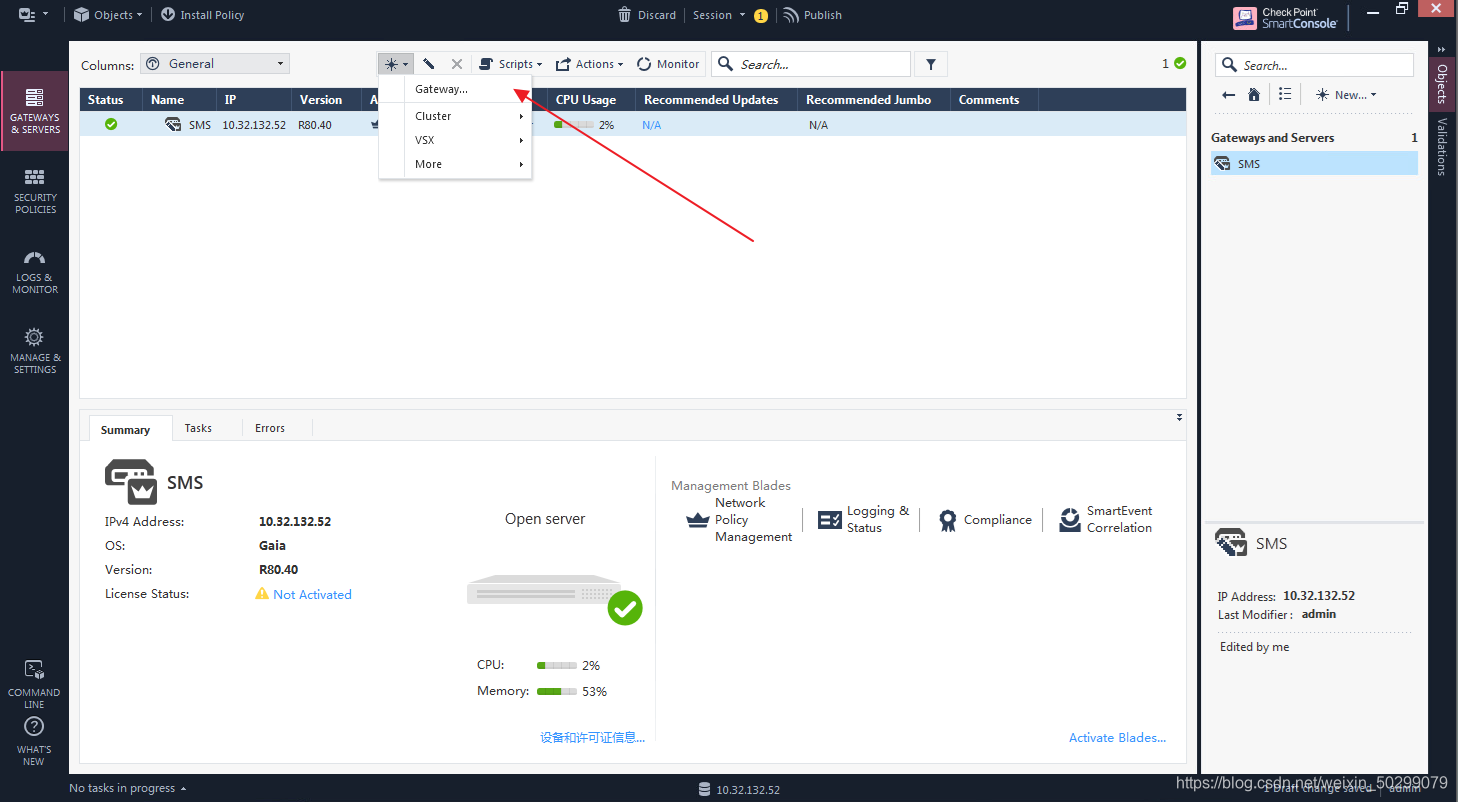

添加CP到SMS

-

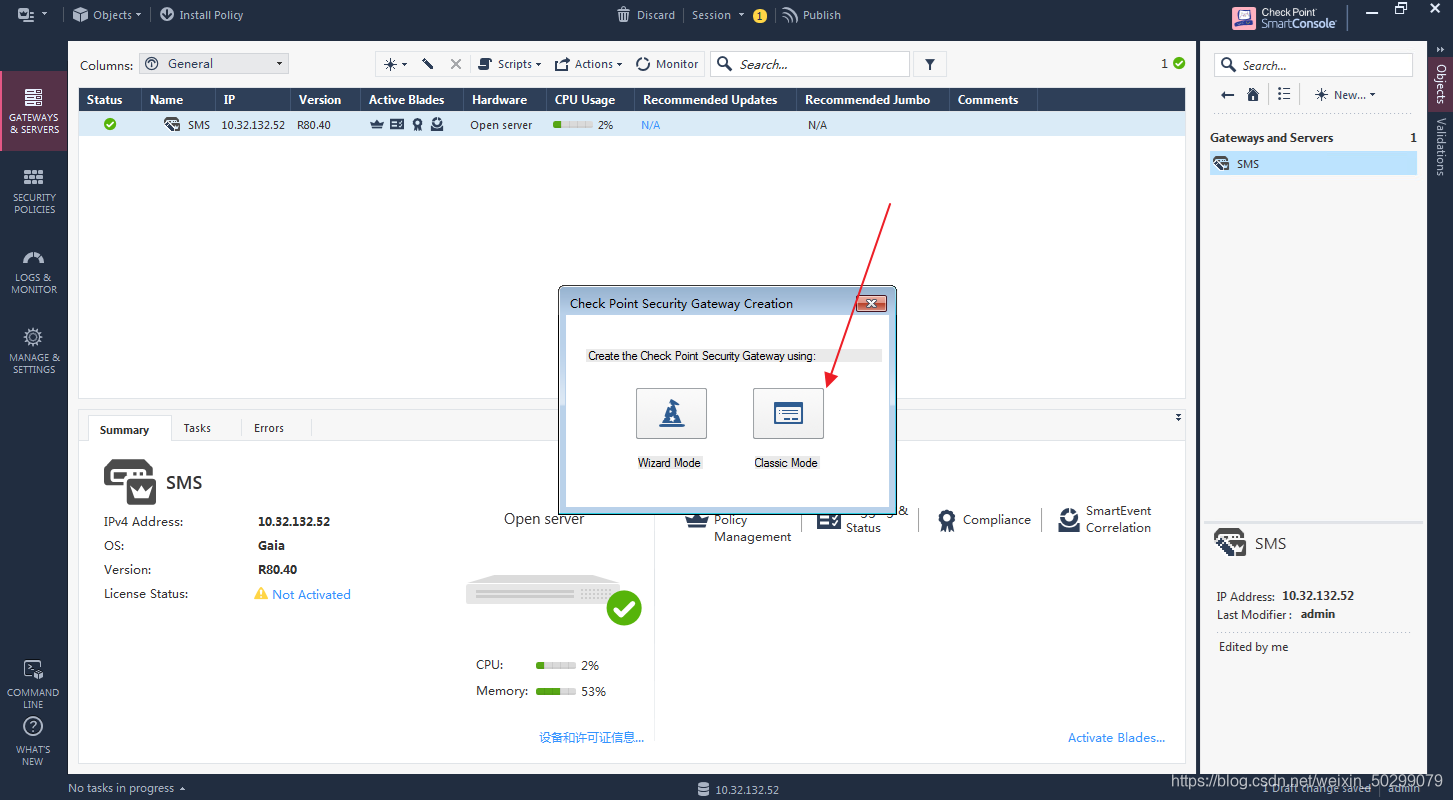

在向导模式和经典模式之间,选择经典模式

-

添加CP IP地址,并点击【Communication】添加密钥信息

-

此处密码要与创建CP时,设置的密码一致,点击【Initialize】

-

添加完成

-

然后添加一个策略,执行提交,否则不能提交哦

-

关闭CP的地址反欺骗检查,点击【Object Categories】【Network Objects】【Gateways and Servers】【CP1】

-

下发策略给CP1

-

左下角可以看下发策略的进度哦

OK,以上是一些基本操作

OK,以上是一些基本操作

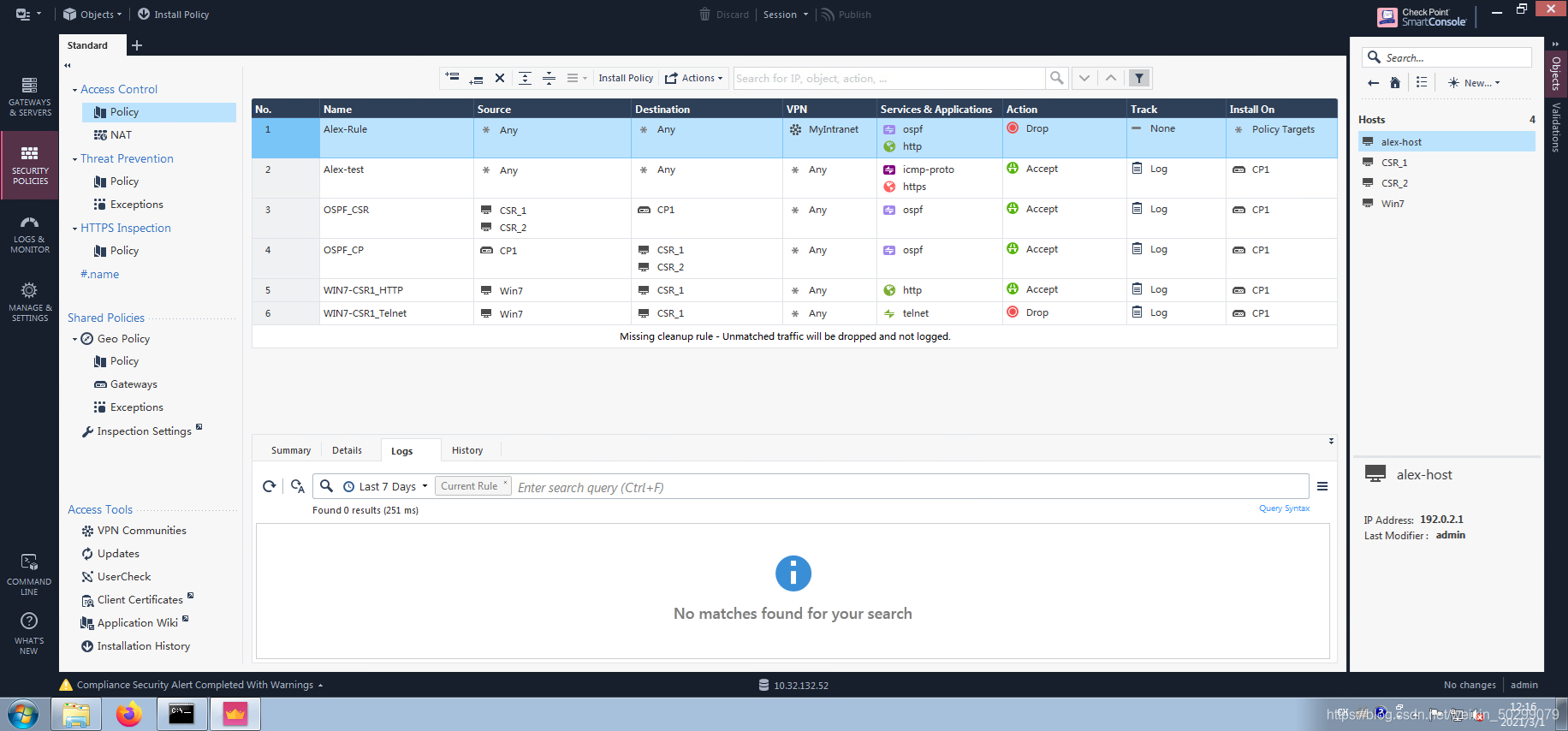

Check Point Policy

拓扑

实现目的:

- 通过Gaia配置路由协议

- 通过SMS下发策略,控制Telnet和HTTP

直入正题!

-

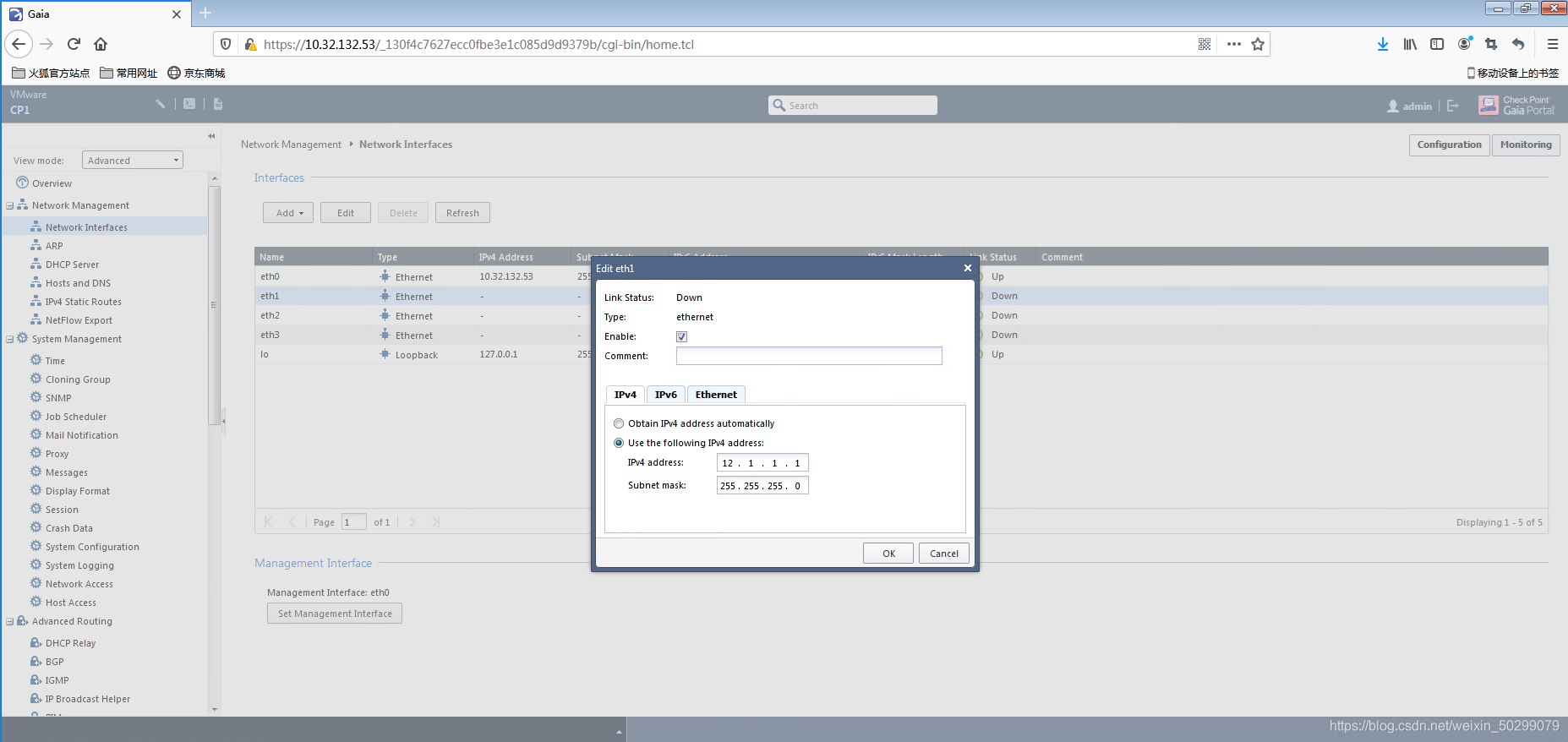

配置IP地址,登陆CP1的Gaia,前提要在SMS上开启Https的策略并下发哦,否则通过Web登陆不上CP1的Gaia系统呢

-

CSR与CP之间部署OSPF,area 0

-

在SMS的管理平台SmartConsole上添加策略,策略是不包含具体的IP地址,需要设置一个Nodes

(同理,讲CSR_2也添加上)

(同理,讲CSR_2也添加上) -

添加好之后,添加策略允许源CSR,目的CP;源CP,目的CSR的OSPF报文通过,并下发到CP上

-

在CSR上查看OSPF邻居信息

-

在Win 7上测试与CSR_1的连通性

-

在CSR_1上开启Telnet和HTTP

-

在Win 7上尝试Telnet和HTTP登陆CSR_1

-

在SMS上添加策略允许Win 7访问CSR_1的Telnet和HTTP,并下发到CP1

-

在SMS上修改策略允许Win 7 访问CSR_1的HTTP,不允许访问Telnet,并下发到CP1

-

在SMS上查看日志

Check Point Application and URL

拓扑

实现目的:

- 实现Win 7 可以通过CP上网

- 测试Application 和 URL

废话不多说,直入正题!

-

在SMS上做静态NAT地址转换,将Win 7 IP地址转换为CP的Eth0接口,并Install Policy

-

在SMS上放开DNS、ICMP,使得Win 7 可以访问浏览器,可以ping 通 8.8.8.8

-

此时Win 7 可以正常访问TB and QQ Music

-

我们现在要做的就是拒绝访问TB

-

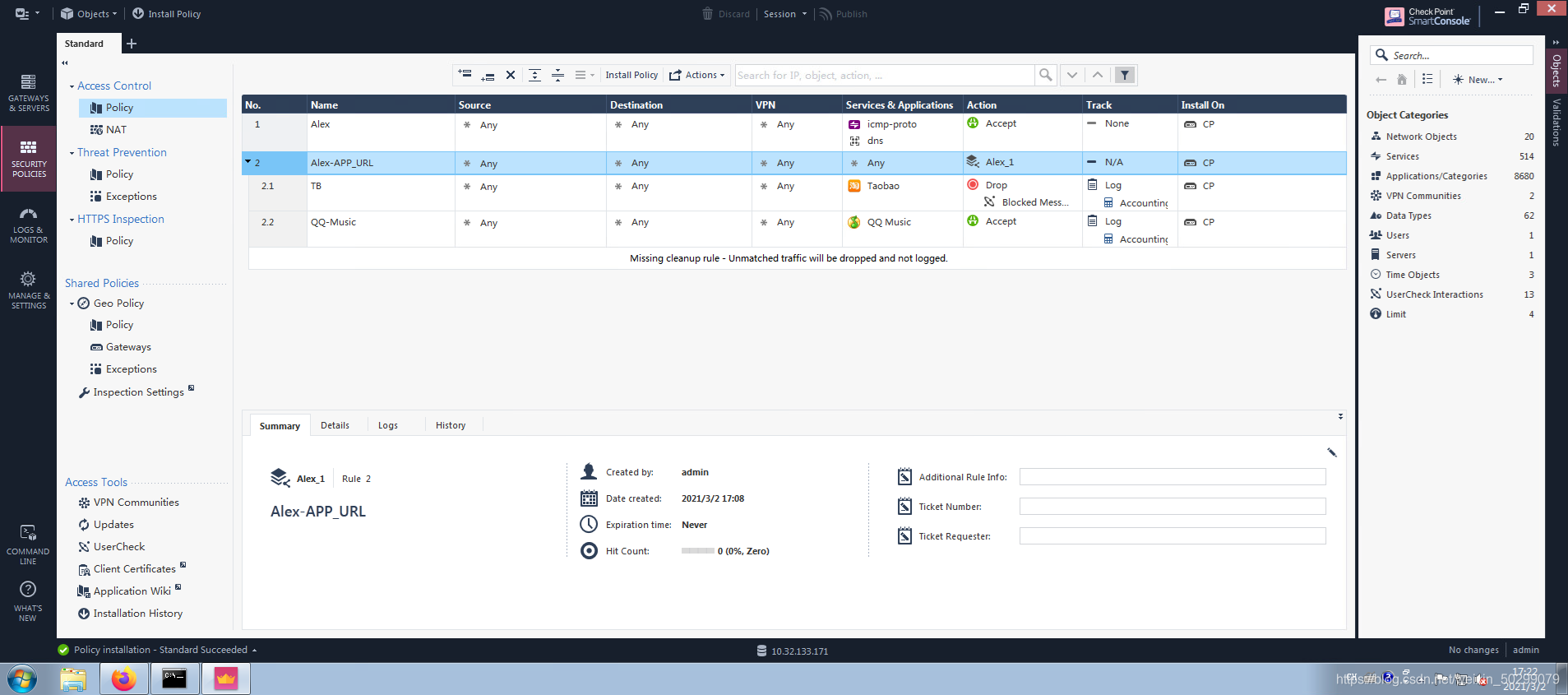

添加防火墙的Application 和 URL,并Install Policy

-

在配置策略之前,先升级App&URL库

-

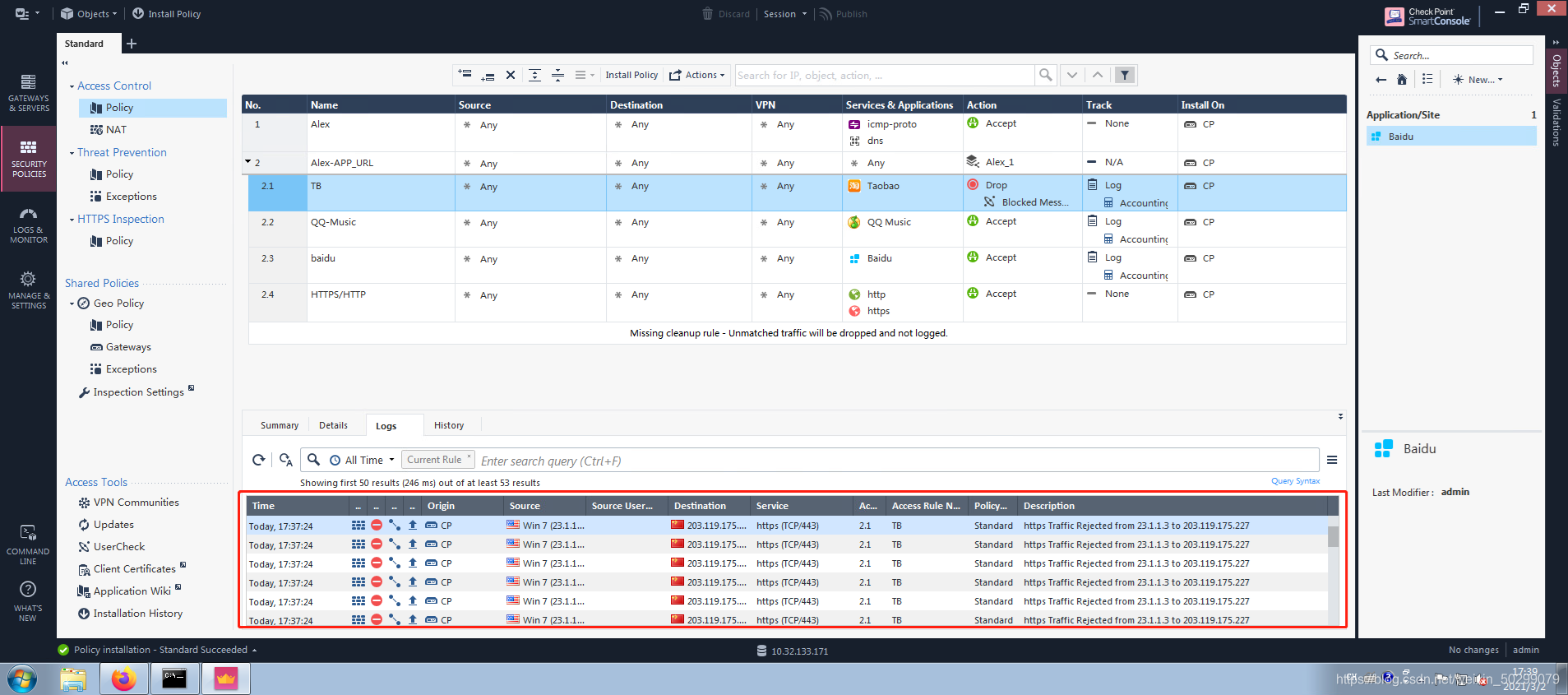

设置策略,使Win 7 不能访问TB

-

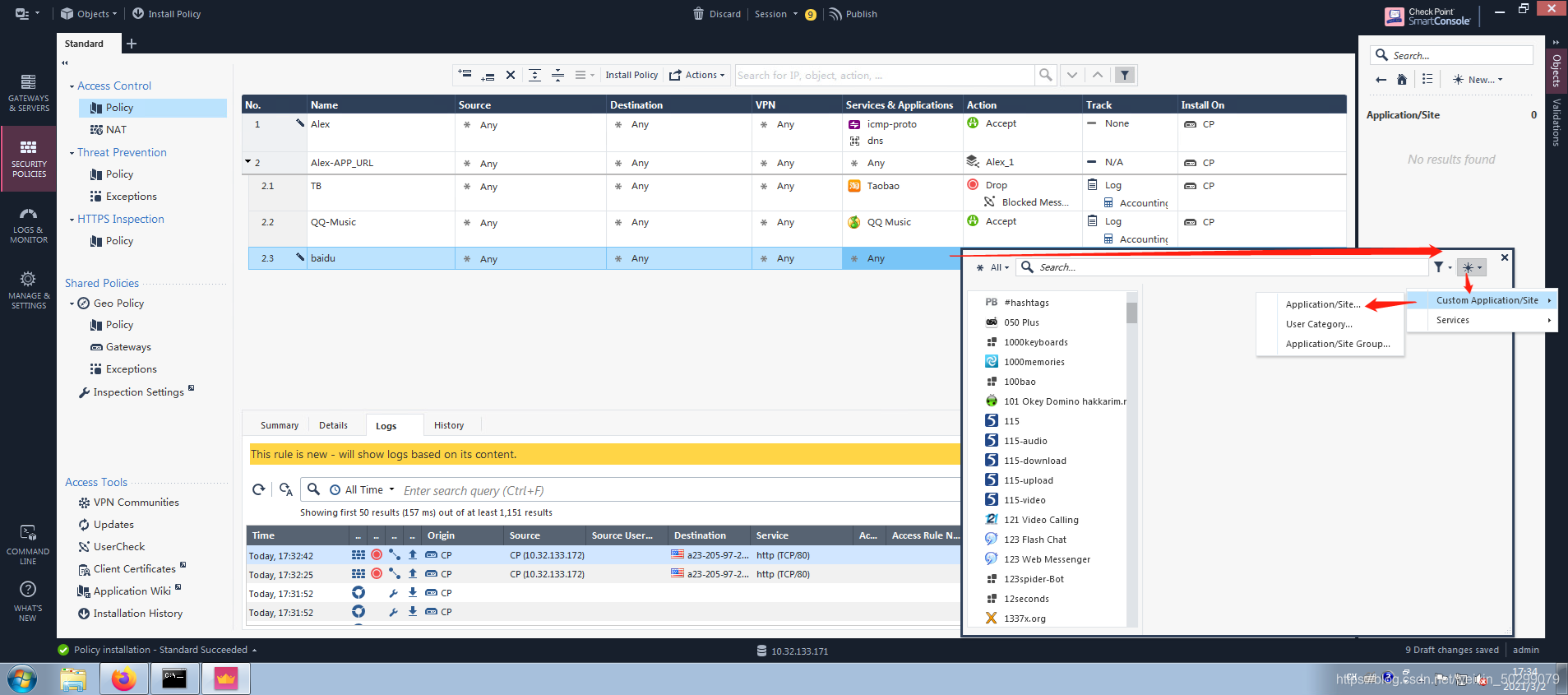

手动添加一个URL

-

策略如下

-

Win 7 访问

-

完美!

Check Point CP双机热备

拓扑:

实现目的:

- CP双机热备

PS:Check Point中,双机热备是通过集群来实现的,即Cluster XL(集群加速)

开搞!

-

开启Cluster成员功能,并重启

-

开启Cluster XL功能,并重启

(CP2同理,这里不再赘述) -

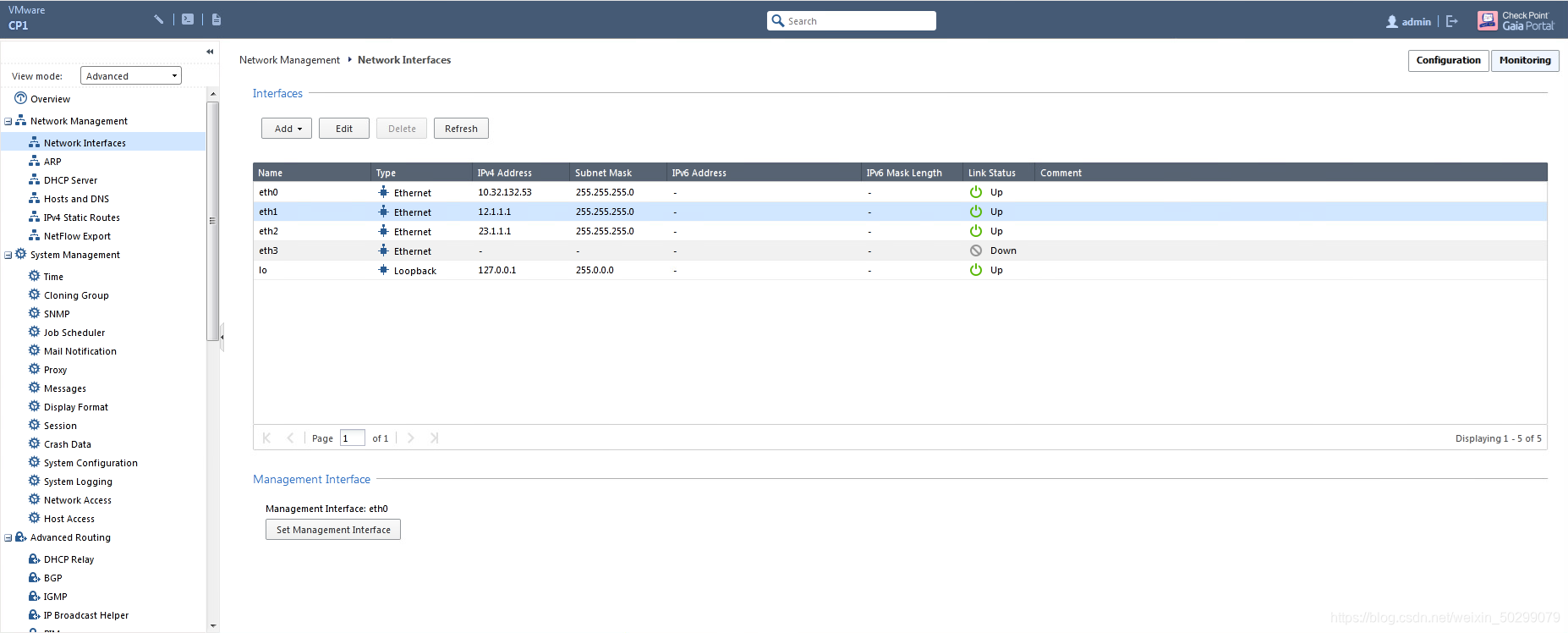

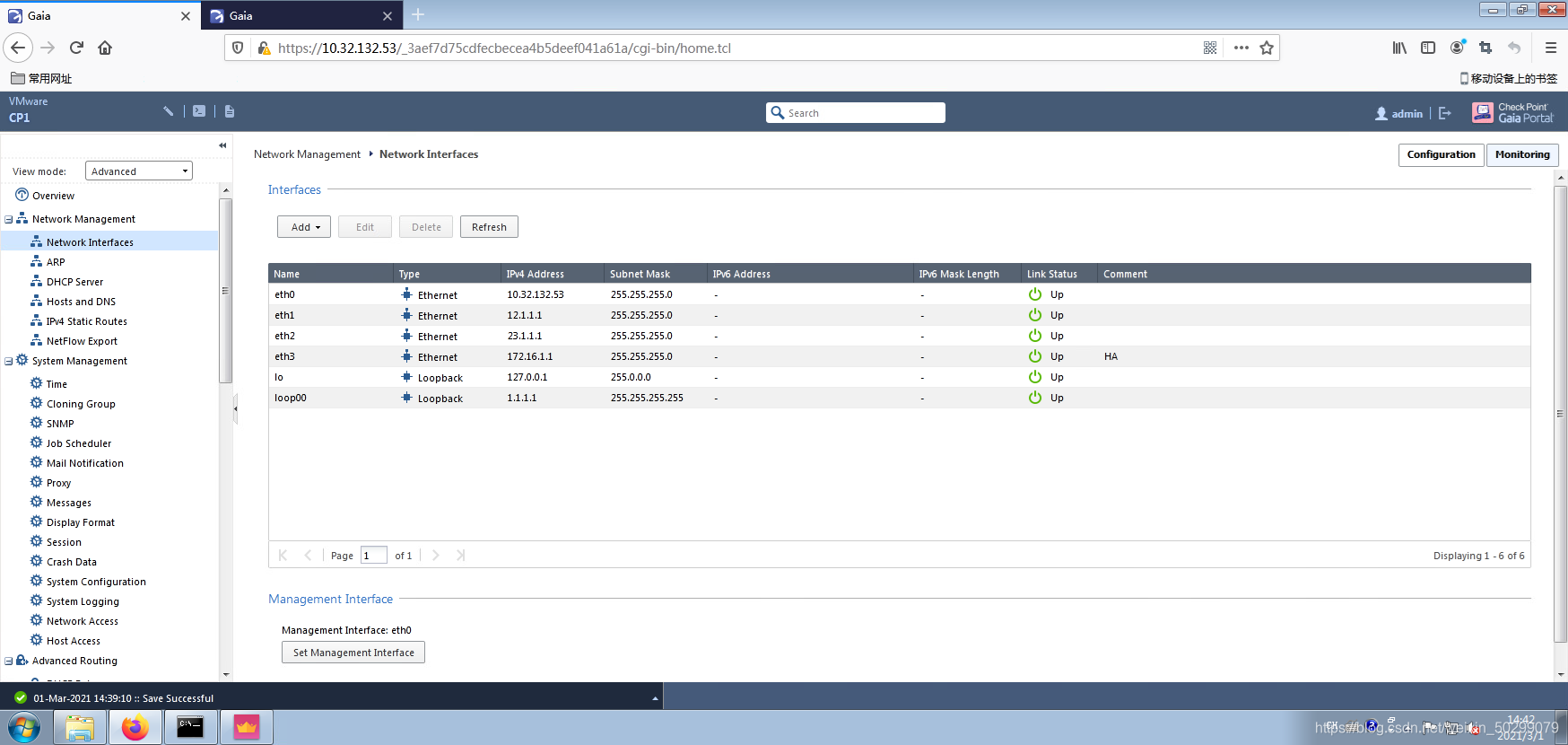

配置接口IP地址,登陆CP的Gaia系统,设置接口IP地址

CP1

CP2

-

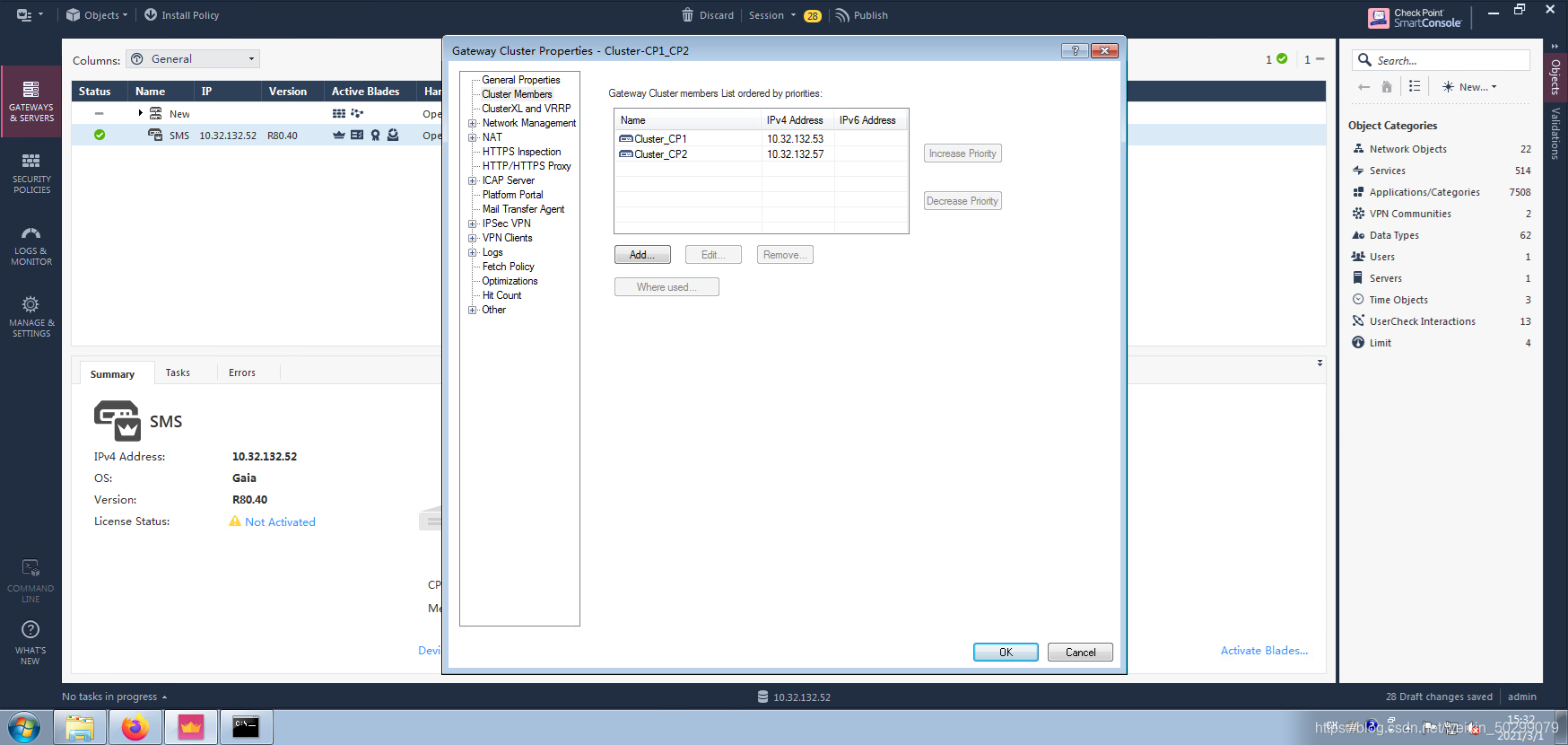

在SMS上配置Cluster

PS:注意此处IP地址为虚拟IP地址 -

添加防火墙成员

-

CP2同样的方式添加,添加好如下所示

-

选择模式

PS:

※ High Availability:高可用性,即 A/S 模式

此处包含两个部分:ClusterXL 和 VRRP,前者是 Checkpoiint 防火墙的集群实现的高可用

性;后者是 VRRP 实现的高可用性,但是不能同步会话状态。

※ Load Sharingg:负载分享,即 A/A 模式

此处包含两个部分:Multicast 和 Unicast。

以上两项,如果要使用 A/S 模式的双机热备(即所说的集群),就选择 High Availability;如果要使用 A/A 模式,就选择 Load Sharing

※ Upon cluster member recovery

Maintain Current active cluster member:保持当前的集群成员状态,即不抢占状态。

Switch to higher priority cluster member:手动切换到高优先级状态,即抢占状态。 -

获取设备接口信息

-

设置虚拟IP地址,心跳线选择Sync(注意要关闭反地址欺骗)

-

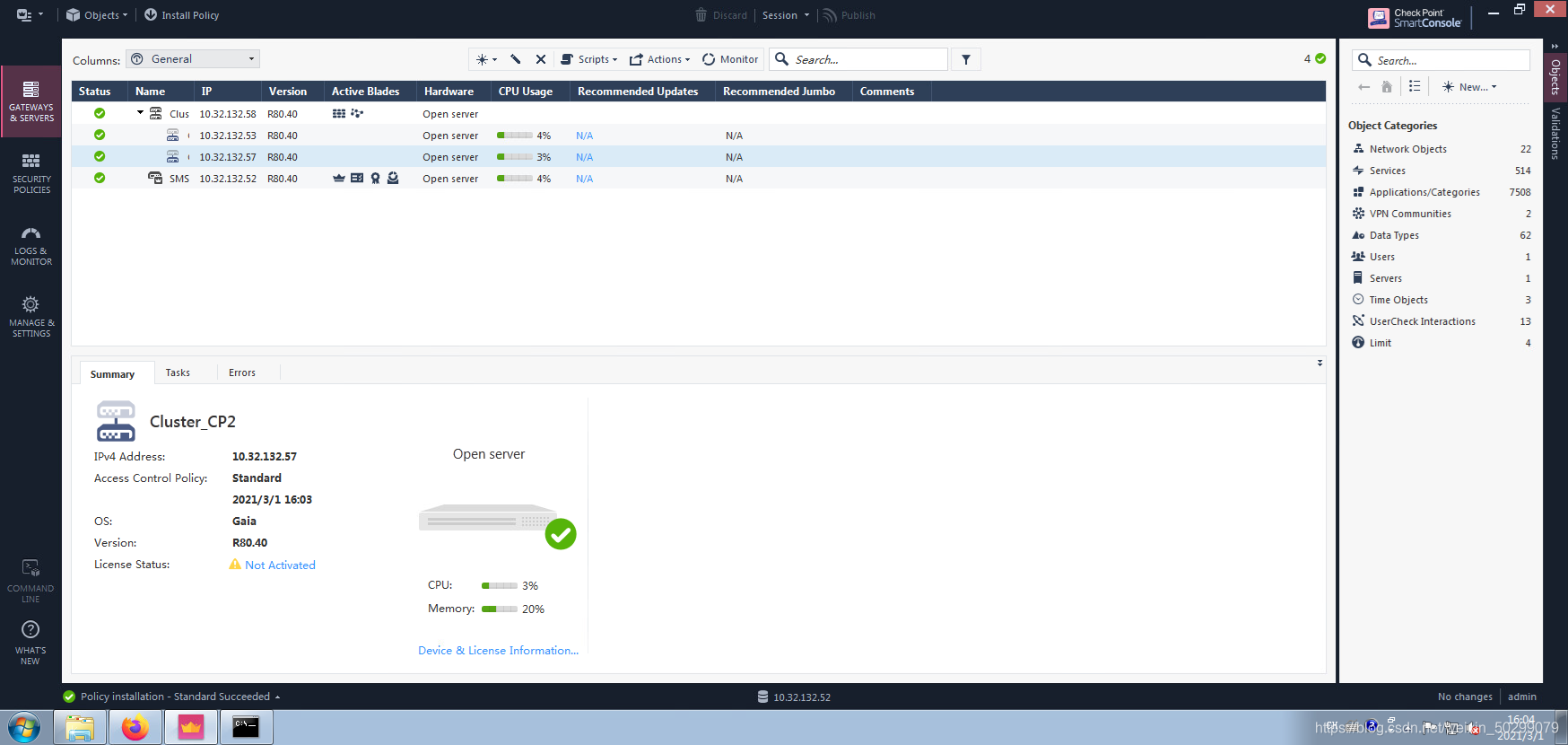

Install Policy

-

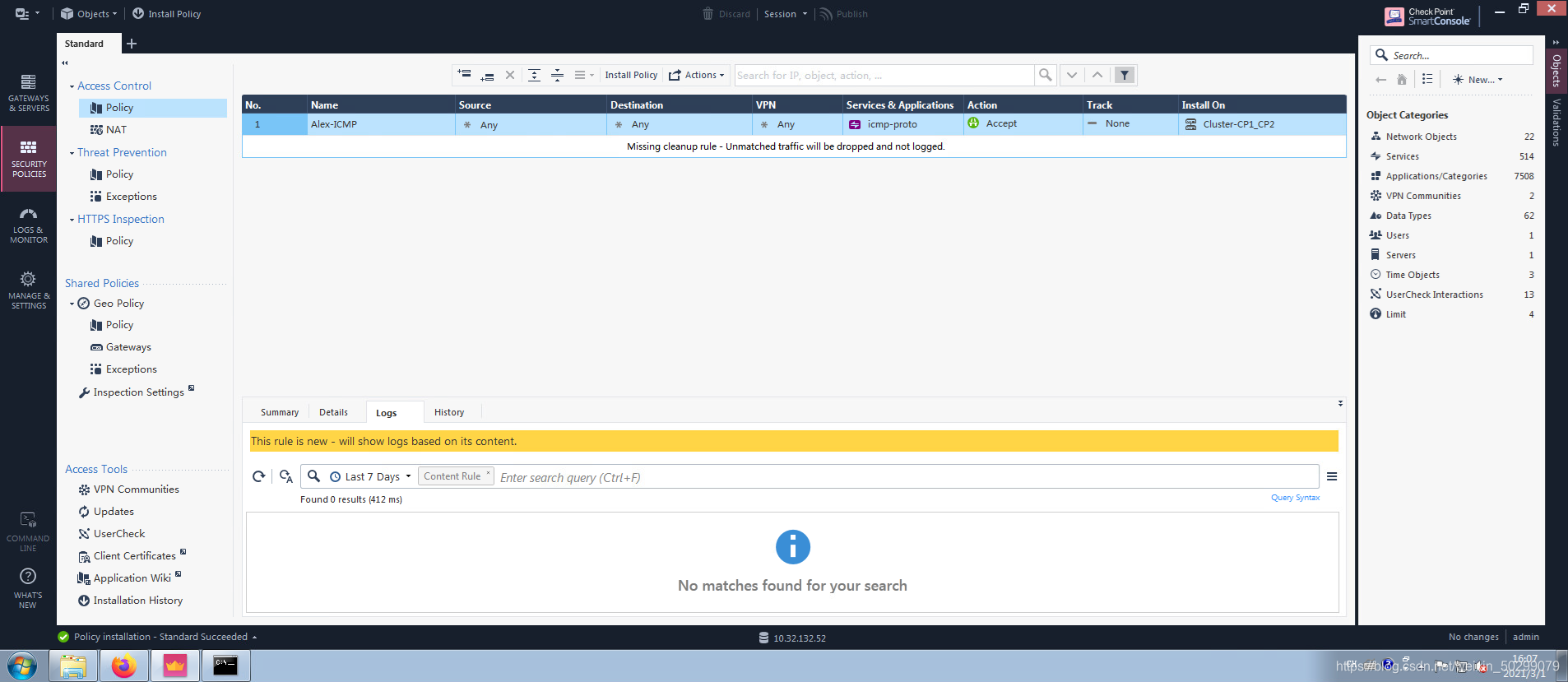

创建一个策略,允许ICMP通过

-

测试与虚拟IP之间的连通性

-

查看主备状态

-

使用CSR_2 ping CSR_1,然后断开Active设备CP1的Eth1接口

-

在CSR上写入静态路由

CSR_1(config)#ip route 23.1.1.0 255.255.255.0 12.1.1.200

CSR_2(config)#ip route 12.1.1.0 255.255.255.0 23.1.1.200

- 在ping的过程中,将CP1的Eth1接口关闭

CP1> set interface eth1 state off

-

可以看到,CP1已经失去状态,CP2变为Active;连通性是OK的

-

将CP1的Eth1接口打开

CP1> set interface eth1 state on

-

查看主备状态

-

此时,并没有抢占,所以我们要手动抢占Active状态

-

Install Policy

-

查看主备状态

抢占成功!

Check Point API

最有意思的来了,不喜欢磨磨唧唧,直入正题!!!

-

开启SMS的API(改为 ALL IP)

-

在SMS的Cli,重启API

-

在Postman中导入Check Point API集合

-

导入成功

-

在Postman中添加环境变量

PS:为什么要添加环境变量呢?

因为在API列表中,有一个固定的值Server,使用环境变量可以赋予这个值一个固定的变量

1、Environment Name:环境变量的名称(生产环境、测试环境、发布环境等,可以根据不同的环境来命名,方便区分)

2、VARIABLE:变量名字

3、INITIAL VALUE:用户团队工作时,共享给别人使用的默认值,也称共享初始值

4、CURRENT VALUE:当前值,也就是当前使用的变量值(通常我们只设置这个值就可以了)

5、Persist All:保持所有,也就是将当前值(CURRENT VALUE)替换所有的初始值

6、Reset All:重置所有,也就是将当前所有 (CURRENT VALUE)重置成与当前初始值一样的值 -

通过Postman登陆SMS

更改用户名和密码的值,点击发送,返回值。 -

此时可以将鼠标移至API的{{server}}中,可以看到因为环境变量而赋予的值

-

登陆成功,返回值中包含一个会话ID,sid值;同一会话中的所有API调用都应使用此值,以证明API调用背后用户的真实性,可以将此sid值赋予到我们的环境变量 session值中

-

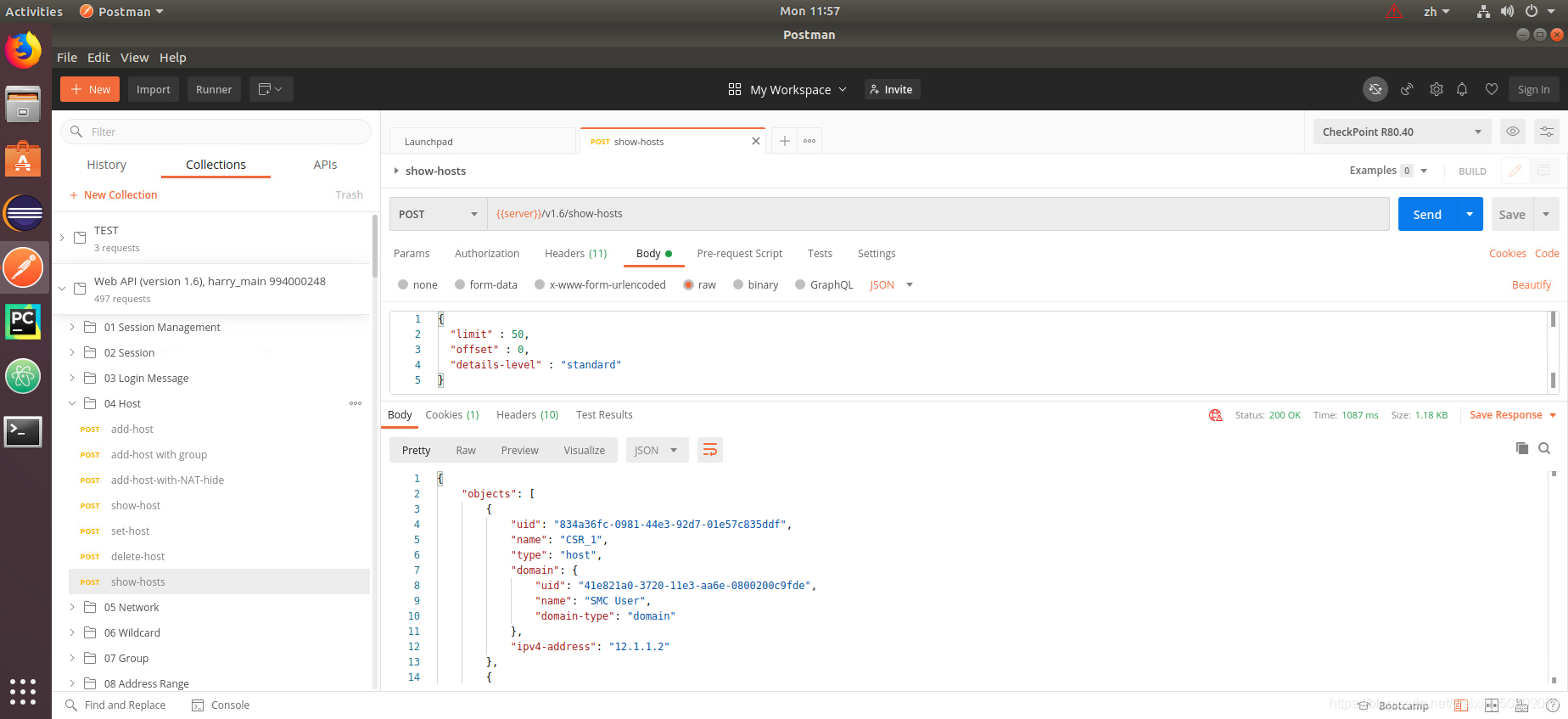

使用API 查看Hosts

-

使用API添加一个Hosts

-

在SMS上查看Hosts

-

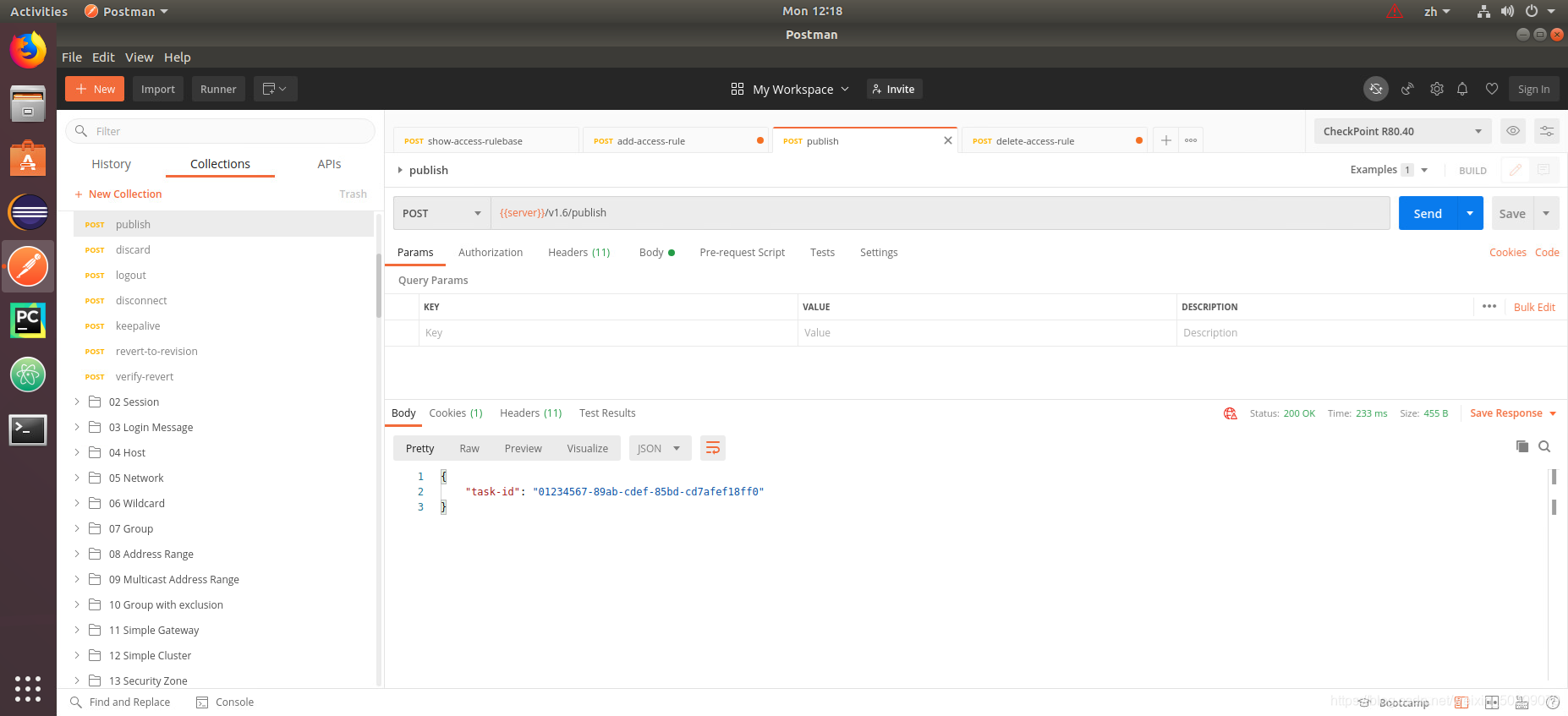

使用API查看定义的规则

-

使用API添加一个规则

-

在SMS上查看Policy

-

通过API删除Rule

-

此时Rule处于锁定状态

-

执行Publish

8748

8748

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?