Linux远程登录与文件传输

快捷查看指令 ctrl+f 进行搜索会直接定位到需要的知识点和命令讲解(如有不正确的地方欢迎各位小伙伴在评论区提意见,博主会及时修改)

ssh远程管理服务

openssh-service 提供服务

openssh-clients 客户端

sshd 服务默认的端口号 22

安装

安装:

# 1.安装软件

yum -y install openssh*

# 2.查看服务端是否启动

systemctl status sshd

# 3.若未启动

systemctl start sshd

# 4. 关闭防火墙

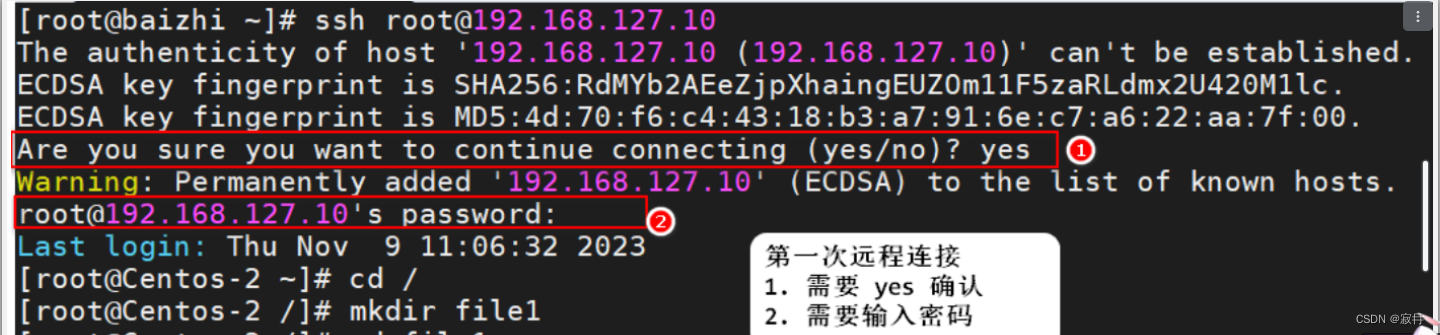

登录

登录:

# 远程登录

ssh root@ip # 端口默认是 22

#注意 root 可以省略 默认登录的就是 root用户

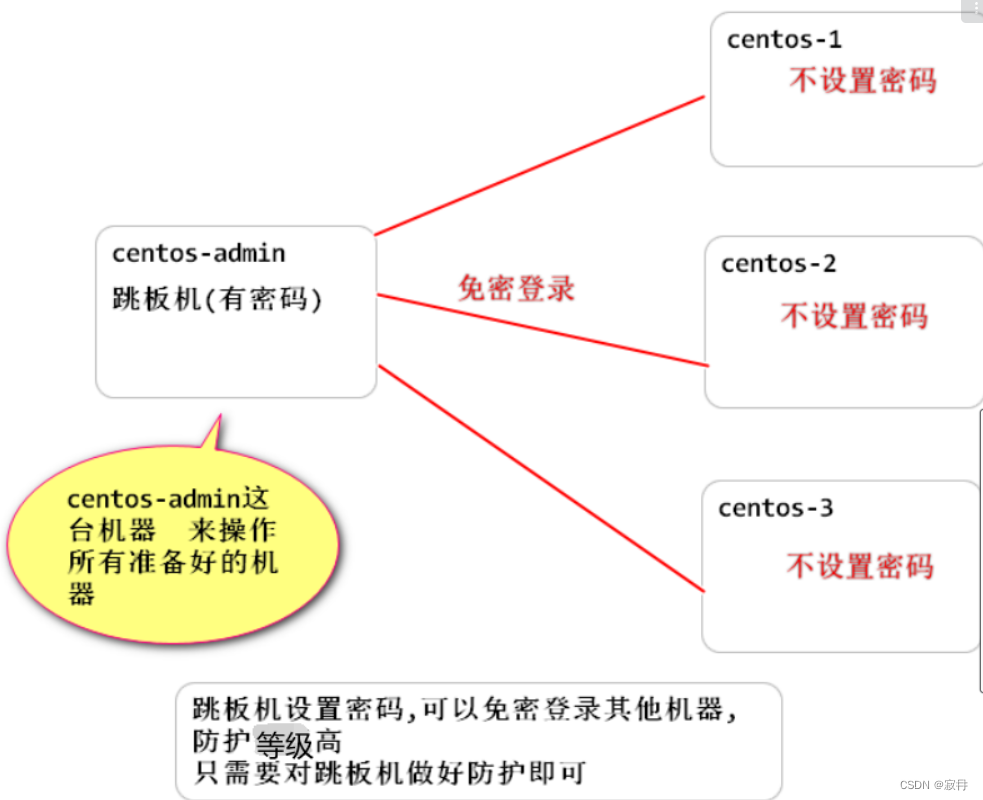

设置免密登录

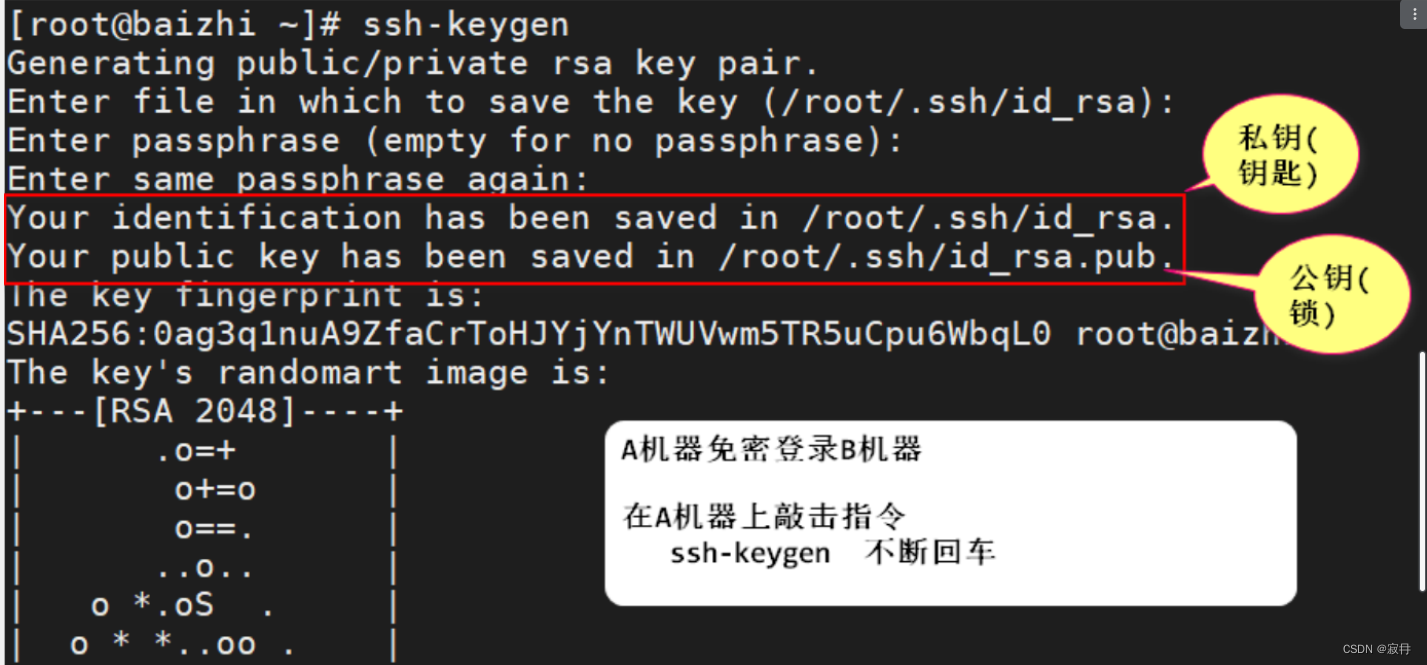

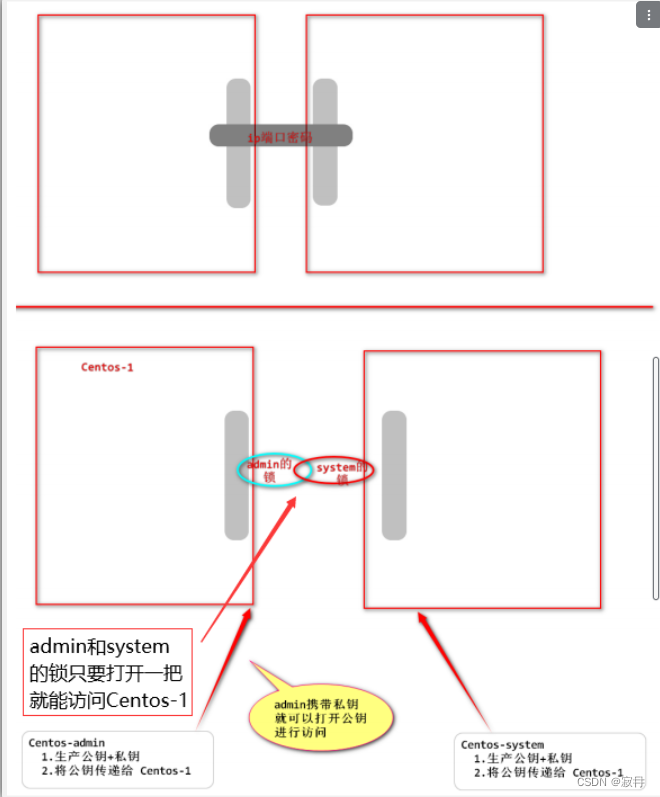

# 无密码登录(ssh密钥认证)

1. 产生公钥(锁)和私钥(钥匙) A机器登录B机器 A机器制作公钥私钥

ssh-keygen # 不断敲回车

# 2. 查看密钥的目录

cd /root/.ssh/

# 3. 查看

ll

-rw-------. 1 root root 1675 11月 9 11:42 id_rsa # 私钥

-rw-r--r--. 1 root root 393 11月 9 11:42 id_rsa.pub # 公钥

-rw-r--r--. 1 root root 176 11月 9 11:47 known_hosts # 确认过指纹的可信服务器列表的文件[第一次登录需要确认Are you sure]

# 4. 拷贝公钥给到对方机器 A的公钥 给到 B

ssh-copy-id ip地址 # ip地址是 B的

安全设置

1. 默认远程连接访问的端口号 22

2. vim /etc/ssh/sshd_config

补充:

# selinux

selinux是一种安全增强的linux操作系统,他的主要作用是保护计算机和网络免受恶意攻击和非授权的访问。增强linux操作系统的安全性,它通过在系统内核中实施强制访问限制,限制进程和用户对系统资源的访问。这些资源包括 文件 目录 网络端口 系统调用。

# 修改Centeos-2的sshd端口号 修改以后,提高访问的安全性

1.关闭防火墙 关闭 selinux

systemctl stop firewalld

setenforce 0

2.编辑sshd的配置文件

vim /etc/ssh/sshd_config

将 17行的 注释打开 修改 Port 22 -------> Port 2222

3.重启sshd服务

systemctl restart sshd

修改以后发现跳板机 无法访问 Centos-2

需要指定端口号 ssh root@192.168.127.10 -p 2222

远程拷贝

# 远程拷贝

scp -P 端口号 传输文件 ip:路径

# 将跳板机的目录 传输至 Centos-2

scp -r -P 2222 /test4/dir1 远端ip地址:/file

# 注意

传输目录 添加 -r 参数

ip 是远端接受文件的主机ip

常见的指令

# 查看linux是否可以联网

[root@bai test4]# ping www.baidu.com 或者 ping www.jd.com

# 限制网络测试的次数

[root@bai test4]#ping -c 3 www.baidu.com

# 对服务器的时间校对

[root@bai test4]#date -s 2048-05-20 # 设置当前系统的服务时间

[root@bai test4]#date

2048年 05月 20日 星期三 00:00:00 CST

# 时间校对

# 装软件

yum -y install ntp

[root@bai test4]# ntpdate cn.pool.ntp.org

9 Nov 16:38:54 ntpdate[10087]: step time server 84.16.67.12 offset -773997955.224096 sec

[root@bai test4]# date

2023年 11月 09日 星期四 16:39:01 CST

# 补充

cn.pool.ntp.org 是 ntp网络授时组织的中国 授时源

案例:

#定期对系统服务时间进行校对

crontab -e

00 12 * * * /usr/sbin/ntpdate cn.pool.ntp.org

ssh与telnet

telnet 命令用于登录远程主机. 对远程主机进行管理 telnet采用明文 传输报文 安全性不高

很多 linux 服务器不在支持 telnet 而使用更安全的 ssh

telnet 和 ssh 的区别

1. telnet 不安全 没有对数据进行加密,明文传输,容易被监听 容易遭受攻击 且 telnet不能压缩数据 传输很慢

2. ssh 安全 对数据进行加密 安全度高 ssh 传输数据时 经过压缩 所以传输速度比较快

#应用:校验远端的机器端口是否可用,是否开启

1. 安装

yum -y install xinetd telnet telnet-server

2. 开启服务

systemctl start xinetd telnet.socket

3. 测试远端机器某个软件的(tcp连接)端口是否可用

重置root密码

# 查看镜像(系统)的信息

lrwxrwxrwx. 1 root root 14 10月 20 17:19 redhat-release -> centos-release

[root@bai etc]# cat /etc/redhat-release

CentOS Linux release 7.5.1804 (Core)

# 修复模式

1. 特权模式: 不需要 root密码 直接以 root账户身份登录

破解密码(重置)使用特权模式

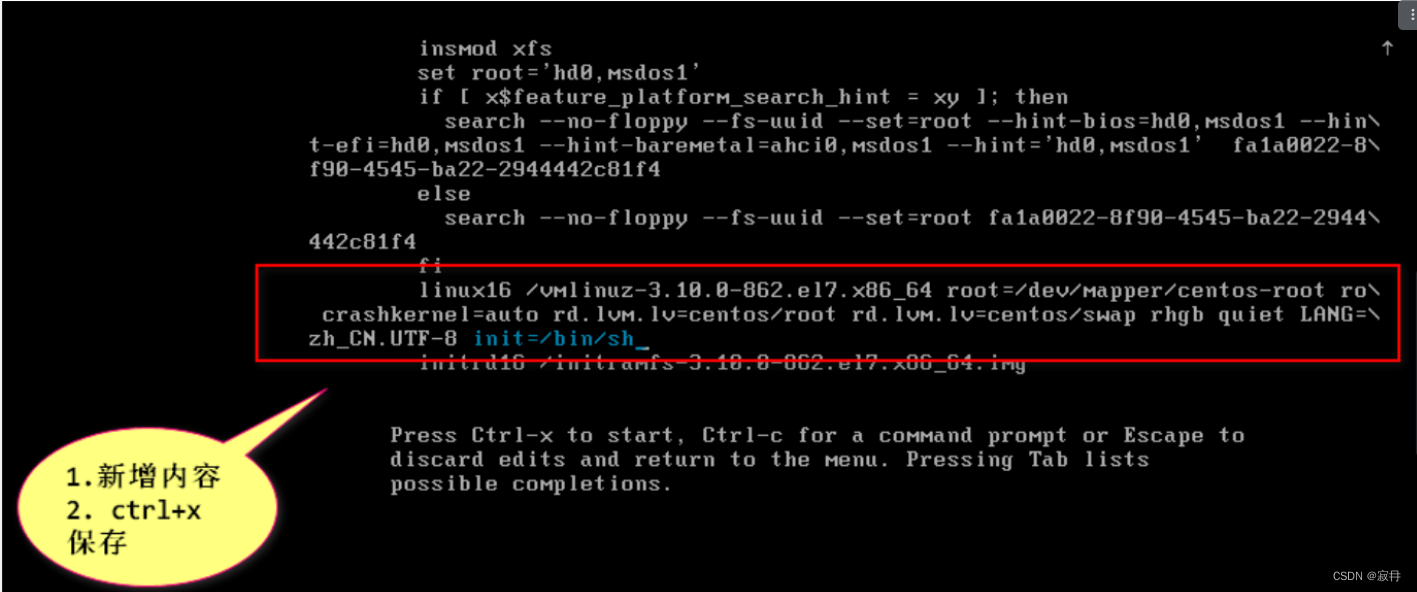

1.开启(重启)系统 进入 grub 菜单

2.选择要使用的内核

3.按 e 选中

4. 找到 linux16 这一行 把光标移动到最后 添加内容 init=/bin/sh

5. ctrl + x 保存

6. 进入系统,以 rm 方式重新挂载/分区

mount -o remount rw /

7. 永久关闭 selinux

vi /etc/sysconfig/selinux

修改 SELINUX=disabled

8. 重置密码

passwd

9. 重启

exec /sbin/init

615

615

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?