2.2 零信任原则

1、从不信任,始终验证

2、授权以身份和数据为中心,不以网络为中心

3、动态授权认证

4、信任评估应基于尽可能多的数据源

5、对用户进行最小化授权

6、持续监控,确保用户设备和业务系统一直处于安全状态

7、网络隐身: 消除公司内部的业务系统和服务在互联网上的可见性

8、为用户提供无缝的访问体验

9、收集尽量多的网络和流量信息,统一分析

2.3 拿传染病防控打个比方

2.4对零信任的几个误解

1、零信任不是完全摒弃已有技术另起炉灶

2、零信任不仅是一种思路,而且是一系列技术的合集

3、零信任架构不是抛弃传统的安全边界,将网络、身份、设备等环境信息结合,进行综合评估,依据结果进行访问控制

4、零信任架构不是没有边界:实际上是部署动态的、虚拟的软件边界

5、零信任架构与传统的安全产品之间不是泾渭分明的

6、零信任不代表零风险

2.5零信任的价值

1、收缩暴露面,降低网络攻击风险

2、消除身份泄露带来的安全风险

3、阻断被入侵后的横向攻击

4、限制越权访问,数据防泄漏

5、标准化提升用户的访问体验

6、降低安全运营成本

2.6 零信任的风险及应对措施

1、零信任的访问代理可能成为单点故障,必须考虑高可用机制以及紧急逃生机制

2、零信任的访问代理可能造成性能延迟,特别是对于分布式、大规模的场景,要多考虑POP点的架构,而且一定要做性能测试

3、零信任的访问代理会保护整个网络,但是它本身会成为攻击的焦点。而且零信任系统汇聚多源数据进行综合分析,这些存储在零信任系统中的数据价值巨大,容易变成攻击者的目标。 所以零信任系统必须具备一定的抵抗攻击的能力

4、零信任的访问代理具备网络隐身能力,可以提高对抗DDOS攻击的频率。但如果攻击方用大量的肉鸡将带宽占满那零信任也无能为力,只能通过流量清洗、带宽扩容等手段解决

5、零信任方案包括应用层的转发和校验环节,因此可能存在与业务系统的兼容问题。应当尽量在零信任方案建设的早期发现并解决此类问题

6、零信任建设涉及各方面的对接,需要考虑建设线路和成本问题。要考虑与业务系统、用户身份、安全分析平台的对接,以及与现有网络安全设备的协同。否则零信任的加密通信策略可能影响原有的流量分析系统

7、零信任的信任评估和风险分析算法可能存在误报。企业应当不断积累训练数据,根据业务自身特征,对分析模型进行持续调优

8、安装零信任客户端可能导致用户学习成本的增加。在建设零信任架构时,需要考虑为非管控设备和无法进行强制要求的第三方用户提供无端的接入方式,或者尽量提供无感知的终端体验

9、采取单一厂商解决方案会导致供应商锁定的问题,可以考虑将多个产品集成。例如将资源访问和身份认证模块分开采购

10、如果采用云形式的零信任架构,需要考虑第三方的服务等级协议SLA、可靠度、可能存在的数据泄露风险

11、零信任也无法突破安全能力的极限。如果用户的账号和密码被窃取,那么零信任体系会进行短信认证、设备认证。但如果攻击者将用户的手机、计算机、账号、密码证书都窃取了,并且绕过了零信任的异常行为检测,那么零信任就无能为力。

第三章、 零信任的架构

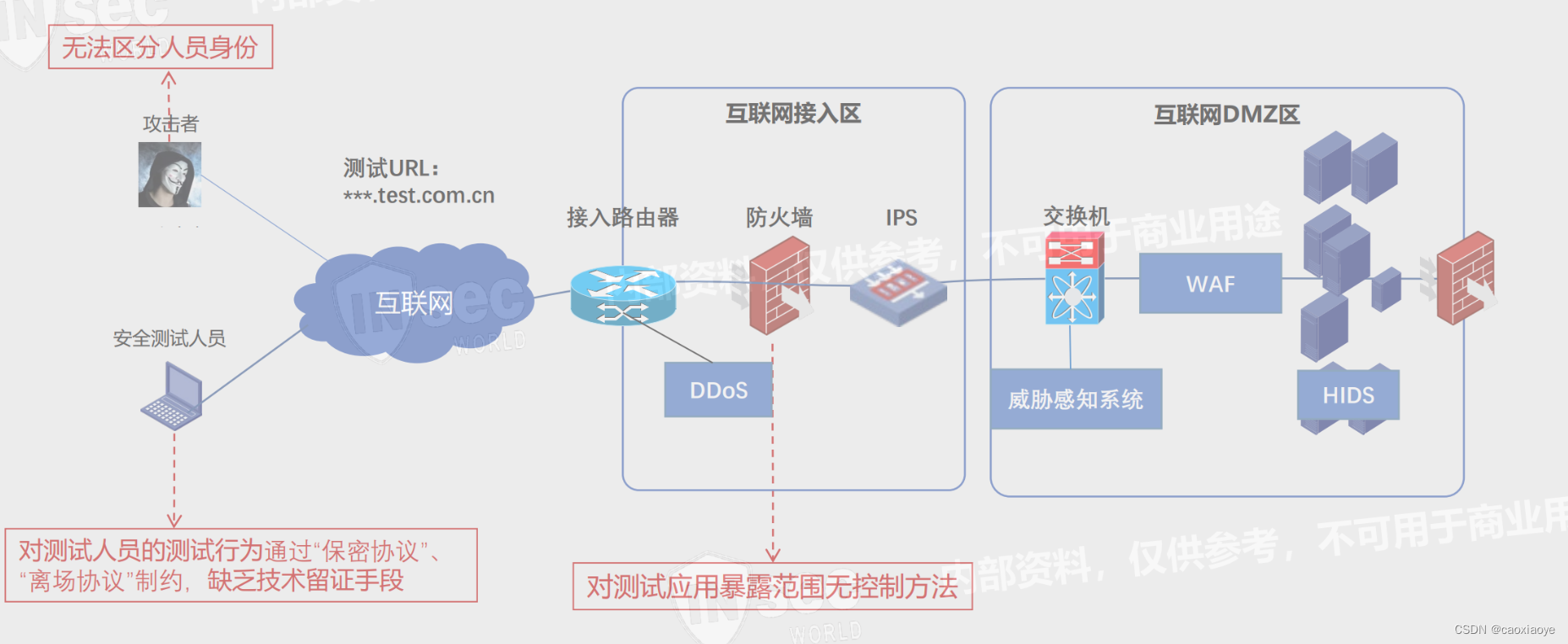

3.1当前网络架构

1、具备基本的边界安全能力:入侵检测(IDS\IPS)、WAF、NAC网络准入

2、简单的网络分区:只做了简单的网络分区

3、对远程访问的担忧:VPN、堡垒机、云桌面

4、期望升级身份管理和安全运营能力

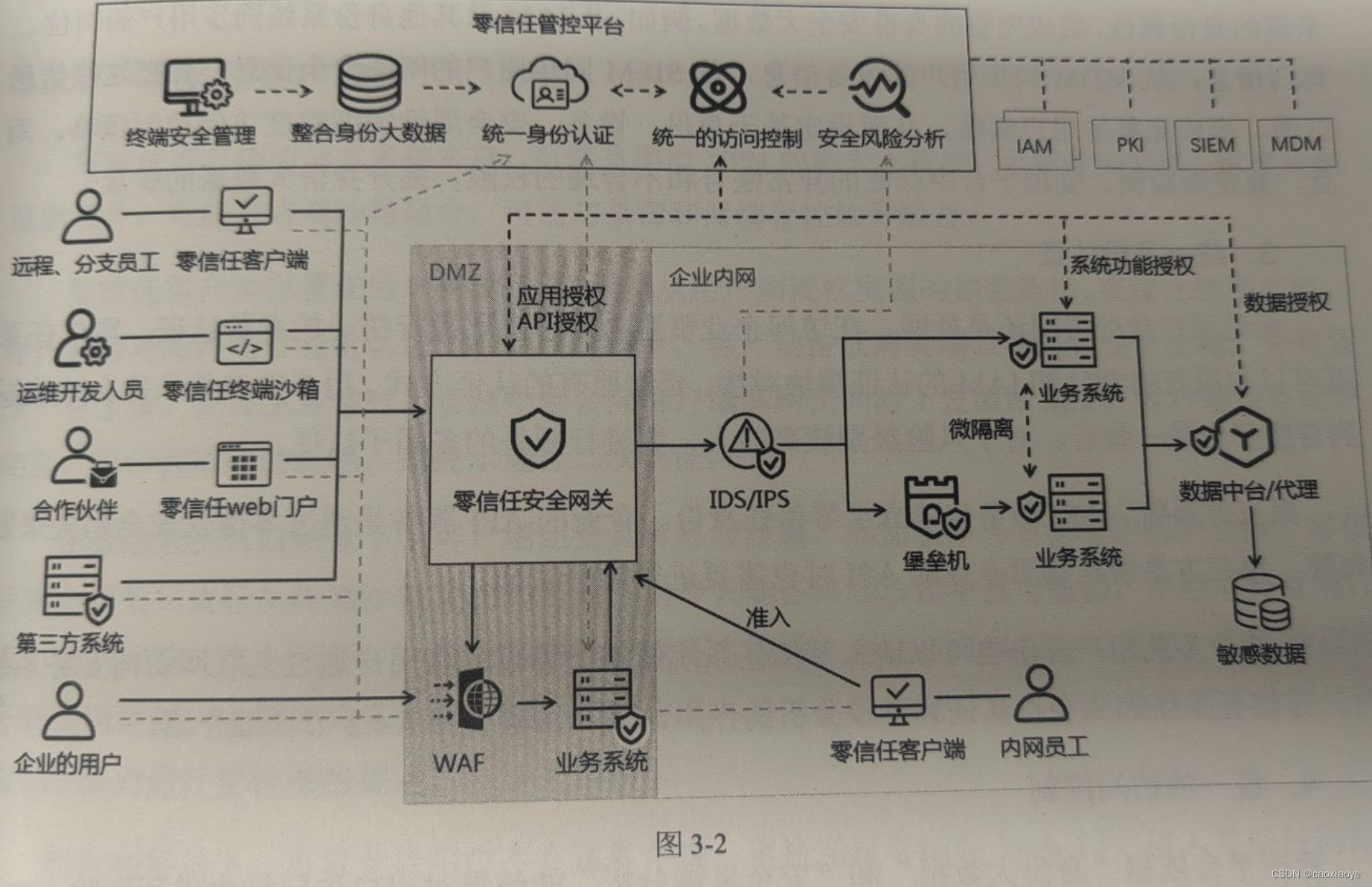

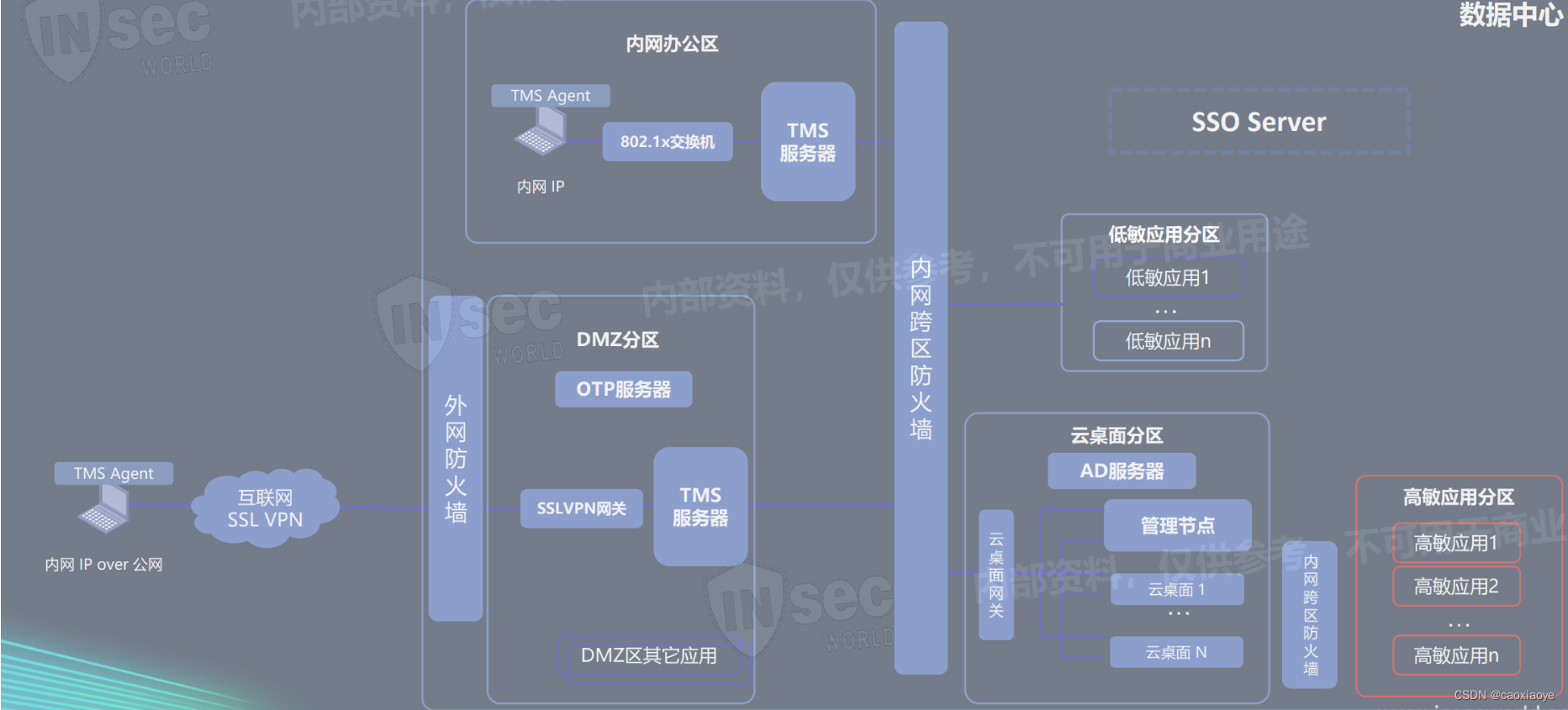

3.2零信任网络架构

在这里插入图片描述

3.2.1 零信任管控平台

零信任的大脑,负责对用户身份、权限、终端设备进行管理,收集各类数据进行风险分析、综合信任评估;对外提供身份认证、动态权限校验服务

1、终端安全管理

负责收集用户终端设备信息、检查是否存在入侵现象。向各类客户端下发管控策略,与传统的终端管控产品对接

2、整合身份大数据

IAM整合身份信息、MDM整合用户的设备信息、SIEM同步用户的网络安全信息

3、统一身份认证

与原有的PKI\IAM的认证模块对接,进行额外的多因子认证

4、统一的访问控制

与安全网关、业务系统、数据中台、数据代理进行对接,实现应用级、功能级、数据级的权限管控

5、安全风险分析

持续接受客户端及其他设备发来的安全信息、异常事件

3.2.2零信任客户端

形式多种多样,可能是类似VPN的独立小程序、浏览器、终端沙箱融合、与杀毒终端管控软件融合

自我介绍一下,小编13年上海交大毕业,曾经在小公司待过,也去过华为、OPPO等大厂,18年进入阿里一直到现在。

深知大多数网络安全工程师,想要提升技能,往往是自己摸索成长,但自己不成体系的自学效果低效又漫长,而且极易碰到天花板技术停滞不前!

因此收集整理了一份《2024年网络安全全套学习资料》,初衷也很简单,就是希望能够帮助到想自学提升又不知道该从何学起的朋友。

既有适合小白学习的零基础资料,也有适合3年以上经验的小伙伴深入学习提升的进阶课程,基本涵盖了95%以上网络安全知识点,真正体系化!

由于文件比较大,这里只是将部分目录大纲截图出来,每个节点里面都包含大厂面经、学习笔记、源码讲义、实战项目、讲解视频,并且后续会持续更新

如果你觉得这些内容对你有帮助,可以添加VX:vip204888 (备注网络安全获取)

学习路线:

这个方向初期比较容易入门一些,掌握一些基本技术,拿起各种现成的工具就可以开黑了。不过,要想从脚本小子变成黑客大神,这个方向越往后,需要学习和掌握的东西就会越来越多以下是网络渗透需要学习的内容:

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

一个人可以走的很快,但一群人才能走的更远。不论你是正从事IT行业的老鸟或是对IT行业感兴趣的新人,都欢迎扫码加入我们的的圈子(技术交流、学习资源、职场吐槽、大厂内推、面试辅导),让我们一起学习成长!

[外链图片转存中…(img-xySCEmEp-1712913965368)]

1446

1446

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?