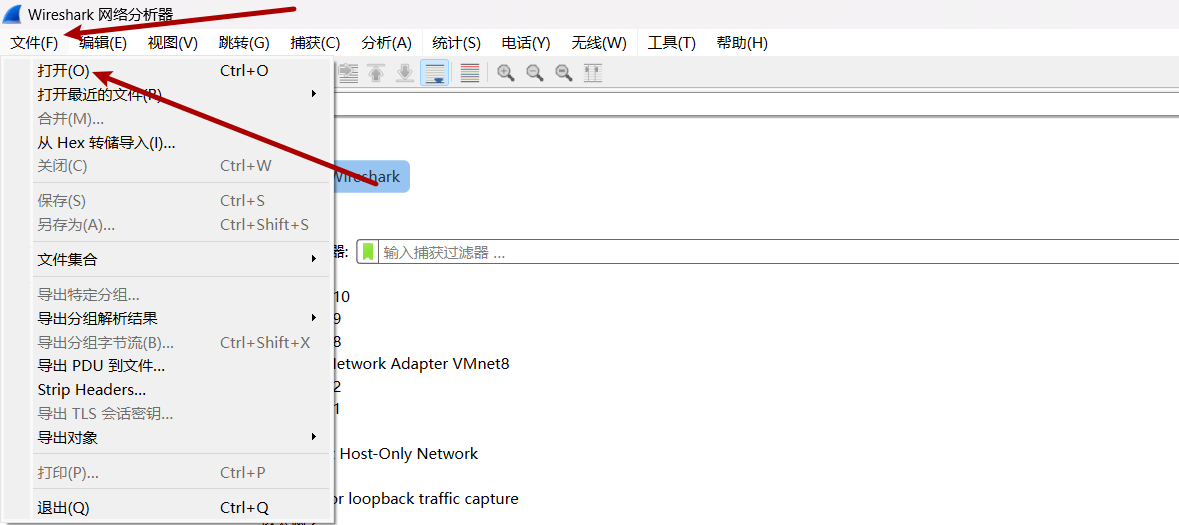

1.进入靶场,下载.pcap 文件,也就是那个附件,这个文件用 wireshark 打开即可:

2.我们在 wireshark 打开这个文件:选择文件,选择打开,找到我们下载好文件的位置打开即可.

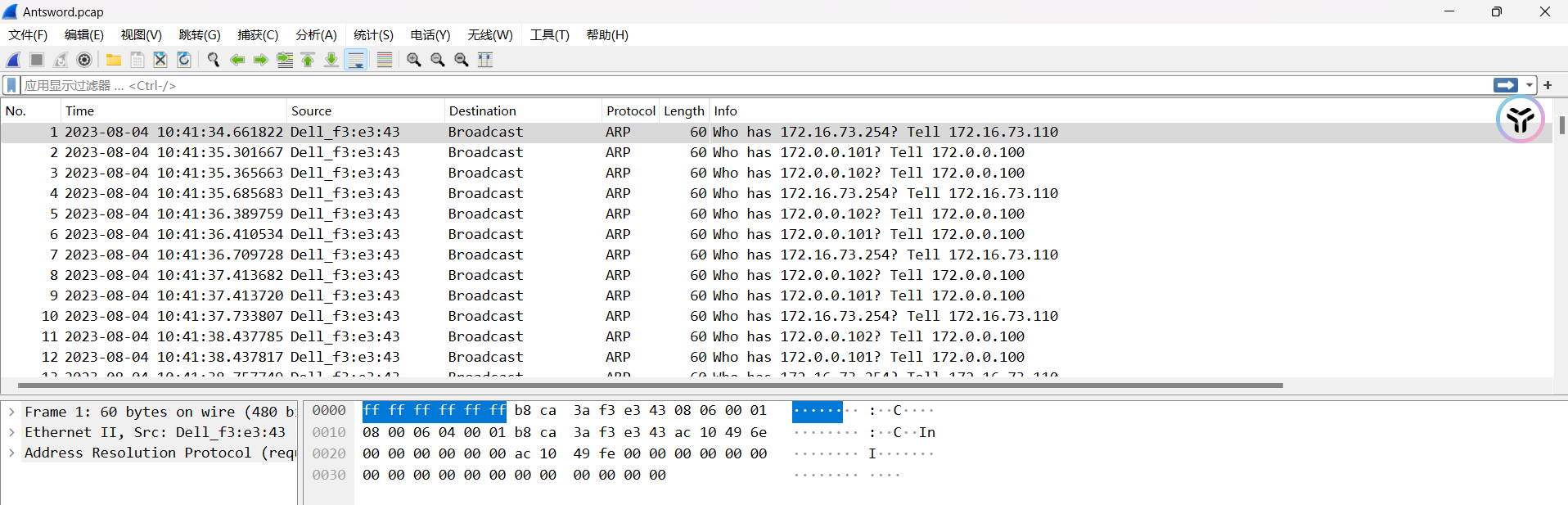

打开如下:

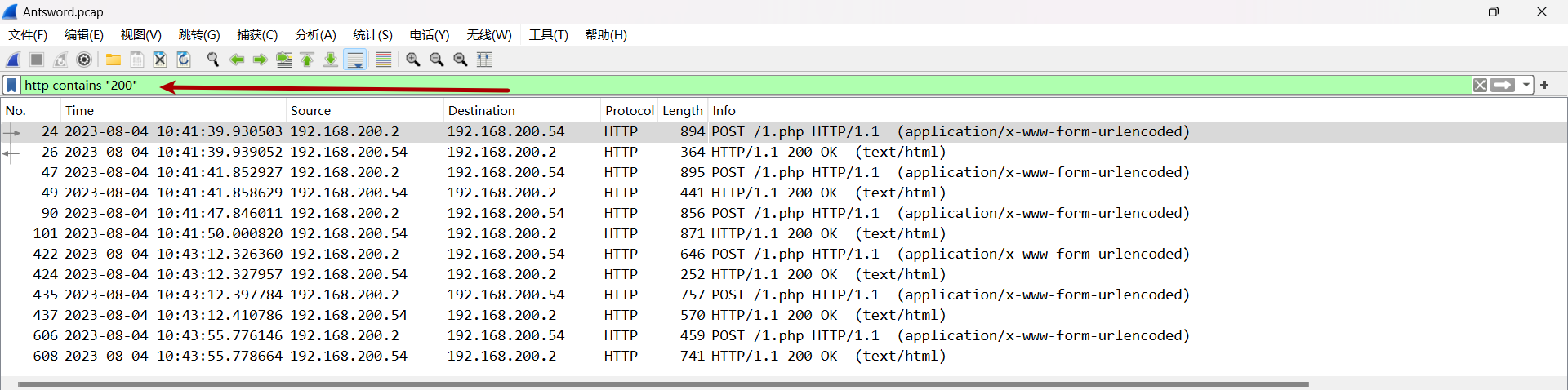

3. 我们在上方筛选栏搜索 http contains "200",就会出现所有的 http 的数据包,并且响应码都是 200,请求成功的数据包.

4.就拿第一行,第二行来说,第一行长的,代表 post 提交,表示提交数据,第二行为响应包,后面依次如此.

5.我们开始拿 flag 了

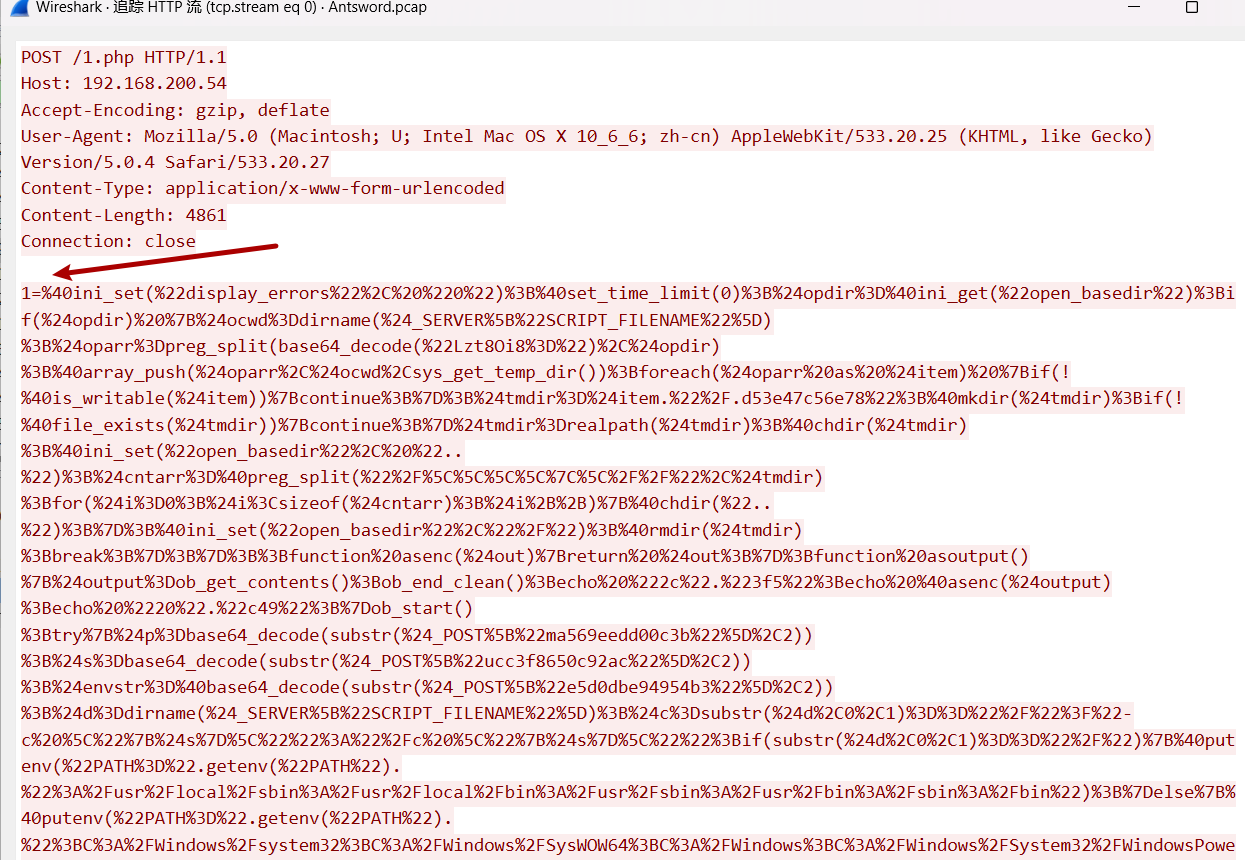

第一个 flag 是找到黑客的连接密码

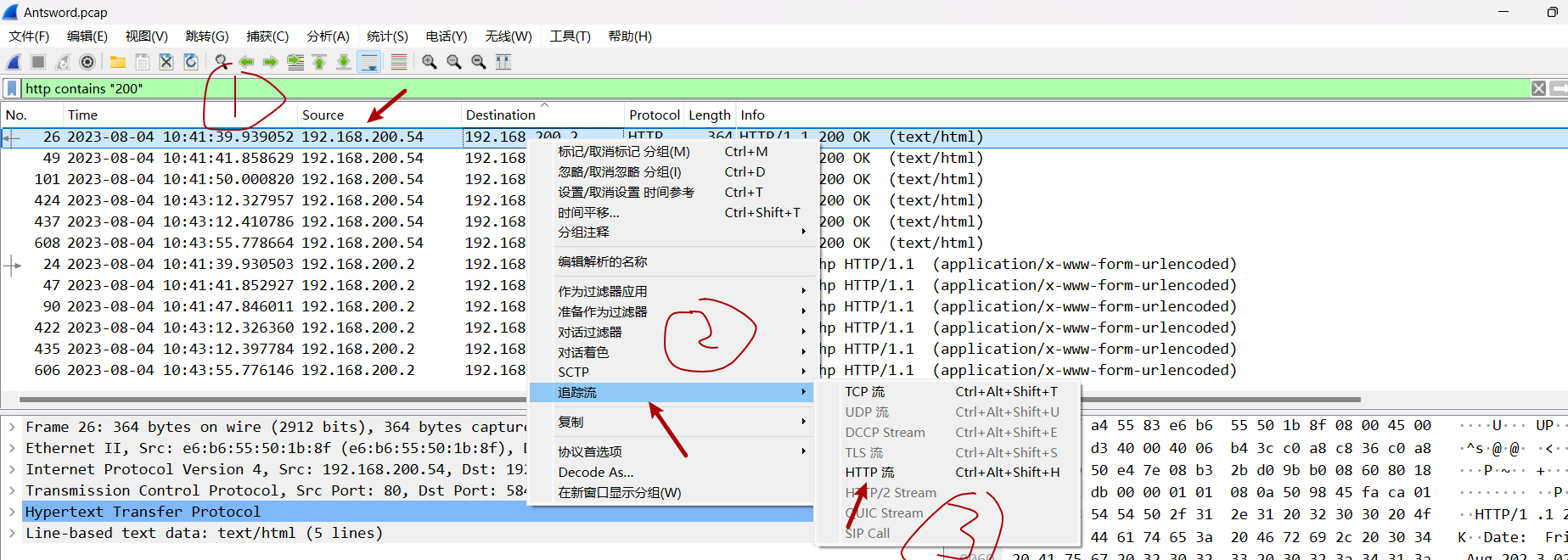

得到如下界面:

这个 1 即为黑客的连接密码

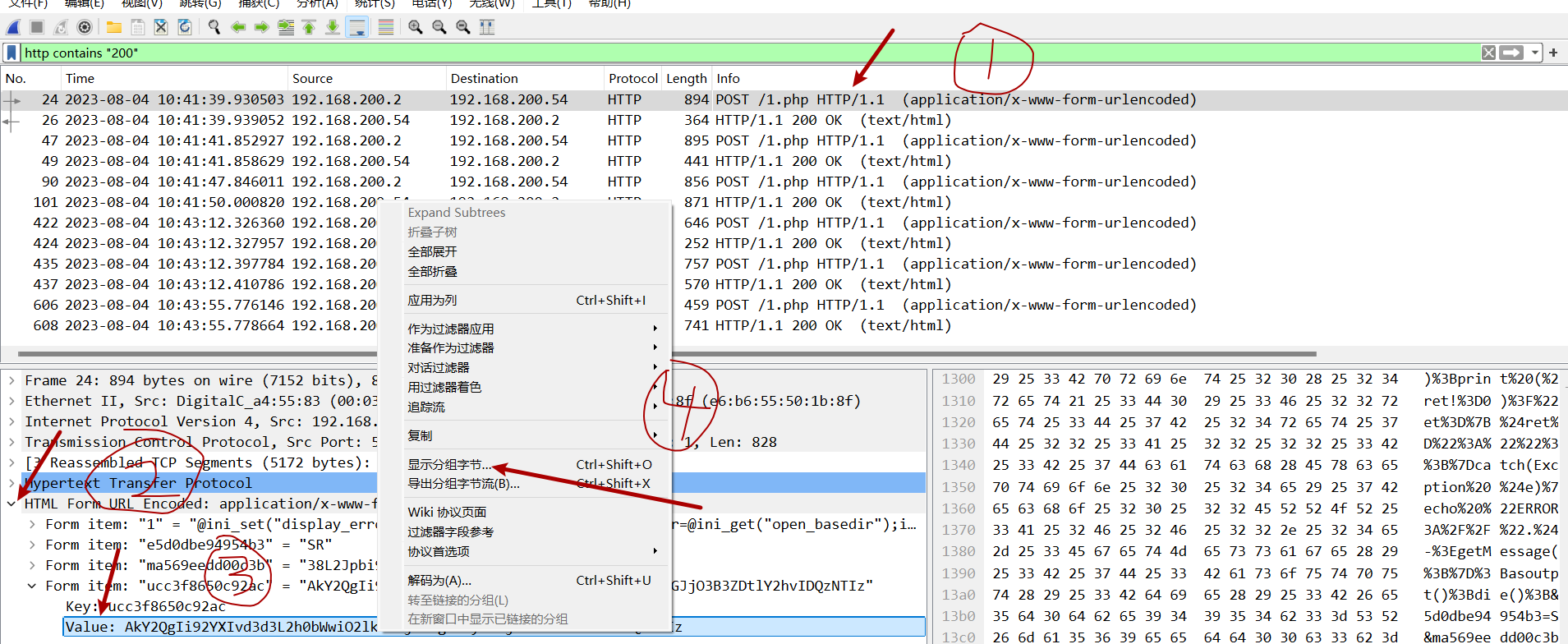

第二个 flag:黑客执行的第一个命令是什么

我们在 post 数据包里面看,因为我们要分析黑客的记录,他们执行的命令什么的,肯定是在 post 数据包里提交的.

步骤:第一步:点击 post 数据包,第二步,点击 HTML那一行,找到 value 值.第三步点击显示分组字节

得到如下界面后,将解码改为 base64,开始改为 2 即可

为什么要把起始位置改为2?

蚁剑会在编码前加两位随机生成的字符,所以需要调整开始位置,跳过蚁剑生成的请两位字符,从第三位开始解码,又因为开始位置的计数是从0开始的,所以,这里的2就代表第三位.

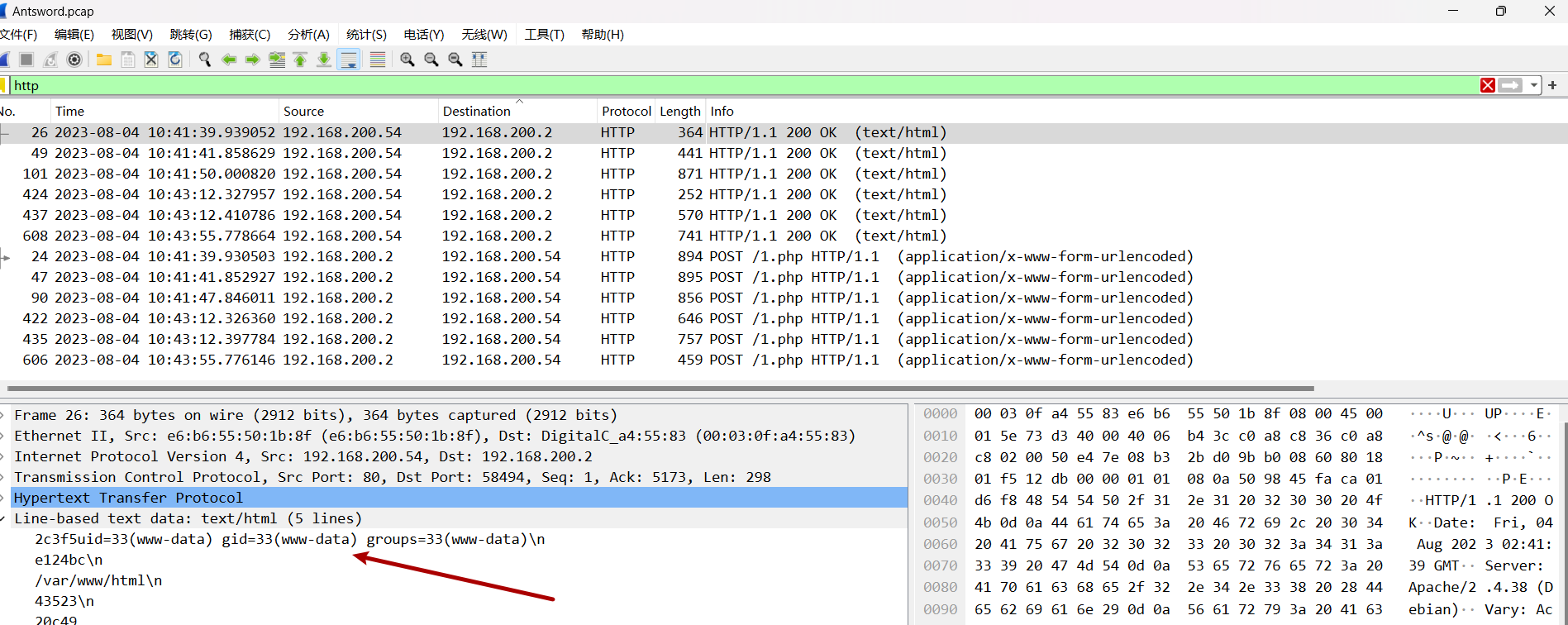

按照顺序来看,执行的第一个命令是 cd "var/www/html",但其实是"id"

因为我们看响应包的话就能看出来,这是响应包的返回内容,第一个数据就是黑客输入 id 命令后所显示出来的内容.

后面的 flag 依旧按上述 步骤分析即可.

132

132

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?