杂项题就是2023陇剑杯的题目,可能还是不感兴趣吧,自从打完蓝帽杯之后除了web以外什么都没看

flow analysis 1

题目:What is the backdoor file name that comes with the server?( Including file suffix)

服务器附带的后门文件名是什么?(包括文件后缀)

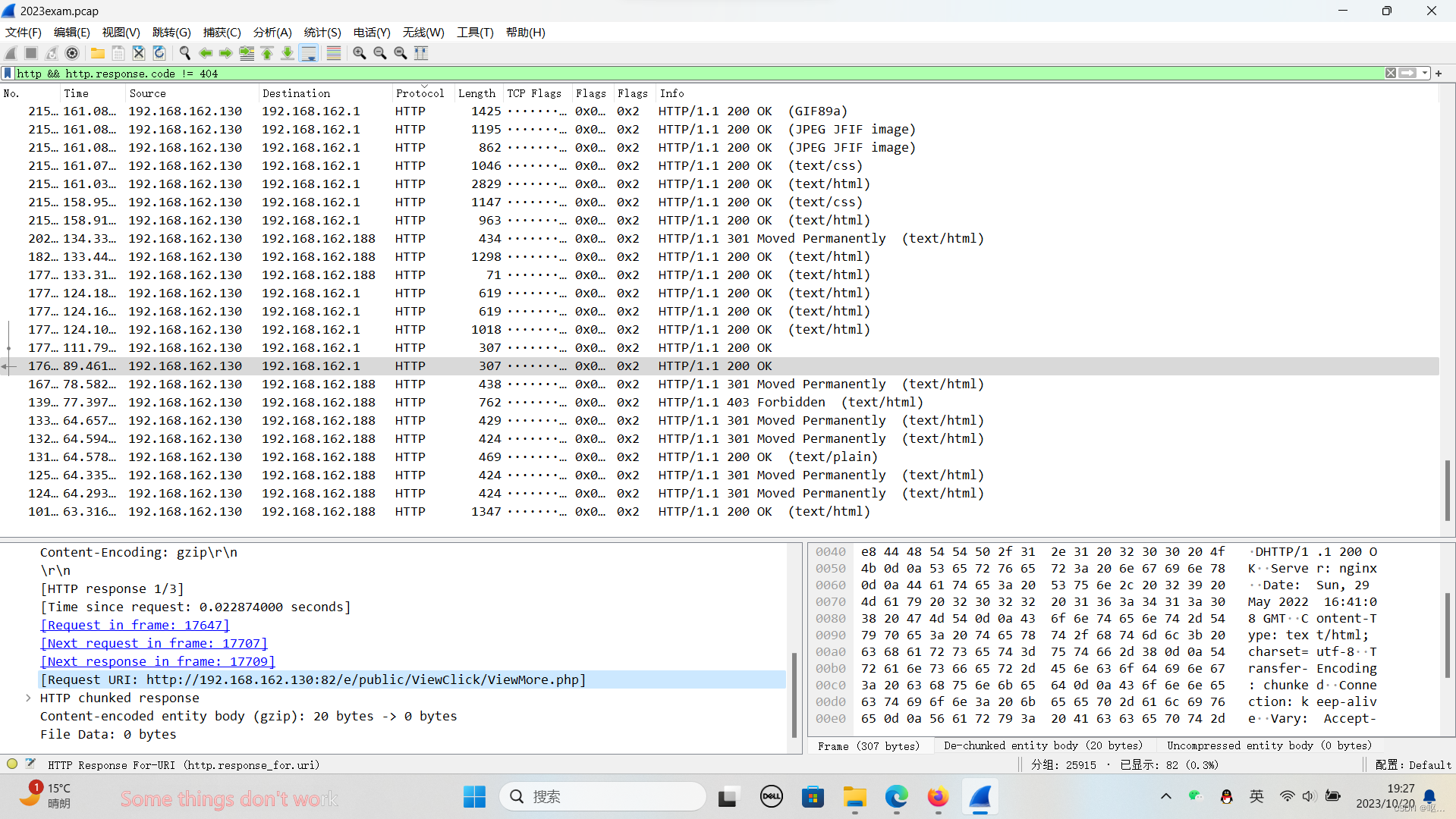

应该是在http里,先把http 过滤一下,然后发现有很多404; http && http.response.code != 404 过滤一下,找一条有成功请求的返回看看(用于定位,避免大海捞针)。

发现一个可疑文件

追踪http流发现,post传了一个door.php上去,应该就是了 ViewMore.php

取MD5加密值,32位小写 f2807874ad719b14cca01f1979134cf1

取MD5加密值,32位小写 f2807874ad719b14cca01f1979134cf1

flow analysis 2

题目:What is the internal IP address of the server?

服务器的内部 IP 地址是什么

这里判断下后续是继续使用系统本身自带的后门文件继续渗透,还是使用刚刚写入的d00r.php 进行渗透。

http.request.uri contains "d00r.php"

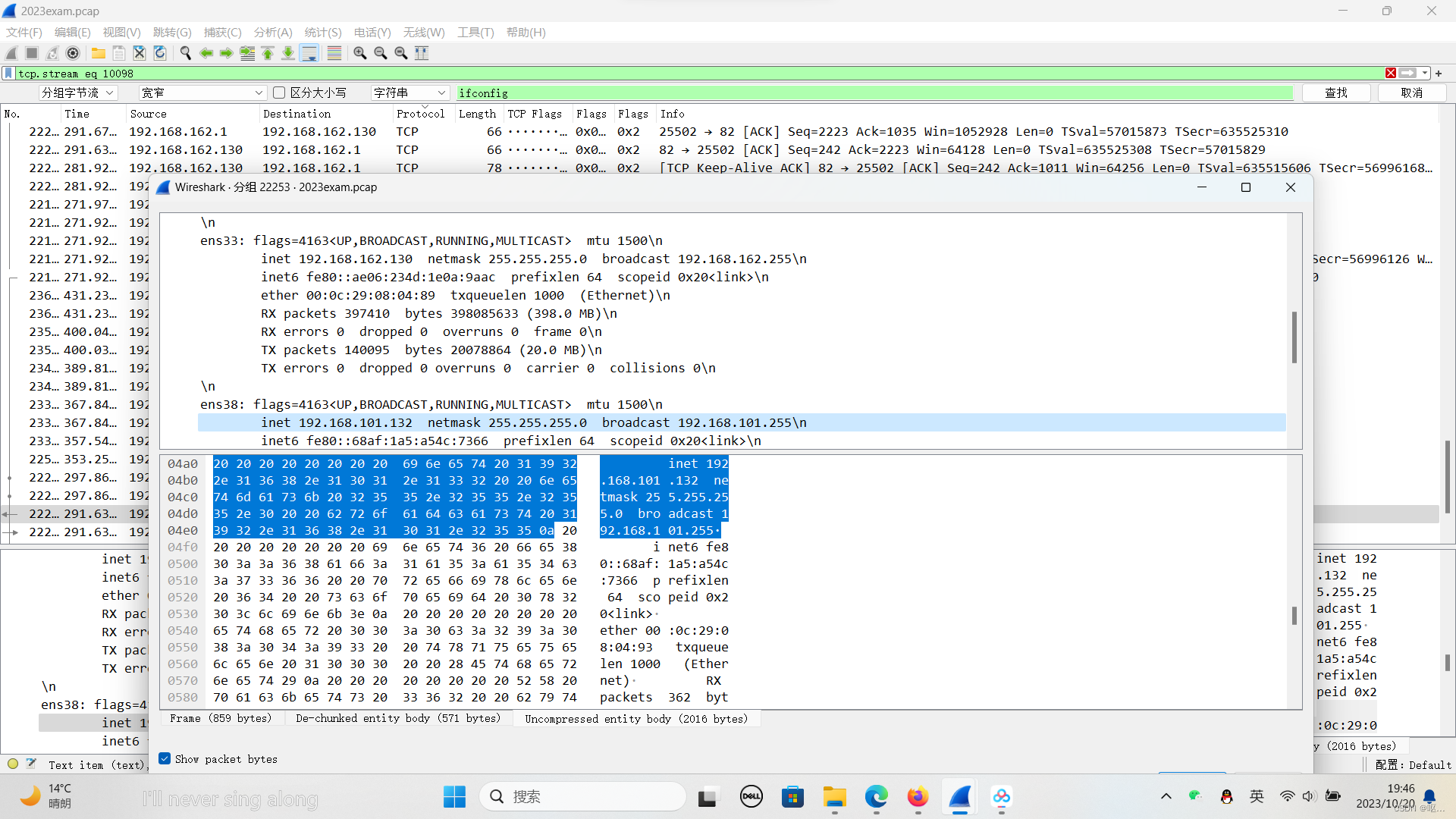

发现对d00r.php 进行了命令执行并执行了ifconfig

也可以看tcp追踪流,在打开的追踪流的第一个(10098里)可以看到执行了ifconfig命令

也可以直接ctrl+f 在字节详情里找ifconfig

这是他的请求包,看看他的返回包

![]()

找到了,是192.168.101.132

Yunxi{4b01989e4fbe9b5598a88b32f8d03ec8}

flow analysis 3

证明:What is the key written by the attacker to the server?

攻击者写入服务器的密钥是什么?

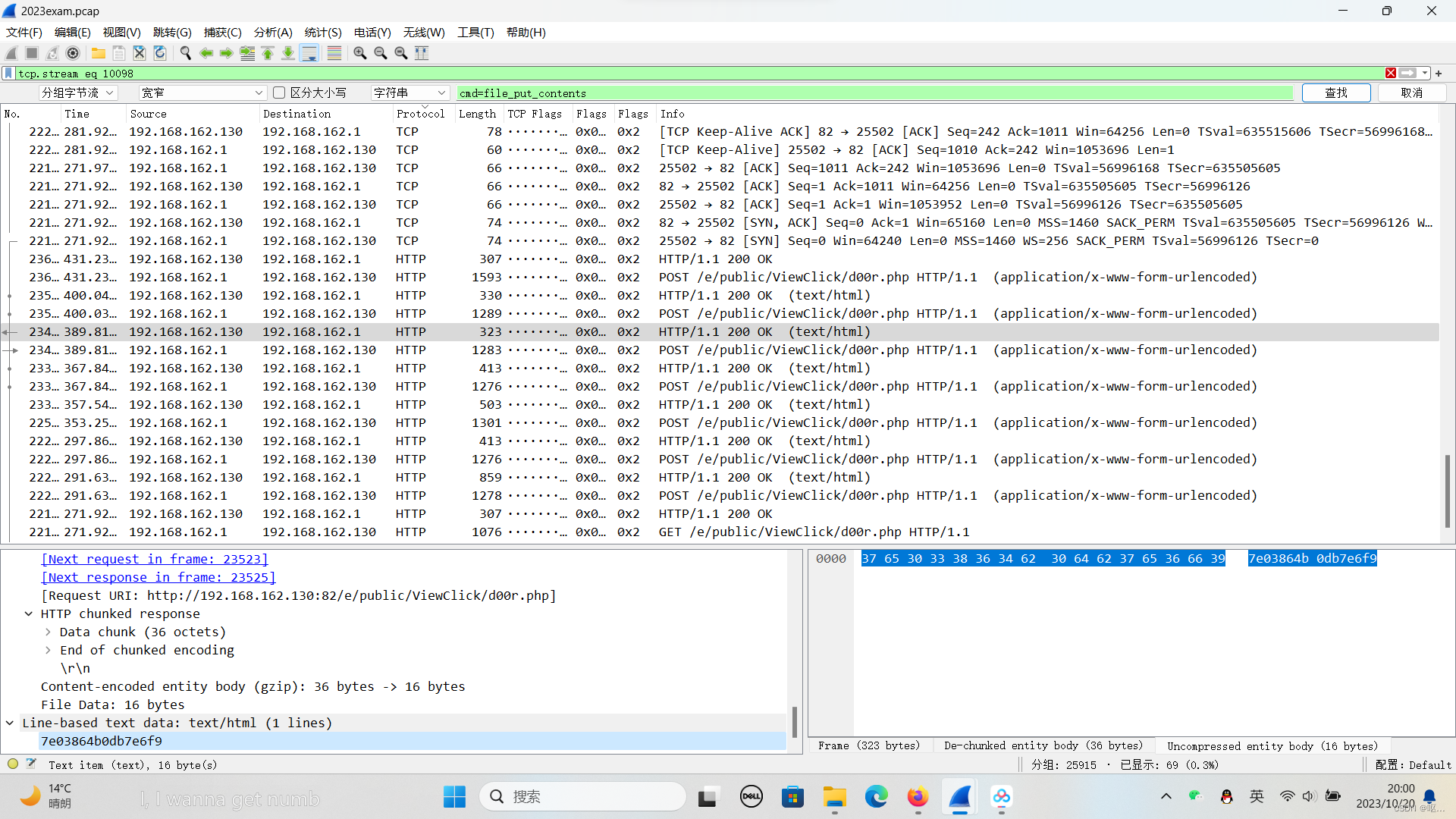

还是在之前的tcp追踪流里,可以看到写入了东西

但是直接将内容进行base64解密会发现解码出来还是乱码,将解码后的内容保存到文件当中,将这个文件放入010里面分析会发现这是一个zip文件,而且这个zip文件还是被加密的,而密码也可以在http流中找到

在这里看到了cat /passwd的命令,然后看他的返回包找到了密码

接着往下找,发现了解压密码

先把文件放到kali里分离

输入密码之后得到flag

输入密码之后得到flag

Forensics 1

题目:What is the key in the disk?

磁盘中的密钥是什么

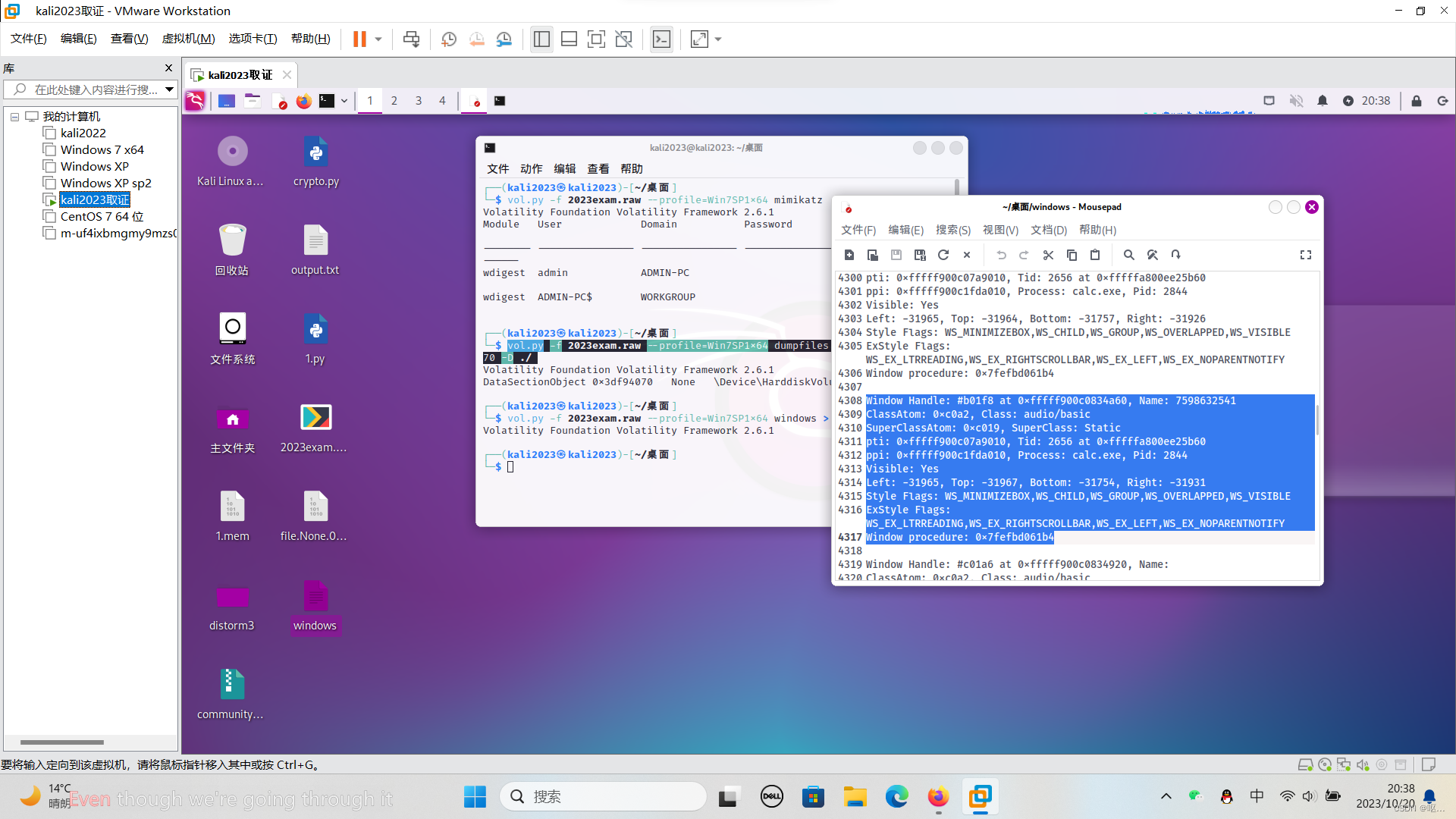

vol.py -f 2023exam.raw --profile=Win7SP1x64 dumpfiles -Q 0x000000003df94070 -D ./

放到内存分析中发现key.txt

rot47解码,得到flag

2e80307085fd2b5c49c968c323ee25d5

Forensics 2

题目:What is the result of running a calculator on the computer?

在计算机上运行计算器的结果是什么?

vol.py -f 2023exam.raw --profile=Win7SP1x64 windows > windows

在文件中找到,有点费眼睛

在文件中找到,有点费眼睛

md5一下就ok

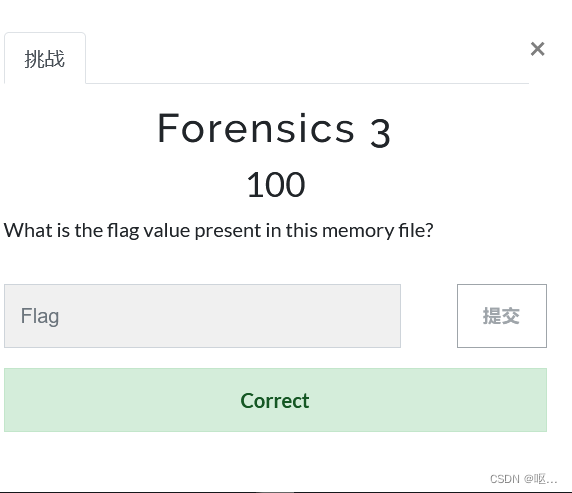

Forensics 3

题目:What is the flag value present in this memory file?

此内存文件中存在的flag值是什么?

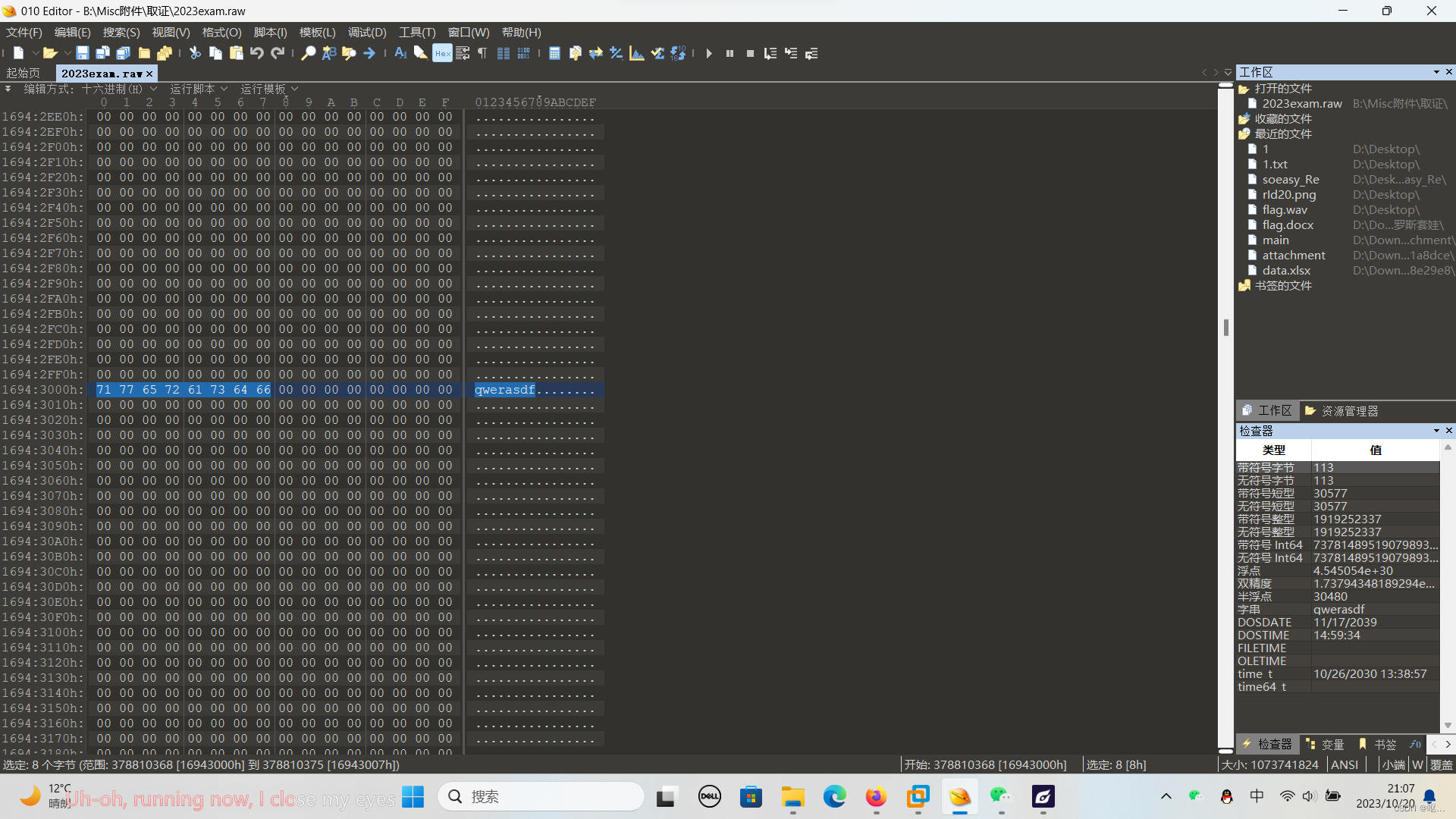

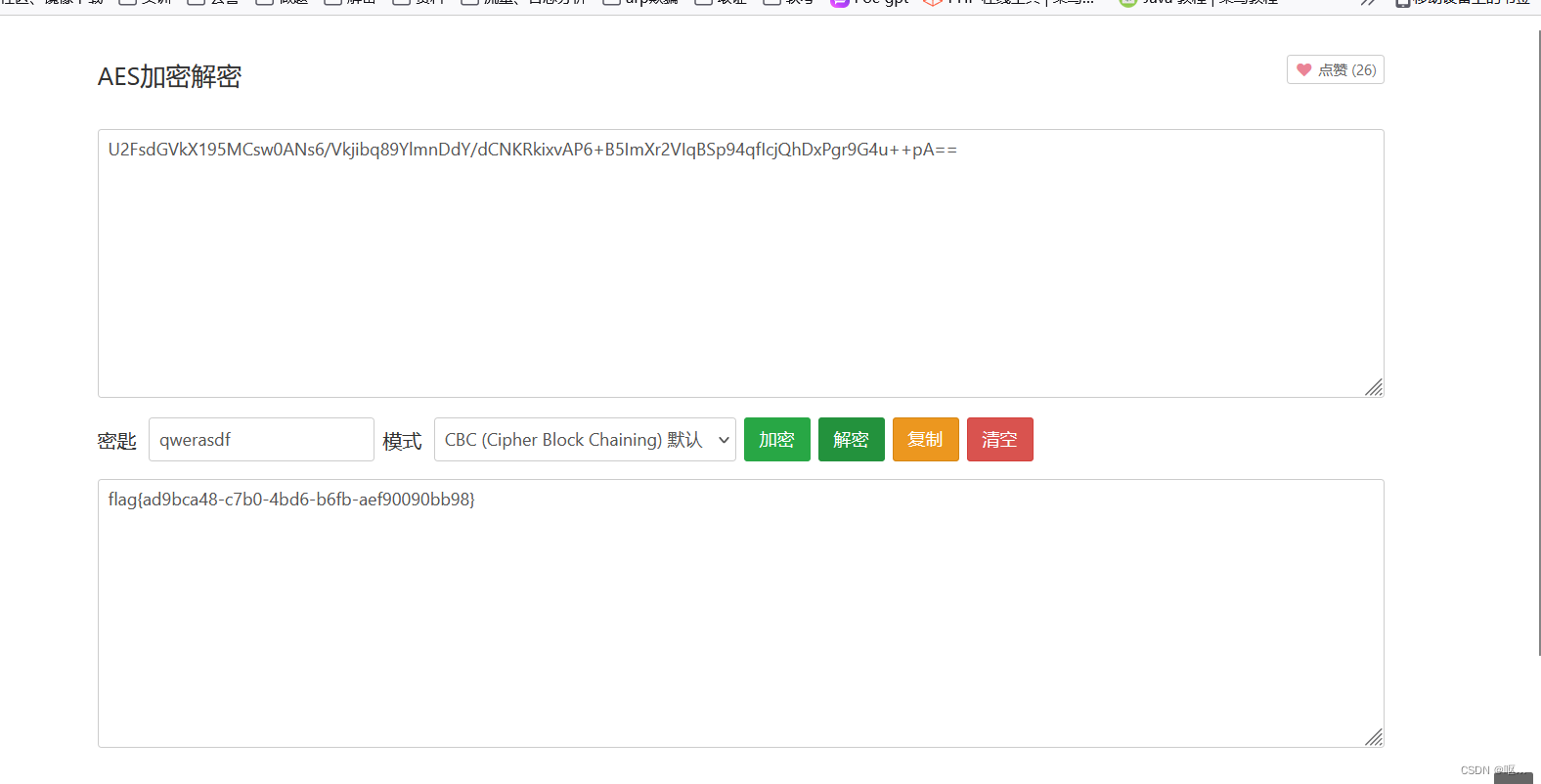

用010打开raw文件,发现了特殊字符

U2FsdGVkX195MCsw0ANs6/Vkjibq89YlmnDdY/dCNKRkixvAP6+B5ImXr2VIqBSp

94qfIcjQhDxPgr9G4u++pA==

说是aes加密,还没有密钥

说是aes加密,还没有密钥

qwerasdf为key,R-studio在C:/User/admin/Music目录找到i4ak3y,里边存着key

我是直接在010里看,这个key是单独的,有点可疑,然后试了试 就有了

得到flag

得到flag

取证还是差的太多,不太擅长

4708

4708

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?