Formal Analysis of T rust and Reputation for Service Composition in IoT

物联网中服务组合的信任和声誉形式化分析

| 作者:Abdelmuttlib Ibrahim Abdalla Ahmed, Siti Hafizah Ab Hamid | 出版时间:2023 |

| 期刊:sensors | SCI 1Q |

| 论文链接:Sensors | Free Full-Text | Formal Analysis of Trust and Reputation for Service Composition in IoT | |

| keys:service; service composition; IoT |

本文使用形式化的方法来表示物联网中基于信任的服务管理组件,通过高阶逻辑(HOL)来验证信任系统中的不同行为和信任值计算过程。

1.Introduction

在SOA-IoT中,系统分解请求并找到合适的服务和服务提供者(sp),以组成符合业务流程指定需求的整体服务。服务和SP选择是服务组合过程中的一项关键任务。在执行这项任务时遵循了不同的方法:基于信任和非基于信任。该领域已有研究表明,基于信任的方法优于非基于信任的方法[2]。基于信任的服务组合应用程序使用信任和声誉系统作为大脑来计算每个候选SP的信任值。系统对传感器的每一步都选择信任值最高的候选对象作为SP。信任系统基于自我观察(直接信任)和用户反馈(推荐)计算信任值。然而,物联网基于信任的服务组合中的信任系统可能并不总是估算出实际或准确的信任值。因此,系统可能会选择不合适的sp,从而导致物联网用户的服务质量不高。良好的信任体系可以提高协同物联网系统中各实体之间交互和合作的可靠性,特别是在交换和聚合自我观察、计算服务提供商的信任值并共享这些值方面。下表总结了关注服务组合的形式化方法的现有研究。

2. Formal Methods

高级逻辑(HOL)是特定应用领域的一组正式信息表示。与一阶和二阶谓词逻辑相比,HOL具有最好的表达能力。HOL是通过将原子公式转换为归纳定义获得的,允许形成更复杂的类型,并考虑所有这些类型的量词。

3. Formal Representation of T rust-Based IoT System

本节从事务组件信任模型和实体行为方面对基于信任的物联网系统进行了描述和形式化表示。

- Definition 1。SOA-IoT系统中的节点为三元组,T= (Γ, Ψ, S[i]),其中Γ表示sr的非空集合;Ψ表示sp的非空集合;q∈Q表示SP提供的服务质量。

- Theorem 1。通过假设公式(1)中的定义(Π)对所有事务都没有偏差,我们得出结论,公式(2)中的语句对SOAIoT系统中的所有事务都是正确的。

- Proof of Theorem 1。定理1中关于SOA-IoT事务的陈述是非平凡的,因为它们总是被评估为适用于所有出现的SOA-IoT事务的普遍真理,因为我们定义了SOA-IoT事务并证明了它是一个四元组(Γ, Ψ, S, q)的非空集合,所以我们可以进一步定义信任模型。这被用作SOA-IoT事务期间服务组合和SP选择的一个组成部分。

![]()

定义物联网服务如下:

- Definition 2. 物联网服务(Z)被识别并执行为Z(N, τ),而(N)表示服务细节,(τ)表示SP的信任值,如下所示

![]()

详细阐述了服务信息(N),包括服务ID、SP ID、QoS等信息。定义3中详细说明了信任值

- Definition 3.信任系统计算候选sp的每个SR的信任值(τ)。T值(τ)表示为τ(p, p)

式中(τ)表示整体信任值;p (Ψ)上关于请求服务的自我观察(S[i]);ρ表示对相同(S[i])质量的推荐值,由(Ψ)提供。自我观察和推荐的贡献由动态加权控制,如式(5)所示

推荐(ρ)是通过考虑三个因素从可用的推荐人列表中选择出来的:友谊相似性、社会联系相似性和兴趣社区(CoI)

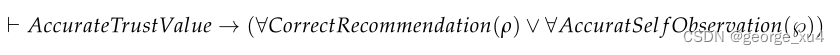

- Theorem 2.通过自我观察和其他sr的推荐,计算sr对特定候选sp的信任值,如式(4)所示。因此,我们定义了基于信任的服务构成的整体准确信任评估定理,如式(6)所示,即:

![]()

- Proof of Theorem 2:这证明了它的重要性,因为虽然式(6)中的表达式不能总是被评估为准确值,但在推荐计算过程中,接收到的推荐值是正确的,并且是根据社会相似性选择的,并且自我观察估计是准确的。因此,只有当推荐是正确的,并且没有被信任攻击者捏造或恶意修改,并且自我观察被SR准确估计时,定理才成立。

- Theorem 3. 如果基于对提供原子服务的每个SP的不准确的信任值估计来选择SP,则基于信任的组合服务的质量不会很高。从式(6)中可以得到不准确的信任值估计。因此,我们用式(7)定义定理来表示准确的信任值估计,从而导致选择好的SP,从而获得最佳的服务组合。

Proof of Theorem 3. 这被证明是不重要的,因为由式(7)定义的表达式可能并不总是被评估为真。这是因为一些推荐人在发布他们的建议时可能不正确(诚实),并且对SR自我观察的估计可能并不总是准确的。因此,该定理被归类为非普遍真理,因为只有当推荐是正确的(诚实的)并且对自我观察值的估计是准确的时,它才被评估为真。

4. Formal Representation of T rust System

信任系统的目标是估算(计算)整体信任值,并监控SOA实体的行为,以降低恶意实体非法获取的信任值,奖励诚实实体。

4.1. Formal Representation of T rust Model

在基于信任的物联网系统中,信任模型是指导交易的大脑;因此,基于信任值对sp进行选择。信任和声誉子系统通过计算候选sp的可信度来帮助sr,如图1所示。信任模型有以下三个主要职责:

•保持自我观察(直接信任);

•向其他sr提供建议(间接信任);

•计算整体信任值

4.1.1. Recommendation (Indirect Trust)

推荐值,也称为间接信任值,由信任模型中的推荐函数生成,而推荐函数在完成请求的服务后,只要被SR(推荐者)调用,就会运行。推荐功能负责允许物联网实体/服务提供商就服务提供商的可信度交换经验。

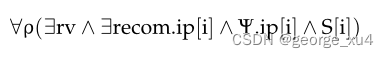

Definition 4.推荐者(ρ.ip[i])是一个SR,它传播关于sp的经验。对于每一个推荐ρ,必须至少有一个

推荐者(ρ.ip[i])

![]()

Definition 5.推荐值(ρ)是三元组-ρ (rv, ip[i], Ψ。ip[i], S[i])。我们可以在HOL中定义推荐如下:

其中(recom.ip[i])表示推荐人;(Ψ.ip(1))表示提供服务的特定SP;(rv)表示(recom.ip[i])对服务(S[i])的推荐值,服务(S[i])由SP提供,表示为(Ψ.ip(1))

Theorem 4.对于每个要注册的推荐值,必须至少有一个来自参与物联网实体的推荐人。我们定义一个推荐人,如下式所示:

Proof of Theorem 4. 这是一个简单的证明,因为式(3)和式(11)中的陈述总是成立的,物联网系统中的所有推荐实体都与单个IP地址相关联,并且S[i]≥0。因此,当推荐人处于活动状态并提供推荐时,该定理是一个普遍真理

4.1.2. Self-Observation (Direct Trust)

自我观察历史是信任计算中的重要因素;因此,信任模型必须启动和更新自我观察的历史。

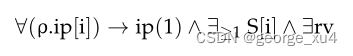

Definition 6.自我观察(p)是三元组(ov, Ψ, S[i])。我们可以将HOL中的自我观察定义如下:

![]()

式中(ip)为SP的ip地址;(1)表示每个SP只允许一个IP;S[i]表示所提供的服务被识别为(i)

Theorem 5.对于成功注册的每个自我观察,必须至少有一个与SP的事务(经验)。因此,我们将自我观察定义如下:

Proof of Theorem 5.这是一个直接的证明,因为公式(13)中的陈述总是被评估为真,假设物联网系统中的所有服务消费者(请求者)实体都与唯一的IP地址和p相关联。[我]≥0。因此,当服务消费者连接到Internet,并且他们请求和消费某些服务时,该定理是一个普遍的真理。

4.2. Formal Representation of Entities’ Behavior Model

物联网实体要么表现得诚实,要么表现得恶意。本小节给出了基于信任的服务组合系统中物联网实体行为的形式化表示。

Definition 7.sp (Ψ)是一组物联网实体,包括诚实实体和恶意/攻击者。形式上,我们将SPs定义为一对(h, a),如式(14)所示,如下:

注意,SP可以作为诚实实体或恶意实体/攻击者进行演示。

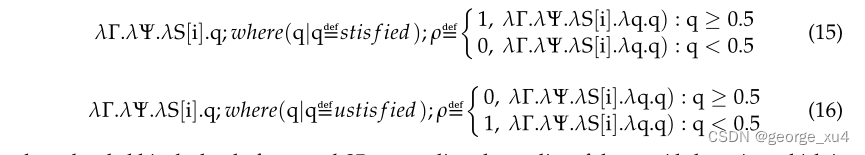

4.2.1. Formal Representation of Honest Model

根据SP和SR的行为可以将其建模为诚实实体。诚实的服务提供者有三个责任:选择最好的服务提供者,在服务完成后识别服务质量,分享服务经验。我们将这些责任建模为两个概率函数:行为函数和决策函数。具体如下:

Definition 8.实体行为是四元组![]() ,可以表示为服务质量QoS的概率函数,如下:

,可以表示为服务质量QoS的概率函数,如下:

若阈值为未经测试的服务提供者水平,则有关所提供服务的质素,定义为(满意、不满意);(λΓ.λΨ.λS[i].q)表示在向实体(Γ)提供服务(S[i])期间观察到的sp (Ψ)的行为;且当且仅当SP可信时,q是满意的,否则,q是不满意的。

Definition 9. 服务请求者的决策函数表示为空间(∀Ψ)上的概率函数(λΓ.λΨ.d),显示每个实体被选为SP的几率。

4.2.2. Formal Representation of Attacker Models

信任攻击者(A)是一组参与基于信任的管理的实体,但它们的行为是恶意的,要么是单独的,要么是相互勾结来克服信任机制。有两点与信任攻击者有关:攻击者的能力和目标。攻击者的能力是在基于信任的物联网系统运行期间执行的一系列操作。攻击者的目标被建模为一组惩罚和奖励。

- Atomic actions

原子操作是可以由单个攻击者在系统运行时的特定时间执行的操作。信任攻击场景由一系列原子操作组成。原子操作表示攻击者的所有可能行为,可以分为被动、重新进入和参与。

- Attacker action

攻击者的行为用δ表示,涉及三个函数:行为函数、推荐函数和决策函数。这些函数类似于诚实函数。然而,攻击者是确定性地定义行为函数并有意地选择其值,而不是随机地选择。行为函数用((λβ.λΓ.λS[i].λδ.q))表示,它根据攻击者的恶意行为定义了所执行服务的q(QoS)。

诚实的实体根据他们的真实经验传播他们对其他实体的建议。为了获得最大收益,攻击者会仔细选择函数。在某些情况下,一组攻击者相互勾结,协调他们的原子行动,以实现最大利益。例如,他们可能会促进彼此之间的信任,或者他们可能会为了在系统中做到最好而滥用他们的竞争实体。

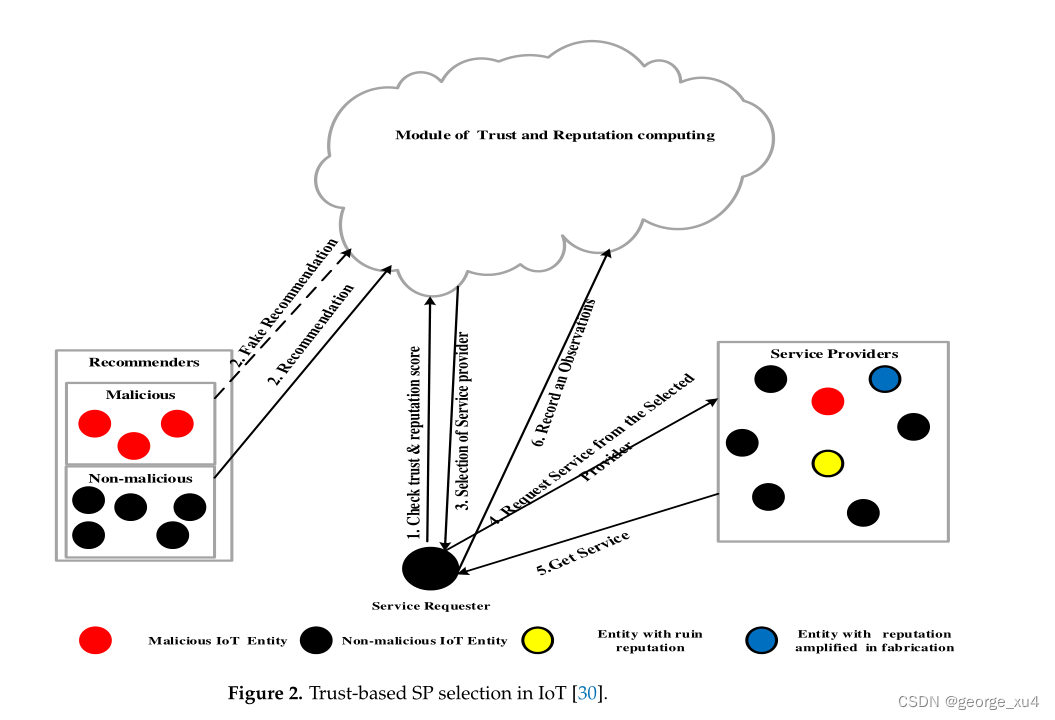

- The formal representation of rewards and punishments in the trust system

攻击者实施原子行为是为了非法获取奖励或产生中间成本(滥用)。非法奖励取决于针对竞争sp的滥用程度,它们提供与攻击者相同的服务。攻击者的目标是非法获得最大可能的奖励。在基于信任的服务计算系统中,攻击者的行为会产生多种类型的中间成本,例如服务请求、服务执行和获取新id。信任攻击要么错误地操纵信任值,要么通过使用错误的信任值滥用竞争的服务提供者,如图2所示。虚假操纵信任值表明攻击者通过虚假提高自己的信任值(称为“自我推销攻击”)或通过降低诚实sp的信任值(称为“口碑攻击”)来欺骗信任和声誉系统。

当攻击者有恶意或私利时,系统就会被滥用。在恶意滥用的情况下,攻击者通过执行低质量的服务来破坏系统。

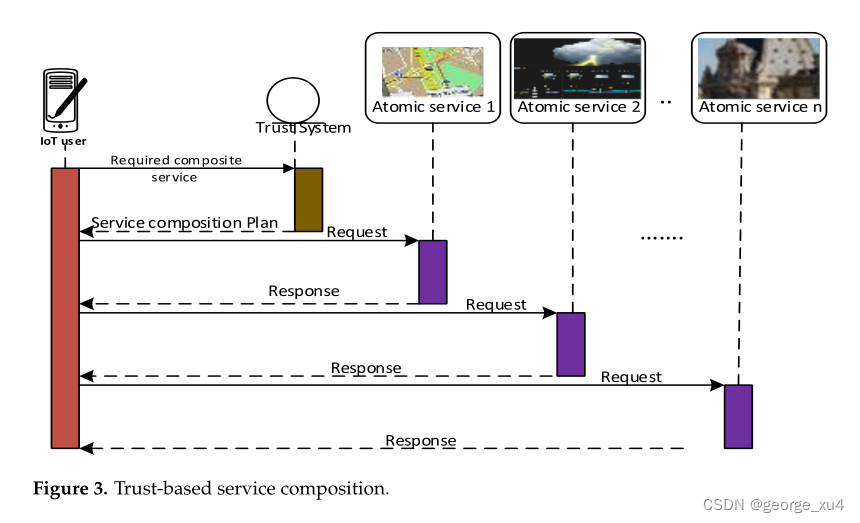

5. Execution Semantics

执行流包括几个步骤,如图2所示。SR的主云聚合过滤后的推荐,并利用它们计算sp列表中每个候选的总体信任值。接下来,决策函数![]() 运行以选择适当的SP,如图2所示。SR向SP发送请求,SP根据其行为函数((λβ.λΓ.λS[i].λδ.q))进行响应。服务完成后,SR更新其自我经验(观察),并根据此经验向其他SR发送建议。

运行以选择适当的SP,如图2所示。SR向SP发送请求,SP根据其行为函数((λβ.λΓ.λS[i].λδ.q))进行响应。服务完成后,SR更新其自我经验(观察),并根据此经验向其他SR发送建议。

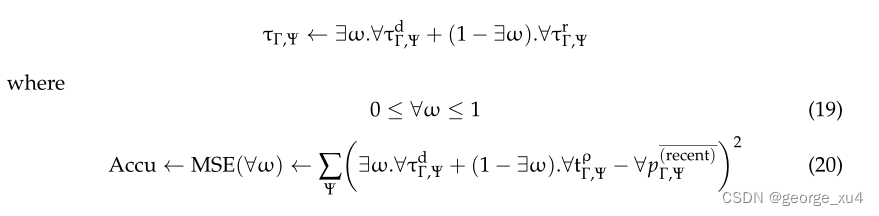

6. Performance Metrics of T rust System

6.1. Accuracy

预测的信任值与物联网用户最近的直接体验(地面真实)之间的差异被称为准确性。信任值和信任值的准确性分别由式(19)和式(20)计算:

均方误差(MSE)越小表示精度越高。

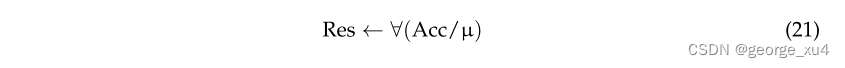

6.2. Resiliency

信任系统在存在恶意节点时提供准确判断的能力被称为其弹性[31,33]。根据信任模型对不断增加的恶意实体的信任精度的行为来计算系统的弹性,如式(21)所示,如下:

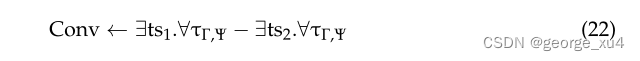

6.3. Convergence

信任系统的收敛性是指物联网节点在time_1 (ts1)与time_2 (ts2)的估计信任值之差。收敛性是通过执行的次数来衡量的。式(22)表示收敛性的计算方法,如下:

7. Service Composition: A Case Study

当游客拉尼娅到达城市C时,她意识到城市C是一座智慧城市。她在智能手机上下载了智能旅行者应用程序,并在社交网络上创建了一个账户。此外,她还安装了增强地图,这是一种用于运行近场通信(NFC)的社交物联网应用程序,可以在观光时浏览标签增强的城市地图。拉尼亚的智能手机通过标签增强地图自动连接到可用的物联网设备。然后,无论物联网设备(智能设备)在NFC通信范围内遇到拉尼娅的智能手机,都可以进行连接。这些智能设备提供有关食物、娱乐和交通服务的信息,并支持购票。该系统允许拉尼娅指示她的智能手机动态地做出选择服务的决定。选择过程取决于直接观察(新信息)和来自附近物联网设备的建议。响应Rania的请求,她的智能手机执行了以下三项任务:(i)收集传感信息,这些信息是通过自我观察和推荐从物理环境中收集的;(ii)有否将收集的资料用于制订服务组合计划;(iii)援引适当的服务以满足伊朗的服务请求。然后,拉尼娅的智能手机上运行的增强型地图旅游服务组合应用程序将上述流程组合成一个工作流程计划。

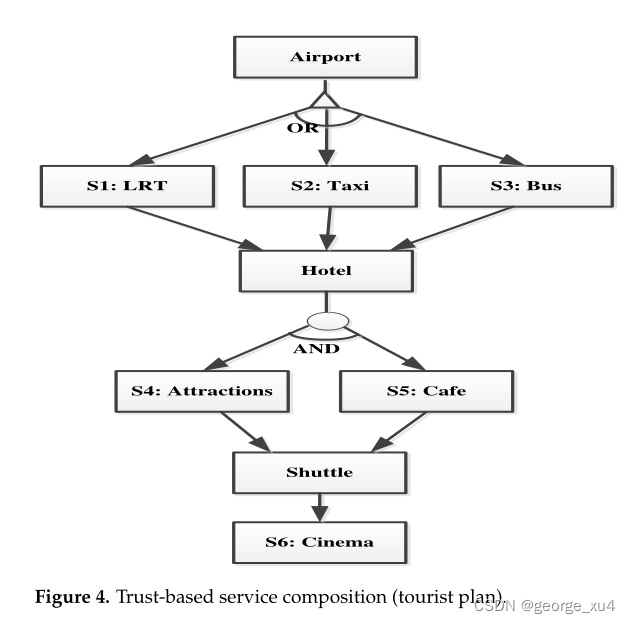

图3展示了Rania的旅行计划,她的请求中包含了不同的活动(原子服务)。在Rania的智能手机上运行的基于信任的服务组合应用程序选择了最好和最值得信赖的sp来提供所需的原子服务,如工作流中指定的那样。图4显示了六个子服务(原子),它们是基于三种类型的工作流结构进行组织和执行的:选择、并行和顺序。每个原子服务都有多个SP候选。递归地计算该服务组合应用程序的总体可信度值。特别地,组合服务的可信度依赖于连接它的两个原子服务的结构。在图4所示的工作流结构中,顺序结构通过连接三组原子服务来形成整体服务组合计划,其中选择结构连接组内的一个原子服务,并行结构连接组内的另一个原子服务。

8. Conclusions

本文使用HOL形式化方法在基于信任的服务组合环境中表示信任系统。研究的目的是为了更好地理解基于信任的服务组合。从整个信任系统的责任、信任计算模型、攻击者模型和诚实实体模型四个方面形式化地提出了信任系统的关键组成部分。形式化方法帮助服务组合应用程序的设计者理解信任系统,并避免在设计和开发阶段可能没有考虑到的不良sp的选择。因此,本文使用HOL形式化方法来表示基于信任的服务组合,重点关注SP选择等关键问题。

心动的与体会:

本篇论文从宏观角度来讲是一篇涵盖底层节点行为逻辑直到上层用户应用层的信誉模型,涉及内容很多,所以有很多细节内容没有讲清,比如说直接信任值是如何得出,他只给了公式但是没有说哪些节点的行为是评估点,还有其他SP的间接信任值是如何得出,还有好多问题都知道思考,本篇论文给了大篇的公式,但是却没有讲清他的工作细节,他的设计思路倒是讲清了,这也是这篇论文的优点,供大家思考与创新。

以上是我的看法,有不同意见的大佬可以在评论区一起探讨交流。

3245

3245

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?