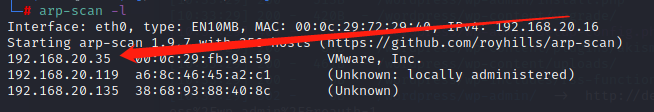

环境信息

攻击机:192.168.20.16

靶机:192.168.20.35

渗透过程

主机发现

arp-scan -l

发现目标主机192.168.20.35

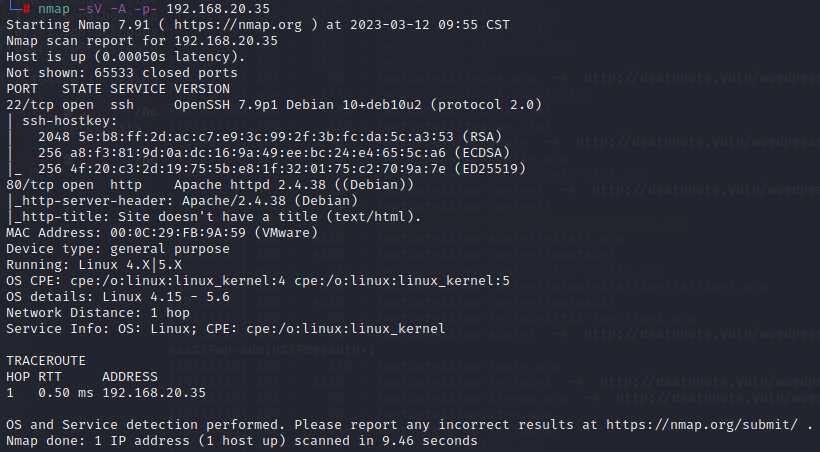

端口扫描

nmap -sV -A -p- 192.168.20.35

发现80,22端口开放

配置dns

访问80端口,发现跳转到http://deathnote.vuln/wordpress/页面,但是访问不到,想到应该是没有配置dns的原因,接下来配置一下dns,如果是windows:打开C:\Windows\System32\drivers\etc\hosts文件,添加192.168.20.35 deathnote.vuln;linux:打开/etc/hosts/,添加192.168.20.35 deathnote.vuln,即可正常访问

信息收集

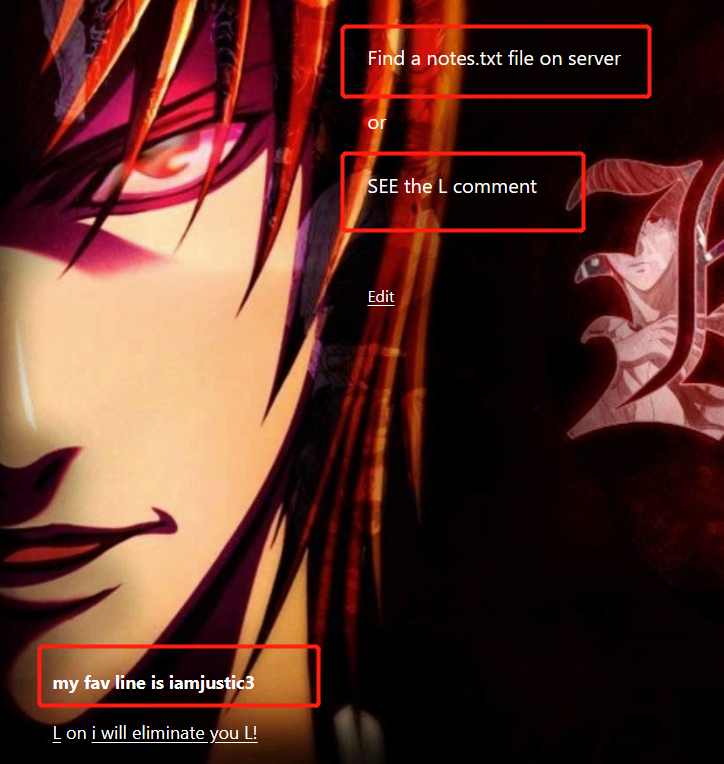

主页发现HINT,点击HINT

发现提示信息,提示说要找到 notes.txt 文件,或者看 L 评论(L应该是一个用户),下面又说 "my fav line is iamjustic3" 翻译过来是“我最喜欢的台词是iamjustic3”

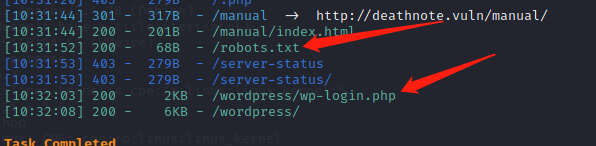

目录扫描

python3 dirsearch.py -u http://deathnote.vuln/ -e*

发现robots.txt和/wordpress/wp-login.php,访问robots.txt

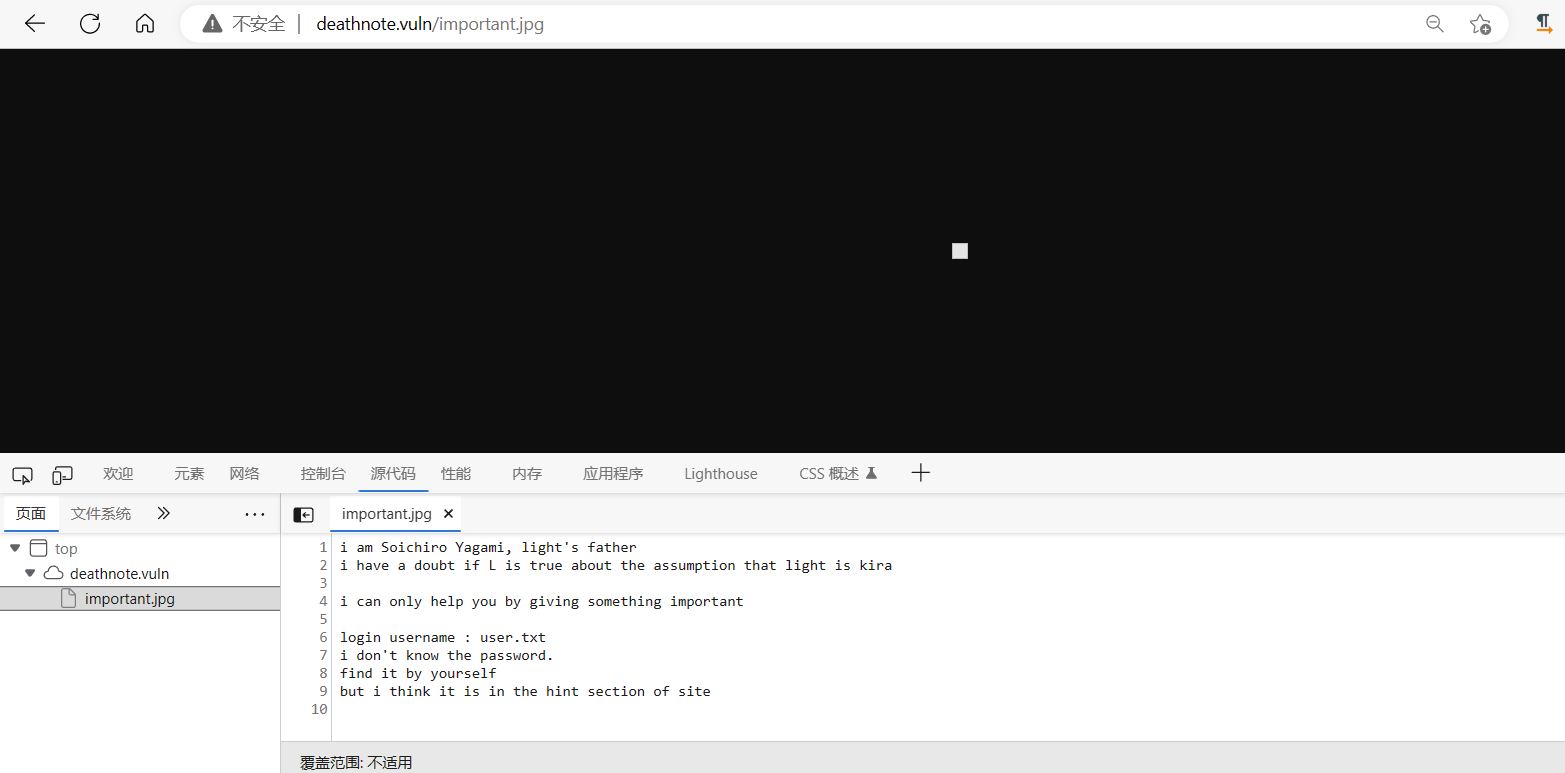

发现似乎存在一个/important.jpg文件,还有一个用户叫 ryuk

访问图片,表面上什么都没有,我们查看源代码发现提示

接下来访问/wordpress/wp-login.php,登陆页面,用我们前期收集到的KIRA和他喜欢的台词iamjustic3进行登录

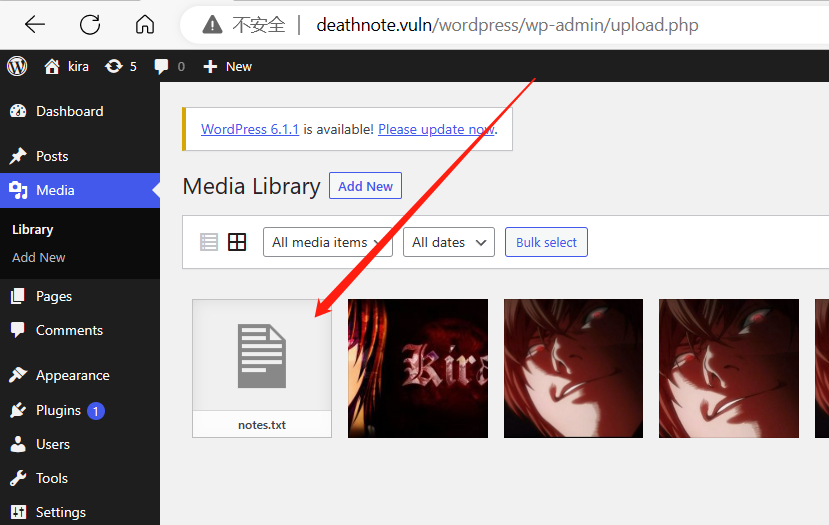

在Media模块中发现noyes.txt

打开notes.txt,发现是一个字典

ssh爆破

至此我们得到了三个用户名kira、l、ryuk,还有一个密码字典,使用hydra进行爆破账号密码

成功得到账号l,密码death4me,进行ssh连接

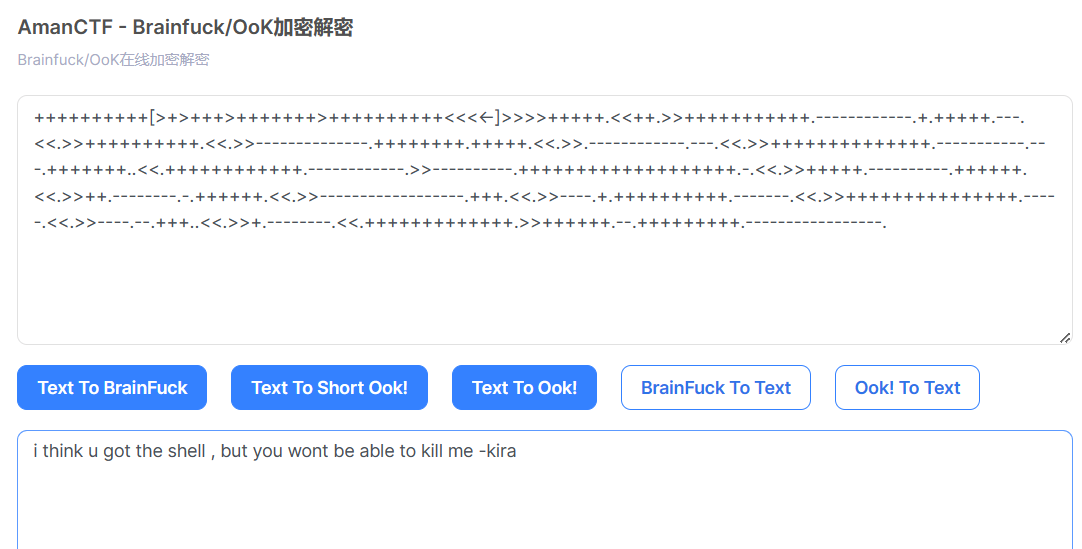

发现user.txt文件,并且里面是brainfuck密文

在线解密网站进行解密得到

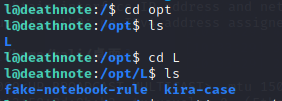

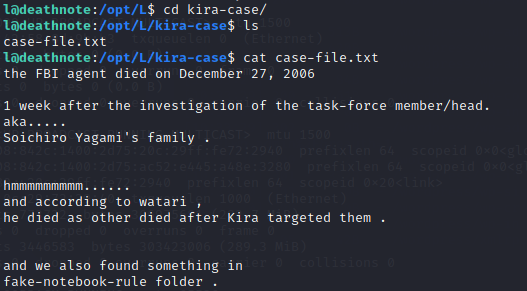

但是没有什么用,通过一段时间的寻找,发现在/opt/L下发现两个文件

打开kira-case发现其他信息

进入到fake-notebook-rule中发现两个文件,以此打开,发现hiny中是使用cyberchef(是一个用于加密、编码、压缩和数据分析的网络应用程序),case.wav中发现一串16进制的字符串

在线解密进行解密

得到密码:kiraisevil

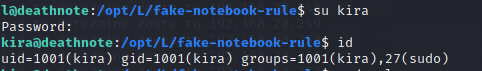

切换到用户kira

切换用户

使用命令查看 kira 用户有哪些 sudo 权限的命令,可见 kira 所有命令都有 sudo 权限

sudo -l

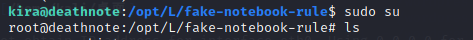

那么直接使用 sudo 权限执行 su 命令获取 root 权限

查看 /root/root.txt,成功获取 flag

1905

1905

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?