例题1:Web基础 $GET GET - Bugku CTF

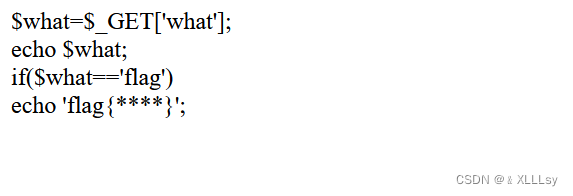

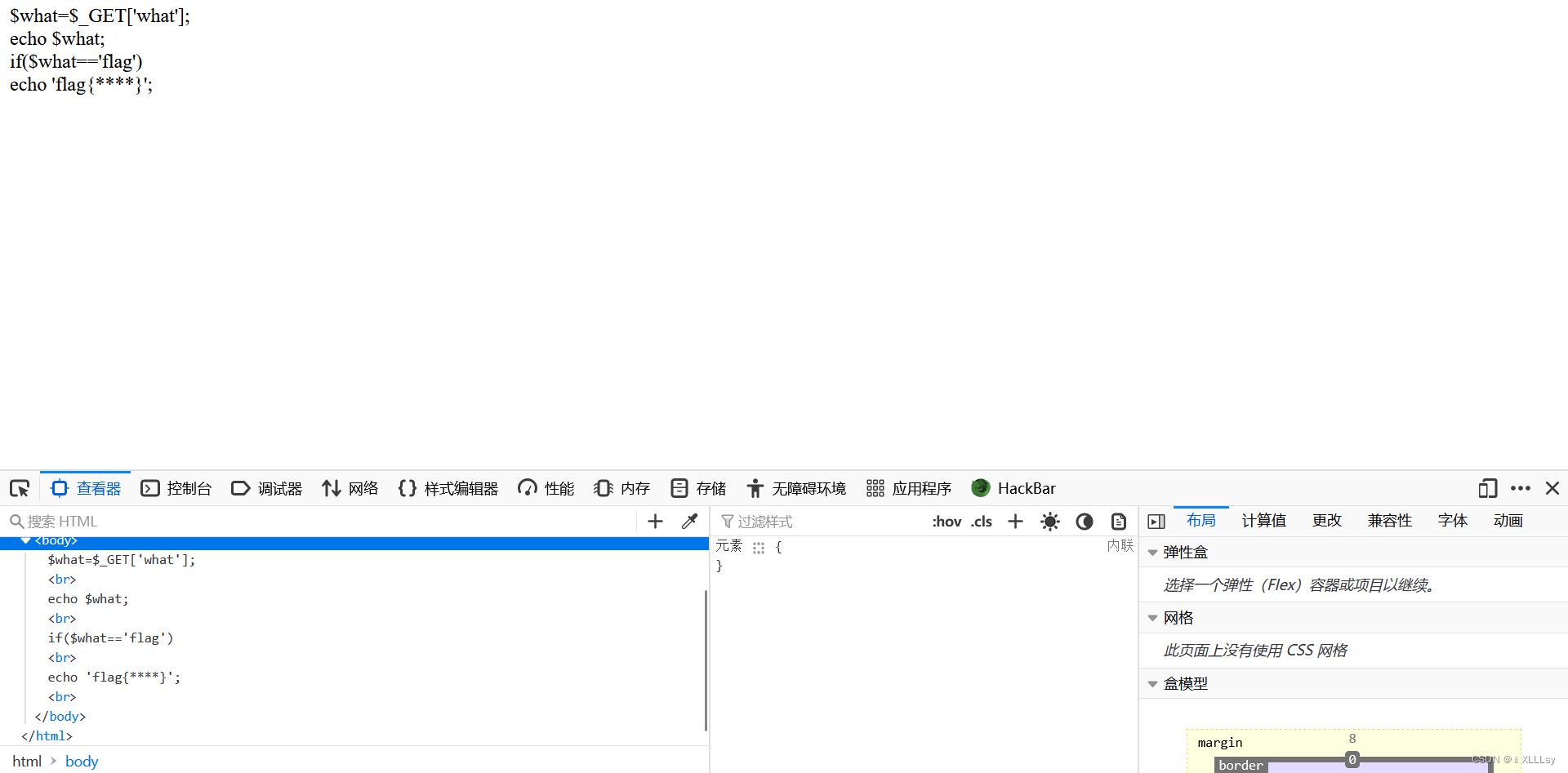

首先F12查找一下网页源代码,发现找不到flag

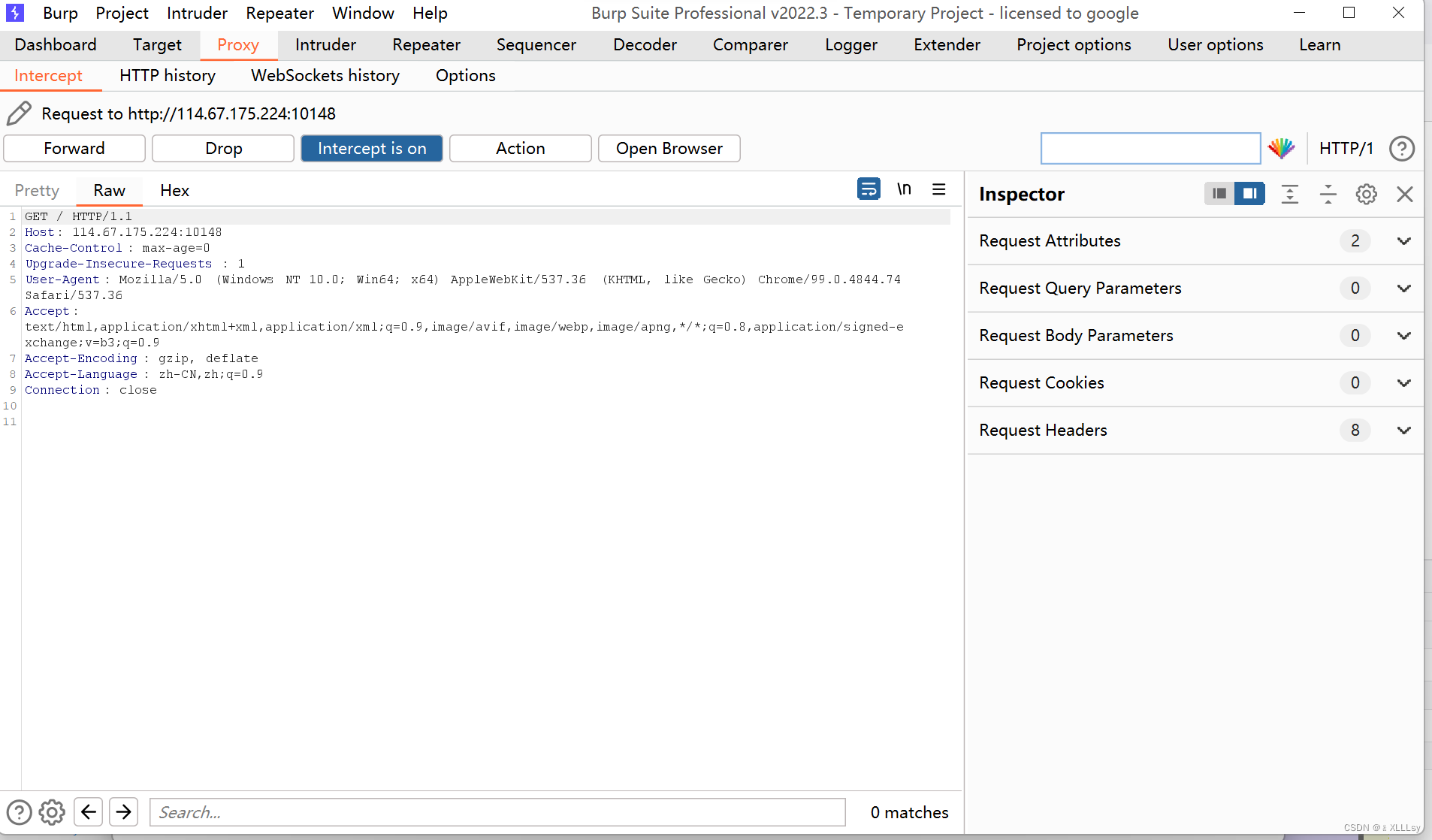

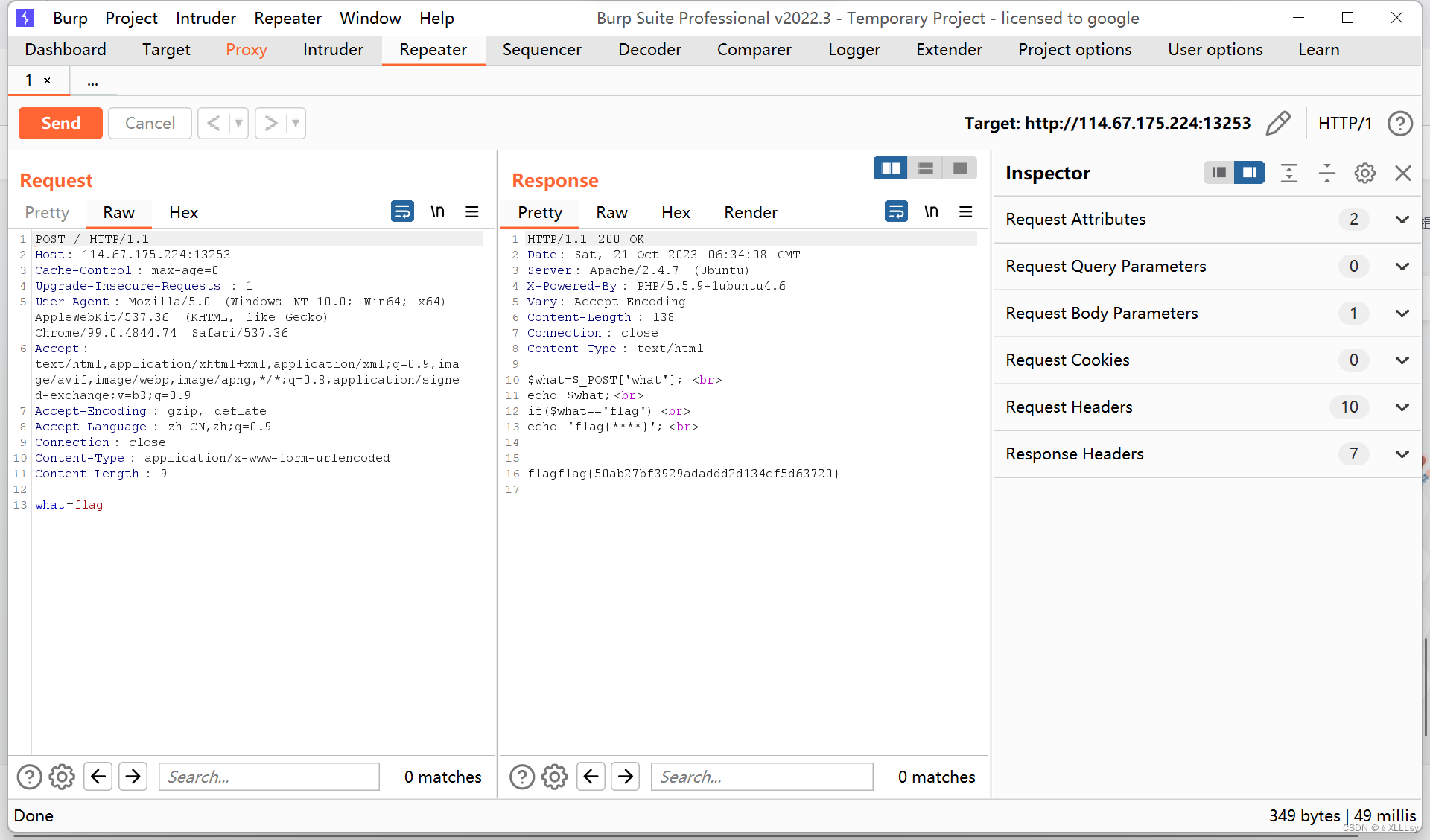

这时使用BurpSuite抓取一下报文

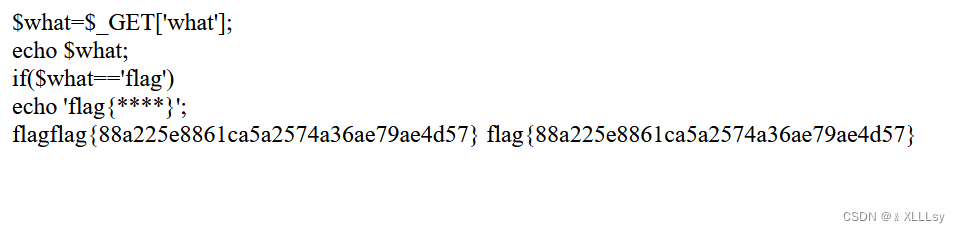

发现请求报文的请求行是GET,要求是$what=='flag'

可以直接在网址后加/?what=flag

即可得到flag

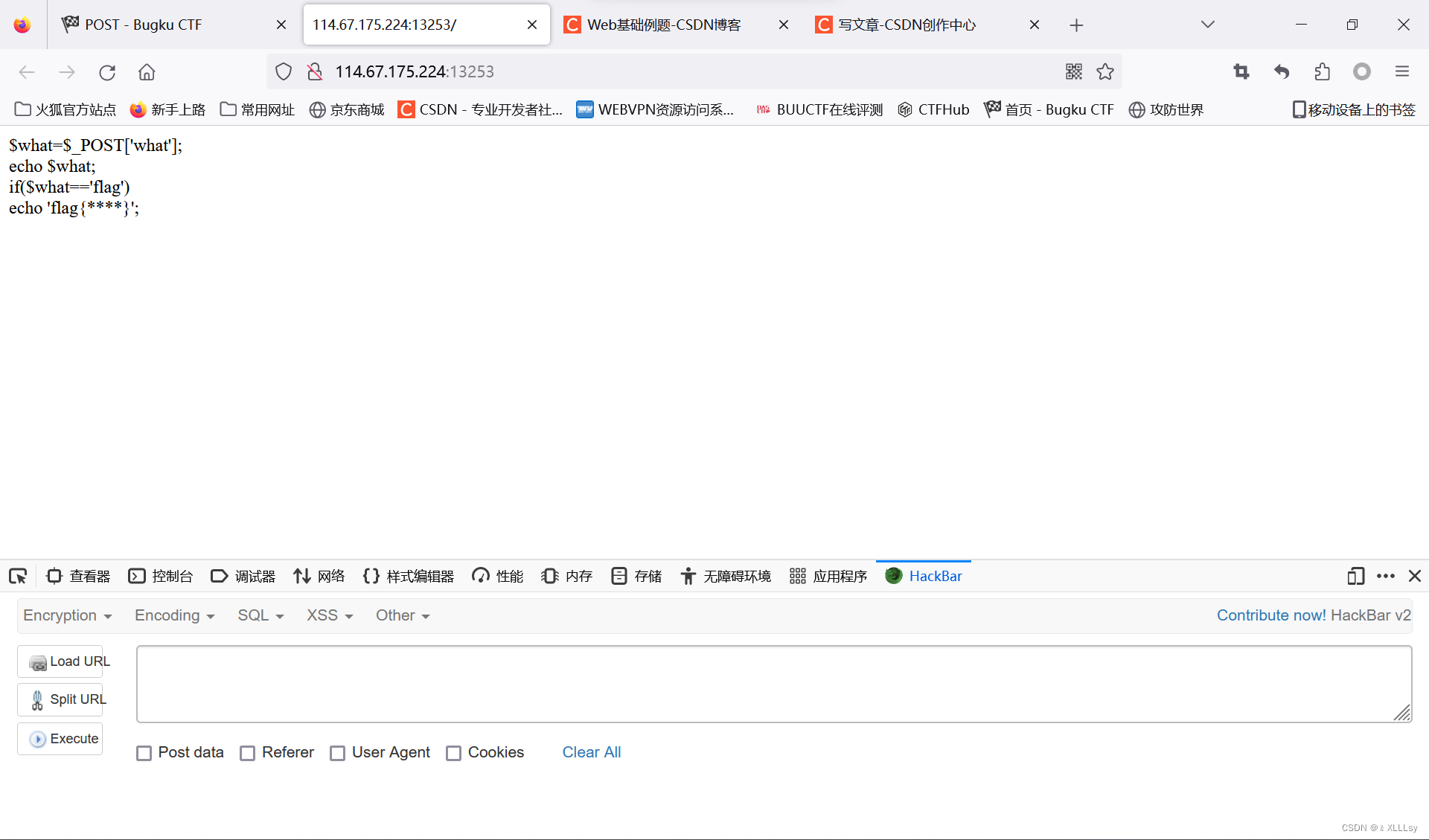

例题2:Web基础 $POST POST - Bugku CTF

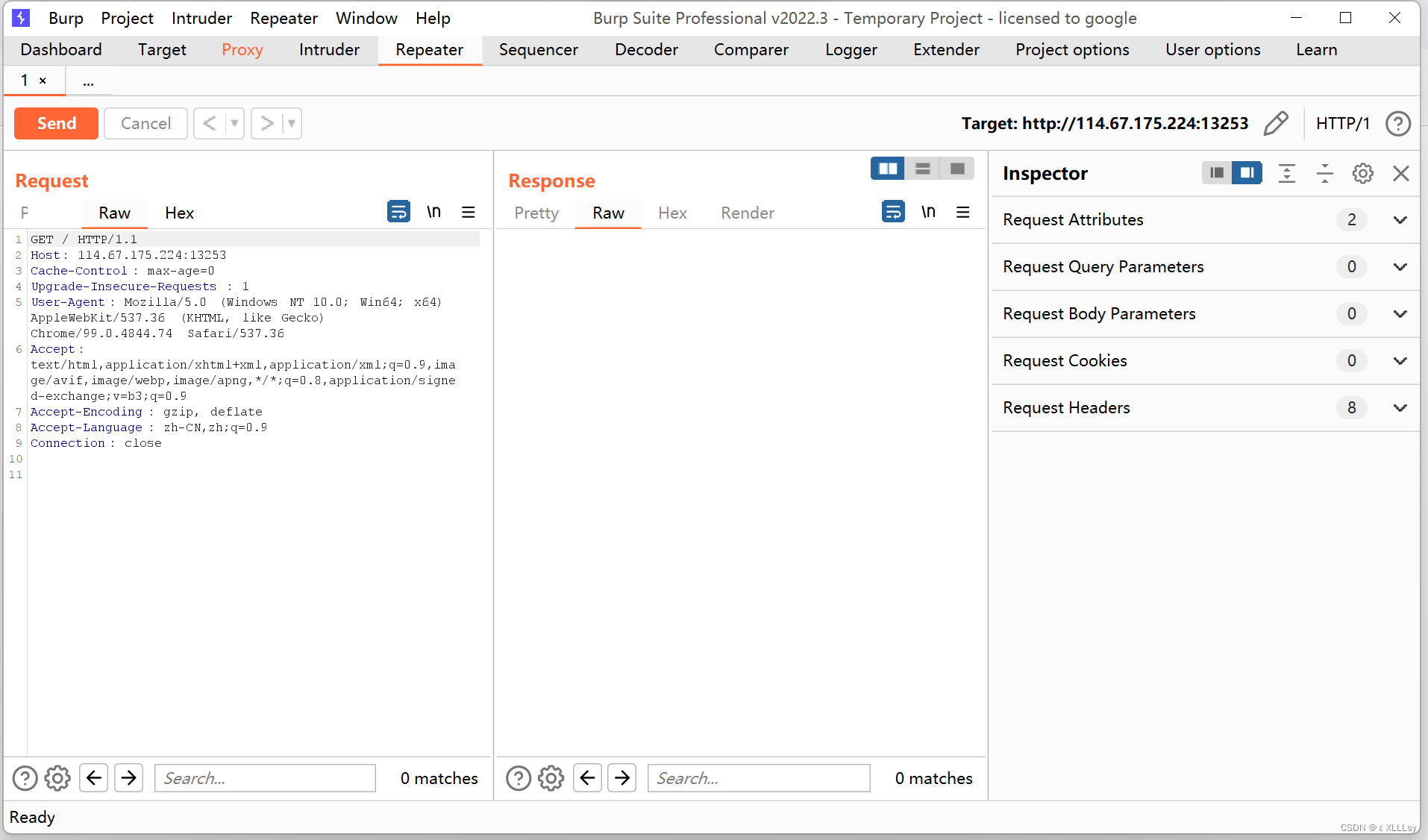

有了上面的经验,我们首先用BurpSuite抓取一下报文

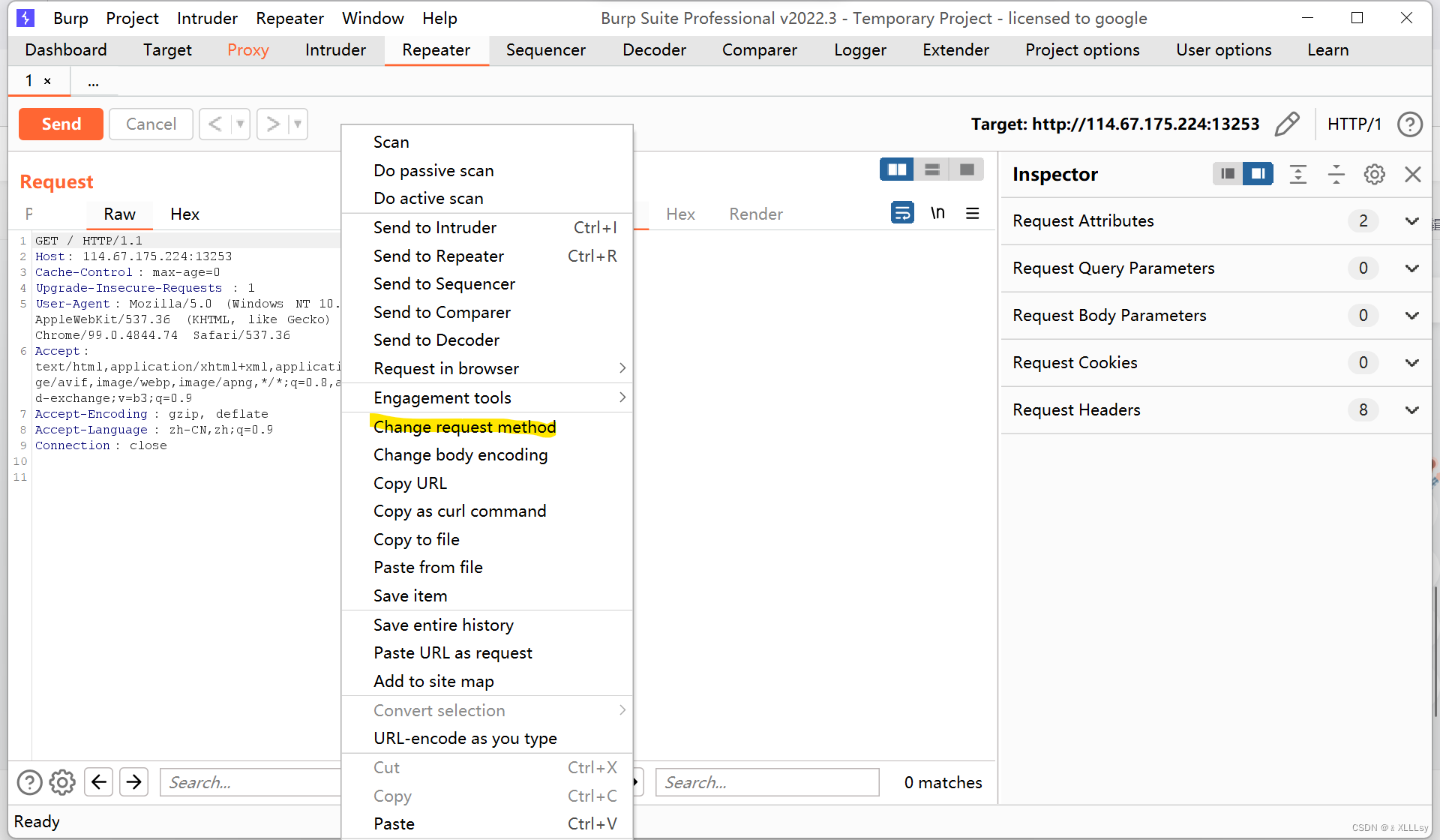

发现请求行是GET,我们可以右键将GET改为POST

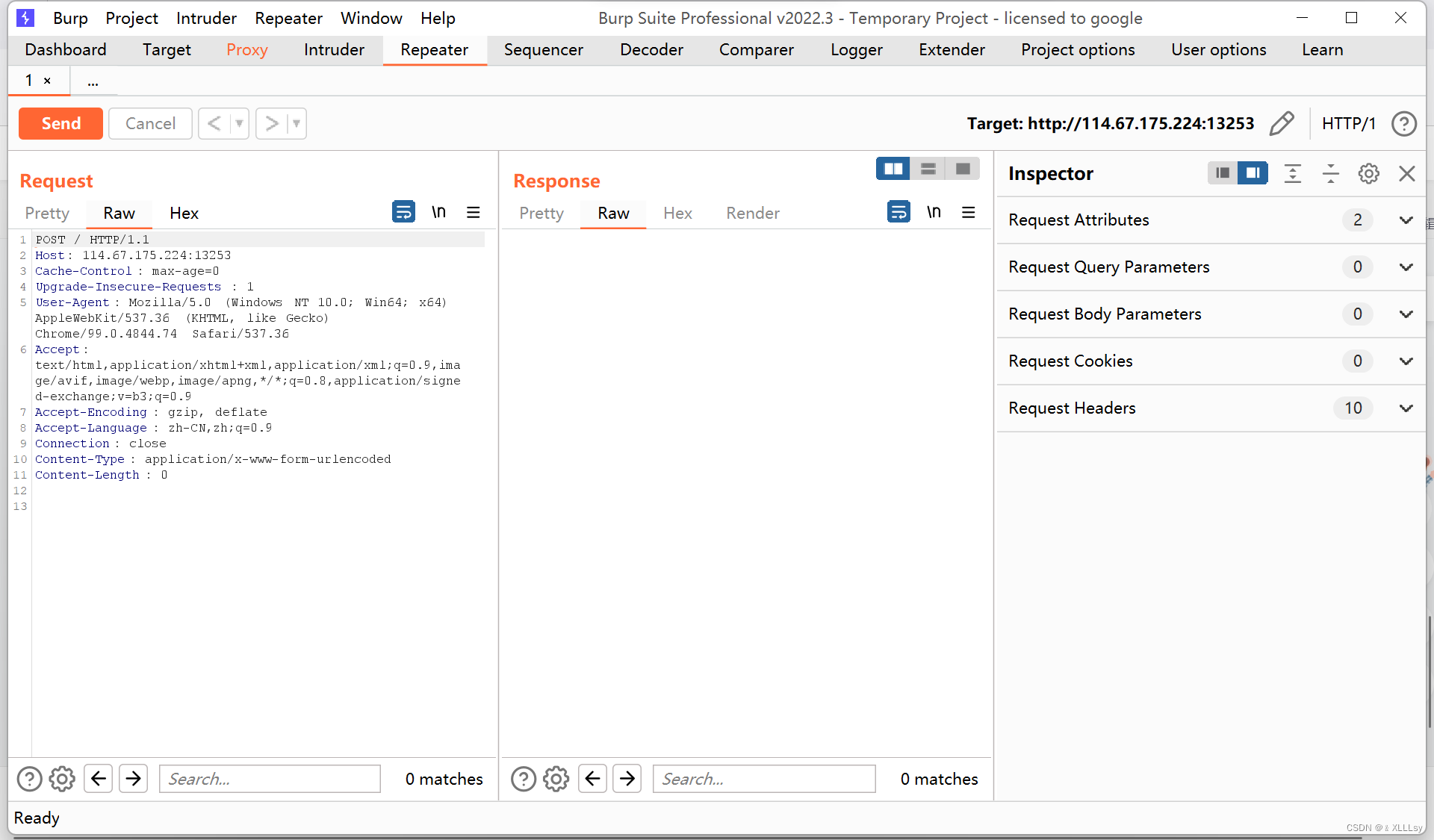

注意12行为空行,空行不能省略,所以我们在13行写上what=flag,点击Send,获取响应报文

这样就得到了flag

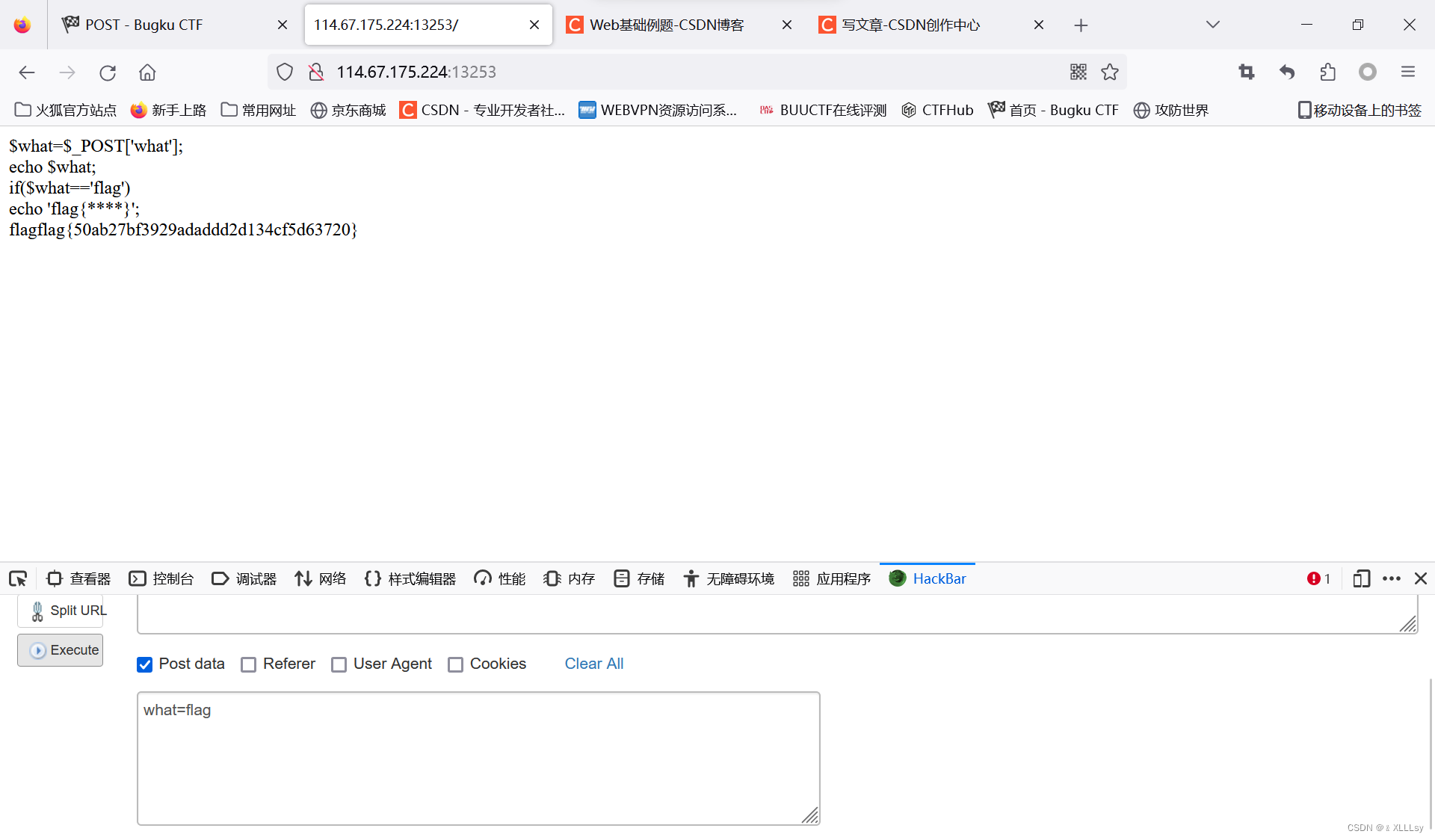

解决POST类问题还有另一种方法,如果我们在火狐浏览器里安装了Hackbar插件,就可以直接F12,点击Hackbar

然后点击![]()

勾选

在输入框里输入what=flag,再点击![]()

就得到了flag

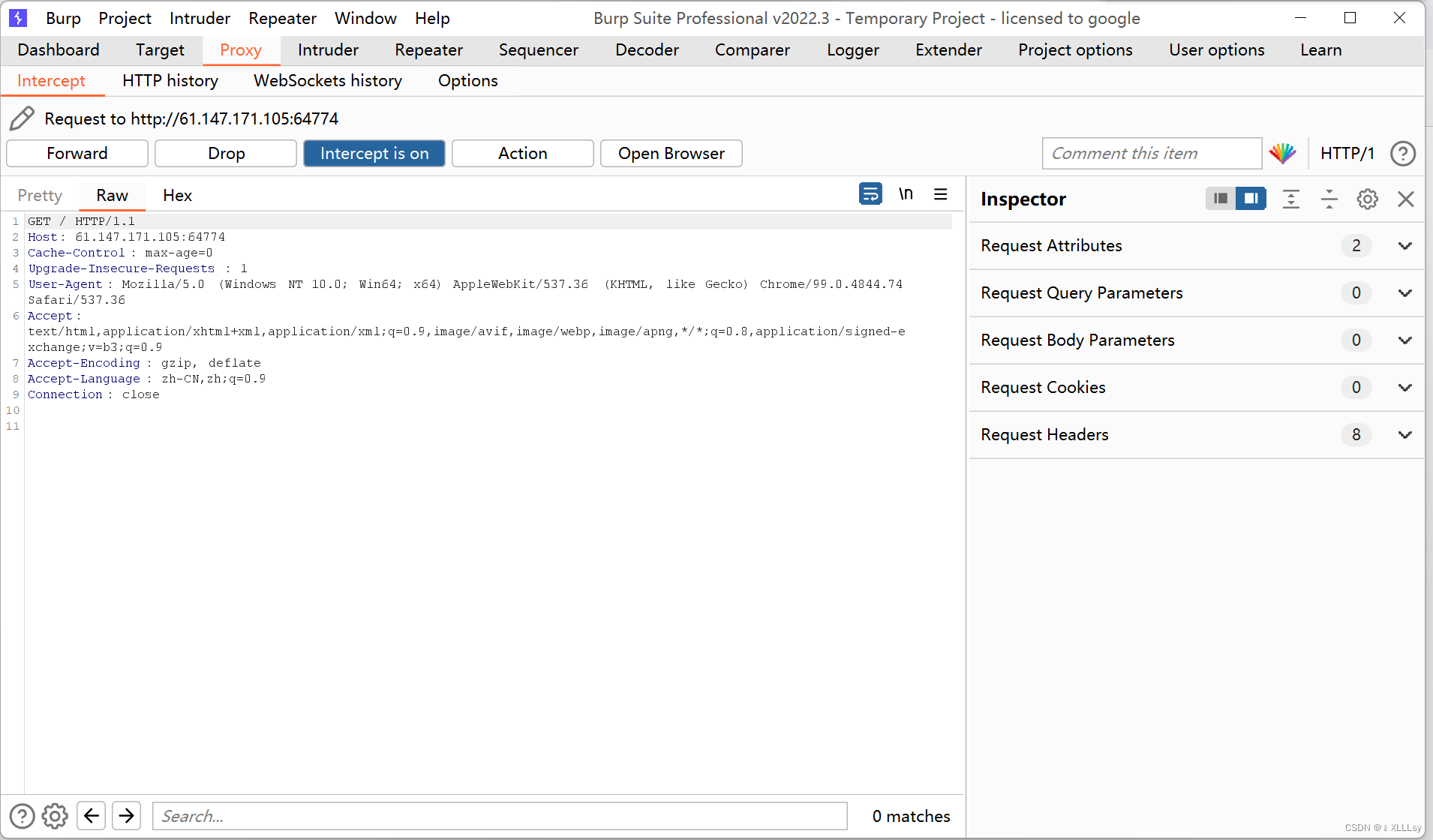

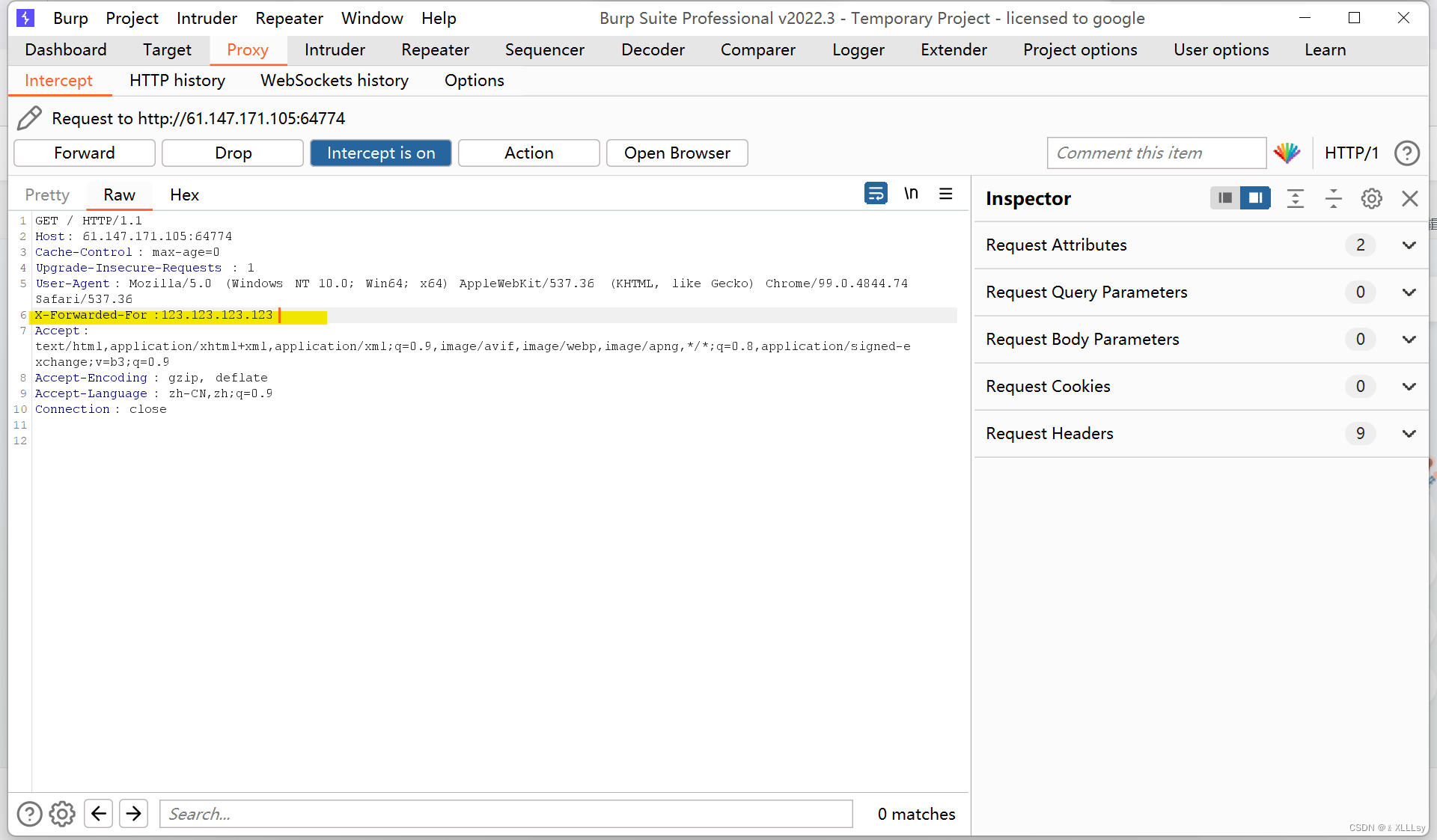

例题3:xff_referer index

先用BurpSuite抓取一下报文

在这里我们可以直接对抓取到的报文进行修改,先添加一行X-Forwarded-For:123.123.123.123

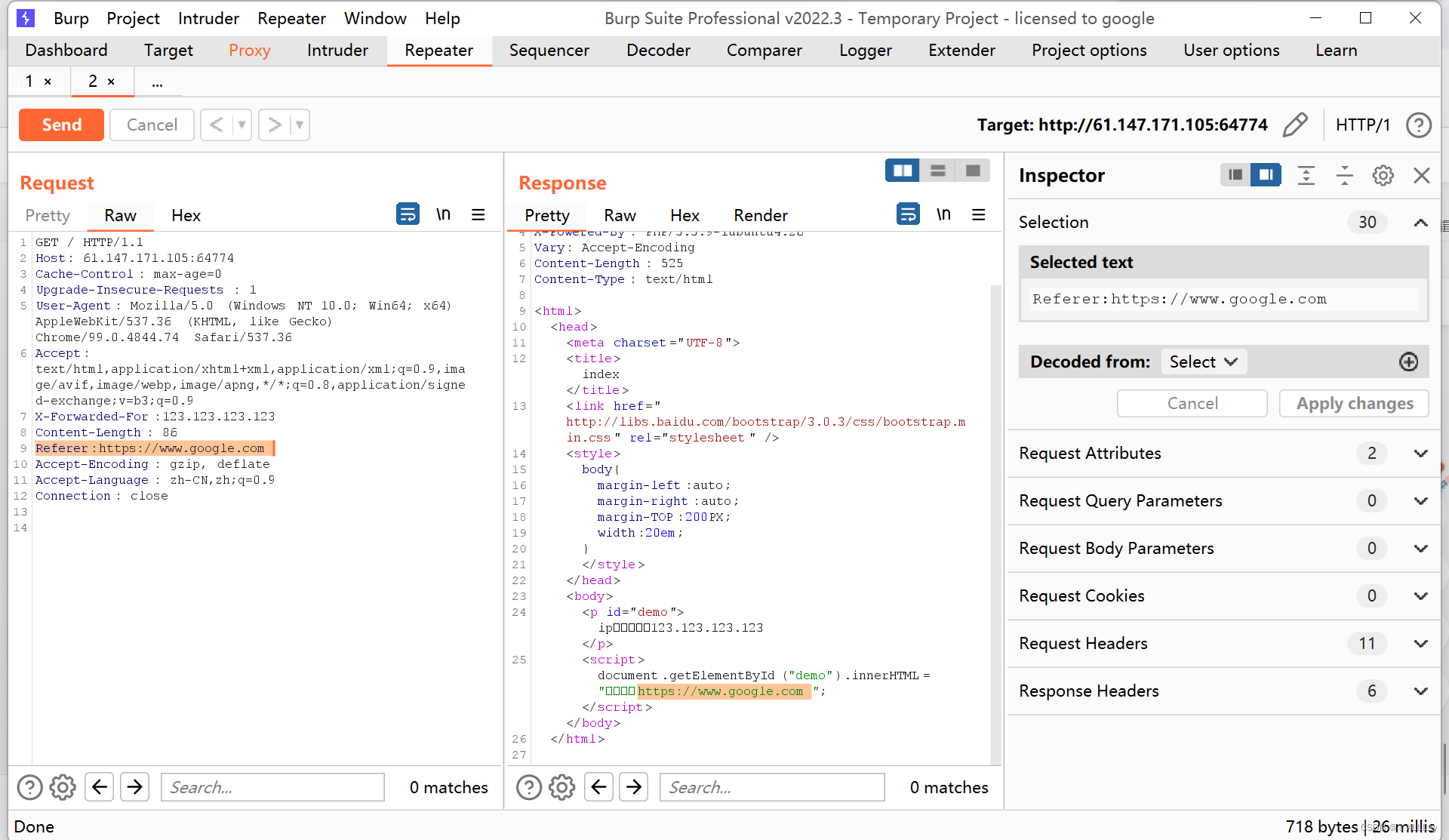

像之前一样发送到Repeater

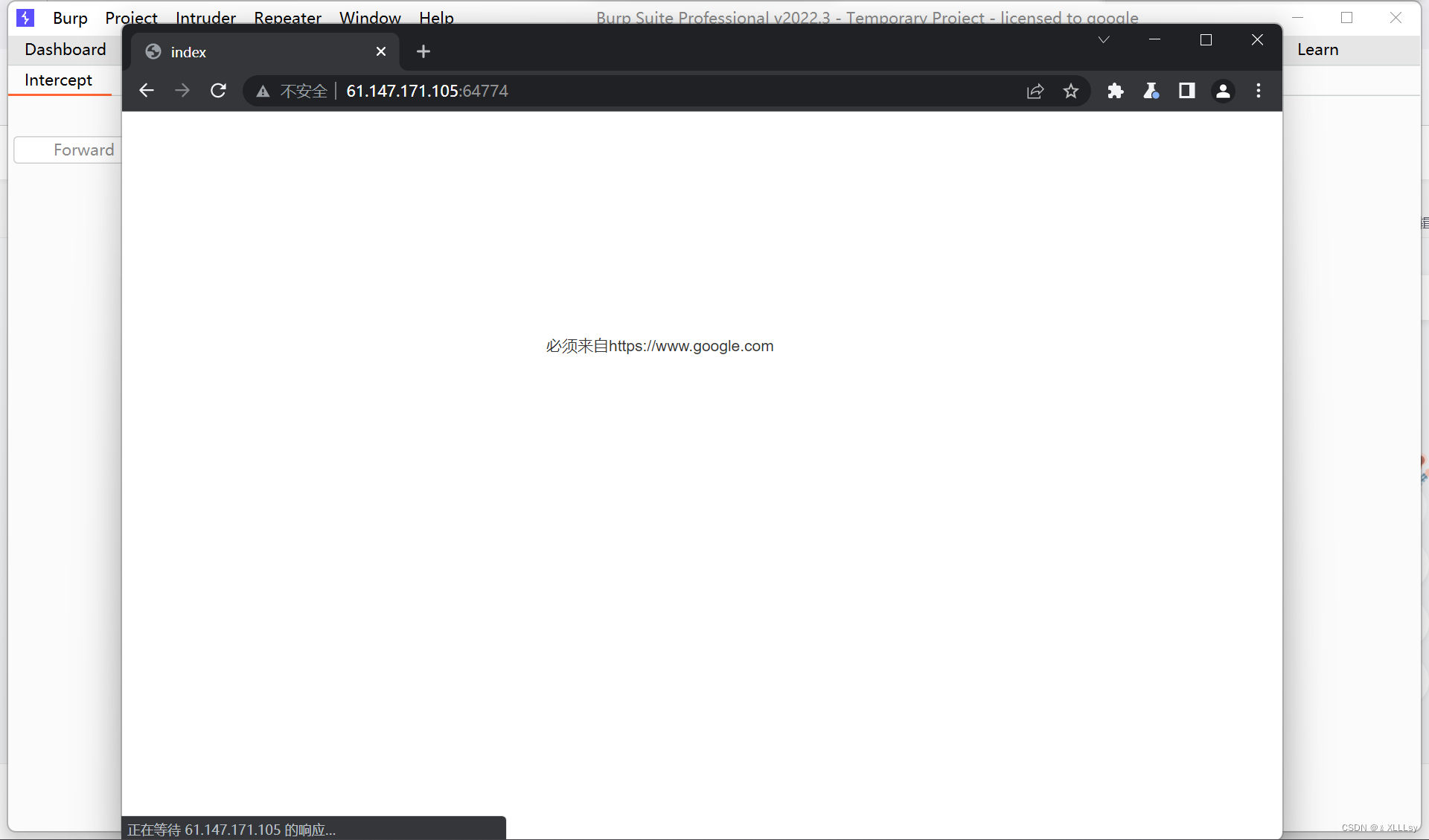

发现网页的内容发生了改变,我们还需要再修改一步

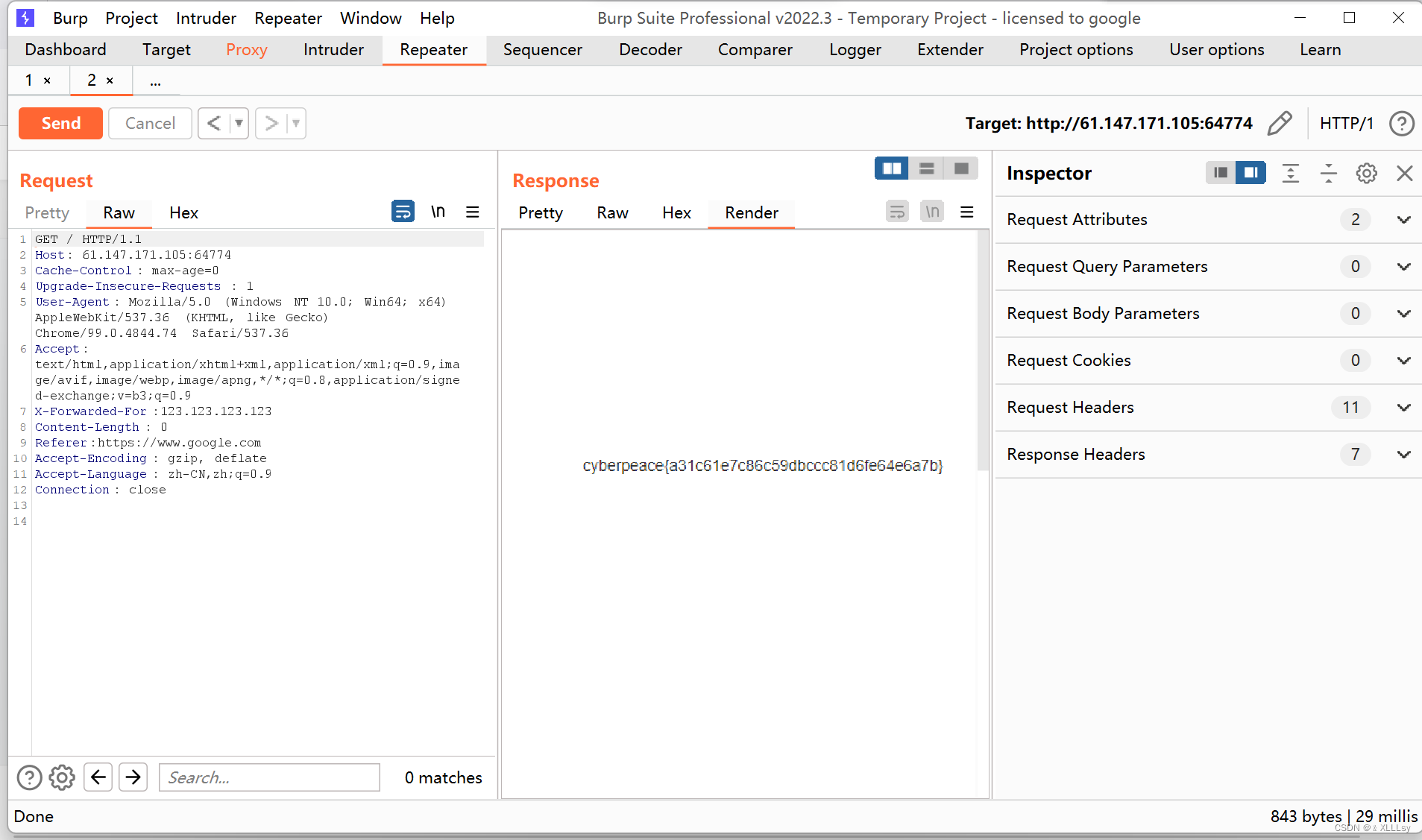

再添加一行Referer

点击Send,这样就得到了flag

1685

1685

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?